Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Опасности в сети Интернет

Содержание

- 1. Опасности в сети Интернет

- 2. Несанкционированный доступ к информацииможет осуществляться с

- 3. Внедрение компьютерного вирусапроцесс внедрения вредоносной программы с целью нарушения

- 4. Подделка выходной информации подделка информации может преследовать

- 5. в процессе работы каждой компании неизбежны

- 6. НАКАЗАНИЕ По УК РФ преступлениями в сфере компьютерной информации

- 7. Скачать презентанцию

Несанкционированный доступ к информацииможет осуществляться с целью её хищения (копирование на свой носитель и последующее блокирование доступа к информации) или же ради развлечения или последующего использования данной информации. Существуют множество способов осуществления

Слайды и текст этой презентации

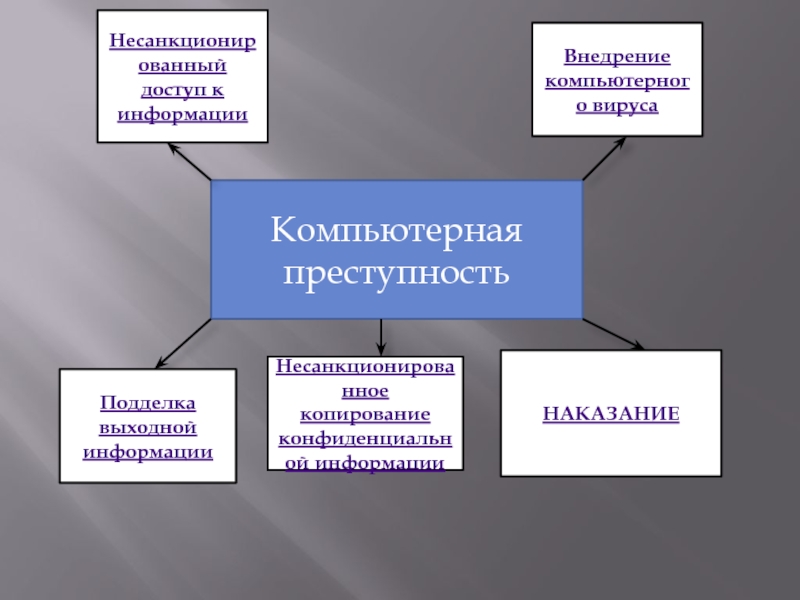

Слайд 1Компьютерная преступность

Внедрение компьютерного вируса

Несанкционированный доступ к информации

Подделка выходной информации

Несанкционированное копирование

конфиденциальной информации

Слайд 2

Несанкционированный доступ к информации

может осуществляться с целью её хищения (копирование на

свой носитель и последующее блокирование доступа к информации) или же

ради развлечения или последующего использования данной информации. Существуют множество способов осуществления несанкционированного доступа к системе, как правило, с использованием чужого имени; подбором паролей; изменением адресов устройств; использованием информации, оставшейся после решения задач; модификацией программного и информационного обеспечения, хищением носителей информации; установкой аппаратуры записи и т. д.НАЗАД

Слайд 3Внедрение компьютерного вируса

процесс внедрения вредоносной программы с целью нарушения работы ПК. Вирусы

могут быть внедрены в операционную систему, прикладную программу или в сетевой

драйвер. Вирус может проявлять себя в разных формах. Это могут быть замедления в выполнении программ; увеличение объёма программных файлов и наконец, эти проявления могут привести к стиранию файлов и уничтожению программного обеспечения.НАЗАД

Слайд 4Подделка выходной информации

подделка информации может преследовать различные цели. Итогом подделки

является то, что конечному потребителю информации будут предоставлены недостоверные данные.

Примером могут служить подтасовка результатов выборов или же хищение различного вида товаров, путем ввода в программу фальшивых данных; подделка, изготовление или сбыт поддельных документов, штампов, печатей и бланков; изготовление или сбыт поддельных кредитных либо расчетных карт и иных платежных документовНАЗАД

Слайд 5

в процессе работы каждой компании неизбежны случаи утечки конфиденциальной информации.

Несмотря на то, что защитные системы, отвечающие за хранение и

доступ к внутренней информации, постоянно совершенствуются, проблема продолжает существовать. Организации несут огромные потери из-за несанкционированного распространения конфиденциальной информации. Несанкционированное копирование может осуществляться посредством изъятия средств компьютерной техники; перехвата информации; несанкционированного доступа к технике, а также манипуляции данными и управляющими командами.НАЗАД

Несанкционированное копирование конфиденциальной информации

Слайд 6НАКАЗАНИЕ

По УК РФ преступлениями в сфере компьютерной информации являются: неправомерный доступ к компьютерной

информации(ст. 272 УК РФ), создание, использование и распространение вредоносных компьютерных программ (ст.

273 УК РФ), [нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей] (ст. 274 УК РФ).Общественная опасность противоправных действий в области электронной техники и информационных технологий выражается в том, что они могут повлечь за собой нарушение деятельности автоматизированных систем управления и контроля различных объектов, серьёзное нарушение работы ЭВМ и их систем, несанкционированные действия по уничтожению, модификации, искажению, копированию информации и информационных ресурсов, иные формы незаконного вмешательства в информационные системы, которые способны вызвать тяжкие и необратимые последствия, связанные не только с имущественным ущербом, но и с физическим вредом людям.

Неправомерный доступ к компьютерной информации (ст. 272 УК РФ), а также Создание, использование и распространение вредоносных компьютерных программ (ст. 273 УК РФ) совершаются только путём действий, в то время как [нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей] (ст. 274 УК РФ) — путём как действий, так и бездействием.

НАЗАД