Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Меры по обеспечению безопасности на прикладном уровне

Содержание

- 1. Меры по обеспечению безопасности на прикладном уровне

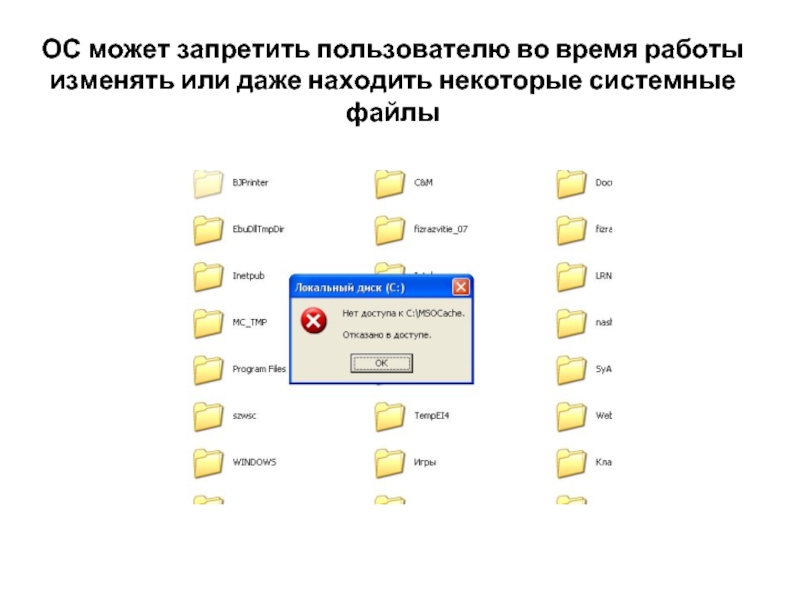

- 2. ОС может запретить пользователю во время работы изменять или даже находить некоторые системные файлы

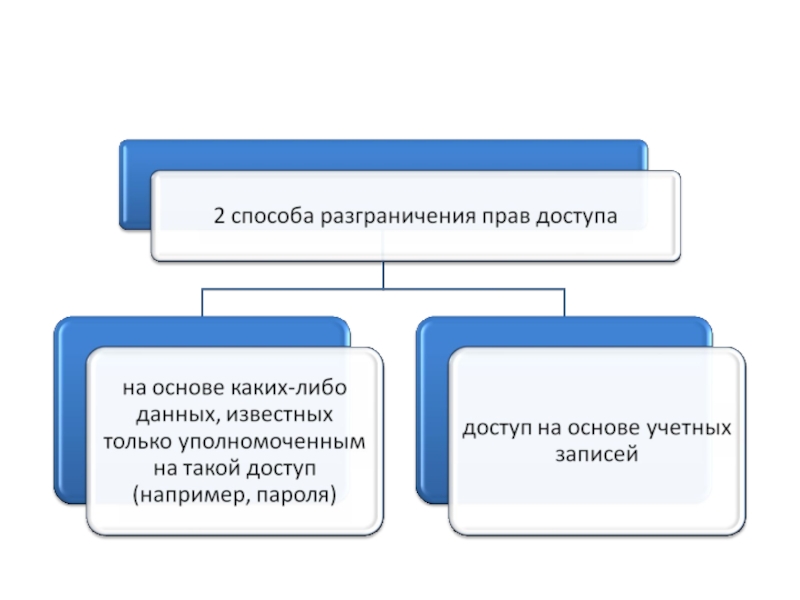

- 3. Слайд 3

- 4. Аутентификация —установление соответствия между пользователем и его

- 5. Методы двухфакторной аутентификацииЛогин + пароль + носительмагнитная карта, смарт-карта, USB-ключ

- 6. Биометрическая идентификациядоступ предоставляется на основе анализа некоторых

- 7. Авторизация— проверка, имеет ли этот пользователь право выполнять такую операцию

- 8. Парольпо-прежнему наиболее часто используемое средство для выполнения

- 9. Меры защиты никогда и нигде не разглашать

- 10. Генераторы паролей— программы, которые порождают случайные пароли заданной длины.

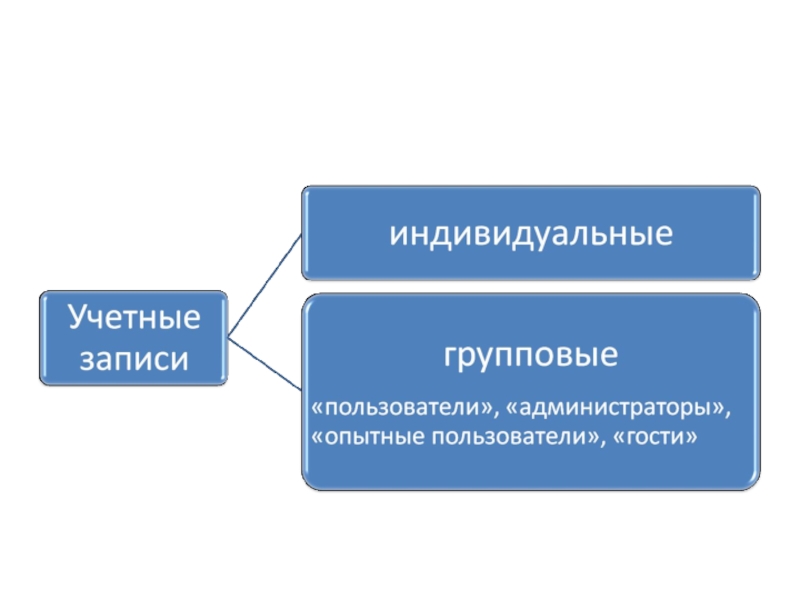

- 11. Учетные записи пользователейИзменение учетной записиСоздание учетной записиИзменение входа пользователей в систему

- 12. Слайд 12

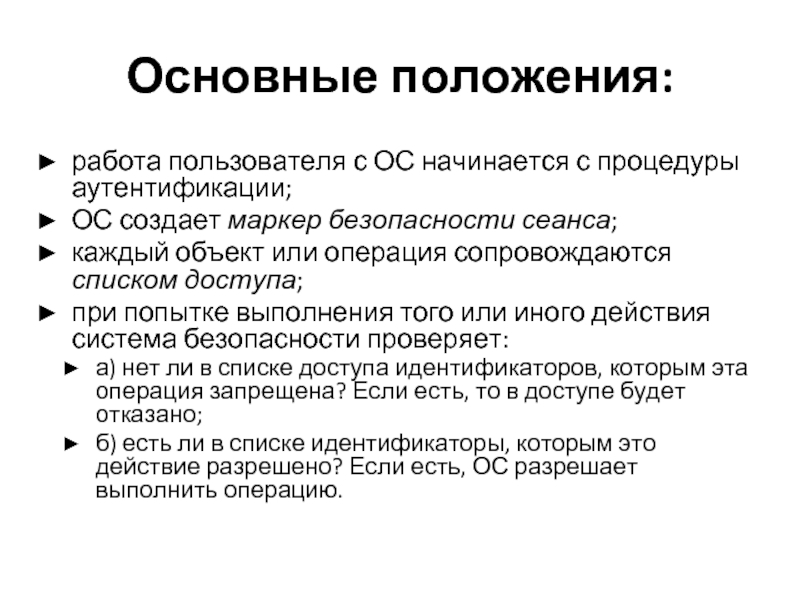

- 13. Основные положения:работа пользователя с ОС начинается с

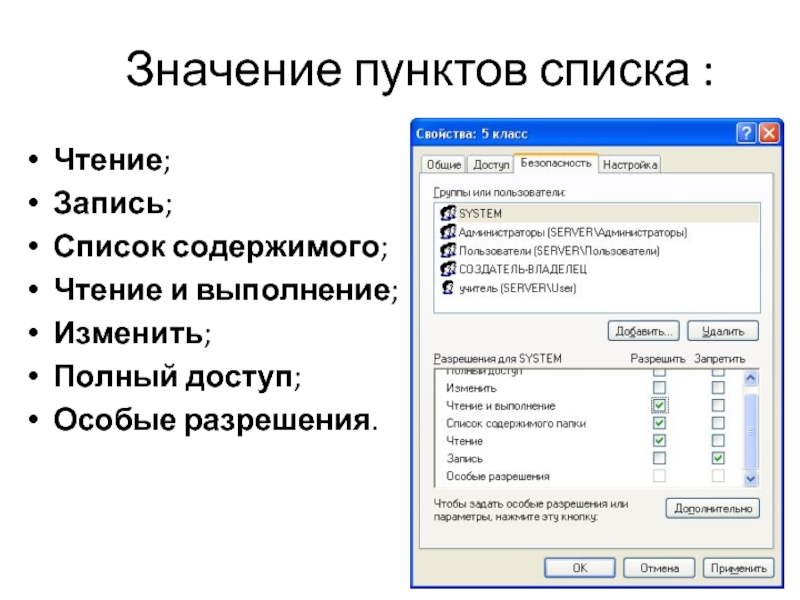

- 14. Управление списками (на примере файлов)Вызвать список контроля

- 15. Для добавления к списку новой учетной записи нужно щелкнуть мышью на кнопке Добавить...

- 16. Значение пунктов списка :Чтение;Запись;Список содержимого;Чтение и выполнение;Изменить;Полный доступ;Особые разрешения.

- 17. Спасибо за внимание

- 18. Скачать презентанцию

ОС может запретить пользователю во время работы изменять или даже находить некоторые системные файлы

Слайды и текст этой презентации

Слайд 1Меры по обеспечению безопасности на прикладном уровне

учитель технологии и физкультуры

I

категории

Лесина»Слайд 2ОС может запретить пользователю во время работы изменять или даже

находить некоторые системные файлы

Слайд 4Аутентификация

—установление соответствия между пользователем и его учетной записью

«логин» —

от англ. «log in» — «отметить начало»

подтвердить паролем

Слайд 5Методы двухфакторной аутентификации

Логин + пароль + носитель

магнитная карта, смарт-карта, USB-ключ

Слайд 6Биометрическая идентификация

доступ предоставляется на основе анализа некоторых биологических показателей, уникальных

для каждого человека

(отпечатка его пальцев или рисунка сосудов сетчатки

глаза)Слайд 8Пароль

по-прежнему наиболее часто используемое средство для выполнения аутентификации

Подбор пароля

руководствуясь имеющимися

сведениями, злоумышленник начинает перебирать все возможные варианты строк на соответствие

паролюСлайд 9Меры защиты

никогда и нигде не разглашать пароль

Не следует использовать

простые пароли

Нельзя использовать предсказуемые пароли

Нежелательно использовать в качестве пароля какие-либо

осмысленные слова.Время от времени пароли нужно менять

Использовать системы, которые ограничивают число попыток неправильного набора пароля за определенный промежуток времени

Не желательно сохранять пароль на локальной машине и/или вообще передавать его через сеть, в которой вы работаете.

Слайд 11Учетные записи пользователей

Изменение учетной записи

Создание учетной записи

Изменение входа пользователей в

систему

Слайд 13Основные положения:

работа пользователя с ОС начинается с процедуры аутентификации;

ОС создает

маркер безопасности сеанса;

каждый объект или операция сопровождаются списком доступа;

при попытке

выполнения того или иного действия система безопасности проверяет:а) нет ли в списке доступа идентификаторов, которым эта операция запрещена? Если есть, то в доступе будет отказано;

б) есть ли в списке идентификаторы, которым это действие разрешено? Если есть, ОС разрешает выполнить операцию.

Слайд 14Управление списками (на примере файлов)

Вызвать список контроля доступа к файловому

объекту можно из контекстного меню в разделе Свойства на вкладке

Безопасность.Слайд 16Значение пунктов списка :

Чтение;

Запись;

Список содержимого;

Чтение и выполнение;

Изменить;

Полный доступ;

Особые разрешения.

Теги