обеспечения информационной безопасности

- Адаптируемыми системами обеспечения информационной безопасности называются

средства и методы которые в наивысшей степени используют и ориентированы на экспертную оценку специалистов по информационной безопасности, а именно используют средства и способы внешней адаптации программно-технических средств безопасности. Типичные примеры адаптируемых систем и средств информационной безопасности:

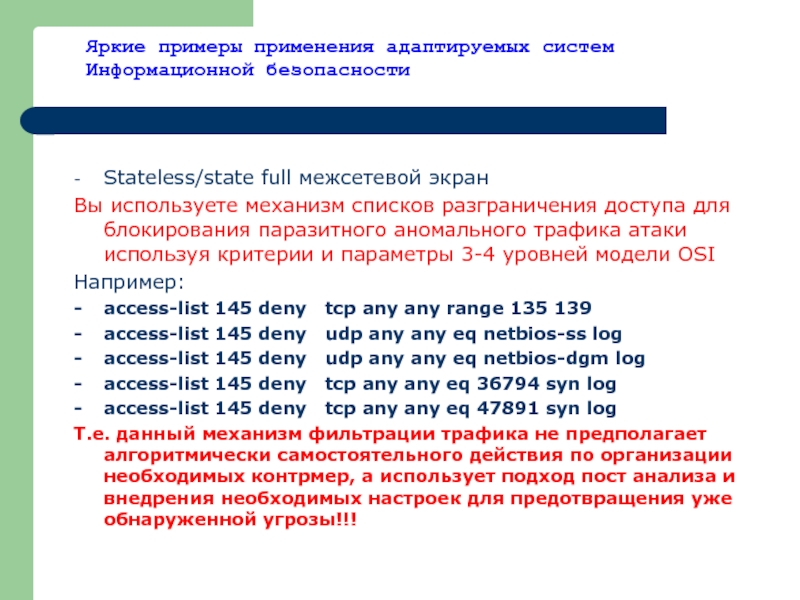

Statefull и stateless межсетевые экраны

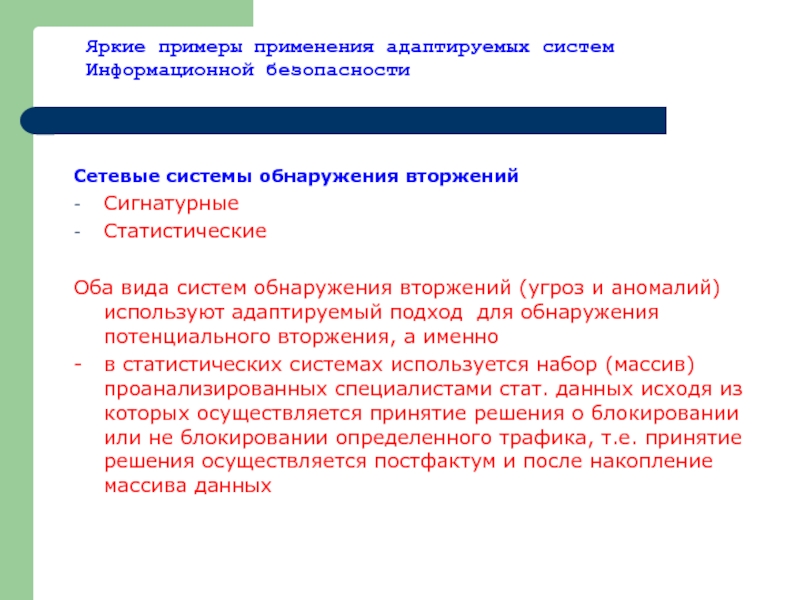

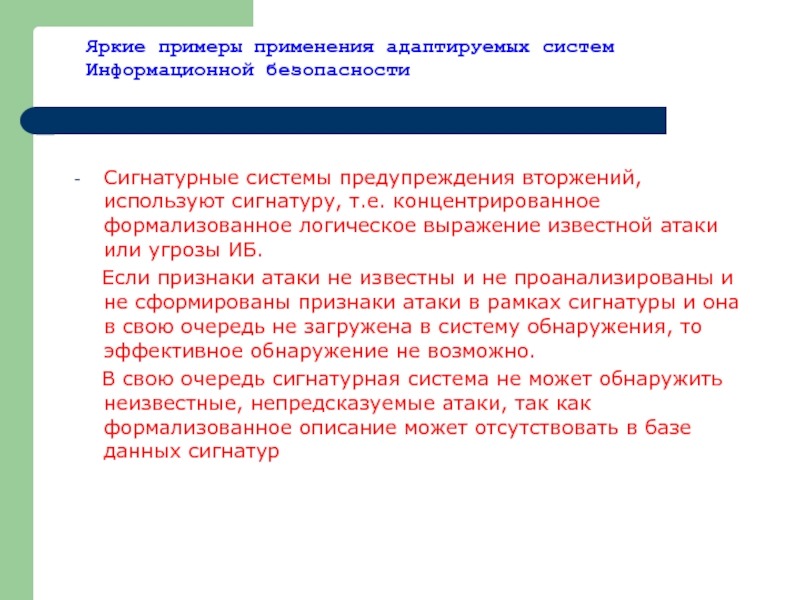

Сетевые статистические сигнатурные системы обнаружения вторжений

Сетевые системы предотвращения вторжений