Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Контроль целостности программных и информационных ресурсов

Содержание

- 1. Контроль целостности программных и информационных ресурсов

- 2. Механизм контроля целостности ресурсов системы предназначен для своевременного

- 3. Контроль целостности программ, обрабатываемой информации и средств

- 4. Обнаружение, основанное на сигнатурах — метод работы антивирусов и систем обнаружения

- 5. Контролируемые ресурсы:файлы и каталоги; сектора дисков; элементы

- 6. Время контроля: до загрузки ОС; при наступлении

- 7. 1. Понимание основных принципов.Сетевые инструменты мониторинга привлекают

- 8. Цель инструментов мониторинга целостности системы – обнаружить

- 9. В качестве примера можно привести обычный банк.

- 10. Слайд 10

- 11. Логи (лог-файлы) — это файлы, содержащие системную

- 12. инструменты мониторинга за целостностью системы могут существенно

- 13. Самые большие различия, наверное, между серверными и

- 14. Если возможно, выделите систему, или несколько систем,

- 15. Ограничить доступ на сколько это возможно.Доступ к

- 16. Термины «брандмауэр», «файрвол»Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной

- 17. Наблюдайте за системой управления.Первой системой в списке

- 18. Обычно агент наблюдения устанавливается на систему до

- 19. 5. Сборка и установка.Проверьте программу известными методами.Если

- 20. Компиляторы — это программы, которые преобразуют исходные тексты

- 21. Если система скомпрометирована, нападающий может обмануть сканнеры

- 22. Одним из способов сделать мониторинг за целостностью

- 23. Записывайте и архивируйте события как можно чаще.Не

- 24. Юмор ))) Защищайте систему управления ценой собственной

- 25. Скачать презентанцию

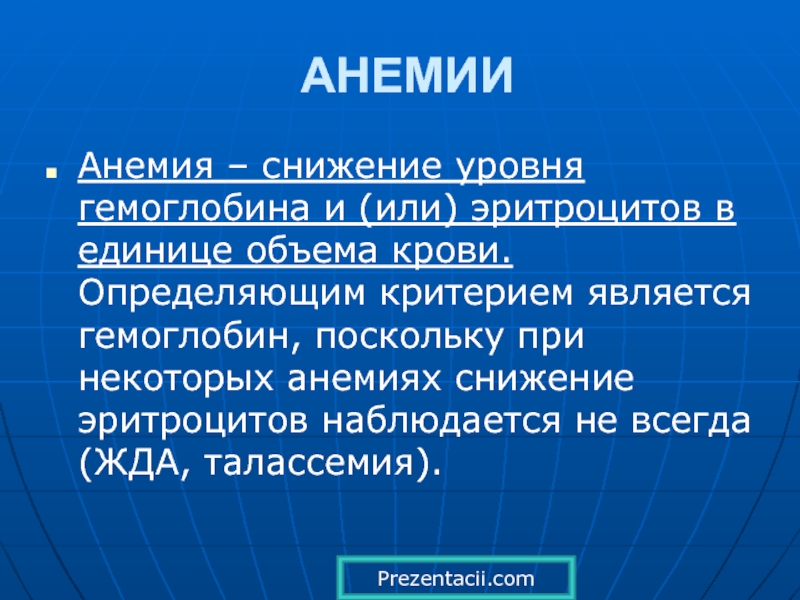

Механизм контроля целостности ресурсов системы предназначен для своевременного обнаружения модификации ресурсов системы. Он позволяет обеспечить правильность функционирования системы защиты и целостность обрабатываемой информации.

Слайды и текст этой презентации

Слайд 2Механизм контроля целостности ресурсов системы предназначен для своевременного обнаружения модификации ресурсов

Слайд 3Контроль целостности программ, обрабатываемой информации и средств защиты, с целью

обеспечения неизменности программной среды, определяемой предусмотренной технологией обработки, и защиты

от несанкционированной корректировки информации должен обеспечиваться:средствами разграничения доступа, запрещающими модификацию или удаление защищаемого ресурса;

средствами сравнения критичных ресурсов с их эталонными копиями (и восстановления в случае нарушения целостности);

средствами подсчета контрольных сумм (сигнатур, имитовставок и т.п.);

средствами электронной цифровой подписи.

Слайд 4Обнаружение, основанное на сигнатурах — метод работы антивирусов и систем обнаружения вторжений, при котором

программа, просматривая файл или пакет, обращается к словарю с известными вирусами, составленному авторами

программы. В случае соответствия какого-либо участка кода просматриваемой программы известному коду (сигнатуре) вируса в словаре, программа антивирус может заняться выполнением одного из следующих действий:Удалить инфицированный файл.

Отправить файл в «карантин» (то есть сделать его недоступным для выполнения, с целью недопущения дальнейшего распространения вируса).

Попытаться восстановить файл, удалив сам вирус из тела файла.

Слайд 5Контролируемые ресурсы:

файлы и каталоги; сектора дисков; элементы реестра;

Контролируемые параметры:

содержимое ресурса;

списки управления доступом;

атрибуты файлов;

Алгоритмы контроля:

сравнение с эталоном; вычисление контрольных сумм

(сигнатур);формирование ЭП и имитовставок;

Слайд 6Время контроля: до загрузки ОС; при наступлении событий; по расписанию.

В данный момент существует определенное количество коммерческих и открытых продуктов,

способных эффективно «мониторить» (контролировать) целостность систем. При понимании и правильном использовании, эти инструменты могут быть полезны для обнаружения несанкционированных изменений системы, оценки ущерба и предотвращения будущих атак.Слайд 71. Понимание основных принципов.

Сетевые инструменты мониторинга привлекают особое внимание, потому

что они обеспечивают наблюдение за несколькими системами на уровне пересылаемых

пакетов. Но способность видеть пакеты, исходящие от атакующего к уязвимой системе, всего лишь предупреждает об опасности и часто слишком поздно. Для того, чтобы узнать как система ответила и была ли атака успешной, вам придется рассматривать объект нападения. Инструменты целостного мониторинга позволят вам детально изучить атаки на систему, на которой они установлены.Слайд 8Цель инструментов мониторинга целостности системы – обнаружить и сообщить изменения

в системе. Гораздо интересней, когда изменения не авторизованы. Большое внимание

наблюдающих программ уделено файловой системе. Но можно наблюдать и за другими системными составляющими. Например искать руткиты и контролировать входы и выходы в системе. контролировать состояние загруженных модулей ядра и изменения в пользовательских базах данных. Обнаруженные изменения сообщаются в виде лог-файлов, syslog, Windows Event Viewer и могут быть отосланы по почте администратору.Слайд 9В качестве примера можно привести обычный банк. Банки не только

запирают входные двери. Довольно часто они имеют камеры слежения, детекторы

движения, вооруженную охрану и пр. Нападающий может проскочить через одно препятствие, но вряд ли проскочить все. Такой принцип многослойной защиты называется “Defense in Depth” – «глубокая защита».Слайд 11Логи (лог-файлы) — это файлы, содержащие системную информацию работы сервера

или компьютера, в которые заносятся определенные действия пользователя или программы.

Иногда также употребляется русскоязычный аналог понятия — журнал.Их предназначение — протоколирование операций, выполняемых на машине, для дальнейшего анализа администратором. Регулярный просмотр журналов позволит определить ошибки в работе системы в целом, конкретного сервиса или сайта (особенно скрытые ошибки, которые не выводятся при просмотре в браузере), диагностировать злонамеренную активность, собрать статистику посещений сайта.

Слайд 12инструменты мониторинга за целостностью системы могут существенно улучшить вашу политику

безопасности. Так как эти инструменты относятся к программному обеспечению, они

не совершенны и могут поставить под угрозу безопасность вашей системы. Однако вместе с другими контрмерами и правильным ведением логов, такие инструменты служат очередным препятствием для нападающего и могут подать первую весть о проникновении в систему постороннего. При правильной конфигурации и установке, эти инструменты являются мощным щитом в вашей многослойной броне.Слайд 13Самые большие различия, наверное, между серверными и домашними системами. Серверы

обычно имеют набор файлов, которые не должны изменяться длительное время.

Смысл в том, чтобы эти файлы постоянно проверялись на изменения. Проблемы домашних систем во всевозрастающем количестве вирусов и червей. Несмотря на то, что инструменты мониторинга целостности системы разработаны и для домашних компьютеров, они более применимы для серверов.Слайд 14Если возможно, выделите систему, или несколько систем, для обработки информации,

собранной агентами сканирования. Эти системы должны идеально справляться только со

своей задачей. Чем больше сервисов запущено на системе, тем больше риск ее скомпрометировать. Больше сервисов может означать больше администраторов, больше пользователей, больше изменений в системе, больше открытых портов и больше различного программного обеспечения.Слайд 15Ограничить доступ на сколько это возможно.

Доступ к системе управления должен

быть как можно больше ограничен. Это включает и физический и

сетевой доступ. Лучше всего, если консоль управления находится в области, где физический доступ ограничен администраторами, а вход в систему осуществляется только из консоли.В идеальной системе управления единственные открытые порты те, которые используются самой системой мониторинга. Очевидно, что это произойдет, если система строго специализирована под выполнение своей задачи. Как минимум система управления должна обезопасить себя фильтром (брандмауэром). А если это специализированный фильтр, то еще лучше.

И наконец, создавайте учетные записи только для администраторов.

Слайд 16Термины «брандмауэр», «файрвол»

Межсетево́й экра́н, сетево́й экра́н — программный или программно-аппаратный элемент компьютерной сети, осуществляющий контроль

и фильтрацию проходящего через него сетевого трафика в соответствии с заданными правилами[1].

Слайд 17Наблюдайте за системой управления.

Первой системой в списке наблюдения должна стать

сама система управления. Альтернативой может послужить установка нескольких систем управления,

контролирующих друг друга.4. Базовая целостность.

Большинство инструментов мониторинга за целостностью системы основаны на сравнении текущего состояния системы и состоянию, которому можно доверять. Это состояние часто называют базовой целостностью.

Слайд 18

Обычно агент наблюдения устанавливается на систему до начала наблюдений за

всей сетью. Инструмент наблюдения и операционная система должны быть проверены,

как описано в следующем разделе, чтобы доверять сгенерированной базовой целостности. Несмотря на то, что советуется создавать базовую целостность до установки, это не всегда практикуется. Если вы установите инструмент наблюдения на уже скомпрометированной системе, он создаст базовую линию, которая не будет извещать наблюдающие инструменты о проникновении.Как только базовые линии будут созданы, их следует скопировать на доступные только для чтения хранители и отложить в безопасное место.

Слайд 195. Сборка и установка.

Проверьте программу известными методами.

Если вы компилируете исходный

текст программы или используете запакованный бинарный файл, необходимо проверить установочные

файлы. Часто авторы делают зашифрованные контрольные суммы (checksums) файлов. Некоторые идут дальше и подписывают их. Следует помнить, что проверка должна производиться в доверенной среде. Если ПО требуется компилировать, то это может включать скачивание и запись на носители, а затем проверку и сборку в автономном режиме на доверенной системе.Слайд 20Компиляторы — это программы, которые преобразуют исходные тексты программ, написанные на

языке программирования высокого уровня, в программу на машинном языке, «понятную»

компьютеру. Полученный код, называемый исполняемой программой, можно устанавливать и запускать на нужном компьютере без дополнительных преобразованийСлайд 21Если система скомпрометирована, нападающий может обмануть сканнеры вне зависимости от

состояния базовой целостности. Это серьезная проблема, так как агенты по

сути всего лишь программы.Одним из методов обезопасить себя является запуск агентов сканирования со съемных носителей Это всегда останется хорошей защитой, потому что предотвращает изменение программ нападающим или по какой-либо причине.

Слайд 22Одним из способов сделать мониторинг за целостностью системы бесполезным является

игнорирование журналов событий, или логов. Важнейшим аспектом установки системы управления

является уверенность в том, что критические сообщения обнаруживаются, сообщаются нужному администратору и впоследствии сохраняются. Инструменты мониторинга целостности системы и файлов создают отчеты. Анализаторы логов выбирают важные предупреждения, а некоторые могут производить какие-либо действия, например отослать письмо по электронной почтеСлайд 23Записывайте и архивируйте события как можно чаще.

Не всегда можно определить

какая информация понадобится для расследования или анализа подозрительного поведения в

будущем. Таким образом, чем больше информации вы заархивируете, тем больше шансов восстановить события, из-за которых система была скомпрометирована. Проводите регулярное резервирование (backups).Это включает журналы событий, базы данных и конфигурационные файлы. Регулярное резервирование этих видов данных на съемные носители . Особенно это касается базовой целостности наблюдаемых систем. Очень важно, чтобы управляющая система не оставалась единственным местом для хранения данных.