Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

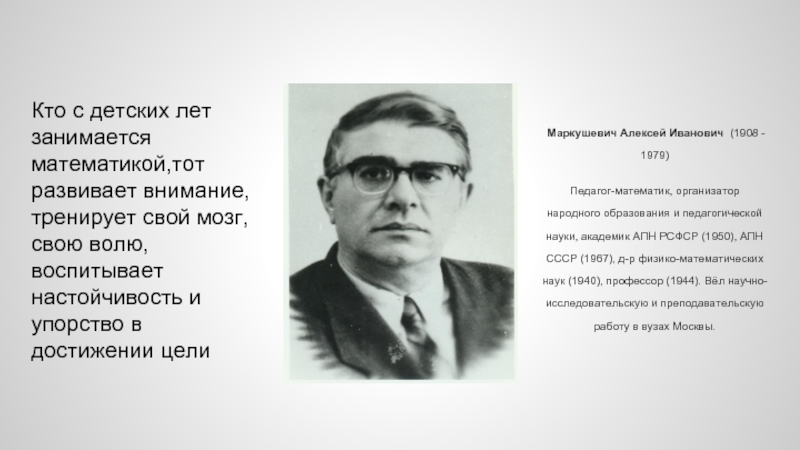

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

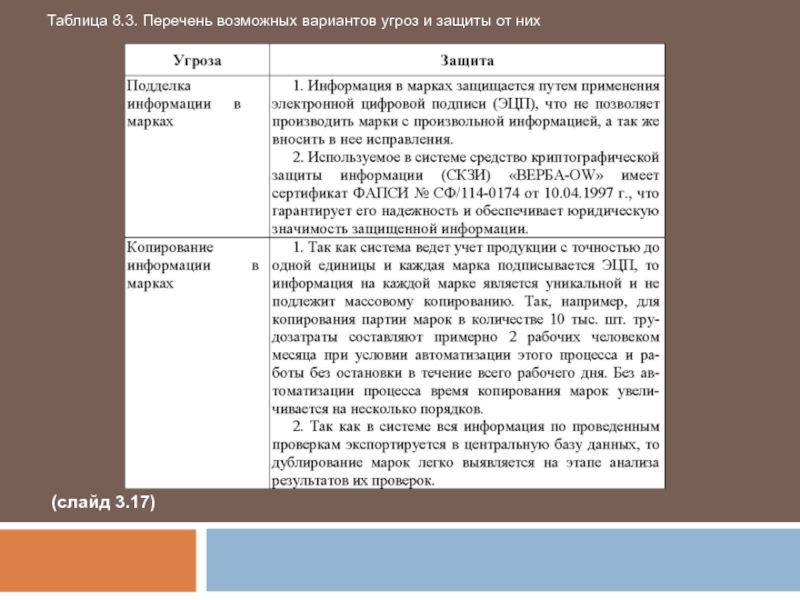

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция №8 Три методологических подхода к оценке уязвимости информации:

Содержание

- 1. Лекция №8 Три методологических подхода к оценке уязвимости информации:

- 2. Уязвимость информации - событие, возникающее как

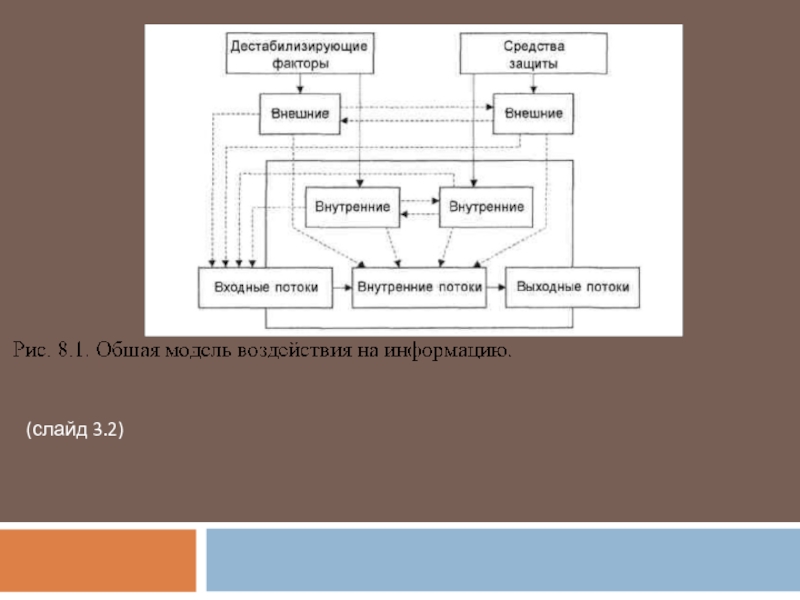

- 3. (слайд 3.2)

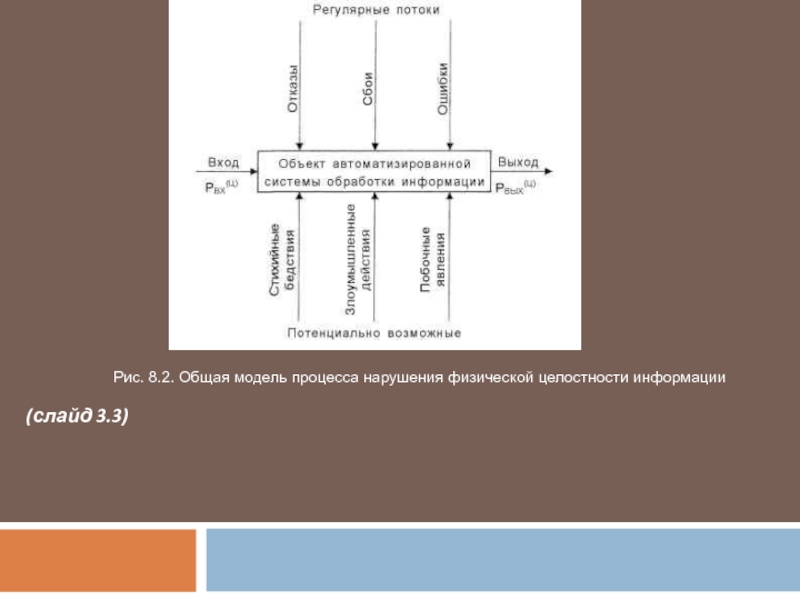

- 4. (слайд 3.3)Рис. 8.2. Общая модель процесса нарушения физической целостности информации

- 5. (слайд 3.4)

- 6. 1. Внешняя неконтролируемая зона - территория

- 7. При этом для несанкционированного получения информации

- 8. Слайд 8

- 9. Сущность эмпирического подхода заключается в том,

- 10. Исходной посылкой при разработке моделей является

- 11. Для того чтобы воспользоваться данным подходом к

- 12. Для определения уровня затрат Ri обеспечивающих

- 13. (слайд 3.11)Поскольку оптимальное решение вопроса о

- 14. Слайд 14

- 15. Слайд 15

- 16. (слайд 3.14)

- 17. Наиболее общей моделью защиты является модель

- 18. Автоматизированная система обработки данных является системой

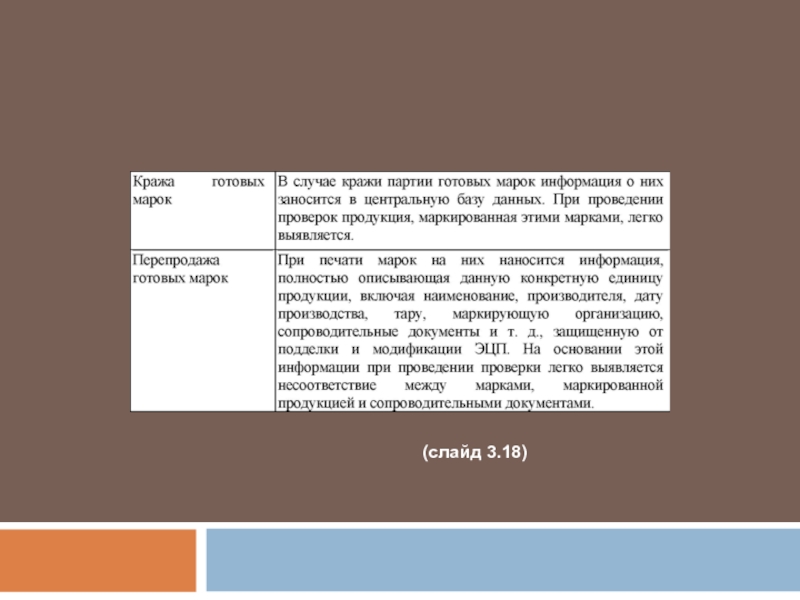

- 19. (слайд 3.17)Таблица 8.3. Перечень возможных вариантов угроз и защиты от них

- 20. Слайд 20

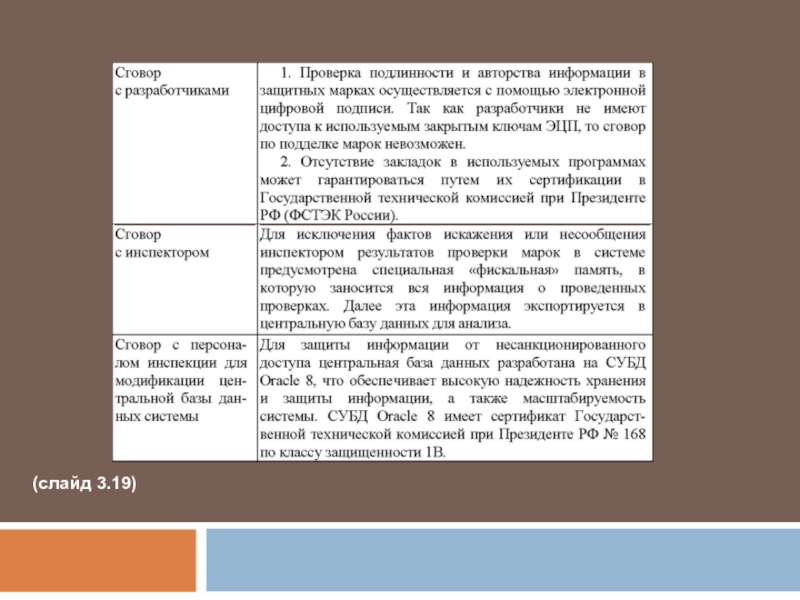

- 21. (слайд 3.19)

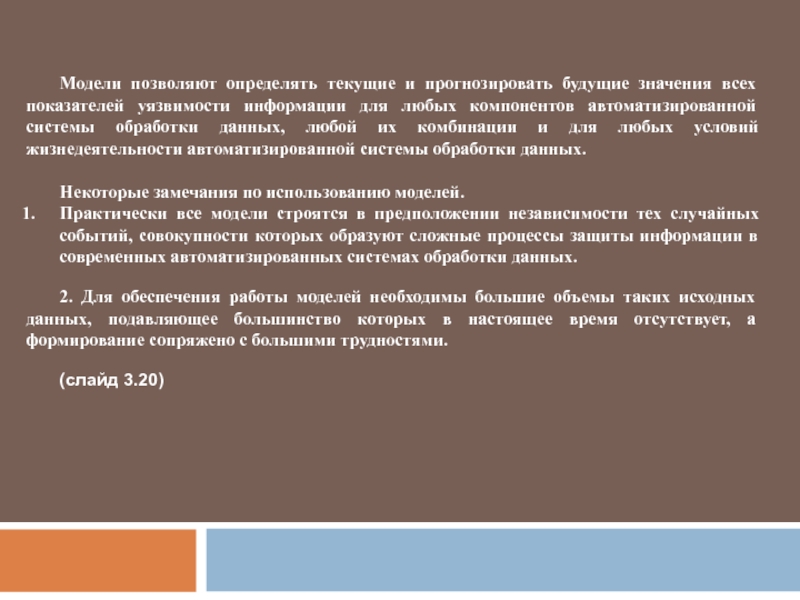

- 22. Модели позволяют определять текущие и прогнозировать

- 23. - Основными событиями, имитируемыми в моделях

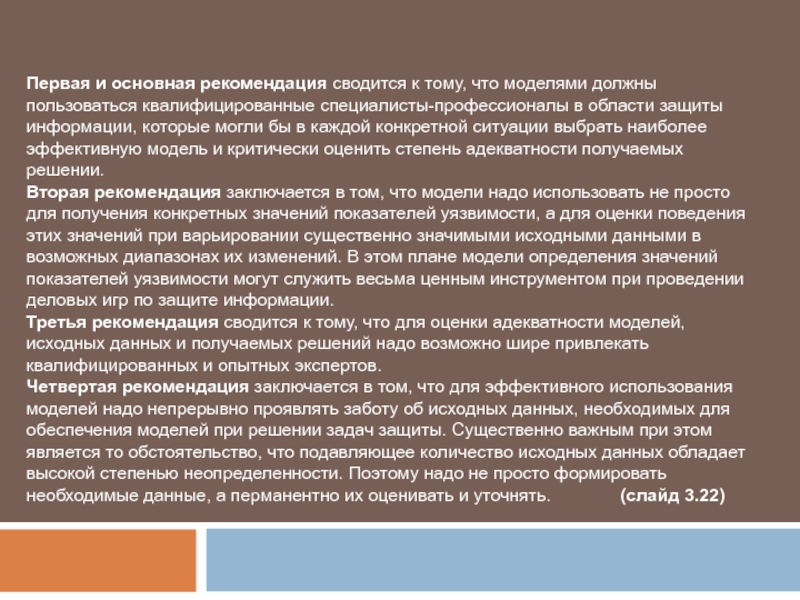

- 24. Первая и основная рекомендация сводится к

- 25. Угрозы информационным ресурсам проявляются в овладении

- 26. Защита информации (ЗИ) — динамическая, развивающаяся

- 27. Тем не менее, ни учет статистических

- 28. Оценка ущерба может производиться в

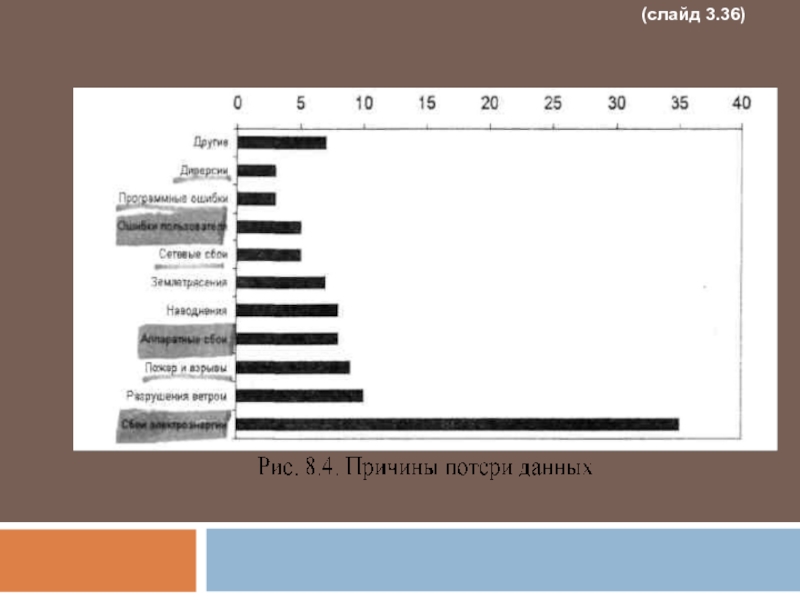

- 29. К факторам, приводящим к информационным потерям

- 30. 3. Аварии и выход из строя

- 31. 5. Ошибки эксплуатации. Эти ошибки могут

- 32. 8. Болтливость и разглашение. Эти действия,

- 33. Информационный ущерб может рассматриваться и

- 34. 3. Эксплуатационные потери, связанные с ущемлением

- 35. 4. Утрата фондов или невосстанавливаемого имущества.

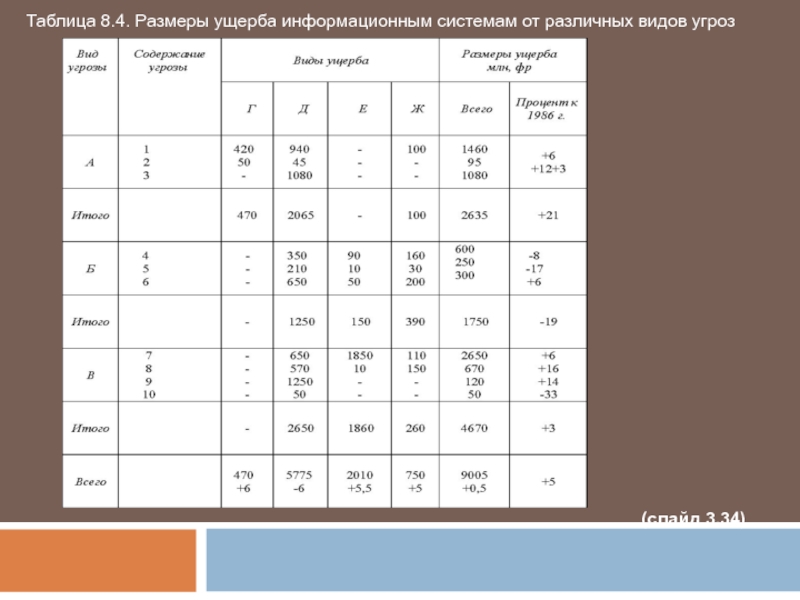

- 36. Таблица 8.4. Размеры ущерба информационным системам

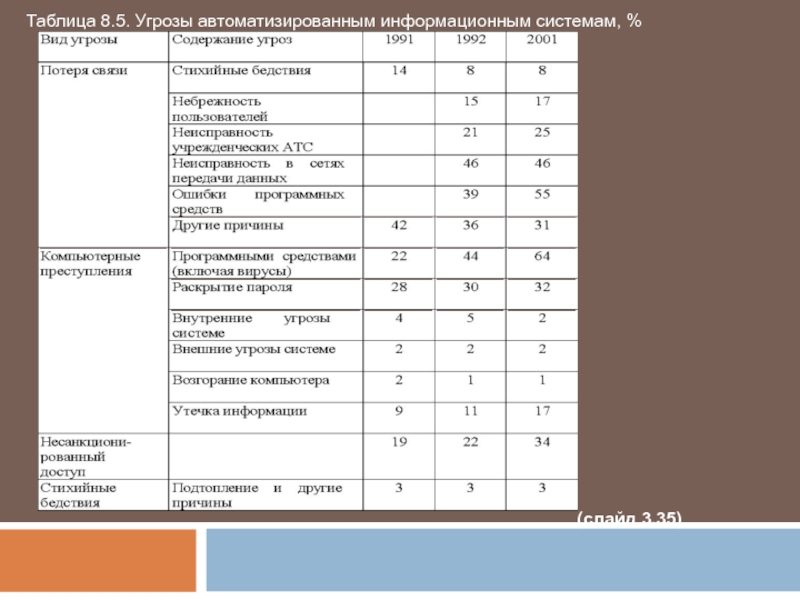

- 37. Таблица 8.5. Угрозы автоматизированным информационным системам,

- 38. Слайд 38

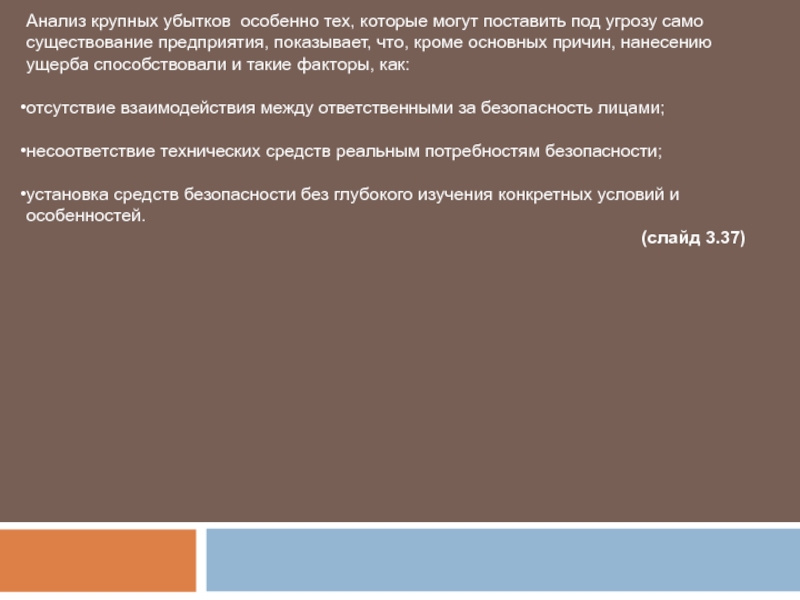

- 39. Анализ крупных убытков особенно тех, которые

- 40. Скачать презентанцию

Уязвимость информации - событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в автоматизированных системах обработки данных средства защиты не в состоянии оказать достаточного противодействия проявлению

Слайды и текст этой презентации

Слайд 1Лекция №8 Три методологических подхода к оценке уязвимости информации: эмпирический, теоретический

Слайд 2Уязвимость информации - событие, возникающее как результат такого стечения обстоятельств,

когда в силу каких-то причин используемые в автоматизированных системах обработки

данных средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторам и нежелательного их воздействия на защищаемую информацию. (Слайд 3.1)Слайд 6

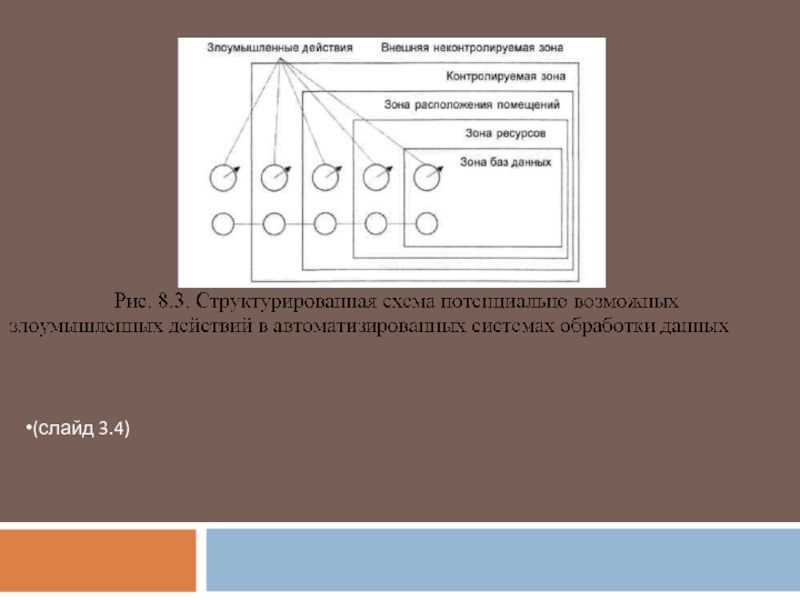

1. Внешняя неконтролируемая зона - территория вокруг автоматизированной системы обработки

данных, на которой персоналом и средствами автоматизированной системы обработки данных

не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации.2. Контролируемая зона - территория вокруг помещений автоматизированной системы обработки данных, которая непрерывно контролируется персоналом или средствами автоматизированной системы обработки данных.

3. Зона помещений автоматизированной системы обработки данных -внутреннее пространство тех помещений, в которых расположена система.

4. Зона ресурсов автоматизированной системы обработки данных -та часть помещений, откуда возможен непосредственный доступ к ресурсам системы.

5. Зона баз данных - та часть ресурсов системы, с которой возможен непосредственный доступ к защищаемым данным.

(слайд 3.5)

Слайд 7

При этом для несанкционированного получения информации необходимо одновременное наступление следующих

событий:

нарушитель должен получить доступ в соответствующую зону;

во

время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий канал несанкционированного получения информации;соответствующий канал несанкционированного получения информации должен быть доступен нарушителю соответствующей категории;

в канале несанкционированного получения информации в момент доступа к нему нарушителя должна находиться защищаемая информации.

(слайд 3.6)

Слайд 8

Трансформация общей модели уязвимости с точки зрения несанкционированного размножения информации.

Принципиальными особенностями этого процесса являются:

любое несанкционированное размножение есть злоумышленное действие;

несанкционированное размножение может осуществляться в организациях-разработчиках компонентов автоматизированной системы обработки данных, непосредственно в автоматизированной системе обработки данных и сторонних организациях, причем последние могут получать носитель, с которого делается попытка снять копию как законным, так и незаконным путем.

(слайд 3.7)

Слайд 9

Сущность эмпирического подхода заключается в том, что на основе длительного

сбора и обработки данных о реальных проявлениях угроз информации и

о размерах того ущерба, который при этом имел место, чисто эмпирическим путем устанавливаются зависимости между потенциально возможным ущербом и коэффициентами, характеризующими частоту проявления соответствующей угрозы и значения имевшего при ее проявлении размера ущерба.(слайд 3.7)

Слайд 10

Исходной посылкой при разработке моделей является почти очевидное предположение: с

одной стороны, при нарушении защищенности информации наносится некоторый ущерб, с

другой - обеспечение защиты информации сопряжено с расходованием средств.Полная ожидаемая стоимость защиты может быть выражена суммой расходов на защиту и потерь от ее нарушения.

Оптимальным решением было бы выделение на защиту информации средств минимизирующих общую стоимость работ по защите информации.

(слайд 3.8)

Слайд 11Для того чтобы воспользоваться данным подходом к решению проблемы, необходимо

знать (или уметь определять), во-первых, ожидаемые потери при нарушении защищенности

информации, а во-вторых, зависимость между уровнем защищенности и средствами, затрачиваемыми на защиту информации. (слайд 3.9)Слайд 12

Для определения уровня затрат Ri обеспечивающих требуемый уровень защищенности информации,

необходимо знать:

полный перечень угроз информации;

потенциальную опасность для информации

для каждой из угроз;размеры затрат, необходимых для нейтрализации каждой из угроз.

(слайд 3.10)

Слайд 13

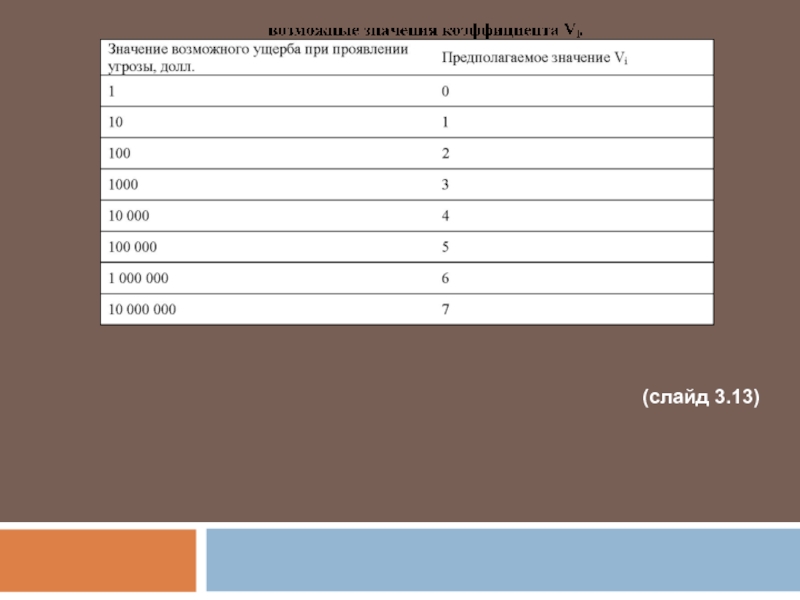

(слайд 3.11)

Поскольку оптимальное решение вопроса о целесообразном уровне затрат на

защиту состоит в том, что этот уровень должен быть равен

уровню ожидаемых потерь при нарушении защищенности, достаточно определить только уровень потерь.Специалистами фирмы ЮМ предложена следующая эмпирическая зависимость ожидаемых потерь от i-й угрозы информации:

Ri =10(Si+Vi-4),

где Si - коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы;

Vi - коэффициент, характеризующий значение возможного ущерба при ее возникновении.

Слайд 17

Наиболее общей моделью защиты является модель с так называемой системой

с полным перекрытием.

При построении данной модели в качестве исходной взята

естественная посылка, состоящая в том, что в механизме защиты должно содержаться по крайней мере одно средство для перекрытия любого потенциально возможного канала утечки информации. Методика формального описания такой системы заключается в следующем:

составляется полный перечень объектов системы, подлежащих защите;

составляется полный перечень потенциально возможных угроз информации, т. е. возможных вариантов злоумышленных действий;

определяется количественная мера соответствующей угрозы для соответствующего объекта;

формируется множество средств защиты информации в вычислительной системе;

определяется количественная мера возможности противодействия. Если она превышает уровень угрозы, то система защиты достаточна.

(слайд 3.15)

Слайд 18

Автоматизированная система обработки данных является системой множественного доступа, т. е.

к одним и тем же ее ресурсам (техническим средствам, программам,

массивам данных) имеет законное право обращаться некоторое число пользователей (абонентов).Если какие-либо из указанных ресурсов являются защищаемыми, то доступ к ним должен осуществляться лишь при предъявлении соответствующих полномочий.

Система разграничения доступа и должна стать тем механизмом, который регулирует такой доступ. Требования к этому механизму на содержательном уровне состоят в том, что, с одной стороны, не должен быть разрешен доступ пользователям (или их процессам), не имеющим на это полномочий, а с другой - не должно быть отказано в доступе пользователям (или их процессам), имеющим соответствующие полномочия.

(слайд 3.16)

Слайд 22

Модели позволяют определять текущие и прогнозировать будущие значения всех показателей

уязвимости информации для любых компонентов автоматизированной системы обработки данных, любой

их комбинации и для любых условий жизнедеятельности автоматизированной системы обработки данных.Некоторые замечания по использованию моделей.

Практически все модели строятся в предположении независимости тех случайных событий, совокупности которых образуют сложные процессы защиты информации в современных автоматизированных системах обработки данных.

2. Для обеспечения работы моделей необходимы большие объемы таких исходных данных, подавляющее большинство которых в настоящее время отсутствует, а формирование сопряжено с большими трудностями.

(слайд 3.20)

Слайд 23-

Основными событиями, имитируемыми в моделях определения показателей уязвимости, являются: проявление

дестабилизирующих факторов, воздействие проявившихся дестабилизирующих факторов на защищаемую информацию и

воздействие используемых средств защиты на дестабилизирующие факторы. При этом обычно делаются следующие допущения.1. Потенциальные возможности проявления каждого дестабилизирующего фактора не зависят от проявления других.

2. Каждый из злоумышленников действует независимо от других, т. е. не учитываются возможности формирования коалиции злоумышленников.

3. Негативное воздействие на информацию каждого из проявившихся дестабилизирующих факторов не зависит от такого же воздействия других проявившихся факторов.

4. Негативное воздействие дестабилизирующих факторов на информацию в одном каком-либо компоненте автоматизированной системы обработки данных может привести лишь к поступлению на входы связанных с ним компонентов информации с нарушенной защищенностью и не оказывает влияния на такое же воздействие на информацию в самих этих компонентах.

5. Каждое из используемых средств защиты оказывает нейтрализующее воздействие на дестабилизирующие факторы и восстанавливающее воздействие на информацию независимо от такого же воздействия других.

6. Благоприятное воздействие средств зашиты в одном компоненте автоматизированной системы обработки данных лишь снижает вероятность поступления на входы связанных с ним компонентов информации с нарушенной защищенностью и не влияет на уровень защищенности информации в самих этих компонентах. (слайд 3.21)

Слайд 24

Первая и основная рекомендация сводится к тому, что моделями должны

пользоваться квалифицированные специалисты-профессионалы в области защиты информации, которые могли бы

в каждой конкретной ситуации выбрать наиболее эффективную модель и критически оценить степень адекватности получаемых решении.Вторая рекомендация заключается в том, что модели надо использовать не просто для получения конкретных значений показателей уязвимости, а для оценки поведения этих значений при варьировании существенно значимыми исходными данными в возможных диапазонах их изменений. В этом плане модели определения значений показателей уязвимости могут служить весьма ценным инструментом при проведении деловых игр по защите информации.

Третья рекомендация сводится к тому, что для оценки адекватности моделей, исходных данных и получаемых решений надо возможно шире привлекать квалифицированных и опытных экспертов.

Четвертая рекомендация заключается в том, что для эффективного использования моделей надо непрерывно проявлять заботу об исходных данных, необходимых для обеспечения моделей при решении задач защиты. Существенно важным при этом является то обстоятельство, что подавляющее количество исходных данных обладает высокой степенью неопределенности. Поэтому надо не просто формировать необходимые данные, а перманентно их оценивать и уточнять. (слайд 3.22)

Слайд 25

Угрозы информационным ресурсам проявляются в овладении конфиденциальной информацией, ее модификации

в интересах злоумышленника или ее разрушении с целью нанесения материального

ущерба.Осуществление угроз информационным ресурсам может быть произведено:

через имеющиеся агентурные источники в органах государственного управления, коммерческих структур, имеющих возможность получения конфиденциальной информации;

путем подкупа лиц, непосредственно работающих на предприятии или в структурах, непосредственно связанных с его деятельностью; путем перехвата информации, циркулирующей в средствах и системах связи и вычислительной техники, с помощью технических средств разведки и съема информации, несанкционированного доступа к информации и преднамеренных программно-математических воздействий на нее в процессе обработки и хранения;

путем подслушивания конфиденциальных переговоров, ведущихся в служебных помещениях, служебном и личном автотранспорте, на квартирах и дачах;

через переговорные процессы с иностранными или отечественными фирмами, используя неосторожное обращение с информацией;

через «инициативников» из числа сотрудников, которые хотят заработать деньги и улучшить свое благосостояние или проявляют инициативу по другим моральным или материальным причинам.

(слайд 3.23)

Слайд 26

Защита информации (ЗИ) — динамическая, развивающаяся дисциплина, в которой чрезвычайно

высокую роль играют научные исследования. В настоящее время такие исследования

ведутся по двум направлениям.Первое направление состоит в раскрытии природы явлений, приводящих к нарушению таких характеристик информации, как целостность, доступность, конфиденциальность, достоверность и т.п.

Второе — в разработке практических методов защиты информации от указанных выше явлений.

(слайд 3.24)

Слайд 27

Тем не менее, ни учет статистических данных о ранее совершенных

нарушениях, ни использование самых совершенных моделей, ни другие средства не

могут дать гарантии абсолютной защищенности информации.В таком случае следует оценить степень риска, которому подвергается информация, а затем на основе этой оценки определить методы и средства ее защиты.

Возможны два подхода к оценке степени риска.

При первом подходе пользователь информации оценивает ущерб от нарушения ее сохранности и определяет соответствующий этому ущербу уровень защищенности информации.

При втором подходе, когда пользователь информации по каким-либо причинам не имеет возможности оценить последствия нарушения, оценивается или задается только потенциальная защищенность информации, т.е. происходит опосредованная оценка степени риска. В обоих случаях требуется получить либо качественную, либо количественную оценку степени риска, на основании которой пользователь информации должен принять окончательное решение о методах и средствах ее обработки и используемых при этом методах и средствах ЗИ.

(слайд 3.25)

Слайд 28

Оценка ущерба может производиться в показателях, соответствующих той предметной области

знаний, к которой относится информация.

Проблема обеспечения безопасности автоматизированных систем (АС)

— одна из наиболее важных и сложных проблем в области автоматизированной обработки информации. Поскольку компонентами АС являются аппаратные средства, программное обеспечение, обрабатываемая информация, линии связи, персонал и документация, ущерб автоматизированной системе — понятие достаточно широкое. Кроме того, ущербом считается не только явное повреждение какого-либо из компонентов, но и приведение компонентов системы в неработоспособное состояние, а также различного рода утечки информации, изменение определенных физических и логических характеристик АС.В этой связи определение возможного ущерба АС является сложной задачей, зависящей от многих условий. Можно с уверенностью сказать, что везде, где используют АС, существует потенциальная угроза нанесения ущерба (прямого или косвенного) законным владельцам и законным пользователям этих АС.

С другой стороны, заслуживает внимания вопрос о стоимости самой информации.

В мировой практике принято считать, что информация стоит ровно столько, сколько стоит ущерб от ее потери в сочетании с затратами на ее восстановление.

(Слайд 3.26)

Слайд 29

К факторам, приводящим к информационным потерям и, как следствие, к

различным видам убытков или ущерба, можно отнести следующие причины и

действия.1. Материальный ущерб, связанный с несчастными случаями, вызывает частичный или полный вывод из строя оборудования или информационного ресурса. Причинами этого могут быть:

пожары, взрывы, аварии;

удары, столкновения, падения;

воздействия твердых, газообразных, жидких или смешанных химических или физических сред;

поломка элементов машин различного характера: механического, электрического, электронного и электромагнитного;

последствия природных явлений (наводнения, бури, молнии, град, оползни, землетрясения и т. д.).

2. Кражу и преднамеренную порчу материальных средств. Воруют главным образом небольшие по габаритам аппаратные средства (мониторы, клавиатуру, принтеры, модемы, кабели и оргтехнику), информационные носители (диски, дискеты, ленты, магнитные карты и др.) и различное другое имущество и ЗИП (документация, комплектующие и др.).

(Слайд 3.27)

Слайд 30

3. Аварии и выход из строя аппаратуры, программ и баз

данных. Остановка или нарушение деятельности информационных центров не такие уж

редкие события, а продолжительность этих состояний в основном небольшая. Но иногда между тем прямые и косвенные последствия этих действий могут быть весьма значительными. Последствия этих действий к тому же не могут быть заранее предусмотрены и оценены.4. Убытки, связанные с ошибками накопления, хранения, передачи и использования информации. Эти ошибки связаны с человеческим фактором, будь-то при использовании традиционных носителей информации (дискеты, ленты) или при диалоговом обмене в режиме удаленного доступа.

(Слайд 3.28)

Слайд 31

5. Ошибки эксплуатации. Эти ошибки могут приобретать различные формы: нарушение

защиты, переполнение файлов, ошибки языка управления данными, ошибки при подготовке

и вводе информации, ошибки операционной системы, ошибки программы, аппаратные ошибки, ошибочное толкование инструкций, пропуск операций и т. д.Диапазон ошибок людей значителен. Иногда трудно установить различие между ошибкой, небрежностью, утомлением, непрофессионализмом и злоупотреблением.

6. Концептуальные ошибки и ошибки внедрения. Концептуальные ошибки могут иметь драматические последствия в процессе эксплуатации информационной системы.

Ошибки реализации бывают в основном менее опасными и достаточно легко устранимыми.

7. Убытки от злонамеренных действий в нематериальной сфере. Мошенничество и хищение информационных ресурсов - это одна из форм преступности, которая в настоящее время является довольно безопасной и может принести больший доход, чем прямое ограбление банка. Между тем, учитывая сложность информационных систем и их слабые стороны, этот вид действий считается достаточно легко реализуемым.

(Слайд 3.29)

Слайд 32

8. Болтливость и разглашение. Эти действия, последствия которых не поддаются

учету, относятся к числу трудноконтролируемых и могут находиться в рамках

от простого, наивного хвастовства до промышленного шпионажа в коммерческой деятельности - таков их диапазон.9. Убытки социального характера. Речь идет об уходе или увольнении сотрудников, забастовках и других действиях персонала, приводящих к производственным потерям и неукомплектованности рабочих мест. Опасность этих действий существует почти всегда.

(слайд 3.30)

Слайд 33

Информационный ущерб может рассматриваться и с точки зрения потерь,

приводящих к какой-либо убыточности, в частности в тех случаях, когда

они могут быть оценены.1. Потери, связанные с материальным ущербом. Речь идет о компенсации или размещении утраченных или похищенных материальных средств. К этой сумме может добавиться целый ряд других, может быть даже более значительных:

стоимость компенсации, возмещение другого косвенно утраченного имущества;

стоимость ремонтно-восстановительных работ;

расходы на анализ и исследование причин и величины ущерба;

другие различные расходы.

2. Дополнительные расходы, связанные с персоналом, обслуживанием сети и расходы на восстановление информации, связанные с возобновлением работы сети по сбору, хранению, обработке и контролю данных.

К дополнительным расходам относятся также:

поддержка информационных ресурсов и средств удаленного доступа;

обслуживающий персонал, не связанный с информацией;

специальные премии, расходы на перевозку и др.;

другие виды расходов.

(слайд 3.31)

Слайд 34

3. Эксплуатационные потери, связанные с ущемлением банковских интересов, или с

финансовыми издержками, или с потерей клиентов.

Расходы на эксплуатацию соответствуют снижению

общего потенциала предприятия, вызываемого следующими причинами:снижением банковского доверия;

уменьшением размеров прибыли;

потерей клиентуры;

снижением доходов предприятия;

другими причинами.

(слайд 3.32)

Слайд 35

4. Утрата фондов или невосстанавливаемого имущества. Утрата фондов соответствует в

общем случае уменьшению финансовых возможностей (деньги, чеки, облигации, вексели, денежные

переводы, боны, акции и т. д.).Преступные действия могут быть предприняты и в отношении счетов третьей стороны (клиенты, поставщики, государство, лица наемного труда), а иногда даже и против капиталов. Потери собственности соответствуют утрате материальных ценностей как складированных, так и закупленных, а также недвижимости.

5. Прочие расходы и потери, в частности, связаны с моральной ответственностью.

Эта категория потерь по своему содержанию довольно разнообразна: травмы, телесные повреждения, моральный ущерб, судебные издержки, штрафы, расходы на обучение и различные эксперименты, другие виды гражданской ответственности. Сюда же можно отнести качественные потери и другие издержки.

Ущерб может быть прямой (расходы, связанные с восстановлением системы) и косвенный (потери информации, клиентуры).

(слайд 3.33)

Слайд 39

Анализ крупных убытков особенно тех, которые могут поставить под угрозу

само существование предприятия, показывает, что, кроме основных причин, нанесению ущерба

способствовали и такие факторы, как:отсутствие взаимодействия между ответственными за безопасность лицами;

несоответствие технических средств реальным потребностям безопасности;

установка средств безопасности без глубокого изучения конкретных условий и особенностей.

(слайд 3.37)