Слайд 1МДК.01.01

Организация, принципы построения и функционирования компьютерных сетей

3-курс

Занятие 19

Практические занятия

Слайд 2Тема: ААА-сервер («трипл эй» сервер).

Для того чтобы подключиться к оборудованию,

у нас имеется два основных способа:

- Local

database;

- ААА-сервер.

Local database мы рассматривали на первых занятиях, при подключении к оборудованию через консольный кабель или telnet.

Но если оборудования много, то этот способ не удобен.

Слайд 3Можно представить, что некоторые сотрудники могут уволиться или сменить отдел,

в котором работали.

После этого в настройках оборудования нужно менять учётные

записи пользователей.

Если количество оборудования, подлежащее перенастройке равно от одного до пяти, то с этим ещё можно смириться.

Гораздо хуже обстоят дела, если такого оборудования порядка десяти или даже несколько десятков.

Чтобы всё перенастроить вручную уйдёт очень много времени и сил.

Слайд 4В этом случае на помощь приходит ААА-сервер, на котором хранятся

все учётные записи пользователей.

Все учётные записи хранятся централизованно, а значит

править их нужно в одном месте.

Схема работы с ААА-сервером выглядит примерно так:

1. Когда пользователь пытается зайти на устройство (коммутатор, маршрутизатор…), то получает требование ввести логин и пароль.

2. После этого устройство обращается к ААА-серверу.

3. ААА-сервер проверяет свои записи и разрешает или запрещает доступ.

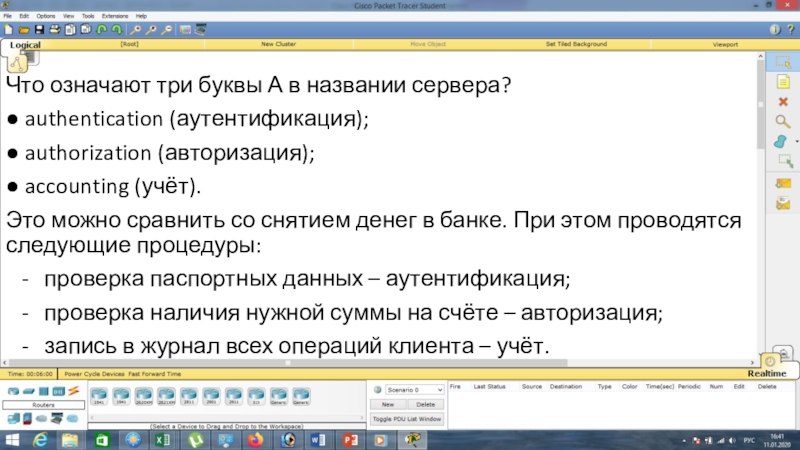

Слайд 5Что означают три буквы А в названии сервера?

● authentication (аутентификация);

●

authorization (авторизация);

● accounting (учёт).

Это можно сравнить со снятием денег в

банке. При этом проводятся следующие процедуры:

- проверка паспортных данных – аутентификация;

- проверка наличия нужной суммы на счёте – авторизация;

- запись в журнал всех операций клиента – учёт.

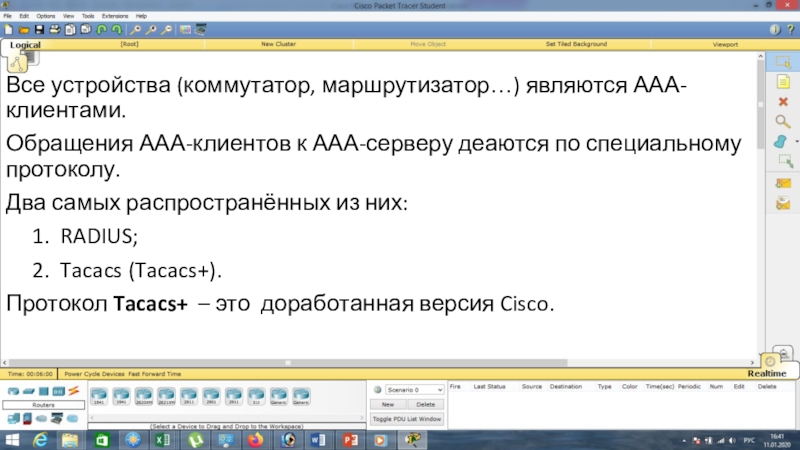

Слайд 6Все устройства (коммутатор, маршрутизатор…) являются ААА-клиентами.

Обращения ААА-клиентов к ААА-серверу деаются

по специальному протоколу.

Два самых распространённых из них:

1.

RADIUS;

2. Tacacs (Tacacs+).

Протокол Tacacs+ – это доработанная версия Cisco.

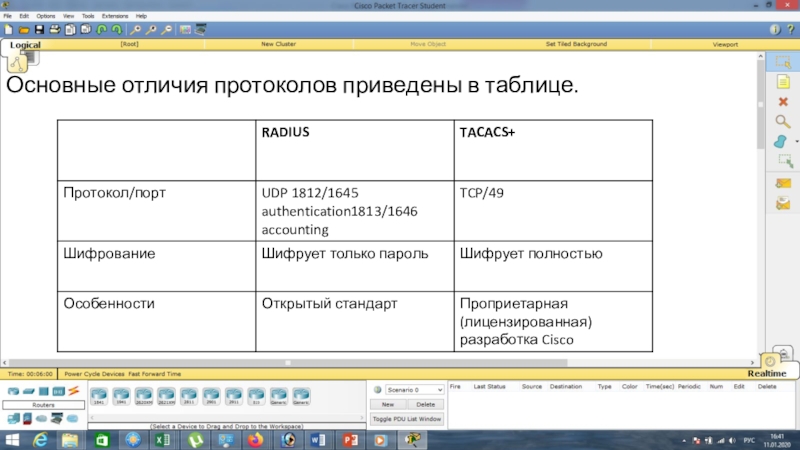

Слайд 7Основные отличия протоколов приведены в таблице.

Слайд 8Какой протокол выбрать?

Как показывает мировая практика, RADIUS чаще используется для

аутентификации пользователей.

Для администрирования сетевых устройств чаще всего используют

Tacacs (Tacacs+).

Следует отметить, что на одном устройстве можно использовать сразу два протокола.

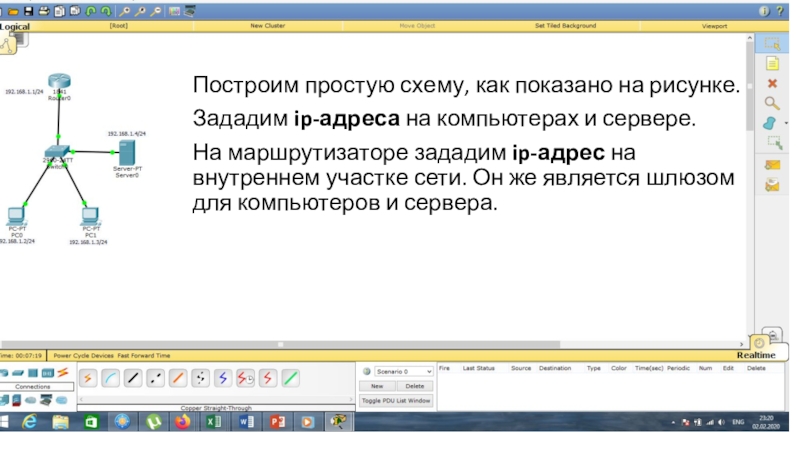

Слайд 9Построим простую схему, как показано на рисунке.

Зададим ip-адреса на компьютерах

и сервере.

На маршрутизаторе зададим ip-адрес на внутреннем участке сети. Он

же является шлюзом для компьютеров и сервера.

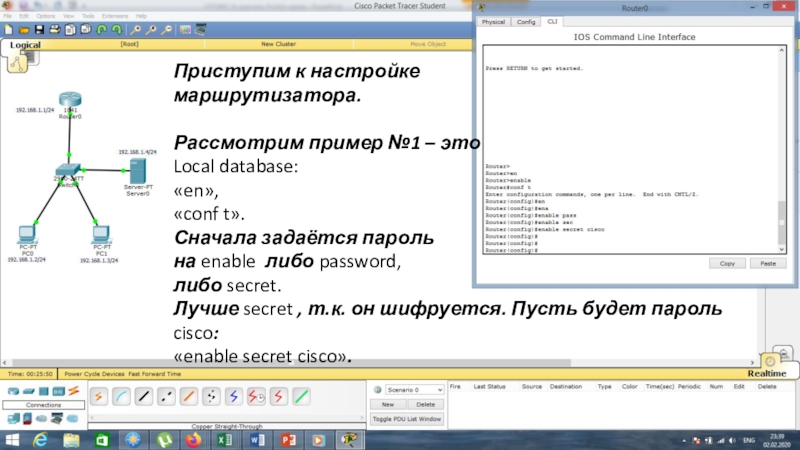

Слайд 10Приступим к настройке

маршрутизатора.

Рассмотрим пример №1 – это

Local

database:

«en»,

«conf t».

Сначала задаётся пароль

на enable либо password,

либо secret.

Лучше secret , т.к. он шифруется. Пусть будет пароль cisco:

«enable secret cisco».

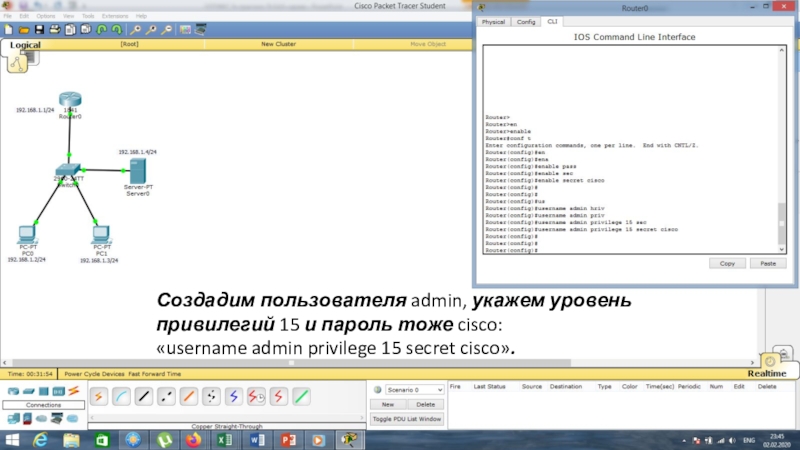

Слайд 11Создадим пользователя admin, укажем уровень привилегий 15 и пароль тоже

cisco:

«username admin privilege 15 secret cisco».

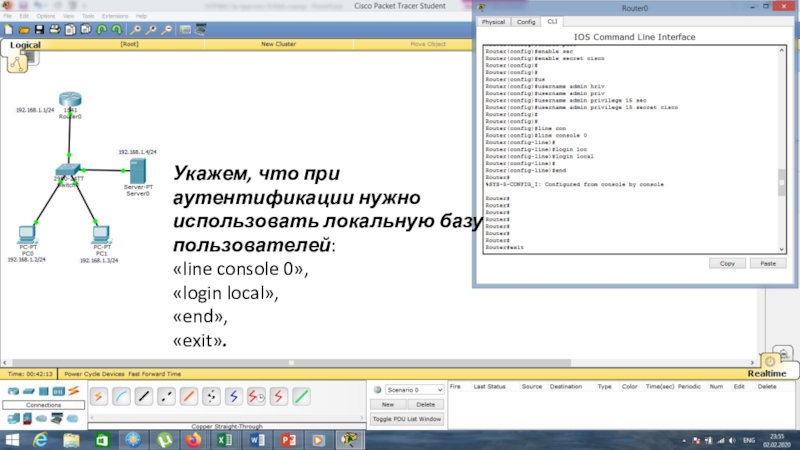

Слайд 12Укажем, что при

аутентификации нужно

использовать локальную базу

пользователей:

«line console

0»,

«login local»,

«end»,

«exit».

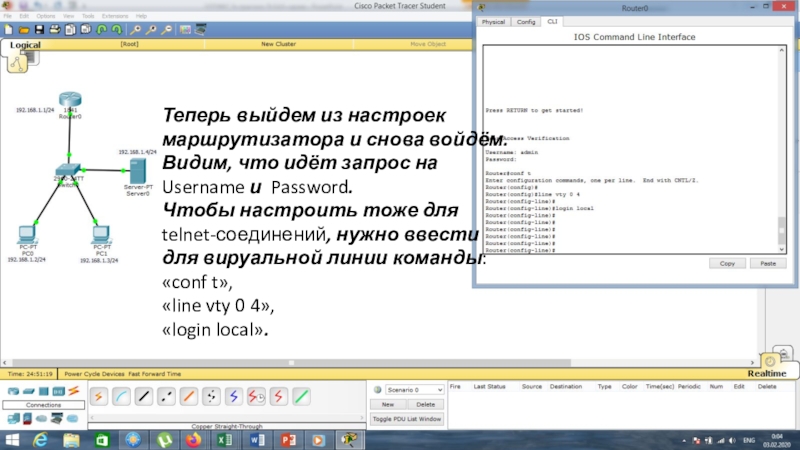

Слайд 13Теперь выйдем из настроек

маршрутизатора и снова войдём.

Видим, что

идёт запрос на

Username и Password.

Чтобы настроить тоже для

telnet-соединений,

нужно ввести

для вируальной линии команды:

«conf t»,

«line vty 0 4»,

«login local».

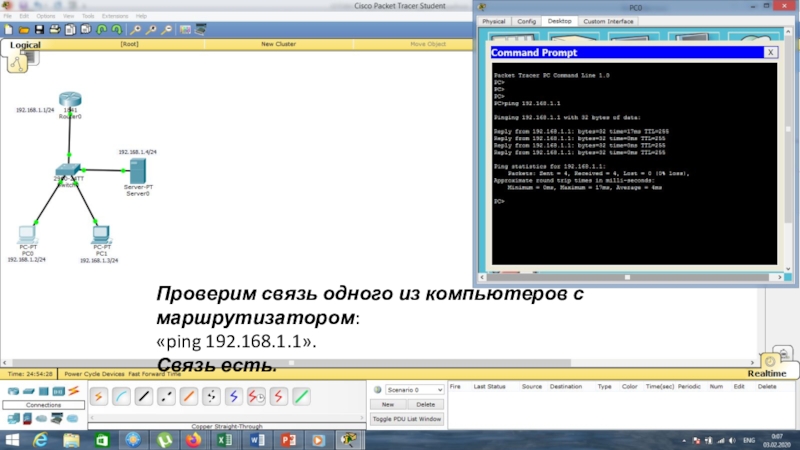

Слайд 14Проверим связь одного из компьютеров с маршрутизатором:

«ping 192.168.1.1».

Связь есть.

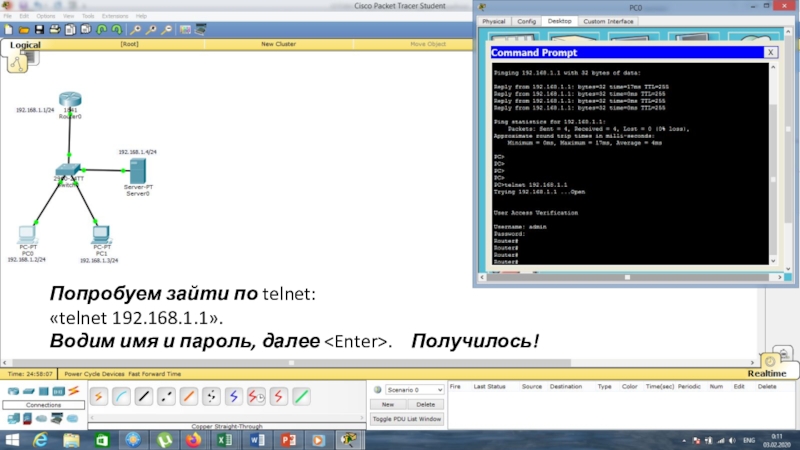

Слайд 15Попробуем зайти по telnet:

«telnet 192.168.1.1».

Водим имя и пароль, далее .

Получилось!

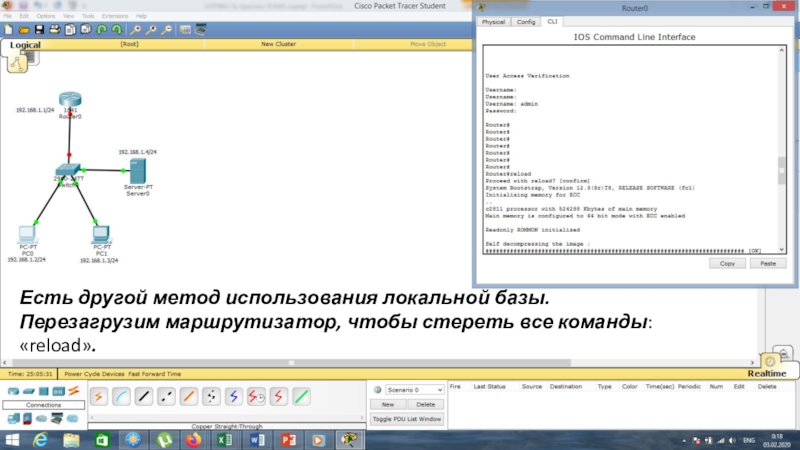

Слайд 16Есть другой метод использования локальной базы.

Перезагрузим маршрутизатор, чтобы стереть

все команды:

«reload».

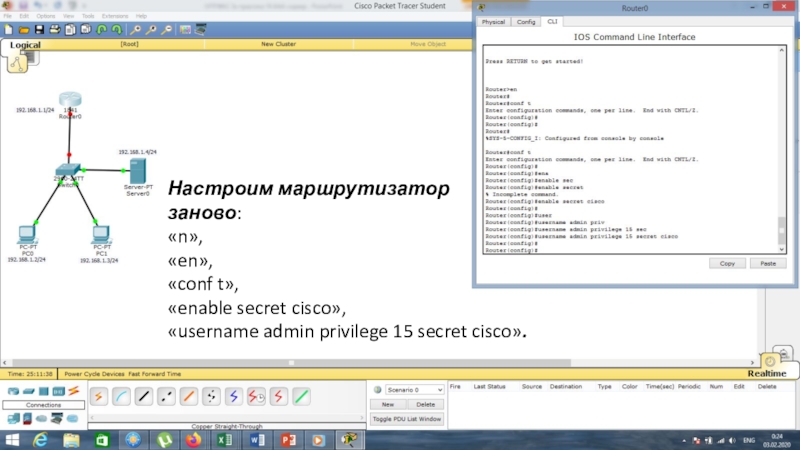

Слайд 17Настроим маршрутизатор

заново:

«n»,

«en»,

«conf t»,

«enable secret cisco»,

«username admin privilege 15 secret

cisco».

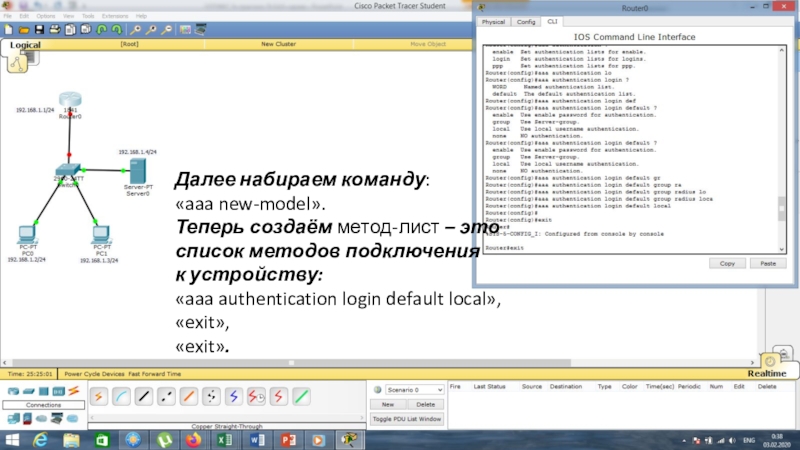

Слайд 18Далее набираем команду:

«aaa new-model».

Теперь создаём метод-лист – это

список методов

подключения

к устройству:

«aaa authentication login default local»,

«exit»,

«exit».

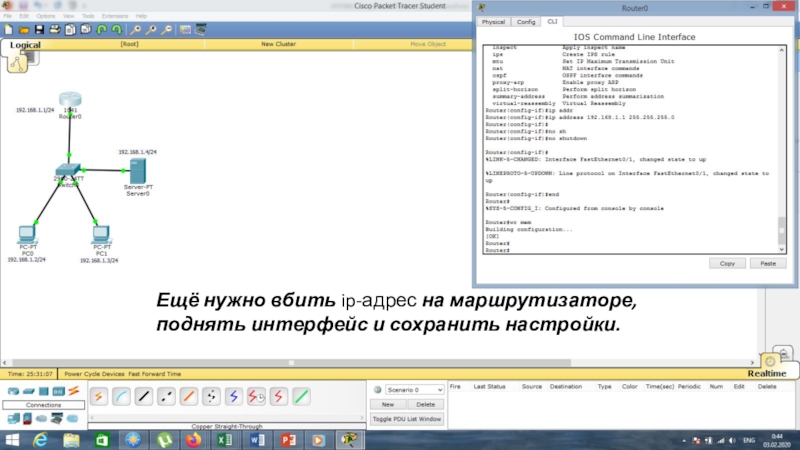

Слайд 19Ещё нужно вбить ip-адрес на маршрутизаторе,

поднять интерфейс и сохранить

настройки.

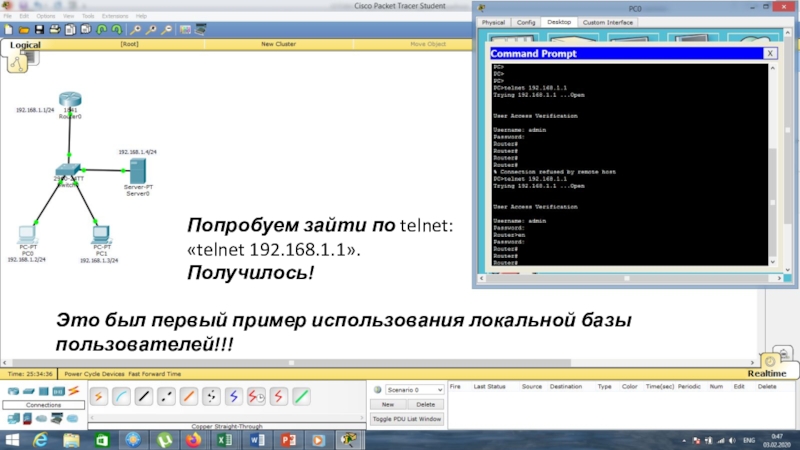

Попробуем зайти по telnet:

«telnet 192.168.1.1».

Получилось!

Это был первый пример использования локальной базы пользователей!!!

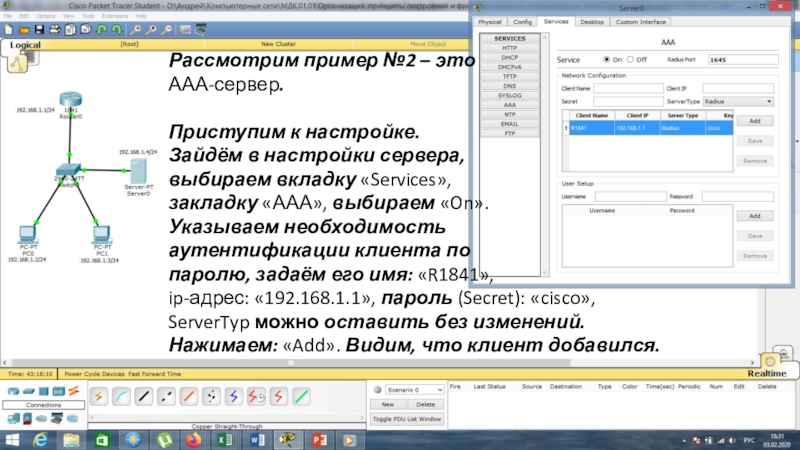

Слайд 21Рассмотрим пример №2 – это

ААА-сервер.

Приступим к настройке.

Зайдём в настройки

сервера,

выбираем вкладку «Services»,

закладку «ААА», выбираем «On».

Указываем необходимость

аутентификации

клиента по

паролю, задаём его имя: «R1841»,

ip-адрес: «192.168.1.1», пароль (Secret): «cisco»,

ServerTyp можно оставить без изменений.

Нажимаем: «Add». Видим, что клиент добавился.

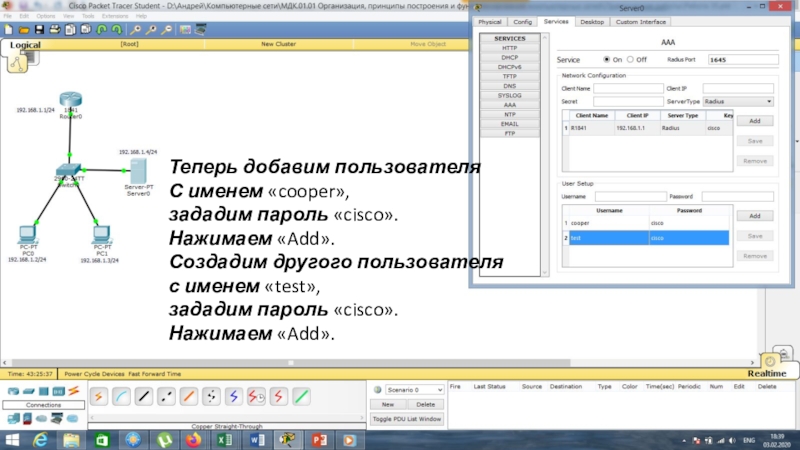

Слайд 22Теперь добавим пользователя

С именем «cooper»,

зададим пароль «cisco».

Нажимаем «Add».

Создадим другого пользователя

с именем «test»,

зададим пароль «cisco».

Нажимаем

«Add».

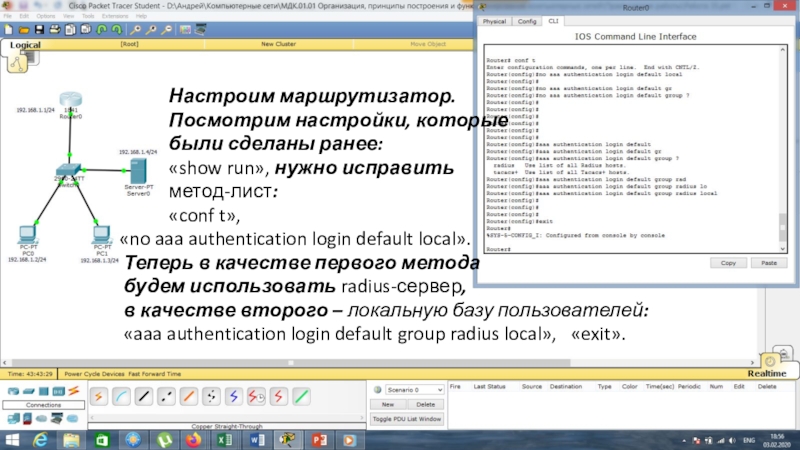

Слайд 23 Настроим маршрутизатор.

Посмотрим настройки, которые

были сделаны ранее:

«show run», нужно исправить

метод-лист:

«conf t»,

«no aaa authentication login default local».

Теперь в качестве первого метода

будем использовать radius-сервер,

в качестве второго – локальную базу пользователей:

«aaa authentication login default group radius local», «exit».

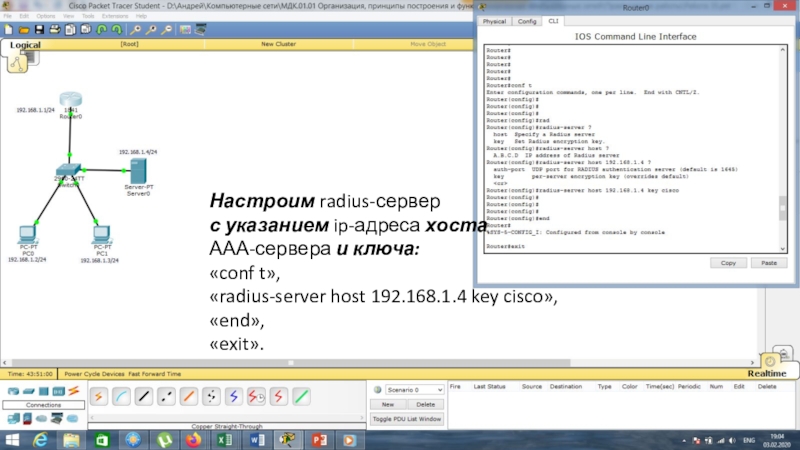

Слайд 24Настроим radius-сервер

с указанием ip-адреса хоста

ААА-сервера и ключа:

«conf

t»,

«radius-server host 192.168.1.4 key cisco»,

«end»,

«exit».

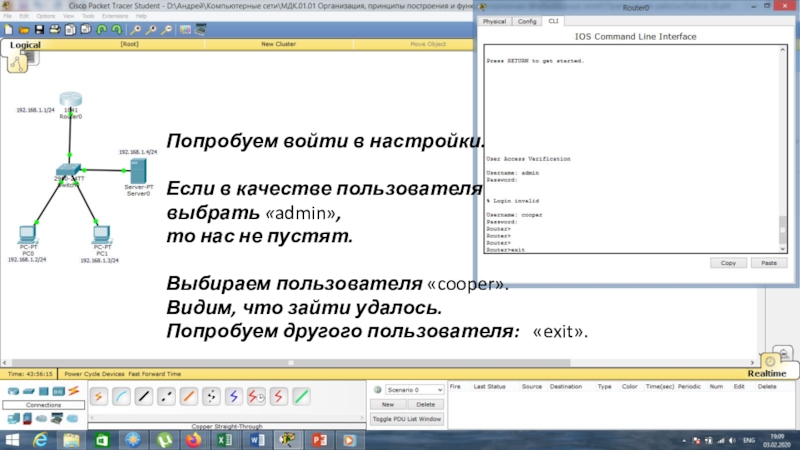

Слайд 25Попробуем войти в настройки.

Если в качестве пользователя

выбрать «admin»,

то

нас не пустят.

Выбираем пользователя «cooper».

Видим, что зайти удалось.

Попробуем другого пользователя:

«exit».

Слайд 26

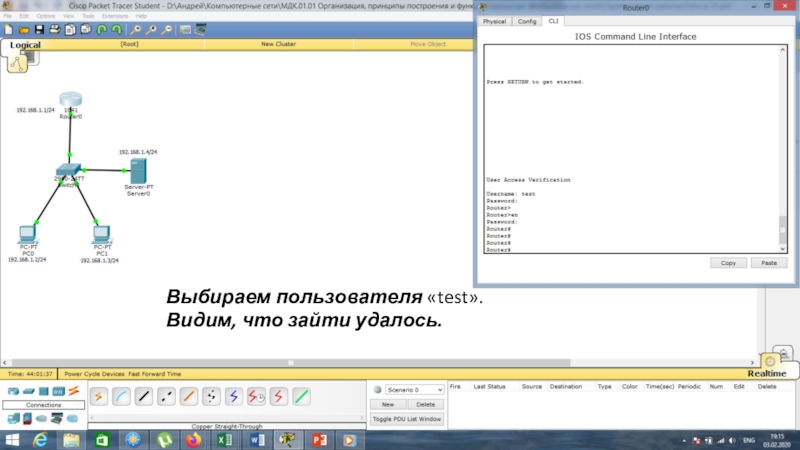

Выбираем пользователя «test».

Видим, что зайти удалось.

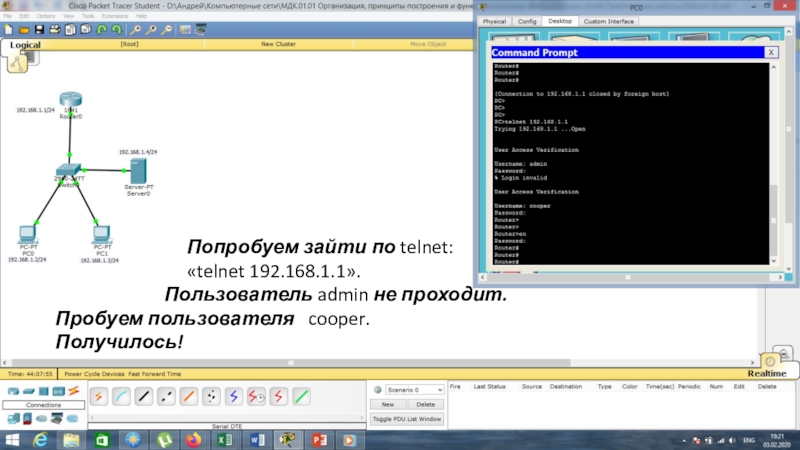

Попробуем зайти по telnet:

«telnet 192.168.1.1».

Пользователь admin не проходит.

Пробуем пользователя cooper.

Получилось!

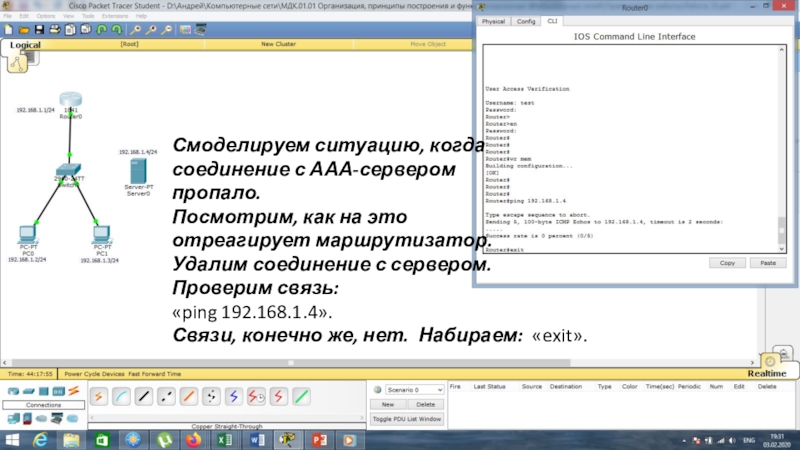

Слайд 28Смоделируем ситуацию, когда

соединение с ААА-сервером

пропало.

Посмотрим, как на

это

отреагирует маршрутизатор.

Удалим соединение с сервером.

Проверим связь:

«ping 192.168.1.4».

Связи, конечно

же, нет. Набираем: «exit».

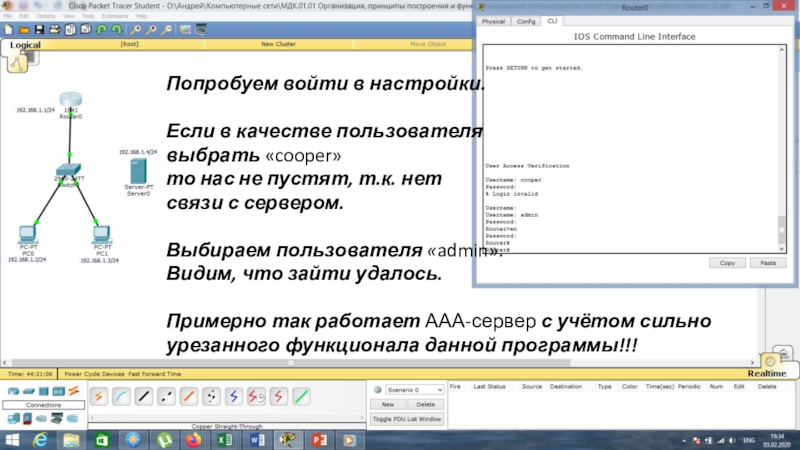

Слайд 29Попробуем войти в настройки.

Если в качестве пользователя

выбрать «cooper»

то нас

не пустят, т.к. нет

связи с сервером.

Выбираем пользователя «admin».

Видим, что

зайти удалось.

Примерно так работает ААА-сервер с учётом сильно урезанного функционала данной программы!!!

Слайд 31Компьютерные сети. Н.В. Максимов, И.И. Попов, 4-е издание, переработанное и

дополненное, «Форум», Москва, 2010.

Компьютерные сети. Принципы, технологии, протоколы, В. Олифер,

Н. Олифер (5-е издание), «Питер», Москва, Санк-Петербург, 2016.

Компьютерные сети. Э. Таненбаум, 4-е издание, «Питер», Москва, Санк-Петербург, 2003.

Список литературы:

Слайд 32http://blog.netskills.ru/2014/03/firewall-vs-router.html

https://drive.google.com/file/d/0B-5kZl7ixcSKS0ZlUHZ5WnhWeVk/view

Список ссылок:

Слайд 33Спасибо за внимание!

Преподаватель: Солодухин Андрей Геннадьевич

Электронная почта: asoloduhin@kait20.ru