Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Операционные среды, системы и оболочки

Содержание

- 1. Операционные среды, системы и оболочки

- 2. Операционные системы6.1. Понятие безопасности. Требования безопасности6.2. Угрозы

- 3. Операционные системы6.7. Базовые технологии безопасности 6.7.1.

- 4. Операционные системыЛитература:Базовый учебник стр. 280 – 329;Л1 стр. 468 – 510;Л4 стр. 642 – 734.

- 5. Операционные системы6.1. Понятие безопасности. Требования безопасности

- 6. Операционные системыСамый «популярный» способ заражения — попутные

- 7. Операционные системыКомпания Symantec представила результаты очередного отчета

- 8. Операционные системы6.2. Угрозы безопасности. КлассификацияУгроза – любое

- 9. Операционные системыТипы умышленных угроз:

- 10. Операционные системыИсточник информацииПолучательИсточник информацииПолучательИсточник информацииПолучательПерехват. Это атака,

- 11. Операционные системы6.2.1. Атаки изнутри системы. Злоумышленники. ВзломщикиЗлоумышленник

- 12. Операционные системыЗащита пользовательских паролейОдностороннее (необратимое) шифрование. Пароль

- 13. Операционные системы6.2.2. Методы вторжения1. Попытка применить пароли

- 14. Операционные системы6.2.3. Случайная потеря данныхФорс-мажор: пожары, наводнения,

- 15. Операционные системы6.3. Атаки на систему снаружиЗловредное программное обеспечениеНуждается в программе-носителеНезависимоеЛюки (потайные двери)Логические бомбыТроянские кониВирусыЧервиЗомбиРазмножаютсяНе воспроизводят себя

- 16. Операционные системы6.4. Системный подход к обеспечению безопасности1.

- 17. Операционные системыБезопасность как бизнес-процесс Политика безопасностиОбеспечение безопасностиКонтроль

- 18. Операционные системы6.5. Политика безопасностиВОПРОСЫ: 1) какую

- 19. Операционные системыАнализ угрозУправление рискамиТехнология Процедуры СтрахованиеКонфиденциальность Целостность

- 20. Операционные системы6.6. Выявление вторжений1. Быстрое обнаружение вторжения

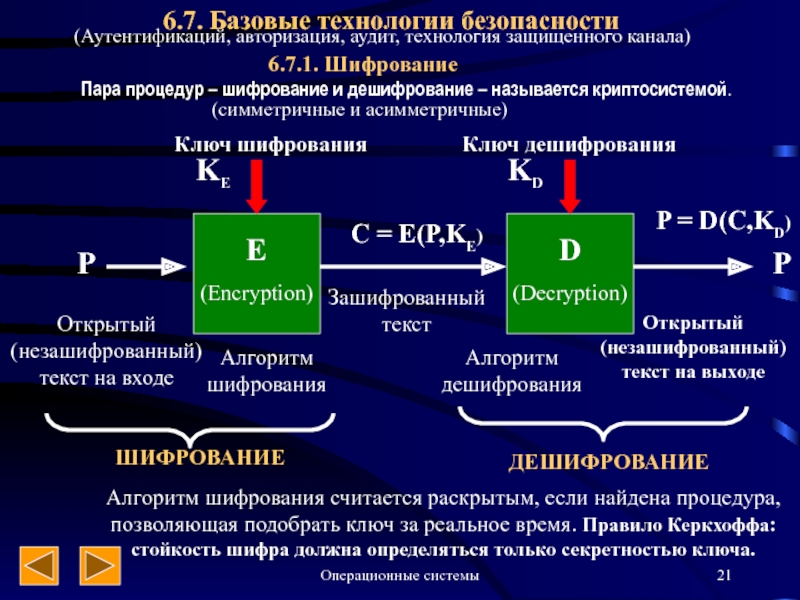

- 21. Операционные системы6.7. Базовые технологии безопасности6.7.1. ШифрованиеПара процедур

- 22. Операционные системыМодель симметричного шифрования (1949 г. –

- 23. Операционные системыМодель несимметричного шифрованияОтправительШифрованиеДешифрованиеПолучательЗлоумышленникEXYXY = E(X)X =

- 24. Операционные системыПользователь1Пользователь 2ДешифрованиеE(D(S2)) = S2Пользователь 3Пользователь4E(D(S3)) =

- 25. Операционные системыКриптоалгоритм RSA (1978 год)Разработан Ривестом, Шамиром

- 26. Операционные системыОдносторонние функции шифрования (one-way function, hash function, digest function)СообщениеСообщениеДайджестОФШКлючОтправительСообщениеДайджестОФШКлючПолучательСравнениеСообщениеДайджестОФШСообщениеКлючДайджестСообщениеСообщениеДайджестСообщениеКлюч+ОФШСравнение

- 27. Операционные системы6.7.2. Аутентификация, пароли, авторизация, аудитАутентификация (authentification)

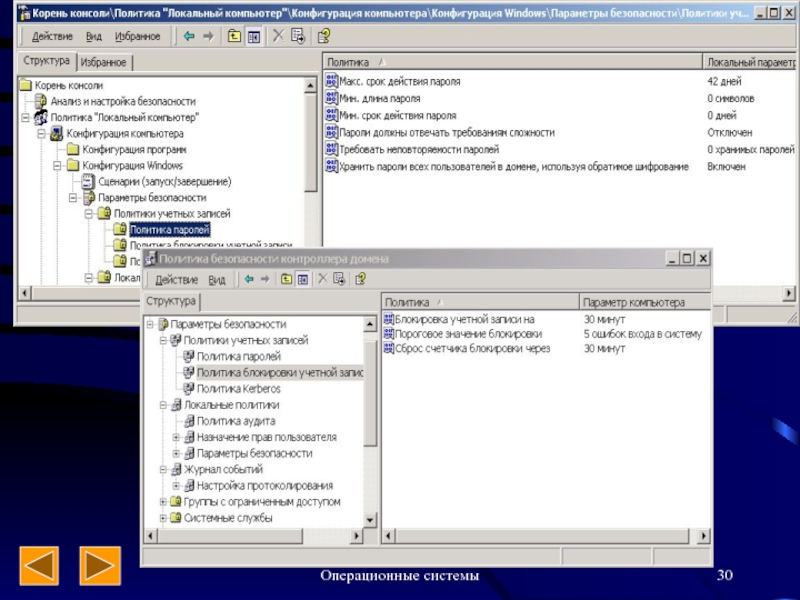

- 28. Операционные системыПолитика паролей

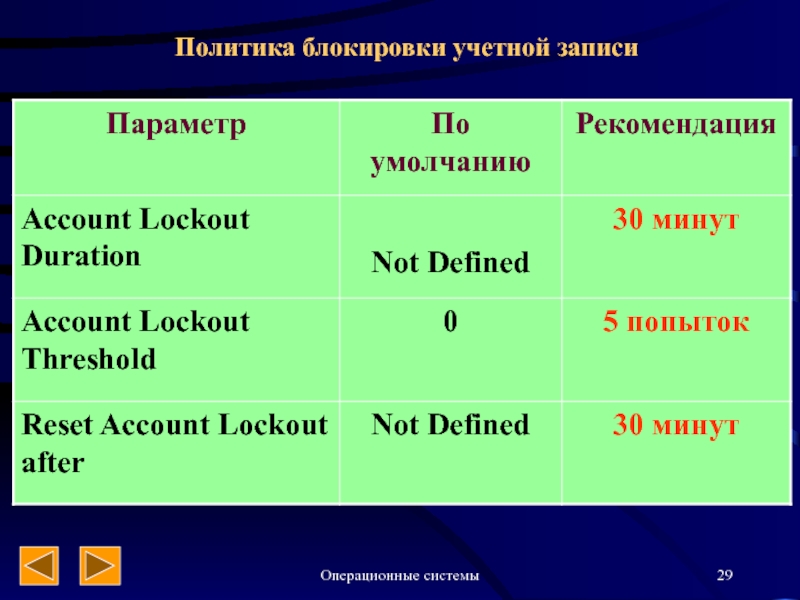

- 29. Операционные системыПолитика блокировки учетной записи

- 30. Операционные системы

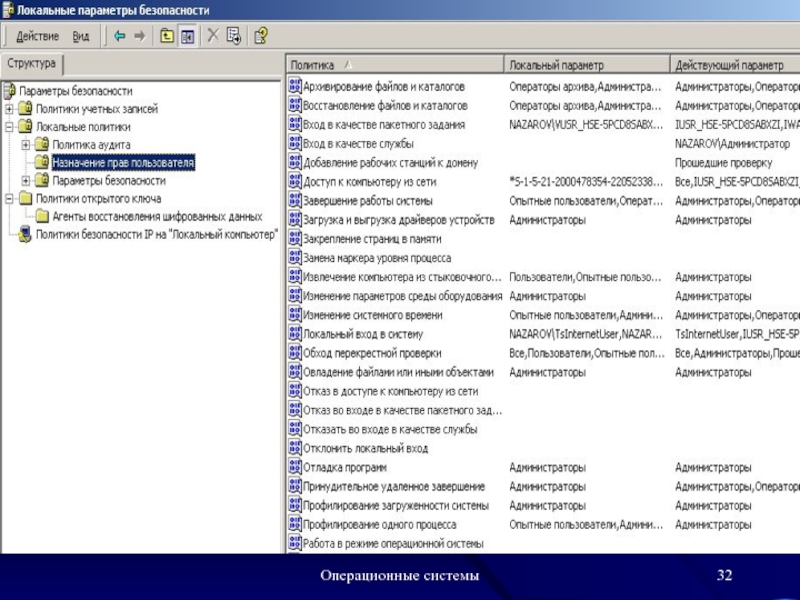

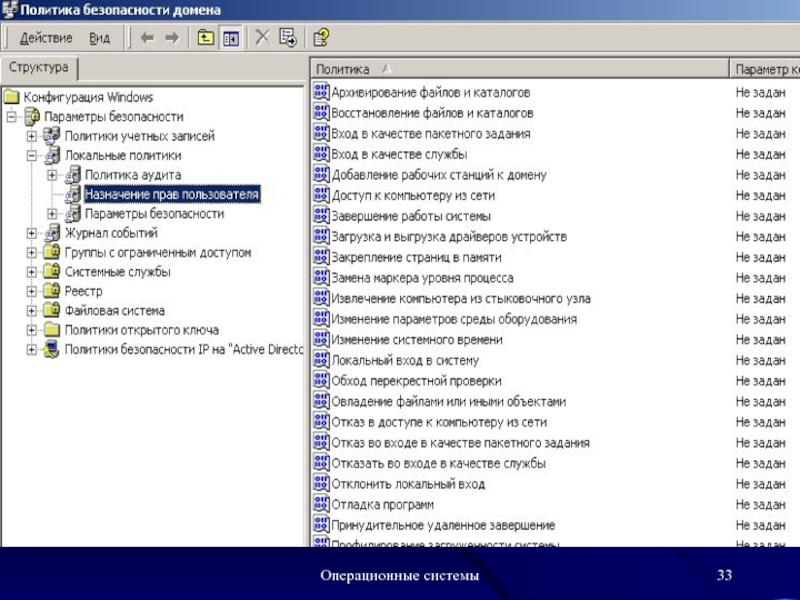

- 31. Операционные системыАвторизация доступа1. Система авторизации имеет дело

- 32. Операционные системы

- 33. Операционные системы

- 34. Операционные системыАудит (auditing) – фиксация в системном

- 35. Операционные системы

- 36. Операционные системы6.7.3. Технология защищенного каналаФункции защищенного канала:

- 37. Операционные системы6.8. Технологии аутентификации

- 38. Операционные системы6.8.2. Аутентификация с использованием одноразового пароля

- 39. Операционные системыАлгоритм входа в сеть:

- 40. Операционные системы6.8.3. Аутентификация информацииЗакрытый ключ (D, n)Исходный

- 41. Операционные системыИсходный текст T(D,n)(D,n)Шифрование закрытым ключом S

- 42. Операционные системыИсходный код программы ТОФШСертификатЗашифрованный дайджестЗакрытый ключ

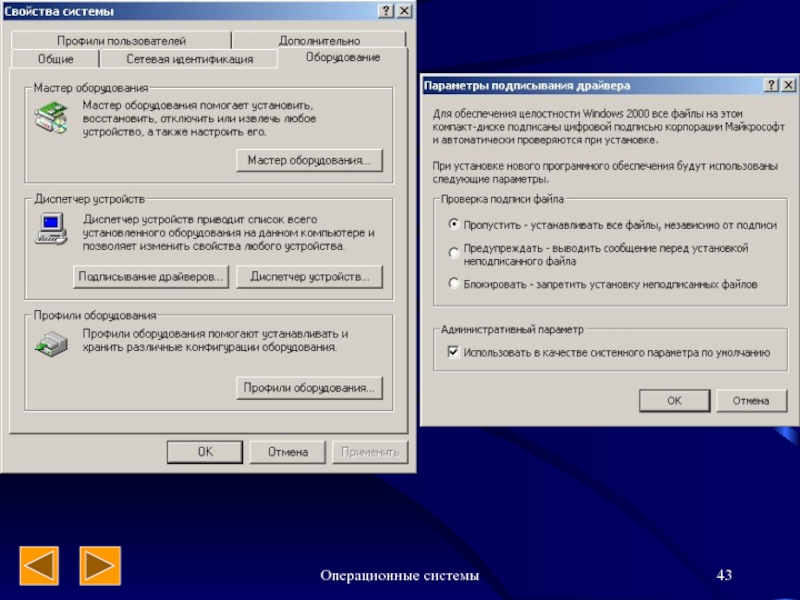

- 43. Операционные системы

- 44. Операционные системы

- 45. Операционные системы6.9. Система KerberosПринципы системы:

- 46. Операционные системыKerberos-серверАутентификацион-ный серверСервер TGS квитанцийKerberos-клиент123Файл-серверСервер приложенийСервер удаленного

- 47. Операционные системы10 законов безопасности компьютеров10. Если “плохой

- 48. Операционные системы10 законов безопасности компьютеров5. Машина защищена

- 49. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Операционные системы

Операционные среды, системы и оболочки

Тема 6. Безопасность, диагностика

и восстановление ОС после отказов

Назаров С.В.Слайд 2Операционные системы

6.1. Понятие безопасности. Требования безопасности

6.2. Угрозы безопасности. Классификация

6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

6.2.2. Методы вторжения

6.2.3. Случайная потеря данных6.3. Атаки на систему снаружи

6.4. Системный подход к обеспечению безопасности

6.5. Политика безопасности

6.6. Выявление вторжений

Слайд 3Операционные системы

6.7. Базовые технологии безопасности

6.7.1. Шифрование

6.7.2.

Аутентификация, пароли, авторизация, аудит

6.7.3. Технология защищенного канала

6.8. Технологии

аутентификации6.8.1. Сетевая аутентификация на основе многоразового пароля

6.8.2. Аутентификация с использованием одноразового пароля

6.8.3. Аутентификация информации

6.9. Система Kerberos

Слайд 4Операционные системы

Литература:

Базовый учебник стр. 280 – 329;

Л1 стр. 468 –

510;

Л4 стр. 642 – 734.

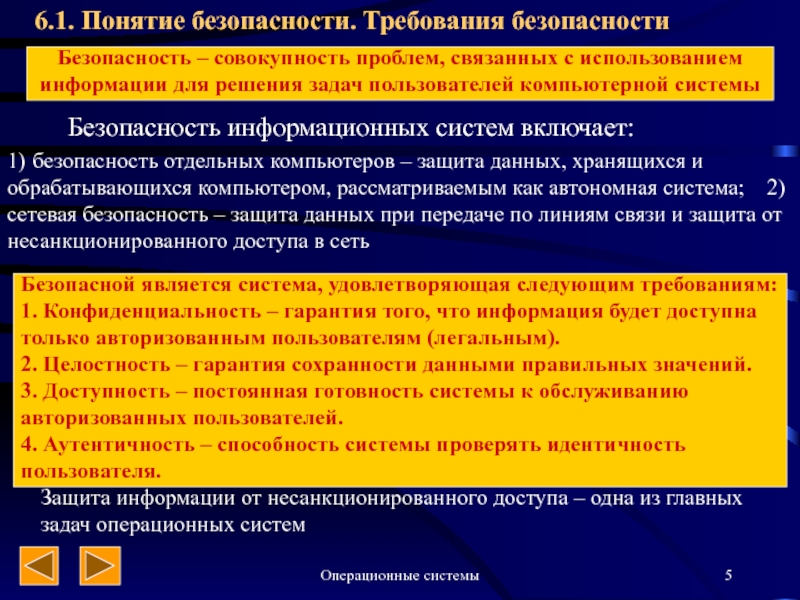

Слайд 5Операционные системы

6.1. Понятие безопасности. Требования безопасности

Безопасность информационных систем включает:

1) безопасность отдельных компьютеров – защита данных, хранящихся и обрабатывающихся компьютером, рассматриваемым как автономная система; 2) сетевая безопасность – защита данных при передаче по линиям связи и защита от несанкционированного доступа в сетьБезопасность – совокупность проблем, связанных с использованием информации для решения задач пользователей компьютерной системы

Защита информации от несанкционированного доступа – одна из главных задач операционных систем

Безопасной является система, удовлетворяющая следующим требованиям: 1. Конфиденциальность – гарантия того, что информация будет доступна только авторизованным пользователям (легальным). 2. Целостность – гарантия сохранности данными правильных значений. 3. Доступность – постоянная готовность системы к обслуживанию авторизованных пользователей. 4. Аутентичность – способность системы проверять идентичность пользователя.

Слайд 6Операционные системы

Самый «популярный» способ заражения — попутные загрузки при посещении

сайтов. Это может быть известный и надежный сайт: каждый из

Top 100 сайтов был хотя бы раз заражен вредоносным кодом. Наиболее распространенные атаки направлены на уязвимости браузеров, плагинов и клиентских приложений.В минувшем году (20080) почти 20 млн пользователей Symantec ежемесячно сталкивались с попытками заражения. Сколько из них оказались «успешными», компания умалчивает. Не следует ограничиваться для защиты лишь антивирусом, а активнее применять межсетевые экраны и системы обнаружения и предотвращения вторжений.

90% всех выявленных Symantec угроз связаны с попыткой кражи конфиденциальной информации, и 95% атак нацелены на клиентские системы. Злоумышленники все чаще опираются на специализированные наборы инструментов для разработки вредоносных программ. 76% против 72% в 2007 году составили программы, способные регистрировать нажатия клавиш для кражи информации. Наиболее частый товар на хакерских сайтах — информация о кредитных картах и банковские реквизиты.

Главным источником вредоносных программ по-прежнему остаются США (23%), далее идут Китай (9%) и Германия (6%). Россия даже не входит в «первую десятку», хотя и поднялась в списке с 17-го на 12-е место. Однако, хотя основные атаки исходят из США, центры управления бот-сетями находятся, по данным Symantec, преимущественно в России. В 2008 году бот-сети распространили около 90% всех электронных сообщений со спамом. Значительный рост уровня спама продемонстрировали Россия, Турция и Бразилия, причем Россия впервые заняла первое место по количеству спама, исходящего из сетей одной страны в регионе EMEA (аббревиатура, обозначающая регион, включающий в себя Европу, Ближний Восток и Африку.), и второе место в мире. На долю нашей страны приходится 13% общего объема спама в регионе ЕМЕА и 6% в мире. Высокие показатели у России и по фишингу — третье место в регионе EMEA (10%). На долю мирового лидера, США, приходилось 43% фишинговых сайтов, обнаруженных Symantec. Это значительно меньше, чем в 2007 году (69%). Целью фишинга все больше становится сектор финансовых услуг: на него пришлось 76% случаев фишинга против 52% в 2007 году.

Слайд 7Операционные системы

Компания Symantec представила результаты очередного отчета об угрозах безопасности

в Internet за 2008 год. Он составляется на основе данных,

собранных по всему миру с помощью более чем 240 тыс. датчиков Symantec Global Intelligence Network, 150 млн антивирусов на ПК, шлюзах и серверах, а также информации, представленной исследователями и полученной в результате мониторинга хакерских коммуникаций.По словам руководителя группы технических специалистов Symantec в России и СНГ Кирилла Керценбаума, только за последний год база данных сигнатур вредоносных программ пополнилась на 60% (до 1,6 млн). Эти сигнатуры помогли компании ежемесячно блокировать в среднем 245 млн попыток атак со стороны вредоносных программ. Выводы экспертов Symantec несколько расходятся с мнением специалистов «Лаборатории Касперского» («Большое китайское наступление», «Журнал сетевых решений/LAN», № 3, 2009). Последние считают, что вирусный рынок «близок к насыщению» и что, если экономический кризис не стимулирует резкий рост киберпреступности, число выявляемых вредоносных программ расти уже не будет.

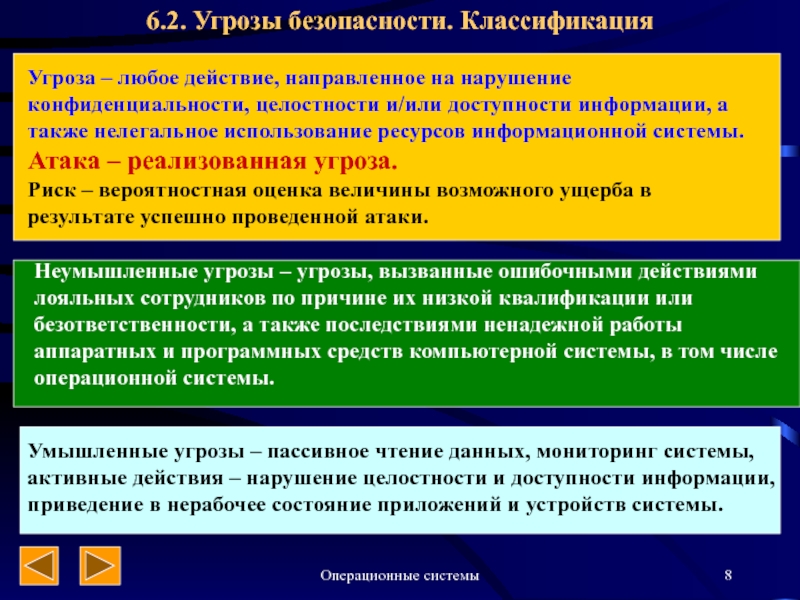

Слайд 8Операционные системы

6.2. Угрозы безопасности. Классификация

Угроза – любое действие, направленное на

нарушение конфиденциальности, целостности и/или доступности информации, а также нелегальное использование

ресурсов информационной системы. Атака – реализованная угроза. Риск – вероятностная оценка величины возможного ущерба в результате успешно проведенной атаки.Неумышленные угрозы – угрозы, вызванные ошибочными действиями лояльных сотрудников по причине их низкой квалификации или безответственности, а также последствиями ненадежной работы аппаратных и программных средств компьютерной системы, в том числе операционной системы.

Умышленные угрозы – пассивное чтение данных, мониторинг системы, активные действия – нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств системы.

Слайд 9Операционные системы

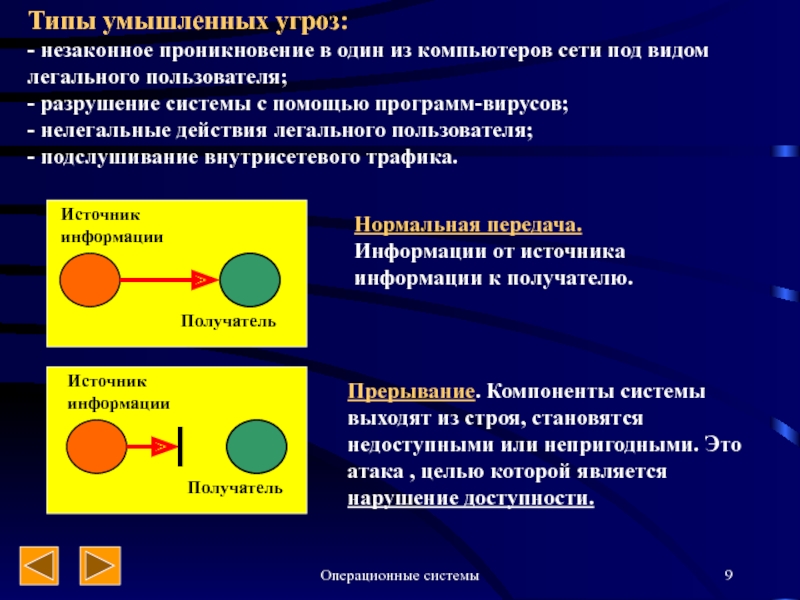

Типы умышленных угроз:

- незаконное проникновение в один из компьютеров сети под видом легального пользователя; - разрушение системы с помощью программ-вирусов; - нелегальные действия легального пользователя; - подслушивание внутрисетевого трафика.

Источник информации

Получатель

Нормальная передача. Информации от источника информации к получателю.

Прерывание. Компоненты системы выходят из строя, становятся недоступными или непригодными. Это атака , целью которой является нарушение доступности.

Слайд 10Операционные системы

Источник информации

Получатель

Источник информации

Получатель

Источник информации

Получатель

Перехват. Это атака, целью которой является

нарушение конфиденциальности, в результате чего доступ к компонентам системы получают

несанкционированные стороныИзменение. Несанкционированная сторона не только получает доступ к системе, но и вмешивается в работу ее компонентов. Целью атаки является нарушение целостности.

Подделка. Несанкционированная сторона помещает в систему поддельные объекты. Целью этой атаки является нарушение аутентичности.

Слайд 11Операционные системы

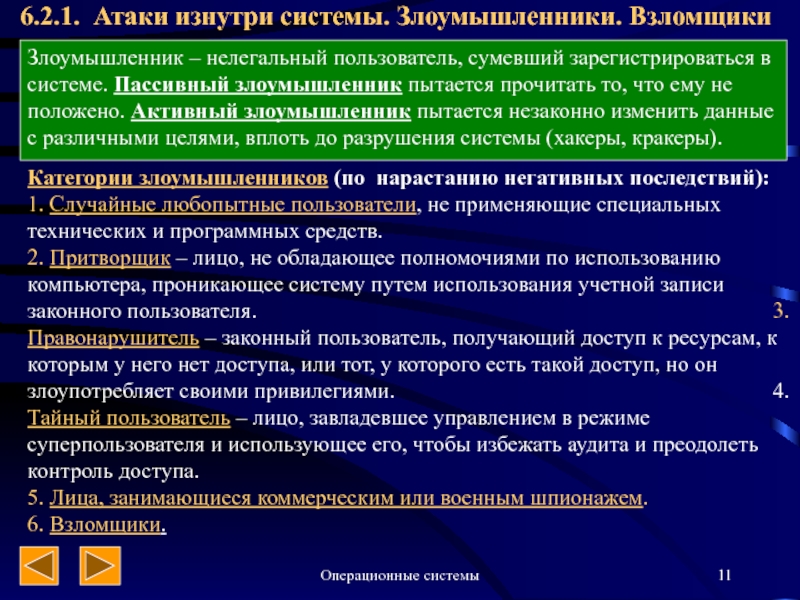

6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

Злоумышленник – нелегальный пользователь,

сумевший зарегистрироваться в системе. Пассивный злоумышленник пытается прочитать то, что

ему не положено. Активный злоумышленник пытается незаконно изменить данные с различными целями, вплоть до разрушения системы (хакеры, кракеры).Категории злоумышленников (по нарастанию негативных последствий): 1. Случайные любопытные пользователи, не применяющие специальных технических и программных средств. 2. Притворщик – лицо, не обладающее полномочиями по использованию компьютера, проникающее систему путем использования учетной записи законного пользователя. 3. Правонарушитель – законный пользователь, получающий доступ к ресурсам, к которым у него нет доступа, или тот, у которого есть такой доступ, но он злоупотребляет своими привилегиями. 4. Тайный пользователь – лицо, завладевшее управлением в режиме суперпользователя и использующее его, чтобы избежать аудита и преодолеть контроль доступа. 5. Лица, занимающиеся коммерческим или военным шпионажем. 6. Взломщики.

Слайд 12Операционные системы

Защита пользовательских паролей

Одностороннее (необратимое) шифрование. Пароль используется для генерации

ключа для функции шифрования.

Контроль доступа к файлу с паролями. Доступ

ограничен одной учетной записью или малым числом учетных записей (администраторы).Слайд 13Операционные системы

6.2.2. Методы вторжения

1. Попытка применить пароли стандартных учетных записей,

которые устанавливаются по умолчанию (например, Guest).

2. Настойчивый перебор всех коротких паролей. 3. Перебор слов из подключенного к системе или специального списка слов, чаще всего применяемых в качестве пароля. 4. Сбор такой информации о пользователях, как их полные имена, имена супругов и детей, названия книг в офисе, хобби пользователей. 5. Использование в качестве вероятного пароля дат рождения , номеров комнат, номеров различных удостоверений и т. д. 6. Использование в качестве вероятного пароля номеров автомобилей.7. Обход ограничений доступа с помощью троянских коней. 8. Перехват сообщений, которыми обмениваются удаленный пользователь и узел системы. Комбинация автодозвона и алгоритма подбора паролей. Атака по Интернету (перебор IP-адресов, ping w.x.y.z - соединение через telnet w.x.y.z + перебор порта – подбор имен и паролей – сбор статистики – суперпользователь – сетевой анализатор пакетов – и т. д.).

Слайд 14Операционные системы

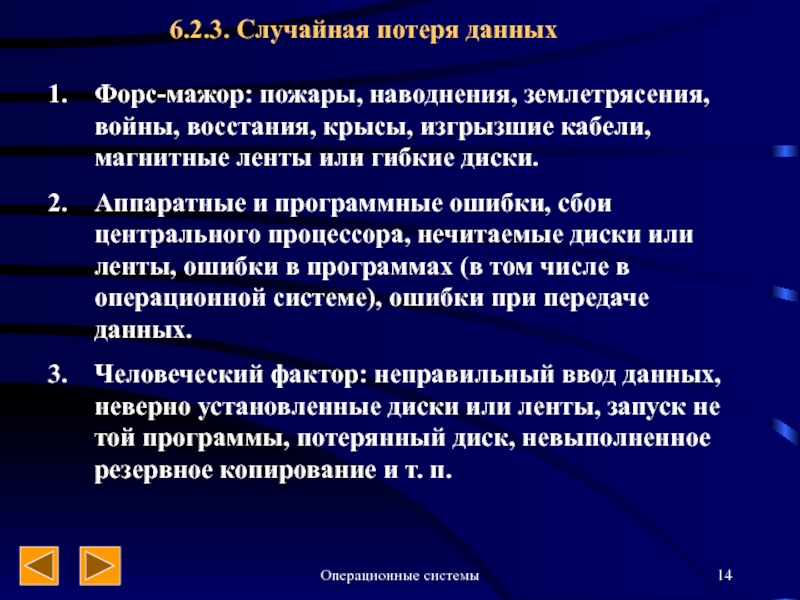

6.2.3. Случайная потеря данных

Форс-мажор: пожары, наводнения, землетрясения, войны, восстания,

крысы, изгрызшие кабели, магнитные ленты или гибкие диски.

Аппаратные и программные

ошибки, сбои центрального процессора, нечитаемые диски или ленты, ошибки в программах (в том числе в операционной системе), ошибки при передаче данных.Человеческий фактор: неправильный ввод данных, неверно установленные диски или ленты, запуск не той программы, потерянный диск, невыполненное резервное копирование и т. п.

Слайд 15Операционные системы

6.3. Атаки на систему снаружи

Зловредное программное обеспечение

Нуждается в программе-носителе

Независимое

Люки

(потайные двери)

Логические бомбы

Троянские кони

Вирусы

Черви

Зомби

Размножаются

Не воспроизводят себя

Слайд 16Операционные системы

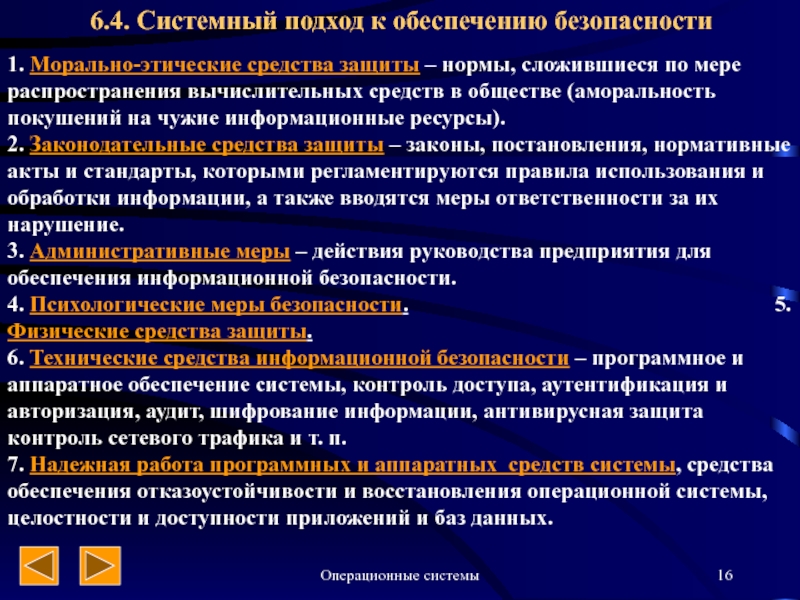

6.4. Системный подход к обеспечению безопасности

1. Морально-этические средства защиты

– нормы, сложившиеся по мере распространения вычислительных средств в обществе

(аморальность покушений на чужие информационные ресурсы). 2. Законодательные средства защиты – законы, постановления, нормативные акты и стандарты, которыми регламентируются правила использования и обработки информации, а также вводятся меры ответственности за их нарушение. 3. Административные меры – действия руководства предприятия для обеспечения информационной безопасности. 4. Психологические меры безопасности. 5. Физические средства защиты. 6. Технические средства информационной безопасности – программное и аппаратное обеспечение системы, контроль доступа, аутентификация и авторизация, аудит, шифрование информации, антивирусная защита контроль сетевого трафика и т. п. 7. Надежная работа программных и аппаратных средств системы, средства обеспечения отказоустойчивости и восстановления операционной системы, целостности и доступности приложений и баз данных.Слайд 17Операционные системы

Безопасность как бизнес-процесс

Политика

безопасности

Обеспечение безопасности

Контроль и реагирование

Управление и тестирование

Модернизация

На основе

системного подхода разрабатывается политика безопасности

Слайд 18Операционные системы

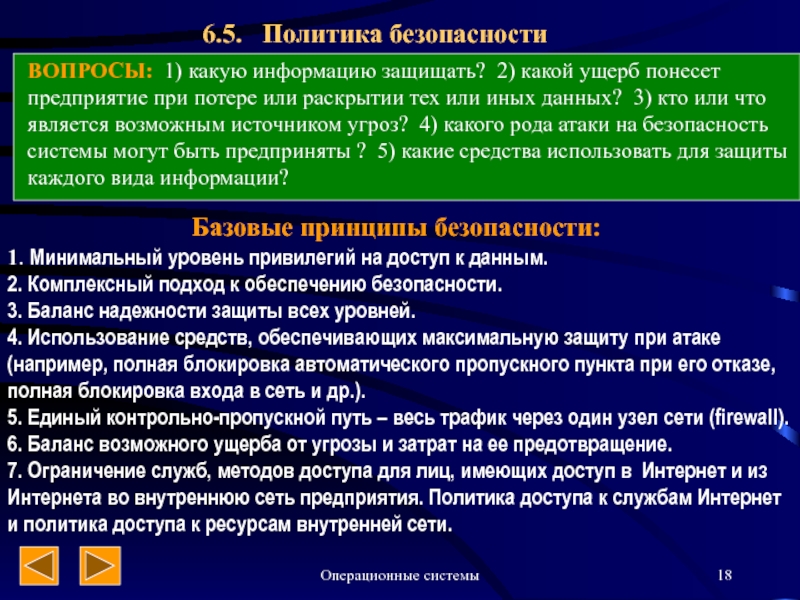

6.5. Политика безопасности

ВОПРОСЫ: 1) какую информацию защищать? 2)

какой ущерб понесет предприятие при потере или раскрытии тех или

иных данных? 3) кто или что является возможным источником угроз? 4) какого рода атаки на безопасность системы могут быть предприняты ? 5) какие средства использовать для защиты каждого вида информации?1. Минимальный уровень привилегий на доступ к данным. 2. Комплексный подход к обеспечению безопасности. 3. Баланс надежности защиты всех уровней. 4. Использование средств, обеспечивающих максимальную защиту при атаке (например, полная блокировка автоматического пропускного пункта при его отказе, полная блокировка входа в сеть и др.). 5. Единый контрольно-пропускной путь – весь трафик через один узел сети (firewall). 6. Баланс возможного ущерба от угрозы и затрат на ее предотвращение. 7. Ограничение служб, методов доступа для лиц, имеющих доступ в Интернет и из Интернета во внутреннюю сеть предприятия. Политика доступа к службам Интернет и политика доступа к ресурсам внутренней сети.

Базовые принципы безопасности:

Слайд 19Операционные системы

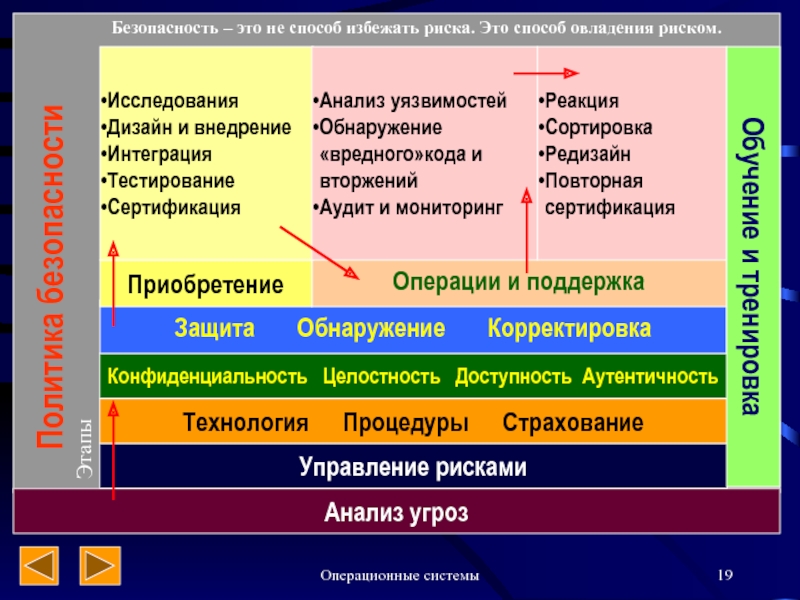

Анализ угроз

Управление рисками

Технология Процедуры Страхование

Конфиденциальность Целостность Доступность Аутентичность

Защита

Обнаружение Корректировка

Операции и поддержка

Приобретение

Исследования

Дизайн и

внедрениеИнтеграция

Тестирование

Сертификация

Обучение и тренировка

Безопасность – это не способ избежать риска. Это способ овладения риском.

Этапы

Слайд 20Операционные системы

6.6. Выявление вторжений

1. Быстрое обнаружение вторжения позволяет идентифицировать и

изгнать взломщика прежде, чем он причинит вред.

2. Эффективная система обнаружения вторжений служит сдерживающим средством, предотвращающим вторжения. 3. Обнаружение вторжений позволяет собирать информацию о методах вторжения, которую можно использовать для повышения надежности средств защиты.Измеряемый параметр поведения

Профиль взломщика

Профиль авторизованного пользователя

Среднее поведение взломщика

Среднее поведение авторизован. пользователя

Подходы к выявлению вторжений

1. Выявление статистических отклонений (пороговое обнаружение –пороги частот различных событий, профильное обнаружение). Эффективно против притворщиков, бессильно против правонарушителей. 2. Выявление на основе правил (выявление отклонений от обычных характеристик, идентификация проникновения –поиск подозрительного поведения). Эффективно против взломщиков.

Основной инструмент выявления вторжений – записи данных аудита.

Перекрытие в наблюдаемом поведении

Вторая линия обороны

Слайд 21Операционные системы

6.7. Базовые технологии безопасности

6.7.1. Шифрование

Пара процедур – шифрование и

дешифрование – называется криптосистемой.

E

(Encryption)

D

(Decryption)

KE

KD

Ключ шифрования

Ключ дешифрования

Открытый (незашифрованный) текст на

входеАлгоритм шифрования

P

C = E(P,KE)

Зашифрованный текст

Алгоритм дешифрования

P = D(C,KD)

P

Открытый (незашифрованный) текст на выходе

ШИФРОВАНИЕ

ДЕШИФРОВАНИЕ

Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за реальное время. Правило Керкхоффа: стойкость шифра должна определяться только секретностью ключа.

(Аутентификаций, авторизация, аудит, технология защищенного канала)

(симметричные и асимметричные)

Слайд 22Операционные системы

Модель симметричного шифрования (1949 г. – Клод Шеннон)

Отправитель

Шифрование

Дешифрование

Получатель

Злоумышленник

X

Y

X

Y =

EK(X)

X = DK(Y)

K

K

L

R

R

L XOR R

Побитные замены и перестановки

Исходный блок 64

битаK

Результат шифрования

K -

Схема шифрования по алгоритму DES (Data Encryption Standard)

разделяемый секретный ключ, Е, D – алгоритмы шифрования-де-шифрования, разработаны фирмой IBM в 1976 году.

Основная проблема – ключи (надежность генерации, передачи и сохранения).

Ключ К содержит 56 сл. Битов и 8 контрольных (112 и 16)

Слайд 23Операционные системы

Модель несимметричного шифрования

Отправитель

Шифрование

Дешифрование

Получатель

Злоумышленник

E

X

Y

X

Y = E(X)

X = D(Y)

- открытый ключ

получателя

D – закрытый секретный ключ получателя

E

Пользователь1

Шифрование

Пользователь 2

Пользователь3

Санскрито-русский словарь

D

D

– закрытый ключ (с-р словарь) E – открытый ключ (р-с словарь)Русско-санскритский словарь

Русско-санскритский словарь

Русско-санскритский словарь

E

E

E

Дешифрование

E(S2)

E(S3)

E(S4)

(Винфилд Диффи и Мартин Хеллман – середина 70-х г. 20 века)

Слайд 24Операционные системы

Пользователь1

Пользователь 2

Дешифрование

E(D(S2)) = S2

Пользователь 3

Пользователь4

E(D(S3)) = S3

E(D(S4)) = S4

Шифрование

D(S2)

D(S3)

D(S4)

Подтверждение

авторства посылаемого сообщения (электронная подпись)

D – закрытый ключ

E – открытый

ключДля полного сетевого обмена необходимо иметь 2 N ключей (N закрытых и N открытых)

Слайд 25Операционные системы

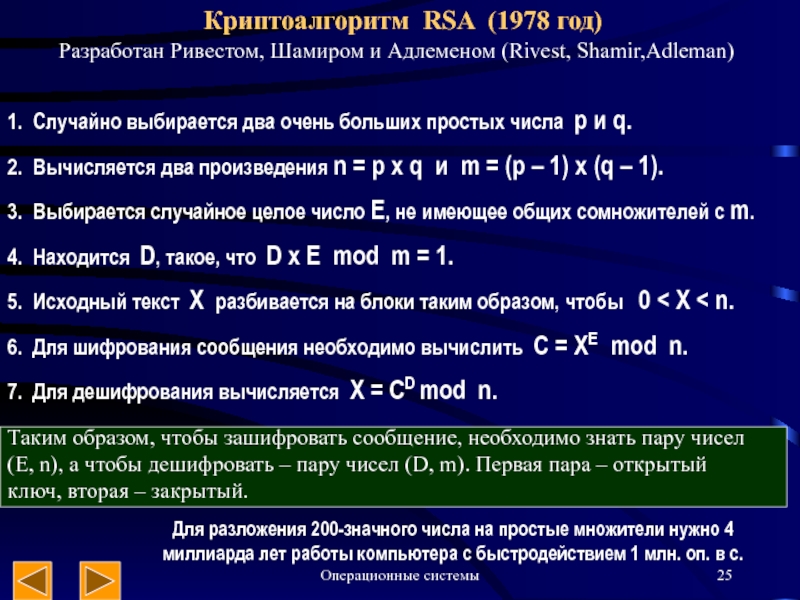

Криптоалгоритм RSA (1978 год)

Разработан Ривестом, Шамиром и Адлеменом (Rivest,

Shamir,Adleman)

1. Случайно выбирается два очень больших простых числа p и

q.2. Вычисляется два произведения n = p x q и m = (p – 1) x (q – 1).

3. Выбирается случайное целое число E, не имеющее общих сомножителей с m.

4. Находится D, такое, что D x E mod m = 1.

5. Исходный текст Х разбивается на блоки таким образом, чтобы 0 < X < n.

6. Для шифрования сообщения необходимо вычислить C = XE mod n.

7. Для дешифрования вычисляется X = CD mod n.

Таким образом, чтобы зашифровать сообщение, необходимо знать пару чисел (E, n), а чтобы дешифровать – пару чисел (D, m). Первая пара – открытый ключ, вторая – закрытый.

Для разложения 200-значного числа на простые множители нужно 4 миллиарда лет работы компьютера с быстродействием 1 млн. оп. в с.

Слайд 26Операционные системы

Односторонние функции шифрования (one-way function, hash function, digest function)

Сообщение

Сообщение

Дайджест

ОФШ

Ключ

Отправитель

Сообщение

Дайджест

ОФШ

Ключ

Получатель

Сравнение

Сообщение

Дайджест

ОФШ

Сообщение

Ключ

Дайджест

Сообщение

Сообщение

Дайджест

Сообщение

Ключ

+

ОФШ

Сравнение

Слайд 27Операционные системы

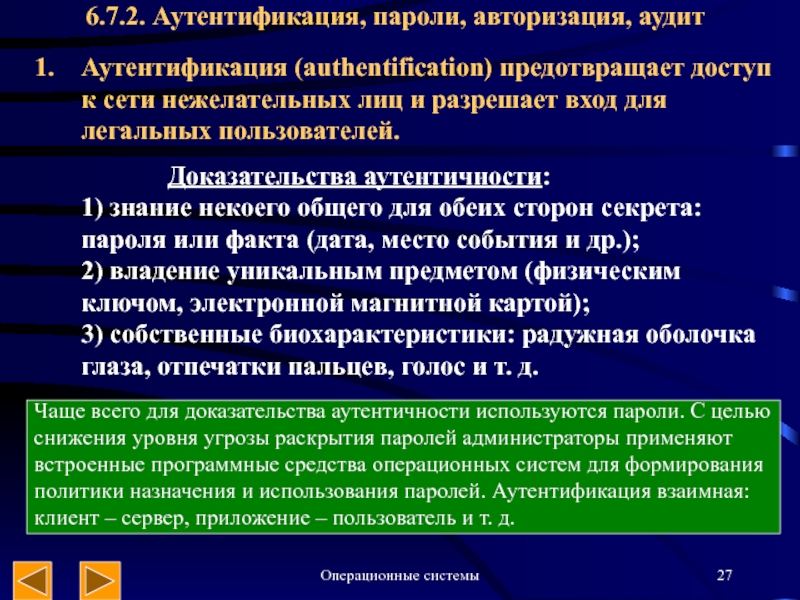

6.7.2. Аутентификация, пароли, авторизация, аудит

Аутентификация (authentification) предотвращает доступ к

сети нежелательных лиц и разрешает вход для легальных пользователей.

Доказательства аутентичности: 1) знание некоего общего для обеих сторон секрета: пароля или факта (дата, место события и др.); 2) владение уникальным предметом (физическим ключом, электронной магнитной картой); 3) собственные биохарактеристики: радужная оболочка глаза, отпечатки пальцев, голос и т. д.Чаще всего для доказательства аутентичности используются пароли. С целью снижения уровня угрозы раскрытия паролей администраторы применяют встроенные программные средства операционных систем для формирования политики назначения и использования паролей. Аутентификация взаимная: клиент – сервер, приложение – пользователь и т. д.

Слайд 31Операционные системы

Авторизация доступа

1. Система авторизации имеет дело только с легальными

пользователями, которые успешно прошли процедуру аутентификации.

2. Цель подсистемы авторизации

– предоставить каждому легальному пользователю те виды доступа и к тем ресурсам, которые были для него определены администратором системы. 3. Система авторизации использует различные формы правил доступа к ресурсам: a) избирательные права – в операционных системах универсального назначения; б) мандатный подход – деление информации на уровни в зависимости от степени ее секретности (для служебного пользования, секретно, сов. секретно, особой важности) и пользователей по форме допуска (первая, вторая, третья).

4. Процедуры авторизации реализуются программными средствами операционных систем или отдельными программными продуктами.

5. Схемы авторизации: децентрализованные (на рабочих станциях), централизованные (на серверах), комбинированные.

Слайд 34Операционные системы

Аудит (auditing) – фиксация в системном журнале событий, происходящих

в операционной системе, имеющих отношение к безопасности и связанных с

доступом к защищаемым системным ресурсам.Регистрация успешных и неуспешных действий:

Регистрация в системе;

Управление учетной записью;

Доступ к службе каталогов;

Доступ к объекту;

Использование привилегий;

Изменение политики;

Исполнение процессов и системные события.

Аудит включается в локальной (групповой) политике аудита.

Журнал безопасности содержит записи, связанные с системой безопасности.

Слайд 36Операционные системы

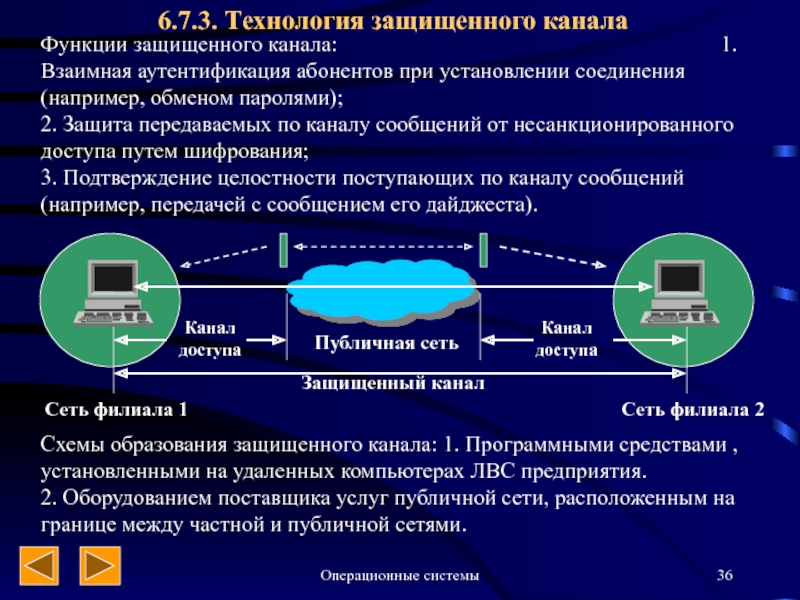

6.7.3. Технология защищенного канала

Функции защищенного канала:

1.Взаимная аутентификация абонентов при установлении соединения (например, обменом паролями); 2. Защита передаваемых по каналу сообщений от несанкционированного доступа путем шифрования; 3. Подтверждение целостности поступающих по каналу сообщений (например, передачей с сообщением его дайджеста).

Канал доступа

Канал доступа

Публичная сеть

Защищенный канал

Сеть филиала 1

Сеть филиала 2

Схемы образования защищенного канала: 1. Программными средствами , установленными на удаленных компьютерах ЛВС предприятия. 2. Оборудованием поставщика услуг публичной сети, расположенным на границе между частной и публичной сетями.

Слайд 37Операционные системы

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

Пароль Р

ОФШ 1

ОФШ 2

ОФШ 2

Сравнение

Слово S

Слово-вызов S

Идентификатор

Дайджест d(P)

Ответ-дайджест d(S)

Идентификатор ID

База данных учетной информации SAM

ID d(P)

Клиентский компьютер

Сервер

SAM – Security Accounts Manager – менеджер учетных записей.

Идентификаторы и пароли пользователей

S – слово-вызов - случайное число случайной длины, меняется при каждом вызове.

ОФШ2 – параметрическая функция одностороннего шифрования.

Слайд 38Операционные системы

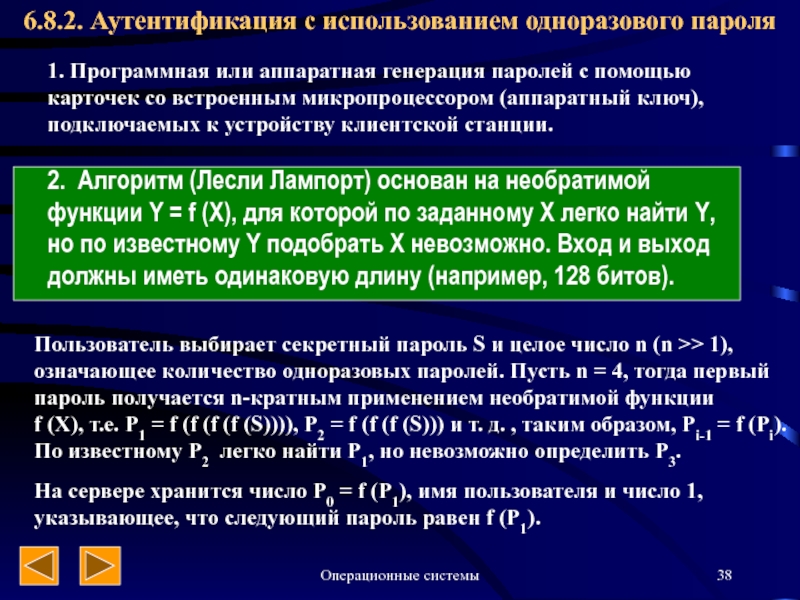

6.8.2. Аутентификация с использованием одноразового пароля

2. Алгоритм

(Лесли Лампорт) основан на необратимой функции Y = f (X),

для которой по заданному X легко найти Y, но по известному Y подобрать X невозможно. Вход и выход должны иметь одинаковую длину (например, 128 битов).Пользователь выбирает секретный пароль S и целое число n (n >> 1), означающее количество одноразовых паролей. Пусть n = 4, тогда первый пароль получается n-кратным применением необратимой функции f (X), т.е. P1 = f (f (f (f (S)))), P2 = f (f (f (S))) и т. д. , таким образом, Pi-1 = f (Pi). По известному P2 легко найти P1, но невозможно определить P3.

На сервере хранится число P0 = f (P1), имя пользователя и число 1, указывающее, что следующий пароль равен f (P1).

1. Программная или аппаратная генерация паролей с помощью карточек со встроенным микропроцессором (аппаратный ключ), подключаемых к устройству клиентской станции.

Слайд 39Операционные системы

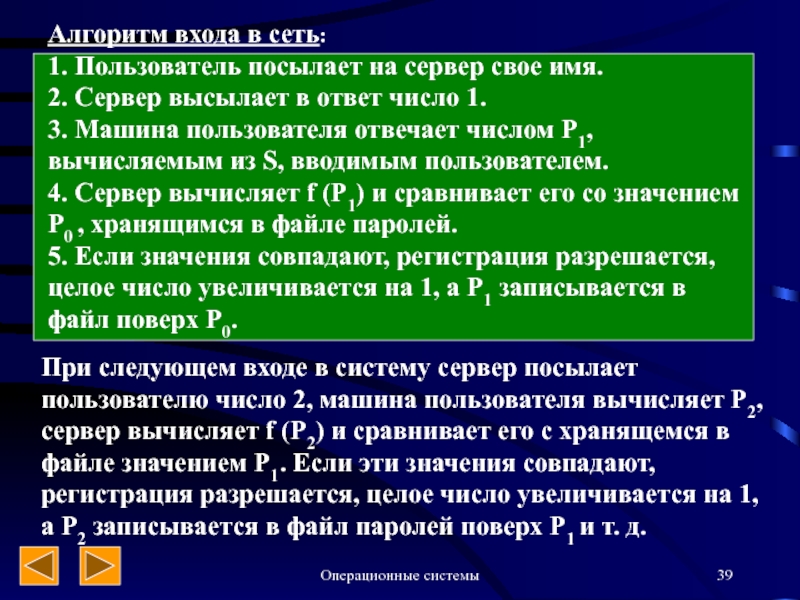

Алгоритм входа в сеть:

1. Пользователь посылает на сервер свое имя. 2. Сервер высылает в ответ число 1. 3. Машина пользователя отвечает числом P1, вычисляемым из S, вводимым пользователем. 4. Сервер вычисляет f (P1) и сравнивает его со значением P0 , хранящимся в файле паролей. 5. Если значения совпадают, регистрация разрешается, целое число увеличивается на 1, а P1 записывается в файл поверх P0.

При следующем входе в систему сервер посылает пользователю число 2, машина пользователя вычисляет P2, сервер вычисляет f (P2) и сравнивает его с хранящемся в файле значением P1. Если эти значения совпадают, регистрация разрешается, целое число увеличивается на 1, а P2 записывается в файл паролей поверх P1 и т. д.

Слайд 40Операционные системы

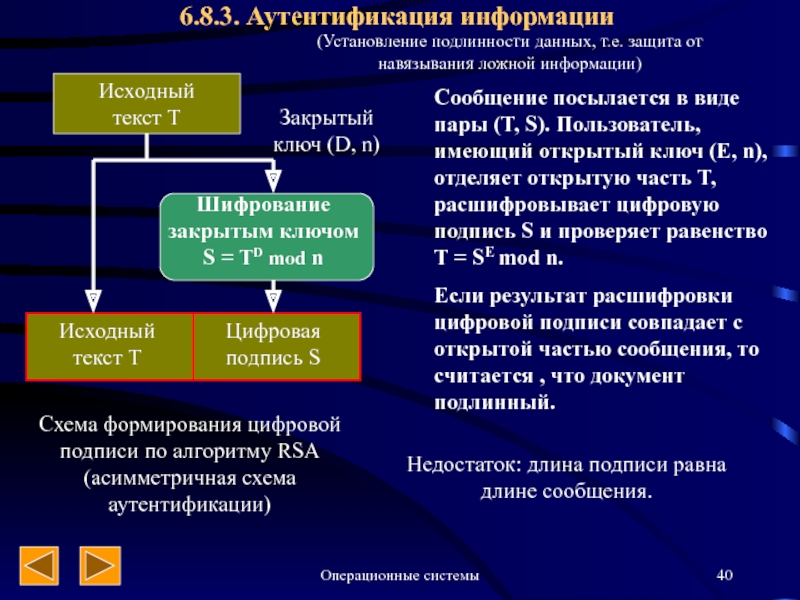

6.8.3. Аутентификация информации

Закрытый ключ (D, n)

Исходный текст T

Шифрование закрытым

ключом S = TD mod n

Исходный текст T

Цифровая подпись S

Схема

формирования цифровой подписи по алгоритму RSA (асимметричная схема аутентификации)Сообщение посылается в виде пары (T, S). Пользователь, имеющий открытый ключ (E, n), отделяет открытую часть T, расшифровывает цифровую подпись S и проверяет равенство T = SE mod n.

Если результат расшифровки цифровой подписи совпадает с открытой частью сообщения, то считается , что документ подлинный.

Недостаток: длина подписи равна длине сообщения.

(Установление подлинности данных, т.е. защита от навязывания ложной информации)

Слайд 41Операционные системы

Исходный текст T

(D,n)

(D,n)

Шифрование закрытым ключом S = TD mod

n

Исходный текст T

Цифровая подпись S

Шифрование закрытым ключом Y = XD

mod nЗашифрованное сообщение Y

Дешифрование цифровой подписи, открытый ключ (E,n)

Исходный текст T

Цифровая подпись S

Дешифрование на открытом ключе (E,n)

Зашифрованное сообщение Y

СРАВНЕНИЕ

Передача по сети

Слайд 42Операционные системы

Исходный код программы Т

ОФШ

Сертификат

Зашифрованный дайджест

Закрытый ключ

(D, n) организации-производителя

Дайджест программного кода d(T)

Шифрование дайджеста по алгоритму RSA

Сертификат

организации-производителяСхема получения аутентикода (разработана MS для доказательства аутентичности программ, распространяемых через Интернет)

Подписывающий блок

[d (T)]D mod n

Слайд 45Операционные системы

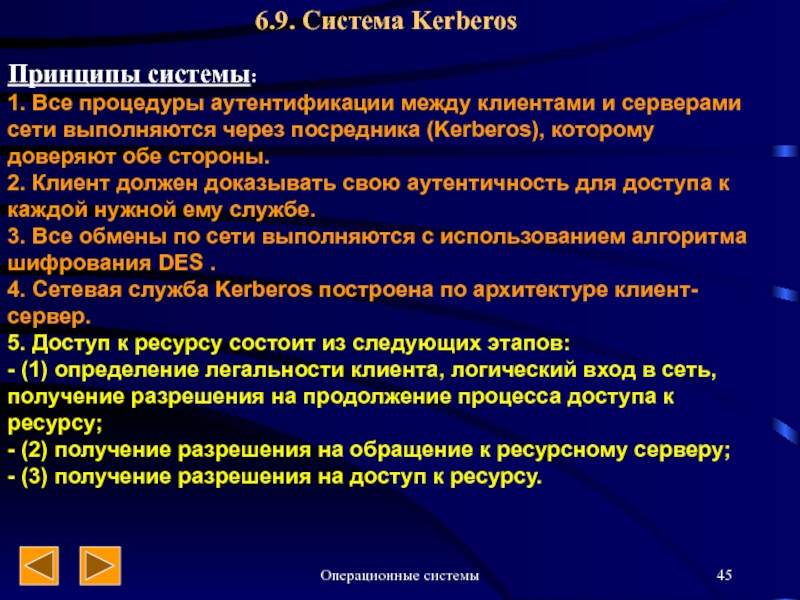

6.9. Система Kerberos

Принципы системы:

1. Все процедуры аутентификации между клиентами и серверами сети выполняются через посредника (Kerberos), которому доверяют обе стороны. 2. Клиент должен доказывать свою аутентичность для доступа к каждой нужной ему службе. 3. Все обмены по сети выполняются с использованием алгоритма шифрования DES . 4. Сетевая служба Kerberos построена по архитектуре клиент-сервер. 5. Доступ к ресурсу состоит из следующих этапов: - (1) определение легальности клиента, логический вход в сеть, получение разрешения на продолжение процесса доступа к ресурсу; - (2) получение разрешения на обращение к ресурсному серверу; - (3) получение разрешения на доступ к ресурсу.

Слайд 46Операционные системы

Kerberos-сервер

Аутентификацион-ный сервер

Сервер TGS квитанций

Kerberos-клиент

1

2

3

Файл-сервер

Сервер приложений

Сервер удаленного доступа

Ресурсные серверы

Идентификатор,

пароль Р

Квитанция и

ключ сеанса Кs

Разделяемый ключ К

Зашифрованная квитанция (К)

шифруются с помощью РКвитанция: {ID , IDTGS, t, T, Кs } A - аутентификатор (ID, IP-адрес, T) KS

Многократно используемая квитанция KRS1( T R1 , KS1)

Копии ключей ресурсных серверов

Ответ АС: {{TGS} K, KS}P

Разделяемый ключ KRS1

Слайд 47Операционные системы

10 законов безопасности компьютеров

10. Если “плохой парень” может запускать

свои программы на Вашем компьютере – это больше не Ваш

компьютер.9. Если “плохой парень” может изменить настройки операционной системы на Вашем компьютере – это больше не Ваш компьютер.

8. Если “плохой парень” имеет неограниченный физический доступ к Вашему компьютеру – это больше не Ваш компьютер.

7. Если Вы разрешаете “плохому парню” загружать исполняемые файлы на Ваш Веб-сайт – это больше не Ваш Веб-сайт.

6. Слабые пароли сводят на нет сильную систему защиты.

Слайд 48Операционные системы

10 законов безопасности компьютеров

5. Машина защищена ровно настолько, насколько

Вы уверены в своем администраторе.

4. Зашифрованные данные защищены ровно настолько,

насколько защищен ключ шифрования.3. Устаревший антивирусный сканер не намного лучше, чем отсутствие сканера вообще.

2. Абсолютной анонимности практически не бывает, ни в реальной жизни, ни в Интернете.

1. Технологии – не панацея.