Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Симметричное шифрование. Сети Фейстеля обрезанное из-за АИ

Содержание

- 1. Симметричное шифрование. Сети Фейстеля обрезанное из-за АИ

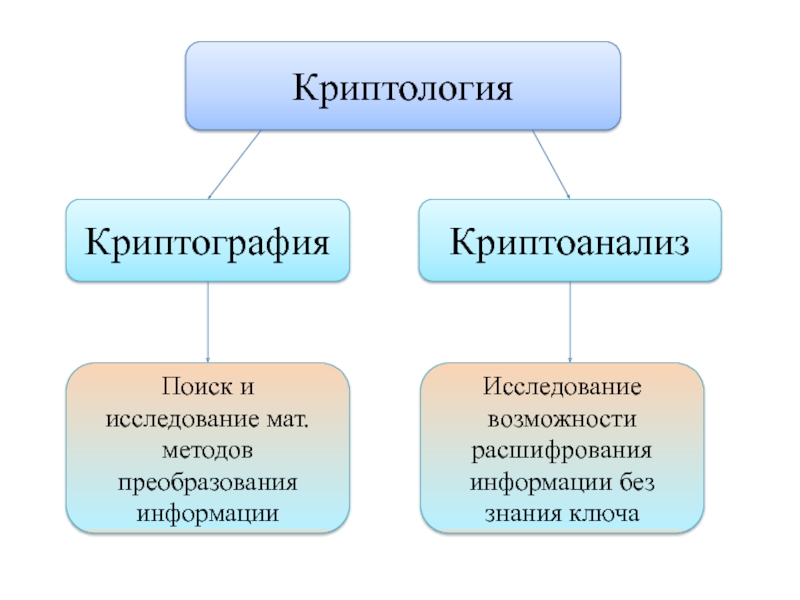

- 2. КриптологияКриптографияКриптоанализПоиск и исследование мат. методов преобразования информацииИсследование возможности расшифрования информации без знания ключа

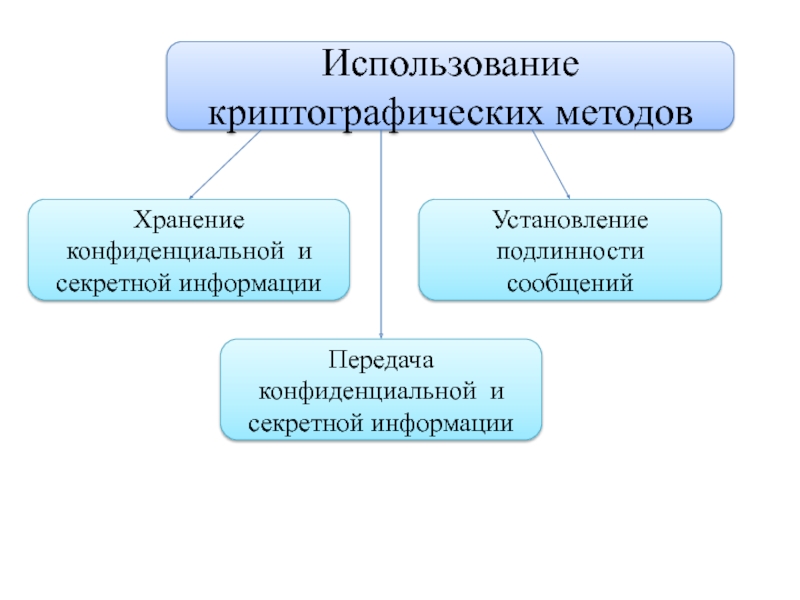

- 3. Использование криптографических методовХранение конфиденциальной и секретной информацииУстановление подлинности сообщенийПередача конфиденциальной и секретной информации

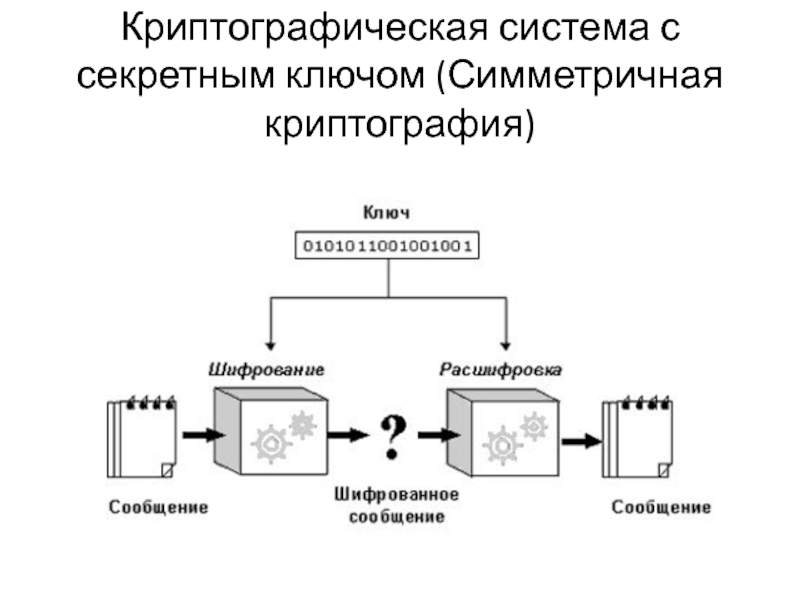

- 4. Криптографическая система с секретным ключом (Симметричная криптография)

- 5. Криптографические системыОграниченного использованияОбщего использованияСтойкость основывается на сохранении

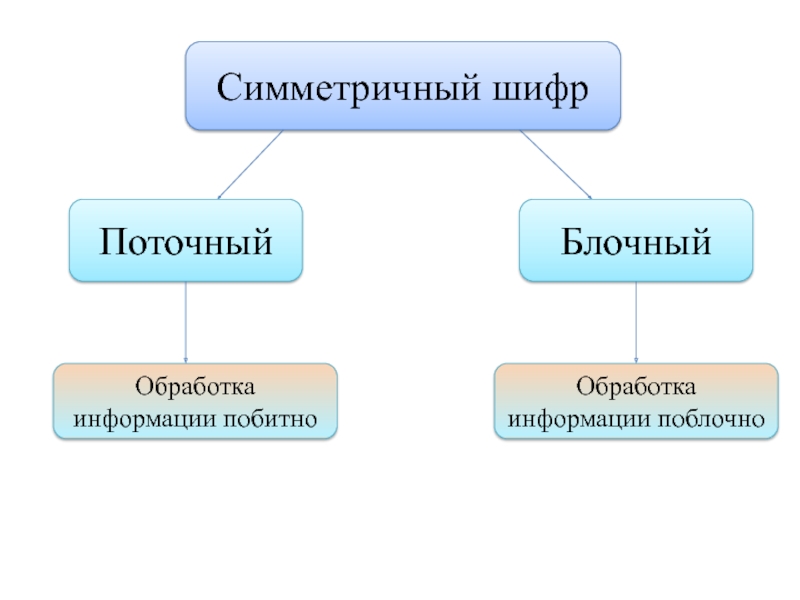

- 6. Симметричный шифрБлочныйПоточныйОбработка информации побитноОбработка информации поблочно

- 7. Требования к современным криптографичес-ким системам ЗИзашифрованное сообщение

- 8. Криптографические сетисостоят из многократных повторений, называемых циклами (раундами, проходами), состоящих из нескольких видов операций, называемых слоями.

- 9. Достоинства криптографических сетейУменьшение размера программного кода за

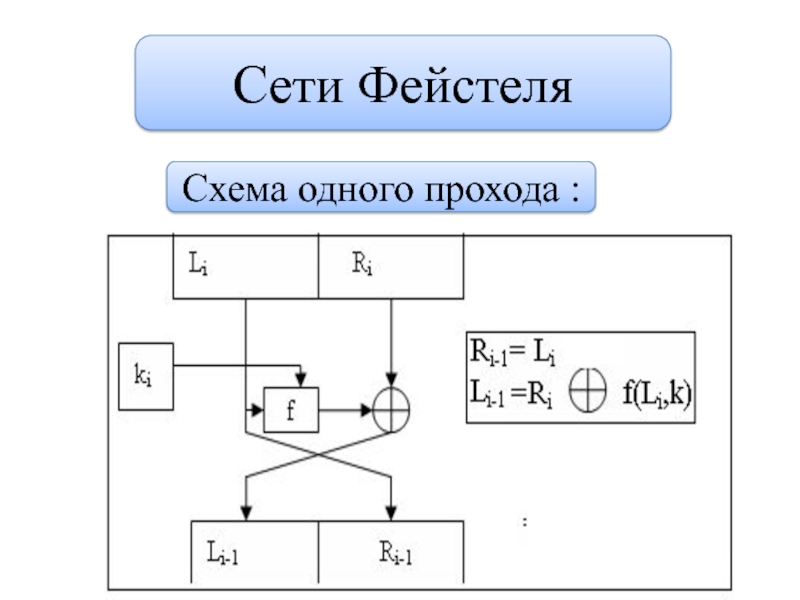

- 10. Сети ФейстеляСхема одного прохода :

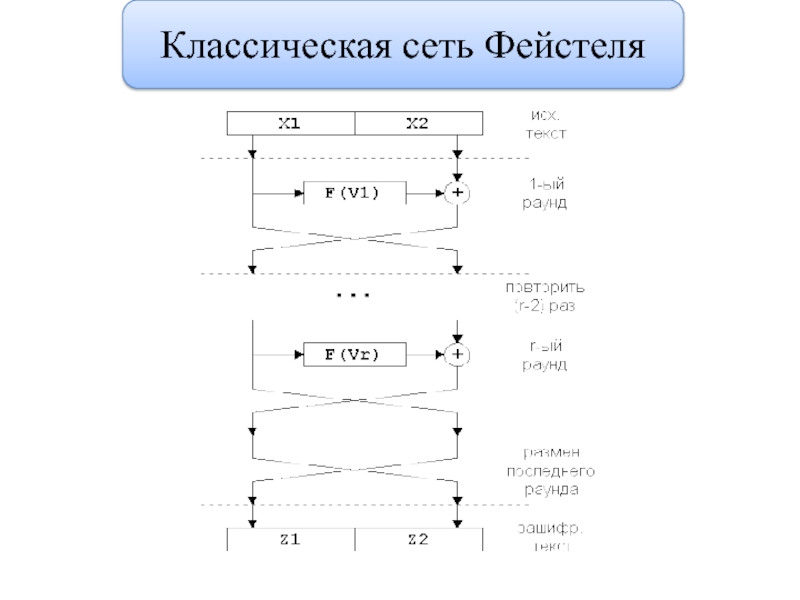

- 11. Классическая сеть Фейстеля

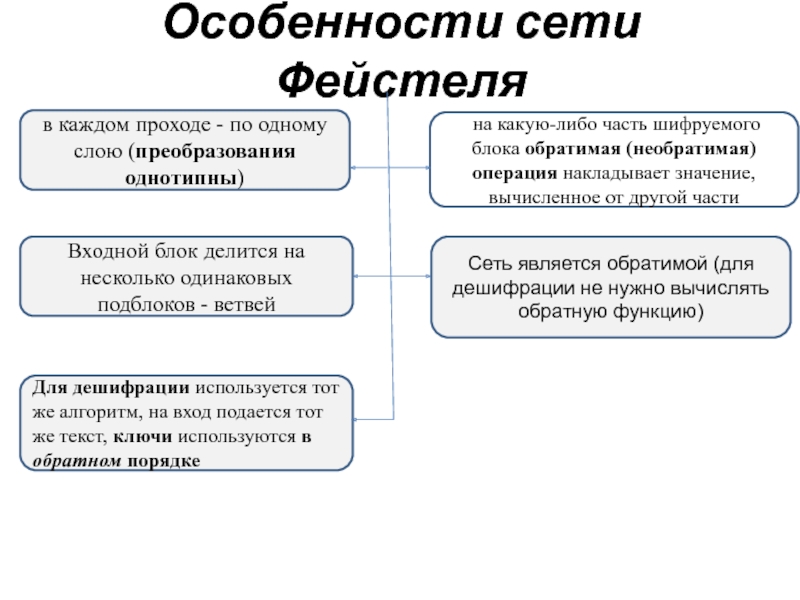

- 12. Особенности сети Фейстеляв каждом проходе - по

- 13. Алгоритмы на основе сети Фейстеля Blowfish CAST-128TEAXTEAXXTEARC5RC6 DES ГОСТ28147-89

- 14. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2Криптология

Криптография

Криптоанализ

Поиск и исследование мат. методов преобразования информации

Исследование возможности расшифрования информации

без знания ключа

Слайд 3Использование криптографических методов

Хранение конфиденциальной и секретной информации

Установление подлинности сообщений

Передача конфиденциальной

и секретной информации

Слайд 5Криптографические системы

Ограниченного использования

Общего использования

Стойкость основывается на сохранении в секрете алгоритма

шифрования

Стойкость – основывается на секретности ключа, Алгоритм шифрования открыт

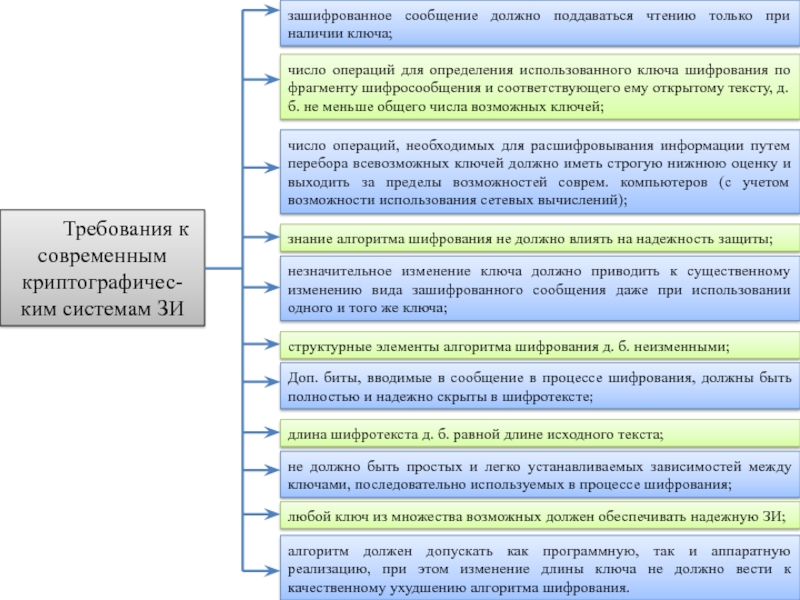

Слайд 7Требования к современным криптографичес-ким системам ЗИ

зашифрованное сообщение должно поддаваться чтению

только при наличии ключа;

число операций для определения использованного ключа шифрования

по фрагменту шифросообщения и соответствующего ему открытому тексту, д. б. не меньше общего числа возможных ключей;число операций, необходимых для расшифровывания информации путем перебора всевозможных ключей должно иметь строгую нижнюю оценку и выходить за пределы возможностей соврем. компьютеров (с учетом возможности использования сетевых вычислений);

знание алгоритма шифрования не должно влиять на надежность защиты;

незначительное изменение ключа должно приводить к существенному изменению вида зашифрованного сообщения даже при использовании одного и того же ключа;

структурные элементы алгоритма шифрования д. б. неизменными;

Доп. биты, вводимые в сообщение в процессе шифрования, должны быть полностью и надежно скрыты в шифротексте;

длина шифротекста д. б. равной длине исходного текста;

не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемых в процессе шифрования;

любой ключ из множества возможных должен обеспечивать надежную ЗИ;

алгоритм должен допускать как программную, так и аппаратную реализацию, при этом изменение длины ключа не должно вести к качественному ухудшению алгоритма шифрования.

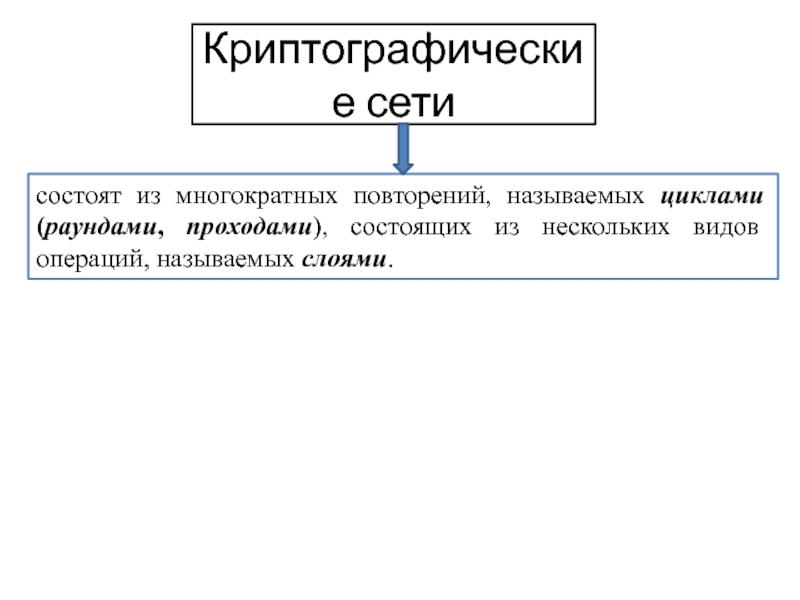

Слайд 8Криптографические сети

состоят из многократных повторений, называемых циклами (раундами, проходами), состоящих

из нескольких видов операций, называемых слоями.

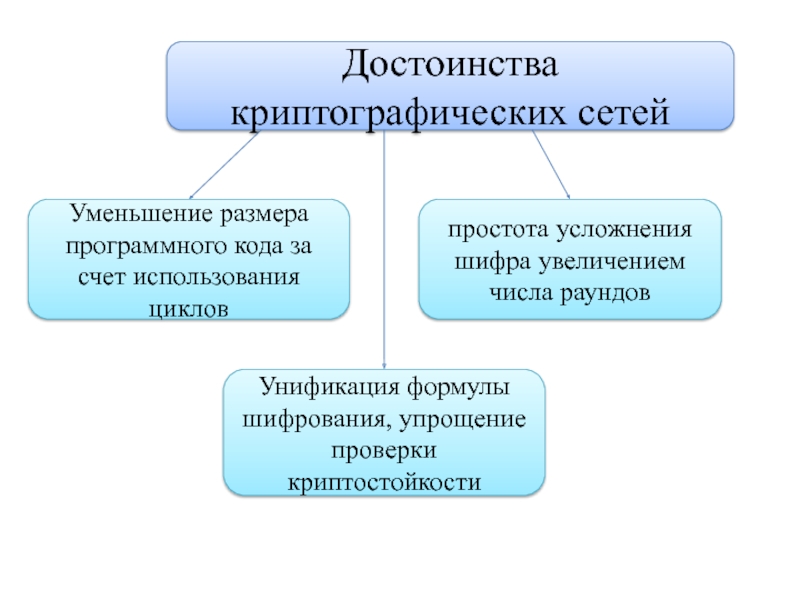

Слайд 9Достоинства криптографических сетей

Уменьшение размера программного кода за счет использования циклов

простота

усложнения шифра увеличением числа раундов

Унификация формулы шифрования, упрощение проверки криптостойкости

Слайд 12Особенности сети Фейстеля

в каждом проходе - по одному слою (преобразования

однотипны)

на какую-либо часть шифруемого блока обратимая (необратимая) операция накладывает

значение, вычисленное от другой части Сеть является обратимой (для дешифрации не нужно вычислять обратную функцию)

Для дешифрации используется тот же алгоритм, на вход подается тот же текст, ключи используются в обратном порядке

Входной блок делится на несколько одинаковых подблоков - ветвей