Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

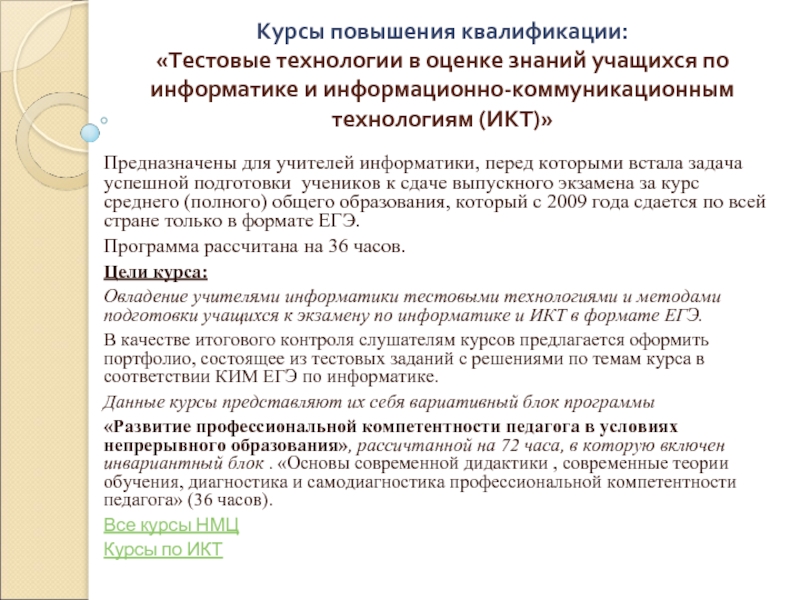

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Этические и правовые аспекты информационной деятельности. Правовая охрана программ и данных. Защита информации

Содержание

- 1. Этические и правовые аспекты информационной деятельности. Правовая охрана программ и данных. Защита информации

- 2. ЛИЦЕНЗИОННЫЕ, УСЛОВНО БЕСПЛАТНЫЕ И БЕСПЛАТНЫЕ ПРОГРАММЫ.Программы по

- 3. Лицензионные программы (дискеты или диски CD-ROM, с

- 4. Разработчики программного обеспечения предлагают пользователям условно бесплатные

- 5. К БЕСПЛАТНЫМ ПРОГРАММНЫМ СРЕДСТВАМ МОЖНО ОТНЕСТИ СЛЕДУЮЩИЕ:новые

- 6. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИПравовая охрана программ для ЭВМ

- 7. ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИДля оповещения о своих правах

- 8. ЭЛЕКТРОННАЯ ПОДПИСЬ.Процесс электронного подписания документа состоит в

- 9. ЗАЩИТА ДОСТУПА К КОМПЬЮТЕРУ.Компьютер разрешает доступ к

- 10. ЗАЩИТА ПРОГРАММ ОТ НЕЛЕГАЛЬНОГО КОПИРОВАНИЯ И ИСПОЛЬЗОВАНИЯ.Для

- 11. ЗАЩИТА ДАННЫХ НА ДИСКАХМеханизмы проникновения из Интернета

- 12. Скачать презентанцию

ЛИЦЕНЗИОННЫЕ, УСЛОВНО БЕСПЛАТНЫЕ И БЕСПЛАТНЫЕ ПРОГРАММЫ.Программы по их юридическому статусу можно разделить на три большие группы: лицензионные, условно бесплатные (shareware) и свободно распространяемые программы (freeware).

Слайды и текст этой презентации

Слайд 1«ЭТИЧЕСКИЕ И ПРАВОВЫЕ АСПЕКТЫ ИНФОРМАЦИОННОЙ ДЕЯТЕЛЬНОСТИ. ПРАВОВАЯ ОХРАНА ПРОГРАММ И

ДАННЫХ. ЗАЩИТА ИНФОРМАЦИИ».

Слайд 2ЛИЦЕНЗИОННЫЕ, УСЛОВНО БЕСПЛАТНЫЕ И БЕСПЛАТНЫЕ ПРОГРАММЫ.

Программы по их юридическому статусу

можно разделить на три большие группы: лицензионные, условно бесплатные (shareware)

и свободно распространяемые программы (freeware).Слайд 3Лицензионные программы (дискеты или диски CD-ROM, с которых производится установка

программ на компьютеры пользователей) распространяются разработчиками на основании договоров с

пользователями на платной основе, проще говоря, лицензионные программы продаются.Слайд 4Разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях

их рекламы и продвижения на рынок. Пользователю предоставляется версия программы

с ограниченным сроком действия или версия программы с ограниченными функциональными возможностямиСлайд 5К БЕСПЛАТНЫМ ПРОГРАММНЫМ СРЕДСТВАМ МОЖНО ОТНЕСТИ СЛЕДУЮЩИЕ:

новые недоработанные (бета) версии

программных продуктов (это позволяет провести их широкое тестирование);

программные продукты,

являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

устаревшие версии программ;

драйверы к новым устройствам или улучшенные драйверы к уже существующим.

Слайд 6ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ

Правовая охрана программ для ЭВМ и баз данных

впервые в полном объеме введена в Российской Федерации Законом РФ

«О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.Слайд 7ПРАВОВАЯ ОХРАНА ИНФОРМАЦИИ

Для оповещения о своих правах разработчик программы может,

начиная с первого выпуска в свет программы, использовать знак охраны

авторского права, состоящий из трех элементов:буквы С в окружности или круглых скобках ©;

наименования (имени) правообладателя;

года первого выпуска программы в свет.

© Корпорация Microsoft, 1993-1997.

Слайд 8ЭЛЕКТРОННАЯ ПОДПИСЬ.

Процесс электронного подписания документа состоит в обработке с помощью

секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной

почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключСлайд 9ЗАЩИТА ДОСТУПА К КОМПЬЮТЕРУ.

Компьютер разрешает доступ к своим ресурсам только

тем пользователям, которые зарегистрированы и ввели правильный пароль.

Каждому конкретному

пользователю может быть разрешен доступ только к определенным информационным ресурсам. Слайд 10ЗАЩИТА ПРОГРАММ ОТ НЕЛЕГАЛЬНОГО КОПИРОВАНИЯ И ИСПОЛЬЗОВАНИЯ.

Для предотвращения нелегального копирования

программ и данных, хранящихся на CD-ROM, может использоваться специальная защита.

На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.Слайд 11ЗАЩИТА ДАННЫХ НА ДИСКАХ

Механизмы проникновения из Интернета на локальный компьютер

и в локальную сеть могут быть разными:

загружаемые в браузер Web-страницы

могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере; некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.