Слайд 2На сегодняшний день к тенденциям развития ИТ относят прежде всего

совокупность услуг: Интернет, цифровое телевидение, телефония, электронная торговля, информационные услуги,

развитие мобильных технологий обмена и т.д.,

К этому классу можно отнести и разработка ведущими странами мира кибероружия. Одним из видов кибервойн является кибершпионаж, как экономический, так и политический.

Формируются и другие тенденции: переход от обычного к криптообмену данными, а также широкое внедрение оптоволоконики. Если рассматривать проблему в более отдаленной перспективе, то можно ожидать замедления темпа роста тактовых частот (после 50-100ГГц) процессоров. Это обстоятельство подтолкнуло разработку многоядерных процессорных чипов (2004г). (Максимальная тактовая частота процессоров в 2010 году составляла 5,2 ГГц).

Слайд 3

Сейчас даже в планшетах устанавливаются 2-4-ядерные процессоры. В середине 2011

г. компания Tilera объявила о выпуске 100-ядерного процессора (при тактовой

частоте 1,5ГГц он сможет обеспечить быстродействие 750×109 операций в сек, процессор предназначен для облачных вычислений и задач сетевой безопасности; при обмене между ядрами обеспечивается скорость передачи 200 Тбит/с, а при обмене с памятью более 500 Гбит/c).

Слайд 4Появились сообщения о разработке мемристоров (наноионное устройство, разработанное Hewlett-Packard, 2008

г) - объектов памяти с размером ~5нм, запоминающих прохождение через

них заряда. Внедрение таких приборов приведет к новому скачку плотности записи информации. Предполагается, что мемристоры начнут заменять собою флеш-память. Считается, что мемристоры могут найти применение для моделирования работы человеческого мозга. В ближайшие годы можно ожидать встраивания электронных устройств в человеческое тело. И речь здесь идет не о приборах типа стимуляторов сердца, а об устройствах, соединенных с нервной системой человека.

Важным моментом является проникновение вычислительных машин и сетевых технологий практически во все области человеческой деятельности и тотальная зависимость цивилизации от надежности этих технологий.

Насущной становится проблема безопасного программного обеспечения. Основными мишенями атак становятся WEB-сайты, они же являются основными разносчиками вредоносных кодов.

Слайд 5Суперкомпьютеры

На июнь 2011 года самым мощным в мире суперкомпьютером является

K computer, построенный компанией Fujitsu в Кобе, Япония (первое место

в списке Top500). Этот компьютер содержит в себе 672 стойки и 68544 Sujitsu SPARC64 VIIIfx процессорных восьмиядерных модулей с 8 блоками памяти каждый (тактовая частота 2,2 ГГц). Хотя эта машина закончена лишь наполовину, она достигла производительности (по LINPACK) 8,162 петафлоп/c (10квадрильонов операций в секунду). К моменту завершения сборки и отладки в 2012 году эта супер-ЭВМ будет содержать 864 стоек (705024 процессорных ядер) и достигнет производительности 10 петафлоп/c. Его энергоэффективность составляет 2,2 Гфлопс/Вт, что выводит его на первое место и в списке Green500. Энергопотребление составит ~5×106Вт (мощность первой АЭС в Обнинске). Предыдущий суперкомпьютер-рекордсмен был китайским (Tianhe-1A) и обладал производительностью 2,6 петафлоп/cек. Американский Jaguar (Окридж) имел производительность 1,75 петафлоп/c. По объему памяти новая машина вдвое превосходит лучшие машины мира, а по производительности мощнее пяти машин, следующих за ней во всемирном рейтинге. Компьютер расположен в RIKEN Advanced Institute for Computational Science.

Слайд 6На июнь 2011 г. в мире существует 10 компьютеров с

производительностью более 1 петафлоп/c. В РФ пока таких компьютеров нет

(но на подходе "Ломоносов" (МГУ) с 1,3 петафлоп/c). Из этих десяти Китай и Япония имеют по две, США - 5, Франция - 1. В списке самых мощных машин (Top 500) Китаю принадлежит 75 систем. Китай занимает второе место в мире, опережая Японию, Францию, Великобританию и Германию.

Прогресс в сфере суперкомпьютинга стремителен. Так машина Roadrunner Лос Аламосской Национальной лаборатории (США), которая занимала верхнюю позицию в мировом рейтенге в июне 2008 и являлась первой, которая превзошла петафлопный барьер, в 2011 уже занимала лишь десятое место.

Наиболее частым приложением существующих супер-ЭВМ являются научные исследования. На эти задачи работает 75 таких машин (или 15%). Далее следует 36 супер-ЭВМ, работающих в сфере финансов, 33 - предоставляют различные сервисы, 23 подключены к World Wide Web и 20 работают на оборону.

Фирма IBM владеет наибольшим числом машин из этого списка (42%), далее следует Hewlett-Packard (31%) и Cray (6%). США обладают наибольшим числом супер-ЭВМ (256), Китай (62), Германия (30), Великобритания (27), Япония (26) и Франция (25). Всего в мире имеется около 500 суперкомпьютеров.

На начало 2012 г суперкомпьютер выполнял до 10 квадрильонов операций в сек.

Рис. 0.2A. Суперкомпьютер- рекордсмен 2011 года (K computer; Япония)

Слайд 7Многофакторная аутентификация

В настоящее время наибольшее распространение получила система аутентификации пользователей

на основе имени и пароля. Причем и то и другое

может пересылаться в зашифрованном виде. Но данная схема уязвима для атак типа "человек-посередине". Такие уязвимости пытаются парировать с привлечением сертификатов, но и эта технология не может быть признана абсолютно безопасной.

Радикально улучшить качество аутентификации может многофакторный подход. Собственно использование сертификатов можно считать разновидностью такого подхода. Одним из решений может быть использование специальных карт допуска (в сущности - это разновидность ключа). Но такая карта может быть утеряна или украдена. Дополнительные устройства аутентификации могут подключаться к USB-портам. Радикальным решение может стать распознавание отпечатков пальцев, ладони, распознавание по лицу, голосу или по радужке глаз, а также кровеносным сосудам ладони. Последнее применялось в 2011 г. в Японии при аварии на АЭС Фукусима-1 в результате сильнейшего в истории Японии землетрясении и последовавшего за ним цунами, когда пострадавшие не имели возможности воспользоваться банковскими картами по причине их потери и потери своих документов. Имея систему аутентификации по своей ладони, люди смогли воспользоваться своими денежными счетами. Эта аутентификация применяется сейчас даже в российских школах. Считается, что приемлемый уровень безопасности может дать трех-четырех факторная аутентификация (например, имя+пароль+карта+отпечаток пальца).

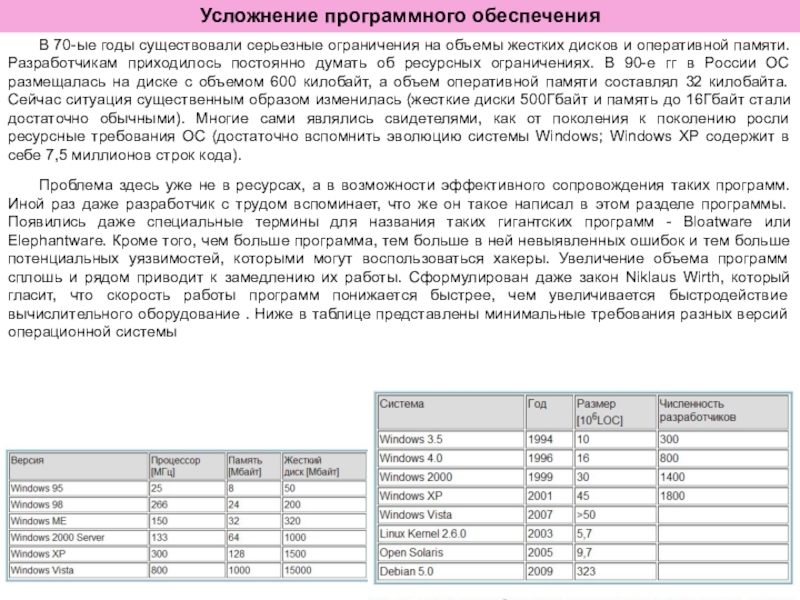

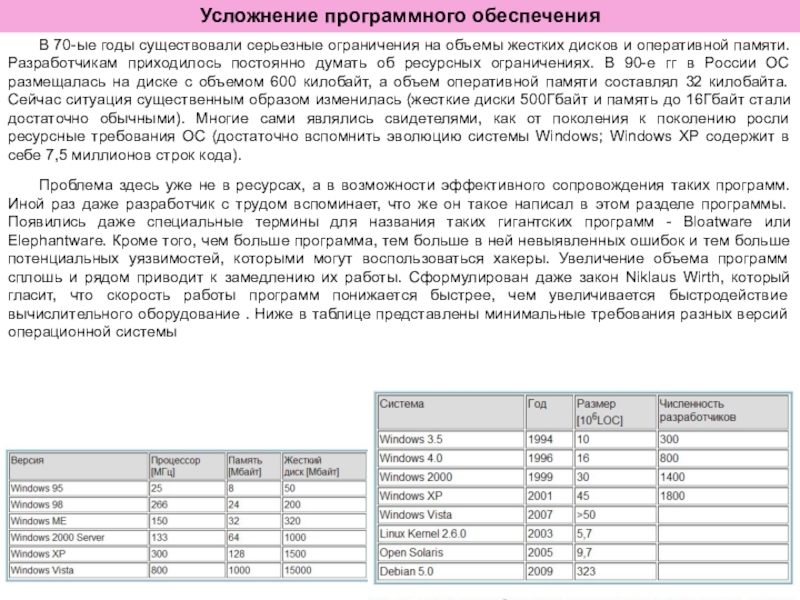

Слайд 8Усложнение программного обеспечения

В 70-ые годы существовали серьезные ограничения на

объемы жестких дисков и оперативной памяти. Разработчикам приходилось постоянно думать

об ресурсных ограничениях. В 90-е гг в России ОС размещалась на диске с объемом 600 килобайт, а объем оперативной памяти составлял 32 килобайта. Сейчас ситуация существенным образом изменилась (жесткие диски 500Гбайт и память до 16Гбайт стали достаточно обычными). Многие сами являлись свидетелями, как от поколения к поколению росли ресурсные требования ОС (достаточно вспомнить эволюцию системы Windows; Windows XP содержит в себе 7,5 миллионов строк кода).

Проблема здесь уже не в ресурсах, а в возможности эффективного сопровождения таких программ. Иной раз даже разработчик с трудом вспоминает, что же он такое написал в этом разделе программы. Появились даже специальные термины для названия таких гигантских программ - Bloatware или Elephantware. Кроме того, чем больше программа, тем больше в ней невыявленных ошибок и тем больше потенциальных уязвимостей, которыми могут воспользоваться хакеры. Увеличение объема программ сплошь и рядом приводит к замедлению их работы. Сформулирован даже закон Niklaus Wirth, который гласит, что скорость работы программ понижается быстрее, чем увеличивается быстродействие вычислительного оборудование . Ниже в таблице представлены минимальные требования разных версий операционной системы

Слайд 9Рост информационных объемов

Человечество узнает об окружающем мире все больше. Необходимые

и реальные объемы данных, хранящихся в информационных репозитариях, растет почти

экспоненциально. Практически та же тенденция прослеживается в сфере аппаратной и программной сложности. Дефицит нужного объема памяти со временем нарастает.

Стремительный рост доступных объемов информации создает серьезную проблему. Нужны эффективные системы поиска, переработки и представления данных.

Если нельзя за разумное время переработать имеющуюся информацию, то в какой-то степени такая ситуация эквивалентна отсутствию информации.

Слайд 10Рост сетевых угроз

К началу 2007 года хакерство перешло на коммерческую

основу, в этой сфере возникла конкуренция, что способствовало быстрому росту

качества вредоносных программных продуктов и падению цен услуг в этой области. Темпы роста числа взломанных машин в мире заставляет говорить об индустриальной революции в этой сфере. Тем более, что с одной стороны это стало одним из важнейших видов преступного бизнеса, с другой - уровень организации, автоматизации и разделение труда в этой отрасли достигли небывалых масштабов.

Раньше хакеры концентрировались на прорыве периметра обороны сети. Теперь цели сменились, основной мишенью атаки стали данные и приложения, которые управляют потоками данных. 60% атак предпринимается против WEB-приложений.

Началась разработка кибероружия. Этим делом занялись практически все развитые страны. Речь уже идет о подготовке кибервойн. Сообщений о разработках кибероружия становится все больше.

Слайд 11Эти сообщения связаны с американо-израильской разработкой нового вида кибероружия (сетевой

червь Stuxnet), поражающего контроллеры технологического оборудования, в частности суперцентрифуг для

разделения изотопов урана в Иране.

Иранский президент Махмуд Ахмадинежад подтвердил проблемы с технологическим оборудованием на обогатительных заводах. Разработка червя заняла около 2-х лет. Эта программа достаточно универсальна и пригодна для нарушения работы, например, энергетических предприятий.

Заразиться червем компьютер может при загрузке USB-памяти, при этом ни одна существующая на сегодня антивирусная защита его не обнаружит. В 2007 году состоялась массированная сетевая атака на Государственный департамент США, министерство экономики, обороны, энегретики, NASA и некоторые другие правительственные структуры США. Это событие некоторые американцы называют информационным Пирл-Харбором. По оценкам экспертов украденный объем данных составил терабайты (сравнимо с суммарным объемом информации в библиотеке Конгресса США).

Слайд 12Использование приложений с распознаванием голоса

Широкое внедрение голосовых Интернет коммуникаций, например,

Skype, создало платформу для развития новых технологий манипулирования голосовыми данными,

в частности технику IVR (Interactive Voice Response). Появляются интерактивные голосовые приложения, базирующиеся на VoiceXML.

В последнее время IVR подразумевает также применение дикторо-независимого распознавания речи. На основе таких технологий создаются специализированные call-центры, обслуживающие клиентов, включая безоператорские справочные голосовые системы. Данная технология может стать основой надежных систем голосового управления.

23% организаций планируют использовать технологии IVR в своих контактных центрах до 2011 года. Наблюдается быстрый рост этого сектора рынка услуг. IVR включается в claud-сервис порталы типа PaaS (Platform as a Service).

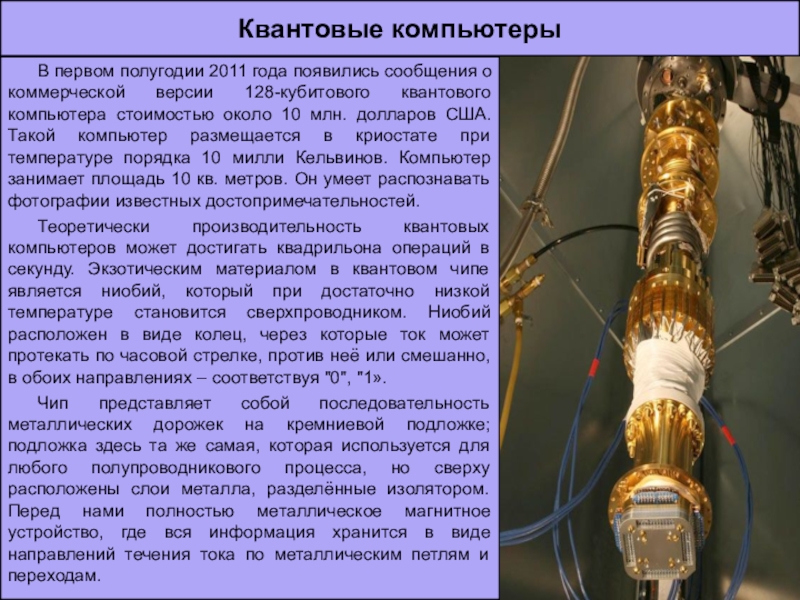

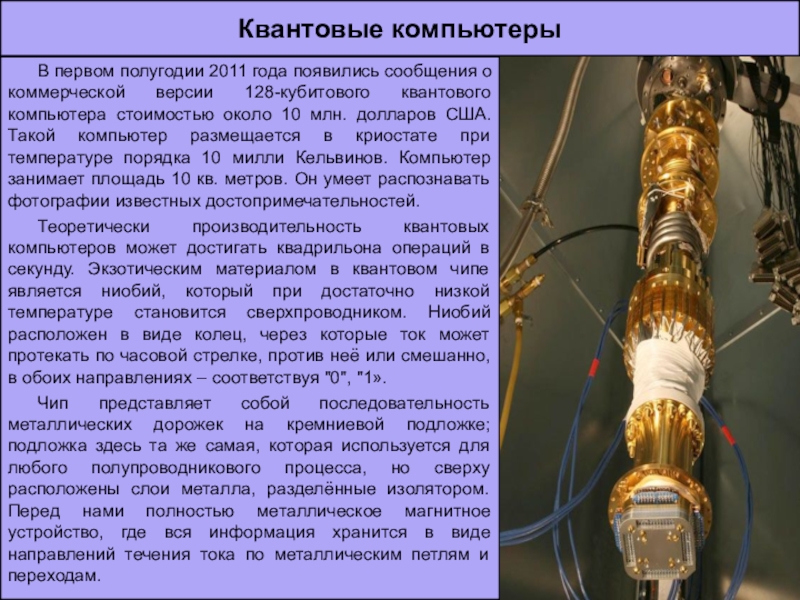

Слайд 13В первом полугодии 2011 года появились сообщения о коммерческой версии

128-кубитового квантового компьютера стоимостью около 10 млн. долларов США. Такой

компьютер размещается в криостате при температуре порядка 10 милли Кельвинов. Компьютер занимает площадь 10 кв. метров. Он умеет распознавать фотографии известных достопримечательностей.

Теоретически производительность квантовых компьютеров может достигать квадрильона операций в секунду. Экзотическим материалом в квантовом чипе является ниобий, который при достаточно низкой температуре становится сверхпроводником. Ниобий расположен в виде колец, через которые ток может протекать по часовой стрелке, против неё или смешанно, в обоих направлениях – соответствуя "0", "1».

Чип представляет собой последовательность металлических дорожек на кремниевой подложке; подложка здесь та же самая, которая используется для любого полупроводникового процесса, но сверху расположены слои металла, разделённые изолятором. Перед нами полностью металлическое магнитное устройство, где вся информация хранится в виде направлений течения тока по металлическим петлям и переходам.

Квантовые компьютеры

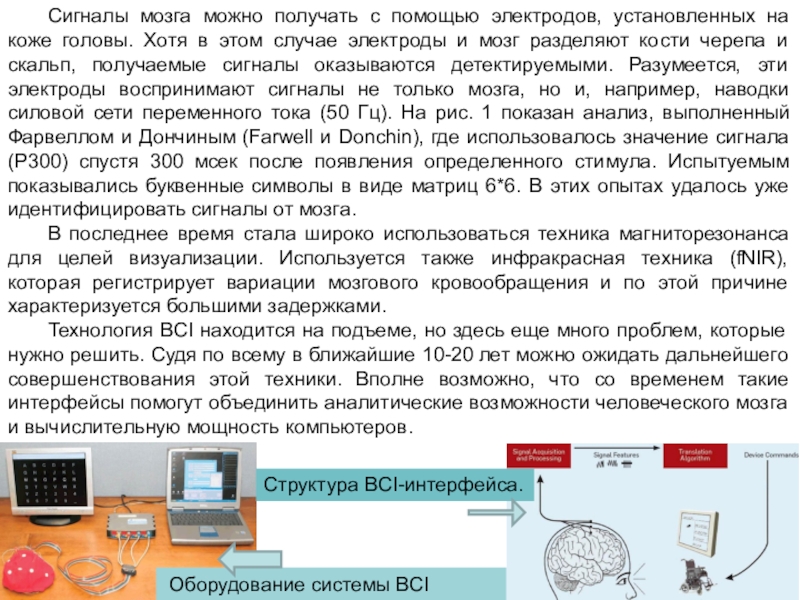

Слайд 14Интерфейс мозг-компьютер

В последние годы появляется все больше сообщений о разработках

интерфейса между человеческим мозгом и компьютером. Такие интерфейсы пытаются использовать

для управления протезами конечностей человека и даже для восстановления зрения. Но этот интерфейс может найти применение и в системах управления, где выполнение той или иной операции может быть инициировано мыслью человека. Первые сообщения о таком интерфейсе относятся к 1970-ым годам.

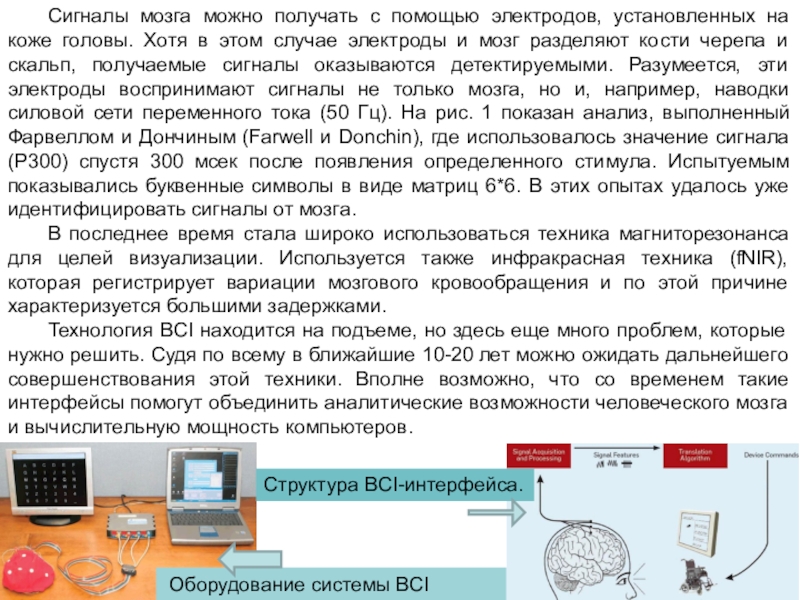

Электрические сигналы, генерируемые мозгом (электроэнцефалограмма), считываются усиливаются, фильтруются, анализируются и используются для целей управления. Названные выше операции выполняются BCI (Brain-computer interfaces). Базовая схема интерфейса представлена на рис. Интерфейс содержит блок сбора и обработки данных (верхний левый угол) и программу анализа и выработки исполнительных команд (верх справа). В процессе обработки осуществляется спектральный анализ сигналов.

Слайд 15 Сигналы мозга можно получать с помощью электродов, установленных на коже

головы. Хотя в этом случае электроды и мозг разделяют кости

черепа и скальп, получаемые сигналы оказываются детектируемыми. Разумеется, эти электроды воспринимают сигналы не только мозга, но и, например, наводки силовой сети переменного тока (50 Гц). На рис. 1 показан анализ, выполненный Фарвеллом и Дончиным (Farwell и Donchin), где использовалось значение сигнала (Р300) спустя 300 мсек после появления определенного стимула. Испытуемым показывались буквенные символы в виде матриц 6*6. В этих опытах удалось уже идентифицировать сигналы от мозга.

В последнее время стала широко использоваться техника магниторезонанса для целей визуализации. Используется также инфракрасная техника (fNIR), которая регистрирует вариации мозгового кровообращения и по этой причине характеризуется большими задержками.

Технология BCI находится на подъеме, но здесь еще много проблем, которые нужно решить. Судя по всему в ближайшие 10-20 лет можно ожидать дальнейшего совершенствования этой техники. Вполне возможно, что со временем такие интерфейсы помогут объединить аналитические возможности человеческого мозга и вычислительную мощность компьютеров.

Оборудование системы BCI

Структура BCI-интерфейса.

Слайд 163D-печать

Получение 3D-копий с помощью современных компьютеризированных средств давно не новость.

3D-печать относительно новая технология, при которой используется мощный лазер, сплавляющий

частицы микропорошка, образуя слой за слоем объемный объект . Толщина слоя составляет около 100 микрон. Для сплавления микрочастиц, например, титана может использоваться не только лазер, но и пучок электронов. Таким образом можно достичь большей прочности. Главной особенностью 3D-печати является возможность получения любых объемных объектов из самых разных материалов. По существу это новая технология производства изделий произвольной формы. Исходная заготовка может быть выполнена из полиамидного пластика.

По этой технологии могут, например, изготовляться корпуса беспилотных самолетов, имплантаты в медицине, макеты зданий и сооружений, детали для различных устройств и т.п.

Слайд 17Cенсорная клавиатура будущего

Microsoft прогнозирует, что в бизнесе ближайшие 5-10 лет

планшеты будут замещены более удобными и легкими устройствами. Предполагается, что

процессоры будут встроены в различные окружающие нас предметы. Изображение экрана будет проектироваться с помощью специальных очков непосредственно на глазное дно, а сенсорная клавиатура будет проектироваться на любые поверхности, которые окажутся под рукой (см. рис.).

Cенсорная клавиатура будущего

Такие решения позволят более гибко адаптировать окружающую среду человека к его нуждам и вкусам.

Слайд 18Прогноз на 2020 год

В 2006 году было сгенерировано 161 млрд.

гигабайт информации, а в 2010 году - в 6 раз

больше. Бумажные технологии замещаются цифровыми. ИТ шире используются в играх и персональном общении, а также здравоохранении, туризме, симуляции.

Ожидается, что стоимость определения генома отдельного человека будет стоить порядка 100$ и это добавит к содержимому вашей медицинской карты еще несколько гигабайт.

Ожидается, что к 2020 году память будет стоить 0,5$ за терабайт. В год будет генерироваться в 200 раз больше данных, чем в 2008 году.

В 2000 полный трафик Интернет составлял более 1 экзабайта, а в 2010 достиг 256 экзабайт, что соответствует темпу роста в 70 % в год.

Прогнозируется, что к 2014 году китайский язык будет доминировать в Интернет. Мобильные телефоны к 2020 году будут обладать вычислительной мощностью современного персонального компьютера. Каждые четыре года объемы доступной памяти увеличиваются в 10 раз.

Слайд 19

В 2000, программы в автомобиле имели до миллиона строк кодов,

к 2010 это число возросло в 100 раз, ожидается, что

в 2020 программы в автомобиле будут содержать 10 миллиардов строк кода.

Кибератаки участились в период с 2002 по 2008 годы в 8 раз. Прогресс охватывает все стороны ИТ, не ожидается положительных изменений только в области сетевой безопасности.

Чтобы сохранить существующий стиль жизни к 2020 году человечеству потребуется еще одна планета!