Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Угрозы информационной безопасности и каналы утечки информации

Содержание

- 1. Угрозы информационной безопасности и каналы утечки информации

- 2. Угроза ИБ Событие или действие, которое может вызвать

- 3. Уязвимость информации - возможность возникновения на каком-либо

- 4. Классификация угроз 1. По природе возникновенияестественные –

- 5. 2. По степени преднамеренности случайные – халатность или

- 6. 3. В зависимости от источников угрозПриродная среда

- 7. 4. По положению источникавне контролируемой зоны

- 8. 5. Степени воздействияпассивные – нет изменений в

- 9. 6. По способу доступа к ресурсам КСИспользуют

- 10. Основная классификация угрозНарушение конфиденциальностиНарушение целостности данныхНарушение доступности информации

- 11. Каналы утечки информации1. Косвенныеподслушивающие устройстваскрытые видеокамерыПЭМИН2. Непосредственныехищение

- 12. Каналы утечки с изменением элементов КСнезаконное подключение регистрирующей аппаратурызлоумышленное изменение программзлоумышленный вывод из строя средств защиты

- 13. Выводы:Надежная защита - это не только формальные методыЗащита не может быть абсолютной

- 14. Методы и средства защитыОрганизационно-правовыеИнженерно-техническиеКриптографическиеПрограммно- аппаратные

- 15. Скачать презентанцию

Угроза ИБ Событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации.

Слайды и текст этой презентации

Слайд 2Угроза ИБ

Событие или действие, которое может вызвать изменение функционирования КС,

связанное с нарушением защищенности обрабатываемой в ней информации.

Слайд 3 Уязвимость информации - возможность возникновения на каком-либо этапе жизненного цикла

КС такого состояния, при котором создаются условия для реализации угроз

безопасности информации.Атака – действия нарушителя, для поиска и использования уязвимости системы

Слайд 4Классификация угроз

1. По природе возникновения

естественные – возникли в результате объективных

физических процессов или стихийных природных явлений (не зависят от человека)

Пример:

пожары, наводнения, цунами, землетрясения и т.д.искусственные – вызваны действием человека.

Слайд 52. По степени преднамеренности

случайные – халатность или непреднамеренность персонала.

(ввод ошибочных

данных)

преднамеренные – деятельность злоумышленника (проникновение злоумышленника на охраняемую территорию)

Слайд 63. В зависимости от источников угроз

Природная среда – природные явления

Человек

- агенты

Санкционированные программно-аппаратные средства – некомпетентное использование программных утилит

Несанкционированные программно-аппаратные

средства – клавиатурный шпионСлайд 74. По положению источника

вне контролируемой зоны

примеры: перехват побочных маг.

излучений (ПЭМИН), данных по каналам связи, информации с помощью микрофона,

скрыта фото и видеосъемка)в пределах контролируемой зоны подслушивающие устройства, хищение носителей с конфиденциальной информацией

Слайд 85. Степени воздействия

пассивные – нет изменений в составе и структуре

КС

Пример: несанкционированное копирование файлов с данными

активные – нарушают структуру АС

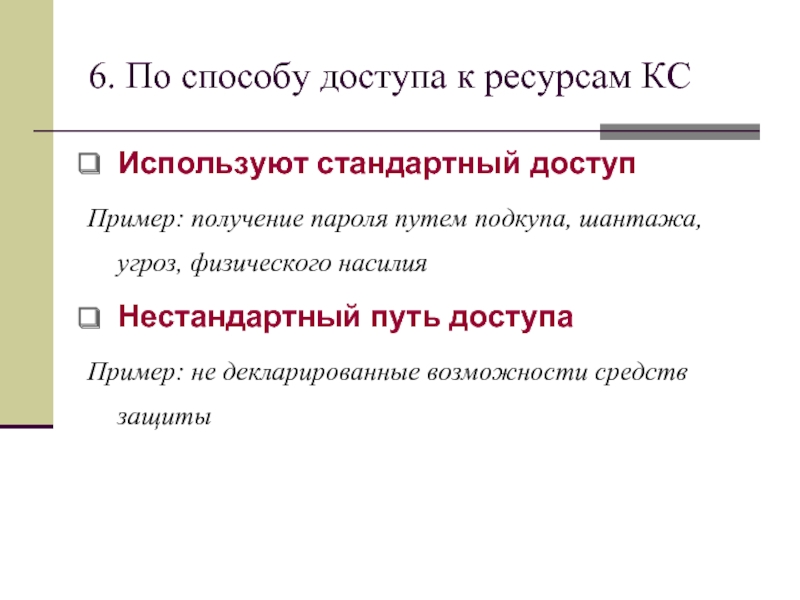

Слайд 96. По способу доступа к ресурсам КС

Используют стандартный доступ

Пример: получение

пароля путем подкупа, шантажа, угроз, физического насилия

Нестандартный путь доступа

Пример:

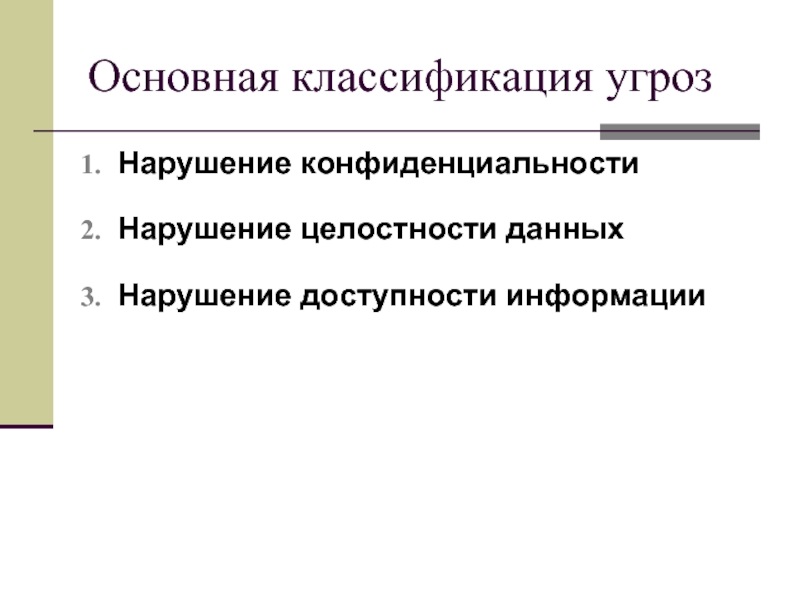

не декларированные возможности средств защитыСлайд 10Основная классификация угроз

Нарушение конфиденциальности

Нарушение целостности данных

Нарушение доступности информации

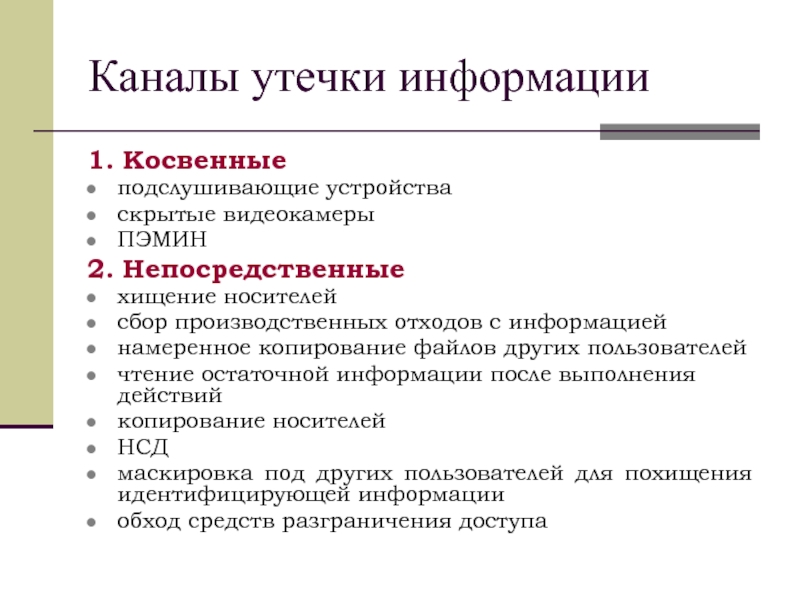

Слайд 11Каналы утечки информации

1. Косвенные

подслушивающие устройства

скрытые видеокамеры

ПЭМИН

2. Непосредственные

хищение носителей

сбор производственных отходов

с информацией

намеренное копирование файлов других пользователей

чтение остаточной информации после выполнения

действийкопирование носителей

НСД

маскировка под других пользователей для похищения идентифицирующей информации

обход средств разграничения доступа

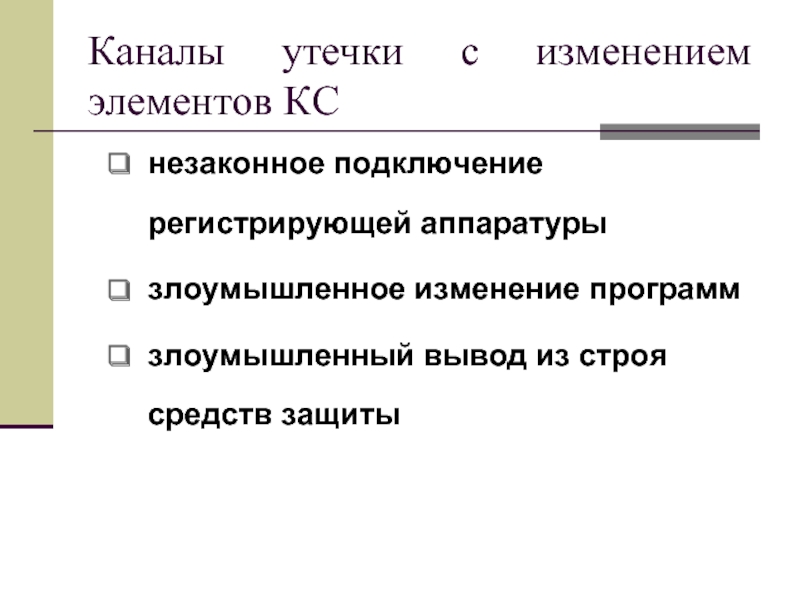

Слайд 12Каналы утечки с изменением элементов КС

незаконное подключение регистрирующей аппаратуры

злоумышленное изменение

программ

злоумышленный вывод из строя средств защиты

Слайд 14Методы и средства защиты

Организационно-правовые

Инженерно-технические

Криптографические

Программно- аппаратные

Теги