Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

"Защита информации"

Содержание

- 1. "Защита информации"

- 2. Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

- 3. Почему возникла необходимость защиты информацииПроблема защиты информации

- 4. Зачем защищать информацию?Информация, циркулирующая в системах управления

- 5. Слайд 5

- 6. Автоматическое резервирование файловПри использовании программ автоматического резервирования

- 7. Система безопасности является надёжной, когда стоимость взлома дороже защиты!

- 8. Виды компьютерных преступленийНесанкционированный доступ к информации,Ввод логических

- 9. Меры, предупреждающие компьютерные преступленияТехническиеОрганизационные Правовые

- 10. Технические меры-защита от несанкционированного доступа к системе-резервирование

- 11. Организационные мерыохрана вычислительного центра,тщательный подбор персонала,наличие плана

- 12. Правовые мерыРазработка норм, устанавливающих ответственность за компьютерные

- 13. «Законодательство в сфере информации»10 основных законов, в

- 14. Статья 273 УК РФПредусматривает уголовную ответственность за

- 15. Правовая охрана информации регулируется законами РФЗакон РФ

- 16. Для признания и осуществления авторского права на

- 17. Автору программы принадлежит исключительное право осуществлять воспроизведение

- 18. Электронно-цифровая подписьВ 2002 году был принят Закон

- 19. Примеры ошибок при работе с информациейКомпьютерная система

- 20. Примеры ошибок при работе с информациейВ 1983

- 21. Примеры ошибок при работе с информациейВ 1971

- 22. Некорректная работа пользователей и обслуживающего персонала80-90% угроз

- 23. Технические сбои оборудования

- 24. Несанкционированный доступ извне «Хакер» — это английское

- 25. Основная задача хакера состоит в

- 26. Слайд 26

- 27. Защита информации в Интернете Если компьютер подключен

- 28. БрандмауэрФайрвол (брандмауэр) — это программный и/или аппаратный

- 29. Защита программ от нелегального копирования и использованияКомпьютерные

- 30. Для предотвращения нелегального копирования программ и данных,

- 31. Международные документы о защите информацииБернская конвенция

- 32. Документы Российской ФедерацииКонституция Российской Федерации ст. 44.

- 33. Знак охраны авторского права Латинская буква С

- 34. Личные неимущественные права авторов программ для ЭВМ

- 35. Имущественные права авторов программ для ЭВМ и

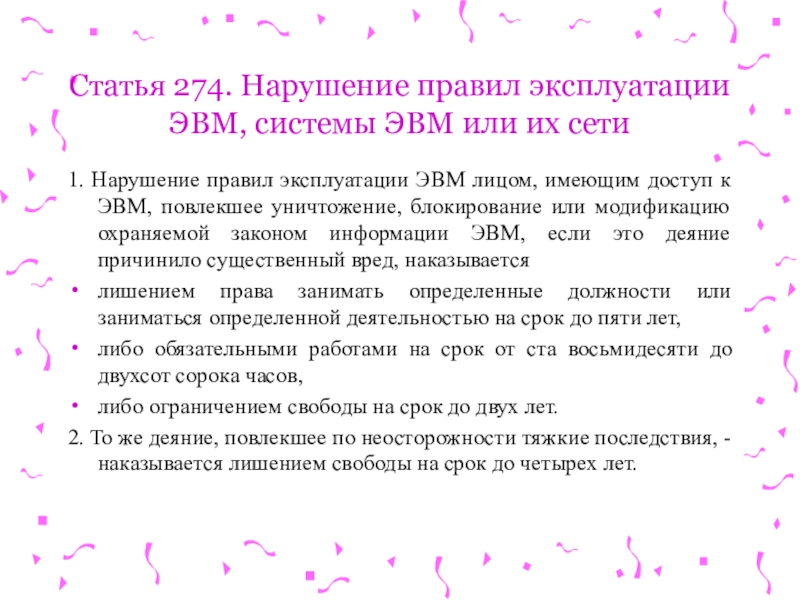

- 36. Выписка из Уголовного кодекса Российской Федерации Глава

- 37. Статья 273. Создание, использование и распространение вредоносных

- 38. Статья 274. Нарушение правил эксплуатации ЭВМ, системы

- 39. Биометрические системы защитыПо отпечаткам пальцев,По характеристикам речи,По геометрии ладоней рук,По изображению лица,По радужной оболочке глаза.

- 40. 30 ноября ВСЕМИРНЫЙ ДЕНЬ ЗАЩИТЫ ИНФОРМАЦИИОбъявлен он

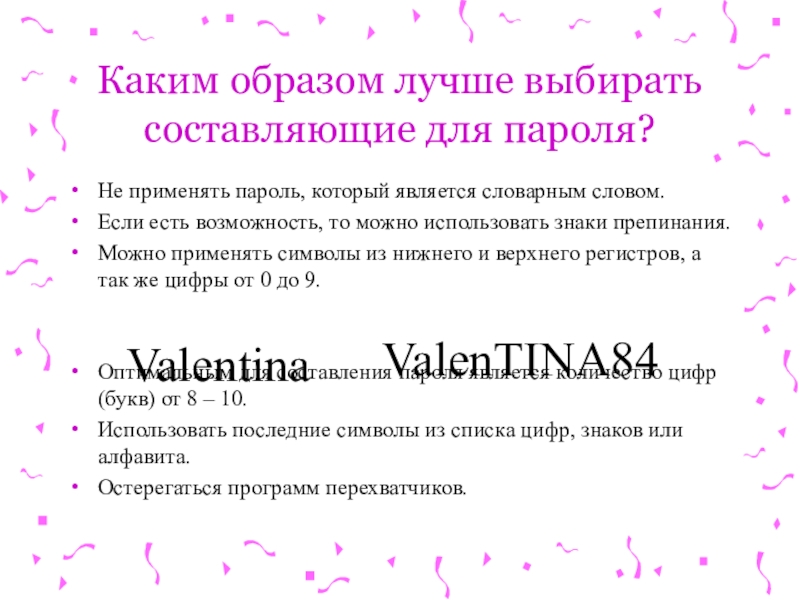

- 41. Каким образом лучше выбирать составляющие для пароля?Не

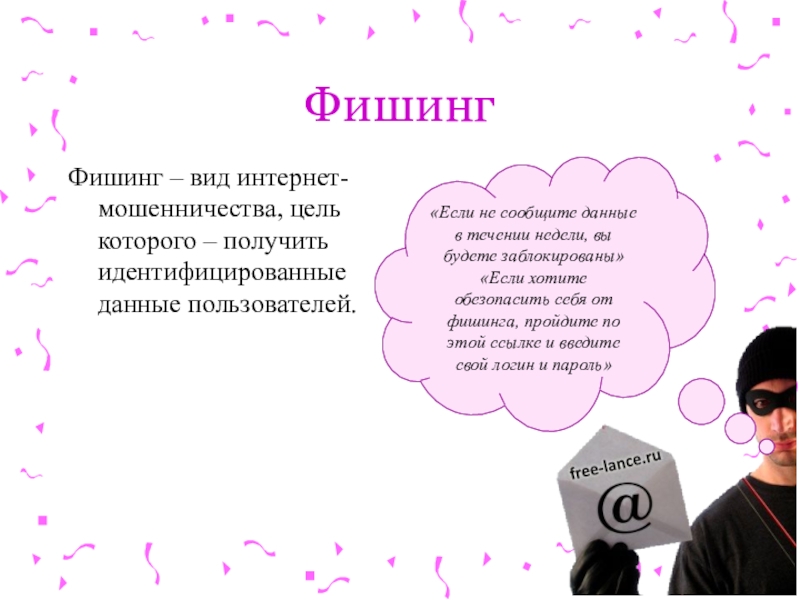

- 42. ФишингФишинг – вид интернет-мошенничества, цель которого –

- 43. ВопросыКак можно зафиксировать свое авторское право на

- 44. Скачать презентанцию

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Слайды и текст этой презентации

Слайд 2Защита информации

– это комплекс мероприятий, направленных на обеспечение информационной

безопасности.

Слайд 3Почему возникла необходимость защиты информации

Проблема защиты информации от несанкционированного доступа

особо обострилась с широким распространением локальных и, особенно, глобальных компьютерных

сетей.Зачастую ущерб наносится из-за элементарных ошибок пользователей, которые случайно портят или удаляют жизненно важные данные.

Слайд 4Зачем защищать информацию?

Информация, циркулирующая в системах управления и связи, способна

вызвать крупномасштабные аварии, военные конфликты, дезорганизацию деятельности научных центров и

лабораторий, разорение банков и коммерческих организаций. Поэтому информацию нужно уметь защищать от искажения, потери, утечки, нелегального использования.Слайд 6Автоматическое резервирование файлов

При использовании программ автоматического резервирования команда на сохранение

файла автоматически дублируется и файл сохраняется на двух автономных носителях,

например, на двух винчестерах. Выход из строя одного из них не приводит к потере информации.Резервирование файлов широко используется, в частности, в банковском деле.

Слайд 8Виды

компьютерных преступлений

Несанкционированный доступ к информации,

Ввод логических бомб,

Разработка и распространение вирусов,

Преступная

небрежность в разработке,

Подделка компьютерной информации,

Хищение компьютерной информации.

Слайд 10Технические меры

-защита от несанкционированного доступа к системе

-резервирование особо важных компьютерных

подсистем

-организация вычислительных сетей

-установка противопожарного оборудования

-оснащение замками, сигнализациями.

Слайд 11Организационные меры

охрана вычислительного центра,

тщательный подбор персонала,

наличие плана восстановления работоспособности

(после выхода

из строя),

универсальность средств защиты от всех пользователей.

Слайд 12Правовые меры

Разработка норм, устанавливающих ответственность за компьютерные преступления;

Защита авторских прав

программистов;

Совершенствование уголовного и гражданского законодательства.

Слайд 13«Законодательство в сфере информации»

10 основных законов, в которых:

определяются основные термины

и понятия,

регулируются вопросы о распространении информации,

охрана авторских прав,

имущественные и неимущественные

отношения.Слайд 14Статья 273 УК РФ

Предусматривает уголовную ответственность за создание программ для

ЭВМ или их модификацию, приводящие к несанкционированному уничтожению.

Защищает права владельца.

Уголовная

ответственность в результате создания программы.Для привлечения достаточен сам факт создания программ.

Слайд 15Правовая охрана информации

регулируется законами РФ

Закон РФ «О правовой охране программ

ЭВМ и БД» от 23 сентября 1992 года.

Предоставляемая настоящим законом

правовая охрана распространяется на все виды программ для ЭВМ, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Но правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма. Закон РФ «Об электронно-цифровой подписи» от 10 января 2002 года.

Слайд 16Для признания и осуществления авторского права на программы для ЭВМ

не требуется ее регистрация в какой-либо организации. Авторское право на

программы для ЭВМ возникает автоматически при их создании.Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из 3-х элементов:

буквы С в окружности или круглых скобках ©;

наименования (имени) правообладателя;

года первого выпуска программы в свет.

Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом:

© Корпорация Microsoft, 1993-1997.

Слайд 17Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы

любыми способами, а также модификацию программы.

Организация или пользователь, правомерно владеющий

экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком.Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать возмещения причиненных убытков и выплаты нарушителем компенсации в определяемой по усмотрению суда сумме от 5000-кратного до 50 000-кратного размера минимальной месячной оплаты труда.

Слайд 18Электронно-цифровая подпись

В 2002 году был принят Закон РФ «Об электронно-цифровой

подписи», который стал законодательной основой электронного документооборота в России. По

этому закону электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Слайд 19Примеры ошибок при работе с информацией

Компьютерная система ПВО Североамериканского континента

однажды объявила ложную ядерную тревогу, приведя в боевую готовность вооружённые

силы. А причиной послужил неисправный чип стоимостью 46 центов — маленький, размером с монету, кремниевый элемент.Слайд 20Примеры ошибок при работе с информацией

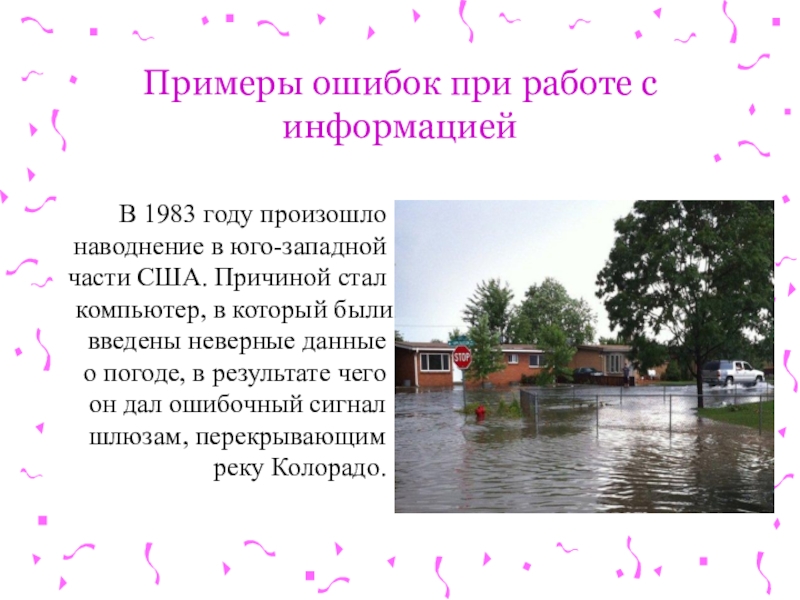

В 1983 году произошло наводнение

в юго-западной части США. Причиной стал компьютер, в который были

введены неверные данные о погоде, в результате чего он дал ошибочный сигнал шлюзам, перекрывающим реку Колорадо.Слайд 21Примеры ошибок при работе с информацией

В 1971 году на Нью-йоркской

железной дороге исчезли 352 вагона. Преступник воспользовался информацией вычислительного центра,

управляющего работой железной дороги, и изменил адреса назначения вагонов. Нанесённый ущерб составил более миллиона долларов.Слайд 22Некорректная работа пользователей и обслуживающего персонала

80-90% угроз информационной безопасности крупных

компаний исходит от «внутреннего врага»- небрежных пользователей, которые могут, например,

скачать из сети файл с вирусом.Слайд 24Несанкционированный доступ извне

«Хакер» — это английское слово, которое обозначает индивидуума,

получающего удовольствие от изучения деталей функционирования компьютерных систем и от

расширения возможностей этих систем (в отличие от большинства пользователей, которые предпочитают знать только необходимый минимум).Слайд 25 Основная задача хакера состоит в том, чтобы, исследуя

защиту, обнаружить слабые места в системе безопасности и проинформировать о

них пользователей и разработчиков с целью устранения найденных уязвимостей и повышения уровня защиты. Кракеры осуществляют «взлом» системы с целью получения несанкционированного доступа к закрытым для них информационным ресурсам и системам.

Слайд 27Защита информации в Интернете

Если компьютер подключен к Интернету, то

в принципе любой пользователь, также подключенный к Интернету, может получить

доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными:

загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере;

некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall — межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

Слайд 28Брандмауэр

Файрвол (брандмауэр) — это программный и/или аппаратный барьер между двумя

сетями, позволяющих устанавливать только авторизованные соединения.

Брандмауэр защищает соединенную с Интернетом

локальную сеть или отдельный персональный компьютер от проникновения извне и исключает возможность доступа к конфиденциальной информации.Слайд 29Защита программ от нелегального копирования и использования

Компьютерные пираты, нелегально тиражируя

программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным

бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии.Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.

Слайд 30Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM,

может использоваться специальная защита. На CD-ROM может быть размещен закодированный

программный ключ, который теряется при копировании и без которого программа не может быть установлена.Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Слайд 31Международные документы

о защите информации

Бернская конвенция об охране литературных и

художественных произведений 1886г.

Всемирная конвенция об авторском праве 1952г.

Слайд 32Документы Российской Федерации

Конституция Российской Федерации ст. 44.

Гражданский Кодекс Российской

Федерации.

Закон об авторском праве и смежных правах 1993г.

Закон Российской Федерации

«О правовой охране программ для ЭВМ и баз данных» 1992г.Слайд 33Знак охраны авторского права

Латинская буква С внутри круга ©,

Имя

обладателя исключительных авторских прав,

Дата первого опубликования.

ПРИМЕР:

© Корпорация Microsoft, 1993-1997

Слайд 34Личные неимущественные права авторов программ для ЭВМ и БД

Право авторства,

Право

на имя,

Право на обнародование,

Право на защиту репутации.

Слайд 35Имущественные права авторов программ для ЭВМ и БД

Если программы созданы

в порядке выполнения служебных обязанностей или по заданию работодателя, то

они принадлежат работодателю, если в договоре между ним и автором не предусмотрено иное.Слайд 36Выписка из Уголовного кодекса Российской Федерации

Глава 28. Преступления в сфере

компьютерной информации

Статья 272. Неправомерный доступ к компьютерной информации.

1. Неправомерный доступ

к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, - наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев,

либо исправительными работами на срок от шести месяцев до одного года,

либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, - наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо исправительными работами на срок до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Слайд 37Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Создание

программ для ЭВМ или внесение изменений в существующие программы, заведомо

приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами, наказываютсялишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев. Те же деяния, повлекшие тяжкие последствия, - наказываются лишением свободы на срок от трех до семи лет.

Слайд 38Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их

сети

1. Нарушение правил эксплуатации ЭВМ лицом, имеющим доступ к ЭВМ,

повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет,

либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов,

либо ограничением свободы на срок до двух лет.

2. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением свободы на срок до четырех лет.

Слайд 39Биометрические системы защиты

По отпечаткам пальцев,

По характеристикам речи,

По геометрии ладоней рук,

По

изображению лица,

По радужной оболочке глаза.

Слайд 4030 ноября

ВСЕМИРНЫЙ ДЕНЬ

ЗАЩИТЫ ИНФОРМАЦИИ

Объявлен он был в 1988 году

Ассоциацией компьютерного оборудования с целью еще раз напомнить всем пользователям

о необходимости поддержания защиты своих компьютеров и хранящейся на них информации.В тот год впервые произошла атака компьютеров «червем» Морриса, в результате чего было заражено 6 тысяч узлов предшественницы Интернета – сети ARPANET. Эта атака повлекла за собой ущерб в 96 млн долларов США. Автора этого вируса могли бы и не найти, однако Роберта Морриса, аспиранта Корнельского университета, заставил сознаться его собственный отец. Моррис получил 3 года условного тюремного заключения и 400 часов общественно-полезных работ. Кроме того, он выплатил штраф 10 500 долларов. Так как в 1988 году это была первая массовая эпидемия, поразившая компьютеры, специалисты стали всерьез задумываться о комплексном подходе к обеспечению безопасности информационных ресурсов.

Слайд 41Каким образом лучше выбирать составляющие для пароля?

Не применять пароль, который

является словарным словом.

Если есть возможность, то можно использовать знаки препинания.

Можно

применять символы из нижнего и верхнего регистров, а так же цифры от 0 до 9.Оптимальным для составления пароля является количество цифр (букв) от 8 – 10.

Использовать последние символы из списка цифр, знаков или алфавита.

Остерегаться программ перехватчиков.

Valentina

ValenTINA84