Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Secure Sockets Layer

Содержание

- 1. Secure Sockets Layer

- 2. ОпределениеSSL—криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером.

- 3. Свойства каналаКанал является частным. Шифрование используется для

- 4. Содержание1 Спецификация протокола записей SSL 1.1 Формат

- 5. Спецификация протокола записей SSLФормат заголовка записи SSLФормат информационных записей SSL

- 6. Формат заголовка записи SSL2 байтаRECORD-LENGTH = ((byte[0] & 0x7F

- 7. Формат информационных записей SSLMAC-DATA[MAC-SIZE] Для MD2 и

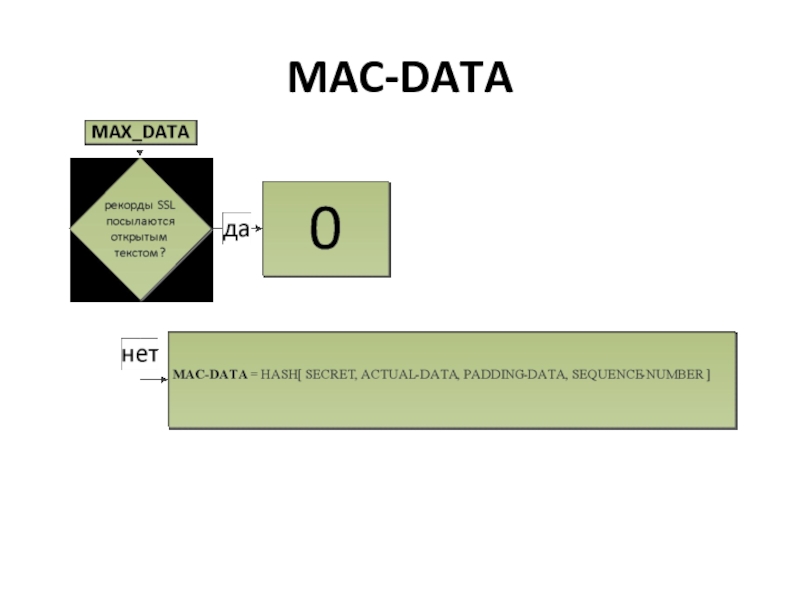

- 8. MAC-DATA

- 9. HASHТип хэш-функции определяется параметром CIPHER-CHOICEДля MD2 и MD5 MAC-SIZE равен 16 байтам

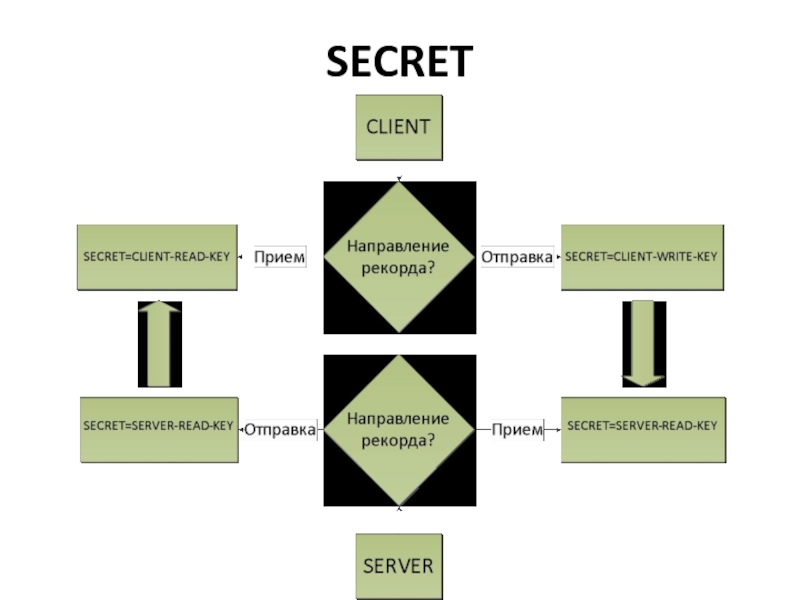

- 10. SECRET

- 11. SEQUENCE-NUMBERСчетчик, который инкрементируется как сервером, так и

- 12. Спецификация протокола диалога SSLПротокол диалога SSLТиповой протокол обмена сообщениями

- 13. Протокол диалога SSLФаза 1Фаза 2

- 14. Фаза 1 Клиент инициирует диалог посылкой сообщения CLIENT-HELLO.

- 15. SERVER-HELLOсертификат серверасписок базовых шифровидентификатор соединения

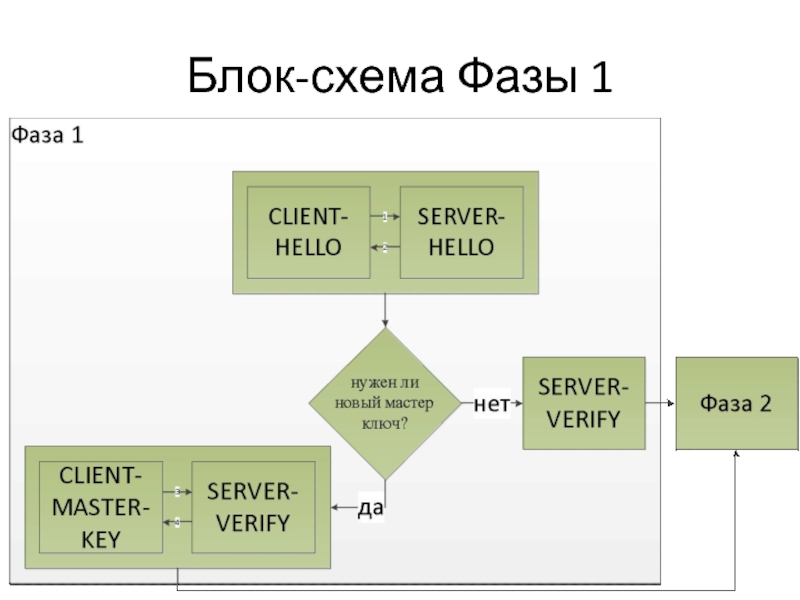

- 16. Блок-схема Фазы 1

- 17. Фаза 2Сервер уже аутентифицирован клиентом на первой

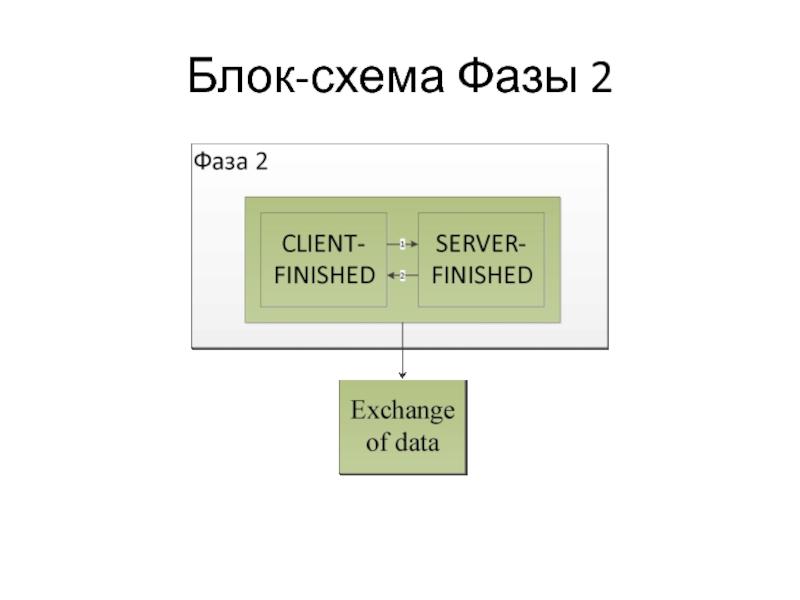

- 18. Блок-схема Фазы 2

- 19. Типовой протокол обмена сообщениями

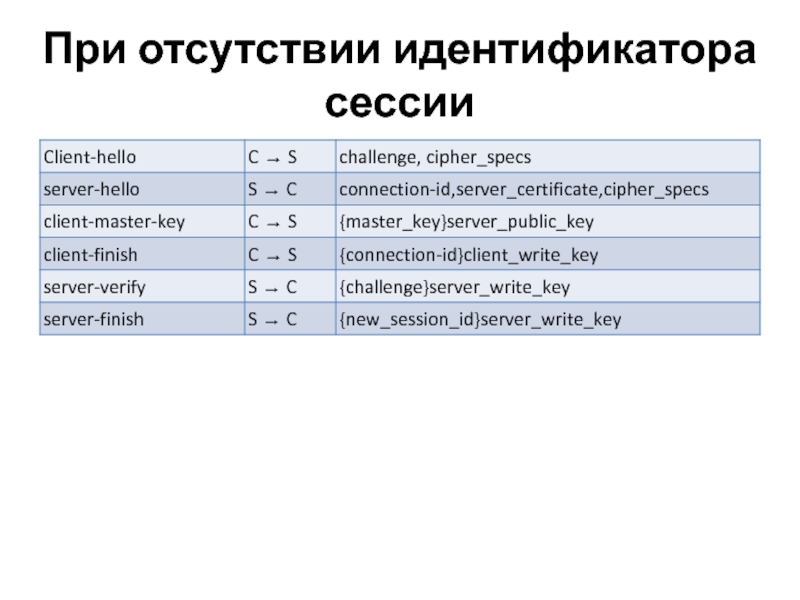

- 20. При отсутствии идентификатора сессии

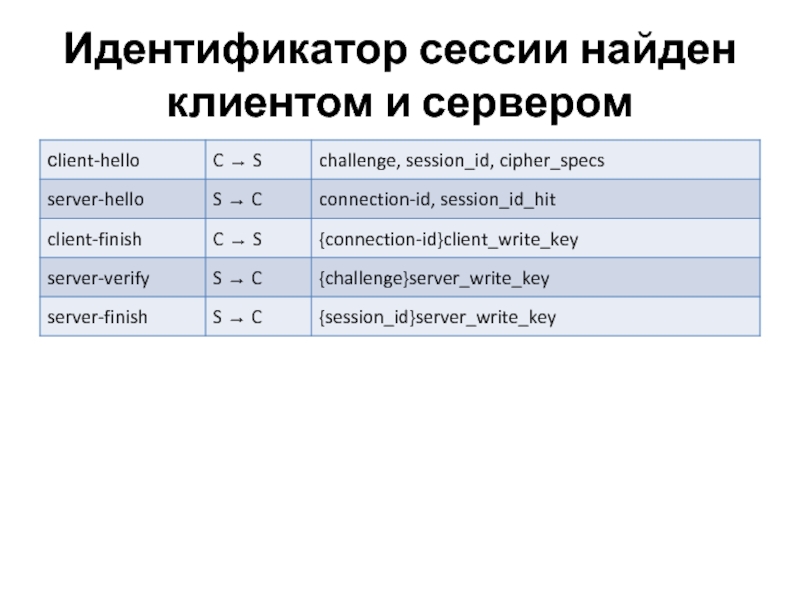

- 21. Идентификатор сессии найден клиентом и сервером

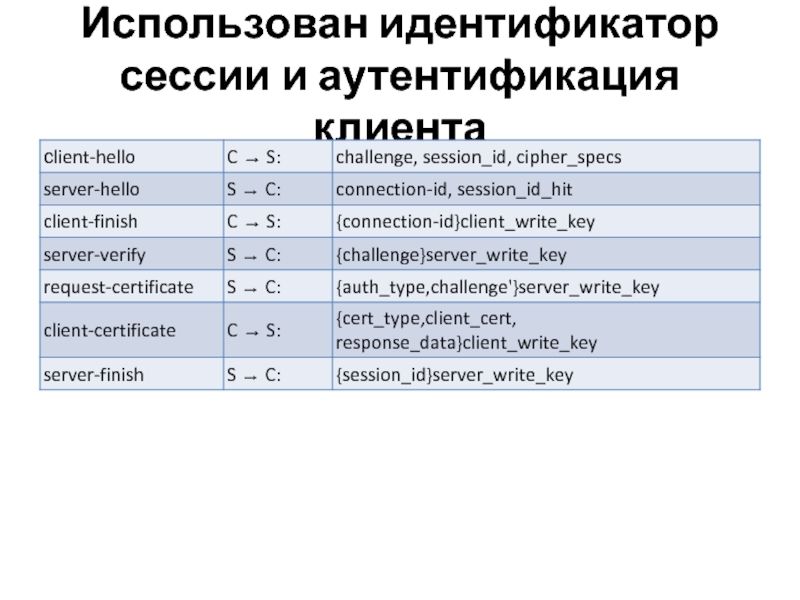

- 22. Использован идентификатор сессии и аутентификация клиента

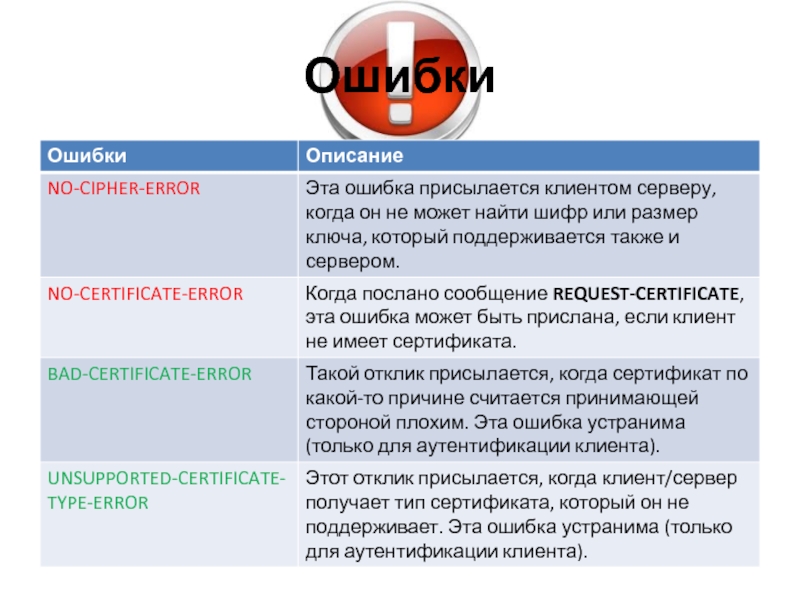

- 23. Ошибки

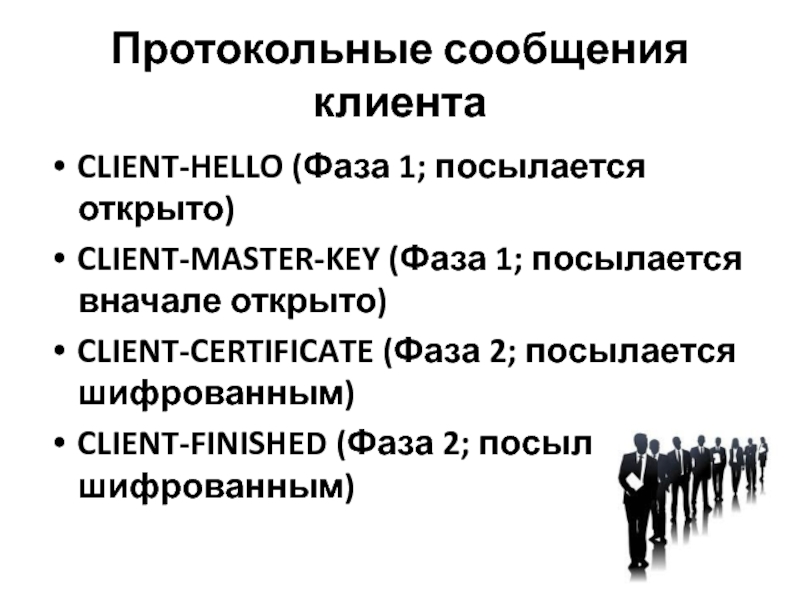

- 24. Протокольные сообщения клиентаCLIENT-HELLO (Фаза 1; посылается открыто)CLIENT-MASTER-KEY

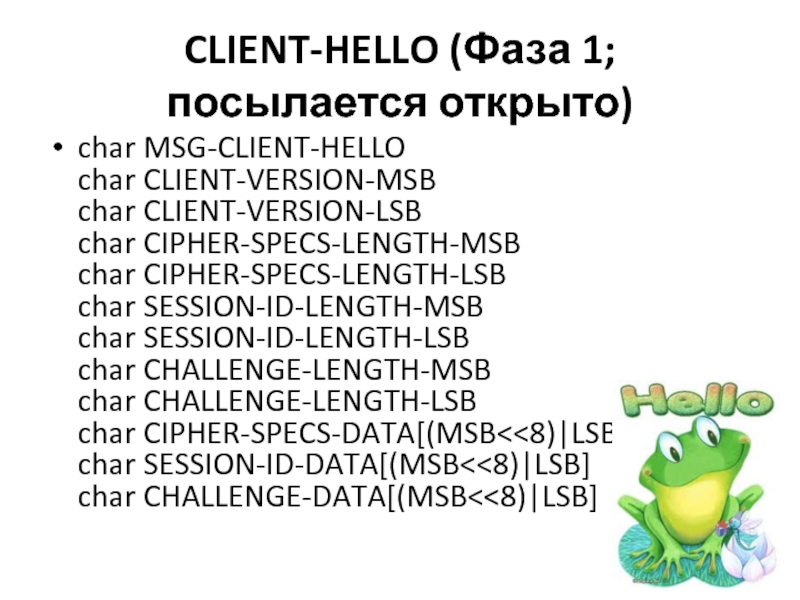

- 25. CLIENT-HELLO (Фаза 1; посылается открыто)char MSG-CLIENT-HELLO char

- 26. CLIENT-MASTER-KEY (Фаза 1; посылается вначале открыто)char MSG-CLIENT-MASTER-KEY

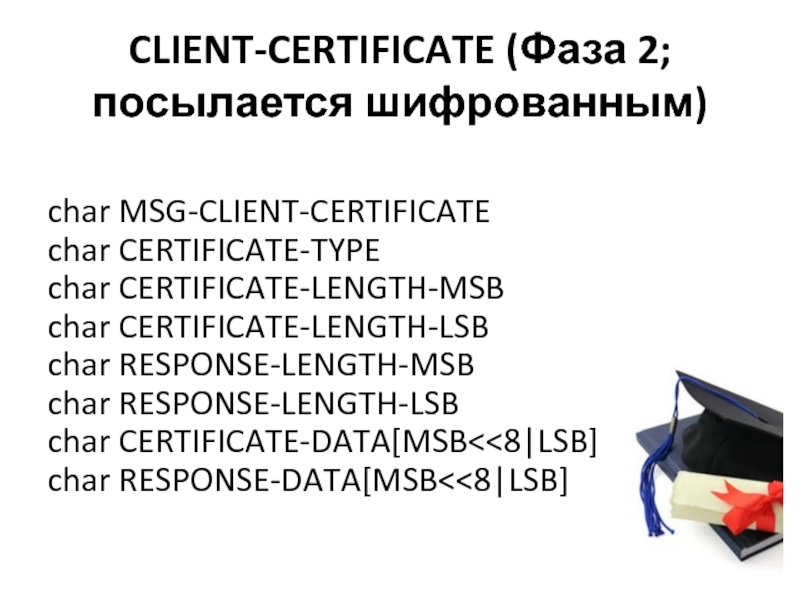

- 27. CLIENT-CERTIFICATE (Фаза 2; посылается шифрованным)char MSG-CLIENT-CERTIFICATE char

- 28. CLIENT-FINISHED (Фаза 2; посылается шифрованным)char MSG-CLIENT-FINISHED char CONNECTION-ID[N-1]

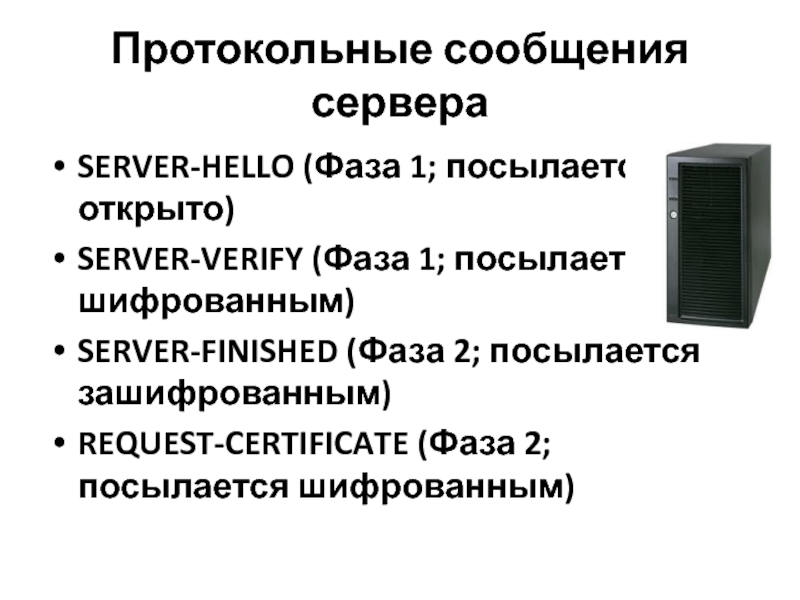

- 29. Протокольные сообщения сервераSERVER-HELLO (Фаза 1; посылается открыто)SERVER-VERIFY

- 30. SERVER-HELLO (Фаза 1; посылается открыто)char MSG-SERVER-HELLO char

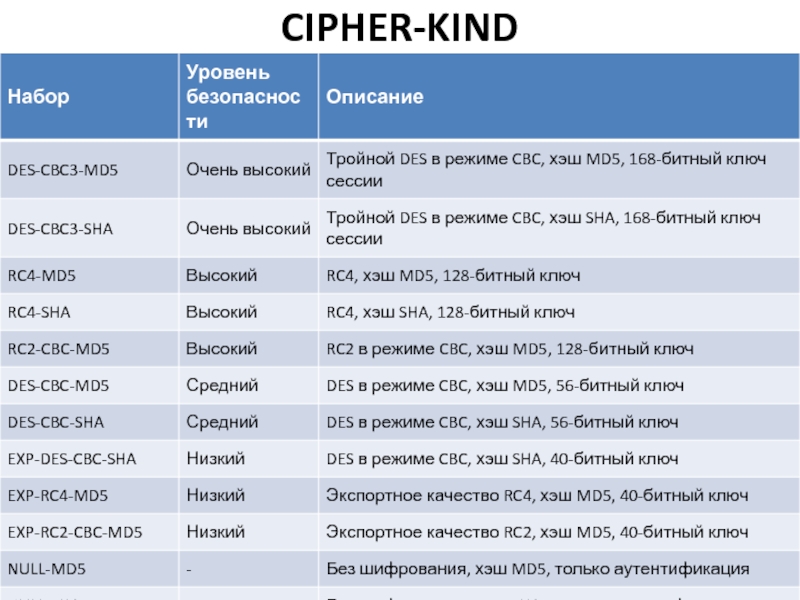

- 31. CIPHER-KIND

- 32. SERVER-VERIFY (Фаза 1; посылается шифрованным)char MSG-SERVER-VERIFY char CHALLENGE-DATA[N-1]

- 33. SERVER-FINISHED (Фаза 2; посылается зашифрованным)char MSG-SERVER-FINISHED char SESSION-ID-DATA[N-1]

- 34. REQUEST-CERTIFICATE (Фаза 2; посылается шифрованным)char MSG-REQUEST-CERTIFICATE char AUTHENTICATION-TYPE char CERTIFICATE-CHALLENGE-DATA[N-2]

- 35. АтакиРаскрытие шифровАтака открытого текстаАтака откликаЧеловек посередине

- 36. Скачать презентанцию

ОпределениеSSL—криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером.

Слайды и текст этой презентации

Слайд 2Определение

SSL—криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и

сервером.

Слайд 3Свойства канала

Канал является частным. Шифрование используется для всех сообщений после

простого диалога, который служит для определения секретного ключа.

Канал аутентифицирован.

Серверная сторона диалога всегда аутентифицируется, в то время как клиентская - аутентифицируется опционно. Канал надежен. Транспортировка сообщений включает в себя проверку целостности (с привлечением MAC).

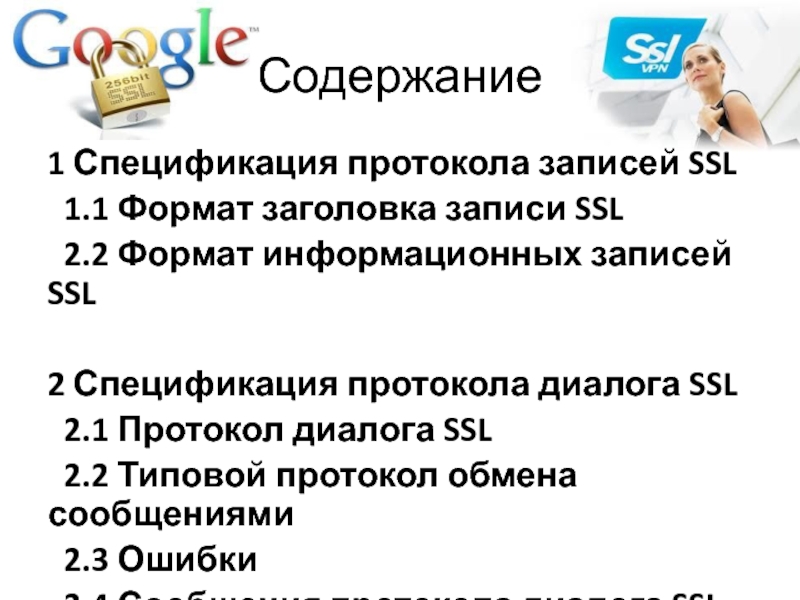

Слайд 4Содержание

1 Спецификация протокола записей SSL

1.1 Формат заголовка записи SSL

2.2 Формат информационных записей SSL

2 Спецификация протокола диалога SSL

2.1

Протокол диалога SSL2.2 Типовой протокол обмена сообщениями

2.3 Ошибки

2.4 Сообщения протокола диалога SSL

Слайд 5Спецификация протокола записей SSL

Формат заголовка записи SSL

Формат информационных записей SSL

Слайд 6Формат заголовка записи SSL

2 байта

RECORD-LENGTH =

((byte[0] & 0x7F

8)) | byte[1];

3 байта

RECORD-LENGTH =

((byte[0] & 0x3F)

| byte[1];

IS-ESCAPE = (byte[0] & 0x40) != 0;

PADDING = byte[2];

Слайд 7Формат информационных записей SSL

MAC-DATA[MAC-SIZE]

Для MD2 и MD5 MAC-SIZE равен

16 байтам

ACTUAL-DATA[N]

PADDING-DATA[PADDING]

N = RECORD-LENGTH - MAC-SIZE - PADDING

Слайд 9HASH

Тип хэш-функции определяется параметром CIPHER-CHOICE

Для MD2 и MD5 MAC-SIZE равен

16 байтам

Слайд 11SEQUENCE-NUMBER

Счетчик, который инкрементируется как сервером, так и получателем. Для каждого

направления передачи, используется пара счетчиков (один для отправителя, другой для

получателя). При отправлении сообщения счетчик инкрементируется. Порядковыми номерами являются 32-битовые целые числа без знака, которые при переполнении обнуляются.Слайд 14Фаза 1

Клиент инициирует диалог посылкой сообщения CLIENT-HELLO. Сервер получает сообщение

CLIENT-HELLO, обрабатывает его и откликается сообщением SERVER-HELLO

Когда нужен новый мастер

ключ, сообщение SERVER-HELLO будет содержать достаточно данных, чтобы клиент мог сформировать такой ключКлиент генерирует мастер ключ и посылает сообщение CLIENT-MASTER-KEY или сообщение ERROR, если информация сервера указывает, что клиент и сервер не могут согласовать базовый шифр

после того как мастер ключ определен, сервер посылает клиенту сообщение SERVER-VERIFY

Слайд 17Фаза 2

Сервер уже аутентифицирован клиентом на первой фазе, по этой

причине здесь осуществляется аутентификация клиента.

Когда один партнер выполнил аутентификацию другого

партнера, он посылает сообщение finished.В случае клиента сообщение CLIENT-FINISHED содержит зашифрованную форму идентификатора CONNECTION-ID, которую должен верифицировать сервер. Если верификация терпит неудачу, сервер посылает сообщение ERROR.

![Secure Sockets Layer Формат заголовка записи SSL2 байтаRECORD-LENGTH = ((byte[0] & 0x7F Формат заголовка записи SSL2 байтаRECORD-LENGTH = ((byte[0] & 0x7F](/img/thumbs/d64ec6cc41f21bd9f6e7df503354f899-800x.jpg)

![Secure Sockets Layer Формат информационных записей SSLMAC-DATA[MAC-SIZE] Для MD2 и MD5 MAC-SIZE равен 16 Формат информационных записей SSLMAC-DATA[MAC-SIZE] Для MD2 и MD5 MAC-SIZE равен 16 байтам ACTUAL-DATA[N] PADDING-DATA[PADDING]N = RECORD-LENGTH](/img/thumbs/0a388df164562b3124528e8ac27177ee-800x.jpg)

![Secure Sockets Layer CLIENT-MASTER-KEY (Фаза 1; посылается вначале открыто)char MSG-CLIENT-MASTER-KEY char CIPHER-KIND[3] char CLEAR-KEY-LENGTH-MSB CLIENT-MASTER-KEY (Фаза 1; посылается вначале открыто)char MSG-CLIENT-MASTER-KEY char CIPHER-KIND[3] char CLEAR-KEY-LENGTH-MSB char CLEAR-KEY-LENGTH-LSB char ENCRYPTED-KEY-LENGTH-MSB char ENCRYPTED-KEY-LENGTH-LSB](/img/tmb/2/160690/a933f25c51ea0d082be46fbd09f81672-800x.jpg)

![Secure Sockets Layer CLIENT-FINISHED (Фаза 2; посылается шифрованным)char MSG-CLIENT-FINISHED char CONNECTION-ID[N-1] CLIENT-FINISHED (Фаза 2; посылается шифрованным)char MSG-CLIENT-FINISHED char CONNECTION-ID[N-1]](/img/tmb/2/160690/a541710ac7afe1174cb85f661fee95f0-800x.jpg)

![Secure Sockets Layer SERVER-VERIFY (Фаза 1; посылается шифрованным)char MSG-SERVER-VERIFY char CHALLENGE-DATA[N-1] SERVER-VERIFY (Фаза 1; посылается шифрованным)char MSG-SERVER-VERIFY char CHALLENGE-DATA[N-1]](/img/thumbs/354b67a6f8793758ea6d610d06d212ee-800x.jpg)

![Secure Sockets Layer SERVER-FINISHED (Фаза 2; посылается зашифрованным)char MSG-SERVER-FINISHED char SESSION-ID-DATA[N-1] SERVER-FINISHED (Фаза 2; посылается зашифрованным)char MSG-SERVER-FINISHED char SESSION-ID-DATA[N-1]](/img/thumbs/1c1b895d68e7bd1aae89ac24e5b2ea35-800x.jpg)

![Secure Sockets Layer REQUEST-CERTIFICATE (Фаза 2; посылается шифрованным)char MSG-REQUEST-CERTIFICATE char AUTHENTICATION-TYPE char CERTIFICATE-CHALLENGE-DATA[N-2] REQUEST-CERTIFICATE (Фаза 2; посылается шифрованным)char MSG-REQUEST-CERTIFICATE char AUTHENTICATION-TYPE char CERTIFICATE-CHALLENGE-DATA[N-2]](/img/tmb/2/160690/b64d2bb59a31d8eeb3b1023b2c95ba4c-800x.jpg)