Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Аутентификация сообщений и пользователей компьютерных систем

Содержание

- 1. Аутентификация сообщений и пользователей компьютерных систем

- 2. Виды аутентификацииАутентификацияАутентификация сообщений – имитозащитаАутентификация пользователей

- 3. Аутентификация сообщенийАутентификация сообщений (имитозащита) -обеспечение подлинности передаваемых

- 4. Модель передачи сообщений с имитозащитойАутентификатор (имитовставка, группа имитозащиты)y=f(M,K)Канал связи

- 5. Оценки стойкости имитозащитыДля осуществления навязывания ложного сообщения

- 6. Выработка имитовставки согласно ГОСТ 28147-89

- 7. Аутентификация пользователей(корреспондентов)Аутентификация –метод, позволяющий достоверно убедиться в

- 8. Способы аутентификации, основанные на знании субъектом уникальной

- 9. ПаролированиеПользователь(доказывающий)Система(проверяющий)1.Запрос доступа2.Запрос идентификатора3.Предъявление идентификатора4.Запрос пароля5.Предъявление пароляИдентификацияАутентификация

- 10. Угрозы безопасности для паролированияКомпрометация пароля при его

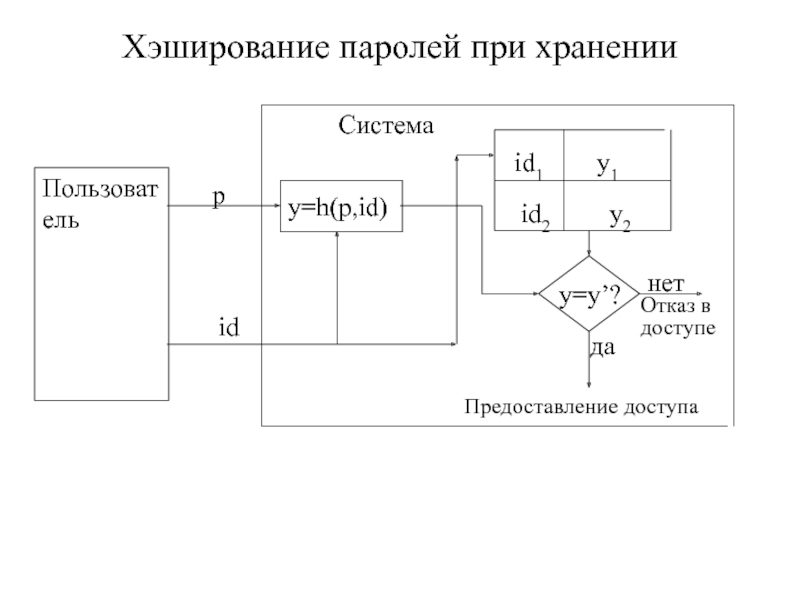

- 11. Хэширование паролей при хранении

- 12. Проблема паролированияЧеловек может запомнить относительно короткий пароль

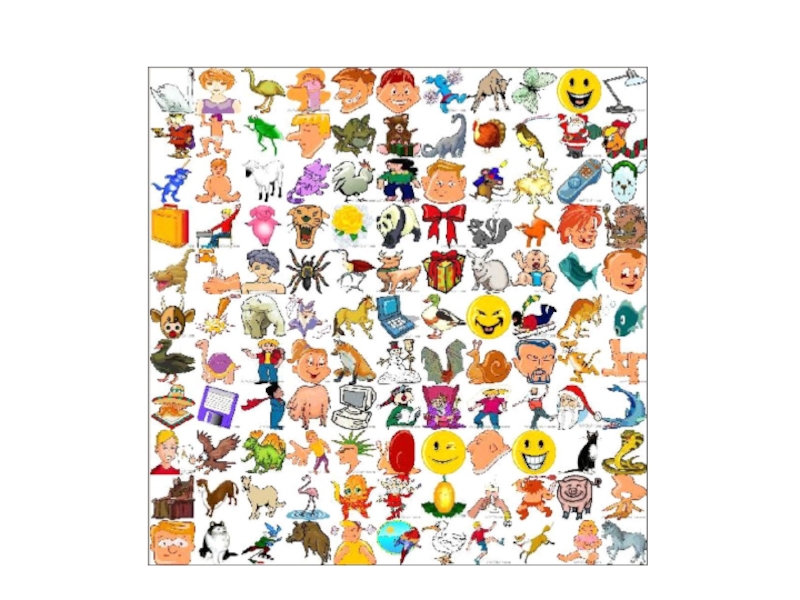

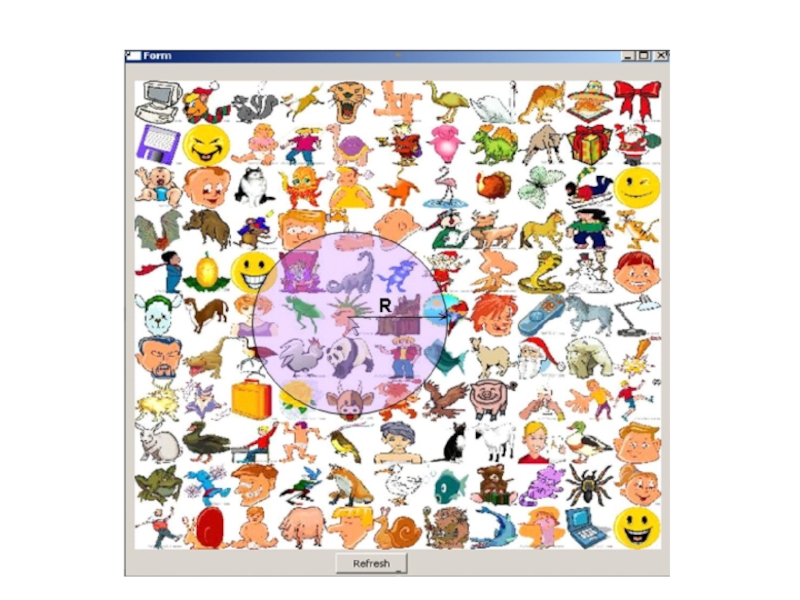

- 13. Пример для графического пароля, предложенного G.E.Blonder.3

- 14. Слайд 14

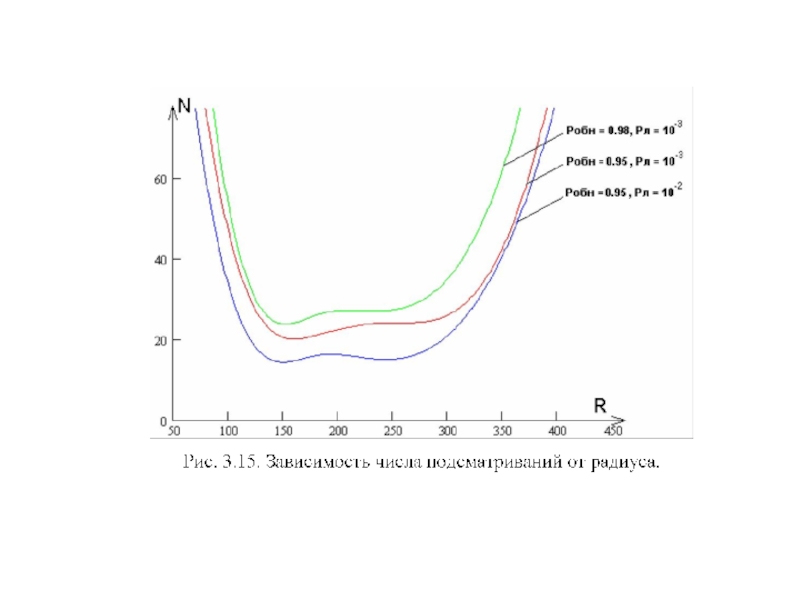

- 15. Подсматривание пароля4

- 16. Слайд 16

- 17. Слайд 17

- 18. Генерируемая сцена аутентификации 5

- 19. Слайд 19

- 20. Слайд 20

- 21. Слайд 21

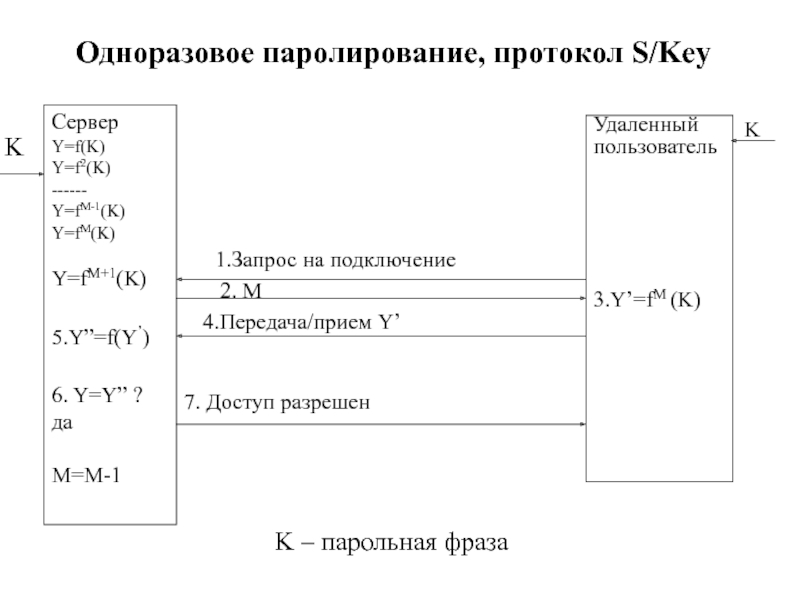

- 22. Одноразовое паролирование, протокол S/KeyK – парольная фраза

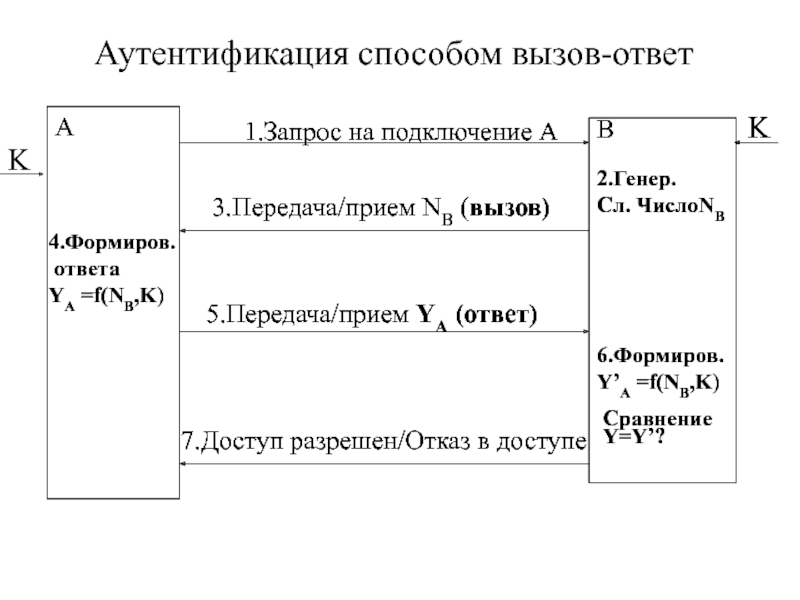

- 23. Аутентификация способом вызов-ответK

- 24. Безопасность информации в G2 системеSIM(Ki, IMSI),Центр формирования ключейи идентификационных номеров(WSISDN,..) (Ki, IMSI), PIN,Пункт регистрацииАбонент

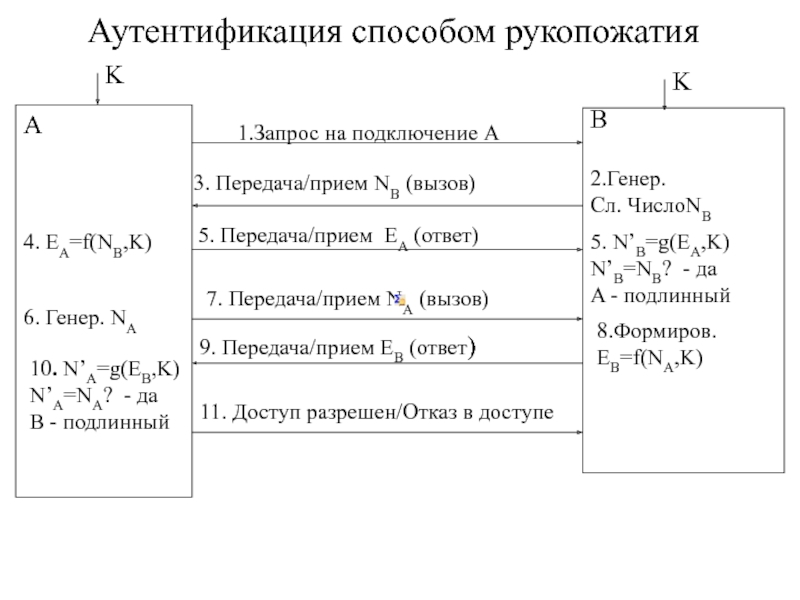

- 25. Аутентификация способом рукопожатияKAB2.Генер. Сл. ЧислоNB 1.Запрос на

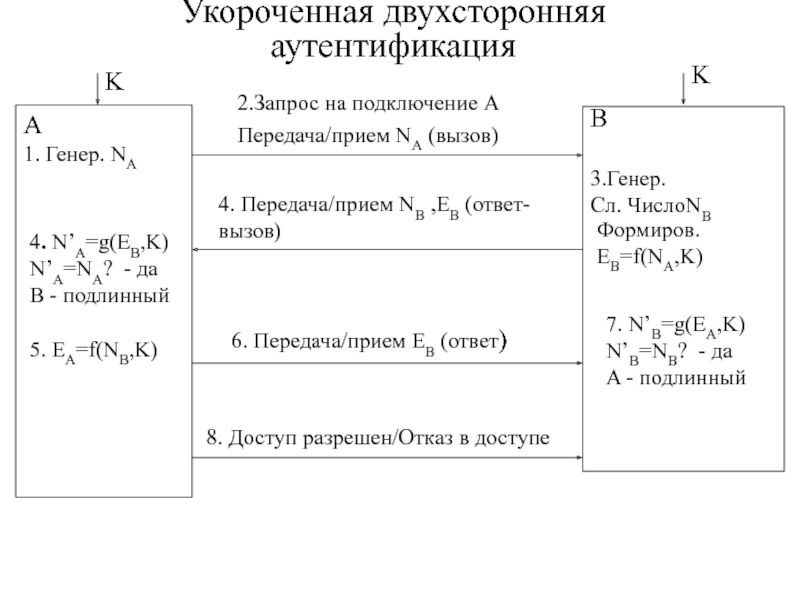

- 26. Укороченная двухсторонняя аутентификацияKAB3.Генер. Сл. ЧислоNB 2.Запрос на

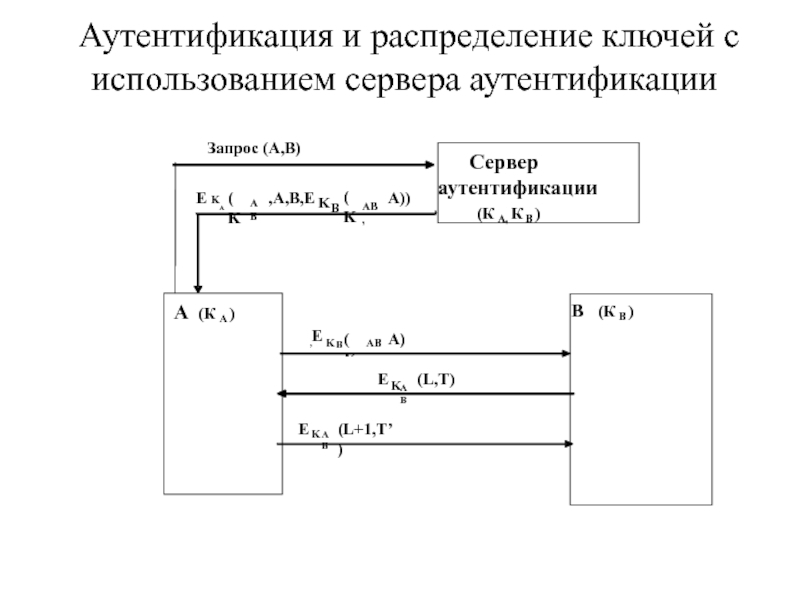

- 27. Аутентификация и распределение ключей с использованием сервера

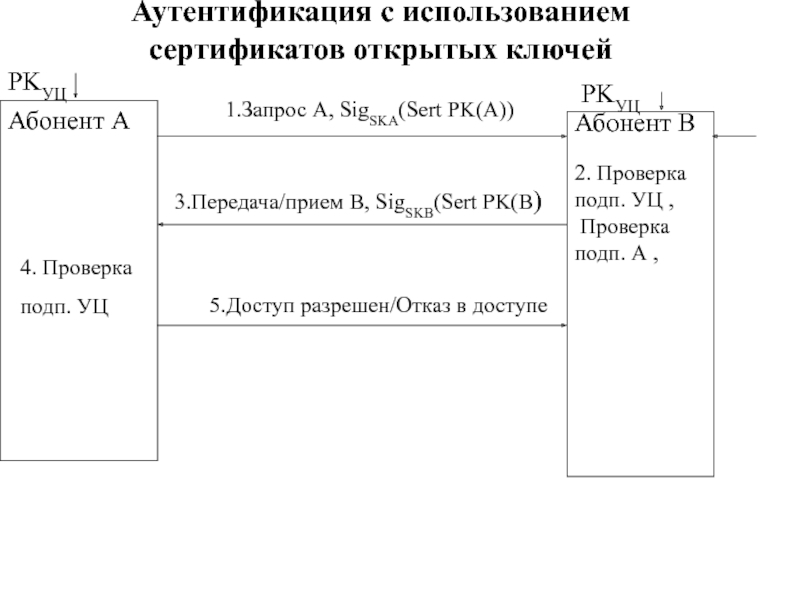

- 28. Аутентификация c использованием сертификатов открытых ключейPKУЦАбонент AАбонент

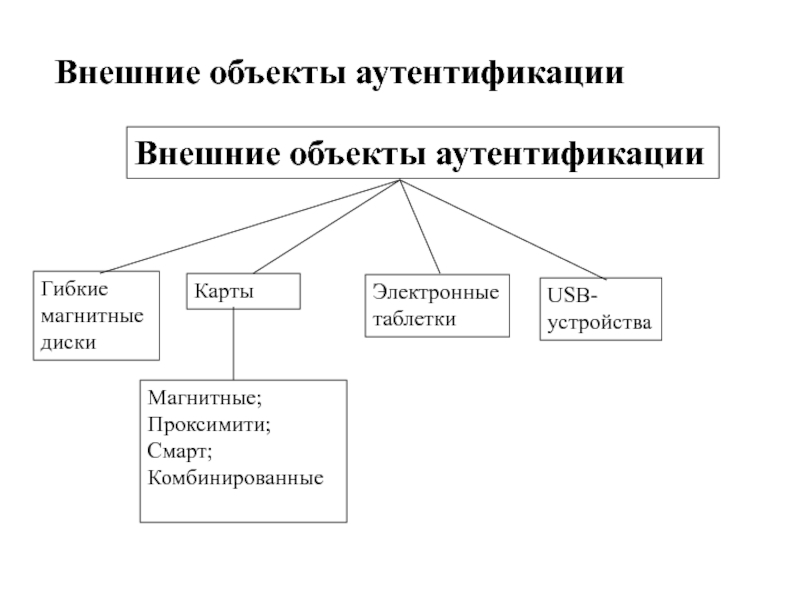

- 29. Внешние объекты аутентификацииВнешние объекты аутентификацииГибкие магнитные дискиКартыМагнитные;Проксимити;Смарт;КомбинированныеЭлектронныетаблеткиUSB-устройства

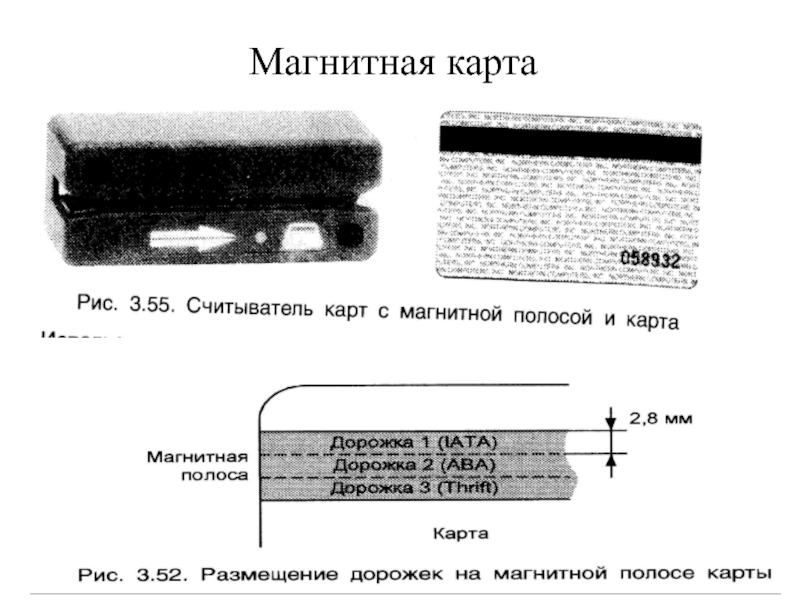

- 30. Магнитная карта

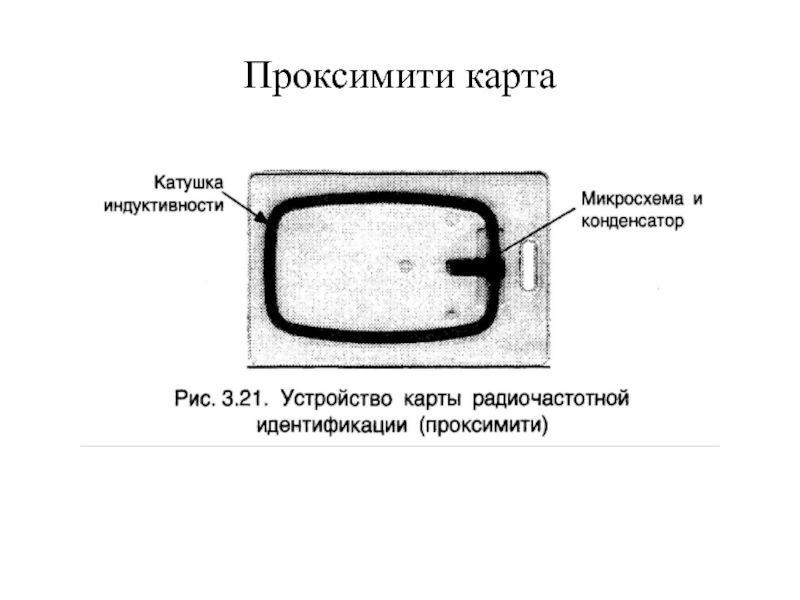

- 31. Проксимити карта

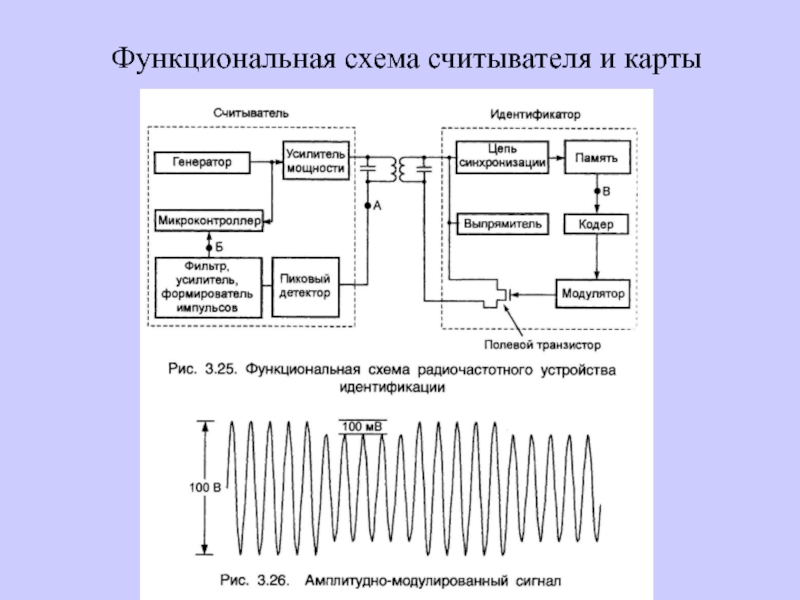

- 32. Функциональная схема считывателя и карты

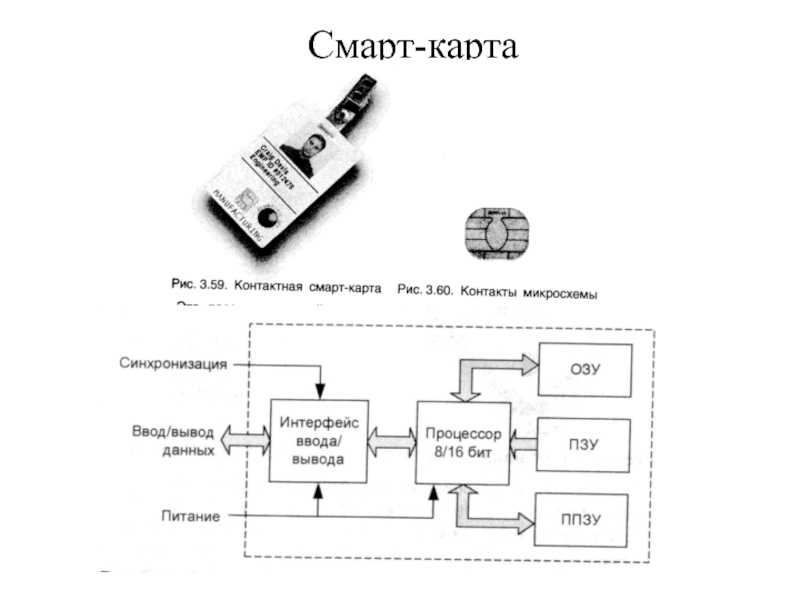

- 33. Смарт-карта

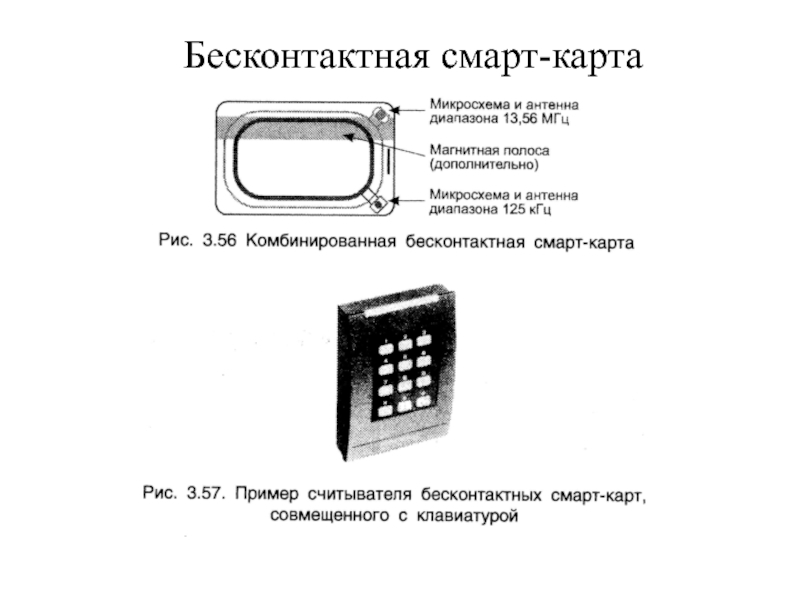

- 34. Бесконтактная смарт-карта

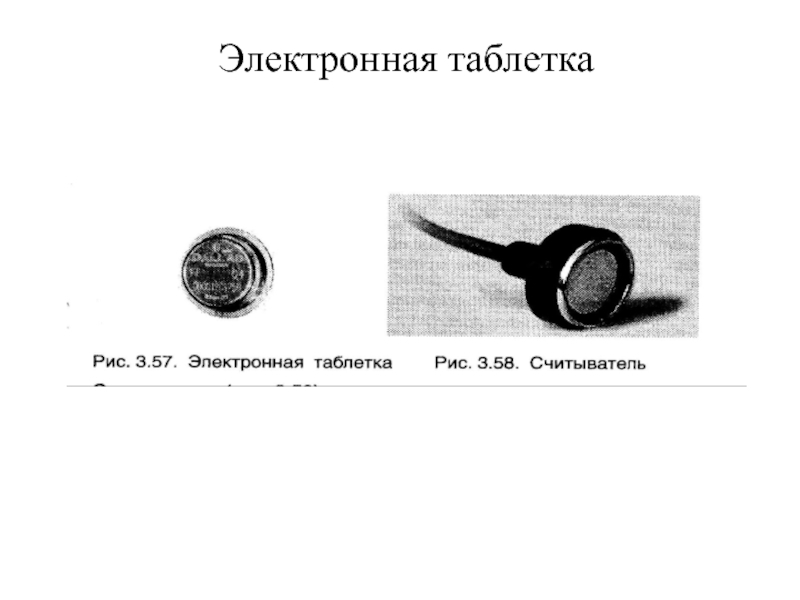

- 35. Электронная таблетка

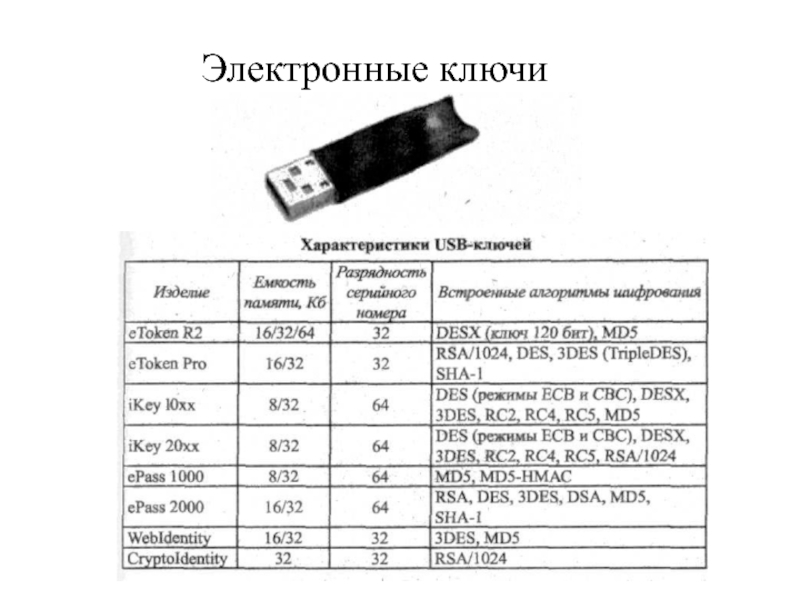

- 36. Электронные ключи

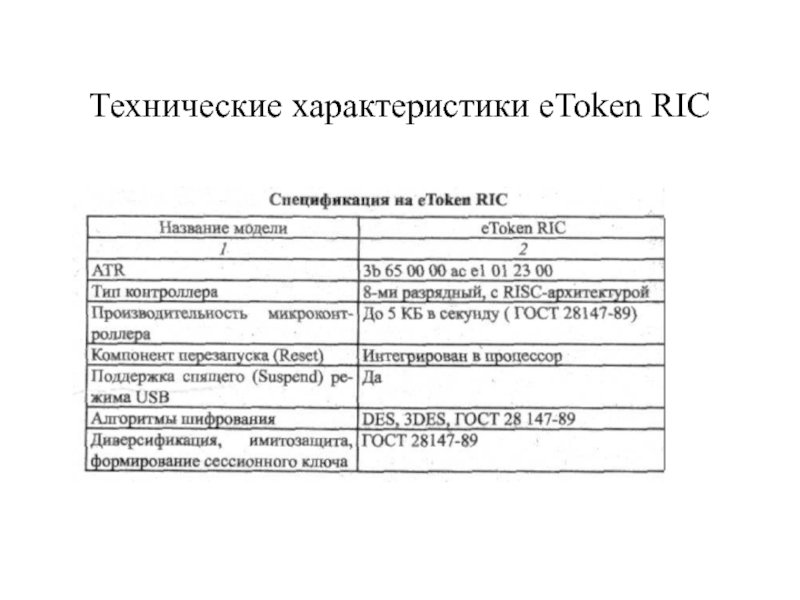

- 37. Технические характеристики eToken RIC

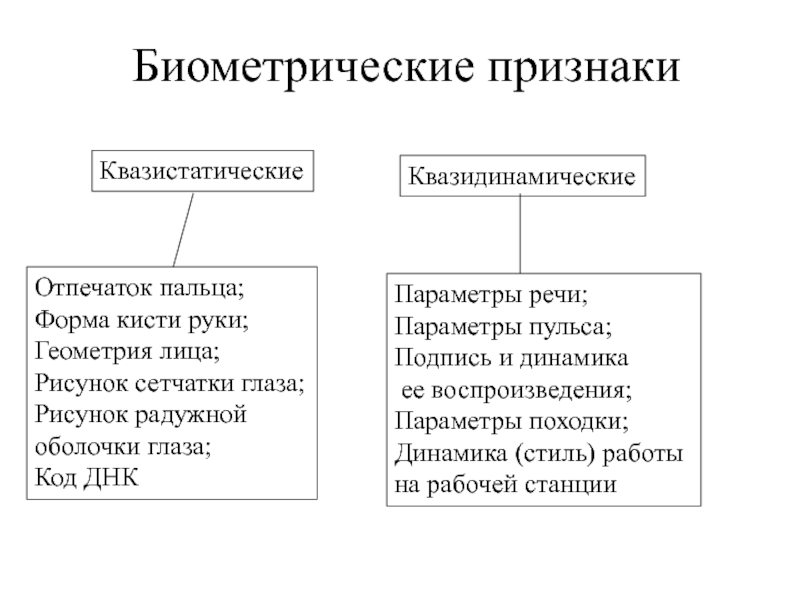

- 38. Биометрические признакиКвазистатическиеКвазидинамическиеОтпечаток пальца;Форма кисти руки;Геометрия лица;Рисунок сетчатки

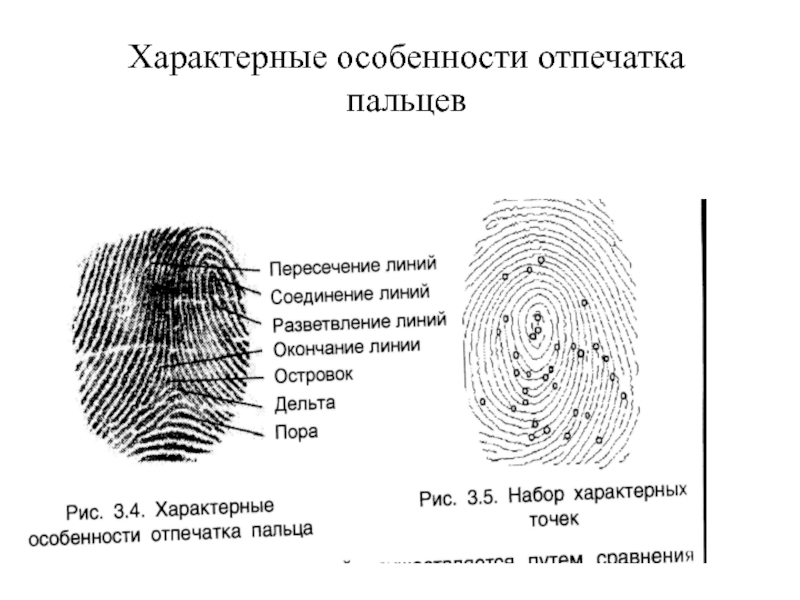

- 39. Характерные особенности отпечатка пальцев

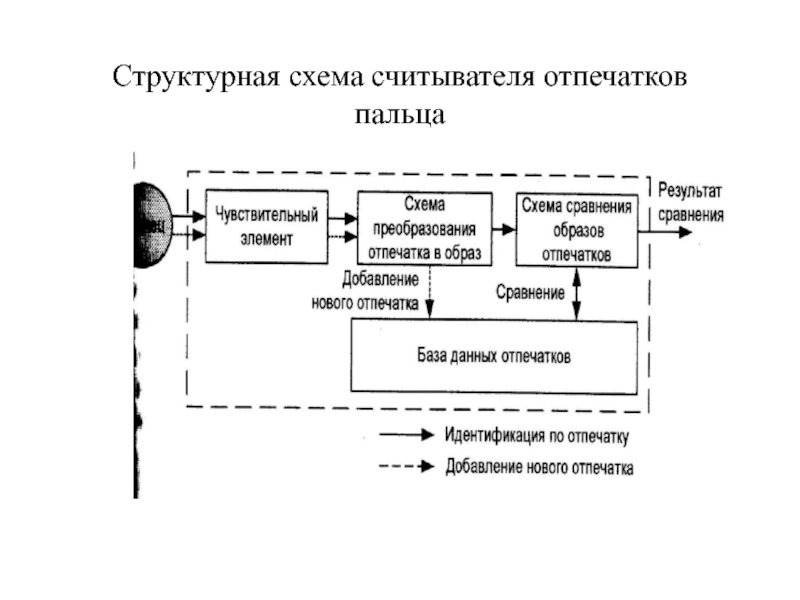

- 40. Структурная схема считывателя отпечатков пальца

- 41. Полупроводниковый считыватель

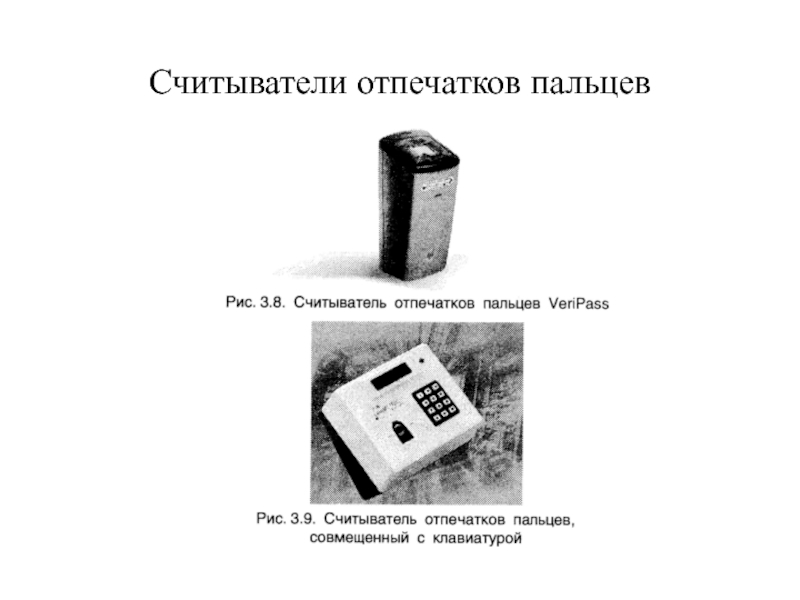

- 42. Считыватели отпечатков пальцев

- 43. БИОМЕТРИЧЕСКИЙ СКАНЕРСканер MAGICSECURE 2000 обеспечивает аутентификацию пользователя

- 44. БиокриптофлэшНазначение: - персональное средство криптографической защиты информации

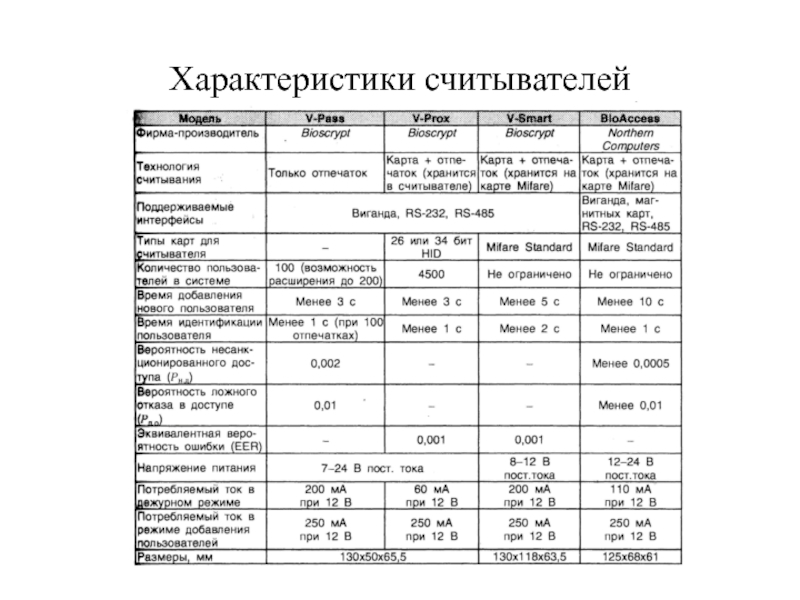

- 45. Характеристики считывателей

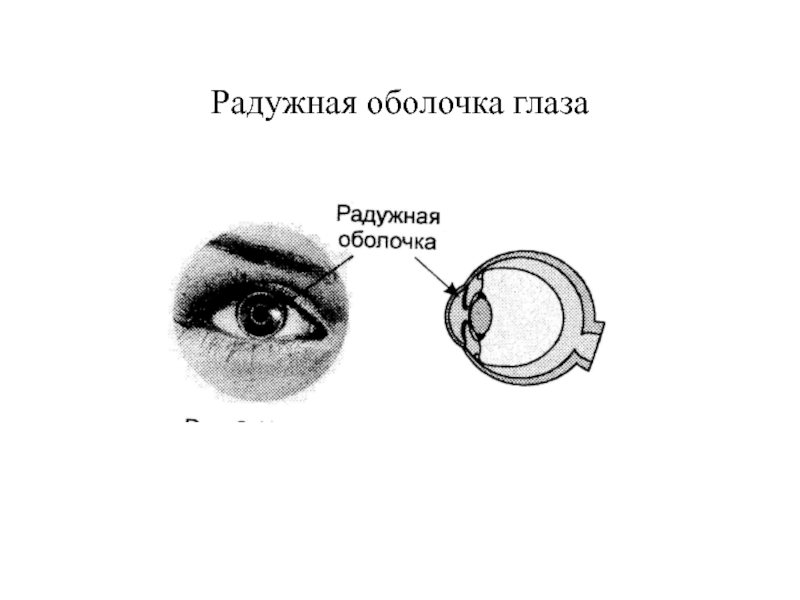

- 46. Радужная оболочка глаза

- 47. Считыватели радужной оболочки глаза

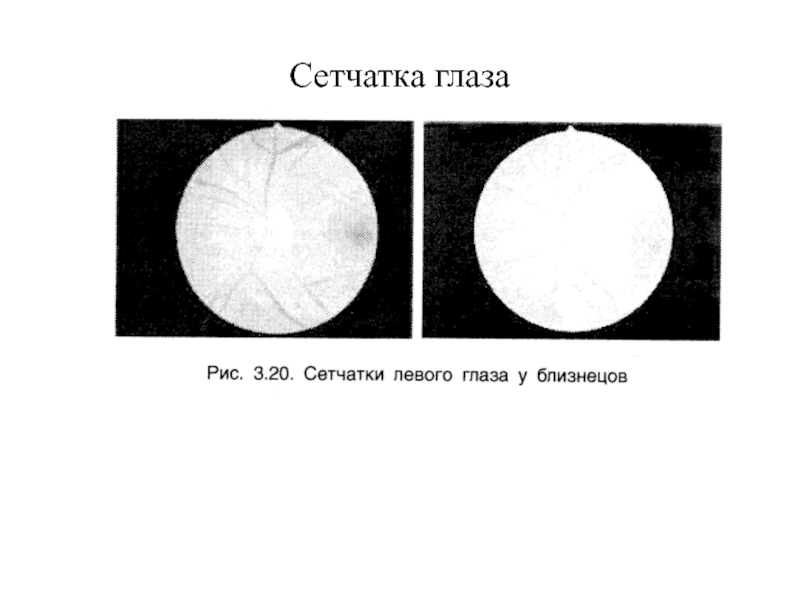

- 48. Сетчатка глаза

- 49. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лекция

Аутентификация сообщений и пользователей компьютерных систем

Лектор: профессор Яковлев В.А.

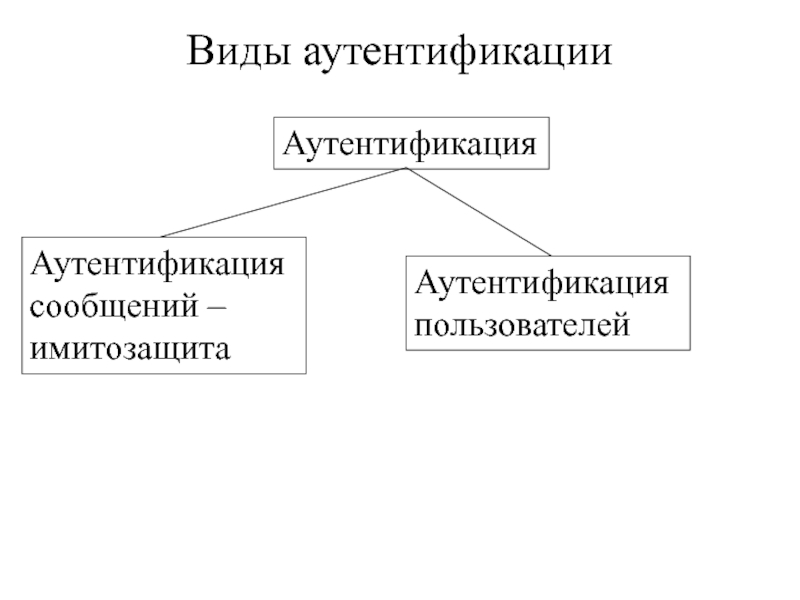

Слайд 2Виды аутентификации

Аутентификация

Аутентификация

сообщений –

имитозащита

Аутентификация

пользователей

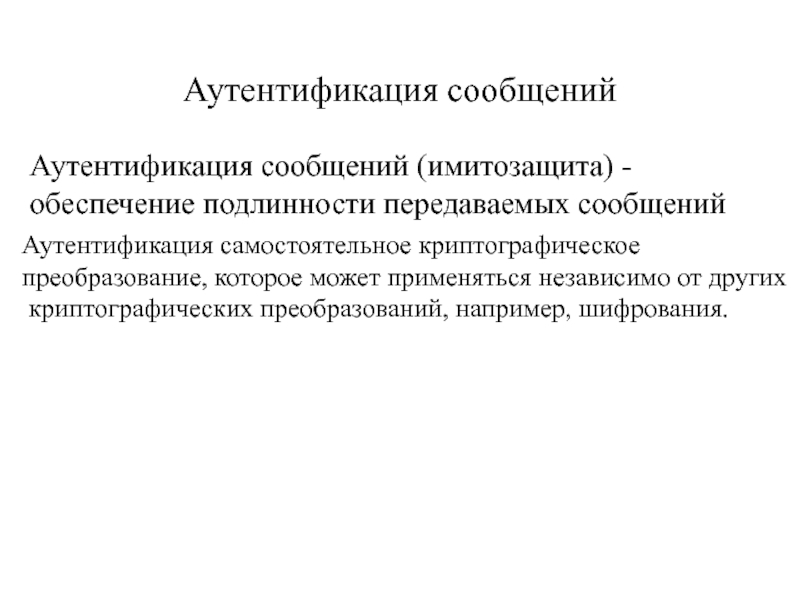

Слайд 3Аутентификация сообщений

Аутентификация сообщений (имитозащита) -

обеспечение подлинности передаваемых сообщений

Аутентификация самостоятельное криптографическое

шифрования.

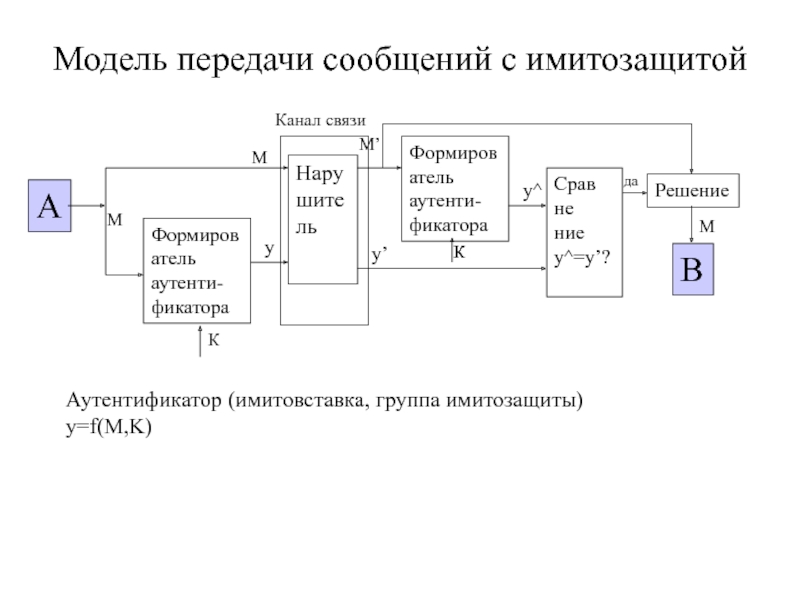

Слайд 4Модель передачи сообщений с имитозащитой

Аутентификатор (имитовставка, группа имитозащиты)

y=f(M,K)

Канал связи

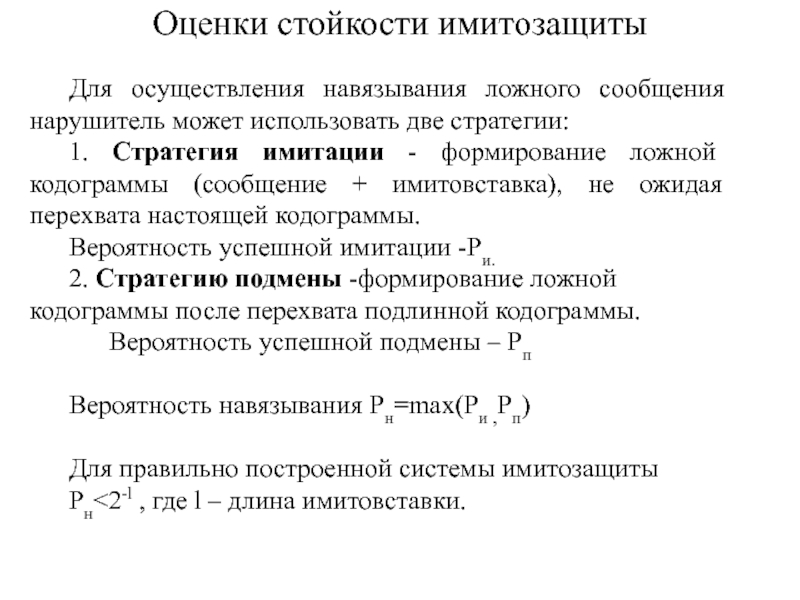

Слайд 5Оценки стойкости имитозащиты

Для осуществления навязывания ложного сообщения нарушитель может использовать

две стратегии:

1. Стратегия имитации - формирование ложной кодограммы (сообщение +

имитовставка), не ожидая перехвата настоящей кодограммы.Вероятность успешной имитации -Pи.

2. Стратегию подмены -формирование ложной кодограммы после перехвата подлинной кодограммы.

Вероятность успешной подмены – Pп

Вероятность навязывания Pн=max(Pи ,Pп)

Для правильно построенной системы имитозащиты

Pн<2-l , где l – длина имитовставки.

.

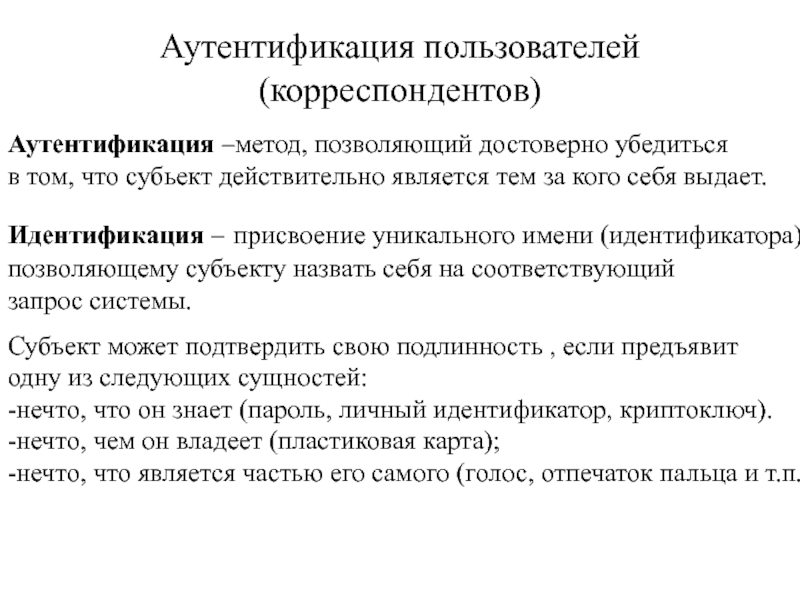

Слайд 7Аутентификация пользователей(корреспондентов)

Аутентификация –метод, позволяющий достоверно убедиться

в том, что субьект

действительно является тем за кого себя выдает.

Идентификация – присвоение уникального

имени (идентификатора),позволяющему субъекту назвать себя на соответствующий

запрос системы.

Субъект может подтвердить свою подлинность , если предъявит

одну из следующих сущностей:

-нечто, что он знает (пароль, личный идентификатор, криптоключ).

-нечто, чем он владеет (пластиковая карта);

-нечто, что является частью его самого (голос, отпечаток пальца и т.п.).

Слайд 8Способы аутентификации, основанные на знании субъектом уникальной информации

Способ паролирования;

Способ запрос-ответ;

Способ

рукопожатия;

Способ, использующий сервер аутентификации;

Способ, основанный на сертификатах

открытых ключей.

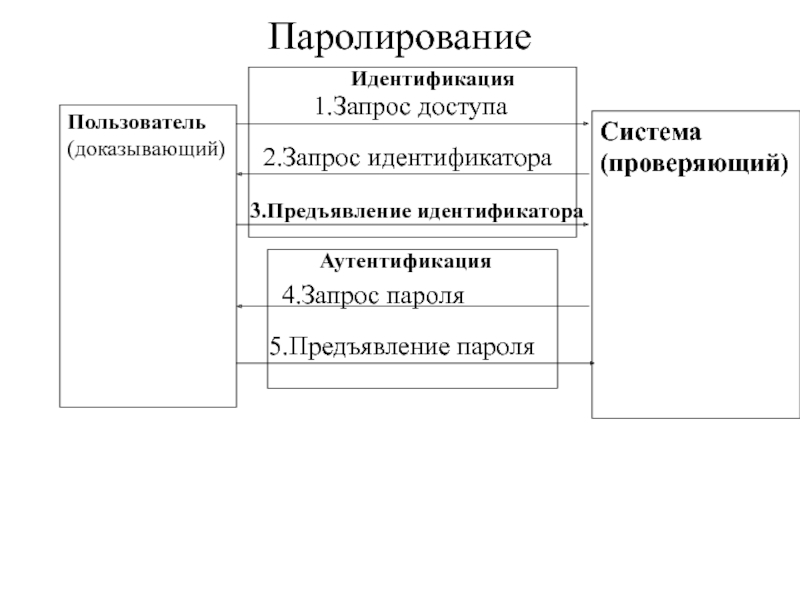

Слайд 9Паролирование

Пользователь

(доказывающий)

Система

(проверяющий)

1.Запрос доступа

2.Запрос идентификатора

3.Предъявление идентификатора

4.Запрос пароля

5.Предъявление пароля

Идентификация

Аутентификация

Слайд 10Угрозы безопасности для паролирования

Компрометация пароля при его

неправильном хранении.

2. Угадывание

пароля, если он короткий

и неслучайный.

3.Пассивный перехват при вводе и

передаче по линиям связи.

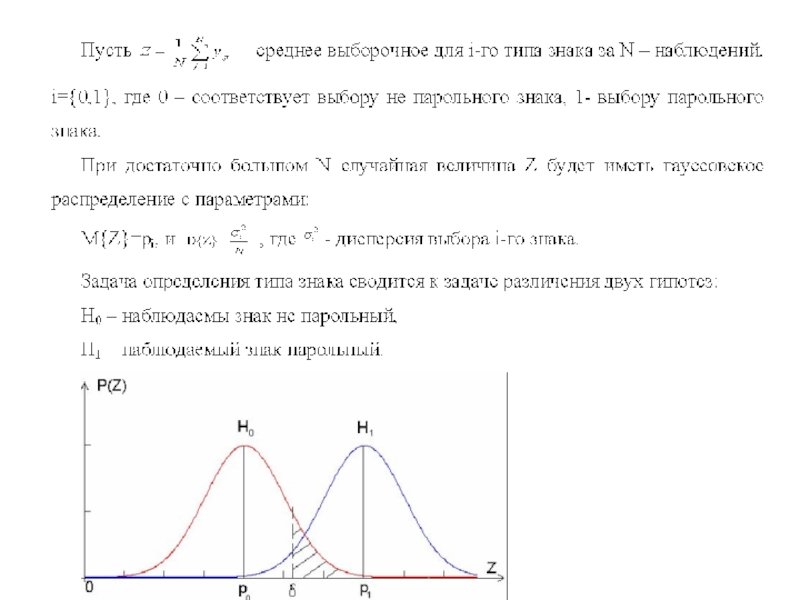

Слайд 12Проблема паролирования

Человек может запомнить относительно короткий пароль - 6-8 символов.

Множество паролей фиксировано.

Быстродействие вычислительной техники постоянно увеличивается и поэтому время

для подбора правильного пароля уменьшается.Слайд 24Безопасность информации в G2 системе

SIM(Ki, IMSI),

Центр формирования ключей

и идентификационных номеров

(WSISDN,..)

(Ki, IMSI),

PIN,

Пункт

регистрации

Абонент

Слайд 25Аутентификация способом рукопожатия

K

A

B

2.Генер.

Сл. ЧислоNB

1.Запрос на подключение A

3. Передача/прием

NB (вызов)

10. N’A=g(EB,K)

N’A=NA? - да

B - подлинный

9. Передача/прием EB (ответ)

8.Формиров.

EB=f(NA,K)

K

6.

Генер. NA 5. Передача/прием EA (ответ)

5. N’B=g(EA,K)

N’B=NB? - да

A - подлинный

4. EA=f(NB,K)

7. Передача/прием NA (вызов)

11. Доступ разрешен/Отказ в доступе

Слайд 26Укороченная двухсторонняя аутентификация

K

A

B

3.Генер.

Сл. ЧислоNB

2.Запрос на подключение A

Передача/прием NA

(вызов)

4. N’A=g(EB,K)

N’A=NA? - да

B - подлинный

6. Передача/прием EB (ответ)

Формиров.

EB=f(NA,K)

8. Доступ

разрешен/Отказ в доступеK

1. Генер. NA

4. Передача/прием NB ,EB (ответ-вызов)

7. N’B=g(EA,K)

N’B=NB? - да

A - подлинный

5. EA=f(NB,K)

Слайд 27Аутентификация и распределение ключей с использованием сервера аутентификации

А

(К

А

)

В

(К

В

)

Сервер

аутентификации

(К

А,

К

В

)

Запрос (А,В)

E

K

A

(K

AB

,A,B,E

K

B

(K

AB,

A))

,

E

K

B

(K

AB,

A)

E

K

AB

(L,T)

E

K

AB

(L+1,T’)

Слайд 28Аутентификация c использованием сертификатов открытых ключей

PKУЦ

Абонент A

Абонент B

2. Проверка

подп.

УЦ ,

Проверка

подп. А ,

1.Запрос A, SigSKA(Sert PK(A))

3.Передача/прием В,

SigSKB(Sert PK(В)4. Проверка

подп. УЦ

5.Доступ разрешен/Отказ в доступе

PKУЦ

Слайд 29Внешние объекты аутентификации

Внешние объекты аутентификации

Гибкие

магнитные

диски

Карты

Магнитные;

Проксимити;

Смарт;

Комбинированные

Электронные

таблетки

USB-

устройства

Слайд 38Биометрические признаки

Квазистатические

Квазидинамические

Отпечаток пальца;

Форма кисти руки;

Геометрия лица;

Рисунок сетчатки глаза;

Рисунок радужной

оболочки

глаза;

Код ДНК

Параметры речи;

Параметры пульса;

Подпись и динамика

ее воспроизведения;

Параметры походки;

Динамика

(стиль) работы на рабочей станции

Слайд 43БИОМЕТРИЧЕСКИЙ СКАНЕР

Сканер MAGICSECURE 2000 обеспечивает аутентификацию пользователя по его отпечатку

пальца.

Обеспечивает доступ зарегистрированных пользователей к информации и услугам компьютерной

сети.Подключение через USB-порт.

ОПТИЧЕСКАЯ МЫШЬ С ИДЕНТИФИКАЦИЕЙ ПО

ОТПЕЧАТКУ ПАЛЬЦА

Мышь MAGICSECURE 3100 обеспечивает быстрое распознавание

законного пользователя рабочей станции.

ОСОБЕННОСТИ:

Двухфактурная аутентификация (отпечаток пальца, пароль);

Гибкая регистрация;

Подключение через USB-порт;

ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ:

Сканер Оптическая мышь

Время проверки: менее 0,3 с менее 1 с

Время регистрации: менее 0,9 с менее 3 с

Вероятность неподтверждения: 0,1% 0,01%

Вероятность неправильного

подтверждения: 0,01% 0,001%

Размер шаблона: 256 байт

Разрешающая способность: 508 dpi

Слайд 44Биокриптофлэш

Назначение: - персональное средство криптографической защиты информации с биометрической технологией

доступа по отпечатку пальца.

Алгоритм шифрования - ГОСТ 28147-89.

Процесс шифрования и

аутентификации пользователя полностью реализован внутри устройства без применения ресурсов ПЭВМ.Аутентификация пользователя: по отпечаткам пальцев с применением пароля пользователя или без него.

Поддерживает работу с ОС Windows.