Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Безпека та захист інформації

Содержание

- 1. Безпека та захист інформації

- 2. ПланПроблеми захисту інформації у сучасному світіВиди загроз

- 3. Доступ до інформаціїПід доступом до інформації розуміють ознайомлення і користування інформацієюРозрізняють доступ:санкціонованийнесанкціонований

- 4. Захист інформаціїЗахист інформації – сукупність організаційно-технічних заходів

- 5. Сучасні підходи до захисту інформаціїРозробка і впровадження

- 6. 2. Види загроз для інформації та інформаційних

- 7. Види загроз (1)Апаратні збої і відмови:збій –

- 8. Види загроз (2)Випромінювання і наведення:випромінювання електромагнітних хвиль

- 9. Види загроз (3)Піггібекінг – несанкціонований доступ до

- 10. Управління ризикомЦілеспрямоване вживання заходів, які спрямовані на

- 11. 3. Принципи побудови і функціонування системи захисту

- 12. Принципи побудови системи захисту інформації (1)Простота механізмів

- 13. Принципи побудови системи захисту інформації (2)Відкритість проектування

- 14. Принципи побудови системи захисту інформації (3)Мінімальність повноважень

- 15. Принципи побудови системи захисту інформації (4)Захист пам'яті

- 16. Принципи побудови системи захисту інформації (5)Звітність –

- 17. Принципи побудови системи захисту інформації (6)Комплексний підхід

- 18. Принципи побудови системи захисту інформації (7)Покарання зловживань

- 19. Закони України щодо захисту інформаціїЗакон України “Про

- 20. Засоби захисту інформації Апаратні засобиПрограмні засобиПрограмно-апаратні засобиКриптографічні

- 21. Політика безпеки ІСПолітика безпеки – це сукупність

- 22. 4.Основи криптографіїКриптологія – наука про криптографію та

- 23. Типи алгоритмів шифруванняСиметричний (з закритим ключем) –

- 24. Шифр ЦезаряC=P+n(mod Z)де C – номер літери

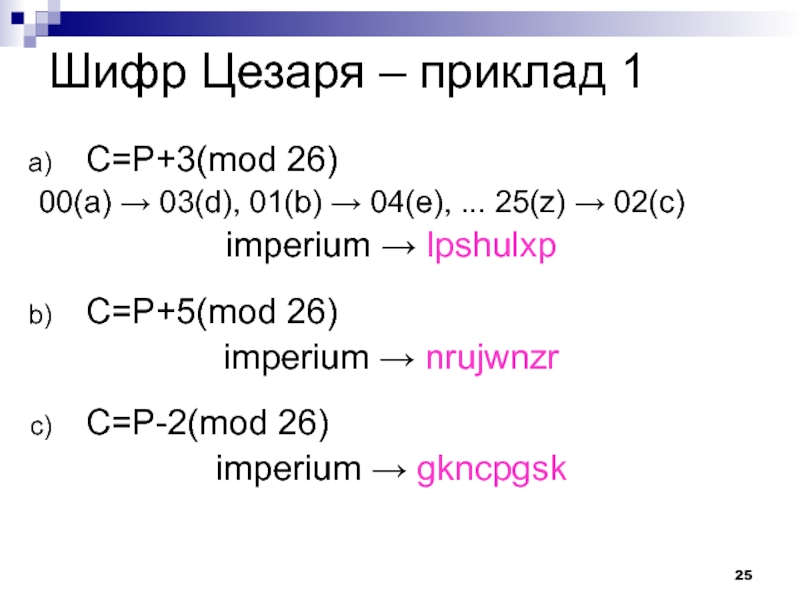

- 25. Шифр Цезаря – приклад 1C=P+3(mod 26)00(a) →

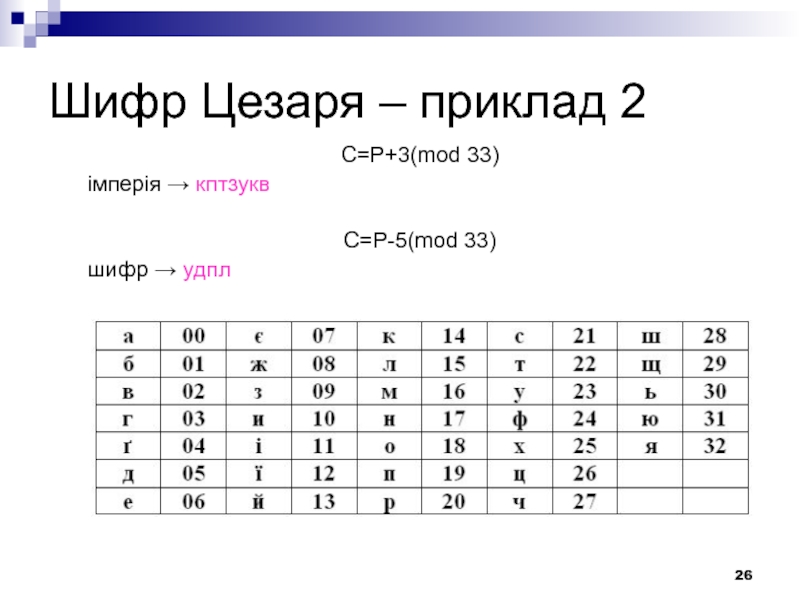

- 26. Шифр Цезаря – приклад 2C=P+3(mod 33)імперія → кптзуквC=P-5(mod 33)шифр → удпл

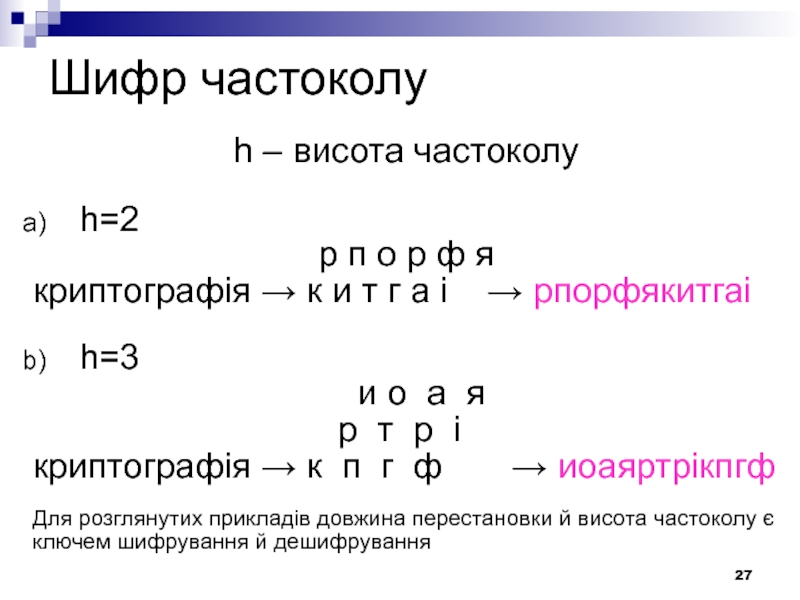

- 27. Шифр частоколуh – висота частоколуh=2

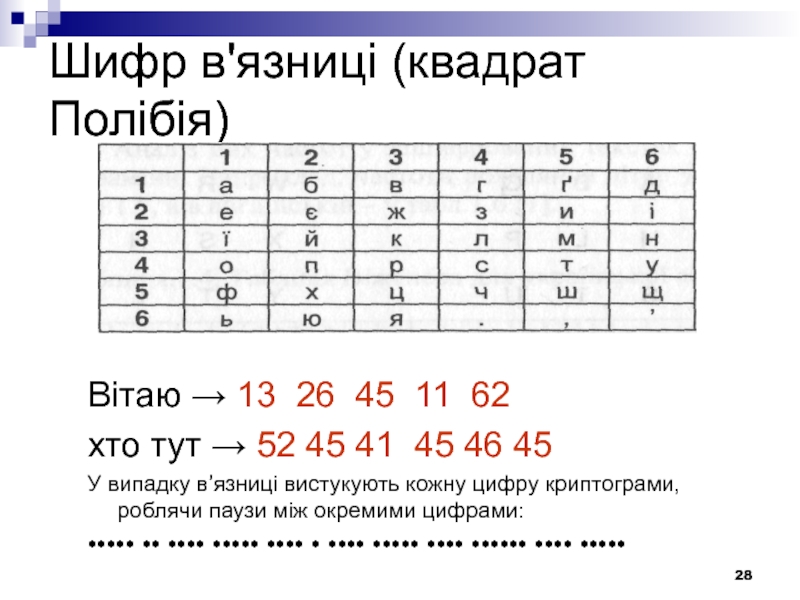

- 28. Шифр в'язниці (квадрат Полібія)Вітаю → 13 26

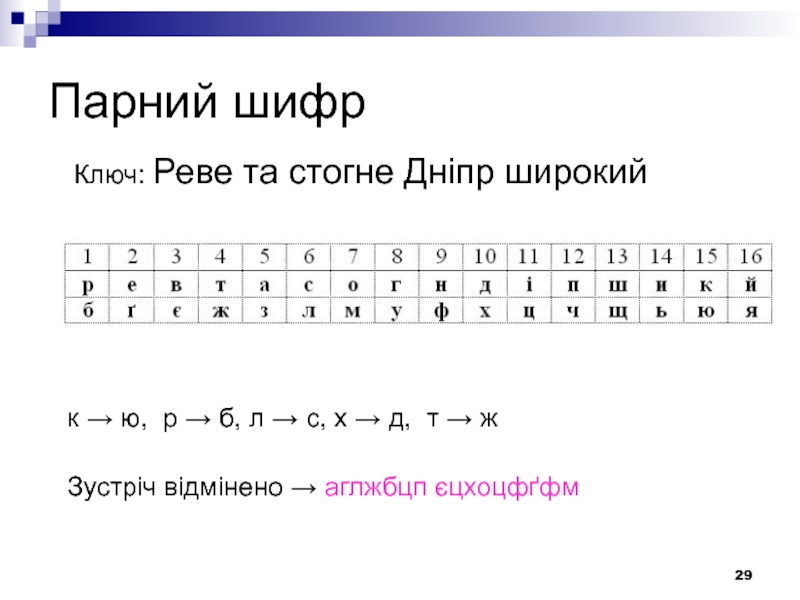

- 29. Парний шифрКлюч: Реве та стогне Дніпр широкийк

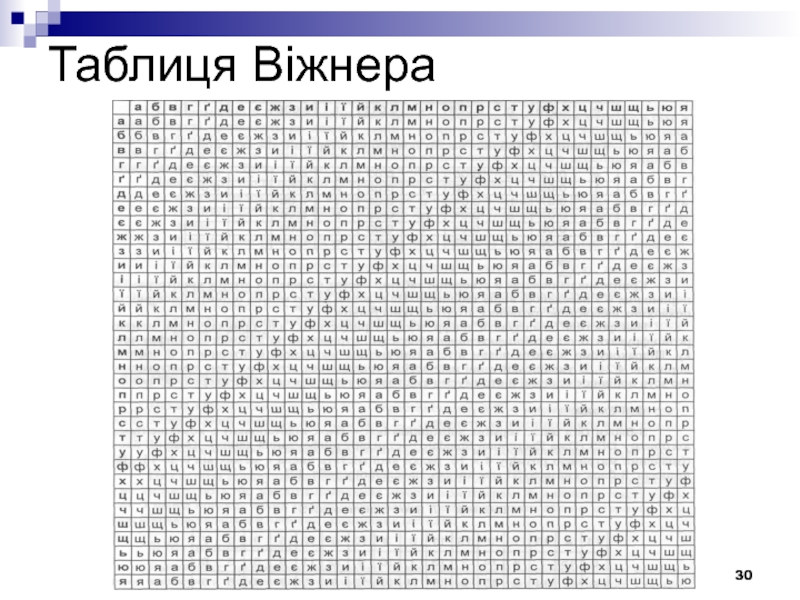

- 30. Таблиця Віжнера

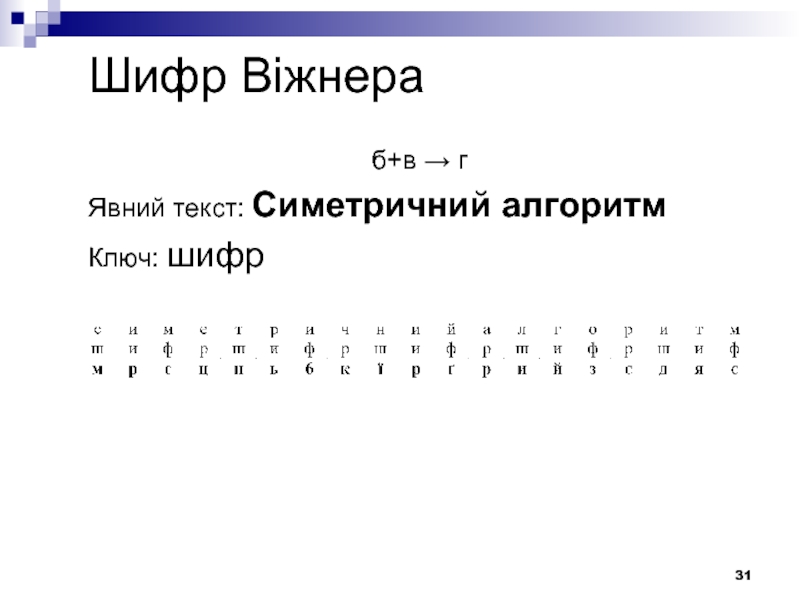

- 31. Шифр Віжнераб+в → гЯвний текст: Симетричний алгоритм Ключ: шифр

- 32. Скачать презентанцию

ПланПроблеми захисту інформації у сучасному світіВиди загроз для інформації та інформаційних системПринципи побудови систем захисту інформаціїКриптографічні методи захисту інформації

Слайды и текст этой презентации

Слайд 2План

Проблеми захисту інформації у сучасному світі

Види загроз для інформації та

інформаційних систем

Слайд 3Доступ до інформації

Під доступом до інформації розуміють ознайомлення і користування

інформацією

Розрізняють доступ:

санкціонований

несанкціонований

Слайд 4Захист інформації

Захист інформації – сукупність організаційно-технічних заходів і правових норм

для запобігання шкоди інтересам власника інформації та осіб, які користуються

інформацієюІнформаційна безпека – це стан захищеності інформації

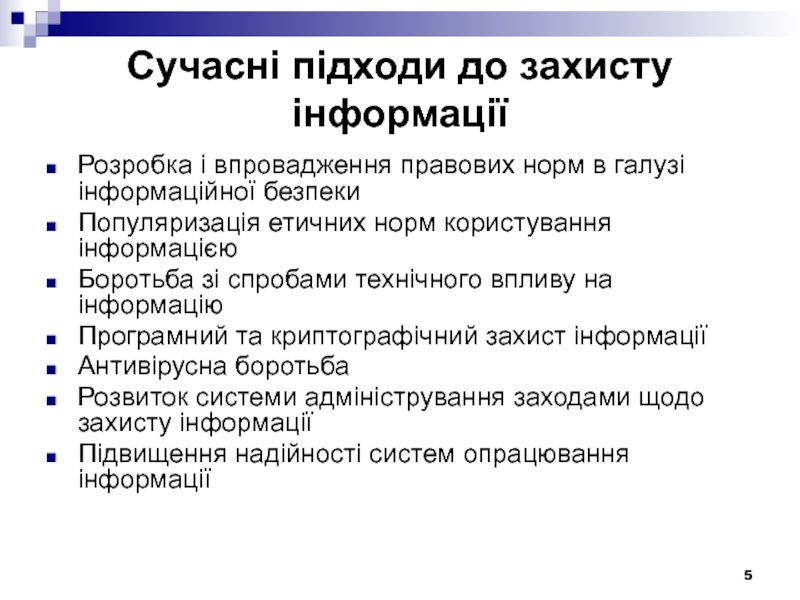

Слайд 5Сучасні підходи до захисту інформації

Розробка і впровадження правових норм в

галузі інформаційної безпеки

Популяризація етичних норм користування інформацією

Боротьба зі спробами технічного

впливу на інформаціюПрограмний та криптографічний захист інформації

Антивірусна боротьба

Розвиток системи адміністрування заходами щодо захисту інформації

Підвищення надійності систем опрацювання інформації

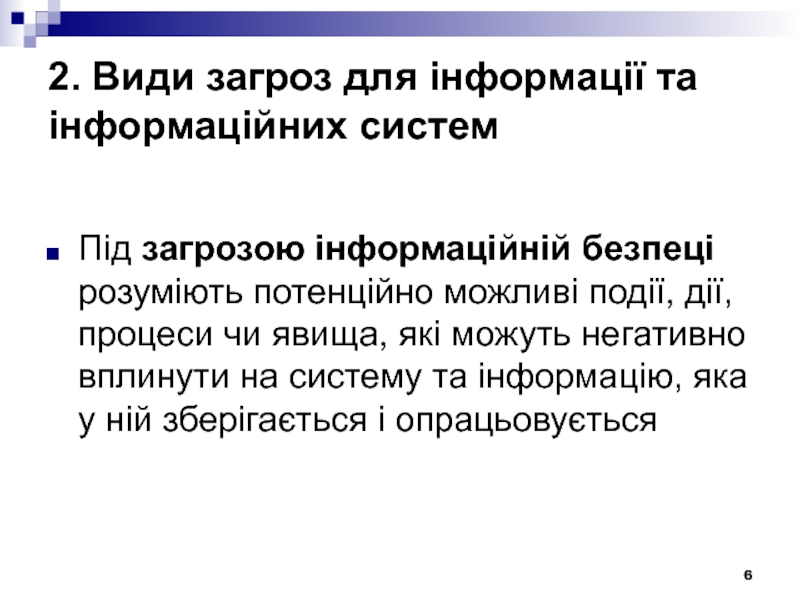

Слайд 62. Види загроз для інформації та інформаційних систем

Під загрозою інформаційній

безпеці розуміють потенційно можливі події, дії, процеси чи явища, які

можуть негативно вплинути на систему та інформацію, яка у ній зберігається і опрацьовуєтьсяСлайд 7Види загроз (1)

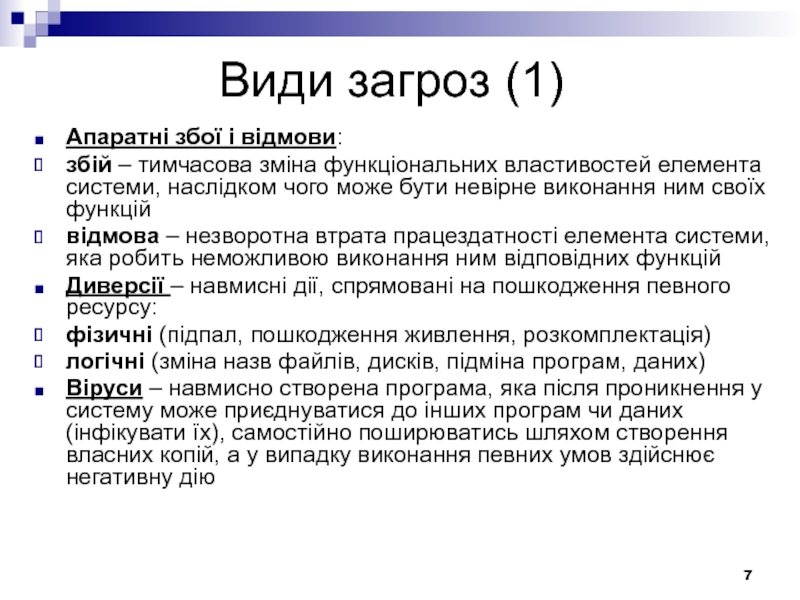

Апаратні збої і відмови:

збій – тимчасова зміна функціональних

властивостей елемента системи, наслідком чого може бути невірне виконання ним

своїх функційвідмова – незворотна втрата працездатності елемента системи, яка робить неможливою виконання ним відповідних функцій

Диверсії – навмисні дії, спрямовані на пошкодження певного ресурсу:

фізичні (підпал, пошкодження живлення, розкомплектація)

логічні (зміна назв файлів, дисків, підміна програм, даних)

Віруси – навмисно створена програма, яка після проникнення у систему може приєднуватися до інших програм чи даних (інфікувати їх), самостійно поширюватись шляхом створення власних копій, а у випадку виконання певних умов здійснює негативну дію

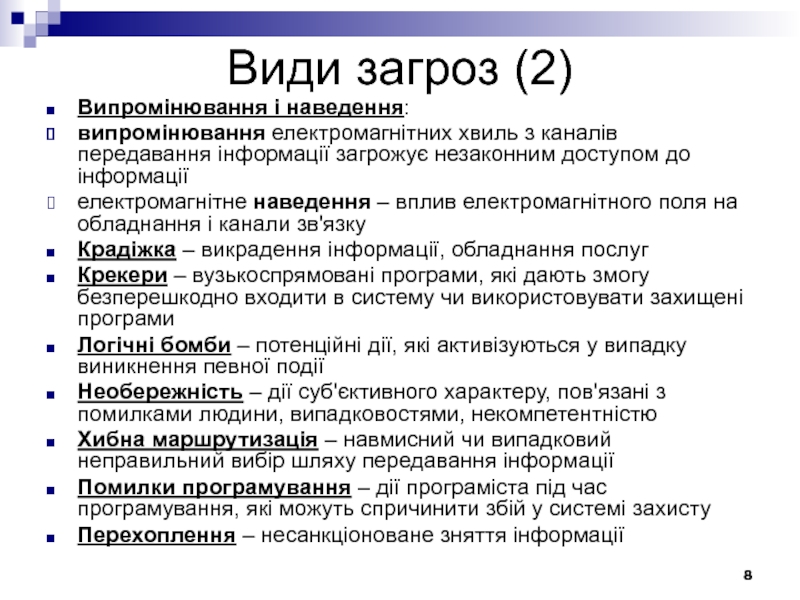

Слайд 8Види загроз (2)

Випромінювання і наведення:

випромінювання електромагнітних хвиль з каналів передавання

інформації загрожує незаконним доступом до інформації

електромагнітне наведення – вплив електромагнітного

поля на обладнання і канали зв'язкуКрадіжка – викрадення інформації, обладнання послуг

Крекери – вузькоспрямовані програми, які дають змогу безперешкодно входити в систему чи використовувати захищені програми

Логічні бомби – потенційні дії, які активізуються у випадку виникнення певної події

Необережність – дії суб'єктивного характеру, пов'язані з помилками людини, випадковостями, некомпетентністю

Хибна маршрутизація – навмисний чи випадковий неправильний вибір шляху передавання інформації

Помилки програмування – дії програміста під час програмування, які можуть спричинити збій у системі захисту

Перехоплення – несанкціоноване зняття інформації

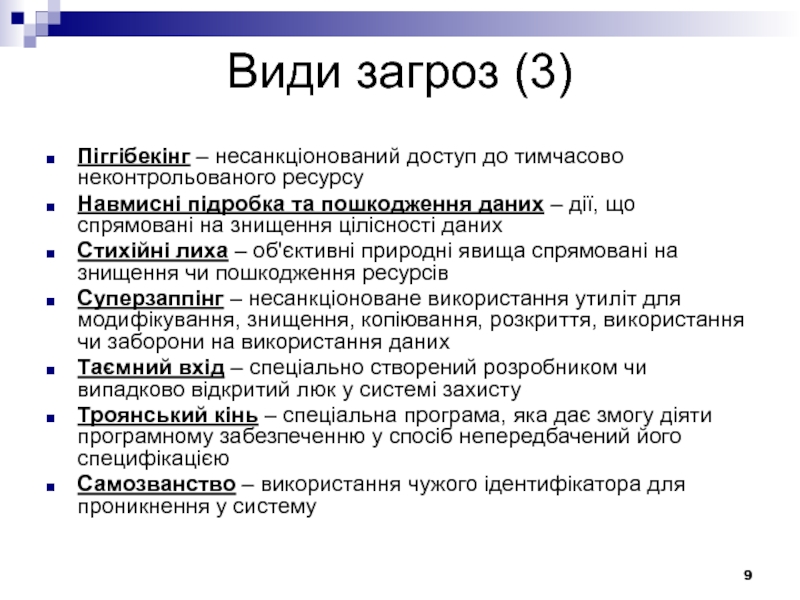

Слайд 9Види загроз (3)

Піггібекінг – несанкціонований доступ до тимчасово неконтрольованого ресурсу

Навмисні

підробка та пошкодження даних – дії, що спрямовані на знищення

цілісності данихСтихійні лиха – об'єктивні природні явища спрямовані на знищення чи пошкодження ресурсів

Суперзаппінг – несанкціоноване використання утиліт для модифікування, знищення, копіювання, розкриття, використання чи заборони на використання даних

Таємний вхід – спеціально створений розробником чи випадково відкритий люк у системі захисту

Троянський кінь – спеціальна програма, яка дає змогу діяти програмному забезпеченню у спосіб непередбачений його специфікацією

Самозванство – використання чужого ідентифікатора для проникнення у систему

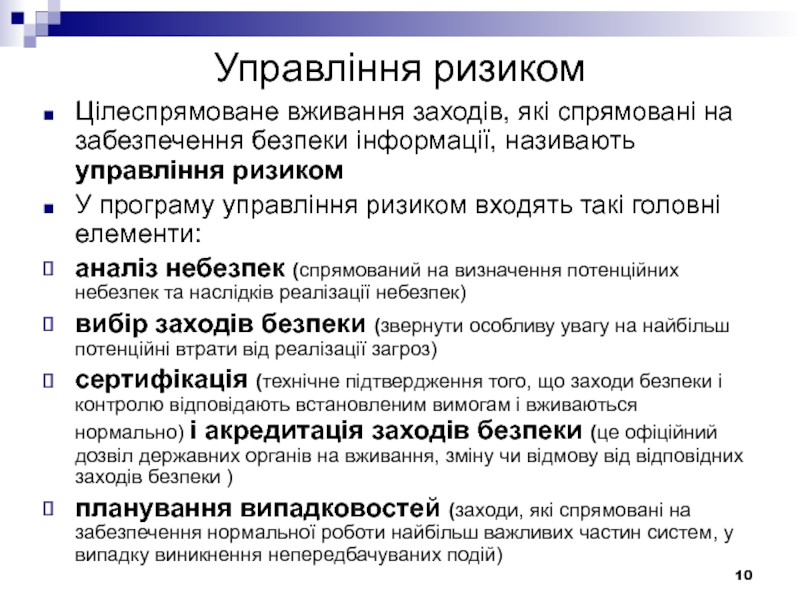

Слайд 10Управління ризиком

Цілеспрямоване вживання заходів, які спрямовані на забезпечення безпеки інформації,

називають управління ризиком

У програму управління ризиком входять такі головні елементи:

аналіз

небезпек (спрямований на визначення потенційних небезпек та наслідків реалізації небезпек)вибір заходів безпеки (звернути особливу увагу на найбільш потенційні втрати від реалізації загроз)

сертифікація (технічне підтвердження того, що заходи безпеки і контролю відповідають встановленим вимогам і вживаються нормально) і акредитація заходів безпеки (це офіційний дозвіл державних органів на вживання, зміну чи відмову від відповідних заходів безпеки )

планування випадковостей (заходи, які спрямовані на забезпечення нормальної роботи найбільш важливих частин систем, у випадку виникнення непередбачуваних подій)

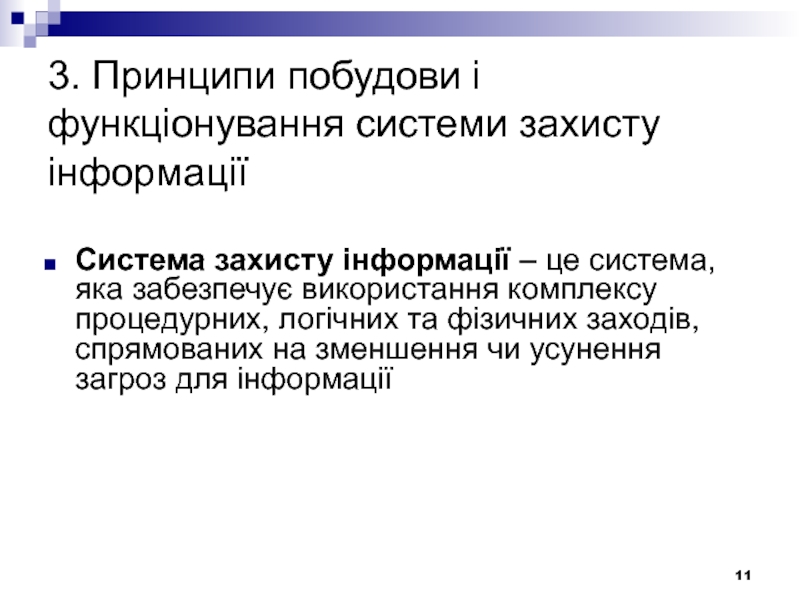

Слайд 113. Принципи побудови і функціонування системи захисту інформації

Система захисту інформації

– це система, яка забезпечує використання комплексу процедурних, логічних та

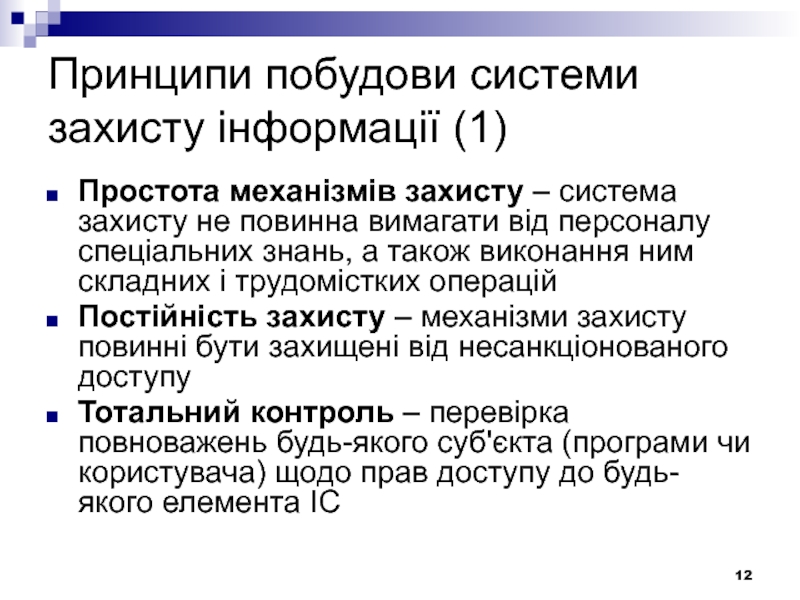

фізичних заходів, спрямованих на зменшення чи усунення загроз для інформаціїСлайд 12Принципи побудови системи захисту інформації (1)

Простота механізмів захисту – система

захисту не повинна вимагати від персоналу спеціальних знань, а також

виконання ним складних і трудомістких операційПостійність захисту – механізми захисту повинні бути захищені від несанкціонованого доступу

Тотальний контроль – перевірка повноважень будь-якого суб'єкта (програми чи користувача) щодо прав доступу до будь-якого елемента ІС

Слайд 13Принципи побудови системи захисту інформації (2)

Відкритість проектування – система захисту

повинна надійно функціонувати навіть у випадку, коли загально відома її

структураІдентифікація – кожний об'єкт і кожний суб'єкт повинні бути однозначно ідентифіковані у системі захисту

Розподіл повноважень – повноваження щодо використання ресурсів повинні розподілені за кількома рівнями, для кожного з яких повинен застосовуватися свій ключ доступу

Слайд 14Принципи побудови системи захисту інформації (3)

Мінімальність повноважень – для кожного

суб'єкта надають мінімальний обсяг повноважень, необхідний для нормальної роботи

Надійність –

система захисту повинна мати механізм оцінки рівня захистуВідокремлення механізмів захисту – механізми захисту повинні бути відокремлені від функцій управління даними

Слайд 15Принципи побудови системи захисту інформації (4)

Захист пам'яті – програми, які

забезпечують захист повинні розміщуватись у захищеній ділянці пам'яті

Зручність – система

захисту повинна бути зручною для користувачівКонтроль доступу – необхідне існування механізму блокування доступу для неаудентифікованих суб'єктів

Слайд 16Принципи побудови системи захисту інформації (5)

Звітність – система захисту повинна

володіти механізмами документування подій

Вибірковість виконання – дозвіл на виконання лише

тих команд, які не шкодять операційному середовищуСистемний підхід – система захисту повинна враховувати усю сукупність чинників, які впливають на рівень захищеності

Слайд 17Принципи побудови системи захисту інформації (6)

Комплексний підхід – у системі

захисту повинні узгоджуватись між собою усі заходи захисту інформації

Нарощення –

система захисту повинна передбачати, що кількісні та якісні показники загроз будуть зростатиАдекватність – заходи безпеки повинні бути адекватними до визначеного рівня захисту

Слайд 18Принципи побудови системи захисту інформації (7)

Покарання зловживань – система захисту

повинна передбачати процедури покарання зловмисників

Гнучкість – система захисту повинна давати

можливість коригувати рівень захистуНеперервність захисту – захист інформації є постійно триваючим процесом

Слайд 19Закони України щодо захисту інформації

Закон України “Про інформацію”

Закон України “Про

державну таємницю”

Закон України “Про захист інформації в автоматизованих системах”

Закон України

“Про науково-технічну інформацію”Слайд 20Засоби захисту інформації

Апаратні засоби

Програмні засоби

Програмно-апаратні засоби

Криптографічні засоби – засоби

для криптографічного перетворення інформації (шифрування, дешифрування)

Стеганографічні засоби – засоби, які

забезпечують приховування факту існування інформації Слайд 21Політика безпеки ІС

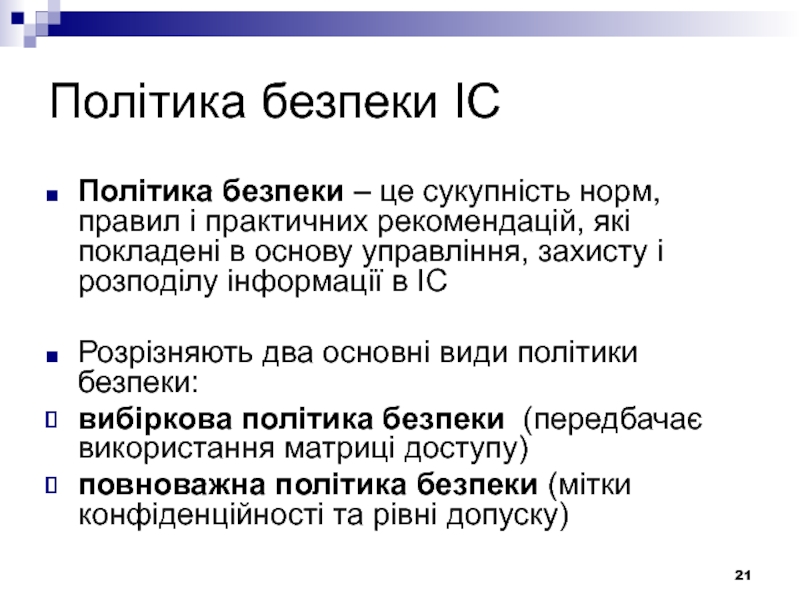

Політика безпеки – це сукупність норм, правил і

практичних рекомендацій, які покладені в основу управління, захисту і розподілу

інформації в ІСРозрізняють два основні види політики безпеки:

вибіркова політика безпеки (передбачає використання матриці доступу)

повноважна політика безпеки (мітки конфіденційності та рівні допуску)

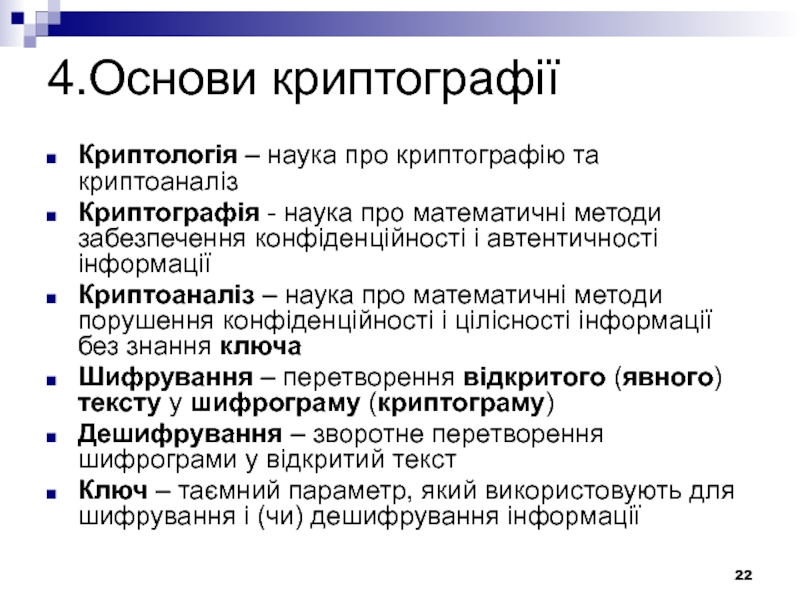

Слайд 224.Основи криптографії

Криптологія – наука про криптографію та криптоаналіз

Криптографія - наука

про математичні методи забезпечення конфіденційності і автентичності інформації

Криптоаналіз – наука

про математичні методи порушення конфіденційності і цілісності інформації без знання ключаШифрування – перетворення відкритого (явного) тексту у шифрограму (криптограму)

Дешифрування – зворотне перетворення шифрограми у відкритий текст

Ключ – таємний параметр, який використовують для шифрування і (чи) дешифрування інформації

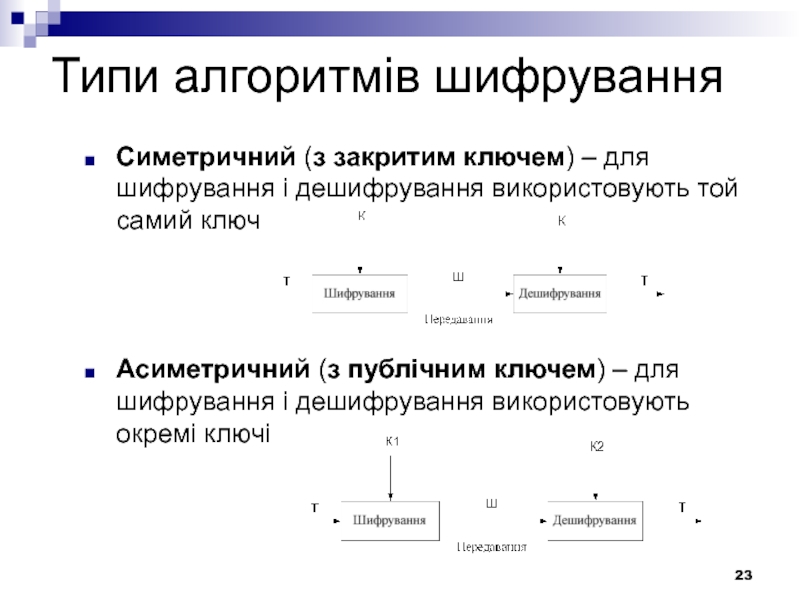

Слайд 23Типи алгоритмів шифрування

Симетричний (з закритим ключем) – для шифрування і

дешифрування використовують той самий ключ

Асиметричний (з публічним ключем) – для

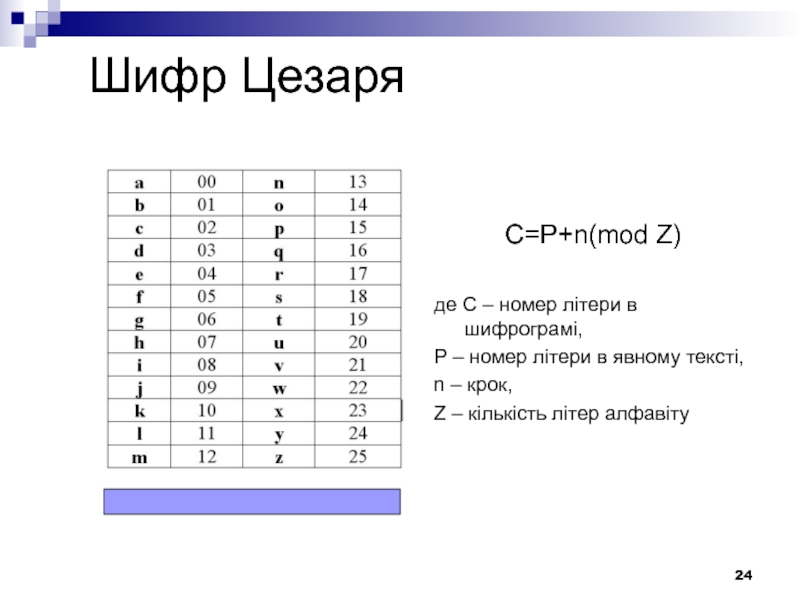

шифрування і дешифрування використовують окремі ключі Слайд 24Шифр Цезаря

C=P+n(mod Z)

де C – номер літери в шифрограмі,

P

– номер літери в явному тексті,

n – крок,

Z

– кількість літер алфавіту Слайд 25Шифр Цезаря – приклад 1

C=P+3(mod 26)

00(a) → 03(d), 01(b) →

04(e), ... 25(z) → 02(c)

imperium → lpshulxp

C=P+5(mod 26)

imperium → nrujwnzr

C=P-2(mod

26)imperium → gkncpgsk

Слайд 27Шифр частоколу

h – висота частоколу

h=2

р

п o р ф якриптографія → к и т г a i → рпорфякитгаі

h=3

и o a я

р т р і

криптографія → к п г ф → иоаяртрікпгф

Для розглянутих прикладів довжина перестановки й висота частоколу є

ключем шифрування й дешифрування

Слайд 28Шифр в'язниці (квадрат Полібія)

Вітаю → 13 26 45 11 62

хто

тут → 52 45 41 45 46 45

У випадку в’язниці

вистукують кожну цифру криптограми, роблячи паузи між окремими цифрами: ••••• •• •••• ••••• •••• • •••• ••••• •••• •••••• •••• •••••

Слайд 29Парний шифр

Ключ: Реве та стогне Дніпр широкий

к → ю, p

→ б, л → с, х → д, т →

жЗустріч відмінено → аглжбцп єцхоцфґфм