Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Функции коммутаторов D-Link 3-его уровня и примеры их использования Часть I –

Содержание

- 1. Функции коммутаторов D-Link 3-его уровня и примеры их использования Часть I –

- 2. Содержание IP-маршрутизация Теоретические основы Статическая маршрутизация RIP

- 3. IP-маршрутизация 1/3 Задача: Различные IP-интерфейсы

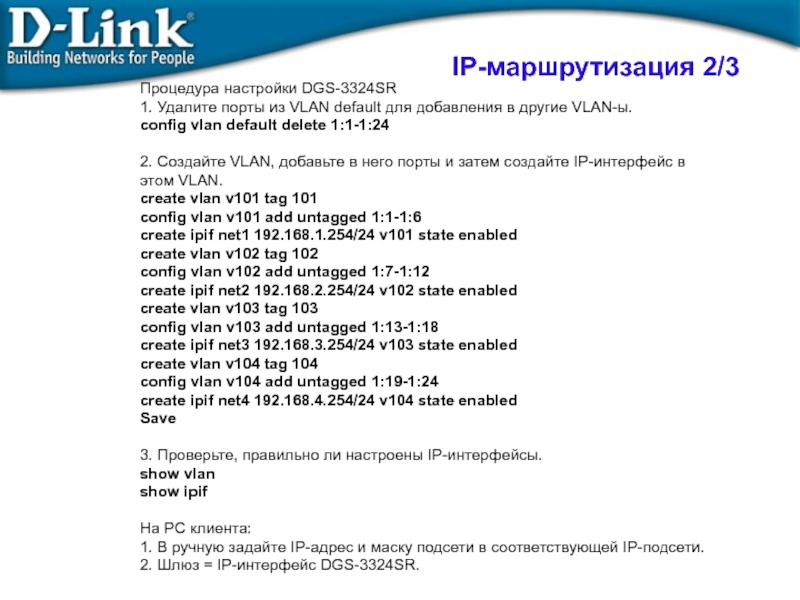

- 4. Процедура настройки DGS-3324SR1. Удалите порты из VLAN

- 5. IP-маршрутизация 3/3Тест: 1. PC в Сети1 пингует

- 6. Поведение коммутатора L3 при включённой IP-маршрутизации 1/3

- 7. Поведение коммутатора L3 при включённой IP-маршрутизации 2/3PC3

- 8. Поведение коммутатора L3 при включённой IP-маршрутизации 3/3Задача:

- 9. Статическая и динамическая маршрутизация Статические записи добавляются

- 10. Статический маршрут – Static Route

- 11. R1:Network Mask

- 12. Стандартные компоненты таблицы маршрутизацииСтандартными компонентами таблицы маршрутизации

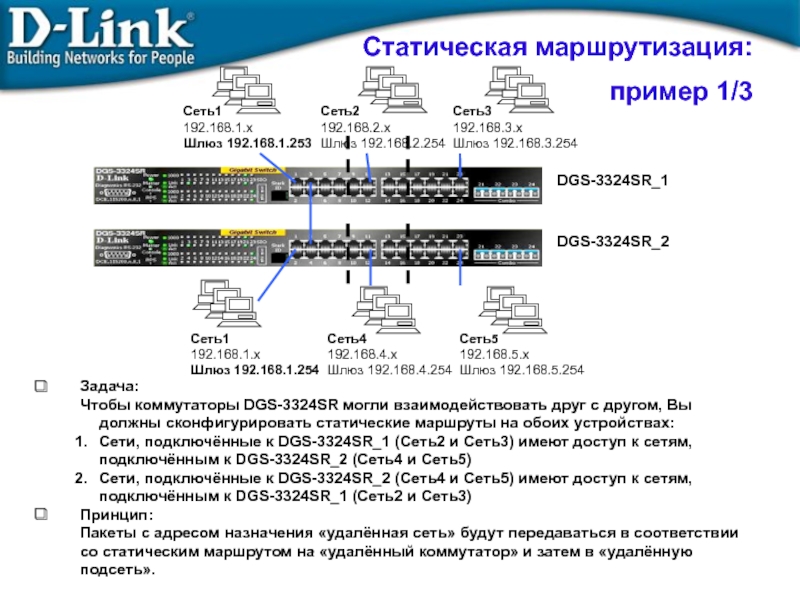

- 13. Статическая маршрутизация: пример 1/3Задача: Чтобы коммутаторы DGS-3324SR

- 14. Процедура настройки DGS-3324SR_ 1 (верхний) 1. Создайте

- 15. Процедура настройки DGS-3324SR_ 2 (нижний) 1. Создайте

- 16. Статическая маршрутизация: дополнительный примерЗадача: Чтобы коммутаторы DGS-3324SR

- 17. Routing Information Protocol (RIP)

- 18. RIP (Routing Information Protocol)RIP является Interior Gateway

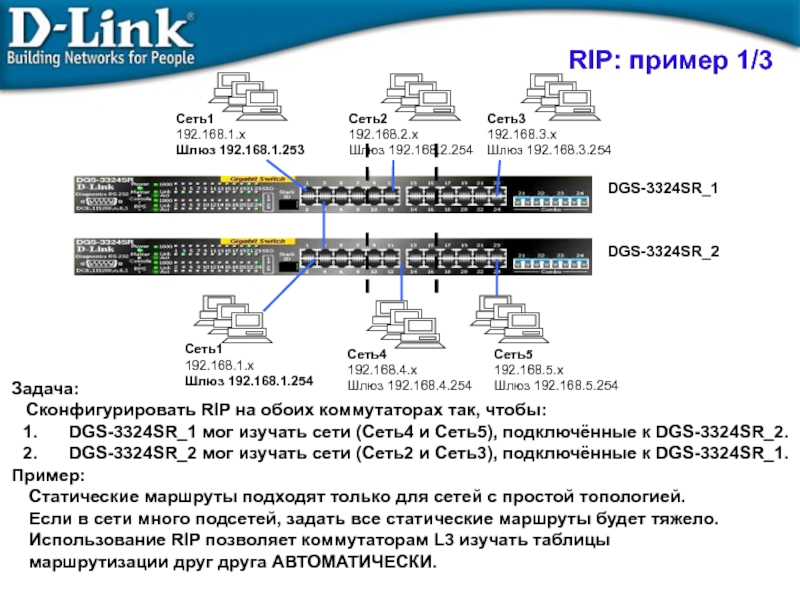

- 19. RIP: пример 1/3Сеть4192.168.4.xШлюз 192.168.4.254Сеть2192.168.2.xШлюз 192.168.2.254Сеть3192.168.3.xШлюз 192.168.3.254Сеть5192.168.5.xШлюз 192.168.5.254Сеть1192.168.1.xШлюз

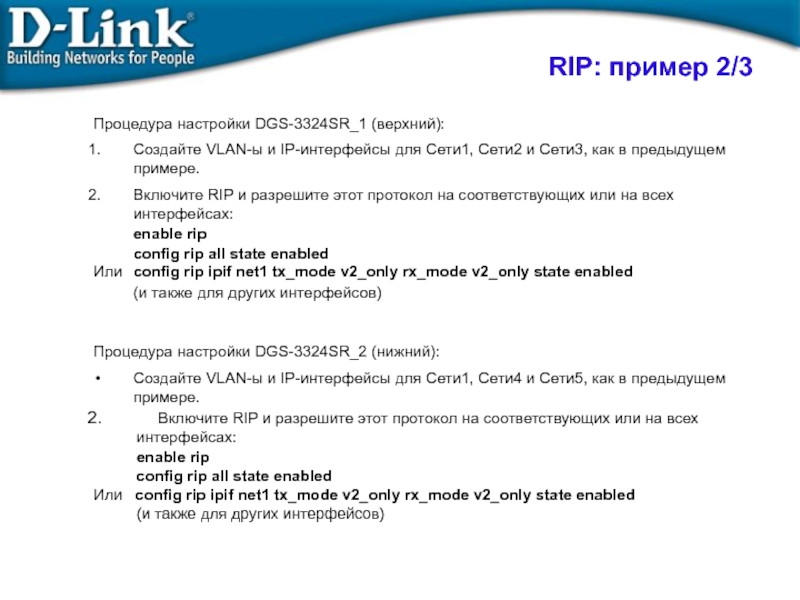

- 20. Процедура настройки DGS-3324SR_1 (верхний): Создайте VLAN-ы и

- 21. Тест:На верхнем коммутаторе введите команду “show iproute”,

- 22. RIP: дополнительный примерЗадача:

- 23. Open Shortest Path First Protocol (OSPF)

- 24. OSPFOSPF – Протокол Open Shortest Path First,

- 25. OSPF Area – OSPF зонаТопология зоны не

- 26. Типы зон OSPF Магистральная зона также называется

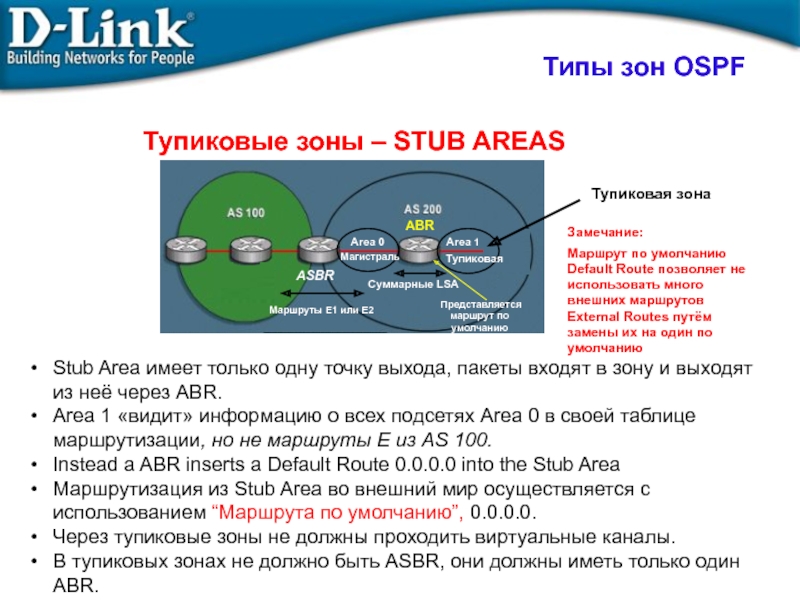

- 27. Типы зон OSPFТупиковая зонаStub Area имеет только

- 28. Типы маршрутизаторов OSPFRouterRouterRouterRouterRouterRouter

- 29. Маршрутизаторы, которые имеют соединения больше, чем с

- 30. Основные операции, выполняемые алгоритмом состояния канала Обмен

- 31. Основные операции, выполняемые алгоритмом состояния канала База

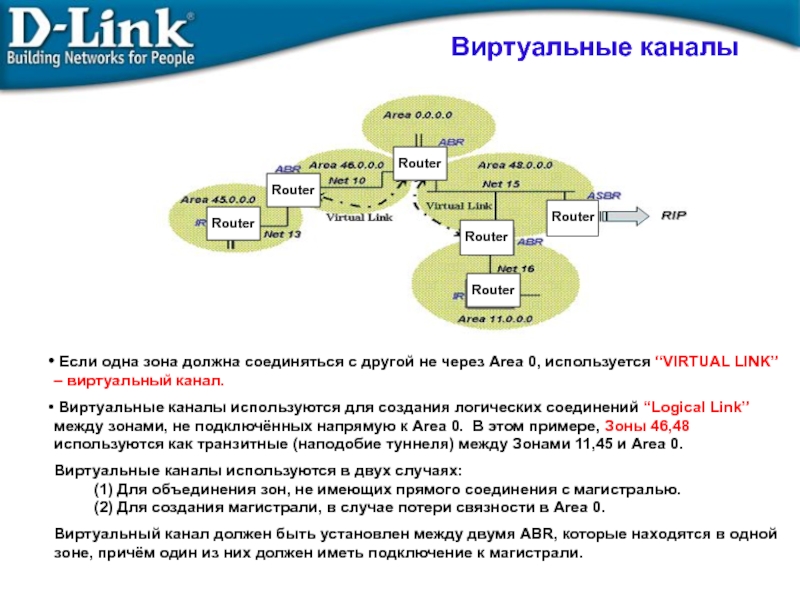

- 32. Если одна зона должна соединяться с

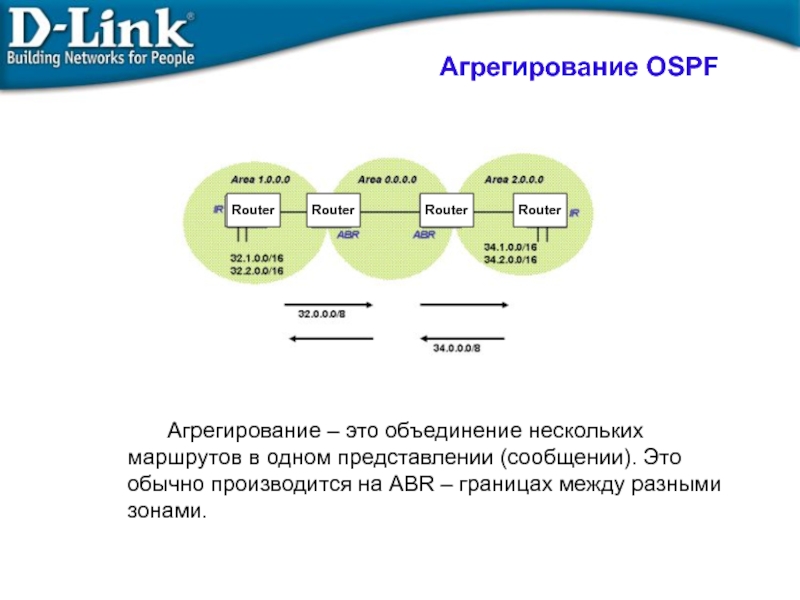

- 33. Агрегирование – это объединение нескольких маршрутов в

- 34. Сравнение OSPF и RIPv21. При использовании OSPF,

- 35. OSPF – Одна зона: пример 1/2Задача: Сконфигурировать

- 36. Настройка DGS-3324SR_1 (верхний): Создайте VLAN-ы и IP-интерфейсы

- 37. OSPF – Одна зона: дополнительный примерЗадача:

- 38. OSPF – Три зоны: пример 1/3Задача: Сконфигурировать

- 39. Настройка DGS-3324SR_1 (верхний): Создайте VLAN-ы и IP-интерфейсы

- 40. Настройка DGS-3324SR_1 (нижний): Создайте VLAN-ы и IP-интерфейсы

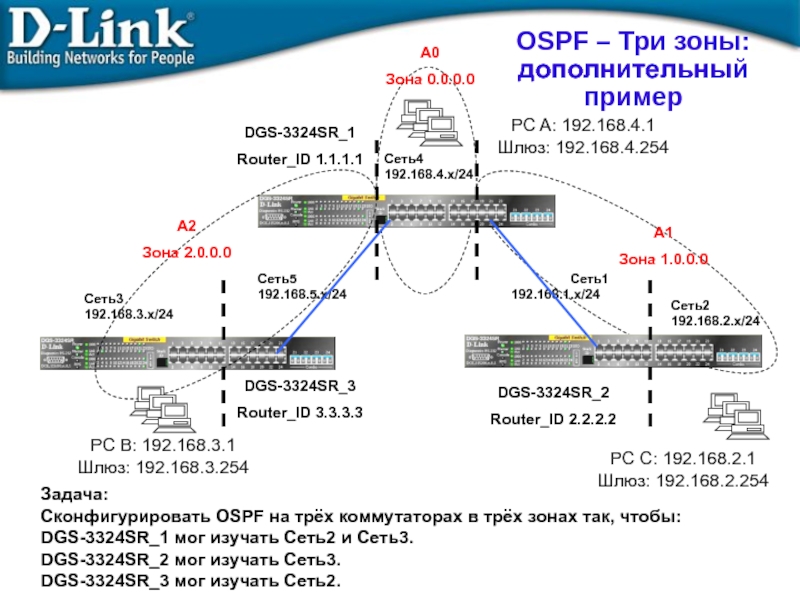

- 41. Задача: Сконфигурировать OSPF на трёх коммутаторах в

- 42. OSPF – Виртуальный канал: пример 1/3Зона 0.0.0.0Зона

- 43. Настройка DGS-3324SR_1 (левый):Создайте VLAN-ы и IP-интерфейсы для

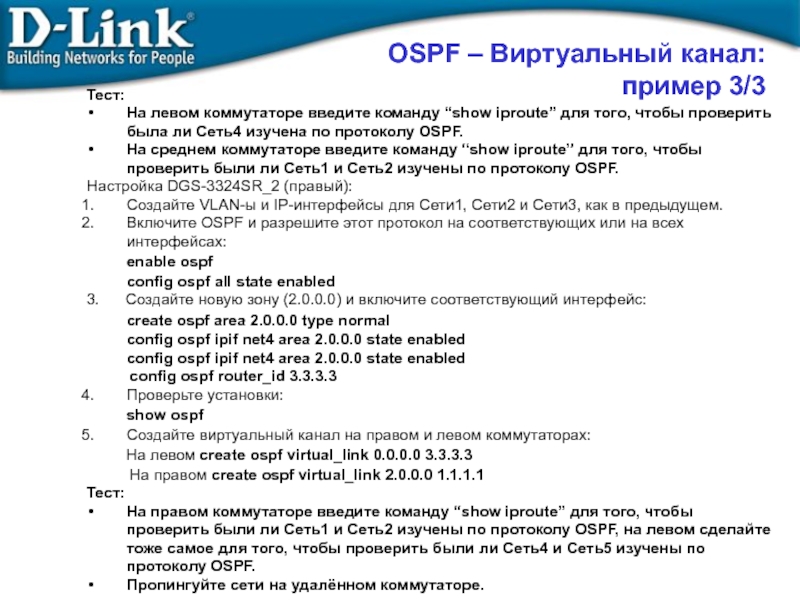

- 44. Тест:На левом коммутаторе введите команду “show iproute”

- 45. OSPF – Виртуальный канал: дополнительный примерЗона 0.0.0.0Зона

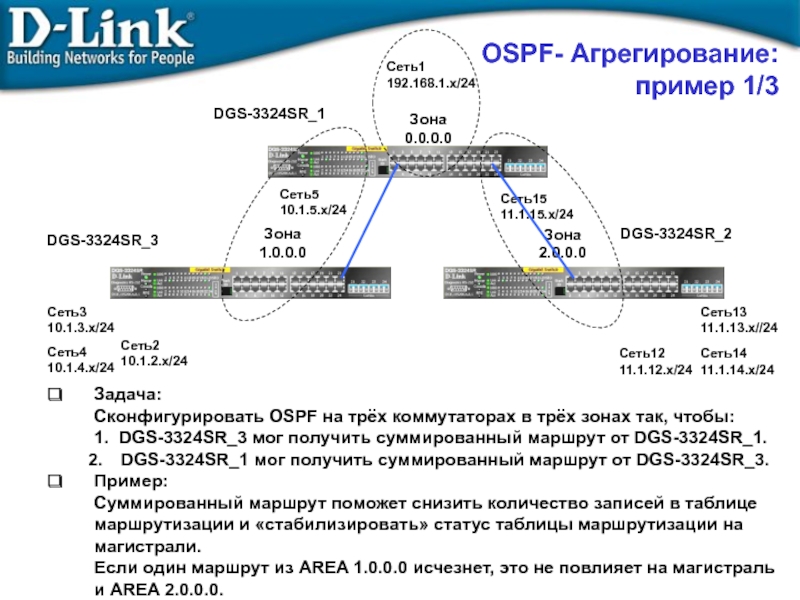

- 46. OSPF- Агрегирование: пример 1/3Задача:Сконфигурировать OSPF на

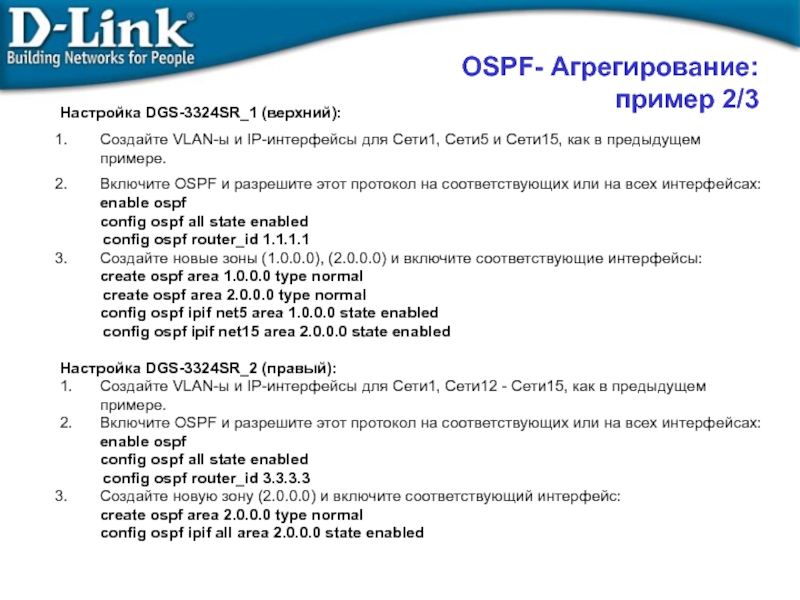

- 47. Настройка DGS-3324SR_1 (верхний): Создайте VLAN-ы и IP-интерфейсы

- 48. Настройка DGS-3324SR_3 (левый): Создайте VLAN-ы и IP-интерфейсы

- 49. Примеры применения

- 50. Применение: Доступ в Internet с использованием NAT-устройства

- 51. Настройка DGS-3324SR:Создайте IP-подсети в соответствии с предыдущим

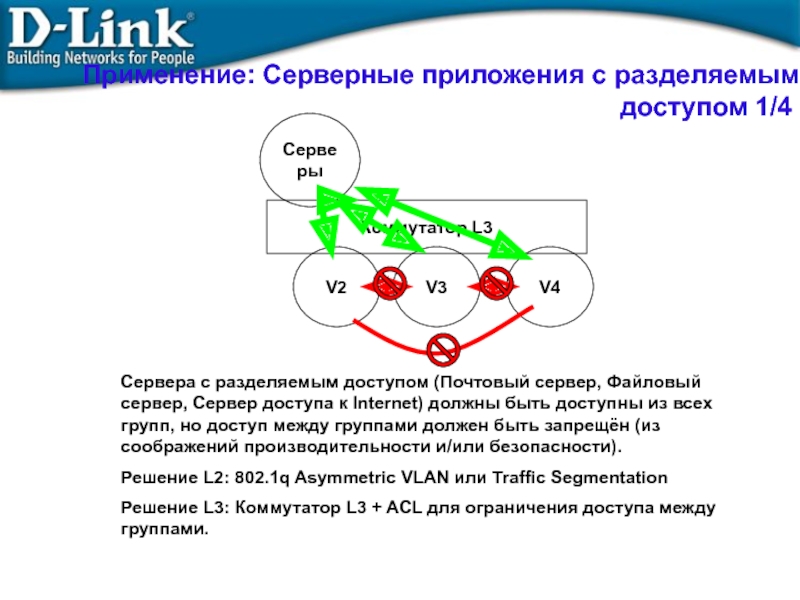

- 52. Применение: Серверные приложения с разделяемым доступом 1/4Сервера

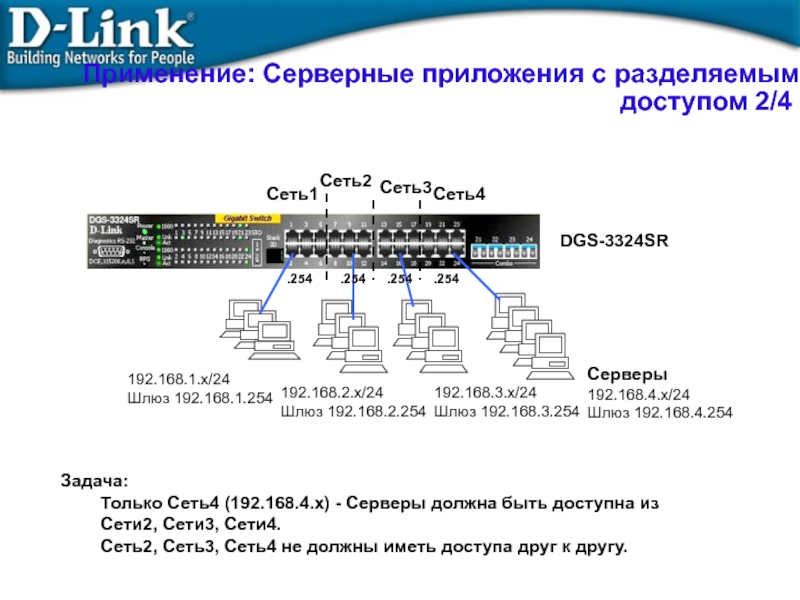

- 53. Задача:Только Сеть4 (192.168.4.x) - Серверы должна быть

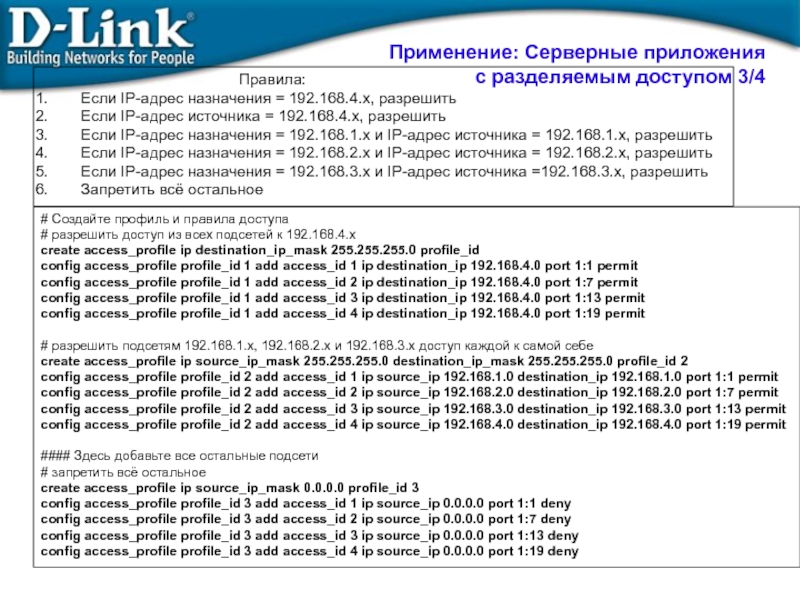

- 54. # Создайте профиль и правила доступа# разрешить

- 55. Тест:PC в Сети1 (192.168.2.x), Сети2, Сети3 имеют

- 56. Применение:Multi-netting 2/3 Задача:PC в Сети1, Сети2,

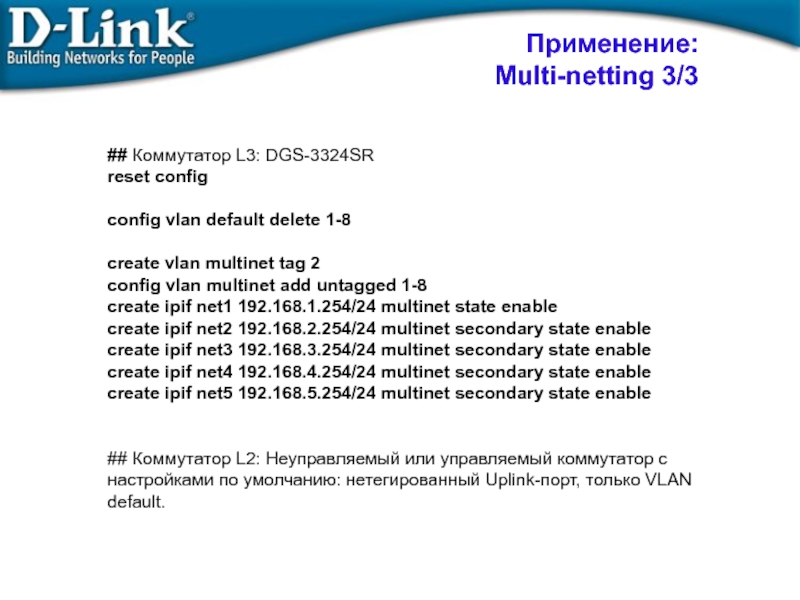

- 57. ## Коммутатор L3: DGS-3324SRreset configconfig vlan default

- 58. Multi-netting: дополнительный пример Задача:PC в Сети1,

- 59. Virtual Router Redundancy Protocol – VRRPПротокол резервирования виртуального маршрутизатора

- 60. VRRP - RFC-2338 Протокол резервирования виртуального маршрутизатора.VRRP

- 61. Где применяется VRRPОтказоустойчивость в IP-сетяхДинамические протоколы маршрутизации:OSPF,

- 62. Основные понятия VRRPВиртуальный маршрутизатор – Virtual Router:

- 63. IP = 192.168.1.x/24Шлюз = 192.168.1.252Коммутатор L2L3_CL3_AL3_BСеть192_168_1VRRP ПодсетьСеть192_168_2Сеть192_168_32.2521.2521.2533.2533.2542.2544.254Группа

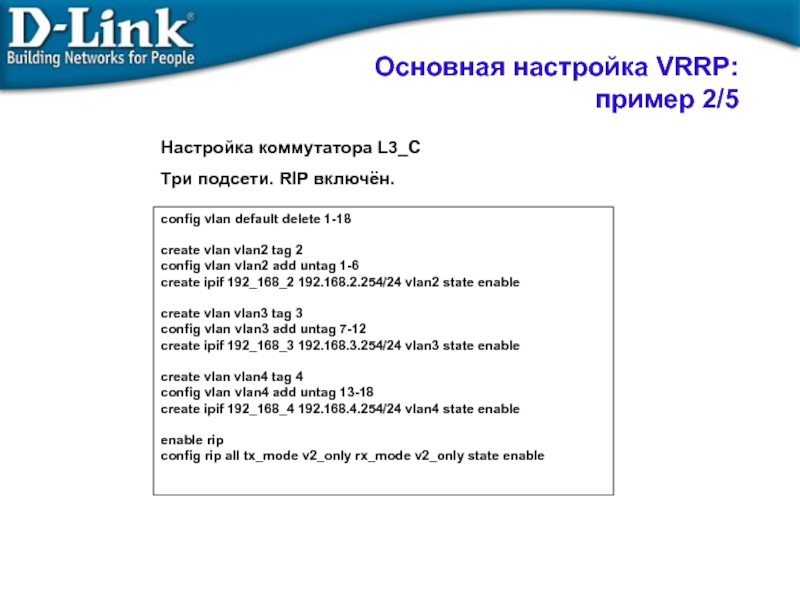

- 64. config vlan default delete 1-18create vlan vlan2

- 65. config vlan default delete 1-12create vlan vlan2

- 66. DGS-3324SR:4# show vrrp Global VRRP

- 67. Тест:192.168.1.1 постоянно пингует 192.168.4.4.На 192.168.1.1, введите команду

- 68. IP = 192.168.1.x/24Шлюз = 192.168.1.252Коммутатор L2L3_AL3_BСеть192_168_1VRRP ПодсетьСеть192_168_2Сеть192_168_32.2521.2521.2533.253

- 69. config vlan default delete 1-12create vlan vlan2

- 70. IP = 172.19.1.1/24Шлюз = 172.19.1.252Коммутатор L2L3_AL3_BСеть1 172_19_1VRRP

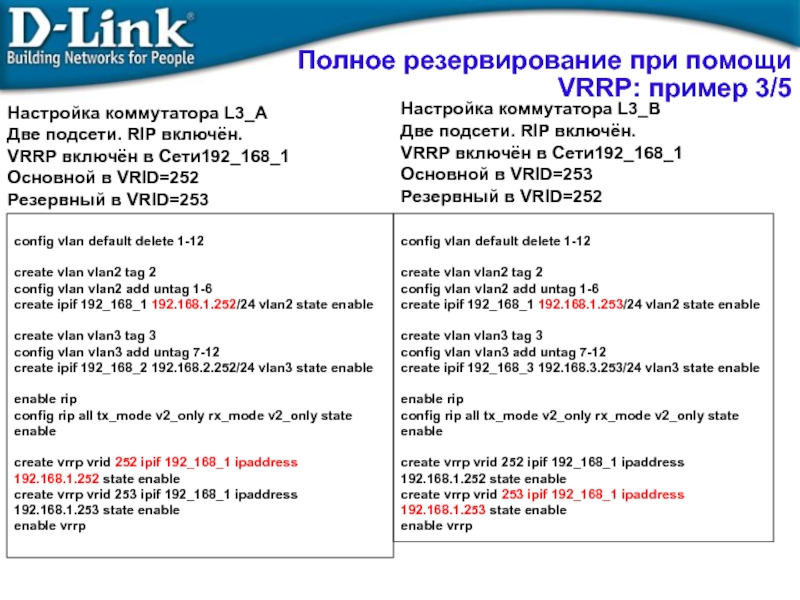

- 71. Полное резервирование при помощи VRRP: пример 1/5Группа

- 72. config vlan default delete 1-18create vlan vlan2

- 73. config vlan default delete 1-12create vlan vlan2

- 74. DGS-3324SR:4# show vrrp Global VRRP

- 75. Тест:PC_A (192.168.1.1, Шлюз = 192.168.1.252) и PC_B

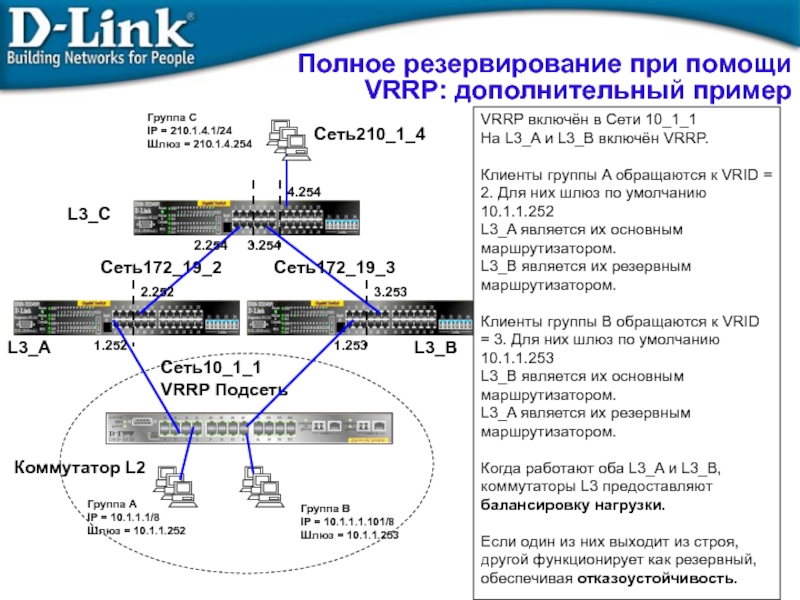

- 76. Полное резервирование при помощи VRRP: дополнительный примерГруппа

- 77. Спасибо!

- 78. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Функции коммутаторов D-Link 3-его уровня и примеры их использования

Часть

I – Одноадресная IP-маршрутизация

Слайд 2Содержание

IP-маршрутизация

Теоретические основы

Статическая маршрутизация

RIP

OSPF

Приложения: Доступ

к Internet через устройство с NAT

Приложения: Приложения с общим

доступом к серверамПриложения: Перенаправление DHCP/BootP

Приложения: Работа во многих подсетях

VRRP

Слайд 3IP-маршрутизация 1/3

Задача:

Различные IP-интерфейсы могут маршрутизироваться на

отдельном

устройстве can routed без задействования какого-либо протокола L3.

Принцип:Коммутатор L3 создаст 4 локальных маршрута в таблице

маршрутизации. Пакеты в разные подсети будут передаваться на

основании таблицы маршрутизации.

192.168.3.x/24

Шлюз: 192.168.3.254

192.168.2.x/24

Шлюз: 192.168.2.254

Серверы

192.168.4.x/24

Шлюз: 192.168.4.254

192.168.1.x/24

Шлюз: 192.168.1.254

Сеть1

Сеть2

Сеть3

Сеть4

.254

.254

.254

.254

DGS-3324SR

Слайд 4Процедура настройки DGS-3324SR

1. Удалите порты из VLAN default для добавления

в другие VLAN-ы.

config vlan default delete 1:1-1:24

2. Создайте VLAN, добавьте

в него порты и затем создайте IP-интерфейс в этом VLAN.

create vlan v101 tag 101

config vlan v101 add untagged 1:1-1:6

create ipif net1 192.168.1.254/24 v101 state enabled

create vlan v102 tag 102

config vlan v102 add untagged 1:7-1:12

create ipif net2 192.168.2.254/24 v102 state enabled

create vlan v103 tag 103

config vlan v103 add untagged 1:13-1:18

create ipif net3 192.168.3.254/24 v103 state enabled

create vlan v104 tag 104

config vlan v104 add untagged 1:19-1:24

create ipif net4 192.168.4.254/24 v104 state enabled

Save

3. Проверьте, правильно ли настроены IP-интерфейсы.

show vlan

show ipif

На PC клиента:

1. В ручную задайте IP-адрес и маску подсети в соответствующей IP-подсети.

2. Шлюз = IP-интерфейс DGS-3324SR.

IP-маршрутизация 2/3

Слайд 5IP-маршрутизация 3/3

Тест:

1. PC в Сети1 пингует шлюз (192.168.1.254), другие

интерфейсы DGS-3324SR (192.168.2.254, 192.168.3.254 и т.д.) и PC из других

сетей.2. PC в Сети2 пингует шлюз (192.168.2.254), другие интерфейсы DGS-3324SR (192.168.1.254, 192.168.3.254 и т.д.) и PC из других сетей.

3. Тоже самое и для PC из Сети3 и Сети4.

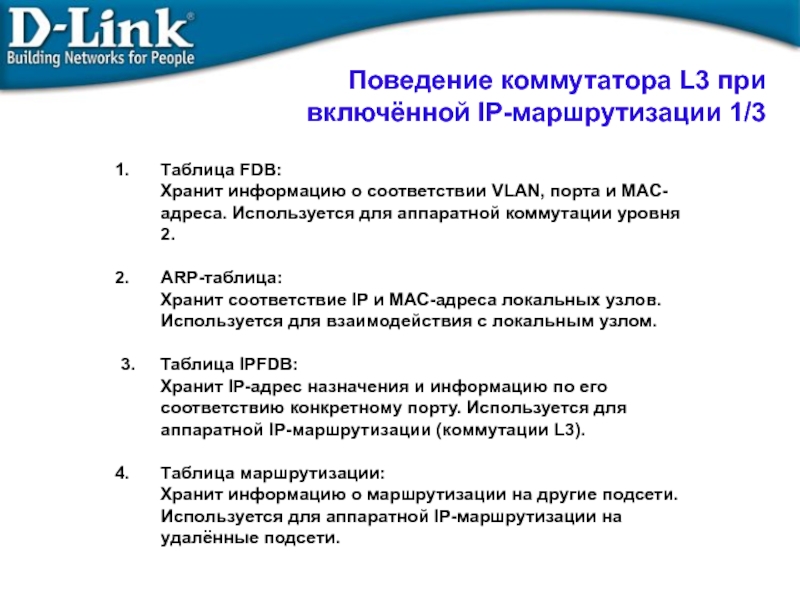

Слайд 6Поведение коммутатора L3 при включённой IP-маршрутизации 1/3

Таблица FDB:

Хранит информацию о соответствии VLAN, порта и MAC-адреса. Используется для аппаратной коммутации уровня 2.

ARP-таблица:

Хранит соответствие IP и MAC-адреса локальных узлов. Используется для взаимодействия с локальным узлом.

3. Таблица IPFDB:

Хранит IP-адрес назначения и информацию по его соответствию конкретному порту. Используется для аппаратной IP-маршрутизации (коммутации L3).

Таблица маршрутизации:

Хранит информацию о маршрутизации на другие подсети. Используется для аппаратной IP-маршрутизации на удалённые подсети.

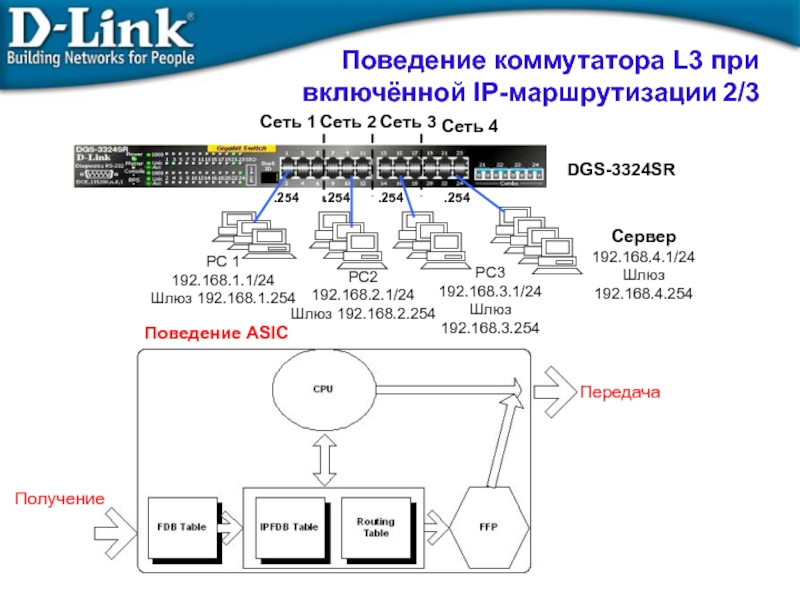

Слайд 7Поведение коммутатора L3 при включённой IP-маршрутизации 2/3

PC3 192.168.3.1/24

Шлюз 192.168.3.254

PC2

192.168.2.1/24

Шлюз

192.168.2.254

Сервер

192.168.4.1/24

Шлюз 192.168.4.254

PC 1

192.168.1.1/24

Шлюз 192.168.1.254

Сеть 1

Сеть 2

Сеть 3

Сеть 4

.254

.254

.254

.254

DGS-3324SR

Получение

Передача

Поведение ASIC

Слайд 8Поведение коммутатора L3 при включённой IP-маршрутизации 3/3

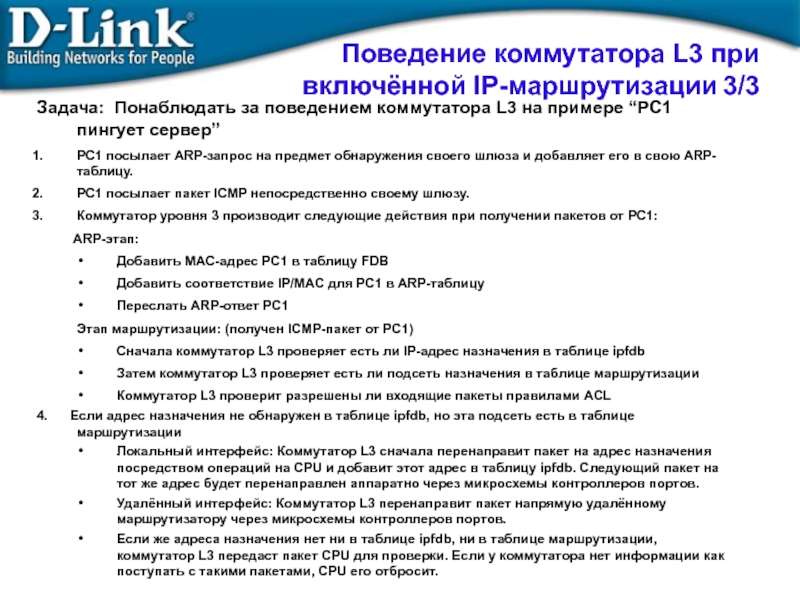

Задача: Понаблюдать за поведением

коммутатора L3 на примере “PC1 пингует сервер”

PC1 посылает ARP-запрос на

предмет обнаружения своего шлюза и добавляет его в свою ARP-таблицу.PC1 посылает пакет ICMP непосредственно своему шлюзу.

Коммутатор уровня 3 производит следующие действия при получении пакетов от PC1:

ARP-этап:

Добавить MAC-адрес PC1 в таблицу FDB

Добавить соответствие IP/MAC для PC1 в ARP-таблицу

Переслать ARP-ответ PC1

Этап маршрутизации: (получен ICMP-пакет от PC1)

Сначала коммутатор L3 проверяет есть ли IP-адрес назначения в таблице ipfdb

Затем коммутатор L3 проверяет есть ли подсеть назначения в таблице маршрутизации

Коммутатор L3 проверит разрешены ли входящие пакеты правилами ACL

4. Если адрес назначения не обнаружен в таблице ipfdb, но эта подсеть есть в таблице маршрутизации

Локальный интерфейс: Коммутатор L3 сначала перенаправит пакет на адрес назначения посредством операций на CPU и добавит этот адрес в таблицу ipfdb. Следующий пакет на тот же адрес будет перенаправлен аппаратно через микросхемы контроллеров портов.

Удалённый интерфейс: Коммутатор L3 перенаправит пакет напрямую удалённому маршрутизатору через микросхемы контроллеров портов.

Если же адреса назначения нет ни в таблице ipfdb, ни в таблице маршрутизации, коммутатор L3 передаст пакет CPU для проверки. Если у коммутатора нет информации как поступать с такими пакетами, CPU его отбросит.

Слайд 9Статическая и динамическая маршрутизация

Статические записи добавляются в таблицу маршрутизации

вручную

Преимущества статической маршрутизации:

Простота в использовании

Надёжность

Эффективность

Недостатки статической маршрутизации:

Отсутствие масштабируемости

Не адаптирована к

ситуациям потери связности по определённым каналамДинамические записи в таблице маршрутизации распознаются и обновляются посредством Протоколов маршрутизации.

Два основных типа:

Distance Vector Protocols (Дистанционно-векторные протоколы)

RIP: Routing Information Protocol (v1 или v2)

Link State Protocols (Протоколы по состоянию канала)

OSPF: Open Shortest Path First

Слайд 11R1:

Network Mask Gateway

Hops

10.0.0.0 255.0.0.0 10.1.1.1 1

11.0.0.0

255.0.0.0 10.1.1.3 212.0.0.0 255.0.0.0 10.1.1.4 2

13.1.0.0 255.255.0.0 13.1.1.1 1

13.2.0.0 255.255.0.0 13.2.1.1 1 15.0.0.0 255.0.0.0 10.1.1.3 3 16.0.0.0 255.0.0.0 10.1.1.4 3

Пример статической таблицы маршрутизации

R2:

Network Mask Gateway Hops

10.0.0.0 255.0.0.0 11.1.1.3 2

11.0.0.0 255.0.0.0 11.1.1.2 1

12.0.0.0 255.0.0.0 11.1.1.3 3

13.1.0.0 255.255.0.0 11.1.1.3 3

13.2.0.0 255.255.0.0 11.1.1.3 3 15.0.0.0 255.0.0.0 15.1.1.2 1 16.0.0.0 255.0.0.0 11.1.1.3 4

R3:

Network Mask Gateway Hops

10.0.0.0 255.0.0.0 10.1.1.3 1

11.0.0.0 255.0.0.0 11.1.1.3 1

12.0.0.0 255.0.0.0 10.1.1.4 2

13.1.0.0 255.255.0.0 11.1.1.1 2

13.2.0.0 255.255.0.0 11.1.1.1 2 15.0.0.0 255.0.0.0 11.1.1.2 2 16.0.0.0 255.0.0.0 10.1.1.4 3

R4:

Network Mask Gateway Hops

10.0.0.0 255.0.0.0 10.1.1.4 1

11.0.0.0 255.0.0.0 10.1.1.3 2

12.0.0.0 255.0.0.0 12.1.1.4 1

13.1.0.0 255.255.0.0 10.1.1.1 2

13.2.0.0 255.255.0.0 10.1.1.1 2 15.0.0.0 255.0.0.0 10.1.1.3 3 16.0.0.0 255.0.0.0 12.1.1.5 2

R5:

Network Mask Gateway Hops

10.0.0.0 255.0.0.0 12.1.1.4 2

11.0.0.0 255.0.0.0 12.1.1.4 3

12.0.0.0 255.0.0.0 12.1.1.5 1

13.1.0.0 255.255.0.0 12.1.1.4 3

13.2.0.0 255.255.0.0 12.1.1.4 3 15.0.0.0 255.0.0.0 12.1.1.4 4 16.0.0.0 255.0.0.0 16.1.1.5 1

R1

R2

R3

R4

R5

Подсеть 10

Подсеть 13.2

Подсеть 13.1

Подсеть 11

Подсеть 12

Подсеть 16

Подсеть 15

E0:10.1.1.1 / 8

E0: 10.1.1.3 / 8

E0: 10.1.1.4 / 8

E1: 11.1.1.3 / 8

E0: 11.1.1.2 / 8

E1: 12.1.1.4 / 8

E0: 12.1.1.5 / 8

E1: 16.1.1.5 / 8

E1: 13.1.1.1 / 16

E2: 13.2.1.1 / 16

E1: 15.1.1.2 /8

Схема сети

Таблица маршрутизации R5 также могла бы быть такой:

Network Mask Gateway

0.0.0.0 0.0.0.0 12.1.1.4

12.0.0.0 255.0.0.0 12.1.1.5

16.0.0.0 255.0.0.0 16.1.1.5

Таблицы маршрутизации на каждом маршрутизаторе/ коммутаторе L3 должны быть следующими:

Слайд 12Стандартные компоненты таблицы маршрутизации

Стандартными компонентами таблицы маршрутизации являются:

Destination Network Address

(Адрес сети назначения): Сетевая часть IP-адреса сети назначения

Subnet Mask (Маска

подсети): используется для разделения IP-адреса на адрес подсети и адрес узлаIP-адрес следующего маршрутизатора, на который маршрутизатор перенаправляет трафик в адрес указанной подсети

Интерфейс, с которым проассоциирован маршрут

Локальный маршрут (подключённая подсеть) или маршрут, полученный при помощи протокола маршрутизации

Слайд 13Статическая маршрутизация:

пример 1/3

Задача:

Чтобы коммутаторы DGS-3324SR могли взаимодействовать друг

с другом, Вы должны сконфигурировать статические маршруты на обоих устройствах:

Сети,

подключённые к DGS-3324SR_1 (Сеть2 и Сеть3) имеют доступ к сетям, подключённым к DGS-3324SR_2 (Сеть4 и Сеть5)Сети, подключённые к DGS-3324SR_2 (Сеть4 и Сеть5) имеют доступ к сетям, подключённым к DGS-3324SR_1 (Сеть2 и Сеть3)

Принцип:

Пакеты с адресом назначения «удалённая сеть» будут передаваться в соответствии

со статическим маршрутом на «удалённый коммутатор» и затем в «удалённую

подсеть».

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть5

192.168.5.x

Шлюз 192.168.5.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

DGS-3324SR_2

Слайд 14Процедура настройки DGS-3324SR_ 1 (верхний)

1. Создайте VLAN-ы и IP-интерфейсы:

config

vlan default delete 1:1-1:24

create vlan v101 tag 101

config vlan v101

add untagged 1:1-1:8create ipif net1 192.168.1.253/24 v101 state enabled

create vlan v102 tag 102

config vlan v102 add untagged 1:9-1:16

create ipif net2 192.168.2.254/24 v102 state enabled

create vlan v103 tag 103

config vlan v103 add untagged 1:17-1:24

create ipif net3 192.168.3.254/24 v103 state enabled

2. Создайте статические маршруты:

create iproute 192.168.4.0/24 192.168.1.254

create iproute 192.168.5.0/24 192.168.1.254

3. Для проверки таблицы маршрутизации используйте команду:

show iproute

Статическая маршрутизация:

пример 2/3

Слайд 15Процедура настройки DGS-3324SR_ 2 (нижний)

1. Создайте VLAN-ы и IP-интерфейсы:

config

vlan default delete 1:1-1:24

create vlan v101 tag 101

config vlan v101

add untagged 1:1-1:8create ipif net1 192.168.1.254/24 v101 state enabled

create vlan v104 tag 104

config vlan v104 add untagged 1:9-1:16

create ipif net4 192.168.4.254/24 v104 state enabled

create vlan v105 tag 105

config vlan v105 add untagged 1:17-1:24

create ipif net5 192.168.5.254/24 v105 state enabled

2. Создайте статические маршруты:

create iproute 192.168.2.0/24 192.168.1.253

create iproute 192.168.3.0/24 192.168.1.253

3. Для проверки таблицы маршрутизации используйте команду:

show iproute

Тест:

Сеть5 (на нижнем коммутаторе) имеет доступ к Сети2 и Сети3 (на верхнем коммутаторе).

Сеть2 (на верхнем коммутаторе) имеет доступ к Сети4 и Сети5.

Статическая маршрутизация:

пример 2/3

Слайд 16Статическая маршрутизация: дополнительный

пример

Задача:

Чтобы коммутаторы DGS-3324SR взаимодействовали друг с

другом, Вы

должны сконфигурировать статические маршруты на обоих устройствах:

Сети, подключённые

к DGS-3324SR_1 (Сеть1 и Сеть2) имеют доступ к сетям, подключённым к DGS-3324SR_2 (Сеть3) и DGS-3324SR_3 (Сеть4)Сеть, подключённая к DGS-3324SR_2 (Сеть3) имеет доступ к сетям, подключённым к DGS-3324SR_1 (Сеть2) и DGS-3324SR_3 (Сеть4)

Принцип:

Пакеты с адресом назначения «удалённая сеть» будут передаваться в

соответствии со статическим маршрутом на «удалённый коммутатор» и

затем в «удалённую подсеть».

DGS-3324SR_3

Сеть2

192.168.2.x

Шлюз 192.168.2.253

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

DGS-3324SR_2

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

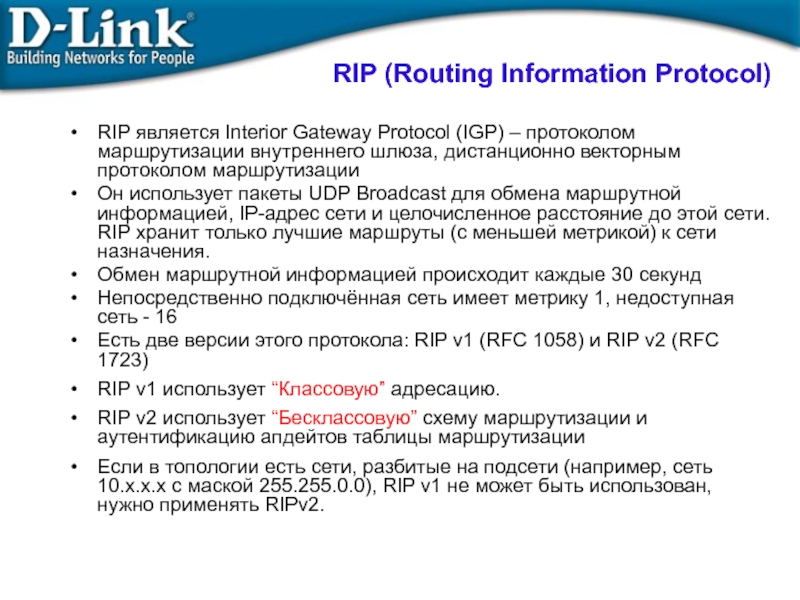

Слайд 18RIP (Routing Information Protocol)

RIP является Interior Gateway Protocol (IGP) –

протоколом маршрутизации внутреннего шлюза, дистанционно векторным протоколом маршрутизации

Он использует

пакеты UDP Broadcast для обмена маршрутной информацией, IP-адрес сети и целочисленное расстояние до этой сети. RIP хранит только лучшие маршруты (с меньшей метрикой) к сети назначения.Обмен маршрутной информацией происходит каждые 30 секунд

Непосредственно подключённая сеть имеет метрику 1, недоступная сеть - 16

Есть две версии этого протокола: RIP v1 (RFC 1058) и RIP v2 (RFC 1723)

RIP v1 использует “Классовую” адресацию.

RIP v2 использует “Бесклассовую” схему маршрутизации и аутентификацию апдейтов таблицы маршрутизации

Если в топологии есть сети, разбитые на подсети (например, сеть 10.x.x.x с маской 255.255.0.0), RIP v1 не может быть использован, нужно применять RIPv2.

Слайд 19RIP: пример 1/3

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть5

192.168.5.x

Шлюз 192.168.5.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

DGS-3324SR_2

Задача:

Сконфигурировать RIP на обоих

коммутаторах так, чтобы:DGS-3324SR_1 мог изучать сети (Сеть4 и Сеть5), подключённые к DGS-3324SR_2.

DGS-3324SR_2 мог изучать сети (Сеть2 и Сеть3), подключённые к DGS-3324SR_1.

Пример:

Статические маршруты подходят только для сетей с простой топологией.

Если в сети много подсетей, задать все статические маршруты будет тяжело.

Использование RIP позволяет коммутаторам L3 изучать таблицы

маршрутизации друг друга АВТОМАТИЧЕСКИ.

Слайд 20Процедура настройки DGS-3324SR_1 (верхний):

Создайте VLAN-ы и IP-интерфейсы для Сети1,

Сети2 и Сети3, как в предыдущем примере.

Включите RIP и

разрешите этот протокол на соответствующих или на всех интерфейсах:enable rip

config rip all state enabled

Или config rip ipif net1 tx_mode v2_only rx_mode v2_only state enabled

(и также для других интерфейсов)

Процедура настройки DGS-3324SR_2 (нижний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети4 и Сети5, как в предыдущем примере.

Включите RIP и разрешите этот протокол на соответствующих или на всех

интерфейсах:

enable rip

config rip all state enabled

Или config rip ipif net1 tx_mode v2_only rx_mode v2_only state enabled

(и также для других интерфейсов)

RIP: пример 2/3

Слайд 21Тест:

На верхнем коммутаторе введите команду “show iproute”, чтобы проверить были

ли Сеть4 и Сеть5 изучены по протоколу RIP.

На нижнем коммутаторе

введите команду “show iproute”, чтобы проверить были ли Сеть2 и Сеть3 изучены по протоколу RIP.Пропингуйте сети на удалённом коммутаторе.

RIP: пример 3/3

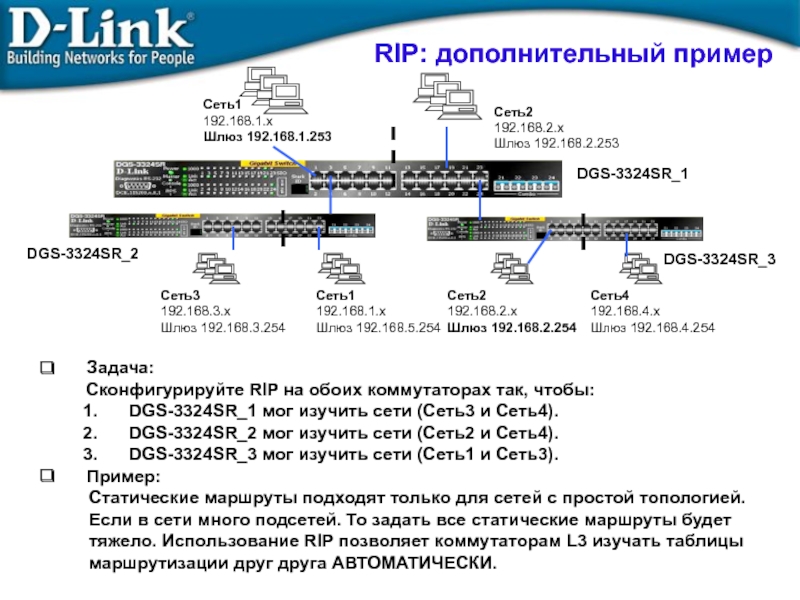

Слайд 22 RIP: дополнительный пример

Задача:

Сконфигурируйте RIP

на обоих коммутаторах так, чтобы:

DGS-3324SR_1 мог изучить сети (Сеть3 и

Сеть4).DGS-3324SR_2 мог изучить сети (Сеть2 и Сеть4).

DGS-3324SR_3 мог изучить сети (Сеть1 и Сеть3).

Пример:

Статические маршруты подходят только для сетей с простой топологией.

Если в сети много подсетей. То задать все статические маршруты будет

тяжело. Использование RIP позволяет коммутаторам L3 изучать таблицы

маршрутизации друг друга АВТОМАТИЧЕСКИ.

Сеть2

192.168.2.x

Шлюз 192.168.2.253

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть1

192.168.1.x

Шлюз 192.168.5.254

DGS-3324SR_2

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

DGS-3324SR_3

Слайд 24OSPF

OSPF – Протокол Open Shortest Path First, протокол открытия кратчайшего

пути первым.

Протокол по состоянию канала; Interior Gateway Protocol (IGP)

– протокол маршрутизации внутреннего шлюза.Протокол OSPF v.2 описан в RFC 2328 - OSPF Version 2

Во время инициализации в сети или изменения топологии (маршрутной информации), маршрутизатор генерирует сообщение о состоянии канала, которое представляет собой список состояний каналов этого маршрутизатора.

Алгоритм состояния канала:

1. Создаётся «Новая база данных топологии» рассылкой многоадресных сообщений.

2. После того, как база данных каждого маршрутизатора готова, каждый маршрутизатор строит своё дерево кратчайших маршрутов для всех подсетей с использованием алгоритма Dijkstra. Затем адреса подсетей, соответствующие стоимости маршрутов и адреса следующих маршрутизаторов на пути к подсетям назначения добавляются в таблицу IP-маршрутизации.

3. Если происходят какие-либо изменения в топологии, об этом сообщается в пакетах состояния канала, и алгоритм Dijkstra используется для пересчёта кратчайших путей опять.

Слайд 25OSPF Area – OSPF зона

Топология зоны не «видна» снаружи зоны

Маршрутизатор

с несколькими интерфейсами может находиться в нескольких зонах

Каждая зона

характеризуется 32-х битным ID зоны (Area ID) и состоит из некоторого количества сетевых сегментов и маршрутизаторов. Магистралью является Area 0.0.0.0Area ID – это не IP-адрес, несмотря на то что выглядит очень похоже

Каждая зона имеет свою базу данных состояния каналов, состоящую из пакетов LSA, описывающих как маршрутизаторы и сегменты сети соединены между собой.

Слайд 26Типы зон OSPF

Магистральная зона также называется Зона 0 (Area

0)

Все зоны должны быть подключены к Area 0 (исключением

является виртуальный канал)Area 0 является точкой связи всех других зон

Магистральная зона используется в качестве транзитной в сети

Area 0 эквивалентна уровню ядра в сетевой топологии

Магистральная зона (Area 0 )

Слайд 27Типы зон OSPF

Тупиковая зона

Stub Area имеет только одну точку выхода,

пакеты входят в зону и выходят из неё через ABR.

Area

1 «видит» информацию о всех подсетях Area 0 в своей таблице маршрутизации, но не маршруты E из AS 100. Instead a ABR inserts a Default Route 0.0.0.0 into the Stub Area

Маршрутизация из Stub Area во внешний мир осуществляется с использованием “Маршрута по умолчанию”, 0.0.0.0.

Через тупиковые зоны не должны проходить виртуальные каналы.

В тупиковых зонах не должно быть ASBR, они должны иметь только один ABR.

Замечание:

Тупиковые зоны – STUB AREAS

Area 0

Area 1

Тупиковая

ASBR

Представляется маршрут по умолчанию

Маршруты E1 или E2

ABR

Маршрут по умолчанию Default Route позволяет не использовать много внешних маршрутов External Routes путём замены их на один по умолчанию

Суммарные LSA

Магистраль

Слайд 29 Маршрутизаторы, которые имеют соединения больше, чем с одной зоной называются

пограничными - Border Routers (BR). Пограничные маршрутизаторы выполняют функцию распространения

необходимой маршрутной информации между зонами.IR: Маршрутизатор, который всеми своими интерфейсами «смотрит» в одну зону называется внутренним - Internal Router.

ABR: Маршрутизатор, к которому подключено несколько зон называется пограничным маршрутизатором зоны - Area Border Router.

ASBR: Маршрутизаторы, являющиеся шлюзами в другие сети (возможно использующие другие протоколы маршрутизации) называются пограничными маршрутизаторами автономной системы - Autonomous System Border Routers (ASBR).

Типы маршрутизаторов OSPF

Слайд 30Основные операции, выполняемые алгоритмом состояния канала

Обмен маршрутной информацией

Каждый маршрутизатор

периодически высылает описание всех своих подключений к соседним маршрутизаторам.

Маршрутизаторы являются

соседними, если они подключены напрямую через одну сеть.Маршрутизатор посылает LSA каждому из своих соседей. LSA содержит список всех интерфейсов, заданную стоимость - “cost” каждого линка и заданную пару cost-TOS.

Маршрутизируемая область

LSA распространяются по всему домену маршрутизации (routing domain). Доменом маршрутизации может быть вся AS – Autonomous System (автономная система) или ограниченная зона внутри одной AS.

Зоны конфигурируются заданием area_ID для каждого интерфейса маршрутизатора. Если area_ID одинаков для всех портов маршрутизатора, маршрутизатор находится в одной зоне.

Слайд 31Основные операции, выполняемые алгоритмом состояния канала

База данных состояний каналов

Каждый маршрутизатор в домене поддерживает идентичную, синхронизируемую копию базы данных,

состоящую из информации о состоянии каналов.Маршрутизатор, находящийся в нескольких зонах, поддерживает отдельную базу данных для каждой зоны.

Дерево кратчайших маршрутов

Каждый маршрутизатор использует определённый алгоритм при обработке базы данных для создания дерева кратчайших маршрутов.

Это дерево содержит кратчайшие маршруты к каждому маршрутизатору и каждой подсети, которые доступны другим маршрутизаторам в топологии. При расчёте дерева каждый маршрутизатор считает себя корнем топологии.

Таблица маршрутизации

Полученные таким образом деревья определяют суммарную стоимость маршрута к подсети назначения и следующему маршрутизатору. Эти деревья используются как основа для создания таблицы маршрутизации.

Слайд 32 Если одна зона должна соединяться с другой не через

Area 0, используется “VIRTUAL LINK” – виртуальный канал.

Виртуальные

каналы используются для создания логических соединений “Logical Link” между зонами, не подключённых напрямую к Area 0. В этом примере, Зоны 46,48 используются как транзитные (наподобие туннеля) между Зонами 11,45 и Area 0.Виртуальные каналы используются в двух случаях:

(1) Для объединения зон, не имеющих прямого соединения с магистралью.

(2) Для создания магистрали, в случае потери связности в Area 0.

Виртуальный канал должен быть установлен между двумя ABR, которые находятся в одной зоне, причём один из них должен иметь подключение к магистрали.

Виртуальные каналы

Router

Router

Router

Router

Router

Router

Слайд 33 Агрегирование – это объединение нескольких маршрутов в одном представлении (сообщении).

Это обычно производится на ABR – границах между разными зонами.

Агрегирование OSPF

Router

Router

Router

Router

Слайд 34Сравнение OSPF и RIPv2

1. При использовании OSPF, отсутствует ограничение в

15 переходов, как при RIP.

2. OSPF использует IP Multicast для

рассылки сообщений о состоянии каналов.3. OSPF обладает лучшей сходимостью, чем RIP.

4. OSPF предоставляет средства балансировки нагрузки.

5. OSPF позволяет разбить сеть на логические сегменты, в которых маршрутизаторы могут быть поделены на зоны, что позволяет ограничить распространение сообщений о состоянии каналов по все сети.

6. OSPF имеет более совершенные средства аутентификации.

7. OSPF позволяет распознавать внутри AS внешние маршруты.

Слайд 35OSPF – Одна зона: пример 1/2

Задача:

Сконфигурировать OSPF на обоих

коммутаторах так, чтобы:

DGS-3324SR_1 мог изучать сети (Сеть4 и Сеть5), подключённые

к DGS-3324SR_2.DGS-3324SR_2 мог изучать сети (Сеть2 и Сеть3), подключённые к DGS-3324SR_1.

Принцип:

OSPF основывается на принципе зон, OSPF может разделить большую сеть на

несколько зон.

Маршрутизаторы в одной зоне могут изучать таблицы маршрутизации друг друга.

Топология зоны не видна снаружи зоны.

Area

0.0.0.0

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть5

192.168.5.x

Шлюз 192.168.5.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

DGS-3324SR_2

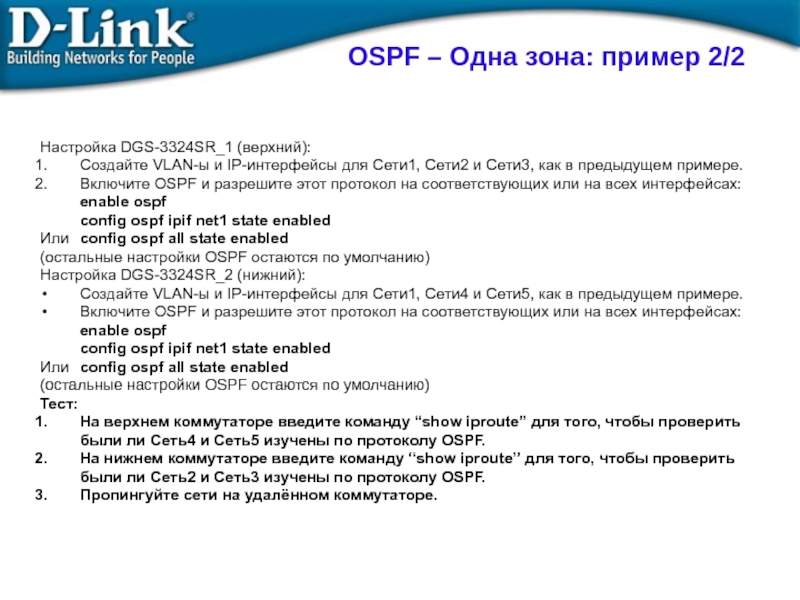

Слайд 36Настройка DGS-3324SR_1 (верхний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети2

и Сети3, как в предыдущем примере.

Включите OSPF и разрешите

этот протокол на соответствующих или на всех интерфейсах:enable ospf

config ospf ipif net1 state enabled

Или config ospf all state enabled

(остальные настройки OSPF остаются по умолчанию)

Настройка DGS-3324SR_2 (нижний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети4 и Сети5, как в предыдущем примере.

Включите OSPF и разрешите этот протокол на соответствующих или на всех интерфейсах:

enable ospf

config ospf ipif net1 state enabled

Или config ospf all state enabled

(остальные настройки OSPF остаются по умолчанию)

Тест:

На верхнем коммутаторе введите команду “show iproute” для того, чтобы проверить были ли Сеть4 и Сеть5 изучены по протоколу OSPF.

На нижнем коммутаторе введите команду “show iproute” для того, чтобы проверить были ли Сеть2 и Сеть3 изучены по протоколу OSPF.

Пропингуйте сети на удалённом коммутаторе.

OSPF – Одна зона: пример 2/2

Слайд 37OSPF – Одна зона: дополнительный пример

Задача:

Сконфигурировать OSPF на обоих коммутаторах так, чтобы:

DGS-3324SR_1 мог изучать сети

(Сеть3 и Сеть4). DGS-3324SR_2 мог изучать сети (Сеть2 и Сеть4).

DGS-3324SR_3 мог изучать сети (Сеть1 и Сеть3).

Принцип:

OSPF основывается на принципе зон, OSPF может разделить большую сеть на

несколько зон. Маршрутизаторы в одной зоне могут изучать таблицы

маршрутизации друг друга. Топология зоны не видна снаружи зоны.

Сеть2

192.168.2.x

Шлюз 192.168.2.253

Сеть1

192.168.1.x

Шлюз 192.168.1.253

DGS-3324SR_1

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

DGS-3324SR_2

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

Магистраль

Area

0.0.0.0

DGS-3324SR_3

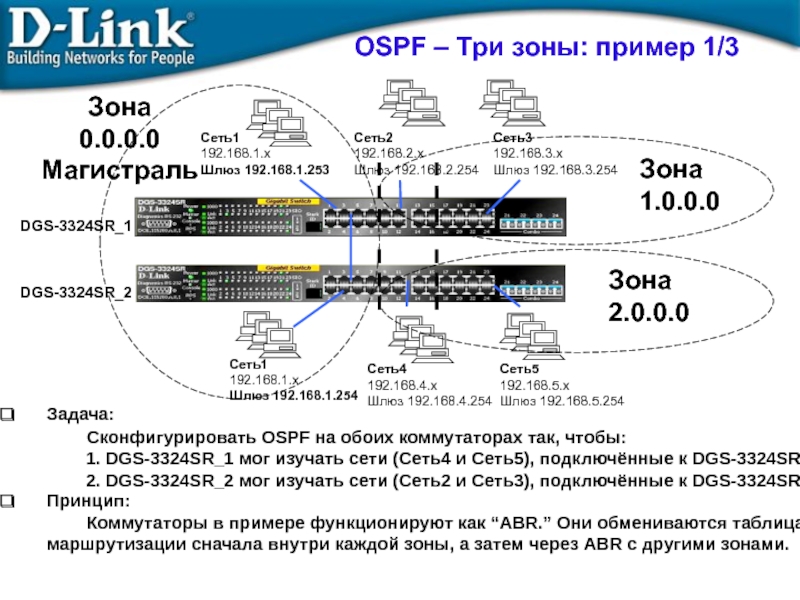

Слайд 38OSPF – Три зоны: пример 1/3

Задача:

Сконфигурировать OSPF на обоих

коммутаторах так, чтобы:

1. DGS-3324SR_1 мог изучать

сети (Сеть4 и Сеть5), подключённые к DGS-3324SR_2.2. DGS-3324SR_2 мог изучать сети (Сеть2 и Сеть3), подключённые к DGS-3324SR_1.

Принцип:

Коммутаторы в примере функционируют как “ABR.” Они обмениваются таблицами

маршрутизации сначала внутри каждой зоны, а затем через ABR с другими зонами.

DGS-3324SR_1

DGS-3324SR_2

Зона

1.0.0.0

Зона

2.0.0.0

Зона

0.0.0.0

Магистраль

Сеть4

192.168.4.x

Шлюз 192.168.4.254

Сеть2

192.168.2.x

Шлюз 192.168.2.254

Сеть3

192.168.3.x

Шлюз 192.168.3.254

Сеть5

192.168.5.x

Шлюз 192.168.5.254

Сеть1

192.168.1.x

Шлюз 192.168.1.254

Сеть1

192.168.1.x

Шлюз 192.168.1.253

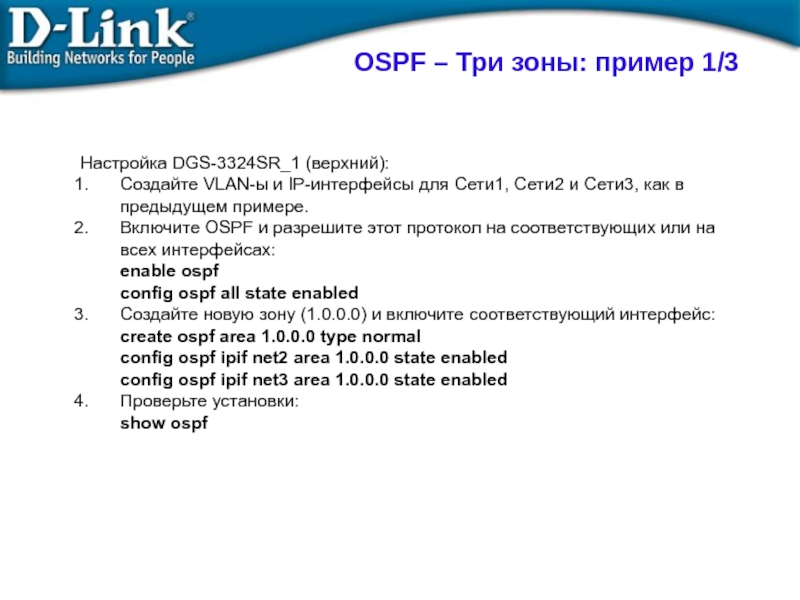

Слайд 39Настройка DGS-3324SR_1 (верхний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети2

и Сети3, как в предыдущем примере.

Включите OSPF и разрешите

этот протокол на соответствующих или на всех интерфейсах:enable ospf

config ospf all state enabled

Создайте новую зону (1.0.0.0) и включите соответствующий интерфейс:

create ospf area 1.0.0.0 type normal

config ospf ipif net2 area 1.0.0.0 state enabled

config ospf ipif net3 area 1.0.0.0 state enabled

Проверьте установки:

show ospf

OSPF – Три зоны: пример 1/3

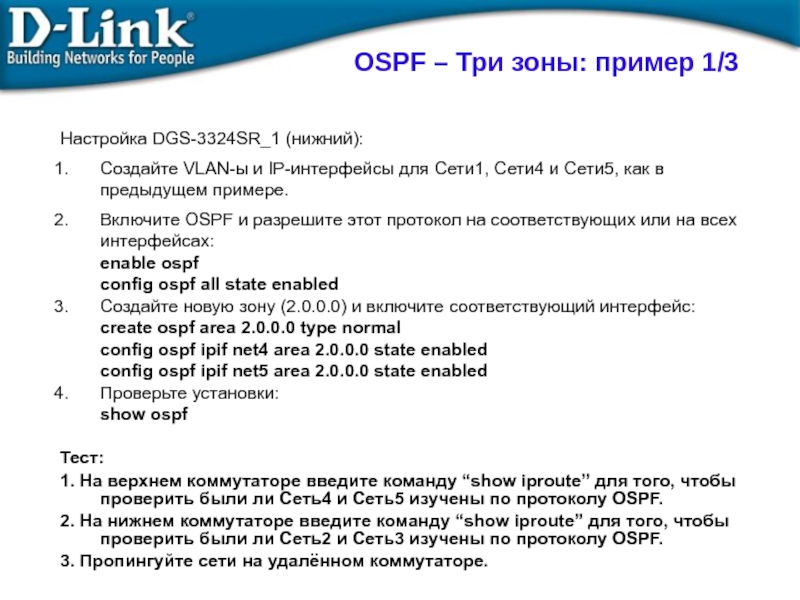

Слайд 40

Настройка DGS-3324SR_1 (нижний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети4

и Сети5, как в предыдущем примере.

Включите OSPF и разрешите этот

протокол на соответствующих или на всех интерфейсах:enable ospf

config ospf all state enabled

Создайте новую зону (2.0.0.0) и включите соответствующий интерфейс:

create ospf area 2.0.0.0 type normal

config ospf ipif net4 area 2.0.0.0 state enabled

config ospf ipif net5 area 2.0.0.0 state enabled

Проверьте установки:

show ospf

Тест:

1. На верхнем коммутаторе введите команду “show iproute” для того, чтобы проверить были ли Сеть4 и Сеть5 изучены по протоколу OSPF.

2. На нижнем коммутаторе введите команду “show iproute” для того, чтобы проверить были ли Сеть2 и Сеть3 изучены по протоколу OSPF.

3. Пропингуйте сети на удалённом коммутаторе.

OSPF – Три зоны: пример 1/3

Слайд 41Задача:

Сконфигурировать OSPF на трёх коммутаторах в трёх зонах так,

чтобы:

DGS-3324SR_1 мог изучать Сеть2 и Сеть3.

DGS-3324SR_2 мог изучать Сеть3.

DGS-3324SR_3 мог

изучать Сеть2. OSPF – Три зоны: дополнительный пример

A0

Зона 0.0.0.0

A2

Зона 2.0.0.0

A1

Зона 1.0.0.0

DGS-3324SR_3

Router_ID 3.3.3.3

DGS-3324SR_2

Router_ID 2.2.2.2

DGS-3324SR_1

Router_ID 1.1.1.1

Сеть4

192.168.4.x/24

Сеть5

192.168.5.x/24

Сеть3

192.168.3.x/24

Сеть1

192.168.1.x/24

Сеть2

192.168.2.x/24

PC B: 192.168.3.1

Шлюз: 192.168.3.254

PC C: 192.168.2.1

Шлюз: 192.168.2.254

PC A: 192.168.4.1

Шлюз: 192.168.4.254

Слайд 42OSPF – Виртуальный канал: пример 1/3

Зона 0.0.0.0

Зона 1.0.0.0

Зона 2.0.0.0

Задача:

Сконфигурировать OSPF на трёх коммутаторах в трёх

зонах так, чтобы DGS-3324SR_3 мог изучать сети (Сеть1 и Сеть2), подключённые к DGS-3324SR_1.Пример:

DGS-3324SR_3 не подсоединён напрямую к магистрали (зона 0.0.0.0).

Таким образом, в этом примере необходима настройка виртуального

канала.

DGS-3324SR_3

DGS-3324SR_1

DGS-3324SR_2

Сеть1

192.168.1.x/24

Сеть3

192.168.3.x/24

Сеть4

192.168.4.x/24

Сеть2

192.168.2.x/24

Сеть5

192.168.5.x/24

Слайд 43Настройка DGS-3324SR_1 (левый):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети2 и

Сети3, как в предыдущем примере.

Включите OSPF и разрешите этот протокол

на соответствующих или на всех интерфейсах:enable ospf

config ospf all state enabled

config ospf router_id 1.1.1.1

3. Создайте новую зону (1.0.0.0) и включите соответствующий интерфейс:

create ospf area 1.0.0.0 type normal

config ospf ipif net3 area 1.0.0.0 state enabled

config ospf router_id 1.1.1.1

Настройка DGS-3324SR_2 (средний):

1. Создайте VLAN-ы и IP-интерфейсы для Сети3 и Сети4, как в предыдущем примере.

2. Включите OSPF и разрешите этот протокол на соответствующих или на всех интерфейсах:

enable ospf

config ospf all state enabled

config ospf router_id 2.2.2.2

3. Создайте новые зоны (1.0.0.0) и (2.0.0.0) и включите соответствующие интерфейсы:

create ospf area 1.0.0.0 type normal

create ospf area 2.0.0.0 type normal

config ospf ipif net3 area 1.0.0.0 state enabled

config ospf ipif net4 area 2.0.0.0 state enabled

OSPF – Виртуальный канал: пример 2/3

Слайд 44

Тест:

На левом коммутаторе введите команду “show iproute” для того, чтобы

проверить была ли Сеть4 изучена по протоколу OSPF.

На среднем коммутаторе

введите команду “show iproute” для того, чтобы проверить были ли Сеть1 и Сеть2 изучены по протоколу OSPF.Настройка DGS-3324SR_2 (правый):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети2 и Сети3, как в предыдущем.

Включите OSPF и разрешите этот протокол на соответствующих или на всех интерфейсах:

enable ospf

config ospf all state enabled

3. Создайте новую зону (2.0.0.0) и включите соответствующий интерфейс:

create ospf area 2.0.0.0 type normal

config ospf ipif net4 area 2.0.0.0 state enabled

config ospf ipif net4 area 2.0.0.0 state enabled

config ospf router_id 3.3.3.3

Проверьте установки:

show ospf

Создайте виртуальный канал на правом и левом коммутаторах:

На левом create ospf virtual_link 0.0.0.0 3.3.3.3

На правом create ospf virtual_link 2.0.0.0 1.1.1.1

Тест:

На правом коммутаторе введите команду “show iproute” для того, чтобы проверить были ли Сеть1 и Сеть2 изучены по протоколу OSPF, на левом сделайте тоже самое для того, чтобы проверить были ли Сеть4 и Сеть5 изучены по протоколу OSPF.

Пропингуйте сети на удалённом коммутаторе.

OSPF – Виртуальный канал: пример 3/3

Слайд 45OSPF – Виртуальный канал: дополнительный пример

Зона 0.0.0.0

Зона 2.0.0.0

Зона 2.0.0.0

Задача:

Сконфигурировать OSPF в пяти зонах так, чтобы

DGS-3324SR_3 мог изучать сети (Сеть1 и Сеть2) и DGS-3324SR_1 мог изучать сети (Сеть5 и Сеть6).Пример:

DGS-3324SR_3 не подсоединён напрямую к магистрали (зона 0.0.0.0).

Таким образом, в этом примере необходима настройка виртуального канала.

DGS-3324SR_3

DGS-3324SR_1

DGS-3324SR_2

Сеть2

192.168.2.x/24

Сеть3

192.168.3.x/24

Сеть4

192.168.4.x/24

Сеть5

192.168.5.x/24

Зона 0.0.0.0

Сеть3

192.168.3.x/24

Сеть4

192.168.4.x/24

Сеть6

192.168.6.x/24

Зона 20.0.0.0

Слайд 46OSPF- Агрегирование:

пример 1/3

Задача:

Сконфигурировать OSPF на трёх коммутаторах в трёх

зонах так, чтобы:

1. DGS-3324SR_3 мог получить суммированный маршрут от DGS-3324SR_1.

DGS-3324SR_1 мог получить суммированный маршрут от DGS-3324SR_3.Пример:

Суммированный маршрут поможет снизить количество записей в таблице

маршрутизации и «стабилизировать» статус таблицы маршрутизации на

магистрали.

Если один маршрут из AREA 1.0.0.0 исчезнет, это не повлияет на магистраль

и AREA 2.0.0.0.

Зона 0.0.0.0

Зона 1.0.0.0

Зона 2.0.0.0

DGS-3324SR_2

DGS-3324SR_3

DGS-3324SR_1

Сеть1

192.168.1.x/24

Сеть2

10.1.2.x/24

Сеть3

10.1.3.x/24

Сеть5

10.1.5.x/24

Сеть12

11.1.12.x/24

Сеть13

11.1.13.x//24

Сеть4

10.1.4.x/24

Сеть14

11.1.14.x/24

Сеть15

11.1.15.x/24

Слайд 47Настройка DGS-3324SR_1 (верхний):

Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети5

и Сети15, как в предыдущем примере.

Включите OSPF и разрешите этот

протокол на соответствующих или на всех интерфейсах:enable ospf

config ospf all state enabled

config ospf router_id 1.1.1.1

Создайте новые зоны (1.0.0.0), (2.0.0.0) и включите соответствующие интерфейсы:

create ospf area 1.0.0.0 type normal

create ospf area 2.0.0.0 type normal

config ospf ipif net5 area 1.0.0.0 state enabled

config ospf ipif net15 area 2.0.0.0 state enabled

Настройка DGS-3324SR_2 (правый):

1. Создайте VLAN-ы и IP-интерфейсы для Сети1, Сети12 - Сети15, как в предыдущем примере.

2. Включите OSPF и разрешите этот протокол на соответствующих или на всех интерфейсах:

enable ospf

config ospf all state enabled

config ospf router_id 3.3.3.3

Создайте новую зону (2.0.0.0) и включите соответствующий интерфейс:

create ospf area 2.0.0.0 type normal

config ospf ipif all area 2.0.0.0 state enabled

OSPF- Агрегирование:

пример 2/3

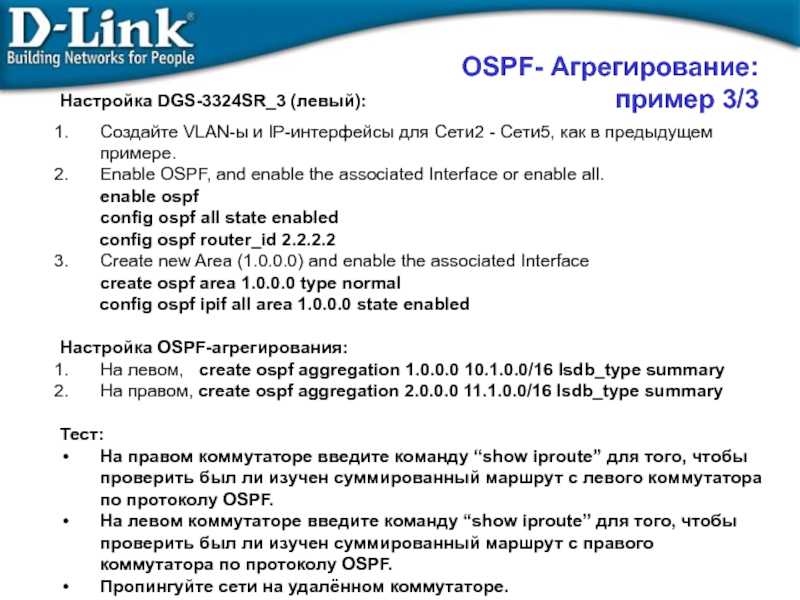

Слайд 48Настройка DGS-3324SR_3 (левый):

Создайте VLAN-ы и IP-интерфейсы для Сети2 -

Сети5, как в предыдущем примере.

Enable OSPF, and enable the associated

Interface or enable all.enable ospf

config ospf all state enabled

config ospf router_id 2.2.2.2

Create new Area (1.0.0.0) and enable the associated Interface

create ospf area 1.0.0.0 type normal

config ospf ipif all area 1.0.0.0 state enabled

Настройка OSPF-агрегирования:

На левом, create ospf aggregation 1.0.0.0 10.1.0.0/16 lsdb_type summary

На правом, create ospf aggregation 2.0.0.0 11.1.0.0/16 lsdb_type summary

Тест:

На правом коммутаторе введите команду “show iproute” для того, чтобы проверить был ли изучен суммированный маршрут с левого коммутатора по протоколу OSPF.

На левом коммутаторе введите команду “show iproute” для того, чтобы проверить был ли изучен суммированный маршрут с правого коммутатора по протоколу OSPF.

Пропингуйте сети на удалённом коммутаторе.

OSPF- Агрегирование:

пример 3/3

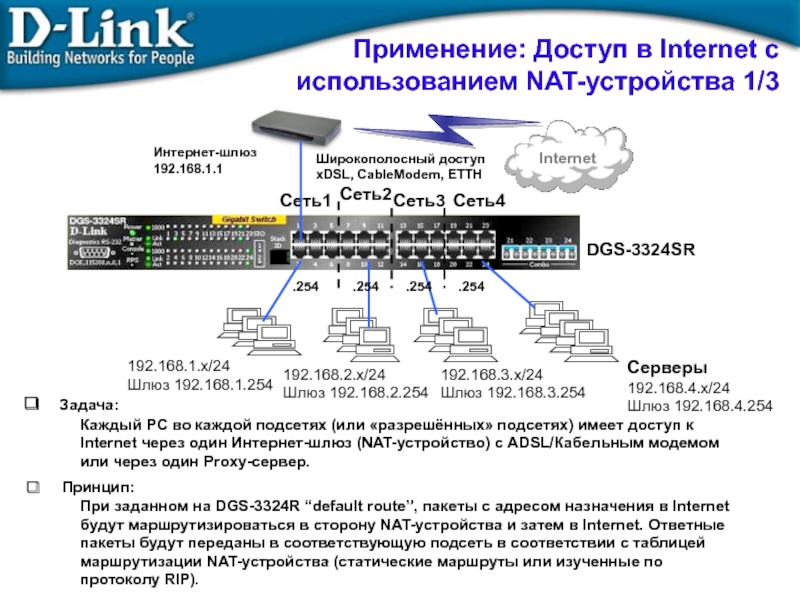

Слайд 50Применение: Доступ в Internet с использованием NAT-устройства 1/3

Задача:

Каждый PC во каждой подсетях (или «разрешённых» подсетях) имеет доступ

к Internet через один Интернет-шлюз (NAT-устройство) с ADSL/Кабельным модемом или через один Proxy-сервер. Принцип:

При заданном на DGS-3324R “default route”, пакеты с адресом назначения в Internet будут маршрутизироваться в сторону NAT-устройства и затем в Internet. Ответные пакеты будут переданы в соответствующую подсеть в соответствии с таблицей маршрутизации NAT-устройства (статические маршруты или изученные по протоколу RIP).

Серверы

192.168.4.x/24

Шлюз 192.168.4.254

Интернет-шлюз

192.168.1.1

192.168.3.x/24

Шлюз 192.168.3.254

192.168.2.x/24

Шлюз 192.168.2.254

192.168.1.x/24

Шлюз 192.168.1.254

Сеть1

Сеть2

Сеть3

Сеть4

.254

.254

.254

.254

DGS-3324SR

Широкополосный доступ

xDSL, CableModem, ETTH

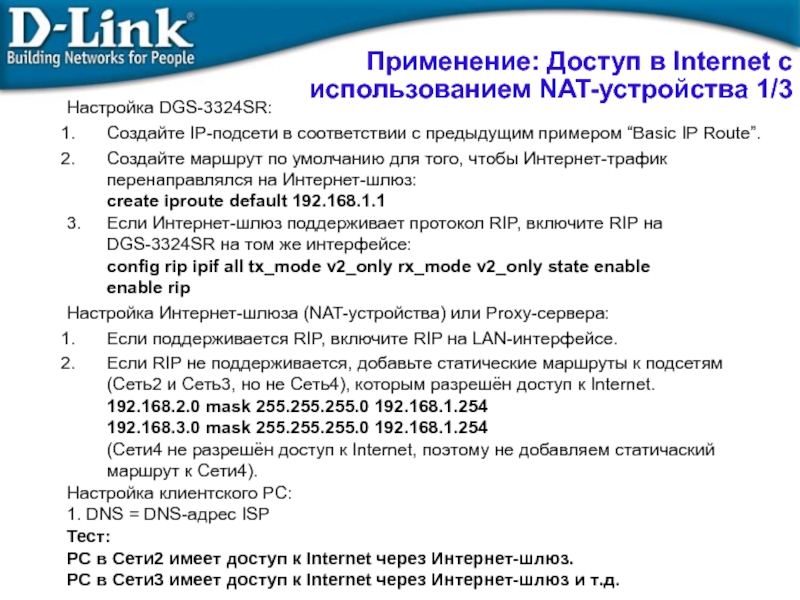

Слайд 51Настройка DGS-3324SR:

Создайте IP-подсети в соответствии с предыдущим примером “Basic IP

Route”.

Создайте маршрут по умолчанию для того, чтобы Интернет-трафик перенаправлялся на

Интернет-шлюз:create iproute default 192.168.1.1

3. Если Интернет-шлюз поддерживает протокол RIP, включите RIP на DGS-3324SR на том же интерфейсе:

config rip ipif all tx_mode v2_only rx_mode v2_only state enable

enable rip

Настройка Интернет-шлюза (NAT-устройства) или Proxy-сервера:

Если поддерживается RIP, включите RIP на LAN-интерфейсе.

Если RIP не поддерживается, добавьте статические маршруты к подсетям (Сеть2 и Сеть3, но не Сеть4), которым разрешён доступ к Internet.

192.168.2.0 mask 255.255.255.0 192.168.1.254

192.168.3.0 mask 255.255.255.0 192.168.1.254

(Сети4 не разрешён доступ к Internet, поэтому не добавляем статичаский маршрут к Сети4).

Настройка клиентского PC:

1. DNS = DNS-адрес ISP

Тест:

PC в Сети2 имеет доступ к Internet через Интернет-шлюз.

PC в Сети3 имеет доступ к Internet через Интернет-шлюз и т.д.

Применение: Доступ в Internet с использованием NAT-устройства 1/3

Слайд 52Применение: Серверные приложения с разделяемым доступом 1/4

Сервера с разделяемым доступом

(Почтовый сервер, Файловый сервер, Сервер доступа к Internet) должны быть

доступны из всех групп, но доступ между группами должен быть запрещён (из соображений производительности и/или безопасности).Решение L2: 802.1q Asymmetric VLAN или Traffic Segmentation

Решение L3: Коммутатор L3 + ACL для ограничения доступа между группами.

Коммутатор L3

Серверы

V2

V3

V4

Слайд 53Задача:

Только Сеть4 (192.168.4.x) - Серверы должна быть доступна из Сети2,

Сети3, Сети4.

Сеть2, Сеть3, Сеть4 не должны иметь доступа друг к

другу.192.168.3.x/24

Шлюз 192.168.3.254

192.168.2.x/24

Шлюз 192.168.2.254

Серверы

192.168.4.x/24

Шлюз 192.168.4.254

192.168.1.x/24

Шлюз 192.168.1.254

Сеть1

Сеть2

Сеть3

Сеть4

.254

.254

.254

.254

DGS-3324SR

Применение: Серверные приложения с разделяемым доступом 2/4

Слайд 54# Создайте профиль и правила доступа

# разрешить доступ из всех

подсетей к 192.168.4.x

create access_profile ip destination_ip_mask 255.255.255.0 profile_id

config

access_profile profile_id 1 add access_id 1 ip destination_ip 192.168.4.0 port 1:1 permitconfig access_profile profile_id 1 add access_id 2 ip destination_ip 192.168.4.0 port 1:7 permit

config access_profile profile_id 1 add access_id 3 ip destination_ip 192.168.4.0 port 1:13 permit

config access_profile profile_id 1 add access_id 4 ip destination_ip 192.168.4.0 port 1:19 permit

# разрешить подсетям 192.168.1.x, 192.168.2.x и 192.168.3.x доступ каждой к самой себе

create access_profile ip source_ip_mask 255.255.255.0 destination_ip_mask 255.255.255.0 profile_id 2

config access_profile profile_id 2 add access_id 1 ip source_ip 192.168.1.0 destination_ip 192.168.1.0 port 1:1 permit

config access_profile profile_id 2 add access_id 2 ip source_ip 192.168.2.0 destination_ip 192.168.2.0 port 1:7 permit

config access_profile profile_id 2 add access_id 3 ip source_ip 192.168.3.0 destination_ip 192.168.3.0 port 1:13 permit

config access_profile profile_id 2 add access_id 4 ip source_ip 192.168.4.0 destination_ip 192.168.4.0 port 1:19 permit

#### Здесь добавьте все остальные подсети

# запретить всё остальное

create access_profile ip source_ip_mask 0.0.0.0 profile_id 3

config access_profile profile_id 3 add access_id 1 ip source_ip 0.0.0.0 port 1:1 deny

config access_profile profile_id 3 add access_id 2 ip source_ip 0.0.0.0 port 1:7 deny

config access_profile profile_id 3 add access_id 3 ip source_ip 0.0.0.0 port 1:13 deny

config access_profile profile_id 3 add access_id 4 ip source_ip 0.0.0.0 port 1:19 deny

Правила:

Если IP-адрес назначения = 192.168.4.x, разрешить

Если IP-адрес источника = 192.168.4.x, разрешить

Если IP-адрес назначения = 192.168.1.x и IP-адрес источника = 192.168.1.x, разрешить

Если IP-адрес назначения = 192.168.2.x и IP-адрес источника = 192.168.2.x, разрешить

Если IP-адрес назначения = 192.168.3.x и IP-адрес источника =192.168.3.x, разрешить

Запретить всё остальное

Применение: Серверные приложения

с разделяемым доступом 3/4

Слайд 55Тест:

PC в Сети1 (192.168.2.x), Сети2, Сети3 имеют доступ к Сети4

(192.168.4.x).

Сеть1, Сеть2, Сеть3 не имеют доступа друг к другу.

Применение: Серверные

приложенияс разделяемым доступом 4/4

Слайд 56Применение:

Multi-netting 2/3

Задача:

PC в Сети1, Сети2, … Сети5 могут

пинговать друг друга (между multi-netting IP-интерфейсами) и могут пинговать PC10

(другой обычный IP-интерфейс).Пример:

Эта функция аналогична функции Multi-Home на маршрутизаторе. Эта функция полезна, когда коммутатор L3 ставится на замену маршрутизатора, на котором настроена функция multi-home. Максимум 5 IP-интерфейсов могут быть привязаны к одному VLAN, и трафик из разных подсетей будет маршрутизироваться в пределах одного VLAN.

DGS-3324SR

PC1

192.168.1.1

255.255.255.0

Шлюз 192.168.1.254

PC2

192.168.2.1

255.255.255.0

Шлюз 192.168.2.254

PC5

192.168.5.1

255.255.255.0

Шлюз 192.168.5.254

u

u

PC10

10.19.72.4 255.0.0.0

Шлюз 10.90.90.90

Коммутатор L2

Неуправляемый или управляемый, с одним VLAN default, без тегированных портов

DGS-3324SR

Порты 9-24, Default VLAN, нетегированные, System Ipif = 10.90.90.90/8

Порты 1-8

VLAN = multinet, нетегированные,

Сеть1: 192.168.1.254/24

Сеть2: 192.168.2.254/24 (secondary)

Сеть3: 192.168.3.254/24 (secondary)

Сеть4: 192.168.4.254/24 (secondary)

Сеть5: 192.168.5.254/24 (secondary)

Коммутатор L2: Неуправляемый или управляемый (DES-3226S, DES-3526) только с default VLAN, нет тегированных Uplink-портов.

Слайд 57## Коммутатор L3: DGS-3324SR

reset config

config vlan default delete 1-8

create vlan

multinet tag 2

config vlan multinet add untagged 1-8

create ipif net1

192.168.1.254/24 multinet state enablecreate ipif net2 192.168.2.254/24 multinet secondary state enable

create ipif net3 192.168.3.254/24 multinet secondary state enable

create ipif net4 192.168.4.254/24 multinet secondary state enable

create ipif net5 192.168.5.254/24 multinet secondary state enable

## Коммутатор L2: Неуправляемый или управляемый коммутатор с настройками по умолчанию: нетегированный Uplink-порт, только VLAN default.

Применение:

Multi-netting 3/3

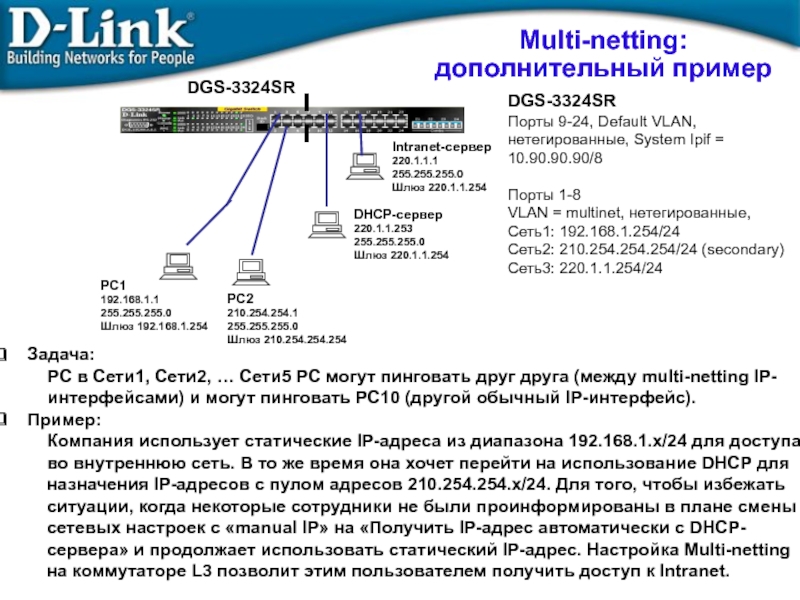

Слайд 58Multi-netting: дополнительный пример

Задача:

PC в Сети1, Сети2, … Сети5

PC могут пинговать друг друга (между multi-netting IP-интерфейсами) и могут

пинговать PC10 (другой обычный IP-интерфейс).Пример:

Компания использует статические IP-адреса из диапазона 192.168.1.x/24 для доступа

во внутреннюю сеть. В то же время она хочет перейти на использование DHCP для

назначения IP-адресов с пулом адресов 210.254.254.x/24. Для того, чтобы избежать

ситуации, когда некоторые сотрудники не были проинформированы в плане смены

сетевых настроек с «manual IP» на «Получить IP-адрес автоматически с DHCP-

сервера» и продолжает использовать статический IP-адрес. Настройка Multi-netting

на коммутаторе L3 позволит этим пользователем получить доступ к Intranet.

DGS-3324SR

PC1

192.168.1.1

255.255.255.0

Шлюз 192.168.1.254

PC2

210.254.254.1

255.255.255.0

Шлюз 210.254.254.254

Intranet-сервер

220.1.1.1

255.255.255.0

Шлюз 220.1.1.254

DGS-3324SR

Порты 9-24, Default VLAN, нетегированные, System Ipif = 10.90.90.90/8

Порты 1-8

VLAN = multinet, нетегированные,

Сеть1: 192.168.1.254/24

Сеть2: 210.254.254.254/24 (secondary)

Сеть3: 220.1.1.254/24

DHCP-сервер

220.1.1.253

255.255.255.0

Шлюз 220.1.1.254

Слайд 59Virtual Router Redundancy Protocol – VRRP

Протокол резервирования виртуального

маршрутизатора

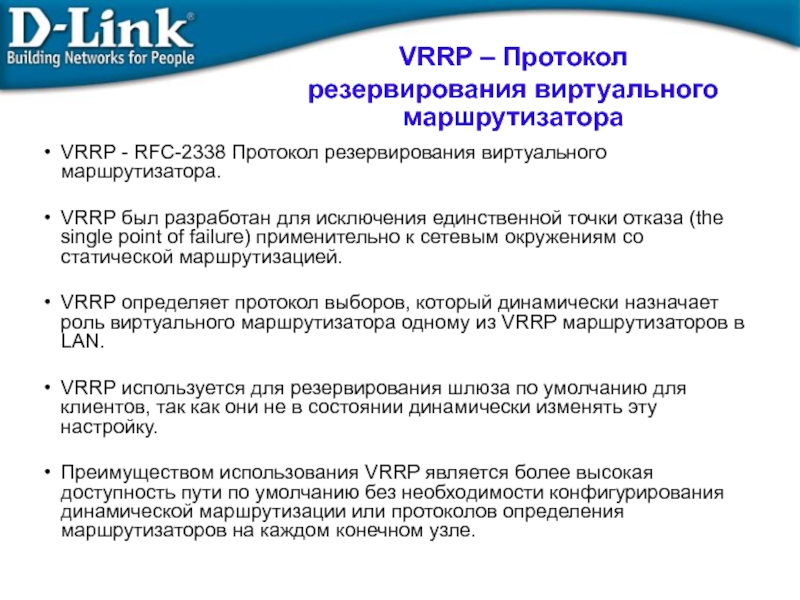

Слайд 60VRRP - RFC-2338 Протокол резервирования виртуального маршрутизатора.

VRRP был разработан для

исключения единственной точки отказа (the single point of failure) применительно

к сетевым окружениям со статической маршрутизацией.VRRP определяет протокол выборов, который динамически назначает роль виртуального маршрутизатора одному из VRRP маршрутизаторов в LAN.

VRRP используется для резервирования шлюза по умолчанию для клиентов, так как они не в состоянии динамически изменять эту настройку.

Преимуществом использования VRRP является более высокая доступность пути по умолчанию без необходимости конфигурирования динамической маршрутизации или протоколов определения маршрутизаторов на каждом конечном узле.

VRRP – Протокол

резервирования виртуального маршрутизатора

Слайд 61Где применяется VRRP

Отказоустойчивость в IP-сетях

Динамические протоколы маршрутизации:

OSPF, RIP, …

Коммутаторы L2

Отказоустойчивость

в L2-сетях:

1. Протоколы Spanning Tree:

STP, RSTP, MSTP,…

Или

2.

Протокол агрегирования каналов:802.3ad (LACP)

Сервер, 172.19.10.1

10.10.10.12/8

Шлюз = 10.1.1.254

10.10.10.11/8

Шлюз = 10.1.1.254

10.10.10.10/8

Шлюз = 10.1.1.254

10.1.1.254

Что если откажет шлюз по умолчанию!!!!

Коммутаторы L3

ОТВЕТ: VRRP

Слайд 62Основные понятия VRRP

Виртуальный маршрутизатор – Virtual Router: VRRP маршрутизатор –

это группа из одного или нескольких физических устройств, которые работают

как шлюз по умолчанию для узлов сети. Виртуальный маршрутизатор определяется идентификатором виртуального маршрутизатора Virtual Router IDentifier (VRID) и IP-адресом.VRRP маршрутизатор - VRRP Router : Любой маршрутизатор, на котором запущен VRRP. VRRP маршрутизатор может быть в составе одного или нескольких виртуальных маршрутизаторов. VRRP может быть Backup маршрутизатором для одного или нескольких Master маршрутизаторов.

Владелец IP-адреса - IP Address Owner : Одиночный VRRP маршрутизатор, имеющий IP-адрес виртуального маршрутизатора в качестве адреса реального интерфейса.

Основной маршрутизатор - Master Router: Физическое устройство (маршрутизатор) в составе виртуального маршрутизатора, который отвечает за перенаправление пакетов на виртуальный маршрутизатор и ответ на ARP-запросы.

Резервный маршрутизатор - Backup Router: Любой VRRP маршрутизатор в составе виртуального маршрутизатора, который не был выбран основным. Он необходим для того, чтобы выполнять роль основного при его отказе.

Идентификатор виртуального маршрутизатора - VRID Virtual Router Identifier: Каждому виртуальному маршрутизатору назначается уникальный VRID. Все маршрутизаторы, принимающие участие в защите одного шлюза по умолчанию имеют один и тот же VRID (1 ~ 255).

Слайд 63IP = 192.168.1.x/24

Шлюз = 192.168.1.252

Коммутатор L2

L3_C

L3_A

L3_B

Сеть192_168_1

VRRP Подсеть

Сеть192_168_2

Сеть192_168_3

2.252

1.252

1.253

3.253

3.254

2.254

4.254

Группа C

IP = 192.168.4.x/24

Шлюз

= 192.168.4.254

Задача:

VRRP включён в Сети192_168_1

На L3_A и L3_B

настроен VRRP.L3_A является основным.

L3_B является резервным.

Когда L3_A функционирует, пакеты из подсети 192.168.1.x маршрутизирует L3_A. L3_B находится в режиме ожидания.

Когда отказывает L3_A, L3_B становится основным и маршрутизирует пакеты из подсети 192.168.1.x, обеспечивая отказоустойчивость сетевого окружения со статическими маршрутами.

Механизм VRRP активизируется, если один из основных маршрутизаторов выходит из строя.

Кабель 1

Кабель 2

Сеть192_168_4

Основная настройка VRRP:

пример 1/5

Слайд 64config vlan default delete 1-18

create vlan vlan2 tag 2

config vlan

vlan2 add untag 1-6

create ipif 192_168_2 192.168.2.254/24 vlan2 state enable

create

vlan vlan3 tag 3config vlan vlan3 add untag 7-12

create ipif 192_168_3 192.168.3.254/24 vlan3 state enable

create vlan vlan4 tag 4

config vlan vlan4 add untag 13-18

create ipif 192_168_4 192.168.4.254/24 vlan4 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

Настройка коммутатора L3_C

Три подсети. RIP включён.

Основная настройка VRRP:

пример 2/5

Слайд 65

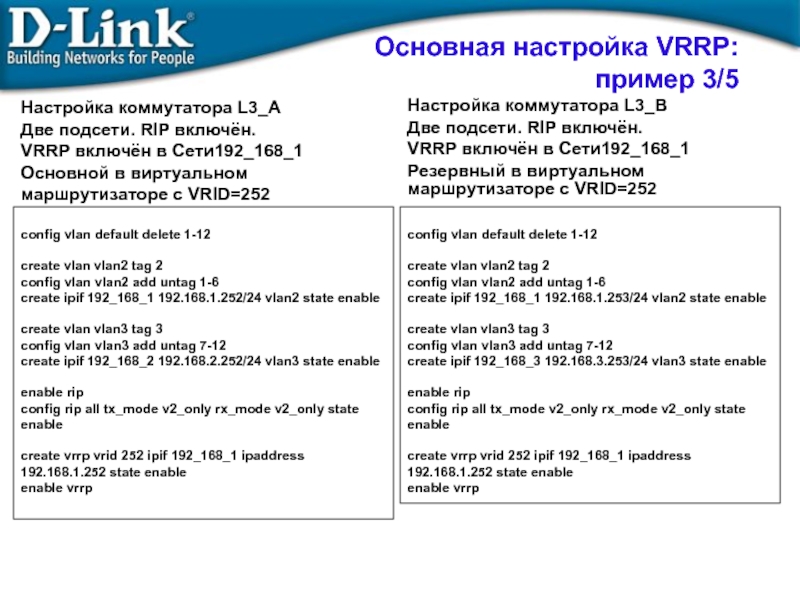

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan

vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.252/24 vlan2 state enable

create

vlan vlan3 tag 3config vlan vlan3 add untag 7-12

create ipif 192_168_2 192.168.2.252/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable

enable vrrp

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.253/24 vlan2 state enable

create vlan vlan3 tag 3

config vlan vlan3 add untag 7-12

create ipif 192_168_3 192.168.3.253/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable

enable vrrp

Настройка коммутатора L3_A

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Основной в виртуальном маршрутизаторе с VRID=252

Настройка коммутатора L3_B

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Резервный в виртуальном маршрутизаторе с VRID=252

Основная настройка VRRP:

пример 3/5

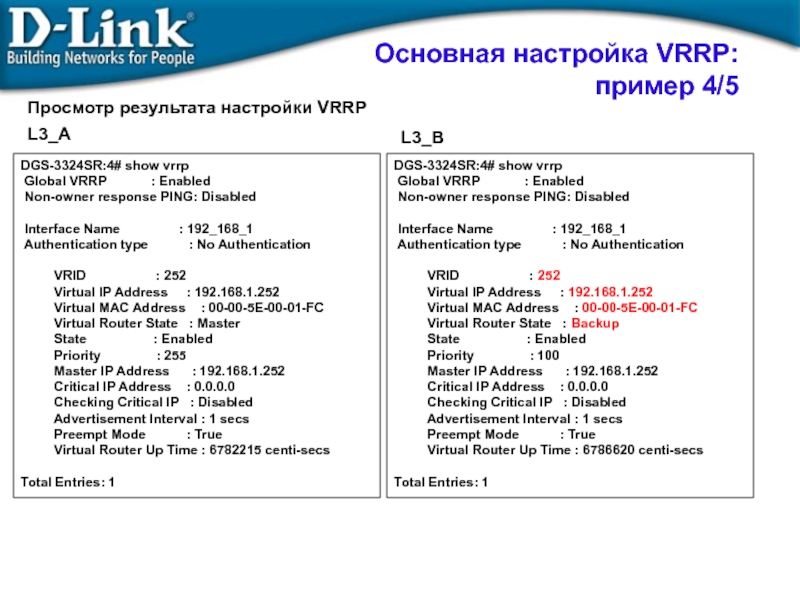

Слайд 66DGS-3324SR:4# show vrrp

Global VRRP

: Enabled

Non-owner response PING: Disabled

Interface Name

: 192_168_1Authentication type : No Authentication

VRID : 252

Virtual IP Address : 192.168.1.252

Virtual MAC Address : 00-00-5E-00-01-FC

Virtual Router State : Master

State : Enabled

Priority : 255

Master IP Address : 192.168.1.252

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6782215 centi-secs

Total Entries: 1

DGS-3324SR:4# show vrrp

Global VRRP : Enabled

Non-owner response PING: Disabled

Interface Name : 192_168_1

Authentication type : No Authentication

VRID : 252

Virtual IP Address : 192.168.1.252

Virtual MAC Address : 00-00-5E-00-01-FC

Virtual Router State : Backup

State : Enabled

Priority : 100

Master IP Address : 192.168.1.252

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6786620 centi-secs

Total Entries: 1

L3_A

L3_B

Просмотр результата настройки VRRP

Основная настройка VRRP:

пример 4/5

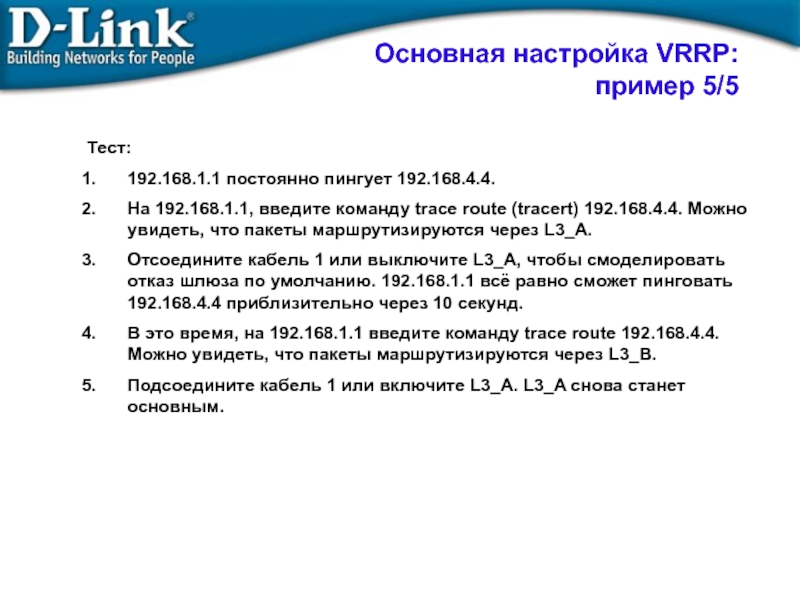

Слайд 67Тест:

192.168.1.1 постоянно пингует 192.168.4.4.

На 192.168.1.1, введите команду trace route (tracert)

192.168.4.4. Можно увидеть, что пакеты маршрутизируются через L3_A.

Отсоедините кабель 1

или выключите L3_A, чтобы смоделировать отказ шлюза по умолчанию. 192.168.1.1 всё равно сможет пинговать 192.168.4.4 приблизительно через 10 секунд.В это время, на 192.168.1.1 введите команду trace route 192.168.4.4. Можно увидеть, что пакеты маршрутизируются через L3_B.

Подсоедините кабель 1 или включите L3_A. L3_A снова станет основным.

Основная настройка VRRP:

пример 5/5

Слайд 68IP = 192.168.1.x/24

Шлюз = 192.168.1.252

Коммутатор L2

L3_A

L3_B

Сеть192_168_1

VRRP Подсеть

Сеть192_168_2

Сеть192_168_3

2.252

1.252

1.253

3.253

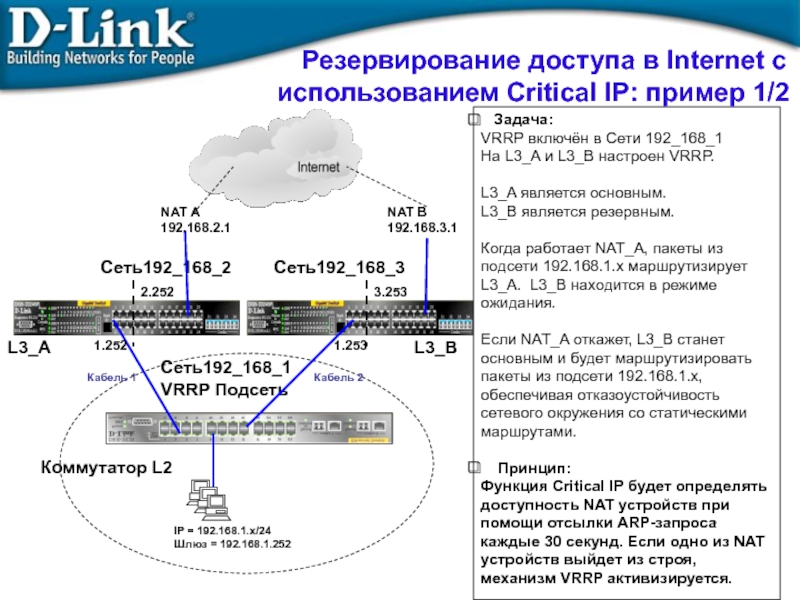

Задача:

VRRP включён

в Сети 192_168_1

На L3_A и L3_B настроен VRRP.

L3_A является основным.

L3_B

является резервным.Когда работает NAT_A, пакеты из подсети 192.168.1.x маршрутизирует L3_A. L3_B находится в режиме ожидания.

Если NAT_A откажет, L3_B станет основным и будет маршрутизировать пакеты из подсети 192.168.1.x, обеспечивая отказоустойчивость сетевого окружения со статическими маршрутами.

Принцип:

Функция Critical IP будет определять доступность NAT устройств при помощи отсылки ARP-запроса каждые 30 секунд. Если одно из NAT устройств выйдет из строя, механизм VRRP активизируется.

Кабель 1

Кабель 2

Резервирование доступа в Internet с использованием Critical IP: пример 1/2

NAT B 192.168.3.1

NAT A 192.168.2.1

Слайд 69

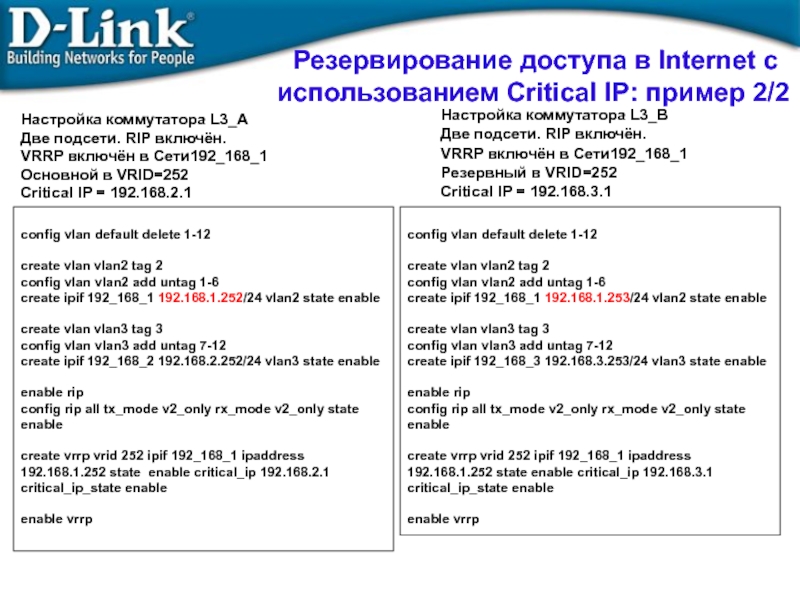

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan

vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.252/24 vlan2 state enable

create

vlan vlan3 tag 3config vlan vlan3 add untag 7-12

create ipif 192_168_2 192.168.2.252/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable critical_ip 192.168.2.1 critical_ip_state enable

enable vrrp

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.253/24 vlan2 state enable

create vlan vlan3 tag 3

config vlan vlan3 add untag 7-12

create ipif 192_168_3 192.168.3.253/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable critical_ip 192.168.3.1 critical_ip_state enable

enable vrrp

Настройка коммутатора L3_A

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Основной в VRID=252

Critical IP = 192.168.2.1

Настройка коммутатора L3_B

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Резервный в VRID=252

Critical IP = 192.168.3.1

Резервирование доступа в Internet с использованием Critical IP: пример 2/2

Слайд 70IP = 172.19.1.1/24

Шлюз = 172.19.1.252

Коммутатор L2

L3_A

L3_B

Сеть1 172_19_1

VRRP Подсеть

Сеть210_1_2

Сеть210_1_3

2.252

1.252

1.253

3.253

Задача:

VRRP

включён в Сети 172.19.1.0/24

На L3_A и L3_B включён VRRP.

L3_A является

основным.L3_B является резервным.

Когда NAT_A работает, пакеты из подсети 172.19.1.0/24 маршрутизирует L3_A. L3_B находится в режиме ожидания.

Если NAT_A откажет, L3_B станет основным и будет маршрутизировать пакеты из подсети 172.19.1.0/24, обеспечивая отказоустойчивость сетевого окружения со статическими маршрутами.

Кабель 1

Кабель 2

Резервирование доступа в Internet

с использованием Critical IP: дополнительный

пример

NAT B 210.1.3.1/24

NAT A 210.1.2.1/24

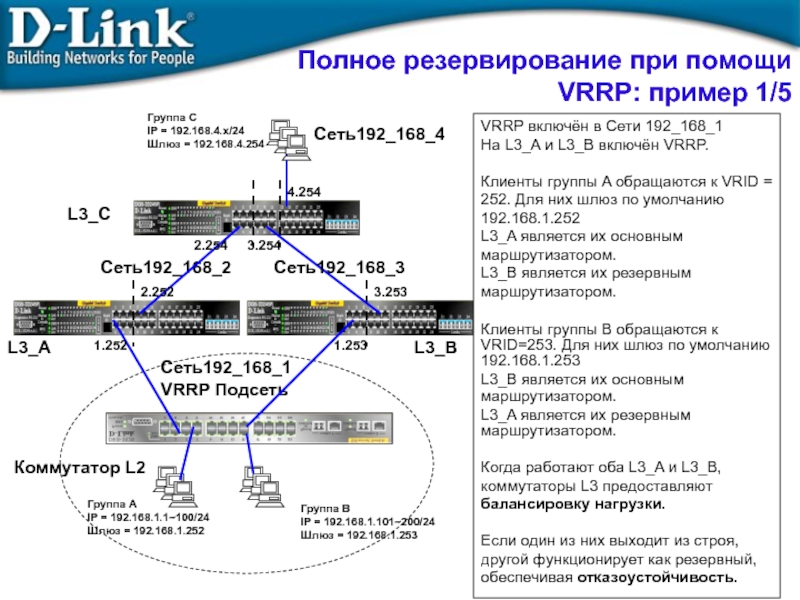

Слайд 71Полное резервирование при помощи VRRP: пример 1/5

Группа A

IP = 192.168.1.1~100/24

Шлюз

= 192.168.1.252

Группа B

IP = 192.168.1.101~200/24

Шлюз = 192.168.1.253

Коммутатор L2

L3_C

L3_A

VRRP включён в

Сети 192_168_1На L3_A и L3_B включён VRRP.

Клиенты группы A обращаются к VRID = 252. Для них шлюз по умолчанию 192.168.1.252

L3_A является их основным маршрутизатором.

L3_B является их резервным маршрутизатором.

Клиенты группы B обращаются к VRID=253. Для них шлюз по умолчанию 192.168.1.253

L3_B является их основным маршрутизатором.

L3_A является их резервным маршрутизатором.

Когда работают оба L3_A и L3_B, коммутаторы L3 предоставляют балансировку нагрузки.

Если один из них выходит из строя, другой функционирует как резервный, обеспечивая отказоустойчивость.

L3_B

Сеть192_168_1

VRRP Подсеть

Сеть192_168_2

Сеть192_168_3

2.252

1.252

1.253

3.253

3.254

2.254

4.254

Группа C

IP = 192.168.4.x/24

Шлюз = 192.168.4.254

Сеть192_168_4

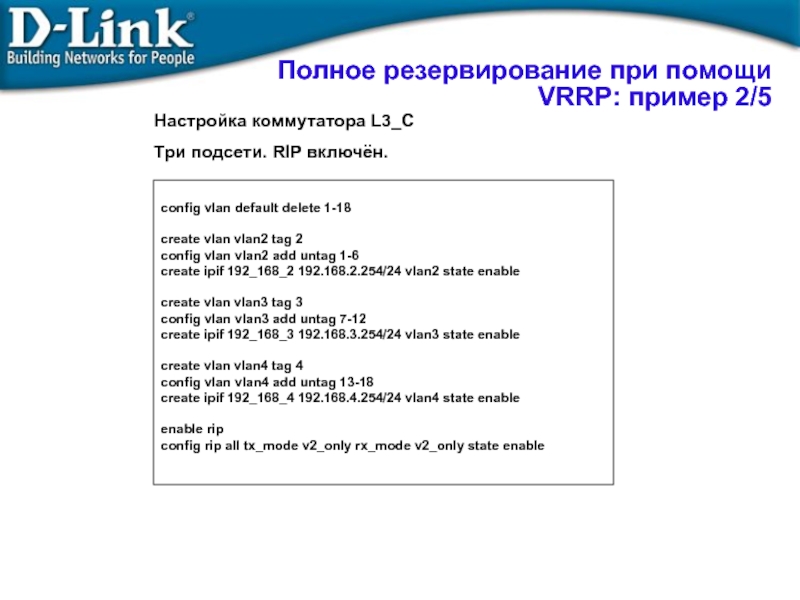

Слайд 72

config vlan default delete 1-18

create vlan vlan2 tag 2

config vlan

vlan2 add untag 1-6

create ipif 192_168_2 192.168.2.254/24 vlan2 state enable

create

vlan vlan3 tag 3config vlan vlan3 add untag 7-12

create ipif 192_168_3 192.168.3.254/24 vlan3 state enable

create vlan vlan4 tag 4

config vlan vlan4 add untag 13-18

create ipif 192_168_4 192.168.4.254/24 vlan4 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

Настройка коммутатора L3_C

Три подсети. RIP включён.

Полное резервирование при помощи VRRP: пример 2/5

Слайд 73

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan

vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.252/24 vlan2 state enable

create

vlan vlan3 tag 3config vlan vlan3 add untag 7-12

create ipif 192_168_2 192.168.2.252/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable

create vrrp vrid 253 ipif 192_168_1 ipaddress 192.168.1.253 state enable

enable vrrp

config vlan default delete 1-12

create vlan vlan2 tag 2

config vlan vlan2 add untag 1-6

create ipif 192_168_1 192.168.1.253/24 vlan2 state enable

create vlan vlan3 tag 3

config vlan vlan3 add untag 7-12

create ipif 192_168_3 192.168.3.253/24 vlan3 state enable

enable rip

config rip all tx_mode v2_only rx_mode v2_only state enable

create vrrp vrid 252 ipif 192_168_1 ipaddress 192.168.1.252 state enable

create vrrp vrid 253 ipif 192_168_1 ipaddress 192.168.1.253 state enable

enable vrrp

Настройка коммутатора L3_A

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Основной в VRID=252

Резервный в VRID=253

Настройка коммутатора L3_B

Две подсети. RIP включён.

VRRP включён в Сети192_168_1

Основной в VRID=253

Резервный в VRID=252

Полное резервирование при помощи VRRP: пример 3/5

Слайд 74DGS-3324SR:4# show vrrp

Global VRRP

: Enabled

Non-owner response PING: Disabled

Interface Name

: 192_168_1Authentication type : No Authentication

VRID : 252

Virtual IP Address : 192.168.1.252

Virtual MAC Address : 00-00-5E-00-01-FC

Virtual Router State : Master

State : Enabled

Priority : 255

Master IP Address : 192.168.1.252

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6782215 centi-secs

VRID : 253

Virtual IP Address : 192.168.1.253

Virtual MAC Address : 00-00-5E-00-01-FD

Virtual Router State : Backup

State : Enabled

Priority : 100

Master IP Address : 192.168.1.253

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6782215 centi-secs

Total Entries: 2

DGS-3324SR:4# show vrrp

Global VRRP : Enabled

Non-owner response PING: Disabled

Interface Name : 192_168_1

Authentication type : No Authentication

VRID : 252

Virtual IP Address : 192.168.1.252

Virtual MAC Address : 00-00-5E-00-01-FC

Virtual Router State : Backup

State : Enabled

Priority : 100

Master IP Address : 192.168.1.252

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6786620 centi-secs

VRID : 253

Virtual IP Address : 192.168.1.253

Virtual MAC Address : 00-00-5E-00-01-FD

Virtual Router State : Master

State : Enabled

Priority : 255

Master IP Address : 192.168.1.253

Critical IP Address : 0.0.0.0

Checking Critical IP : Disabled

Advertisement Interval : 1 secs

Preempt Mode : True

Virtual Router Up Time : 6786620 centi-secs

Total Entries: 2

L3_A

L3_B

Полное резервирование при помощи VRRP: пример 4/5

Слайд 75Тест:

PC_A (192.168.1.1, Шлюз = 192.168.1.252) и PC_B (192.168.1.101, Шлюз =

192.168.1.253) постоянно пингуют PC_C (192.168.4.4, Шлюз = 192.168.4.254).

Используя команду “tracert”,

можно определить, что пакеты от PC_A маршрутизирует L3_A, а пакеты от PC_B маршрутизирует L3_B.Отсоедините кабель 1 (смоделируйте отказ L3_A), PC_A и PC_B всё равно пингуют PC_C, пакеты маршрутизирует L3-B.

Подсоедините кабель 1 снова и отсоедините кабель 2 (смоделируйте отказ L3_B), PC_A и PC-B всё равно пингуют PC_C, пакеты маршрутизирует L3_A.

Подсоедините кабель 2 снова (смоделируйте ситуацию, когда L3_A и L3_B опять работают). PC_A и PC_B могут пинговать PC_C. Пакеты от PC_A маршрутизирует L3_A; а пакеты от PC_B маршрутизирует L3_B.

Полное резервирование при помощи VRRP: пример 5/5

Слайд 76Полное резервирование при помощи VRRP: дополнительный пример

Группа A

IP = 10.1.1.1/8

Шлюз

= 10.1.1.252

Группа B

IP = 10.1.1.1.101/8

Шлюз = 10.1.1.253

Коммутатор L2

L3_C

L3_A

VRRP включён в

Сети 10_1_1На L3_A и L3_B включён VRRP.

Клиенты группы A обращаются к VRID = 2. Для них шлюз по умолчанию 10.1.1.252

L3_A является их основным маршрутизатором.

L3_B является их резервным маршрутизатором.

Клиенты группы B обращаются к VRID = 3. Для них шлюз по умолчанию 10.1.1.253

L3_B является их основным маршрутизатором.

L3_A является их резервным маршрутизатором.

Когда работают оба L3_A и L3_B, коммутаторы L3 предоставляют балансировку нагрузки.

Если один из них выходит из строя, другой функционирует как резервный, обеспечивая отказоустойчивость.

L3_B

Сеть10_1_1

VRRP Подсеть

Сеть172_19_2

Сеть172_19_3

2.252

1.252

1.253

3.253

3.254

2.254

4.254

Группа C

IP = 210.1.4.1/24

Шлюз = 210.1.4.254

Сеть210_1_4