Слайд 1Глава 2. Правовые нормы защиты информации

Слайд 2§ 1. Правовые нормы защиты информации

Правовые нормы, относящиеся к информации.

Авторские права

Основные правонарушения в информационной сфере.

Меры предупреждения правонарушений в информационной

сфере.

План

Слайд 31. Правовые нормы, относящиеся к информации

Слайд 4Авторское (как и патентное) право

— отрасль гражданского права, регулирующая правоотношения,

касающиеся интеллектуальной собственности.

Слайд 5История авторского права

1557 год, указ о том, что одна из

британских типографских гильдий (Stationers Company) наделяется монополией на книгопечатание и

книготорговлю в стране. (Мария Тюдор)

книготорговец, принадлежащий к этой гильдии, купивший книгу у автора и зарегистрировавший ее в специальном реестре, становился полноправным

владельцем права на печатание (дословный перевод слова copyright)

Слайд 6История авторского права

1710 год, законод. акт, закрепил права на литературное

произведение за его автором, правда, лишь на 14 или на

28 лет (после произведение – общественным достоянием).

В 1886 году 14 странами была подписана Бернская конвенция об охране литературных и художественных произведений.

В 1952 году была подписана Всемирная (Женевская) конвенция о защите авторских прав.

Слайд 7История авторского права

Обе эти конвенции были пересмотрены в 1971 году

и действуют до сих пор

Слайд 8Российская Федерация

Система источников авторского права представляет достаточно целостную совокупность законодательных

актов, регулирующих авторские отношения, связанные с созданием и использованием произведений

науки, литературы и искусства.

Слайд 9Законодательные акты РФ:

В 1973 г Россия присоединяется ко Всемирной (Женевской)

конвенции об авторском праве.

С марта 1995 г. Россия является участницей

Бернской конвенции об охране литературных и художественных произведений (в редакции 1971 г.), Всемирной конвенции об авторском праве (в редакции 1971 г.)

Слайд 10Законодательные акты РФ:

Конституция РФ (1993), ст. 44 которая гарантирует каждому

свободу литературного, художественного, научного, технического и других видов творчества, а

также охрану законом интеллектуальной собственности;

Закон РФ “Об авторском праве и смежных правах” от 09.07.93 г.

(С принятием указанного закона в стране создана современная правовая основа для регулирования авторских отношений, учитывающая международные конвенции и соглашения)

Слайд 11Законодательные акты РФ:

Закон РФ “О правовой охране программ для электронных

вычислительных машин и баз данных” от 23.09.92 г., в котором

законодательно за креплено положение, что программы для ЭВМ и базы данных относятся к объектам авторского права. В частности, программам для ЭВМ предоставляется правовая охрана как произведениям литературы, а базам

данных — как сборникам;

Слайд 12Законодательные акты РФ:

Уголовный кодекс РФ (уголовная ответственность за нарушение авторских

и смежных прав)

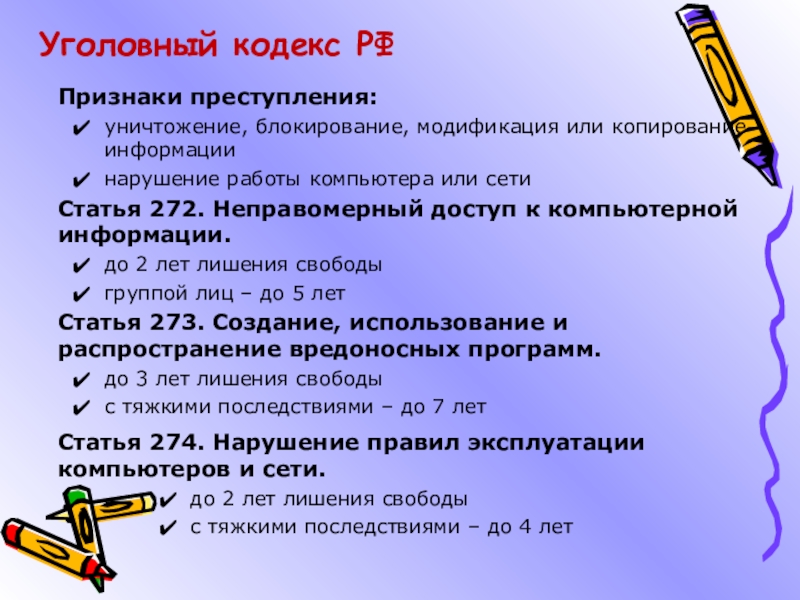

Слайд 13Уголовный кодекс РФ

Признаки преступления:

уничтожение, блокирование, модификация или копирование информации

нарушение

работы компьютера или сети

Статья 272. Неправомерный доступ к компьютерной информации.

до

2 лет лишения свободы

группой лиц – до 5 лет

Статья 273. Создание, использование и распространение вредоносных программ.

до 3 лет лишения свободы

с тяжкими последствиями – до 7 лет

Статья 274. Нарушение правил эксплуатации компьютеров и сети.

до 2 лет лишения свободы

с тяжкими последствиями – до 4 лет

Слайд 14Законодательные акты РФ:

В 2002 году был принят Закон Об электронно-цифровой

подписи, который стал законодательной основой электронного документооборота в России.

Слайд 16Авторское право на программу возникает автоматически при ее создание. Для

оповещения о своих правах разработчик программы может, начиная с первого

выпуска в свет программы, использовать знак охраны авторского права, состоящих из 3 элементов.

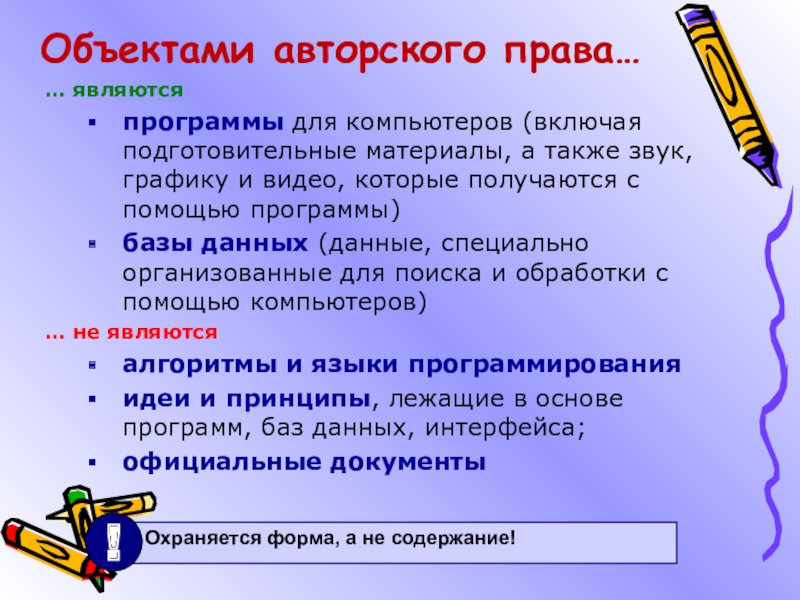

Слайд 17Объектами авторского права…

… являются

программы для компьютеров (включая подготовительные материалы, а

также звук, графику и видео, которые получаются с помощью программы)

базы

данных (данные, специально организованные для поиска и обработки с помощью компьютеров)

… не являются

алгоритмы и языки программирования

идеи и принципы, лежащие в основе программ, баз данных, интерфейса;

официальные документы

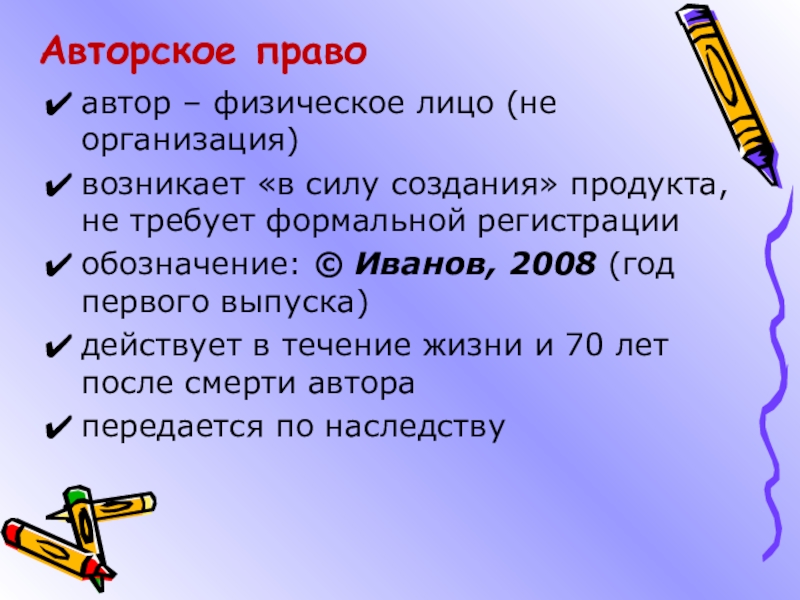

Слайд 18Авторское право

автор – физическое лицо (не организация)

возникает «в силу создания»

продукта, не требует формальной регистрации

обозначение: © Иванов, 2008 (год первого

выпуска)

действует в течение жизни и 70 лет после смерти автора

передается по наследству

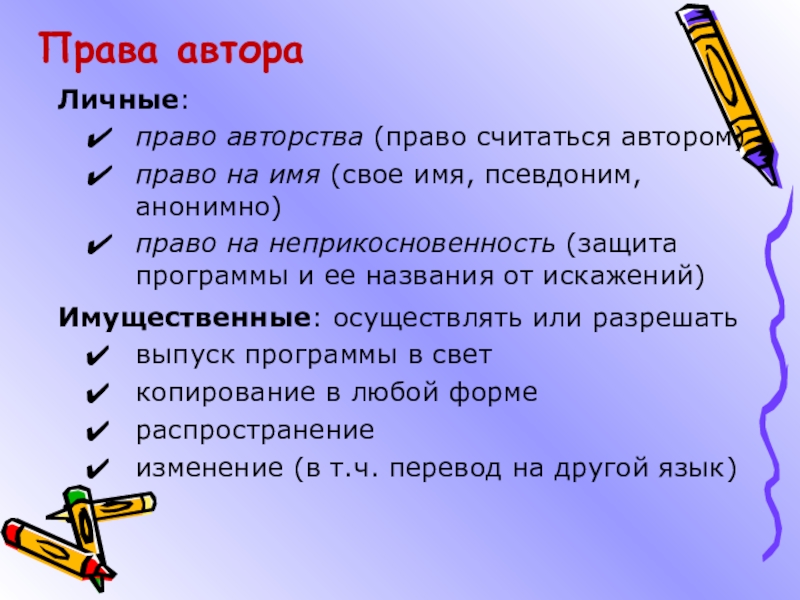

Слайд 19Права автора

Личные:

право авторства (право считаться автором)

право на имя (свое имя,

псевдоним, анонимно)

право на неприкосновенность (защита программы и ее названия от

искажений)

Имущественные: осуществлять или разрешать

выпуск программы в свет

копирование в любой форме

распространение

изменение (в т.ч. перевод на другой язык)

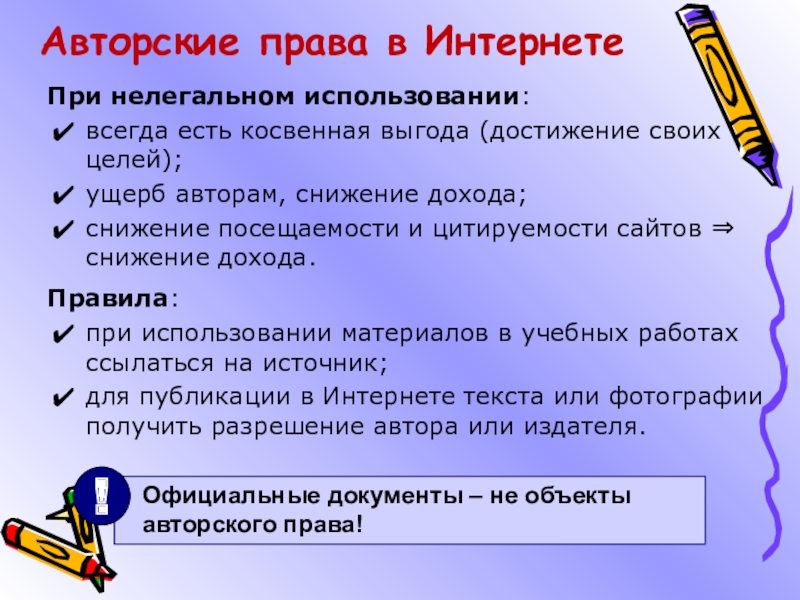

Слайд 20Авторские права в Интернете

При нелегальном использовании:

всегда есть косвенная выгода (достижение

своих целей);

ущерб авторам, снижение дохода;

снижение посещаемости и цитируемости сайтов

снижение дохода.

Правила:

при использовании материалов в учебных работах ссылаться на источник;

для публикации в Интернете текста или фотографии получить разрешение автора или издателя.

Слайд 213. Основные правонарушения в информационной сфере

Слайд 22Основные правонарушения:

пиратское копирование и распространение;

Несанкционированный доступ;

Изменение или уничтожение информации

(негативные последствия в медицине, оборонной, атомной промышленности);

Распространение вирусных программ;

Компьютерное

мошенничество

(похищение и использование паролей, похищение банковских реквизитов)

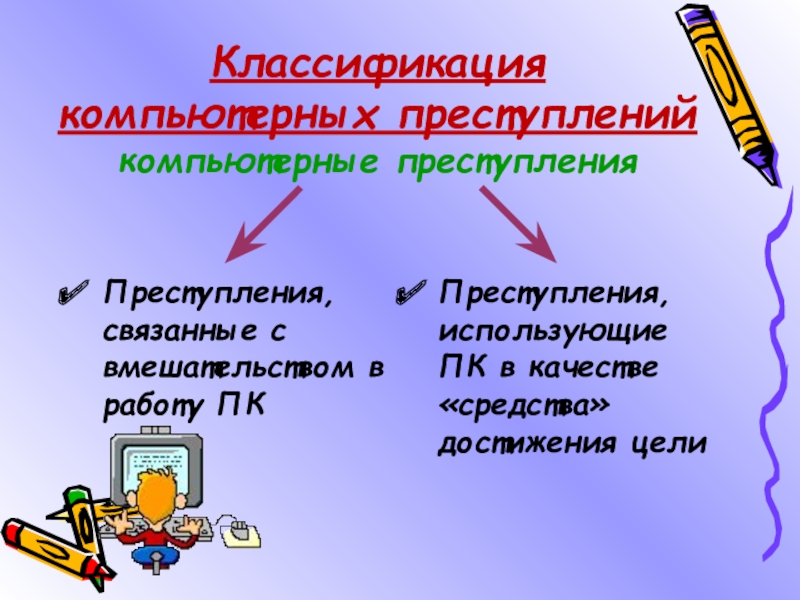

Слайд 23Классификация компьютерных преступлений

компьютерные преступления

Преступления, связанные с вмешательством в работу ПК

Преступления,

использующие ПК в качестве «средства» достижения цели

Слайд 244. Меры предупреждения правонарушений в информационной сфере

Слайд 25К мерам относятся:

Охрана вычислительного центра;

тщательный подбор персонала;

исключение случаев ведения особо

важных работ только одним человеком;

Наличие плана восстановления работоспособности центра после

выхода его из строя;

Слайд 26организация обслуживания вычислительного центра посторонней организацией или людьми;

универсальность средств защиты

от всех пользователей;

возложение ответственности на лиц, которые должны обеспечить безопасность

центра;

выбор места расположения центра и т.п.

К мерам относятся:

Слайд 27А также :

Разработка норм, устанавливающих ответственность за компьютерные преступления, защиту

авторских прав программистов, совершенствование уголовного и гражданского законодательства, а также

судопроизводства.

Слайд 28Методы защиты информации

криптографическое закрытие информации

шифрование

аппаратные методы защиты

программное методы защиты

резервное копирование

физические

меры защиты

организационные меры

Слайд 291. Криптографическое закрытие информации

выбор рациональных систем шифрования для надёжного закрытия

информации

обоснование путей реализации систем шифрования в автоматизированных системах

разработка правил

использования криптографических методов защиты в процессе функционирования автоматизированных систем

оценка эффективности криптографической защиты

Слайд 302. Шифрование

Шифрование заменой (иногда употребляется термин «подстановка») заключается в том,

что символы шифруемого текста заменяются символами другого или того же

алфавита в соответствии с заранее обусловленной схемой замены.

Слайд 313. Аппаратные методы защиты

специальные регистры для хранения реквизитов

защиты: паролей, идентифицирующих кодов, грифов или уровней секретности

генераторы кодов, предназначенные

для автоматического генерирования идентифицирующего кода устройства

устройства измерения индивидуальных

характеристик человека (голоса, отпечатков) с целью его идентификации

Слайд 32специальные биты секретности, значение которых определяет уровень секретности информации, хранимой

в ЗУ, которой принадлежат данные биты;

схемы прерывания передачи информации в

линии связи с целью периодической проверки

адреса выдачи данных.

3. Аппаратные методы защиты

Слайд 334. Программное методы защиты

идентификация технических средств (терминалов, устройств группового управления

вводом-выводом, ЭВМ, носителей информации), задач и пользователей

определение прав технических средств

(дни и время работы, разрешенная к использованию задачи) и пользователей

контроль работы технических средств и пользователей

регистрация работы технических средств и пользователей при обработки информации ограниченного использования

Слайд 34уничтожение информации в ЗУ после использования

сигнализации при несанкционированных действиях

вспомогательные программы различного значения: контроля работы механизма защиты, проставление грифа

секретности на

выдаваемых документах.

4. Программное методы защиты

Слайд 355. Резервное копирование

Заключается в хранение копии программ в носителе:

стримере, гибких носителей оптических дисках, жестких дисках.

Проводится для сохранения

программ от повреждений ( как умышленных, так и случайных), и для хранения редко используемых файлов.

Слайд 366. Физические меры защиты

физическая изоляция сооружений, в которых устанавливается аппаратура

автоматизированной системы, от других сооружений

ограждение территории вычислительных центров заборами на

таких расстояниях, которые достаточно для исключения эффективной регистрации электромагнитных излучений, и организации систематического контроля

этих территорий

Слайд 37организация контрольно-пропускных пунктов у входов в помещения вычислительных центров или

оборудованных входных дверей специальными замками, позволяющими регулировать доступ в помещения

организация системы охранной сигнализации.

6. Физические меры защиты

Слайд 387. Организационные меры

мероприятия, осуществляемые при проектирование, строительстве и оборудовании вычислительных

центров (ВЦ)

мероприятия, осуществляемые при подборе и подготовки персонала ВЦ (проверка

принимаемых на работу, создание условий при которых персонал не хотел бы лишиться работы, ознакомление с мерами ответственности

за нарушение правил защиты)

Слайд 39организация надежного пропускного режима

организация хранения и использования документов и носителей:

определение правил выдачи, ведение журналов выдачи и использования

контроль внесения изменений

в математическое и программное обеспечение

организация подготовки и контроля работы пользователей.

7. Организационные меры

Слайд 40Причины защиты информации

Резкое объемов информации, накапливаемой, хранимой и обрабатываемой с

помощью ЭВМ и других средств автоматизации.

Сосредоточение в единых базах данных

информации различного назначения и различных принадлежностей.

Резкое расширение круга пользователей, имеющих непосредственный доступ к

ресурсам вычислительной системы и находящимся в ней данных.

Слайд 41Усложнение режимов функционирования технических средств вычислительных систем: широкое внедрение многопрограммного

режима, а также режимов разделения времени и реального мира.

Автоматизация межмашинного

обмена информацией, в том числе и на больших расстояниях.

Причины защиты информации