Слайд 1

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ

Основные требования к информационной безопасности

Слайд 2Основные понятия информационной безопасности

Угрозы и уязвимость

Модель нарушителя

План лекции

Слайд 3Доктрина информационной безопасности Российской Федерации:

Информационная безопасность (ИБ) - состояние защищенности

национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности,

общества и государства.

Закон РФ «Об участии в международном информационном обмене»:

ИБ - состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства.

1. Информационная безопасность. Основные понятия

Слайд 4Обеспечение информационной безопасности предполагает сохранение (поддержание) на требуемом уровне трех

характеристик информации:

конфиденциальности;

целостности;

доступности.

Конфиденциальность информации состоит в запрете на ознакомление с нею

кого бы то ни было за исключением лиц (физических или юридических), имеющих на это право.

1. Информационная безопасность. Основные понятия

Слайд 5Целостность информации – характеризует отсутствие искажений (порчи) элементов данных, а

также отсутствие нарушения логических связей и несогласованности между ними.

Доступность информации

– это возможность за приемлемое время получить требуемую информационную услугу.

1. Информационная безопасность. Основные понятия

Слайд 6Конкретная трактовка термина "информационная безопасность" в значительной степени зависит от

того, какая из названных характеристик информации (или их сочетание) подвергается

угрозе, и какая технология может быть использована для предотвращения этой угрозы.

Комплекс мероприятий, направленных на обеспечение информационной безопасности, называется защитой информации.

1. Информационная безопасность. Основные понятия

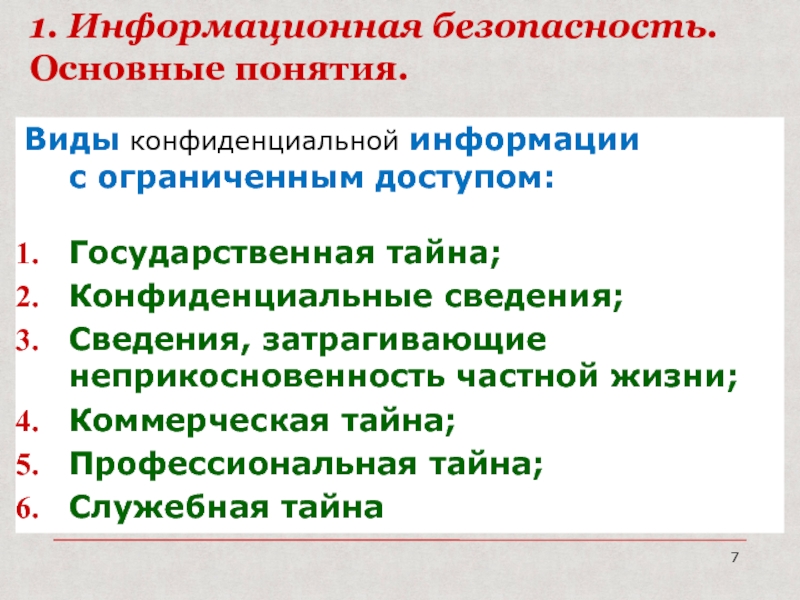

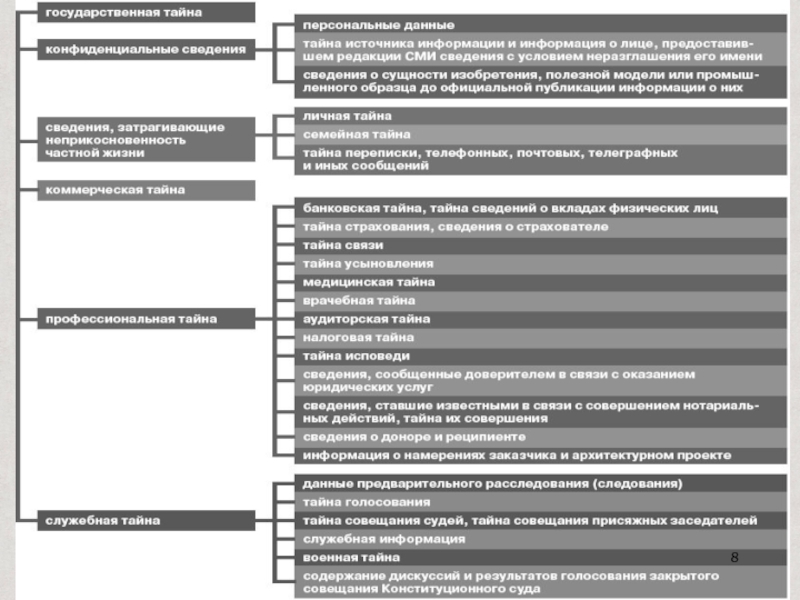

Слайд 7Виды конфиденциальной информации с ограниченным доступом:

Государственная тайна;

Конфиденциальные сведения;

Сведения, затрагивающие неприкосновенность частной

жизни;

Коммерческая тайна;

Профессиональная тайна;

Служебная тайна

1. Информационная безопасность. Основные понятия.

Слайд 9Организационные методы защиты конфиденциальной информации

Организационные меры обеспечения безопасности ориентированы на людей,

а не на технические средства.

Люди формируют и реализуют режим информационной

безопасности, и они же оказываются главной угрозой для этой безопасности. Именно поэтому "человеческий фактор" заслуживает особого внимания.

1. Информационная безопасность. Основные понятия

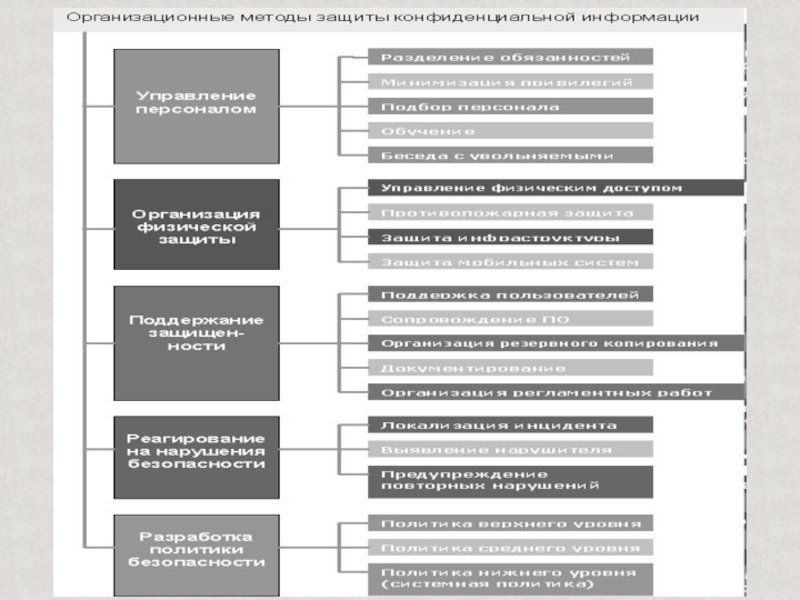

Слайд 10Классы организационных мер:

управление персоналом;

организация физической защиты;

поддержание исходного уровня

защищенности системы;

реагирование на нарушения режима безопасности;

разработка политики безопасности.

1. Информационная

безопасность. Основные понятия

Слайд 12Организация физической защиты

К мерам физической защиты относятся:

управление физическим доступом к средствам

обработки, хранения и передачи информации;

меры противопожарной защиты;

защита поддерживающей

инфраструктуры;

защита мобильных систем.

1. Информационная безопасность. Основные понятия

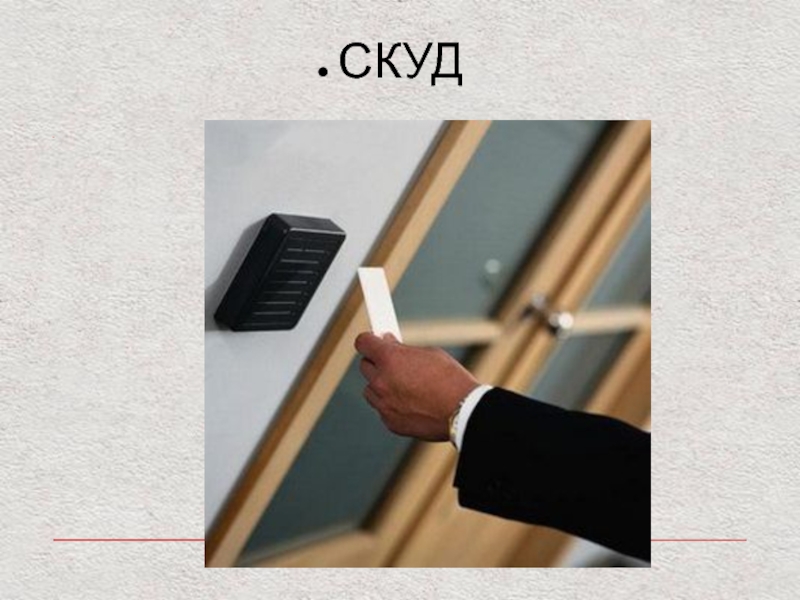

Слайд 13Меры управления физическим доступом направлены на ограничение числа и контроль за

действиями лиц, имеющих возможность влиять на безопасность информации.

Контролироваться может все здание

организации, а также отдельные технологические и административные помещения. Например, такие, в которых установлены серверы, коммуникационная аппаратура, хранятся резервные копии данных и программ и т.п.

1. Информационная безопасность. Основные понятия

Слайд 14К поддерживающей инфраструктуре можно отнести системы электро-, водо- и теплоснабжения, кондиционеры

и средства коммуникаций.

В принципе, к ним применимы те же требования, что и

к самим информационным системам. Оборудование нужно защищать от краж и повреждений, использовать варианты моделей с максимальным временем наработки на отказ, дублировать ответственные узлы и всегда иметь под рукой запчасти.

1. Информационная безопасность. Основные понятия

Слайд 15Под защитой мобильных систем понимается предотвращение инцидентов

с переносными и портативными компьютерами

(ноутбуками, карманными ПК и т.д.).

Наиболее распространенными инциденты - их кражи

и утери.

Соответственно, организационные меры должны быть направлены, с одной стороны, на снижение вероятности таких происшествий, а с другой – на затруднение доступа к данным, хранящимся в «утраченном» мобильном компьютере.

Специальные средства: пароли, шифрование, самоликвидация в случае несанкционированного доступа к данным.

1. Информационная безопасность. Основные понятия

Слайд 16КЛАССИФИКАЦИЯ УГРОЗ

По объектам

По масштабу

По причине

По актуализации

Персонал,

финансы,

матер. ценности,

Информация

Глобальные

Региональные

Организация

Весьма вероятные

Вероятные

Маловероятные

Стихийные

Преднамеренные

Закономерные

Случайные

По

характеру

ущерба

Расположение источника

По величине

ущерба

По характеру

воздействия

Материальный

Моральный

Внутренние

Внешние

Активные

Пассивные

Предельный

Значительный

Незначительный

Угрозы

По аспекту информационной безопасности

(доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь

Слайд 17Виды угроз безопасности

Под угрозой безопасности информационной системы мы будем понимать

потенциально возможное событие, которое в случае его реализации способно оказать нежелательное

воздействие на саму систему, а также на информацию, хранящуюся в ней.

Возможные угрозы подразделяются на три вида:

Нарушение конфиденциальности – данные становятся известны тому, кто их знать не должен;

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Слайд 18Нарушение целостности – данные частично или полностью изменяются (модифицируются) вопреки

желанию их владельца;

например, нарушением целостности является изменение стиля форматирования

документа или изменение логических связей между элементами базы данных;

Нарушение доступности – некоторые (или даже все) сервисы, реализуемые информационной системой, и/или предоставляемые ими данные становятся недоступны пользователям;

примеры таких ситуаций: невозможность считывания файлов с FTP-сервера из-за его перегруженности; отказ пользователю в подключении к системе вследствие умышленной подмены его пароля.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

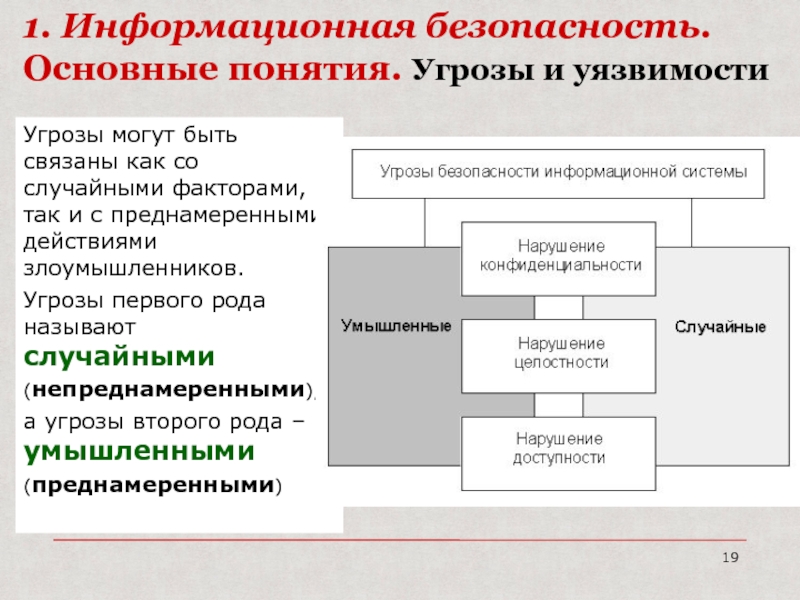

Слайд 19Угрозы могут быть связаны как со случайными факторами, так и с

преднамеренными действиями злоумышленников.

Угрозы первого рода называют случайными

(непреднамеренными),

а угрозы

второго рода – умышленными

(преднамеренными)

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Слайд 20Угроза – это потенциально возможное событие, то есть такое, вероятность

которого для данной информационной системы больше нуля.

Список угроз безопасности конкретной

информационной системы определяется перечнем ее уязвимостей.

Уязвимость – это свойство информационной системы, которое делает возможной реализацию угрозы.

Например, подключение компьютера к сети Интернет делает его уязвимым для сетевых вирусов;

отсутствие средств контроля за состоянием жесткого диска компьютера делает возможным потерю (нарушение целостности) записанных на нем данных.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

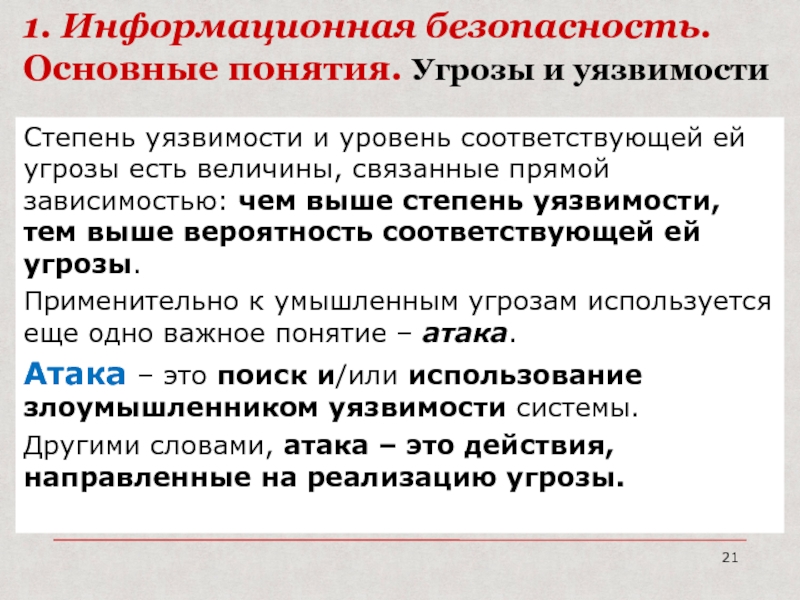

Слайд 21Степень уязвимости и уровень соответствующей ей угрозы есть величины, связанные

прямой зависимостью: чем выше степень уязвимости, тем выше вероятность соответствующей

ей угрозы.

Применительно к умышленным угрозам используется еще одно важное понятие – атака.

Атака – это поиск и/или использование злоумышленником уязвимости системы.

Другими словами, атака – это действия, направленные на реализацию угрозы.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

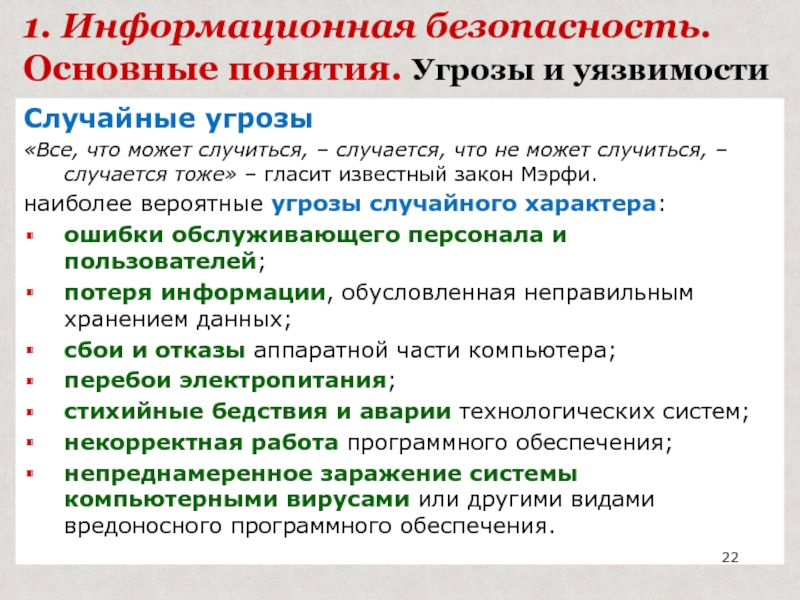

Слайд 22Случайные угрозы

«Все, что может случиться, – случается, что не может

случиться, – случается тоже» – гласит известный закон Мэрфи.

наиболее вероятные

угрозы случайного характера:

ошибки обслуживающего персонала и пользователей;

потеря информации, обусловленная неправильным хранением данных;

сбои и отказы аппаратной части компьютера;

перебои электропитания;

стихийные бедствия и аварии технологических систем;

некорректная работа программного обеспечения;

непреднамеренное заражение системы компьютерными вирусами или другими видами вредоносного программного обеспечения.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

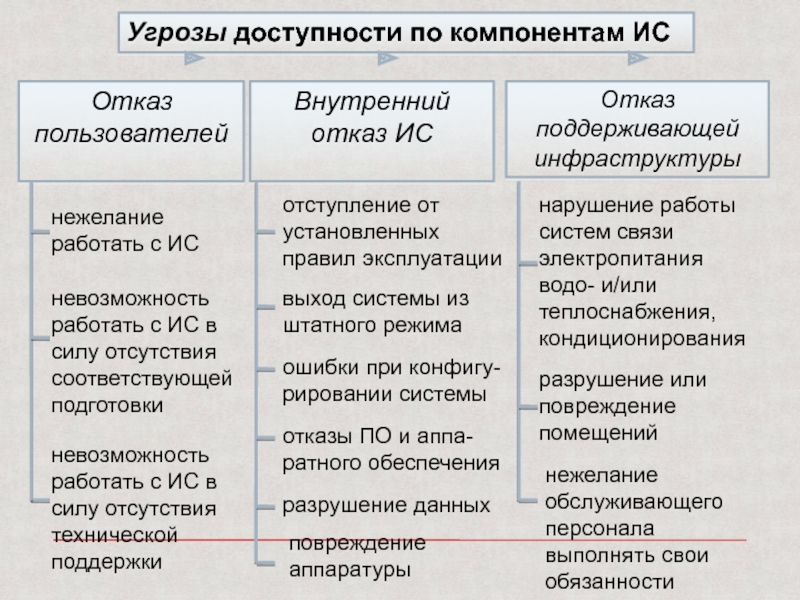

Слайд 23Угрозы доступности по компонентам ИС

Отказ пользователей

Внутренний отказ ИС

Отказ поддерживающей

инфраструктуры

нежелание работать с ИС

невозможность работать с ИС в силу отсутствия

соответствующей подготовки

невозможность работать с ИС в силу отсутствия технической поддержки

отступление от установленных правил эксплуатации

выход системы из штатного режима

ошибки при конфигу-рировании системы

отказы ПО и аппа-ратного обеспечения

разрушение данных

повреждение аппаратуры

нарушение работы

систем связи

электропитания

водо- и/или теплоснабжения, кондиционирования

разрушение или повреждение помещений

нежелание обслуживающего персонала

выполнять свои обязанности

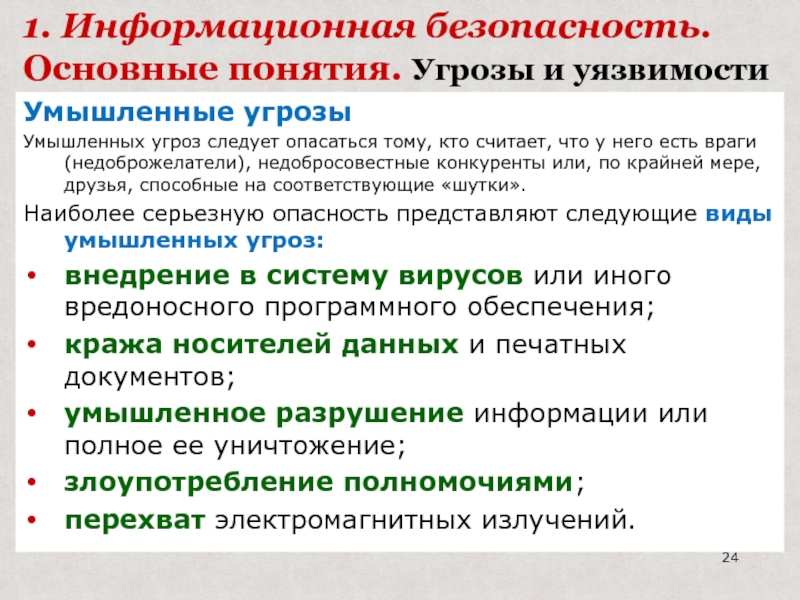

Слайд 24Умышленные угрозы

Умышленных угроз следует опасаться тому, кто считает, что у

него есть враги (недоброжелатели), недобросовестные конкуренты или, по крайней мере,

друзья, способные на соответствующие «шутки».

Наиболее серьезную опасность представляют следующие виды умышленных угроз:

внедрение в систему вирусов или иного вредоносного программного обеспечения;

кража носителей данных и печатных документов;

умышленное разрушение информации или полное ее уничтожение;

злоупотребление полномочиями;

перехват электромагнитных излучений.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Слайд 25Виды угроз при работе в сети:

несанкционированный доступ к сетевым ресурсам;

например, злоумышленник может воспользоваться принтером,

подключенным к компьютеру, работающему в сети (он вряд ли захочет затем забрать

распечатку, но объем выводимых данных может привести к исчерпанию картриджа или блокированию принтера);

раскрытие и модификация данных и программ, их копирование;

например, злоумышленник может, получив доступ к жесткому диску компьютера, отыскать на нем сетевое имя и пароль пользователя, под которым тот подключается к Интернету;

несанкционированное копирование данных и программ;

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Слайд 26раскрытие, модификация или подмена трафика вычислительной сети;

характерный пример – «бомбардировка»

почтового сервера фиктивными письмами, что способно привести к перегрузке сервера;

фальсификация сообщений,

отказ от факта получения информации или изменение времени ее приема;

например, недобросовестный клерк банка может фальсифицировать заявку на перечисление некоторой суммы со счета клиента;

перехват и ознакомление с информацией, передаваемой по каналам связи;

скажем, если вы решите заказать через Интернет железнодорожные билеты с доставкой на дом, то злодеи вполне могут узнать и адрес, и период времени, в течение которого хозяева будут в отъезде.

1. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Слайд 271. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Несанкционированный доступ к информации

НСД

– это доступ к информации, нарушающий установленные правила разграничений и осуществляемый

с использованием штатных средств, предоставляемых средствами вычислительной техники (СВТ) или автоматизированными системами (АС).

Слайд 281. Информационная безопасность. Основные понятия. Угрозы и уязвимости

Под штатными средствами

СВТ и АС понимается совокупность их программного, микропрограммного и технического

обеспечения.

Характерными примерами НСД являются:

вход пользователя в систему под чужим паролем;

обращение программы к той области памяти (данным), к которой она, в соответствии с ее декларированными функциями, обращаться не должна.

Слайд 291. Информационная безопасность. Основные понятия. Угрозы и уязвимости

К основным способам НСД

относятся:

непосредственное обращение к объектам доступа;

создание программных и технических средств,

выполняющих обращение к объектам доступа в обход средств защиты;

модификация средств защиты, позволяющая осуществить НСД;

внедрение в технические средства СВТ или АС программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД.

Слайд 301. Информационная безопасность. Основные понятия. Модель нарушителя

Модель нарушителя – это

абстрактное (обобщенное) описание лица, осуществляющего НСД.

В качестве нарушителя рассматривается субъект, имеющий

доступ к работе со штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по:

А. Уровню возможностей, предоставляемым им штатными средствами АС и СВТ.

Слайд 311. Информационная безопасность. Основные понятия. Модель нарушителя

Различают 4 уровня возможностей

(каждый последующий содержит предыдущий):

1 уровень - самый низкий; предполагает возможность

запуска задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации;

2 уровень - возможность создания и запуска собственных программ с новыми функциями по обработке информации;

Слайд 321. Информационная безопасность. Основные понятия. Модель нарушителя

3 уровень - возможность

управления функционированием АС, т.е. воздействия на базовое программное обеспечение и на состав и

конфигурацию ее оборудования;

4 уровень - весь объем возможностей по проектированию, реализации и ремонту технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

Слайд 331. Информационная безопасность. Основные понятия. Модель нарушителя

Нарушитель - это лицо,

предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или

осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Слайд 341. Информационная безопасность. Основные понятия. Модель нарушителя

нарушителей можно классифицировать (продолжение):

Б.

По уровню действий(используемым методам и средствам):

применяющий методы получения сведений от людей

(в т.ч. и социальная инженерия);

применяющий пассивные средства (технические средства перехвата без модификации компонентов системы);

использующий только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные носители информации, которые могут быть скрытно пронесены через посты охраны;

Слайд 351. Информационная безопасность. Основные понятия. Модель нарушителя

применяющий методы и средства

активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам

передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

В. По времени действия:

в процессе функционирования ИС;

в период пассивности компонентов системы (нерабочее время, плановые перерывы в работе, перерывы для обслуживания и ремонта и т.п.);

как в процессе функционирования ИС, так и в период пассивности компонентов системы.

Слайд 361. Информационная безопасность. Основные понятия. Модель нарушителя

Г. По месту действия:

без

доступа на контролируемую территорию организации;

с контролируемой территории без доступа в здания и сооружения;

внутри

помещений, но без доступа к техническим средствам ИС;

с рабочих мест конечных пользователей (операторов) ИС;

с доступом в зону данных (баз данных, архивов и т.п.);

с доступом в зону управления средствами обеспечения безопасности ИС.

Слайд 371. Информационная безопасность. Основные понятия. Проблема

До последнего времени проблема обеспечения

безопасности компьютерной информации в нашей стране не только не выдвигалась

на передний край, но фактически полностью игнорировалась.

Считалось, что путем тотальной секретности, различными ограничениями в сфере передачи и распространения информации, можно решить проблему обеспечения информационной безопасности.

Анализ мирового и отечественного опыта обеспечения Информационной Безопасности диктует необходимость создания целостной системы безопасности организации, взаимоувязывающей правовые, организационные и программно-аппаратные меры защиты и использующей современные методы прогнозирования, анализа и моделирования ситуаций

Слайд 38Технические средства охраны

Образуют первый рубеж защиты КС и включают

в себя:

средства контроля и управления доступом (СКУД);

средства охранной сигнализации;

средства видеонаблюдения

(охранного телевидения, CCTV).

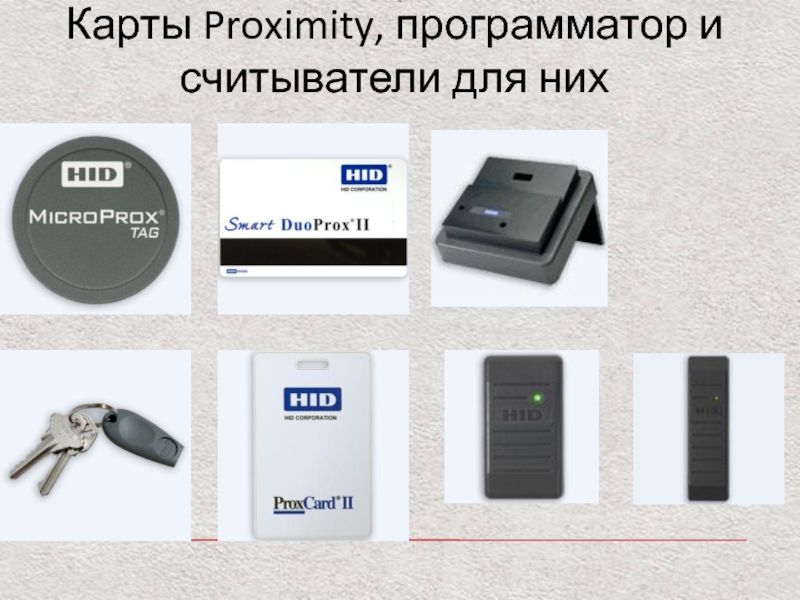

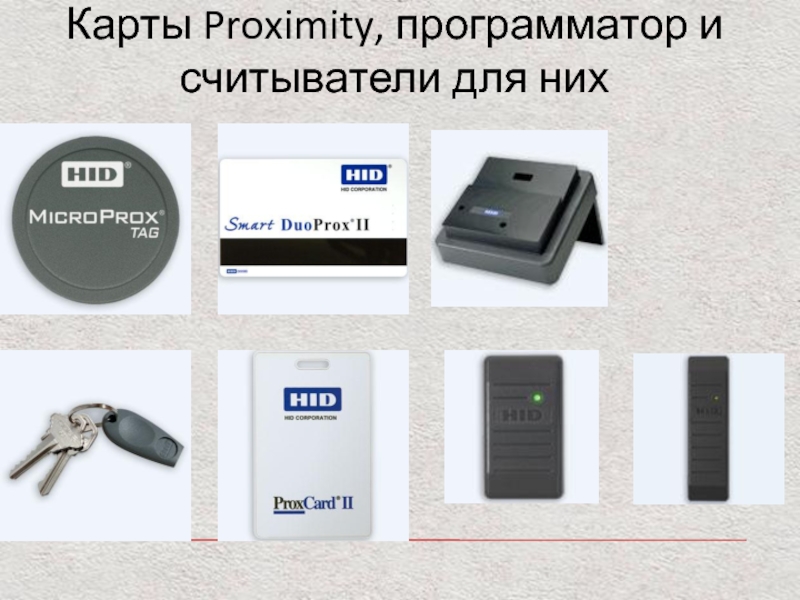

Слайд 40Карты Proximity, программатор и считыватели для них

Слайд 42Охранная сигнализация. Потолочный датчик движения.

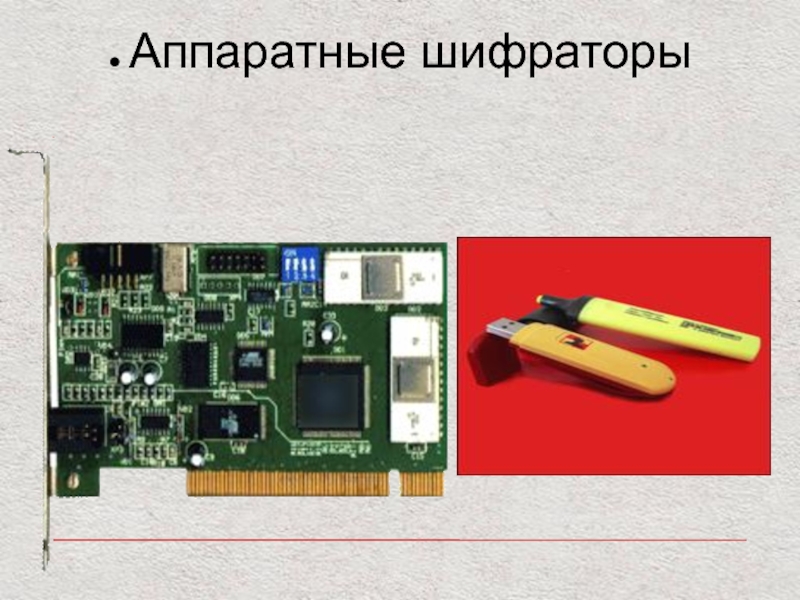

Слайд 45Аппаратные средства защиты информации

Электронные и электронно-механические устройства, включаемые в

состав технических средств КС и выполняющие (самостоятельно или в едином

комплексе с программными средствами) некоторые функции обеспечения информационной безопасности. Критерием отнесения устройства к аппаратным, а не инженерно-техническим средствам защиты является именно обязательное включение в состав технических средств КС.

Слайд 47Элементы и считыватели TouchMemory

Слайд 48Смарт-карты и считыватели для них

Слайд 49Карты Proximity, программатор и считыватели для них

Слайд 50Смарт-карты и считыватели для них

Слайд 53Программные средства защиты информации

Специальные программы, включаемые в состав программного

обеспечения КС исключительно для выполнения защитных функций.

Слайд 54Программные средства защиты информации

программы идентификации и аутентификации пользователей КС;

программы разграничения

доступа пользователей к ресурсам КС;

программы шифрования информации;

программы защиты информационных ресурсов

от несанкционированного изменения, использования и копирования;

Антивирусные средства

Межсетевые экраны

IDS и IPS

Сканеры уязвимости

Программы анализа содержания

Слайд 55Программные средства защиты информации

программы уничтожения остаточной информации;

программы аудита (ведения

регистрационных журналов) событий, связанных с безопасностью КС;

программы имитации работы с

нарушителем;

программы тестового контроля защищенности КС и др.

Слайд 56Идентификация и аутентификация

Под идентификацией, применительно к обеспечению информационной безопасности КС,

понимают однозначное распознавание уникального имени субъекта КС (проверка его регистрации

в системе).

Аутентификация при этом означает подтверждение того, что предъявленное имя соответствует данному субъекту (подтверждение подлинности субъекта).

Авторизация – назначение прав доступа.

Аудит – ведение журнала пользователей.

Слайд 57Способы аутентификации пользователей в КС

То, что мы знаем (пароль)

То, что

у нас есть (Proximity-card)

То, что является частью нас самих (биометрическая

аутентификация)

Слайд 58Парольная защита.

Оценка сложности подбора паролей

Сложность подбора пароля определяется мощностью

множества символов, используемого при выборе пароля (N), и минимально возможной

длиной пароля (k). В этом случае количество различных паролей может быть оценено как Cp=Nk.

Слайд 59Оценка сложности подбора паролей

Например, если множество символов пароля образуют строчные

латинские буквы, а минимальная длина пароля равна 3, то Cp=263=

17 576 (что совсем немного для программного подбора). Если же множество символов пароля состоит из строчных и прописных латинских букв, а также цифр, и минимальная длина пароля равна 6, то Cp=626= 56 800 235 584.

Слайд 60Аутентификация по отпечаткам пальцев

Мышь со сканером

Папиллярные узоры

уникальны

Ноутбук со

сканером

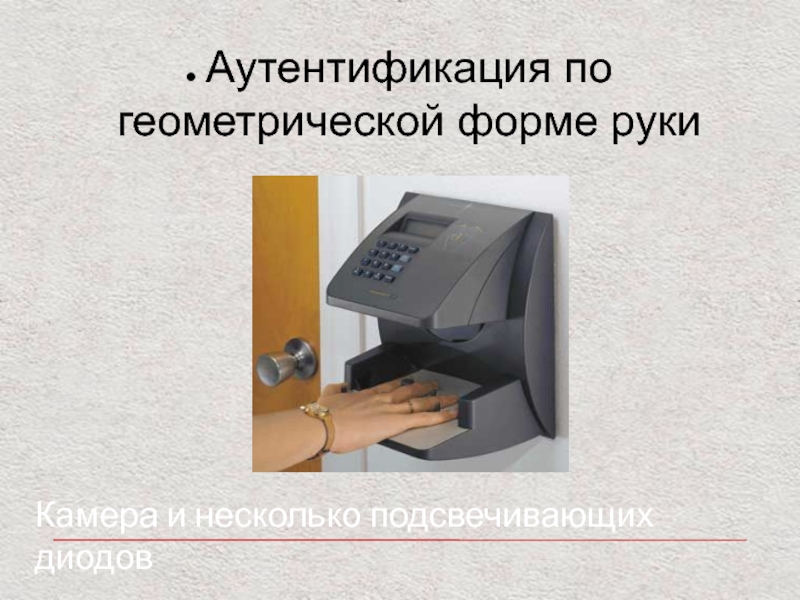

Слайд 61Аутентификация по геометрической форме руки

Камера и несколько подсвечивающих диодов

Слайд 62Система распознавания по радужной оболочке глаза

Слайд 63Портативный сканер сетчатки глаза

Может поместиться, например, в мобильном телефоне.

Слайд 643D-сканер лица

Работает в инфракрасном диапазоне.

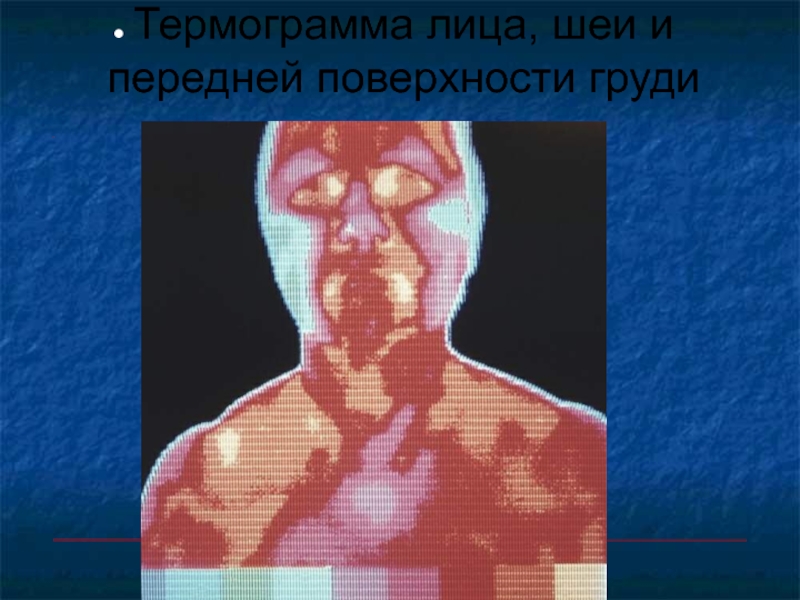

Слайд 65Термограмма лица, шеи и передней поверхности груди

Слайд 66Динамические биометрические характеристики

Голос.

Рукописная подпись.

Темп работы с клавиатурой (клавиатурный «почерк»).

Темп работы

с мышью («роспись» мышью).

Зависят от физического и психического состояния человека

(в определенных случаях может являться преимуществом).

Слайд 67Основные требования политики аудита

Ассоциирование пользователя с событием аудита;

обязательность аудита стандартного

набора событий – идентификации и аутентификации пользователя, доступа к объектам,

уничтожения объектов, действий привилегированного пользователя и др.;

наличие необходимого набора атрибутов записи журнала аудита – даты и времени события, логического имени инициировавшего событие пользователя, типа события, признака успешного или неудачного завершения вызвавшего событие действия, имени связанного с событием объекта;

возможность фильтрации записей журнала аудита;

поддержка и защита от несанкционированного доступа к журналу аудита.

Слайд 68Межсетевые экраны

Реализуют набор правил, которые определяют условия прохождения пакетов данных

из одной части распределенной компьютерной системы (открытой) в другую (защищенную).

Обычно межсетевые экраны (МЭ) устанавливаются между сетью Интернет и локальной вычислительной сетью организации, но могут устанавливаться и на каждый хост локальной сети (персональные МЭ).

Слайд 69Сканеры уязвимости

Основные функции:

проверка используемых в системе средств идентификации и

аутентификации, разграничения доступа, аудита и правильности их настроек с точки

зрения безопасности информации в КС;

контроль целостности системного и прикладного программного обеспечения КС;

проверка наличия известных, но не устранённых уязвимостей в системных и прикладных программах, используемых в КС и др.

Слайд 70Сканеры уязвимости

Работают на основе сценариев проверки, хранящихся в специальных базах

данных, и выдают результаты своей работы в виде отчетов, которые

могут быть конвертированы в различные форматы (электронных таблиц Microsoft Excel, баз данных Microsoft Access и т.п.).

Слайд 71Классификация сканеров уязвимости

Уровня хоста (анализируют защищенность конкретного компьютера «изнутри»).

Уровня сети

(анализируют защищенность компьютерной системы «извне»).

Слайд 72Системы обнаружения атак

Уровня хоста (обнаружение признаков атак на основе

анализа журналов безопасности операционной системы, журналов МЭ и других системных

и сетевых служб).

Уровня сети (инспекция пакетов данных непосредственно в каналах связи), которые могут размещаться последовательно или параллельно с межсетевым экраном, маршрутизатором, коммутатором или концентратором.

Слайд 73Системы обнаружения атак

Используют базы данных с зафиксированными сетевыми событиями и

шаблонами известных атак.

Работают в реальном масштабе времени и реагируют на

попытки использования известных уязвимостей КС или несанкционированного исследования защищенной части сети организации.

Ведут журнал регистрации зафиксированных событий для последующего анализа.

Слайд 74Системы контроля содержания

Предотвращаемые угрозы:

Увеличение расходов на оплату личных Интернет-услуг сотрудников

организации.

Снижение производительности труда сотрудников.

Снижение пропускной способности сети организации для деловых

нужд.

Утечки конфиденциальной информации.

Репутационный ущерб для организации.

Слайд 75Роль правового обеспечения

Основой проведения организационных мероприятий является использование и подготовка

законодательных и нормативных документов в области информационной безопасности, которые на

правовом уровне должны регулировать доступ к информации со стороны потребителей.

Слайд 76Уровни правового обеспечения информационной безопасности

Первый уровень образуют международные договора,

к которым присоединилась Российская Федерация, и федеральные законы России:

международные (всемирные)

конвенции об охране промышленной собственности, об охране интеллектуальной собственности, об авторском праве;

Конституция РФ (статья 23 определяет право граждан на тайну переписки, телефонных, телеграфных и иных сообщений);

Слайд 77Первый уровень правового обеспечения информационной безопасности

Гражданский кодекс РФ (в статье

139 устанавливается право на возмещение убытков от утечки с помощью

незаконных методов информации, относящейся к служебной и коммерческой тайне, четвертая часть посвящена вопросам правовой охраны интеллектуальной собственности – прав авторов и изобретателей, создателей баз данных и т.п.);

Слайд 78Первый уровень правового обеспечения информационной безопасности

Уголовный кодекс РФ (статья 272

устанавливает ответственность за неправомерный доступ к компьютерной информации, статья 273

– за создание, использование и распространение вредоносных программ для ЭВМ, статья 274 – за нарушение правил эксплуатации ЭВМ, систем и сетей);

Слайд 79Первый уровень правового обеспечения информационной безопасности

федеральный закон «Об информации, информационных

технологиях и о защите информации»;

федеральные законы «О государственной тайне», «О

коммерческой тайне», «О персональных данных»;

федеральные законы «О лицензировании отдельных видов деятельности», «О связи», «Об электронной цифровой подписи».

Слайд 80Уровни правового обеспечения информационной безопасности

Второй уровень правового регулирования защиты информации

составляют подзаконные акты, к которым относятся указы Президента и постановления

Правительства РФ, а также определения Конституционного суда РФ, письма Высшего арбитражного суда РФ и постановления пленумов Верховного суда РФ.

Слайд 81Второй уровень правового регулирования

Концепция информационной безопасности Российской Федерации. Утверждена Указом

Президента РФ №24 от 10 января 2000 г.

Указ Президента РФ

от 20 января 1996 г. № 71 «Вопросы Межведомственной комиссии по защите государственной тайны».

Постановление Правительства РФ от 4 сентября 1995 г. №870 «Об утверждении правил отнесения сведений, составляющих государственную тайну, к различным степеням секретности».

Слайд 82Уровни правового обеспечения информационной безопасности

Третий уровень правового обеспечения информационной безопасности

составляют государственные стандарты (ГОСТы) в области защиты информации, руководящие документы,

нормы, методики и классификаторы, разработанные соответствующими государственными органами (ФСБ, ФСТЭК и др.).

Слайд 83Третий уровень правового обеспечения

Государственные стандарты РФ «Защита информации. Основные термины

и определения», «Средства вычислительной техники. Защита от несанкционированного доступа к

информации. Общие технические требования», «Системы обработки информации. Защита криптографическая» и др.

Руководящие документы, инструкции, методики Федеральной службы по техническому и экспортному контролю (ФСТЭК) и Федеральной службы безопасности (ФСБ).

Слайд 84Уровни правового обеспечения информационной безопасности

Четвертый уровень правового обеспечения информационной безопасности

образуют локальные нормативные акты, положения, инструкции, методические рекомендации и другие

документы по комплексной защите информации в КС конкретной организации.

Слайд 85Четвертый уровень правового обеспечения

Приказ об утверждении перечня сведений, составляющих коммерческую

тайну предприятия (организации).

Разделы в трудовых и гражданско-правовых договорах, заключаемых с

сотрудниками и контрагентами предприятия (организации) об обязанности возмещения ущерба за разглашение сведений, составляющих коммерческую тайну предприятия.

Слайд 86Четвертый уровень правового обеспечения

Соглашение о конфиденциальности, заключаемое с каждым сотрудником

организации, и др.

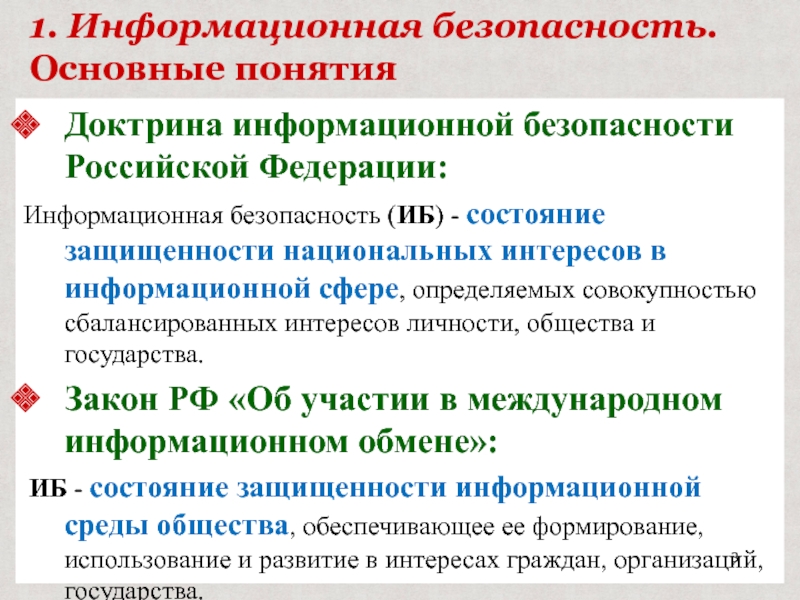

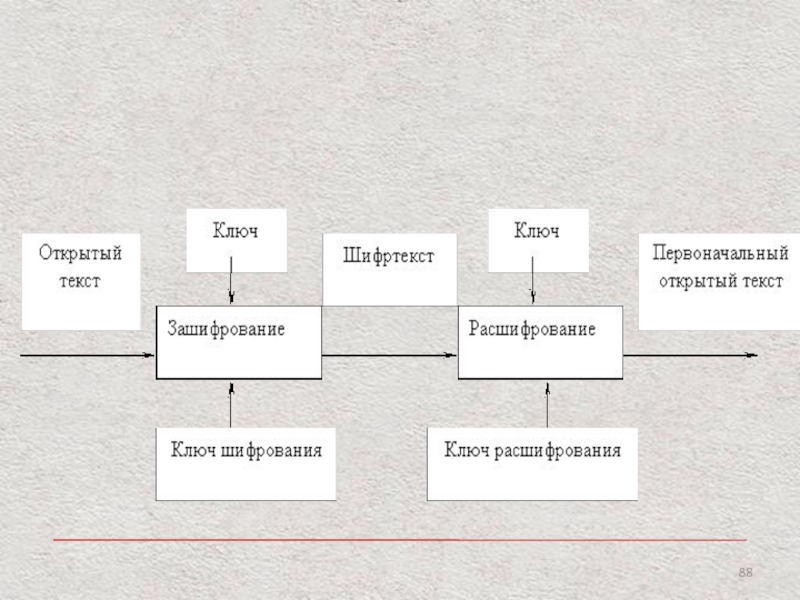

Слайд 87Криптографическое обеспечение ИБ

Криптография – наука о методах обеспечения конфиденциальности (невозможности прочтения информации

посторонним), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных

свойств объекта), а также невозможности отказа от авторства.

Открытый (исходный) текст — данные (не обязательно текстовые), передаваемые без использования криптографии.

Шифротекст, шифрованный (закрытый) текст — данные, полученные после применения криптосистемы (обычно — с некоторым указанным ключом).

Ключ — параметр шифра, определяющий выбор конкретного преобразования данного текста. В современных шифрах криптографическая стойкость шифра целиком определяется секретностью ключа (Принцип Керкгоффса).

Шифр, криптосистема — семейство обратимых преобразований открытого текста в шифрованный.

Шифрование — процесс нормального применения криптографического преобразования открытого текста на основе алгоритма и ключа, в результате которого возникает шифрованный текст.

Расшифровывание — процесс нормального применения криптографического преобразования шифрованного текста в открытый.