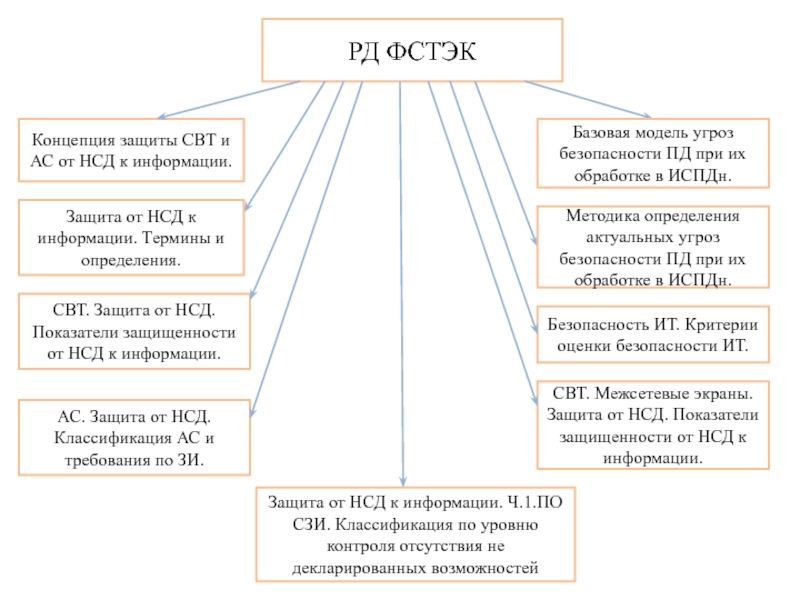

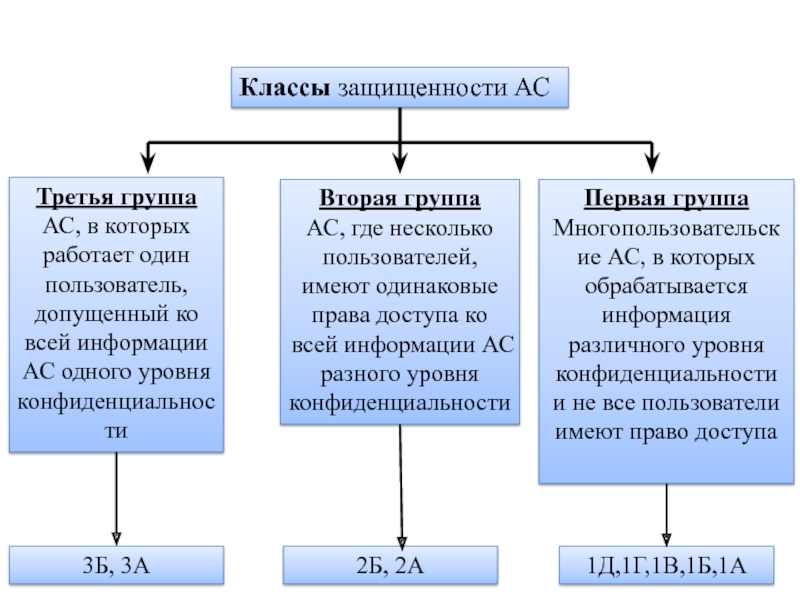

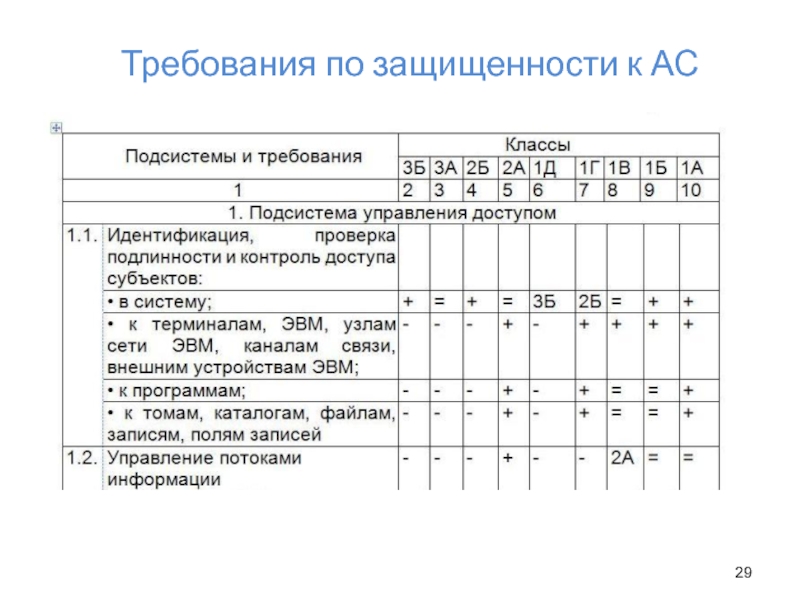

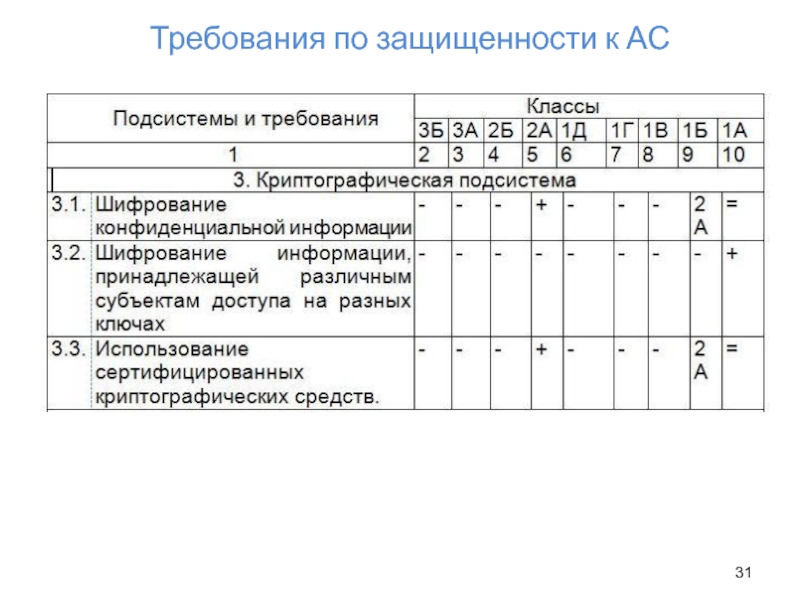

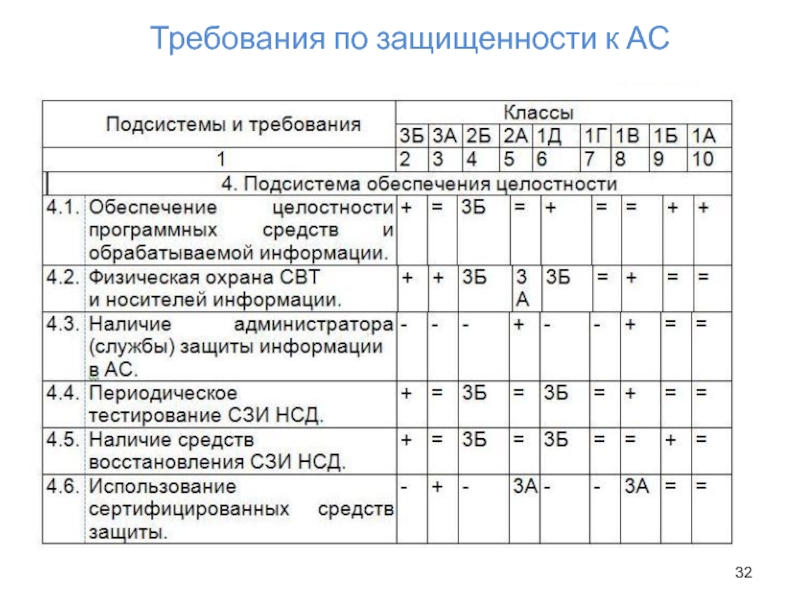

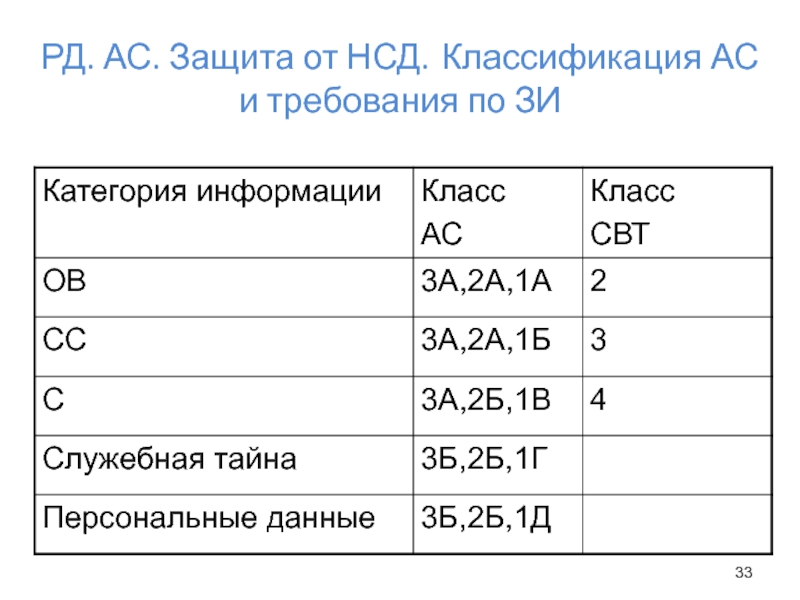

Классификация АС и требования по ЗИ.

Защита от НСД к

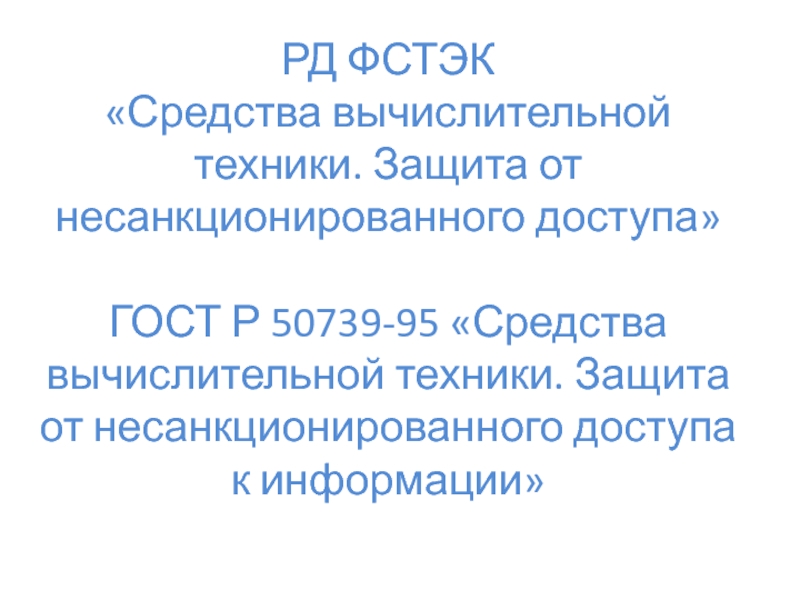

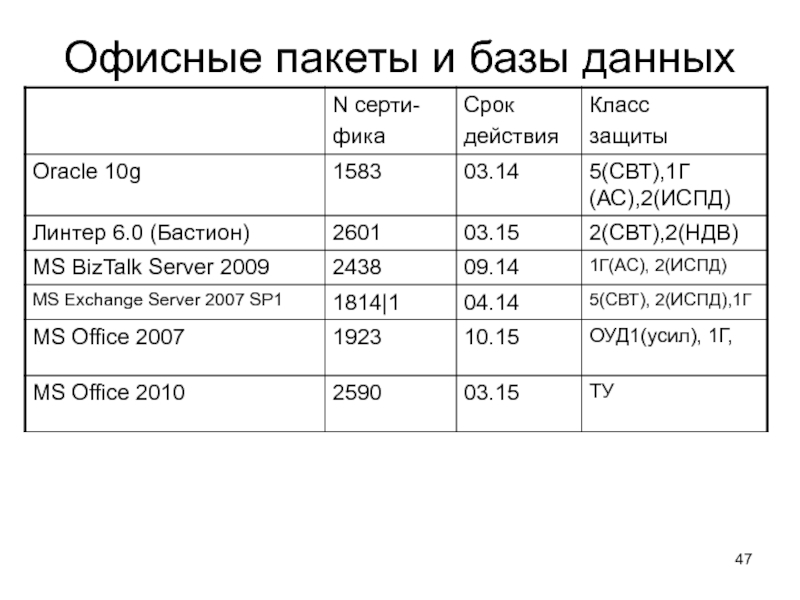

информации. Ч.1.ПО СЗИ. Классификация по уровню контроля отсутствия не декларированных возможностейСВТ. Защита от НСД. Показатели защищенности от НСД к информации.

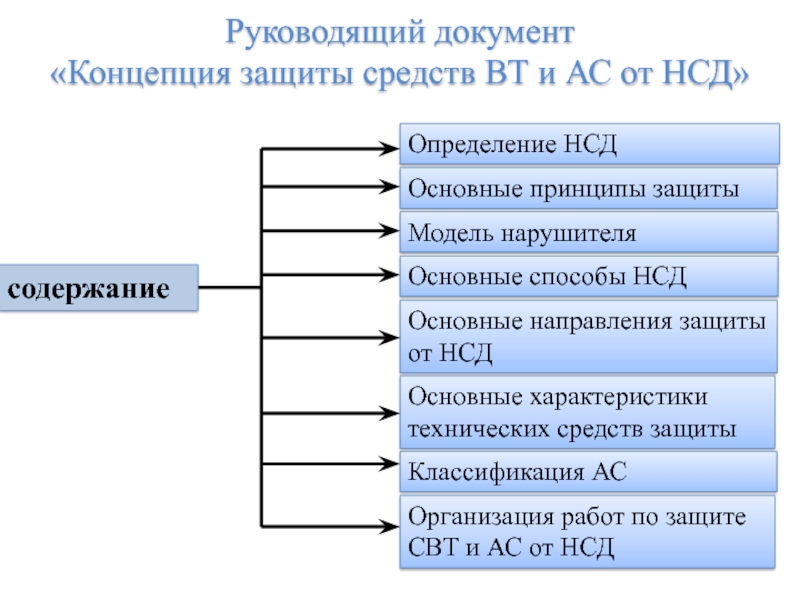

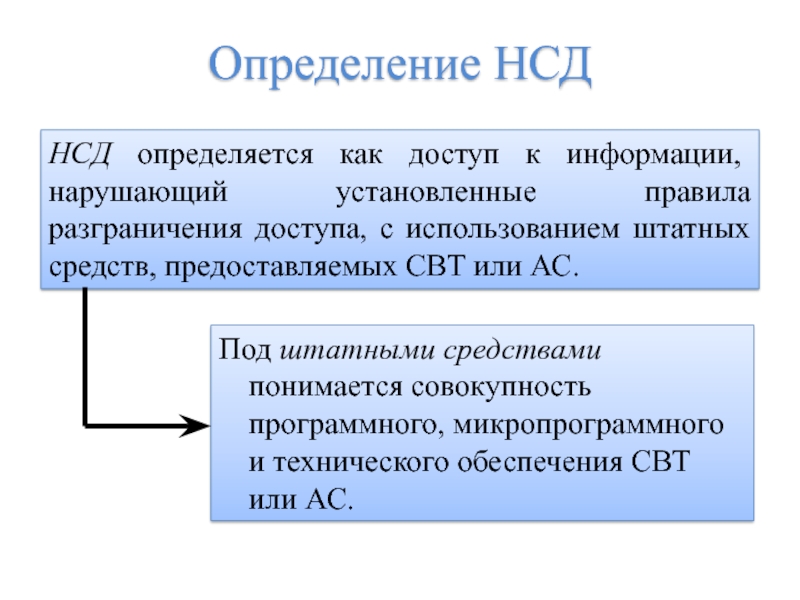

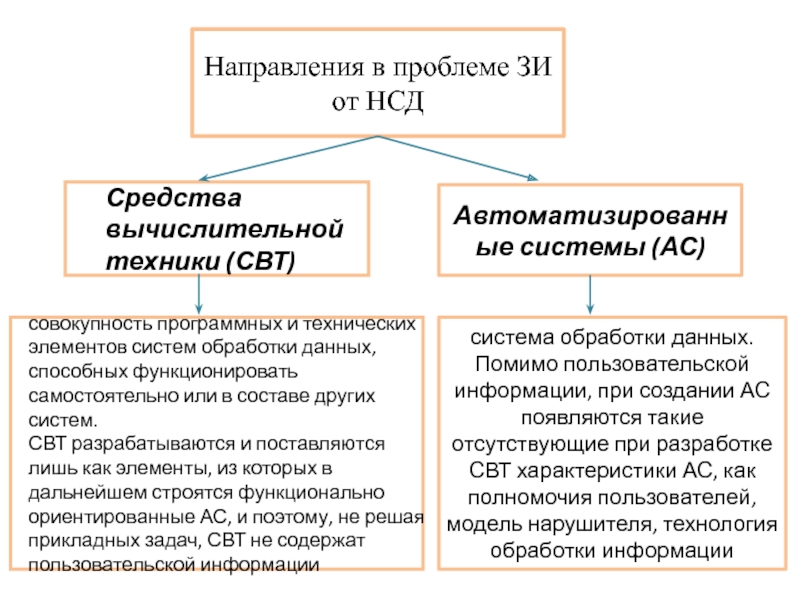

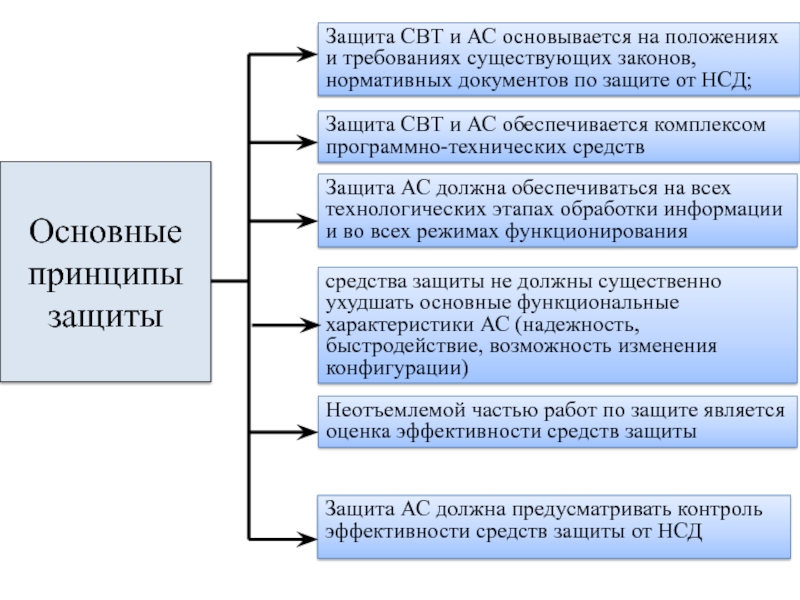

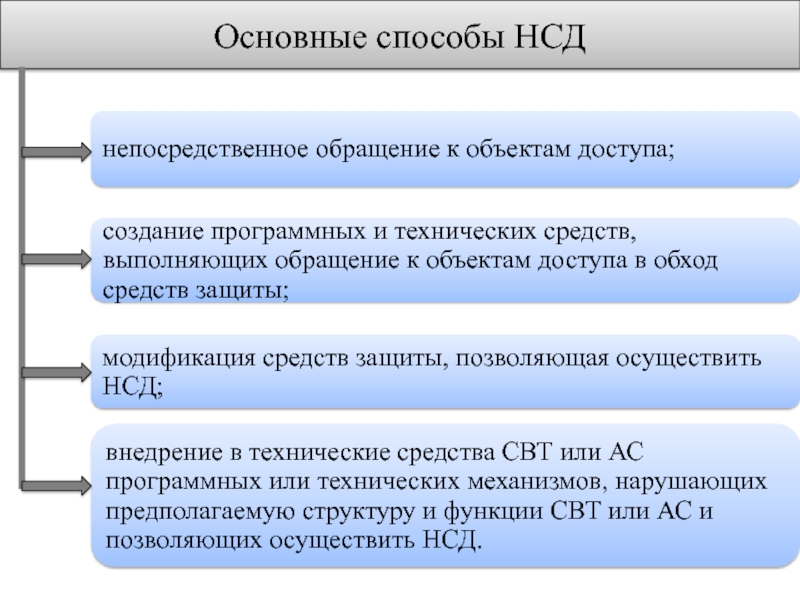

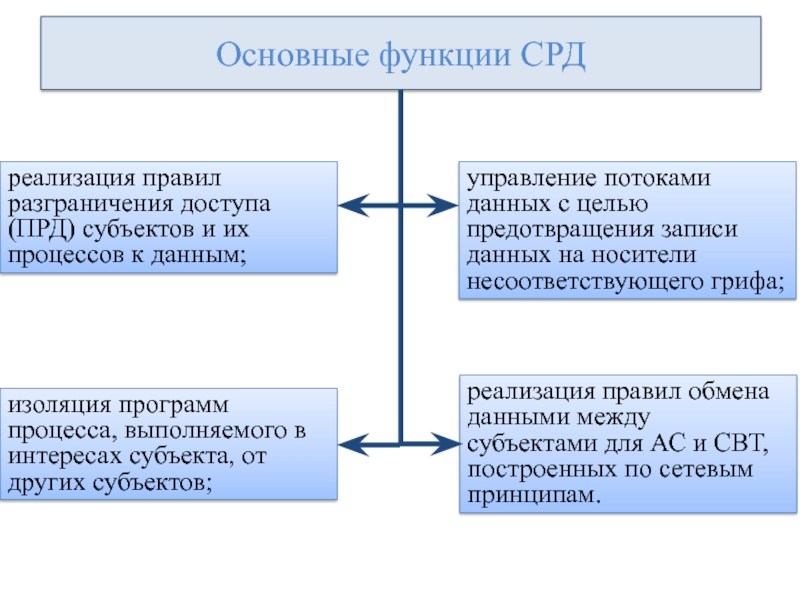

Концепция защиты СВТ и АС от НСД к информации.

Методика определения актуальных угроз безопасности ПД при их обработке в ИСПДн.

Базовая модель угроз безопасности ПД при их обработке в ИСПДн.

Защита от НСД к информации. Термины и определения.

СВТ. Межсетевые экраны. Защита от НСД. Показатели защищенности от НСД к информации.