Слайд 2

ОРГАНИЗАЦИОННОЕ И ПРАВОВОЕ ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

ПРАВОВАЯ ЗАЩИТА ИНФОРМАЦИИ

— защита информации правовыми методами, включающая

в себя

— разработку законодательных и нормативных правовых документов (актов), регулирующих отношения субъектов по защите информации,

— применение этих документов (актов),

— а также надзор и контроль за их исполнением.

Национальный стандарт Российской Федерации ГОСТ Р 50922-2006

"Защита информации. Основные термины и определения"

ОРГАНИЗАЦИОННЫЕ МЕРЫ ОБЕСПЕЧЕНИЯ ИБ —

меры обеспечения ИБ, предусматривающие установление

— временных,

— территориальных,

— пространственных,

— правовых,

— методических

— и иных ограничений

на условия использования и режимы работы объекта информатизации.

Национальный стандарт Российской Федерации ГОСТ Р 53114-2008 «Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения»

Слайд 3МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Лекция № 12-2014.

Слайд 4ПРЕДИСЛОВИЕ

ЛЕКЦИЯ № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ОРГАНИЗАЦИИ

Слайд 5

ПРЕДИСЛОВИЕ

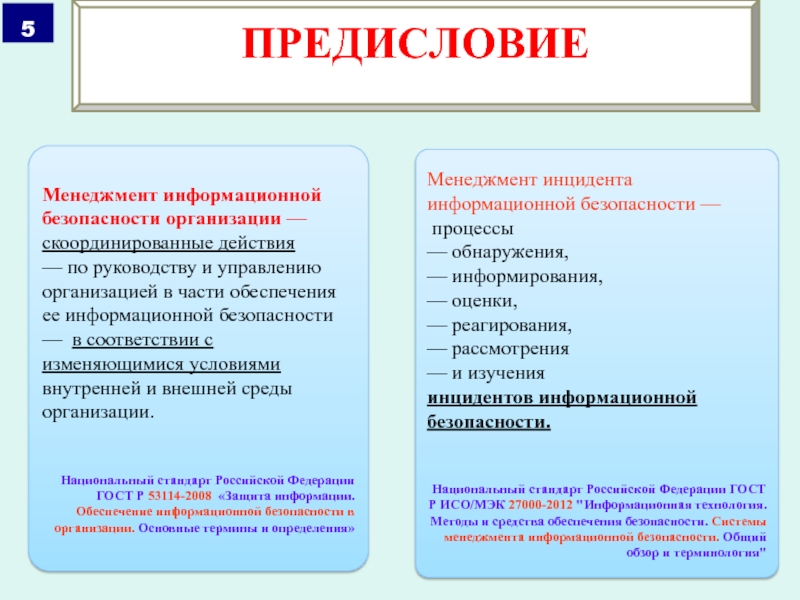

Менеджмент информационной безопасности организации —

скоординированные действия

—

по руководству и управлению организацией в части обеспечения ее информационной

безопасности

— в соответствии с изменяющимися условиями внутренней и внешней среды организации.

Национальный стандарт Российской Федерации ГОСТ Р 53114-2008 «Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения»

Менеджмент инцидента информационной безопасности —

процессы

— обнаружения,

— информирования,

— оценки,

— реагирования,

— рассмотрения

— и изучения

инцидентов информационной безопасности.

Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27000-2012 "Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология"

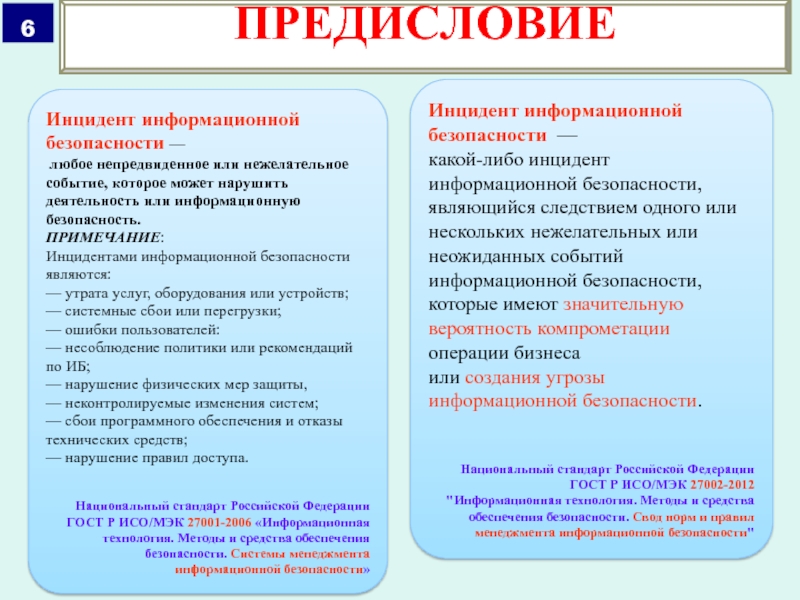

Слайд 6

ПРЕДИСЛОВИЕ

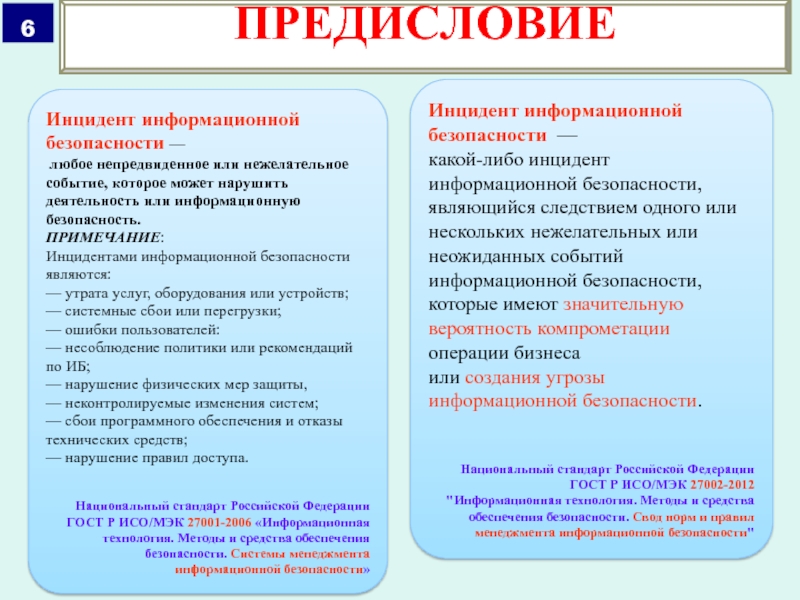

Инцидент информационной безопасности —

любое непредвиденное или нежелательное

событие, которое может нарушить деятельность или информационную безопасность.

ПРИМЕЧАНИЕ:

Инцидентами информационной безопасности

являются:

— утрата услуг, оборудования или устройств;

— системные сбои или перегрузки;

— ошибки пользователей:

— несоблюдение политики или рекомендаций по ИБ;

— нарушение физических мер защиты,

— неконтролируемые изменения систем;

— сбои программного обеспечения и отказы технических средств;

— нарушение правил доступа.

Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27001-2006 «Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности»

Инцидент информационной безопасности —

какой-либо инцидент информационной безопасности, являющийся следствием одного или нескольких нежелательных или неожиданных событий информационной безопасности,

которые имеют значительную вероятность компрометации операции бизнеса

или создания угрозы информационной безопасности.

Национальный стандарт Российской Федерации ГОСТ Р ИСО/МЭК 27002-2012

"Информационная технология. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности"

Слайд 7

ПРЕДИСЛОВИЕ

Инциденты информационной безопасности могут оказывать прямое или косвенное

негативное воздействие на все сферы уставной деятельности организации.

Кроме

того, будут неизбежно выявляться новые, ранее не идентифицированные угрозы.

Недостаточная подготовка конкретной организации к обработке таких инцидентов делает практическую реакцию на инциденты малоэффективной, и это потенциально увеличивает степень негативного воздействия на уставную деятельность.

Слайд 8

ПРЕДИСЛОВИЕ

Таким образом, для любой организации, серьезно относящейся к

информационной безопасности, важно применять СТРУКТУРНЫЙ и ПЛАНОВЫЙ подход к:

- обнаружению,

оповещению об инцидентах информационной безопасности и их оценке;

- реагированию на инциденты информационной безопасности, включая активизацию соответствующих защитных мер для предотвращения, уменьшения последствий и (или) восстановления после негативных воздействий (например, в областях поддержки и планирования непрерывности бизнеса);

- извлечению уроков из инцидентов информационной безопасности, введению превентивных защитных мер и улучшению общего подхода к менеджменту инцидентов информационной безопасности.

Слайд 9

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной

безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Цель занятия:

Рассмотреть характеристики современного этапа в обеспечении информационной безопасности организации и научиться определять модель зрелости процессов управления обеспечением информационной безопасности организации.

Слайд 10

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВВЕДЕНИЕ

Слайд 11Банковская система (БС) Российской Федерации (РФ) включает в себя Банк

России, кредитные организации, а также представительства иностранных банков.

Развитие и укрепление

БС РФ, обеспечение стабильности и развитие национальной платежной системы являются целями деятельности Банка России.

Важнейшим условием реализации этих целей является обеспечение необходимого и достаточного уровня информационной безопасности (ИБ) организаций БС РФ, их активов (в т.ч. информационных), который во многом определяется уровнем ИБ банковских технологических процессов (платежных, информационных и пр.), автоматизированных банковских систем, эксплуатирующихся организациями БС РФ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

Слайд 12Особенности БС РФ таковы, что негативные последствия сбоев в работе

отдельных организаций могут привести к быстрому развитию системного кризиса платежной

системы РФ, нанести ущерб интересам собственников и клиентов.

В случаях наступления инцидентов ИБ значительно возрастают результирующий риск и возможность нанесения ущерба организациям БС РФ.

Поэтому для организаций БС РФ угрозы ИБ представляют существенную опасность.

Для противостояния таким угрозам и обеспечения эффективности мероприятий по ликвидации неблагоприятных последствий инцидентов ИБ (их влияния на операционный, репутационный, стратегический и иные риски) в организациях БС РФ следует обеспечить достаточный уровень ИБ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

Слайд 13Необходимо также сохранить этот уровень в течение длительного времени.

По

этим причинам обеспечение ИБ является для организаций БС РФ одним

из основополагающих аспектов их деятельности.

Деятельность, относящаяся к обеспечению ИБ, должна контролироваться.

В связи с этим Банк России является сторонником регулярной оценки уровня ИБ в организациях БС РФ, оценки риска нарушения ИБ и принятия мер, необходимых для управления этим риском.

Исходя из этого разработан настоящий стандарт по обеспечению ИБ организаций БС РФ, который является базовым для развивающей и обеспечивающей его группы документов в области стандартизации, в целом составляющих комплекс документов в области стандартизации по обеспечению ИБ организаций БС РФ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

Слайд 14Основные цели стандартизации по обеспечению ИБ организаций БС РФ:

- развитие

и укрепление БС РФ;

- повышение доверия к БС РФ;

- поддержание

стабильности организаций БС РФ и на этой основе - стабильности БС РФ в целом;

- достижение адекватности мер защиты реальным угрозам ИБ;

- предотвращение и (или) снижение ущерба от инцидентов ИБ.

Основные задачи стандартизации по обеспечению ИБ организаций БС РФ:

- установление единых требований по обеспечению ИБ организаций БС РФ;

- повышение эффективности мероприятий по обеспечению и поддержанию ИБ организаций БС РФ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

Слайд 15 Стандарт Банка России СТО БР ИББС-1.0-2014 "Обеспечение информационной безопасности

организаций банковской системы Российской Федерации. Общие положения" распространяется на организации

БС РФ и устанавливает положения по обеспечению ИБ в организациях БС РФ.

Настоящий стандарт РЕКОМЕНДОВАН для применения путем включения ссылок на него и (или) прямого использования устанавливаемых в нем положений во внутренних документах организаций БС РФ, а также в договорах.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

Слайд 16Положения настоящего стандарта применяются на добровольной основе, если только в

отношении отдельных положений обязательность их применения не установлена законодательством РФ,

иными нормативными правовыми актами, в том числе нормативными актами Банка России.

Обязательность применения настоящего стандарта может быть установлена договорами, заключенными организациями БС РФ, или решением организации БС РФ о присоединении к стандарту.

В этих случаях требования настоящего стандарта, содержащие положения долженствования, применяются на обязательной основе, а рекомендации применяются по решению организации БС РФ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

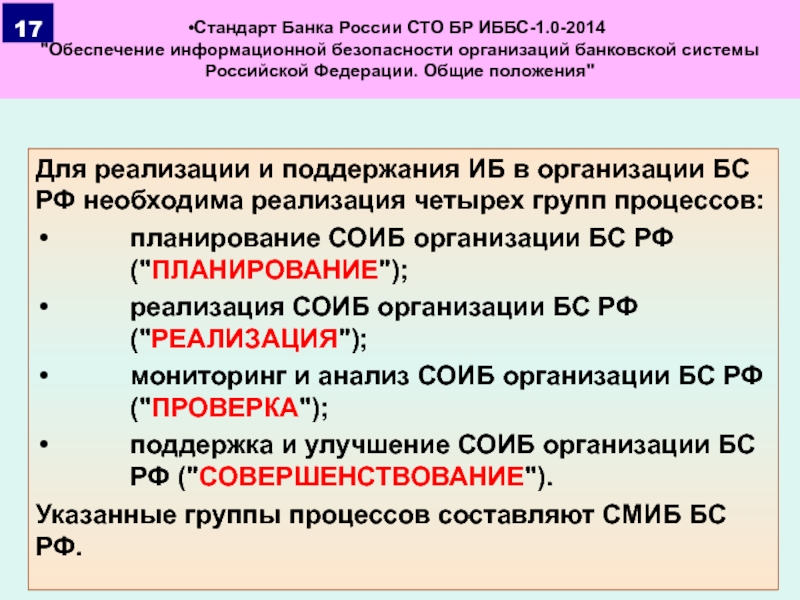

Слайд 17Для реализации и поддержания ИБ в организации БС РФ необходима

реализация четырех групп процессов:

планирование СОИБ организации БС РФ ("ПЛАНИРОВАНИЕ");

реализация СОИБ

организации БС РФ ("РЕАЛИЗАЦИЯ");

мониторинг и анализ СОИБ организации БС РФ ("ПРОВЕРКА");

поддержка и улучшение СОИБ организации БС РФ ("СОВЕРШЕНСТВОВАНИЕ").

Указанные группы процессов составляют СМИБ БС РФ.

Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения"

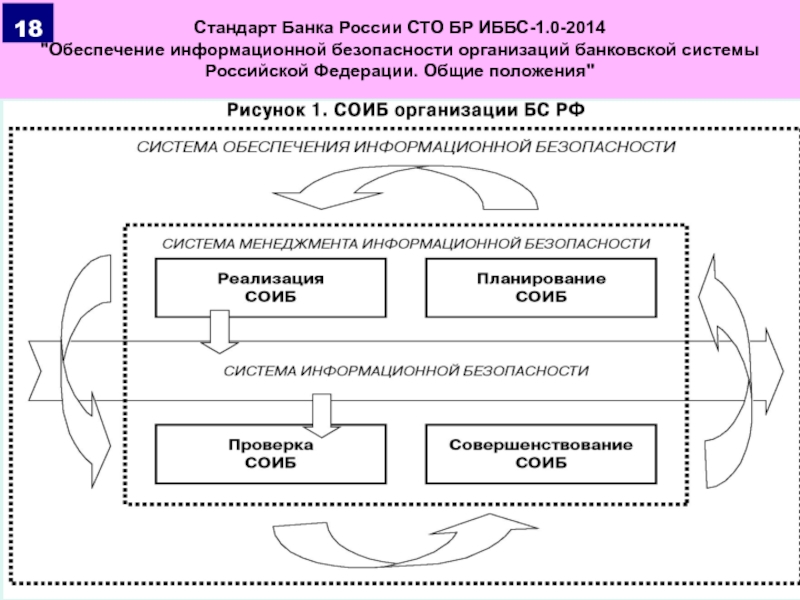

Слайд 18Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской

системы Российской Федерации. Общие положения"

Слайд 19Стандарт Банка России СТО БР ИББС-1.0-2014

"Обеспечение информационной безопасности организаций банковской

системы Российской Федерации. Общие положения"

Осознание необходимости обеспечения ИБ является внутренним

побудительным мотивом руководства организации БС РФ постоянно:

— инициировать,

— поддерживать,

— анализировать

— и контролировать СОИБ

в отличие от ситуации, когда решение о выполнении указанных видов деятельности либо принимается в результате возникших проблем, либо определяется внешними факторами.

Осознание необходимости обеспечения ИБ организации БС РФ выражается посредством выполнения в рамках СМИБ деятельности со стороны руководства, направленной на инициирование, поддержание, анализ и контроль СОИБ организации БС РФ.

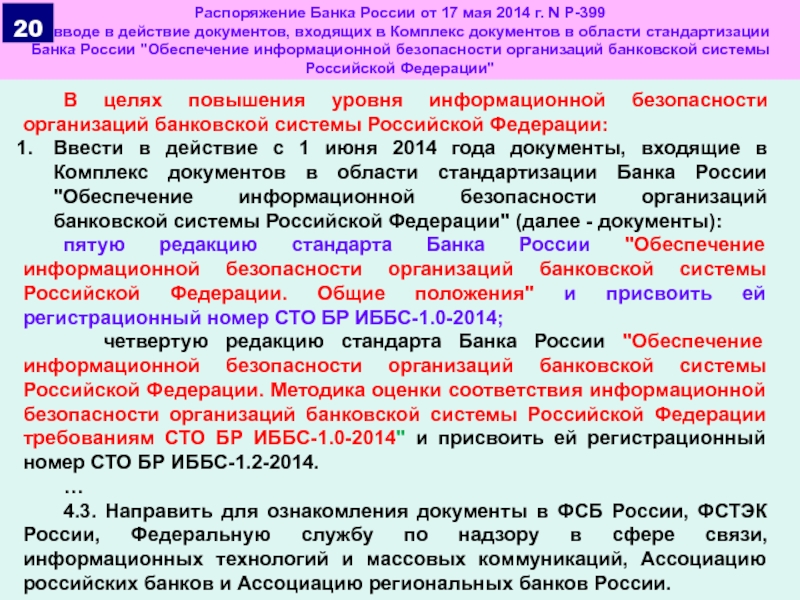

Слайд 20Распоряжение Банка России от 17 мая 2014 г. N Р-399

"О

вводе в действие документов, входящих в Комплекс документов в области

стандартизации Банка России "Обеспечение информационной безопасности организаций банковской системы Российской Федерации"

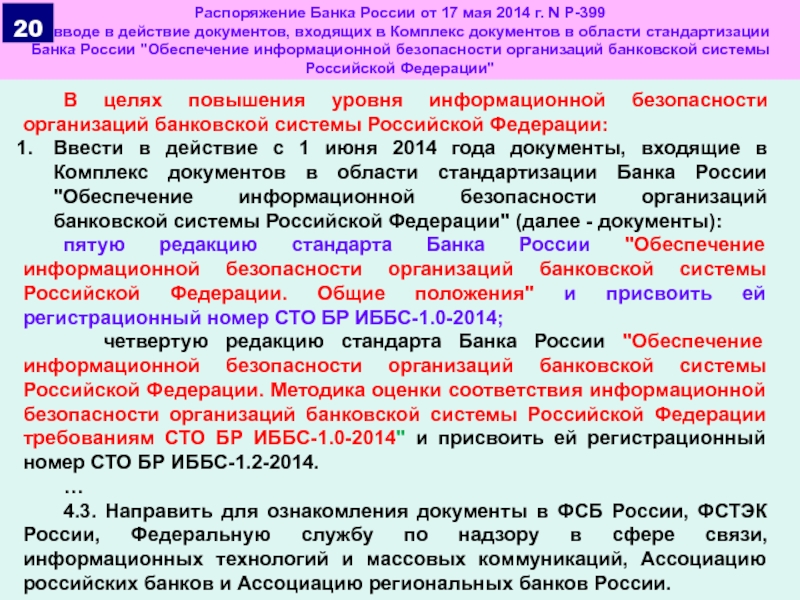

В целях повышения уровня информационной безопасности организаций банковской системы Российской Федерации:

Ввести в действие с 1 июня 2014 года документы, входящие в Комплекс документов в области стандартизации Банка России "Обеспечение информационной безопасности организаций банковской системы Российской Федерации" (далее - документы):

пятую редакцию стандарта Банка России "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения" и присвоить ей регистрационный номер СТО БР ИББС-1.0-2014;

четвертую редакцию стандарта Банка России "Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Методика оценки соответствия информационной безопасности организаций банковской системы Российской Федерации требованиям СТО БР ИББС-1.0-2014" и присвоить ей регистрационный номер СТО БР ИББС-1.2-2014.

…

4.3. Направить для ознакомления документы в ФСБ России, ФСТЭК России, Федеральную службу по надзору в сфере связи, информационных технологий и массовых коммуникаций, Ассоциацию российских банков и Ассоциацию региональных банков России.

Слайд 21

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной

безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Цель занятия:

Рассмотреть характеристики современного этапа в обеспечении информационной безопасности организации и научиться определять модель зрелости процессов управления обеспечением информационной безопасности организации.

Слайд 22

ВОПРОС 1.

Характеристика современного этапа в обеспечении

информационной безопасности организации

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 23

ВОПРОС 1.

Характеристика современного этапа в обеспечении

информационной безопасности организации

На сегодняшний день сформулировано три

базовых принципа информационной безопасности, задачей которой является обеспечение:

— целостности данных — защиты от случайных и преднамеренных воздействий на информацию, которые могут привести к ее искажению или навязыванию ложной информации,

— конфиденциальности информации, предусматривающей недоступность информации для неавторизованных пользователей;

— доступности информации для авторизованных пользователей в рамках заданных вероятностно-временных характеристик.

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 24

ВОПРОС 1.

Характеристика современного этапа в обеспечении

информационной безопасности организации

Слайд 25

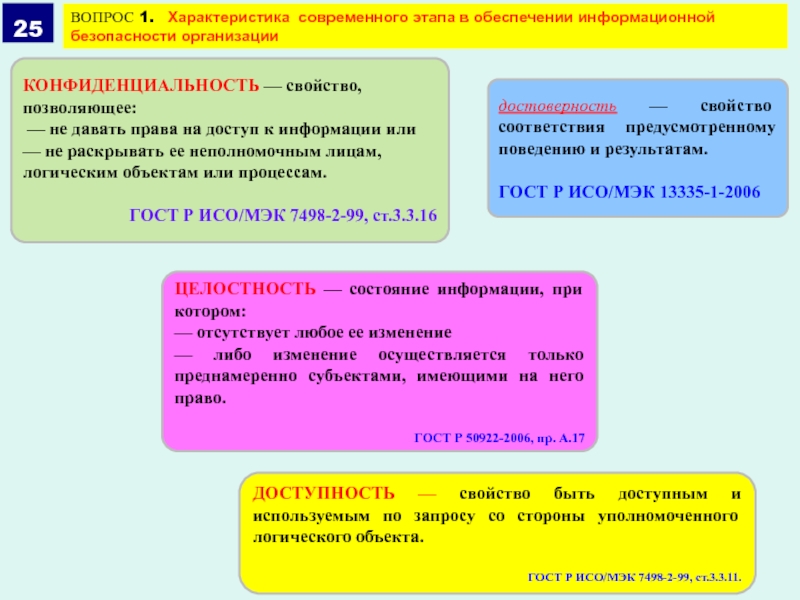

КОНФИДЕНЦИАЛЬНОСТЬ — свойство, позволяющее:

— не давать права

на доступ к информации или

— не раскрывать ее неполномочным

лицам, логическим объектам или процессам.

ГОСТ Р ИСО/МЭК 7498-2-99, ст.3.3.16

ЦЕЛОСТНОСТЬ — состояние информации, при котором:

— отсутствует любое ее изменение

— либо изменение осуществляется только преднамеренно субъектами, имеющими на него право.

ГОСТ Р 50922-2006, пр. А.17

достоверность — свойство соответствия предусмотренному поведению и результатам.

ГОСТ Р ИСО/МЭК 13335-1-2006

ДОСТУПНОСТЬ — свойство быть доступным и используемым по запросу со стороны уполномоченного логического объекта.

ГОСТ Р ИСО/МЭК 7498-2-99, ст.3.3.11.

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной безопасности организации

Слайд 26

ВОПРОС 1.

Характеристика современного этапа в обеспечении

информационной безопасности организации

На современном этапе в обеспечении

информационной безопасности существенно значимыми представляются три компонента:

Первый – нормативно-правовой, т.е. разработка и принятие системы взаимоувязанных законов, норм и правил формирования, использования и развития информационной сферы в интересах граждан, организаций, государства;

Второй – технический, т.е. создание совокупности защищенных средств хранения, обработки и передачи информации и их программного обеспечения;

Третий – кадровый, т.е. подготовка, переподготовка, повышение квалификации и расстановка специалистов, которые будут решать вопросы по обеспечению информационной безопасности.

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 27

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

Таким образом, современный этап обеспечения информационной безопасности требует разносторонних подходов для решения разноплановых задач и на передний план выступает проблема: как управлять информационной безопасностью? Т.е. возникает проблема оптимизации менеджмента информационной безопасности.

МЕНЕДЖМЕНТ[1] –

1) совокупность принципов, форм, методов, приемов и средств управления производством и производственным персоналом с использованием достижений науки управления. Основная цель менеджмента - достижение высокой эффективности производства, лучшего использования ресурсного потенциала предприятия, фирмы, компании;

2) руководство предприятия, фирмы, руководящий орган;

3) организация производства. Близкое понятие - управление.

[1] Финансовый словарь / Благодатин А А , Лозовский Л Ш , Райзберг Б А - М • ИНФРА-М, 2002 - VI, 378 с

Слайд 28

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

МЕНЕДЖМЕНТ

В Европе первые шаги в определении сущности менеджмента были сделаны французом Анри Файолем (Henri Fayol, 1841— 1925). В своей работе «Общий и производственный менеджмент», опубликованной в 1916 г., сформулировал следующие 14 принципов менеджмента

РАЗДЕЛЕНИЕ ТРУДА

ПОЛНОМОЧИЯ И ОТВЕТСТВЕННОСТЬ

ДИСЦИПЛИНА

ЕДИНСТВО КОМАНДЫ

ЕДИНСТВО НАПРАВЛЕНИЯ

ПОДЧИНЕНИЕ ЧАСТНЫХ ИНТЕРЕСОВ ОБЩИМ

ВОЗНАГРАЖДЕНИЕ ПЕРСОНАЛА

Слайд 29

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

МЕНЕДЖМЕНТ

В Европе первые шаги в определении сущности менеджмента были сделаны французом Анри Файолем (Henri Fayol, 1841— 1925). В своей работе «Общий и производственный менеджмент», опубликованной в 1916 г., сформулировал следующие 14 принципов менеджмента

8. ЦЕНТРАЛИЗАЦИЯ

9. СКАЛЯРНАЯ ЦЕПЬ (цепь властных полномочий)

10. ПОРЯДОК

11. СПРАВЕДЛИВОСТЬ

1-2014СТАБИЛЬНОСТЬ ИСПОЛЬЗОВАНИЯ ПЕРСОНАЛА

13. ИНИЦИАТИВА

14. КОРПОРАТИВНЫЙ ДУХ (esprit de corps)

Слайд 30

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

МЕНЕДЖМЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ; менеджмент ИБ организации — скоординированные действия по руководству и управлению организацией в части обеспечения ее информационной безопасности в соответствии с изменяющимися условиями внутренней и внешней среды организации.

Национальный стандарт Российской Федерации

ГОСТ Р 53114-2008

Защита информации.

Обеспечение информационной безопасности в организации.

Основные термины и определения

Слайд 31

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

СИСТЕМА МЕНЕДЖМЕНТА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ;

СМИБ —

часть обшей системы менеджмента, основанная на использовании методов оценки бизнес-рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения информационной безопасности.

ПРИМЕЧАНИЕ —

Система менеджмента включает в себя

— организационную структуру,

— политики,

— деятельность по планированию,

— распределение ответственности,

— практическую деятельность,

— процедуры,

— процессы

— и ресурсы.

Национальный стандарт Российской Федерации

ГОСТ Р 53114-2008

Слайд 32

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

МЕНЕДЖМЕНТ РИСКА ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ; менеджмент риска ИБ организации — скоординированные действия по руководству и управлению организацией в отношении риска ИБ с целью его минимизации.

ПРИМЕЧАНИЕ:

Основными процессами менеджмента риска являются

— установление контекста,

— оценка риска,

— обработка и принятие риска,

— мониторинг

— и пересмотр риска.

Национальный стандарт Российской Федерации

ГОСТ Р 53114-2008

Защита информации.

Обеспечение информационной безопасности в организации.

Основные термины и определения

Слайд 33

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной

безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Лекция № 14.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 34

ВОПРОС 2.

Понятие о модели зрелости менеджмента

информационной безопасности организации

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ)

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 35

РОЛЬ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ОРГАНИЗАЦИИ; роль

ИБ в организации —

совокупность определенных функций и задач обеспечения

информационной безопасности организации, устанавливающих допустимое взаимодействие между субъектом и объектом в организации.

ПРИМЕЧАНИЯ:

К субъектам относятся лица из числа руководителей организации, ее персонал или инициируемые от их имени процессы по выполнению действий над объектами.

Объектами могут быть техническое, программное, программно-техническое средство, информационный ресурс, над которыми выполняются.

Национальный стандарт Российской Федерации ГОСТ Р 53114-2008

Защита информации. Обеспечение информационной безопасности в организации.

Основные термины и определения

ВОПРОС 2.

Понятие о модели зрелости менеджмента информационной безопасности организации

Слайд 36

СЛУЖБА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ —

организационно-техническая

структура системы менеджмента информационной безопасности организации, реализующая решение определенной задачи,

направленной на противодействие угрозам информационной безопасности организации.

Национальный стандарт Российской Федерации ГОСТ Р 53114-2008

Защита информации. Обеспечение информационной безопасности в организации.

Основные термины и определения

ВОПРОС 2.

Понятие о модели зрелости менеджмента информационной безопасности организации

Слайд 37

ВОПРОС 2.

Понятие о модели зрелости менеджмента информационной

безопасности организации

Для обеспечения оценки состояния защищенности информационной среды организации

необходимо разработать МОДЕЛЬ ЗРЕЛОСТИ менеджмента (т.е. управления информационной безопасностью организации).

При этом под ОРГАНИЗАЦИЕЙ будем понимать юридическое лицо, которое имеет в собственности, хозяйственном ведении или оперативном управлении обособленное имущество и отвечает по своим обязательствам этим имуществом, может от своего имени приобретать и осуществлять имущественные и личные неимущественные права, нести обязанности, быть истцом и ответчиком в суде[1].

[1] Государственный стандарт Российской Федерации ГОСТ Р 40.002-2000 Система сертификации ГОСТ Р "Регистр систем качества. Основные положения" (принят и введен в действие постановлением Госстандарта России от 13 апреля 2000 г. № 107-ст).

Слайд 38

ВОПРОС 2.

Понятие о модели зрелости менеджмента информационной

безопасности организации

Модель зрелости менеджмента информационной безопасности будет представлять

собой схему для оценки проработанности процессов менеджмента информационной безопасности организации.

Уровень проработанности процессов менеджмента информационной безопасности определяется тем,

— насколько полно и последовательно руководство организации применяет принципы информационной безопасности,

— реализует политики и требования информационной безопасности,

— использует накопленный опыт

— и совершенствует систему управления информационной безопасностью.

Слайд 39

ВОПРОС 2.

Понятие о модели зрелости менеджмента информационной

безопасности организации

Разработанная модель зрелости менеджмента информационной безопасности позволит определить:

текущее

состояние информационной безопасности организации;

положение (рейтинг) данной организации в рамках системы федеральных органов;

направления дальнейшего развития менеджмента информационной безопасности организации с учетом рекомендаций международных стандартов;

- перспективных целей организации в части совершенствования информационной безопасности.

Слайд 40

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Слайд 41

ВОПРОС 3.

Общая характеристика аудита информационных систем

Лекция

№ 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 42

ВОПРОС 3.

Общая характеристика аудита информационных систем

В 1969 году была основана ассоциация ISACA, которая занимается открытым аудитом информационных

систем.

В настоящее время она объединяет более 23000 членов из более чем 100 стран, в том числе и России.

Ассоциация ISACA координирует деятельность более чем 26000 аудиторов информационных систем (CICA — Certified Information System Auditor), имеет свою систему стандартов в этой области, ведет исследовательские работы, занимается подготовкой кадров, проводит конференции.

По заявлениям менеджмента ISACA основная цель ассоциации — исследование, разработка, публикация и продвижение стандартизованного набора документов по управлению информационной технологией для ежедневного использования администраторами и аудиторами информационных систем.

Слайд 43

ВОПРОС 3.

Общая характеристика аудита информационных систем

При этом ассоциация ISACA под аудитом информационной безопасности в информационной

системе понимает процесс сбора сведений, позволяющих установить, обеспечиваются ли безопасность ресурсов организации, необходимые параметры целостности и доступности данных, достигаются ли цели предприятии в части эффективности информационных технологий.

Аудиторская проверка безопасности информации в информационной системе — проверка реализованных в информационной системе процедур обеспечения безопасности информации с целью оценки их эффективности и корректности, а также разработки предложений по их совершенствованию.

Рекомендации по стандартизации Р 50.1.056—2005 «Техническая защита информации. Основные термины и определения»

Слайд 44

ВОПРОС 3.

Общая характеристика аудита информационных систем

В интересах профессиональных аудиторов, руководителей информационных систем, администраторов

и всех заинтересованных лиц ассоциация развивает свою Концепцию управления информационными технологиями в соответствии с требованиями информационной безопасности.

На основе этой Концепции описываются элементы информационной технологии, даются рекомендации по компании управления и обеспечению режима информационной безопасности.

Данная Концепция изложена в документе под названием COBIT 3rd Edition (Control Objectives for Information and related Technology — контрольные объекты информационной технологии, третья редакция).

Слайд 45

ВОПРОС 3.

Общая характеристика аудита информационных систем

Основной замысел стандарта COBIT кратко можно выразить следующим образом:

все

ресурсы информационной системы должны управляться набором естественно сгруппированных ПРОЦЕССОВ для обеспечения организации необходимой и надежной информацией.

СOBIT 3rd Edition (Control Objectives for Information and related Technology (контрольные объекты информационной технологии, третья редакция).

Данный стандарт представляет собой пакет открытых документов из четырех частей.

Часть № 1: Краткое описание концепции (Executive Summary).

Часть № 2: Определения и основные понятия (Framework).

Часть № 3: Спецификации управляющих ПРОЦЕССОВ и возможный инструментарий (Control Objectives).

Часть № 4: Рекомендации по выполнению аудита компьютерных информационных систем (Audit Guidelines).

Слайд 46

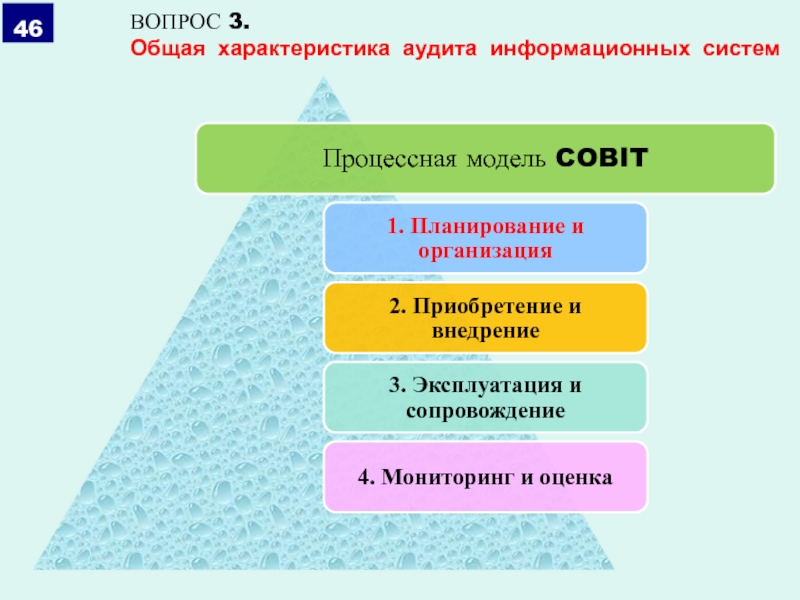

ВОПРОС 3.

Общая характеристика аудита информационных систем

Слайд 47

ВОПРОС 3.

Общая характеристика аудита информационных систем

Процессная область " Планирование и организация " включает следующие

процессы:

• разработка стратегического плана развития ИТ;

• определение информационной архитектуры;

• определение направления технологического развития;

• разработка ИТ-процессов, методов организации и взаимосвязей;

• управление ИТ-инвестициями;

• информирование о директивных целях и направлениях развития ИТ;

• управление персоналом;

• управление качеством;

• оценка ИТ-рисков и управление ими;

• управление проектами.

Слайд 48

ВОПРОС 3.

Общая характеристика аудита информационных систем

Слайд 49

ВОПРОС 3.

Общая характеристика аудита информационных систем

Процессная область "Приобретение и внедрение" включает следующие процессы:

приобретение и внедрение

лицензионных программных продуктов;

приобретение и внедрение сертифицированных средств защиты;

подготовка персонала к эксплуатации лицензионных программных продуктов и сертифицированных средств защиты.

Слайд 50

ВОПРОС 3.

Общая характеристика аудита информационных систем

Слайд 51

ВОПРОС 3.

Общая характеристика аудита информационных систем

Процессная область "Эксплуатация и сопровождение" включает следующие процессы:

• определение уровней

обслуживания и управление ими;

• управление услугами сторонних организаций;

• управление производительностью и мощностями;

• обеспечение непрерывности обслуживания;

• обеспечение безопасности систем;

• определение и распределение затрат;

• обучение и подготовка пользователей;

• управление службой поддержки и инцидентами;

• управление конфигурацией;

• управление проблемами;

• управление данными;

• управление физической защитой ИТ-ресурсов;

• управление функционированием.

Слайд 52

ВОПРОС 3.

Общая характеристика аудита информационных систем

Слайд 53

ВОПРОС 3.

Общая характеристика аудита информационных систем

Процессная область "Мониторинг и оценка" включает следующие процессы:

• мониторинг и

оценка эффективности ИТ;

• мониторинг и оценка системы управления ИТ;

• обеспечение соответствия внешним требованиям;

• обеспечение корпоративного управления ИТ.

Слайд 54

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Слайд 55

ВОПРОС 4.

Шестиуровневая модель зрелости в организации

Лекция

№ 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 56

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

НУЛЕВОЙ

УРОВЕНЬ характеризует полное отсутствие каких-либо процессов управления информационной безопасностью организации,

определенной учредительными документами.

Руководство организации на данном уровне не осознает существования проблем обеспечения информационной безопасности.

ПЕРВЫЙ УРОВЕНЬ ("начальный") характеризует наличие документально зафиксированных свидетельств осознания руководства организацией существования проблем обеспечения информационной безопасности.

Однако используемые процедуры менеджмента информационной безопасности не стандартизованы, применяются эпизодически и бессистемно.

Общий подход к управлению информационной безопасностью не выработан.

Слайд 57

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

ВТОРОЙ УРОВЕНЬ ("повторяемый") характеризует некоторую проработанность процедур управления информационной безопасностью

до уровня, когда их выполнение обеспечивается различными сотрудниками, решающими одну и ту же задачу.

Однако отсутствуют регулярное обучение и тренировки по стандартным процедурам обеспечения информационной безопасности, а ответственность возложена на исполнителя.

Руководство организации в значительной степени полагается на знания исполнителей.

Это влечет за собой высокую вероятность возможных ошибок по обеспечению информационной безопасности в условиях реальной оперативно-служебной деятельности организации.

Слайд 58

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

ТРЕТИЙ УРОВЕНЬ ("определенный") характеризует то, что, процессы стандартизованы, документированы и

доведены до персонала посредством обучения.

Однако порядок использования данных процессов оставлен на усмотрение самого персонала.

Это определяет вероятность отклонений от стандартных процедур, которые могут быть не выявлены.

Применяемые процедуры не оптимальны и недостаточно современны, но являются отражением накопленного опыта, практики по обеспечению информационной безопасности, используемые в организации.

Слайд 59

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

ЧЕТВЕРТЫЙ

УРОВЕНЬ ("управляемый") характеризует то, что обеспечиваются мониторинг и оценка соответствия

используемых в организации процессов управления ИБ.

При этом под оценкой соответствия информационной безопасности организации установленным требованиям понимается любая деятельность, связанная с прямым или косвенным определением того, что выполняются или не выполняются соответствующие требования по обеспечению информационной безопасности в организации.

Если выявлена низкая эффективность реализуемых процедур обеспечения информационной безопасности, то предпринимаются меры по обеспечению их оптимизации.

Действующие процессы управления информационной безопасностью находятся в стадии непрерывного совершенствования, основаны на положительном опыте и учитывают его.

Средства автоматизации управления ИБ используются частично и в ограниченном объеме.

Слайд 60

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

ПЯТЫЙ УРОВЕНЬ ("оптимизированный") характеризует проработанность менеджмента информационной безопасности до уровня

максимально достижимого в данных условиях.

Процессы управления основаны на результатах непрерывного совершенствования менеджмента информационной безопасности и сравнения уровня зрелости относительно других аналогичных организаций.

Защитные меры в организации используются комплексно, обеспечивая основу совершенствования менеджмента информационной безопасности.

Оптимизированный уровень характеризует, что организация способна к быстрой адаптации при изменениях в окружении и бизнесе.

Слайд 61

ВОПРОС 4.

ШЕСТИУРОВНЕВАЯ МОДЕЛЬ ЗРЕЛОСТИ В ОРГАНИЗАЦИИ

ВЫВОД:

МОДЕЛЬ ЗРЕЛОСТИ УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ организации ориентирована не только

на оценку менеджмента информационной безопасностью, но и на оценку выполнения базовых требований по обеспечению информационной безопасности в организации.

Слайд 62

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

ВОПРОС 1. Характеристика современного этапа в обеспечении информационной

безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

Слайд 63

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в

организации

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ОРГАНИЗАЦИИ

Слайд 64

ВОПРОС 5.

Разработка рекомендуемой модели

зрелости в организации

В общем

случае рекомендуемыми уровнями зрелости менеджмента информационной безопасности для организаций, которые способными обеспечить качественное выполнение набора уставных функций, являются уровни не ниже четвертого.

Слайд 65

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в организации

При

этом с учетом состава менеджмента информационной безопасности ЧЕТВЕРТЫЙ УРОВЕНЬ ЗРЕЛОСТИ

менеджмента информационной безопасности характеризуется следующими основными показателями:

1. разработана нормативная и распорядительная документация по управлению информационной безопасностью (политика информационной безопасности), должностные инструкции для персонала и т.п.);

2. создана организационная структура управления информационной безопасностью. Четко определена ответственность персонала за деятельность, связанную с обеспечением информационной безопасности;

Слайд 66

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в

организации

При этом с учетом состава менеджмента информационной безопасности ЧЕТВЕРТЫЙ

УРОВЕНЬ ЗРЕЛОСТИ менеджмента информационной безопасности характеризуется следующими основными показателями:

3. финансирование мероприятий по обеспечению информационной безопасности осуществляется по отдельной статье бюджета организации;

4. есть назначенный куратор службы информационной безопасности, т.е. руководство организации понимает проблемы обеспечения информационной безопасности и участвует в их решении через назначенного куратора службы информационной безопасности из состава высшего руководства организации.

5. осуществляется приобретение необходимых средств обеспечения информационной безопасности;

Слайд 67

6. защитные меры (технические, технологические, организационные) встроены в

информационно-вычислительную систему и технологические процессы, которые предусмотрены уставными функциями организации,

при этом в процессе внедрения защитных мер используется сравнительный анализ затрат и результатов;

7. последовательно выполняется анализ информационной безопасности организации и рисков нарушения информационной безопасности, а также возможных негативных воздействий;

8. занятия в рамках профессиональной учебы с персоналом организации по вопросам обеспечения информационной безопасности носят обязательный характер;

При этом с учетом состава менеджмента информационной безопасности ЧЕТВЕРТЫЙ УРОВЕНЬ ЗРЕЛОСТИ менеджмента информационной безопасности характеризуется следующими основными показателями:

Слайд 68

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в

организации

При этом с учетом состава менеджмента информационной безопасности ЧЕТВЕРТЫЙ

УРОВЕНЬ ЗРЕЛОСТИ менеджмента информационной безопасности характеризуется следующими основными показателями:

9. введена аттестация сотрудников по вопросам обеспечения безопасности;

10. проверки на возможность вторжения в информационно-вычислительную систему организации осуществляются регулярно (т.е. являются стандартизованным и формализованным ПРОЦЕССОМ);

11. проводится оценка соответствия организации требованиям информационной безопасности;

Слайд 69

12. стандартизованы процедуры идентификации, аутентификации и

авторизации пользователей, при этом защитные меры совершенствуются с учетом накопленного

в организации практического опыта;

13. уровень стандартизации и документирования менеджмента информационной безопасности позволяет проводить аудит информационной безопасности в достаточном объеме;

14. деятельность по обеспечению информационной безопасности согласована с уставными целями организации;

15. процессы обеспечения информационной безопасности координируются со службой безопасности всей организации.

Слайд 70

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в

организации

По результатам оценки зрелости каждого из процессов должен формироваться

общий итоговый рейтинг зрелости организации.

Учет вклада уровня зрелости различных процессов в общий рейтинг зрелости организации следует осуществлять в соответствии с рейтингом данного процесса в обеспечении достижения целей управления информационной безопасностью.

При этом низкий уровень зрелости одного процесса управления информационной безопасностью может негативно повлиять на общий рейтинг зрелости организации.

Слайд 71

ВОПРОС 5.

Разработка рекомендуемой модели зрелости в

организации

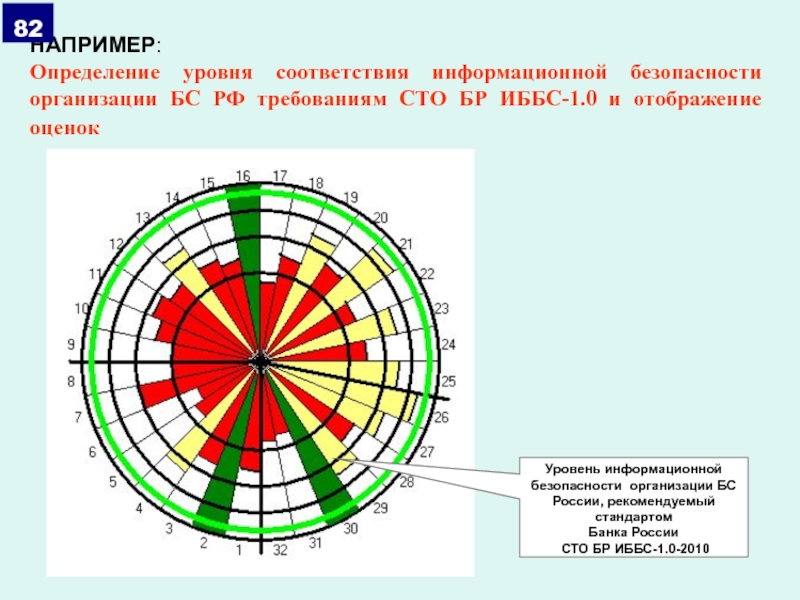

НАПРИМЕР:

Определение уровня соответствия информационной безопасности

организации БС РФ требованиям СТО

БР ИББС-1.0 и отображение оценок

Для представления результатов оценки уровня информационной безопасности применяются две диаграммы, отражающие значения групповых показателей и интегральную оценку ИБ организации БС РФ, проводящей оценку.

На основании интегральной оценки выдается заключение о рейтинге организации в части информационной безопасности.

На диаграмме (рис. 2) представлены нормированные оценки в виде 32 групповых показателей.

Слайд 72

НАПРИМЕР:

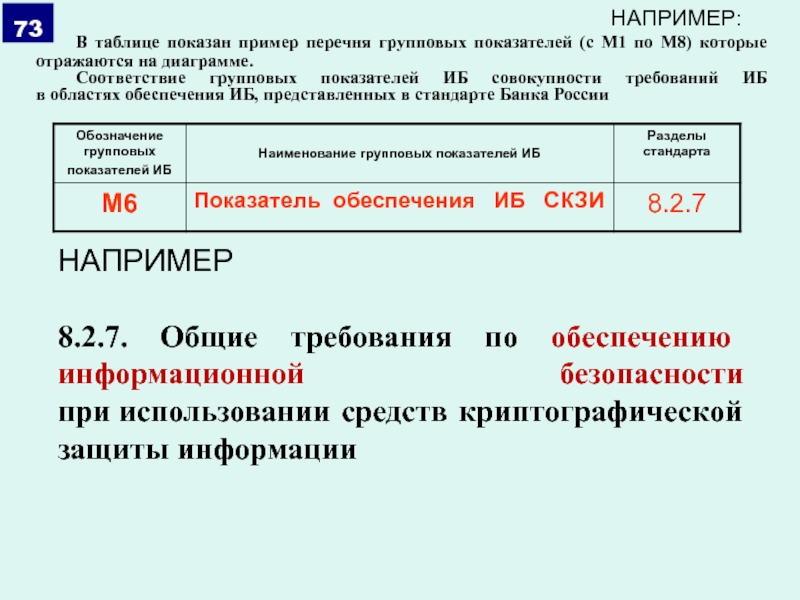

В таблице показан пример перечня групповых показателей

(с М1 по М8) которые отражаются на диаграмме.

Соответствие групповых показателей

ИБ совокупности требований ИБ

в областях обеспечения ИБ, представленных в стандарте Банка России

Слайд 73

НАПРИМЕР:

В таблице показан пример перечня групповых показателей

(с М1 по М8) которые отражаются на диаграмме.

Соответствие групповых показателей

ИБ совокупности требований ИБ

в областях обеспечения ИБ, представленных в стандарте Банка России

НАПРИМЕР

8.2.7. Общие требования по обеспечению информационной безопасности при использовании средств криптографической защиты информации

Слайд 74

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.1. Средства криптографической защиты информации:

А) должны

допускать встраивание в технологическую схему обработки электронных сообщений,

Б) должны обеспечивать взаимодействие с прикладным программным обеспечением на уровне обработки запросов на криптографические преобразования и выдачи результатов;

Слайд 75

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.1. Средства криптографической защиты информации:

В)

должны поставляться разработчиками с полным комплектом эксплуатационной документации, включая описание ключевой системы, правила работы с ней, а также обоснование необходимого организационно-штатного обеспечения;

Г) должны быть реализованы на основе алгоритмов, соответствующих национальным стандартам РФ, условиям договора с контрагентом и(или) стандартам организации;

Слайд 76

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.1. Средства криптографической защиты информации:

Д)

должны иметь строгий регламент использования ключей, предполагающий контроль со стороны администратора ИБ организации за действиями пользователя на всех этапах работы с ключевой информацией (получение ключевого носителя, ввод ключей, использование ключей и сдача ключевого носителя);

Е) должны обеспечивать реализацию процедур сброса ключей в случаях отсутствия штатной активности пользователей в соответствии с регламентом использования ключей или при переходе АБС в нештатный режим работы;

Слайд 77

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.1. Средства криптографической защиты информации:

Ж)

не должны содержать требований к ЭВМ по специальной проверке на отсутствие закладных устройств, если иное не оговорено в технической документации на конкретное средство защиты;

З) не должны требовать дополнительной защиты от утечки по побочным каналам электромагнитного излучения.

Слайд 78

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.2. При применении СКЗИ в АБС

должны поддерживаться непрерывность процессов протоколирования работы СКЗИ и обеспечения целостности программного обеспечения для всех звеньев АБС.

8.2.7.3. ИБ процессов изготовления ключевых документов СКЗИ должна обеспечиваться комплексом технологических, организационных, технических и программных мер и средств защиты.

Слайд 79

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.4. Для повышения уровня безопасности при

эксплуатации СКЗИ и их ключевых систем в АБС хорошей практикой является реализация процедуры мониторинга, регистрирующего все значимые события, состоявшиеся в процессе обмена электронными сообщениями, и все инциденты ИБ.

8.2.7.5. Внутренний порядок применения СКЗИ в АБС определяется руководством организации.

Слайд 80

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.5. Внутренний порядок применения СКЗИ

в АБС определяется руководством организации и должен включать:

- порядок ввода в действие;

- порядок эксплуатации;

- порядок восстановления работоспособности в аварийных случаях;

- порядок внесения изменений;

- порядок снятия с эксплуатации;

- порядок управления ключевой системой;

- порядок обращения с носителями ключевой информации.

Слайд 81

8.2.7. Общие требования по обеспечению информационной безопасности

при использовании средств криптографической защиты информации

8.2.7.6. Ключи кодов аутентификации (КА)

и/или электронной подписи (ЭП) должны изготавливаться в каждой организации самостоятельно.

В случае изготовления ключей КА, ЭЦП для одной организации в другой организации БС РФ согласие первой организации считать данный ключ своим должно быть зафиксировано в договоре.

Слайд 82

НАПРИМЕР:

Определение уровня соответствия информационной безопасности

организации БС РФ требованиям

СТО БР ИББС-1.0 и отображение оценок

Уровень информационной безопасности организации

БС России, рекомендуемый стандартом

Банка России

СТО БР ИББС-1.0-2010

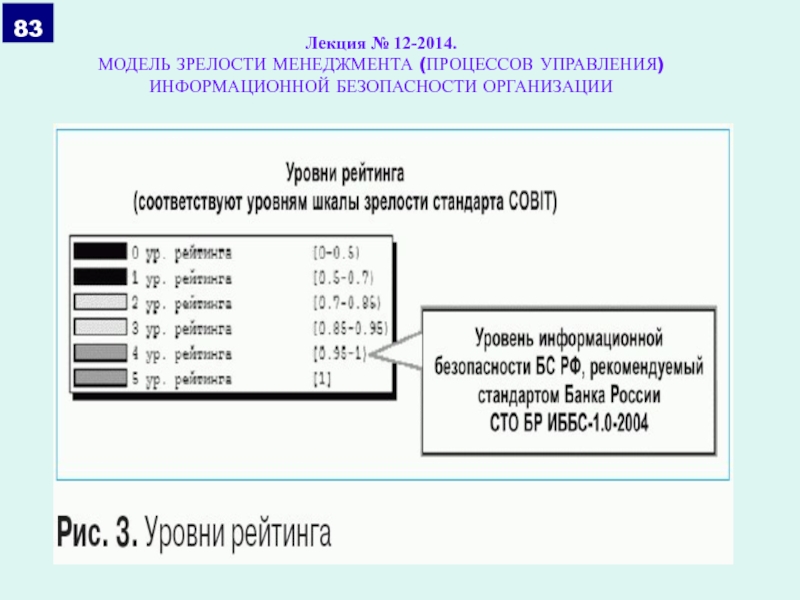

Слайд 83

Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 84

ВОПРОС 1. Характеристика современного этапа в обеспечении

информационной безопасности организации

ВОПРОС 2. Понятие о модели зрелости менеджмента информационной

безопасности организации

ВОПРОС 3. Общая характеристика аудита информационных систем

ВОПРОС 4. Шестиуровневая модель зрелости в организации

ВОПРОС 5. Разработка рекомендуемой модели зрелости в организации

25.11.2014 Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Слайд 85

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

?

Какие вопросы

в этой области?

Слайд 86Лекция № 12-2014.

МОДЕЛЬ ЗРЕЛОСТИ МЕНЕДЖМЕНТА (ПРОЦЕССОВ УПРАВЛЕНИЯ) ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

СПАСИБО

ЗА ВНИМАНИЕ