Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Московский университет МВД России

Содержание

- 1. Московский университет МВД России

- 2. Тема 5 Защита информации в телекоммуникационных системах

- 3. План лекцииУгрозы безопасности современных вычислительных сетей;Понятие, определение и управление рисками;Хакеры;Обеспечение информационной безопасности;Межсетевые экраны;Системы обнаружения вторжений.

- 4. 1 вопрос Угрозы безопасности современных вычислительных сетей

- 5. Классификация сетевых атакПо характеру воздействия:Пассивные; Активные.Пассивное воздействие

- 6. Классификация сетевых атак (продолжение) По

- 7. Классификация сетевых атак (продолжение) По сути

- 8. Атаки доступа Атаки сетевого доступа чаще всего бывают трех видов:Подсматривание;Подслушивание;Перехват.

- 9. ПодсматриваниеПодсматривание (snooping) - это просмотр файлов или

- 10. ПодслушиваниеПодслушивание (eavesdropping) - слушание разговора, участником которого он не является.Используется спецтехника.Особенно используется в беспроводных сетях

- 11. ПерехватПерехват (interception) - это активная атака, заключающаяся

- 12. Атака модификацииАтака модификации - это попытка неправомочного

- 13. Атака модификации (продолжение)Атака модификации чаще всего бывает следующих видов:заменадобавлениеудаление

- 14. Атаки на отказ в обслуживанииАтаки на отказ

- 15. Атаки на отказ в обслуживании (продолжение)

- 16. Отказ в доступе к информацииВ результате DoS-атаки,

- 17. Отказ в доступе к приложениямDoS-атака, направленная на

- 18. Отказ в доступе к системеОбщий тип DoS-атак

- 19. Атаки на отказ в доступе к средствам

- 20. Атаки на отказ от обязательствЭта атака направлена

- 21. Атаки на отказ от обязательств (продолжение) Атаки на отказ от обязательств:Маскарад;DoS-атаки против интернета;Отрицание события.

- 22. МаскарадМаскарад - это выполнение действий под видом

- 23. DoS-атаки против интернетаDoS-атаки против всего интернета, отдельных

- 24. Отрицание событияОтрицание события - это отказ от

- 25. 2 вопрос Понятие, определение и управление рисками

- 26. УязвимостьУязвимость - это потенциальный путь для выполнения

- 27. УгрозаУгроза - это действие или событие, способное

- 28. Риск - это сочетание угрозы и уязвимостиУгроза + Уязвимость = Риск

- 29. РискРиск - это сочетание угрозы и уязвимости.Угрозы

- 30. Уровни риска

- 31. Низкий уровень рискаНизкий. Существует маленькая вероятность проявления

- 32. Средний уровень рискаСредний. Уязвимость является значительным уровнем

- 33. Высокий уровень рискаВысокий. Уязвимость представляет собой реальную

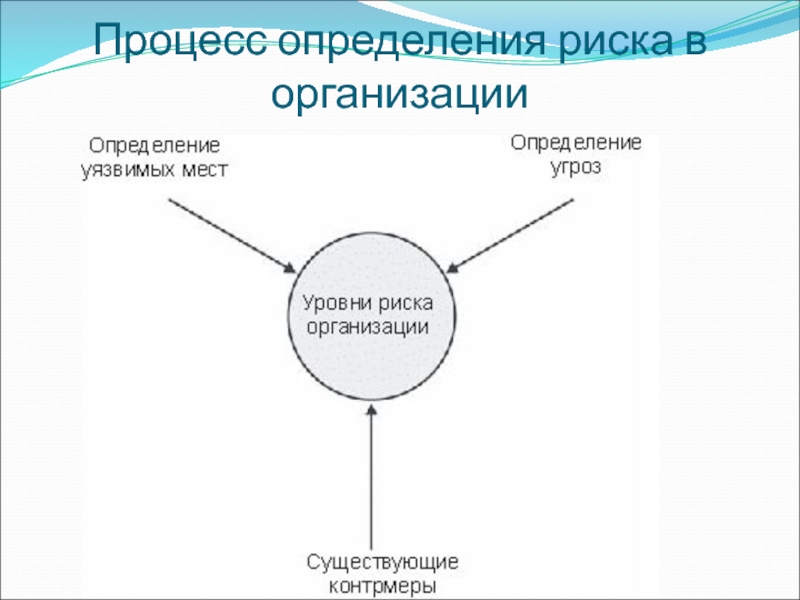

- 34. Процесс определения риска в организации

- 35. Выявление уязвимых местПри выявлении конкретных уязвимых мест

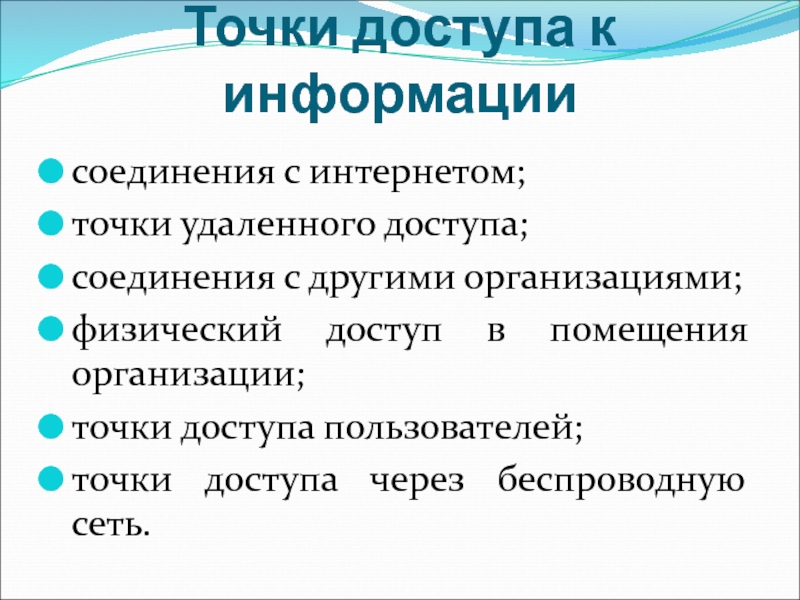

- 36. Точки доступа к информациисоединения с интернетом; точки

- 37. Выявление реальных угрозОпределение угрозы - это всесторонняя

- 38. Исследование контрмерУязвимость нельзя исследовать на пустом месте.

- 39. Контрмеры включают следующее:межсетевые экраны; антивирусное программное обеспечение;

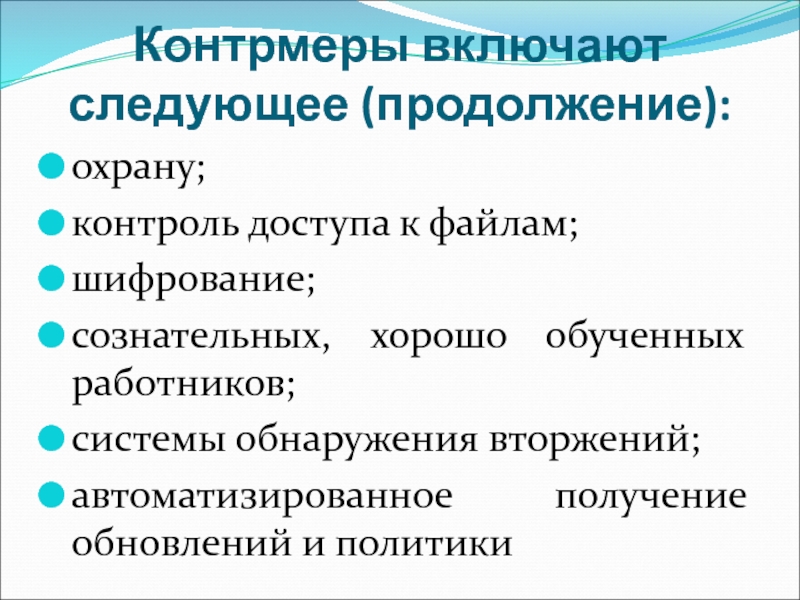

- 40. Контрмеры включают следующее (продолжение):охрану; контроль доступа к

- 41. Выявление рискаНужно ответить на вопрос, какие действия

- 42. Оценка рискаДля оценки риска следует определить ущерб,

- 43. Оценка риска для организации

- 44. Оценка риска (продолжение)Наиболее очевидный способ оценки риска

- 45. Издержки организации в случае выполнения успешной атаки:снижение

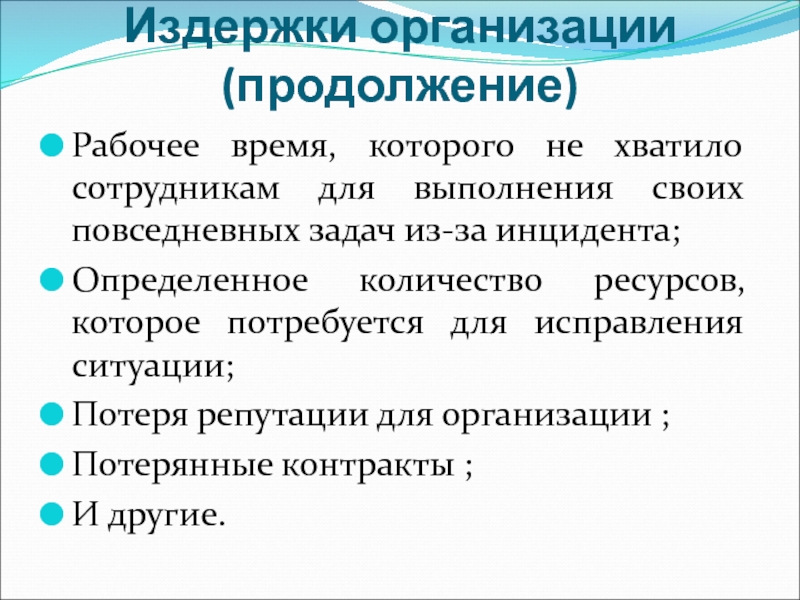

- 46. Издержки организации (продолжение)Рабочее время, которого не хватило

- 47. 3 вопрос Хакеры

- 48. Хакер (современное значение) - человек, взламывающий компьютеры.

- 49. Хакерами чаще всего становятся:мужчины; в возрасте от 16 до 35 лет; одинокие; образованные; технически грамотные.

- 50. Определение мотивации хакеровПривлечение внимания;Алчность;Злой умысел.

- 51. 4 вопрос Обеспечение информационной безопасности

- 52. Обеспечение информационной безопасностиОбеспечение информационной безопасности - это

- 53. Ответная модель ИБОбщие затраты на безопасность =

- 54. Предупредительная модель ИБОбщие затраты на безопасность =

- 55. Обеспечение информационной безопасностиОбеспечение информационной безопасности - это

- 56. Оценка имуществаОценка имущества: определение информационных активов организации,

- 57. Разработка политик и процедур Необходимо разработать следующие

- 58. Реализация политики безопасностиРеализация политики заключается в реализации

- 59. ПерсоналПри применении любых новых систем безопасности вы

- 60. АудитАудиторская проверка информационной безопасности в организации (аудит

- 61. 5 вопрос Межсетевые экраны

- 62. Слайд 62

- 63. Скачать презентанцию

Тема 5 Защита информации в телекоммуникационных системах

Слайды и текст этой презентации

Слайд 3План лекции

Угрозы безопасности современных вычислительных сетей;

Понятие, определение и управление рисками;

Хакеры;

Обеспечение

информационной безопасности;

Слайд 5Классификация сетевых атак

По характеру воздействия:

Пассивные;

Активные.

Пассивное воздействие - воздействие, которое

не оказывает непосредственного влияния на работу системы, но может нарушать

ее политику безопасности.Активное воздействие– это воздействие, оказывающее непосредственное влияние на работу системы и нарушающее принятую в ней политику безопасности.

Слайд 6Классификация сетевых атак (продолжение)

По цели воздействия:

нарушение конфиденциальности

информации либо ресурсов системы;

нарушение целостности информации;

нарушение работоспособности (доступности)

системы.Классификация сетевых атак (продолжение)

Слайд 7Классификация сетевых атак (продолжение)

По сути совершаемых преступлений:

атаки доступа;

атаки модификации;

атаки на отказ в обслуживании;

атаки на отказ

от обязательств.Слайд 8Атаки доступа

Атаки сетевого доступа чаще всего бывают трех

видов:

Подсматривание;

Подслушивание;

Перехват.

Слайд 9Подсматривание

Подсматривание (snooping) - это просмотр файлов или документов для поиска

интересующей злоумышленника информации.

Документы могут быть на разных материальных носителях: бумажных,

электронных и др.Слайд 10Подслушивание

Подслушивание (eavesdropping) - слушание разговора, участником которого он не является.

Используется

спецтехника.

Особенно используется в беспроводных сетях

Слайд 11Перехват

Перехват (interception) - это активная атака, заключающаяся в захвате злоумышленником

информации в процессе ее передачи к месту назначения. После анализа

информации он принимает решение о разрешении или запрете ее дальнейшего прохождения.Слайд 12Атака модификации

Атака модификации - это попытка неправомочного изменения информации, то

есть она направлена на нарушение целостности информации.

Слайд 13Атака модификации (продолжение)

Атака модификации чаще всего бывает следующих видов:

замена

добавление

удаление

Слайд 14Атаки на отказ в обслуживании

Атаки на отказ в обслуживании (Denial-of-service,

DoS) - это атаки, запрещающие легальному пользователю использование системы, информации

или возможностей компьютеров.Слайд 15Атаки на отказ в обслуживании (продолжение)

Атаки на отказ

в обслуживании:

отказ в доступе к информации;

отказ в доступе к приложениям;

отказ

в доступе к системе;отказ в доступе к средствам связи.

Слайд 16Отказ в доступе к информации

В результате DoS-атаки, направленной против информации,

последняя становится непригодной для использования. Информация уничтожается, искажается или переносится

в недоступное место.Слайд 17Отказ в доступе к приложениям

DoS-атака, направленная на приложения, обрабатывающие или

отображающие информацию, или на компьютерную систему, в которой эти приложения

выполняются.В случае успеха подобной атаки решение задач, выполняемых с помощью такого приложения, становится невозможным.

Слайд 18Отказ в доступе к системе

Общий тип DoS-атак ставит своей целью

вывод из строя компьютерной системы, в результате чего сама система,

установленные на ней приложения и вся сохраненная информация становится недоступной.Слайд 19Атаки на отказ в доступе к средствам связи

Атаки на отказ

в доступе к средствам связи направлены на коммуникационную среду. Целостность

компьютерной системы и информации не нарушается, однако отсутствие средств связи лишает доступа к этим ресурсам.В качестве примера можно привести разрыв сетевого провода, глушение радиопередач или лавинную рассылку сообщений, создающую непомерный трафик.

Слайд 20Атаки на отказ от обязательств

Эта атака направлена против возможности идентификации

информации, то есть, это попытка дать неверную информацию о реальном

событии или транзакции.Слайд 21Атаки на отказ от обязательств (продолжение)

Атаки на отказ

от обязательств:

Маскарад;

DoS-атаки против интернета;

Отрицание события.

Слайд 22Маскарад

Маскарад - это выполнение действий под видом другого пользователя или

другой системы.

Такая атака реализуется при связи через персональные устройства,

при осуществлении финансовых операций или при передаче информации от одной системы к другой.Слайд 23DoS-атаки против интернета

DoS-атаки против всего интернета, отдельных доменов, в том

числе национальных.

Выполняются чаще всего как средство «замутить воду», отвлечь внимание

от других вредоносных действий злоумышленников.Слайд 24Отрицание события

Отрицание события - это отказ от факта совершения операции.

Например, человек делает покупку в магазине при помощи кредитной карты.

Когда приходит счет, он заявляет компании, предоставившей ему кредитную карту, что никогда не делал этой покупки.Слайд 26Уязвимость

Уязвимость - это потенциальный путь для выполнения атаки.

Уязвимость существует

в компьютерных системах и сетях (делая систему открытой для атак

с использованием технических методов) или в административных процедурах (делая среду открытой для атак без использования технических методов или атак социального инжиниринга).Слайд 27Угроза

Угроза - это действие или событие, способное нарушить безопасность информационных

систем.

Три составляющих угрозы:

Цели. Компонент безопасности, который подвергается

атаке. Агенты. Люди или организации, представляющие угрозу.

События. Действия, составляющие угрозу.

Слайд 29Риск

Риск - это сочетание угрозы и уязвимости.

Угрозы без уязвимости не

являются риском так же, как и уязвимости без угроз.

Следовательно,

оценка риска - это определение вероятности того, что непредвиденное событие произойдет.Слайд 31Низкий уровень риска

Низкий. Существует маленькая вероятность проявления угрозы. По возможности

нужно предпринять действия по устранению уязвимого места, но их стоимость

должна быть сопоставлена с малым ущербом от риска.Слайд 32Средний уровень риска

Средний. Уязвимость является значительным уровнем риска для конфиденциальности,

целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Существует

реальная возможность осуществления такого события. Действия по устранению уязвимости целесообразны.Слайд 33Высокий уровень риска

Высокий. Уязвимость представляет собой реальную угрозу для конфиденциальности,

целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Действия

по устранению этой уязвимости должны быть предприняты незамедлительно.Слайд 35Выявление уязвимых мест

При выявлении конкретных уязвимых мест необходимо начать с

определения всех точек входа организации. То есть, необходимо выявить точки

доступа к информации (как в электронной, так и в физической форме) и к системам, находящимся в организации.Слайд 36Точки доступа к информации

соединения с интернетом;

точки удаленного доступа;

соединения

с другими организациями;

физический доступ в помещения организации;

точки доступа

пользователей; точки доступа через беспроводную сеть.

Слайд 37Выявление реальных угроз

Определение угрозы - это всесторонняя и, в некоторых

случаях, трудная и объемная задача.

Поэтому предполагается наличие общей угрозы (кто-то

имеет доступ, знания и мотивацию совершить злоумышленные действия), что позволяет исследовать уязвимые места внутри организации, через которые возможно получение доступа. Каждая такая уязвимость превращается в риск, так как предполагается наличие угрозы, использующей эту уязвимость.Слайд 38Исследование контрмер

Уязвимость нельзя исследовать на пустом месте. Возможные пути атак

нужно рассматривать в контексте существующего окружения, и следует принимать во

внимание меры компенсации, если есть уверенность в том, что угроза на самом деле существует.Слайд 39Контрмеры включают следующее:

межсетевые экраны;

антивирусное программное обеспечение;

контроль доступа;

двухфакторную

систему аутентификации;

бейдж (идентификационную карточку);

биометрию;

устройства считывания смарт-карт при

входе в помещения (см. дальше); Слайд 40Контрмеры включают следующее (продолжение):

охрану;

контроль доступа к файлам;

шифрование;

сознательных,

хорошо обученных работников;

системы обнаружения вторжений;

автоматизированное получение обновлений и

политикиСлайд 41Выявление риска

Нужно ответить на вопрос, какие действия можно выполнить через

каждую точку доступа.

Для этого возьмем вероятные угрозы для каждой точки

доступа (или общую угрозу) и установим возможные цели (конфиденциальность, целостность, доступность и идентифицируемость). Основываясь на возможных повреждениях, оценим для каждой точки риск (низкий, средний или высокий).Слайд 42Оценка риска

Для оценки риска следует определить ущерб, нанесенный организации при

успешном выполнении атаки. Издержки организации в случае реализации риска -

это определяющий фактор для любого решения по управлению риском. Риск нельзя полностью устранить - им можно только управлять.Слайд 44Оценка риска (продолжение)

Наиболее очевидный способ оценки риска - определение издержек

организации в случае выполнения успешной атаки.

Слайд 45Издержки организации в случае выполнения успешной атаки:

снижение производительности;

похищенное оборудование

или деньги;

стоимость расследования;

стоимость восстановления или замены систем;

стоимость

помощи экспертов; сверхурочная работа сотрудников.

Слайд 46Издержки организации (продолжение)

Рабочее время, которого не хватило сотрудникам для выполнения

своих повседневных задач из-за инцидента;

Определенное количество ресурсов, которое потребуется для

исправления ситуации;Потеря репутации для организации ;

Потерянные контракты ;

И другие.

Слайд 49Хакерами чаще всего становятся:

мужчины;

в возрасте от 16 до 35

лет;

одинокие;

образованные;

технически грамотные.

Слайд 52Обеспечение информационной безопасности

Обеспечение информационной безопасности - это процесс, опережающий управление

риском, а не следующий за ним. В отличие от ответной

модели, когда вначале происходит чрезвычайное происшествие, а только потом принимаются меры по защите информационных ресурсов, предупредительная модель работает до того, как что-то случится.Слайд 53Ответная модель ИБ

Общие затраты на безопасность = Стоимость ущерба от

происшествия + Стоимость контрмер;

Нельзя оценить риск, пока не произойдет реальный

инцидент;Организация не предпринимает никаких шагов для предотвращения инцидента;

Нет никакой возможности узнать величину возможного ущерба от происшествия, пока оно фактически не произойдет.

Слайд 54Предупредительная модель ИБ

Общие затраты на безопасность = Стоимость контрмер;

Предупредительное принятие

необходимых мер - это правильный подход к информационной безопасности;

Организация определяет

свои уязвимые места, выявляет величину риска и выбирает экономически эффективные контрмеры;Правильное планирование и управление риском позволят значительно снизить, если не исключить, величину ущерба от происшествия.

Слайд 55Обеспечение информационной безопасности

Обеспечение информационной безопасности - это непрерывный процесс, включающий

в себя пять ключевых этапов:

Оценку имущества;

политику;

реализацию;

квалифицированную подготовку;

аудит.