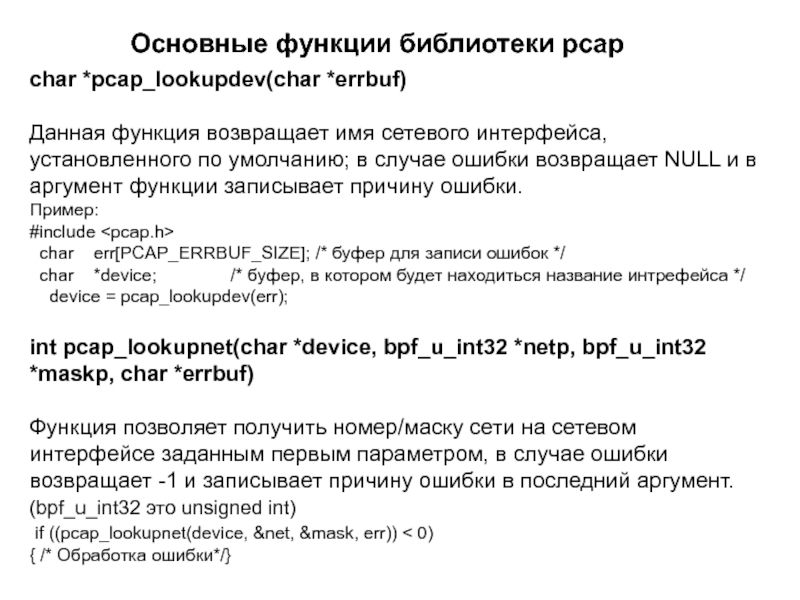

по умолчанию; в случае ошибки возвращает NULL и в аргумент

функции записывает причину ошибки. Пример:#include

char err[PCAP_ERRBUF_SIZE]; /* буфер для записи ошибок */

char *device; /* буфер, в котором будет находиться название интрефейса */

device = pcap_lookupdev(err);

int pcap_lookupnet(char *device, bpf_u_int32 *netp, bpf_u_int32 *maskp, char *errbuf) Функция позволяет получить номер/маску сети на сетевом интерфейсе заданным первым параметром, в случае ошибки возвращает -1 и записывает причину ошибки в последний аргумент.

(bpf_u_int32 это unsigned int)

if ((pcap_lookupnet(device, &net, &mask, err)) < 0)

{ /* Обработка ошибки*/}

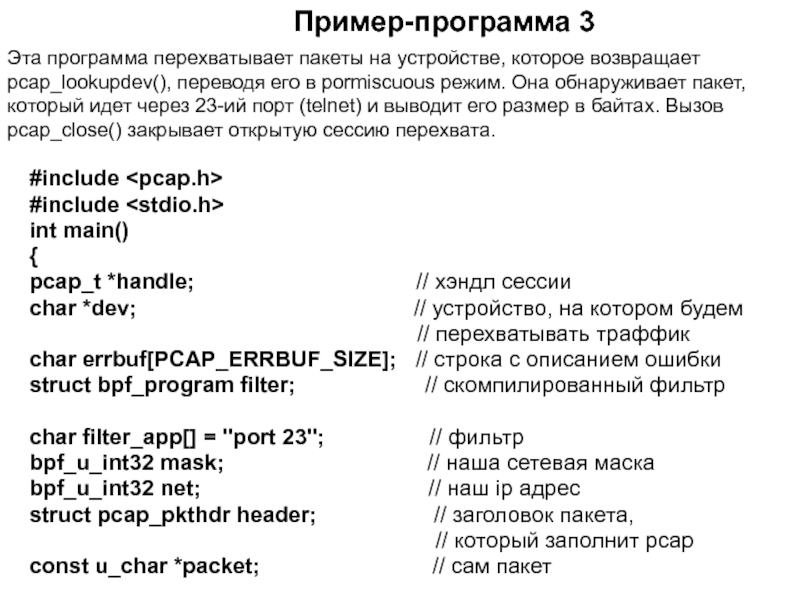

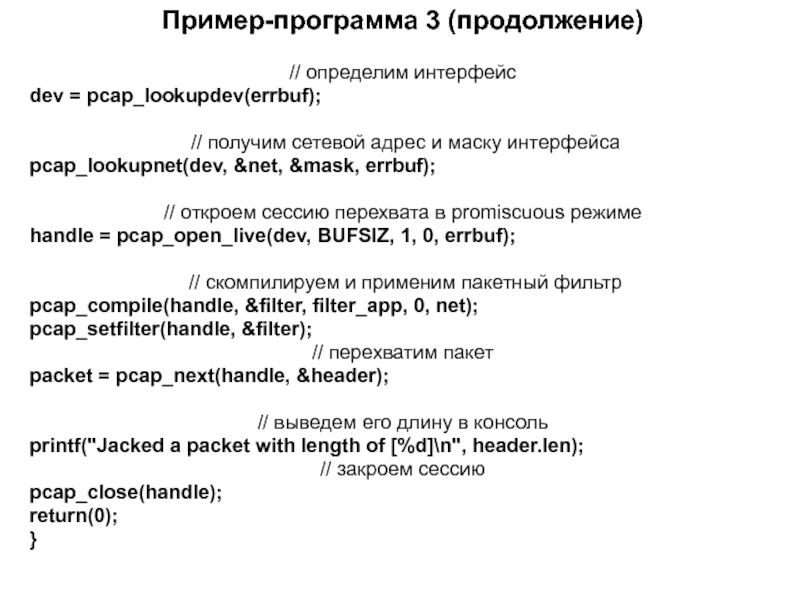

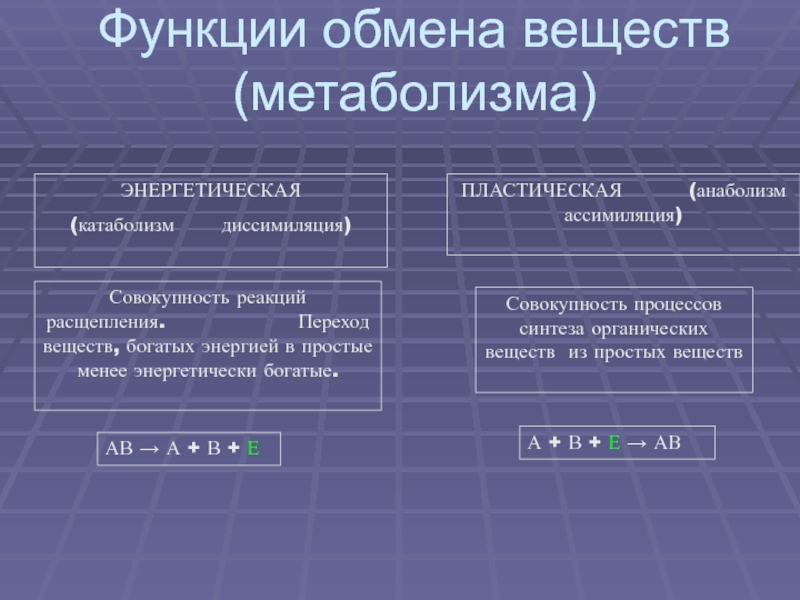

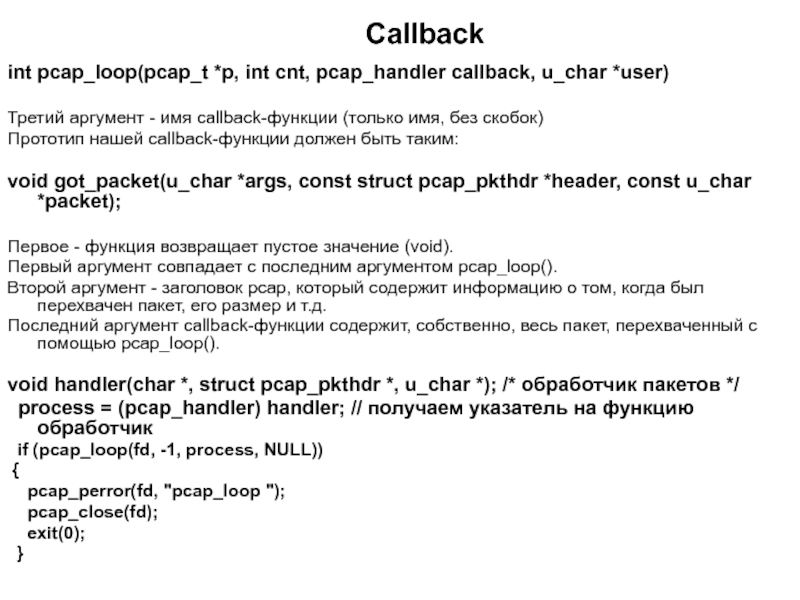

Основные функции библиотеки pcap

![Основные функции библиотеки pcap #include ...pcap_t *handle; // хэндл сессииchar dev[] #include ...pcap_t *handle; // хэндл сессииchar dev[] =](/img/thumbs/fb765646e47c44ca53ae188ab7766c67-800x.jpg)