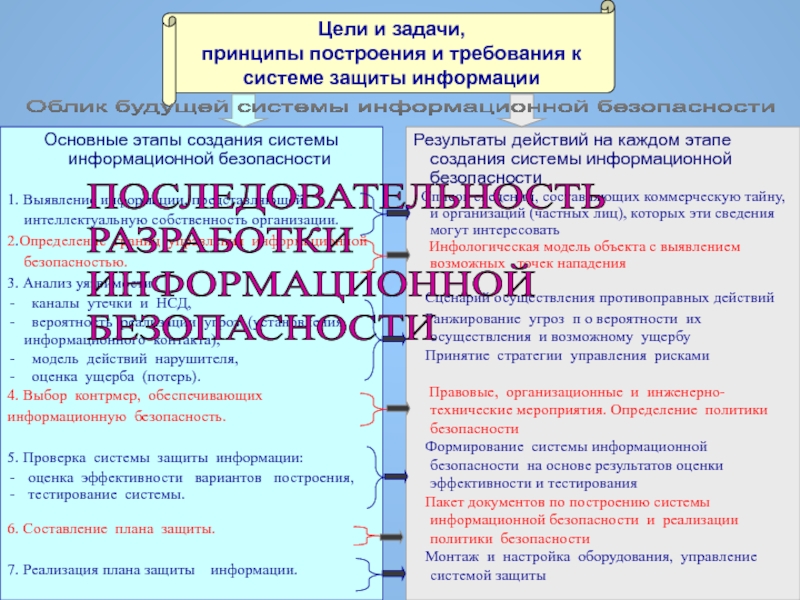

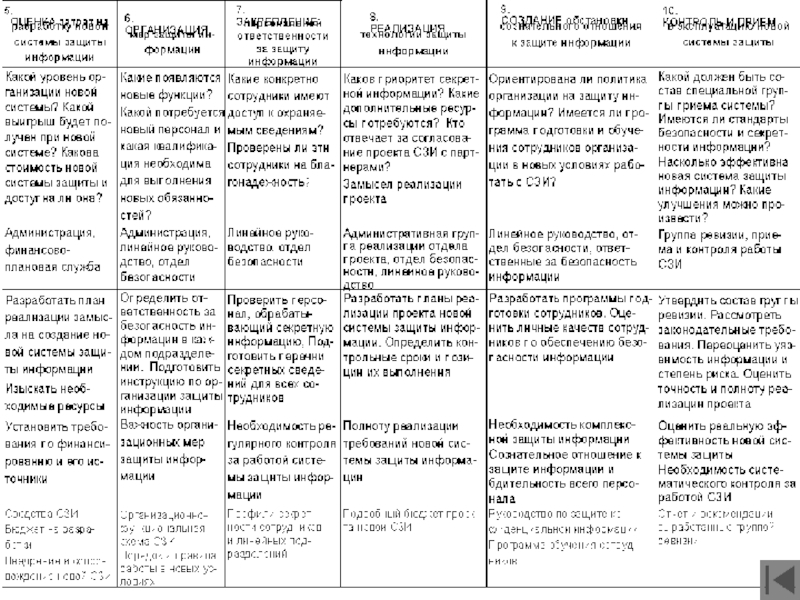

действий на каждом этапе создания системы информационной безопасности

Список сведений,

составляющих коммерческую тайну, и организаций (частных лиц), которых эти сведения могут интересовать

Инфологическая модель объекта с выявлением возможных точек нападения

Сценарий осуществления противоправных действий

Ранжирование угроз п о вероятности их осуществления и возможному ущербу

Принятие стратегии управления рисками

Правовые, организационные и инженерно-технические мероприятия. Определение политики безопасности

Формирование системы информационной безопасности на основе результатов оценки эффективности и тестирования

Пакет документов по построению системы информационной безопасности и реализации политики безопасности

Монтаж и настройка оборудования, управление системой защиты

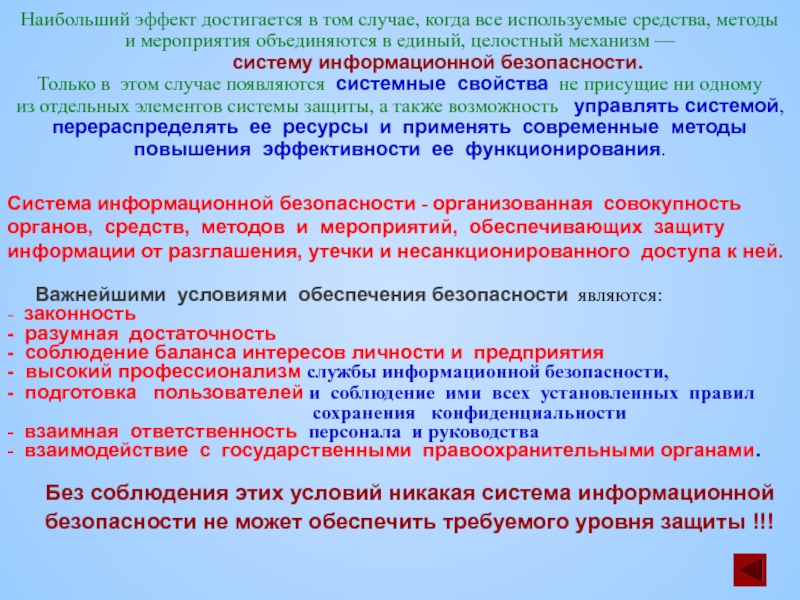

Основные этапы создания системы информационной безопасности

1. Выявление информации, представляющей интеллектуальную собственность организации.

2.Определение границ управления информационной безопасностью.

3. Анализ уязвимости:

каналы утечки и НСД,

вероятность реализации угроз (установления информационного контакта),

модель действий нарушителя,

оценка ущерба (потерь).

4. Выбор контрмер, обеспечивающих

информационную безопасность.

5. Проверка системы защиты информации:

оценка эффективности вариантов построения,

тестирование системы.

6. Составление плана защиты.

7. Реализация плана защиты информации.

ПОСЛЕДОВАТЕЛЬНОСТЬ

РАЗРАБОТКИ СИСТЕМЫ

ИНФОРМАЦИОННОЙ

БЕЗОПАСНОСТИ

Облик будущей системы информационной безопасности