Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

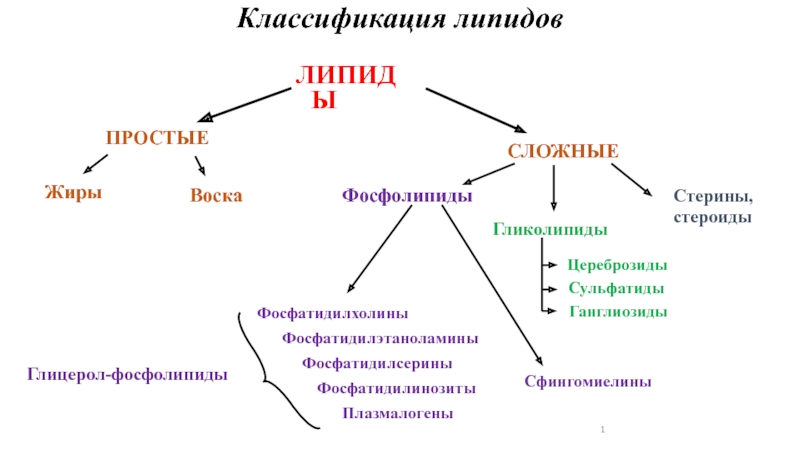

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы информационной безопасности в таможенных органах РФ

Содержание

- 1. Основы информационной безопасности в таможенных органах РФ

- 2. Ответить на вопрос (к лекции №9). Оранжевая

- 3. Вводная частьЛекция № 9. Угрозы информационной безопасности

- 4. Литература:А) ОсновнаяБашлы, П.Н. Основы информационной безопасности в

- 5. 1Угрозы информационной безопасности таможенных органов РФ

- 6. - несанкционированный доступ к информации, находящейся в

- 7. разработка и распространение программ (компьютерных вирусов), нару-шающих

- 8. - внедрение электронных устройств для перехвата

- 9. недостаточно разработанная нормативно-правовая база, регулирующая отношения в

- 10. - отказы технических средств и сбои программного

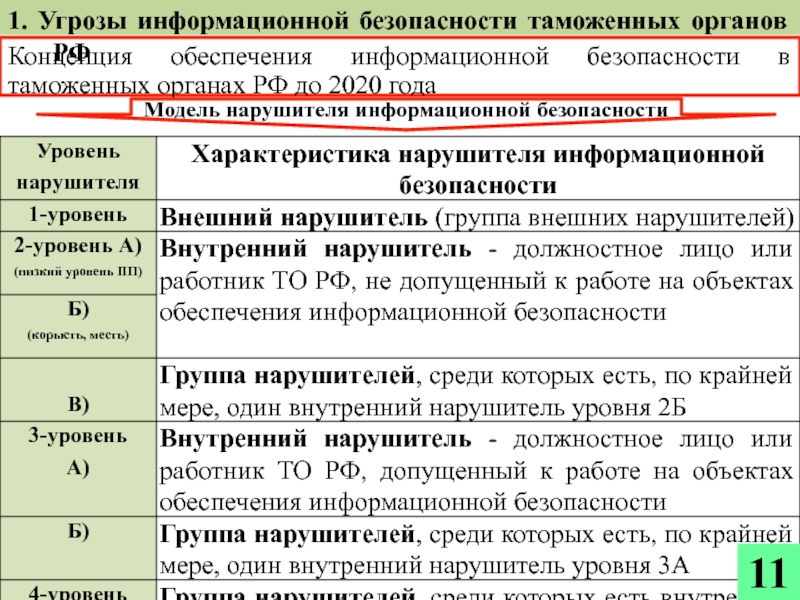

- 11. Концепция обеспечения информационной безопасности в таможенных органах

- 12. 2Классификация угроз в информационно-телекоммуникационных сетях

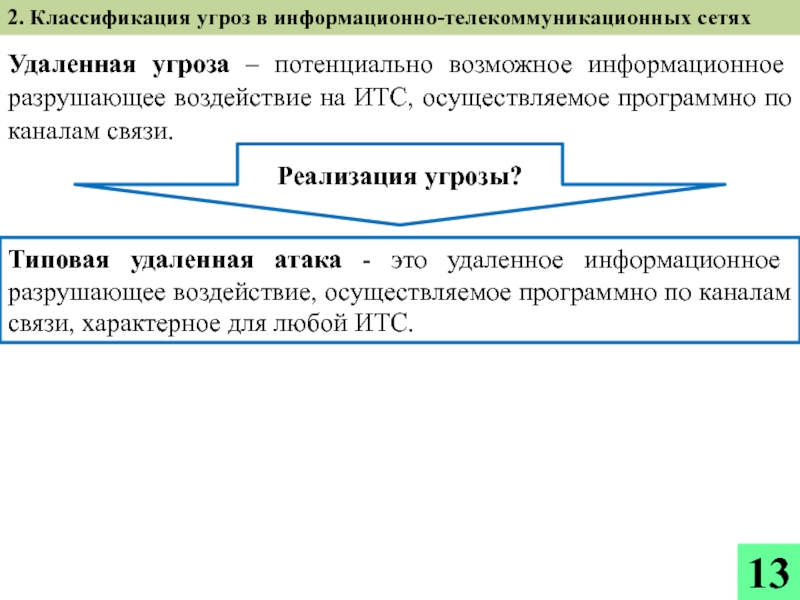

- 13. Удаленная угроза – потенциально возможное информационное разрушающее

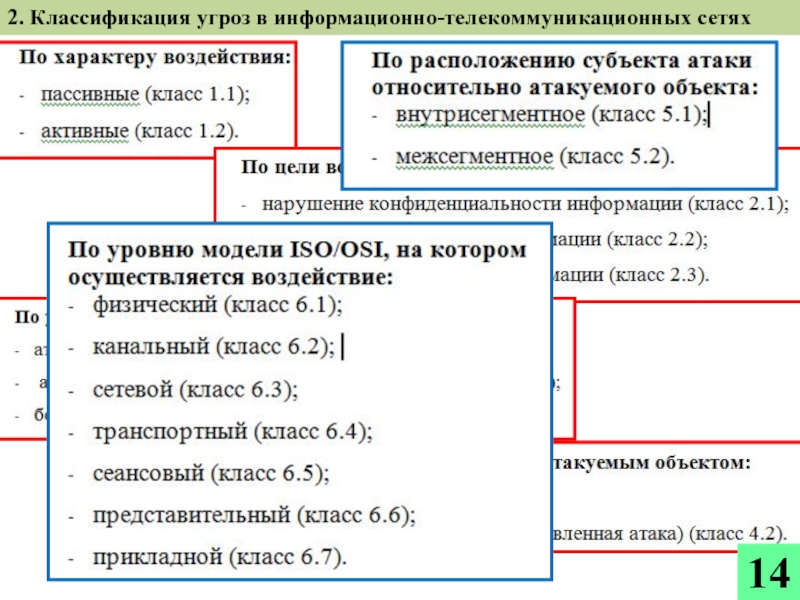

- 14. 2. Классификация угроз в информационно-телекоммуникационных сетях14

- 15. 3Основные виды сетевых атак в информационно-телекоммуникационных сетях

- 16. Анализ сетевого трафика.Подмена доверенного узла.Отказ в обслуживании.Навязывание

- 17. Анализ сетевого трафикаУгроза реализуется с помощью специальной

- 18. Подмена доверенного объекта сети123. Основные виды сетевых атак в информационно-телекоммуникационных сетях18

- 19. Подмена доверенного объекта сети223. Основные виды сетевых атак в информационно-телекоммуникационных сетях19

- 20. Подмена доверенного объекта сети3Атака эффективно реализуется в

- 21. Навязывание ложного маршрута сети12Цель – нарушение работы сети3. Основные виды сетевых атак в информационно-телекоммуникационных сетях21

- 22. Навязывание ложного маршрута сети12Цель – перенаправление трафика

- 23. Внедрение ложного объекта сети – ложного DNS сервера13. Основные виды сетевых атак в информационно-телекоммуникационных сетях23

- 24. Внедрение ложного объекта сети – ложного DNS сервера23. Основные виды сетевых атак в информационно-телекоммуникационных сетях24

- 25. Внедрение ложного объекта сети – ложного DNS сервера33. Основные виды сетевых атак в информационно-телекоммуникационных сетях25

- 26. Отказ в обслуживании3. Основные виды сетевых атак в информационно-телекоммуникационных сетях26

- 27. Атака методом DNS AmplificationДля организации максимально эффективной

- 28. 3. Основные виды сетевых атак в информационно-телекоммуникационных сетях28Самостоятельная работа!

- 29. Предпосылки успешной реализации удаленных угроз в ИТС:Отсутствие

- 30. Первое полугодие 2013 - DDoS-атака на сайт

- 31. Атака направленная против телеканала Russia Today. Вечером

- 32. Ответить на вопрос (к лекции №10). Брандмауэр

- 33. Скачать презентанцию

Слайды и текст этой презентации

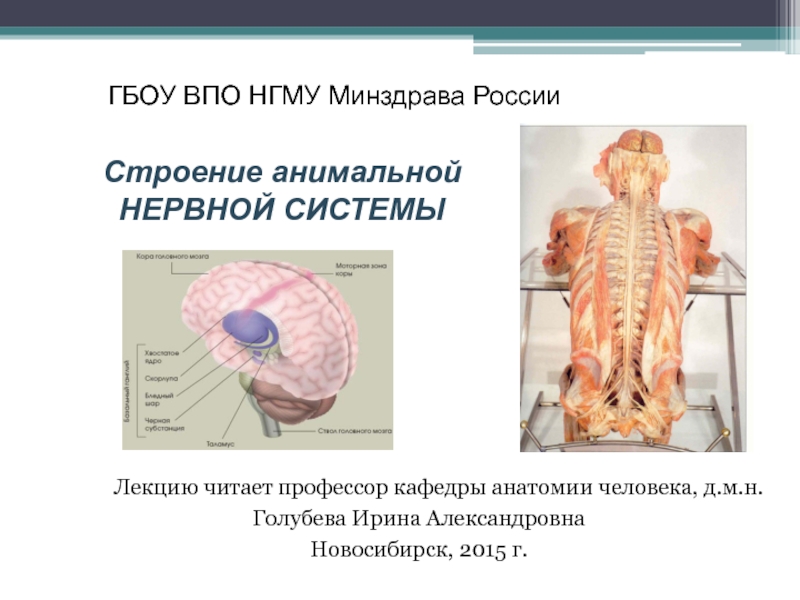

Слайд 1Основы информационной безопасности в таможенных органах РФ

Лекция 9. Угрозы информационной

безопасности в таможенных органах РФ

Слайд 2Ответить на вопрос (к лекции №9). Оранжевая книга? Ее роль

в современной системе информационной безопасности?

Задание на СР

Слайд 3Вводная часть

Лекция № 9. Угрозы информационной безопасности в таможенных органах

РФ.

Тема № 2.1. Угрозы информационной безопасности в таможенных органах РФ.

Модуль

№2. Особенности информационной безопасности в таможенных органах РФ.Цель занятия: Рассмотреть классификацию угроз информационной безопасности таможенных органов РФ.

3

Угрозы информационной безопасности таможенных органов РФ.

Классификация угроз в информационно-телекоммуникационных сетях.

Основные виды сетевых атак в информационно-телекоммуникационных сетях.

Слайд 4Литература:

А) Основная

Башлы, П.Н. Основы информационной безопасности в таможенных органах РФ:

учебник/ П.Н. Башлы.– Ростов н/Д: Российская таможенная академия, Ростовский филиал,

2014.Б) Дополнительная

Галатенко, В.А. Стандарты информационной безопасности: учебное пособие. - 2-е изд./ Галатенко В.А., Бетелин В.Б. – М.: Интуит.ру, 2012.

4

Вводная часть

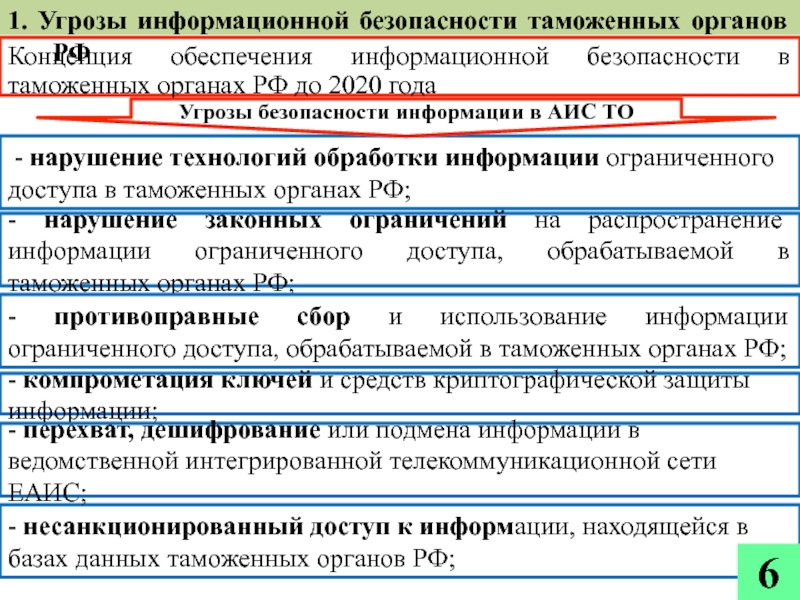

Слайд 6- несанкционированный доступ к информации, находящейся в базах данных таможенных

органов РФ;

- компрометация ключей и средств криптографической защиты информации;

Концепция обеспечения

информационной безопасности в таможенных органах РФ до 2020 года - нарушение технологий обработки информации ограниченного доступа в таможенных органах РФ;

1. Угрозы информационной безопасности таможенных органов РФ

Угрозы безопасности информации в АИС ТО

- нарушение законных ограничений на распространение информации ограниченного доступа, обрабатываемой в таможенных органах РФ;

- противоправные сбор и использование информации ограниченного доступа, обрабатываемой в таможенных органах РФ;

- перехват, дешифрование или подмена информации в ведомственной интегрированной телекоммуникационной сети ЕАИС;

6

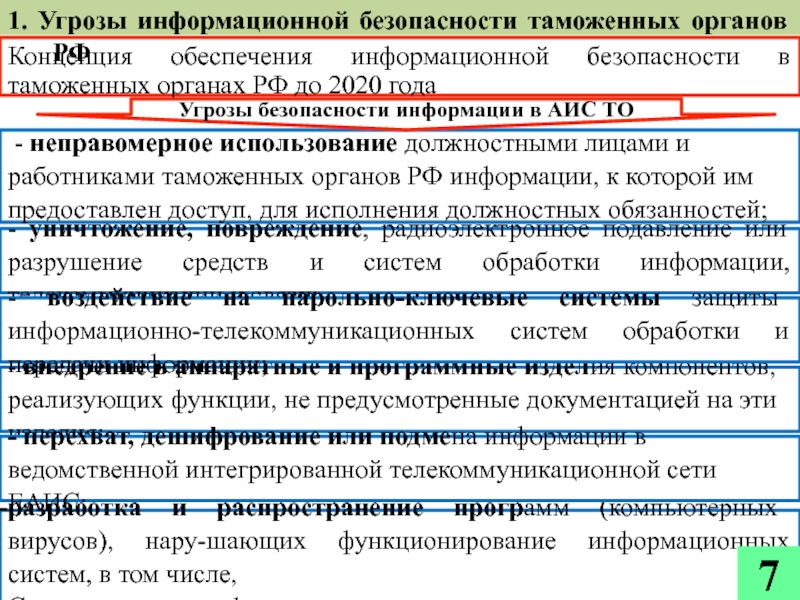

Слайд 7разработка и распространение программ (компьютерных вирусов), нару-шающих функционирование информационных систем,

в том числе,

Средств защиты информации;

- внедрение в аппаратные и

программные изделия компонентов, реализующих функции, не предусмотренные документацией на эти изделия; - неправомерное использование должностными лицами и работниками таможенных органов РФ информации, к которой им предоставлен доступ, для исполнения должностных обязанностей;

- уничтожение, повреждение, радиоэлектронное подавление или разрушение средств и систем обработки информации, телекоммуникации и связи;

- воздействие на парольно-ключевые системы защиты информационно-телекоммуникационных систем обработки и передачи информации;

- перехват, дешифрование или подмена информации в ведомственной интегрированной телекоммуникационной сети ЕАИС;

Концепция обеспечения информационной безопасности в таможенных органах РФ до 2020 года

1. Угрозы информационной безопасности таможенных органов РФ

Угрозы безопасности информации в АИС ТО

7

Слайд 8 - внедрение электронных устройств для перехвата информации в технические

средства обработки, хранения и передачи информации по каналам связи, а

также в служебные помещения таможенных органов РФ;- уничтожение, повреждение, разрушение или хищение машинных и других носителей информации;

- использование при разработке и модернизации АИС ТО РФ несертифицированных по требованиям безопасности информационных технологий, средств вычислительной техники, телекоммуникации и связи, программного обеспечения и средств защиты информации;

- утечка информации ограниченного доступа, обрабатываемой на объектах информатизации таможенных органов РФ, по техническим каналам.

Концепция обеспечения информационной безопасности в таможенных органах РФ до 2020 года

1. Угрозы информационной безопасности таможенных органов РФ

Угрозы безопасности информации в АИС ТО

8

Слайд 9недостаточно разработанная нормативно-правовая база, регулирующая отношения в в сфере обеспечения

информационной безопасности,

а также недостаточная правоприменительная практика;

разработка рядом государств концепций

информационных войн, предусматривающих создание средств опасного воздействия на информационные сферы других стран мира;- деятельность космических, воздушных, морских и наземных технических и иных средств (видов) разведки иностранных государств;

- деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленная против интересов РФ в информационной сфере деятельности ТО РФ;

- преступные действия международных групп, формирований и отдельных лиц, направленные против экономических интересов РФ;

- деятельность международных террористических организаций;

Концепция обеспечения информационной безопасности в таможенных органах РФ до 2020 года

1. Угрозы информационной безопасности таможенных органов РФ

Внешние угрозы информационной безопасности

9

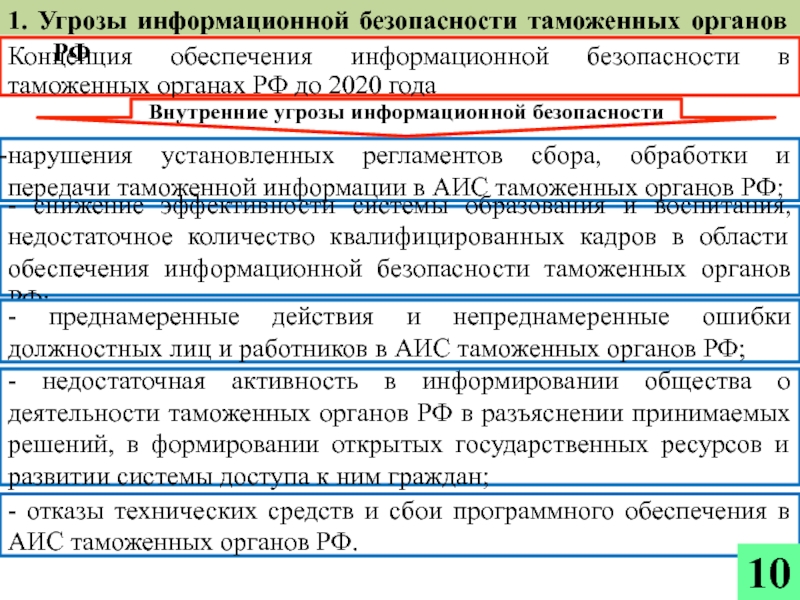

Слайд 10- отказы технических средств и сбои программного обеспечения в АИС

таможенных органов РФ.

нарушения установленных регламентов сбора, обработки и передачи таможенной

информации в АИС таможенных органов РФ;- снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности таможенных органов РФ;

- преднамеренные действия и непреднамеренные ошибки должностных лиц и работников в АИС таможенных органов РФ;

- недостаточная активность в информировании общества о деятельности таможенных органов РФ в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан;

Концепция обеспечения информационной безопасности в таможенных органах РФ до 2020 года

1. Угрозы информационной безопасности таможенных органов РФ

Внутренние угрозы информационной безопасности

10

Слайд 11Концепция обеспечения информационной безопасности в таможенных органах РФ до 2020

года

1. Угрозы информационной безопасности таможенных органов РФ

Модель нарушителя информационной безопасности

11

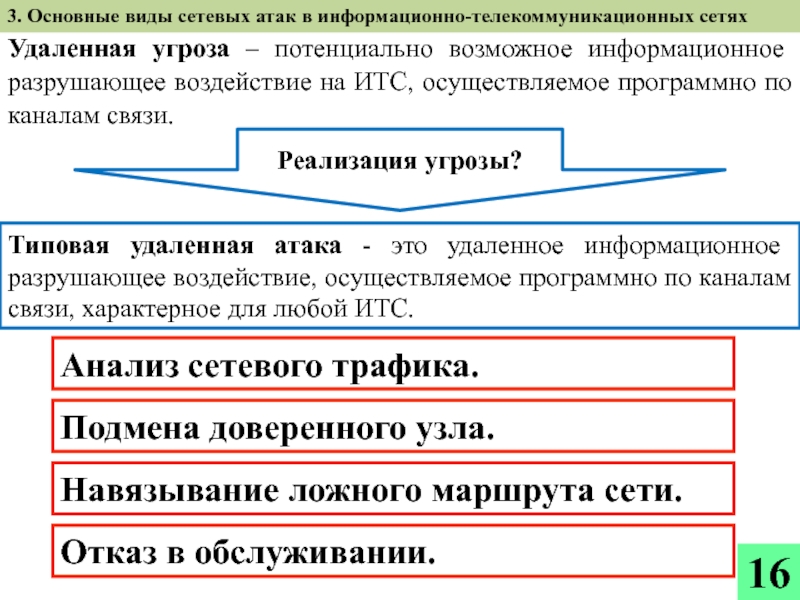

Слайд 13Удаленная угроза – потенциально возможное информационное разрушающее воздействие на ИТС,

осуществляемое программно по каналам связи.

Типовая удаленная атака - это

удаленное информационное разрушающее воздействие, осуществляемое программно по каналам связи, характерное для любой ИТС. Реализация угрозы?

2. Классификация угроз в информационно-телекоммуникационных сетях

13

Слайд 16Анализ сетевого трафика.

Подмена доверенного узла.

Отказ в обслуживании.

Навязывание ложного маршрута сети.

3.

Основные виды сетевых атак в информационно-телекоммуникационных сетях

Удаленная угроза – потенциально

возможное информационное разрушающее воздействие на ИТС, осуществляемое программно по каналам связи. Типовая удаленная атака - это удаленное информационное разрушающее воздействие, осуществляемое программно по каналам связи, характерное для любой ИТС.

Реализация угрозы?

16

Слайд 17Анализ сетевого трафика

Угроза реализуется с помощью специальной программы-анализатора пакетов (sniffer),

перехватывающей все пакеты, передаваемые по сегменту сети, и выделяющей среди

них те, в которых передаются идентификатор пользователя и его пароль.sniffer

3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

17

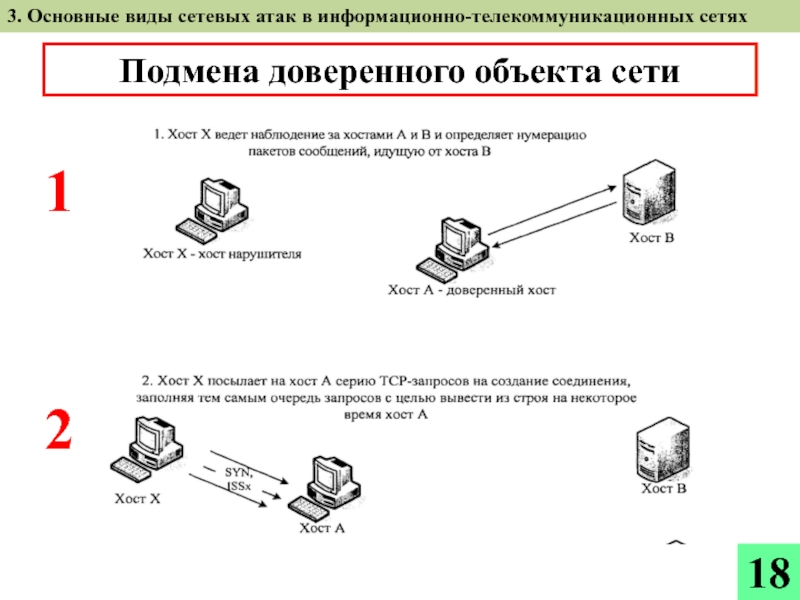

Слайд 18Подмена доверенного объекта сети

1

2

3. Основные виды сетевых атак в информационно-телекоммуникационных

сетях

18

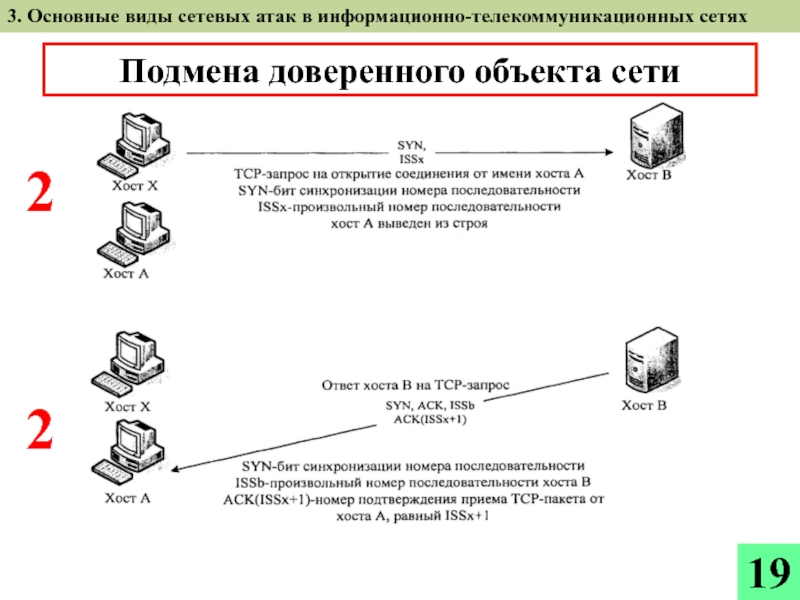

Слайд 19Подмена доверенного объекта сети

2

2

3. Основные виды сетевых атак в информационно-телекоммуникационных

сетях

19

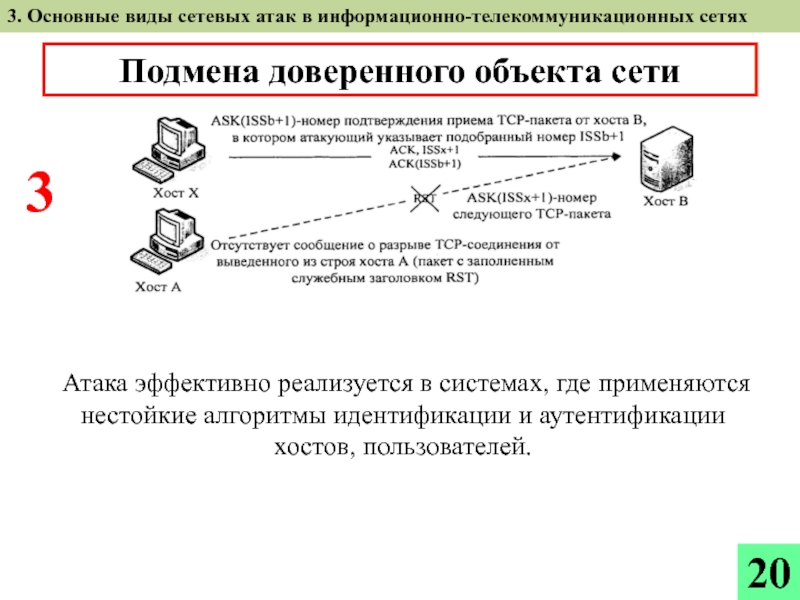

Слайд 20Подмена доверенного объекта сети

3

Атака эффективно реализуется в системах, где применяются

нестойкие алгоритмы идентификации и аутентификации хостов, пользователей.

3. Основные виды сетевых

атак в информационно-телекоммуникационных сетях20

Слайд 21Навязывание ложного маршрута сети

1

2

Цель – нарушение работы сети

3. Основные виды

сетевых атак в информационно-телекоммуникационных сетях

21

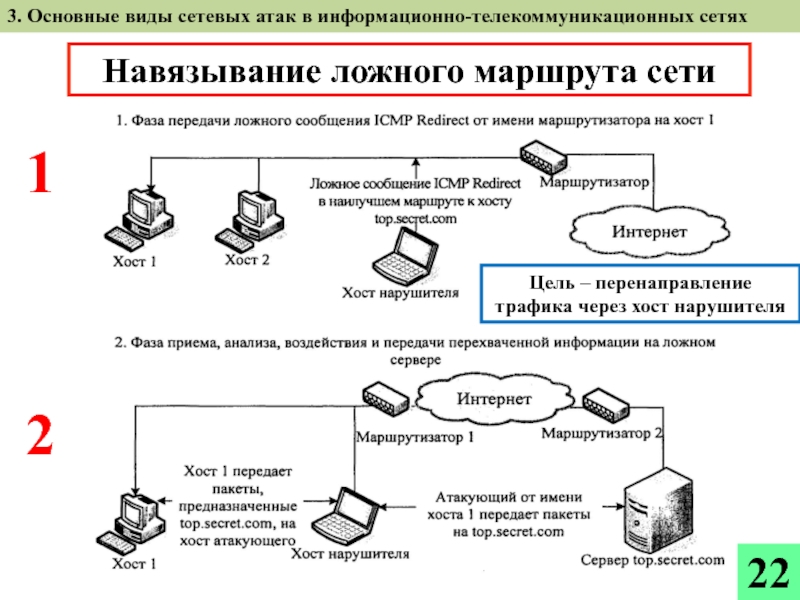

Слайд 22Навязывание ложного маршрута сети

1

2

Цель – перенаправление трафика через хост нарушителя

3.

Основные виды сетевых атак в информационно-телекоммуникационных сетях

22

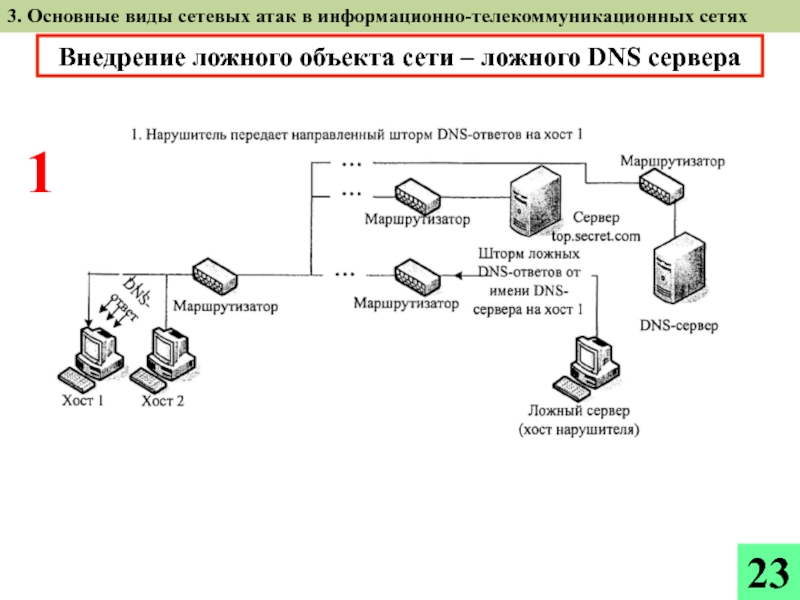

Слайд 23Внедрение ложного объекта сети – ложного DNS сервера

1

3. Основные виды

сетевых атак в информационно-телекоммуникационных сетях

23

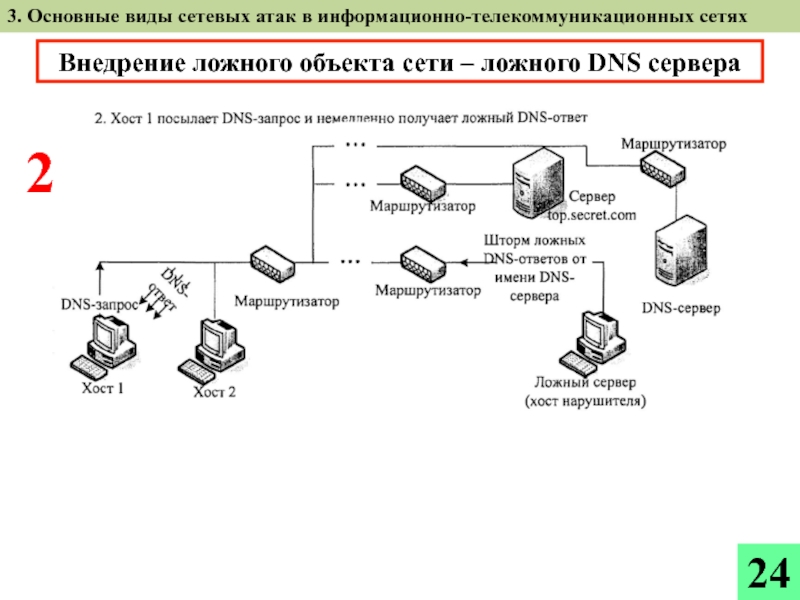

Слайд 24Внедрение ложного объекта сети – ложного DNS сервера

2

3. Основные виды

сетевых атак в информационно-телекоммуникационных сетях

24

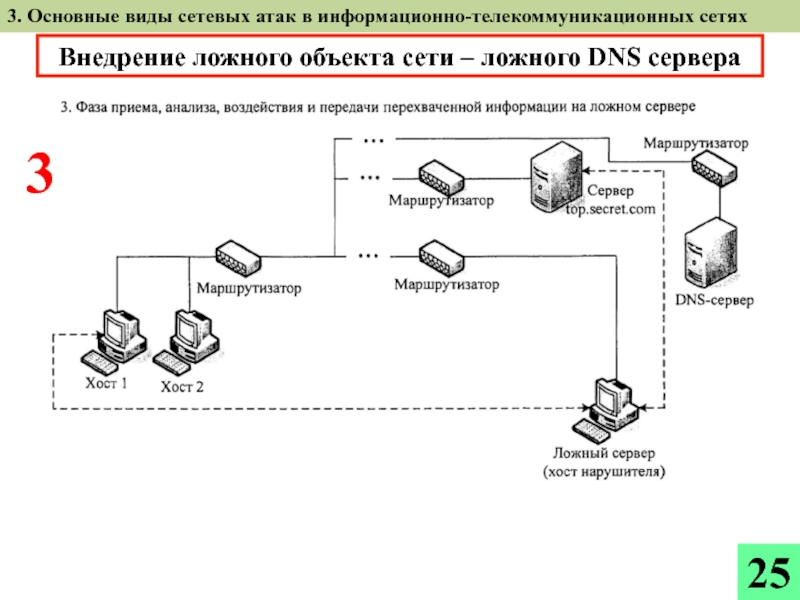

Слайд 25Внедрение ложного объекта сети – ложного DNS сервера

3

3. Основные виды

сетевых атак в информационно-телекоммуникационных сетях

25

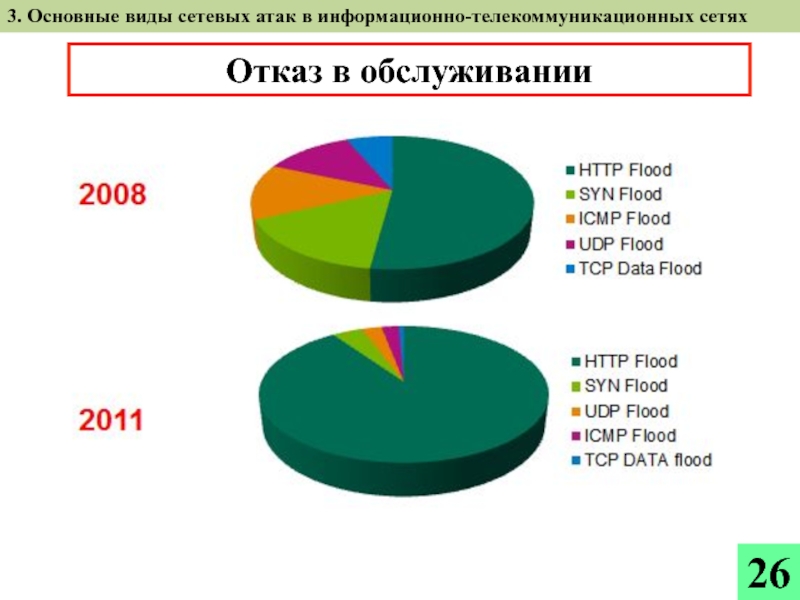

Слайд 26Отказ в обслуживании

3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

26

Слайд 27Атака методом DNS Amplification

Для организации максимально эффективной атаки злоумышленники предварительно

регистрируют собственную зону с записями максимальной длины — длинными именами

хостов.3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

27

Слайд 283. Основные виды сетевых атак в информационно-телекоммуникационных сетях

28

Самостоятельная работа!

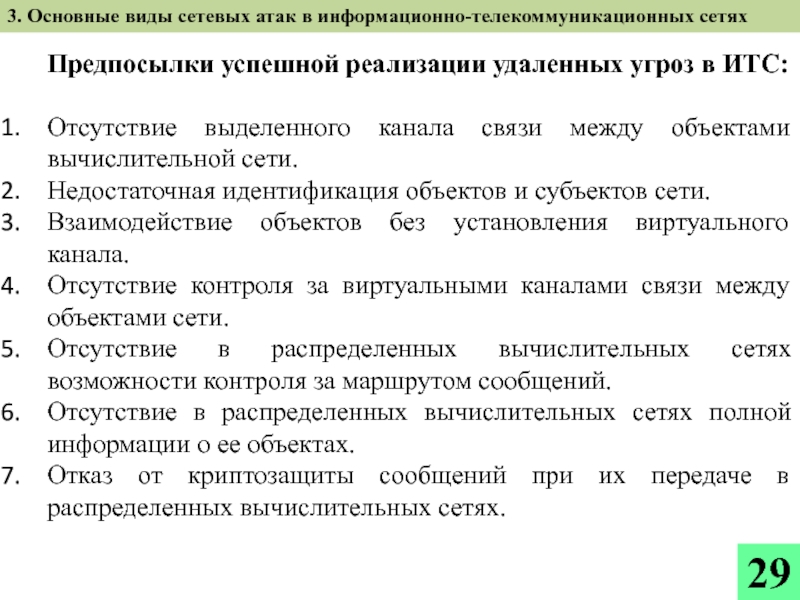

Слайд 29Предпосылки успешной реализации удаленных угроз в ИТС:

Отсутствие выделенного канала связи

между объектами вычислительной сети.

Недостаточная идентификация объектов и субъектов сети.

Взаимодействие объектов

без установления виртуального канала.Отсутствие контроля за виртуальными каналами связи между объектами сети.

Отсутствие в распределенных вычислительных сетях возможности контроля за маршрутом сообщений.

Отсутствие в распределенных вычислительных сетях полной информации о ее объектах.

Отказ от криптозащиты сообщений при их передаче в распределенных вычислительных сетях.

3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

29

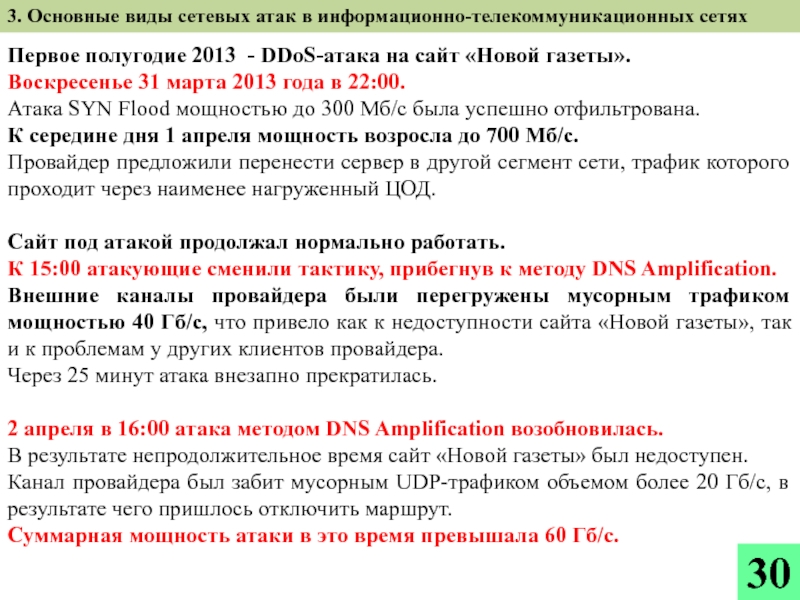

Слайд 30Первое полугодие 2013 - DDoS-атака на сайт «Новой газеты».

Воскресенье

31 марта 2013 года в 22:00.

Атака SYN Flood мощностью

до 300 Мб/с была успешно отфильтрована.К середине дня 1 апреля мощность возросла до 700 Мб/с.

Провайдер предложили перенести сервер в другой сегмент сети, трафик которого проходит через наименее нагруженный ЦОД.

Сайт под атакой продолжал нормально работать.

К 15:00 атакующие сменили тактику, прибегнув к методу DNS Amplification.

Внешние каналы провайдера были перегружены мусорным трафиком мощностью 40 Гб/c, что привело как к недоступности сайта «Новой газеты», так и к проблемам у других клиентов провайдера.

Через 25 минут атака внезапно прекратилась.

2 апреля в 16:00 атака методом DNS Amplification возобновилась.

В результате непродолжительное время сайт «Новой газеты» был недоступен.

Канал провайдера был забит мусорным UDP-трафиком объемом более 20 Гб/с, в результате чего пришлось отключить маршрут.

Суммарная мощность атаки в это время превышала 60 Гб/с.

3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

30

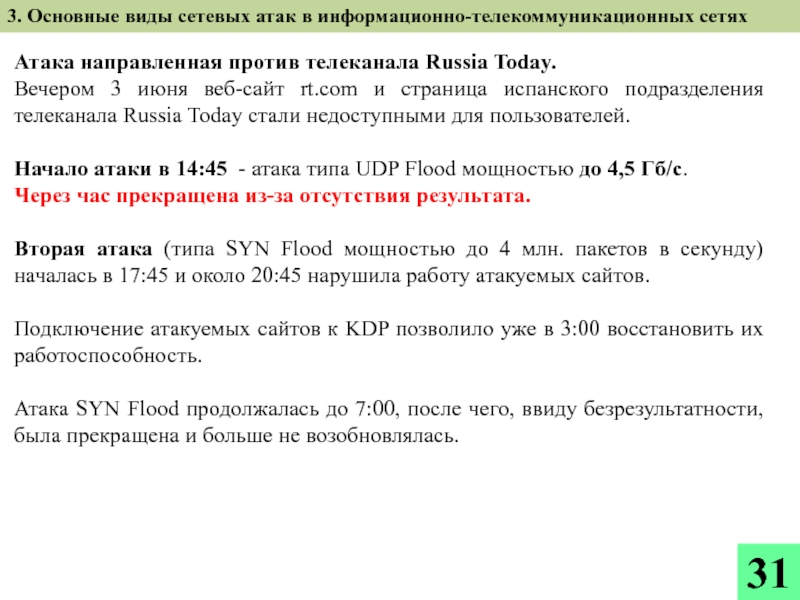

Слайд 31Атака направленная против телеканала Russia Today.

Вечером 3 июня веб-сайт

rt.com и страница испанского подразделения телеканала Russia Today стали недоступными

для пользователей.Начало атаки в 14:45 - атака типа UDP Flood мощностью до 4,5 Гб/с.

Через час прекращена из-за отсутствия результата.

Вторая атака (типа SYN Flood мощностью до 4 млн. пакетов в секунду) началась в 17:45 и около 20:45 нарушила работу атакуемых сайтов.

Подключение атакуемых сайтов к KDP позволило уже в 3:00 восстановить их работоспособность.

Атака SYN Flood продолжалась до 7:00, после чего, ввиду безрезультатности, была прекращена и больше не возобновлялась.

3. Основные виды сетевых атак в информационно-телекоммуникационных сетях

31

Слайд 32Ответить на вопрос (к лекции №10). Брандмауэр и firewall:что общего

в понятиях, чем отличаются; история происхождения терминов?

Характеристика удаленных атак (доработать

конспект по слайду №28)Задание на СР

32