Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ПК ЛК №19 (підс) 2001.ppt

Содержание

- 1. ПК ЛК №19 (підс) 2001.ppt

- 2. Украина сделала значительные шаги в направлении создания

- 3. 1) Стандартизация и унификация криптографических примитивов, криптографических

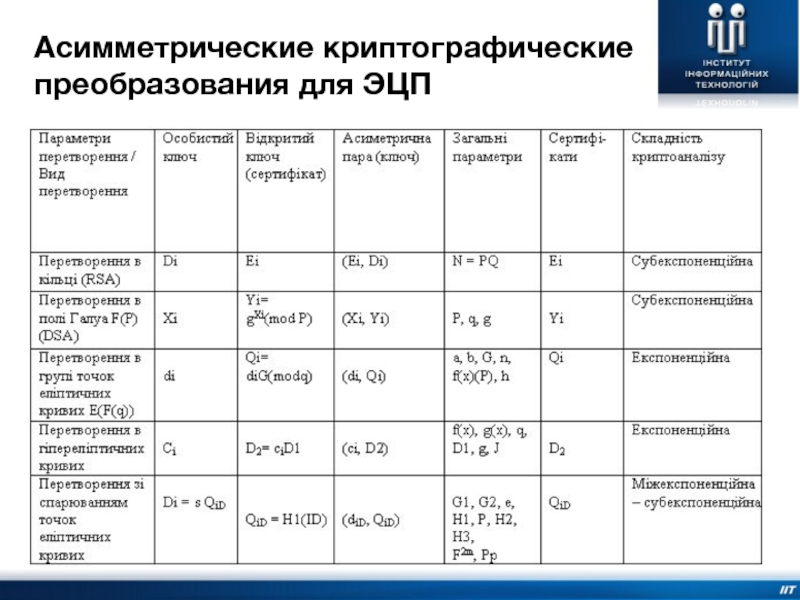

- 4. Асимметрические криптографические преобразования для ЭЦП

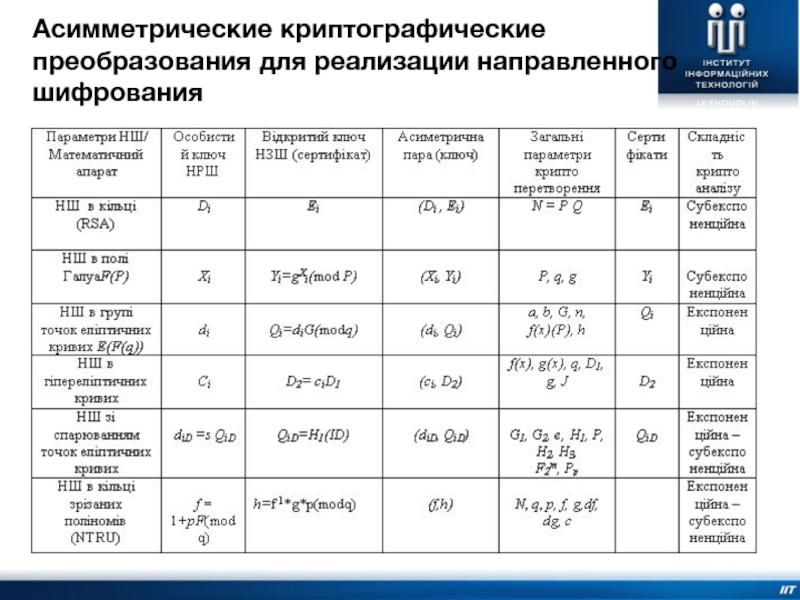

- 5. Асимметрические криптографические преобразования для реализации направленного шифрования

- 6. Технические спецификации интерфейсов средств КЗИТехнические спецификации

- 7. Технические спецификации форматов представления базовых объектов национальной

- 8. Технические спецификации форматов представления базовых объектов национальной

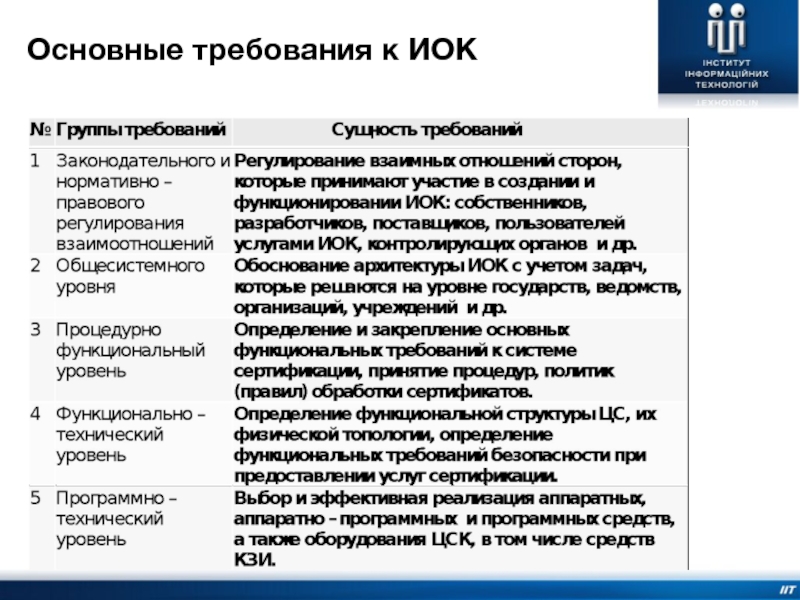

- 9. Основные требования к ИОК

- 10. Национальная система ЭЦПЗарегистрированные ЦСКЦСК банковЦентральный удостоверяющий органАЦСК

- 11. Центр сертификации ключейЦентр сертификации ключей (ЦСК) предназначен

- 12. Центр сертификации ключей

- 13. Підходи до побудови та забезпечення безпеки PKI-структур

- 14. Нормативно-правове забезпечення ЕЦП УкраїниЗакони України«Про інформацію»

- 15. ► Программный комплекс ЦСК “ІІТ ЦСК-2” (программные

- 16. Криптографические алгоритмы и протоколы► Шифрование по

- 17. Форматы данных и протоколы взаимодействия► Сертификаты и

- 18. Носители ключевой информации и криптомодули► Электронные диски

- 19. Криптомодули (аппаратные средства защиты)Используется в составе центральных

- 20. Применяется в составе РС администратора сертификации и

- 21. Применяется в составе центральных серверов ЦСК и

- 22. Аппаратные средства защитыЭлектронный ключ “Кристал-1”Интерфейс: USBСкорость формирования

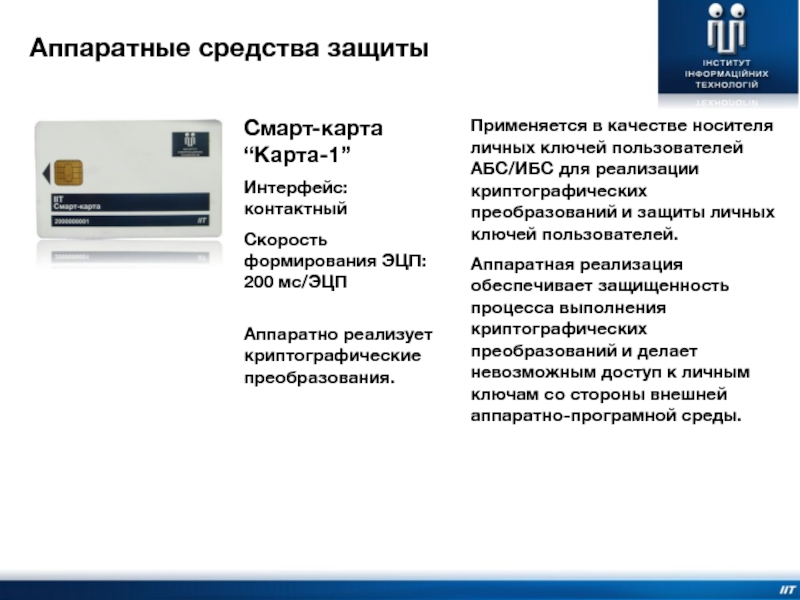

- 23. Аппаратные средства защитыСмарт-карта “Карта-1”Интерфейс: контактныйСкорость формирования ЭЦП:

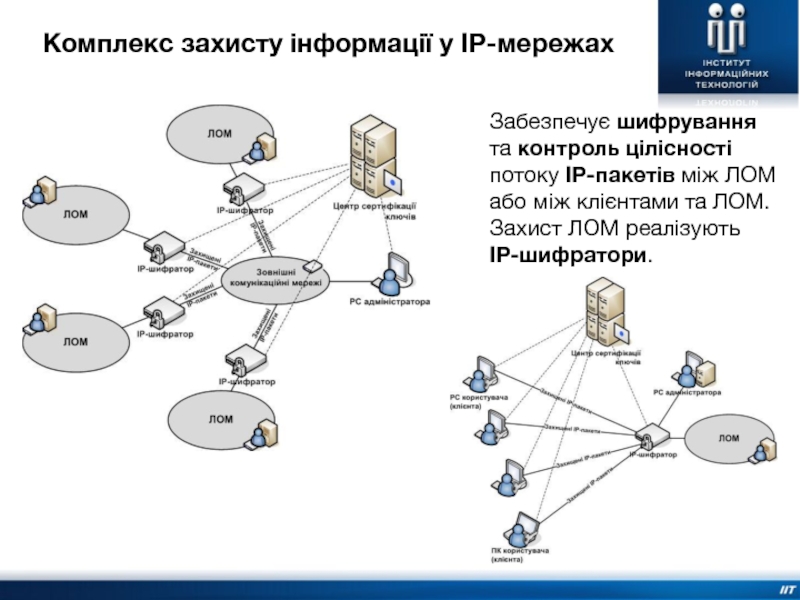

- 24. Комплекс захисту інформації у ІР-мережахЗабезпечує шифрування та

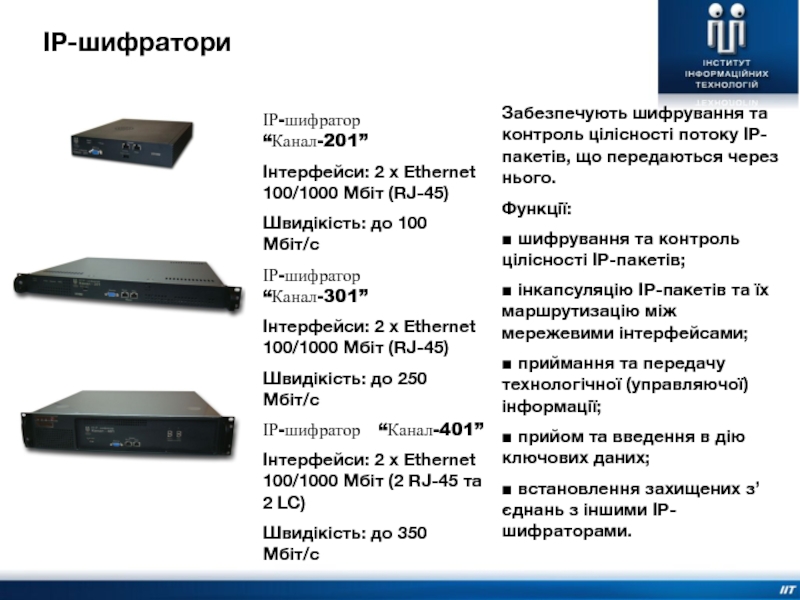

- 25. IP-шифраториЗабезпечують шифрування та контроль цілісності потоку IP-пакетів,

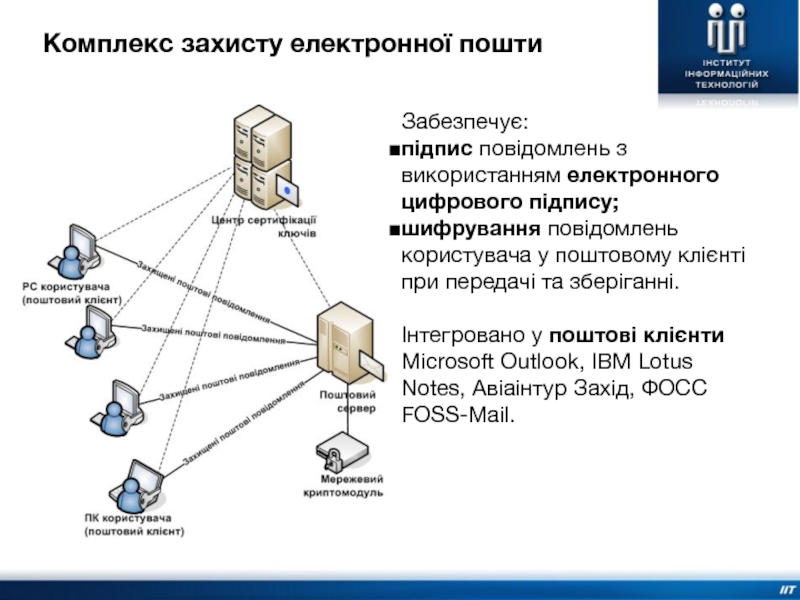

- 26. Комплекс захисту електронної поштиЗабезпечує:підпис повідомлень з використанням

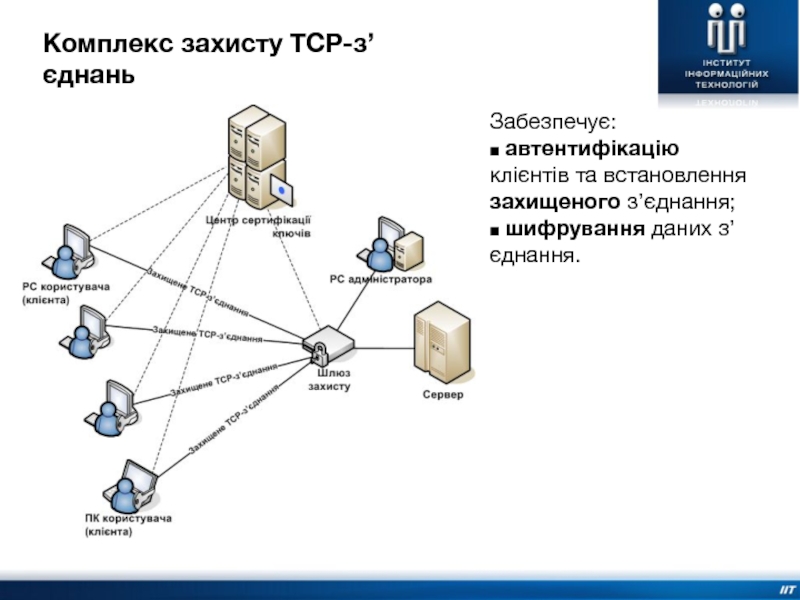

- 27. Комплекс захисту TCP-з’єднаньЗабезпечує:■ автентифікацію клієнтів та встановлення захищеного з’єднання;■ шифрування даних з’єднання.

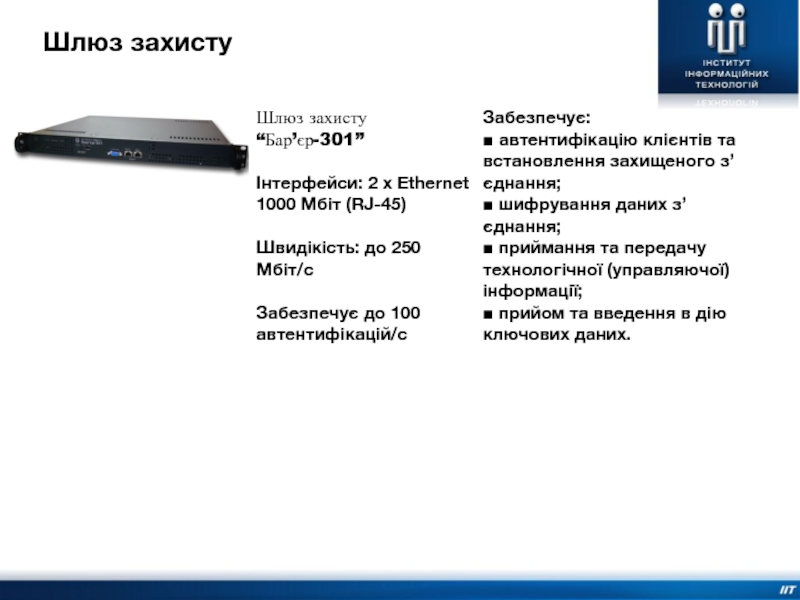

- 28. Шлюз захистуШлюз захисту “Бар’єр-301” Інтерфейси: 2 x

- 29. ИОК паспортной системыНепосредственно ИОК Украины создается, как

- 30. Компонента CSCA (ПТК CS-центра сертификации ключей –

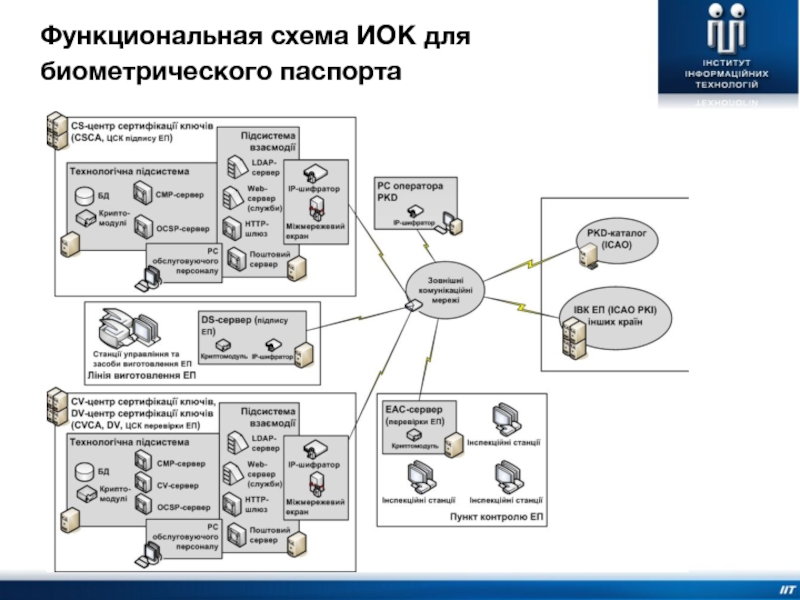

- 31. Функциональная схема ИОК для биометрического паспорта

- 32. Основные характеристики ПТК для паспортной системычисло одновременных

- 33. Основные характеристики ПТК для паспортной системыДля определения

- 34. Автоматизированные и интегрированные банковские системы (АБС/ИБС)Центр сертификации

- 35. Центр сертификации ключейАБС/ІБССервери ЦСКРобочі місця адміністраторів ЦСКЦентральні

- 36. Перспективная система шифрования на основе NTRU Основное

- 37. NTRU – Nth Degree Truncated Polynomial Ring

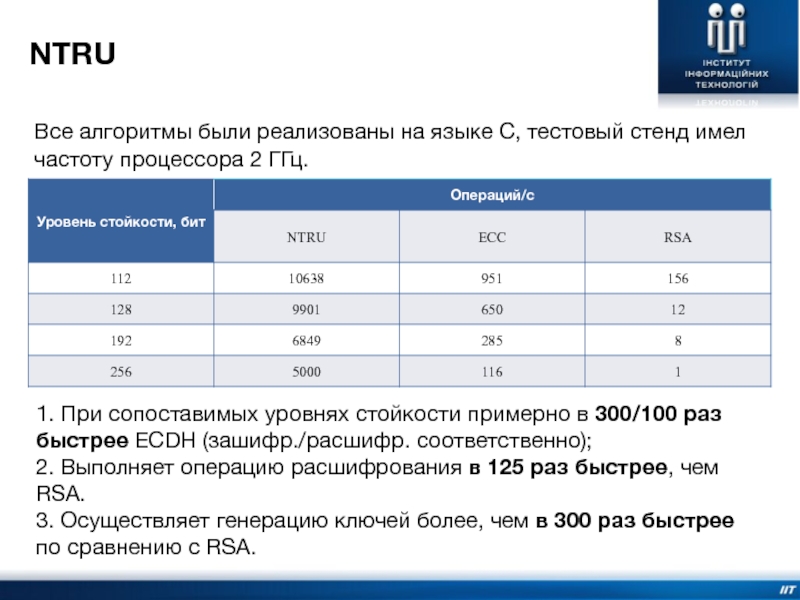

- 38. Все алгоритмы были реализованы на языке C,

- 39. Распараллеленная с помощью технологии CUDA реализация NTRU

- 40. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Національна інфраструктура відкритих ключів (PKI) як основа формування безпечного середовища

бізнесу

Слайд 2Украина сделала значительные шаги в направлении создания и

совершенствования инфраструктуры открытых

ключей. В

информационно-телекоммуникационных системах и разнообразных

технологиях должны предоставляться услуги по

обеспечениюбезопасности обрабатываемой информации - целостности,

аутентичности (подлинности), доступности, неопровержимости

(наблюдательности), конфиденциальности и надежности и пр.

В существенной мере качество предоставления указанных услуг

определяется инфраструктурой открытых ключей (ИОК), которая в

Украине получила название Система ЭЦП. На международном уровне

она является инфраструктурой открытых ключей.

Вступление

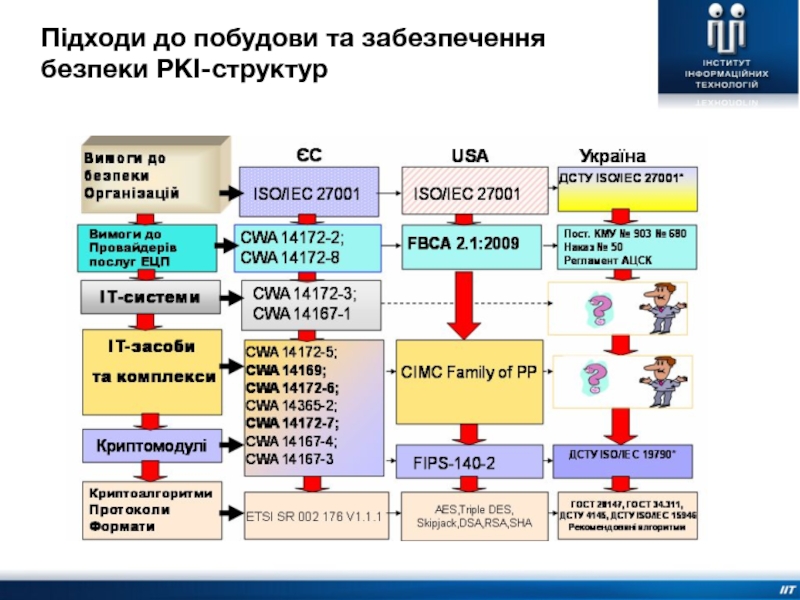

Слайд 31) Стандартизация и унификация криптографических примитивов, криптографических механизмов и протоколов.

2)

Согласованное стандартизированное внедрения ИОК в системы электронного документооборота на разных

уровнях.3) Дальнейшее теоретическое обоснование требований и условий предоставления пользователям услуг ИОК с разными уровнями гарантий, и унификации.

4) Усовершенствование и разработка новых методов, механизмов и алгоритмов криптографических преобразований по критериям стойкости и сложности.

5) Прогнозирование развития, стандартизации, унификации и совершенствования ИОК для применения на международном уровне.

6) Практическое создание и внедрение унифицированных программно - технических комплексов ИОК различного предназначения.

7) Утверждение и введение в действие основных технических спецификаций форматов данных и протоколов взаимодействия и др.

Проблемные задачи в сфере ИОК

Слайд 6Технические спецификации интерфейсов

средств КЗИ

Технические спецификации интерфейсов средств

криптографической защиты

информации, которые реализуют

алгоритмы ДСТУ ГОСТ 28147:2009, ГОСТ 34.311-95, ДСТУ 4145-2002

согласно

PKCS#11, определяют требования к реализацииинтерфейсов средств криптографической защиты информации,

которые реализуют криптографические алгоритмы согласно

стандартов ДСТУ ГОСТ 28147:2009, ГОСТ 34.311-95, ДСТУ 4145-2002

в соответствии с международными рекомендациями PKCS#11.

Определение единых интерфейсов средств криптографической защиты

информации имеет целью определение технических условий по

обеспечению совместимости средств криптографической защиты

информации разных разработчиков.

Слайд 7Технические спецификации форматов представления базовых объектов национальной системы ЭЦП (формат

контейнера личного ключа).

Данные технические спецификации определяют требования к

представлению контейнера

личного ключа ЭЦП в виде DERкодированного блока (дальше – формат контейнера личного ключа),

который содержит непосредственно значение личного ключа ЭЦП, а

также набор дополнительных данных, необходимых для работы

средств ЭЦП, в зашифрованном виде.

Использование контейнера позволяет хранить личные ключи ЭЦП на

незащищенных носителях ключевой информации. Определение

единого формата контейнера личного ключа имеет целью

определение технических условий для обеспечения совместимости

средств криптографической защиты информации разных

разработчиков.

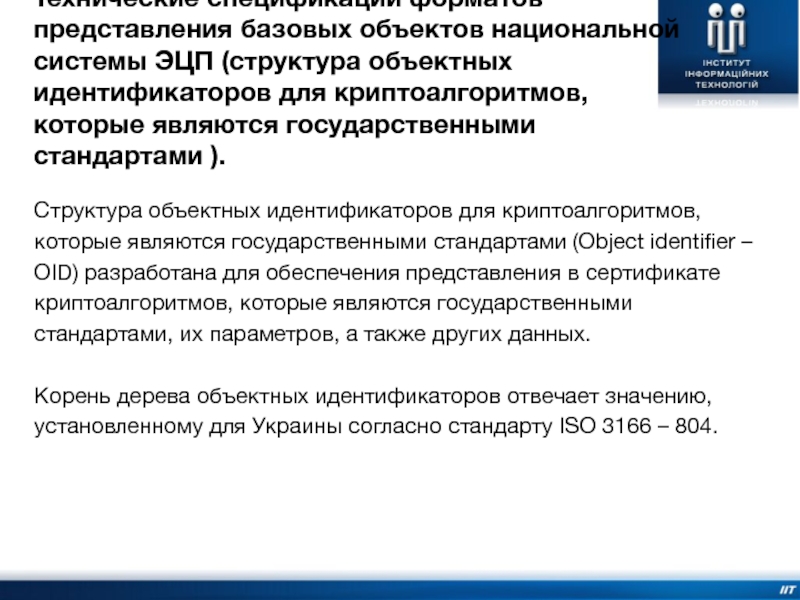

Слайд 8Технические спецификации форматов представления базовых объектов национальной системы ЭЦП (структура

объектных идентификаторов для криптоалгоритмов, которые являются государственными стандартами ).

Структура

объектных идентификаторов для криптоалгоритмов,которые являются государственными стандартами (Object identifier –

OID) разработана для обеспечения представления в сертификате

криптоалгоритмов, которые являются государственными

стандартами, их параметров, а также других данных.

Корень дерева объектных идентификаторов отвечает значению,

установленному для Украины согласно стандарту ISO 3166 – 804.

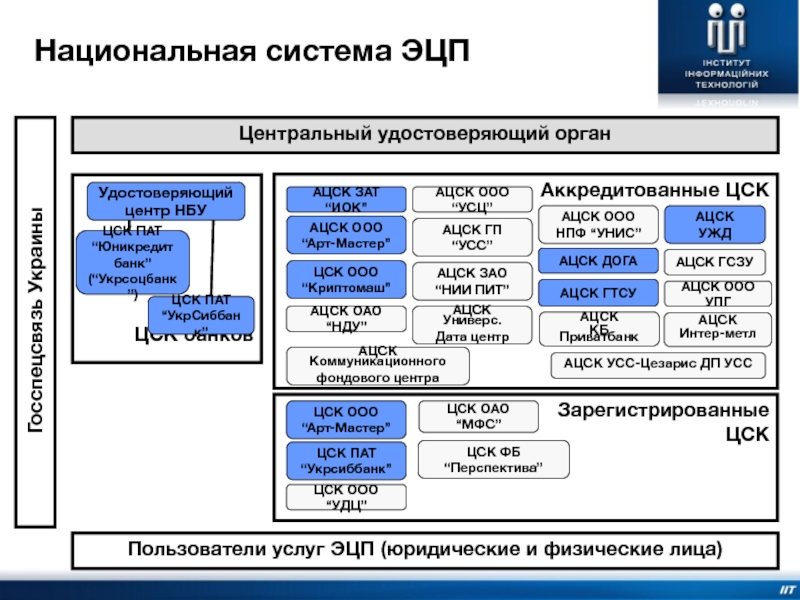

Слайд 10Национальная система ЭЦП

Зарегистрированные

ЦСК

ЦСК банков

Центральный удостоверяющий орган

АЦСК ЗАТ “ИОК”

Пользователи услуг

ЭЦП (юридические и физические лица)

Удостоверяющий

центр НБУ

ЦСК ПАТ

“Юникредит банк”

(“Укрсоцбанк”)

ЦСК ПАТ

“УкрСиббанк”

Аккредитованные ЦСК

АЦСК ООО

“Арт-Мастер”

АЦСК ГП

“УСС”

АЦСК ООО “УСЦ”

АЦСК ООО

НПФ “УНИС”

ЦСК ОАО “МФС”

ЦСК ООО

“Арт-Мастер”

АЦСК ОАО “НДУ”

АЦСК

УЖД

АЦСК ГСЗУ

ЦСК ООО

“Криптомаш”

АЦСК ЗАО

“НИИ ПИТ”

АЦСК ДОГА

ЦСК ООО “УДЦ”

АЦСК Универс.

Дата центр

АЦСК ГТСУ

АЦСК ООО УПГ

АЦСК

КБ Приватбанк

АЦСК

Интер-метл

АЦСК Коммуникационного

фондового центра

АЦСК УСС-Цезарис ДП УСС

ЦСК ПАТ

“Укрсиббанк”

ЦСК ФБ “Перспектива”

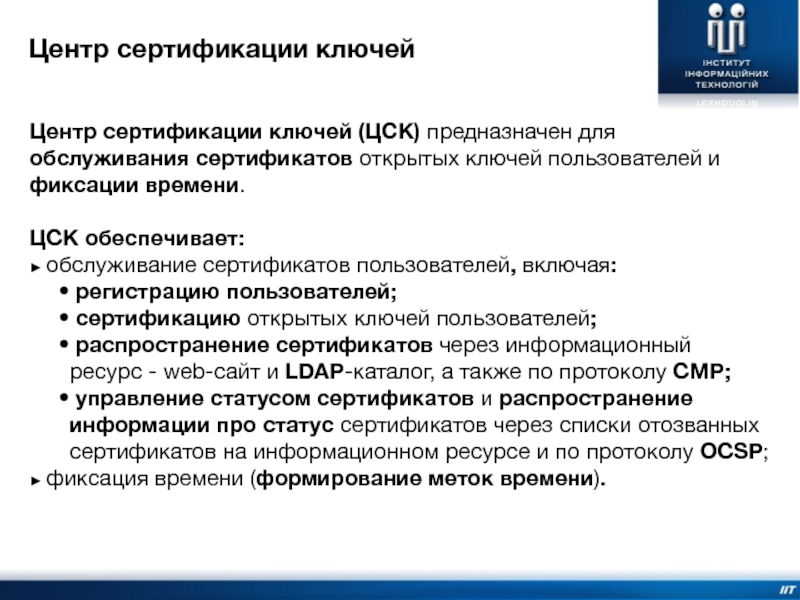

Слайд 11Центр сертификации ключей

Центр сертификации ключей (ЦСК) предназначен для обслуживания сертификатов

открытых ключей пользователей и фиксации времени.

ЦСК обеспечивает:

► обслуживание сертификатов пользователей,

включая:регистрацию пользователей;

сертификацию открытых ключей пользователей;

распространение сертификатов через информационный ресурс - web-сайт и LDAP-каталог, а также по протоколу CMP;

управление статусом сертификатов и распространение информации про статус сертификатов через списки отозванных сертификатов на информационном ресурсе и по протоколу OCSP;

► фиксация времени (формирование меток времени).

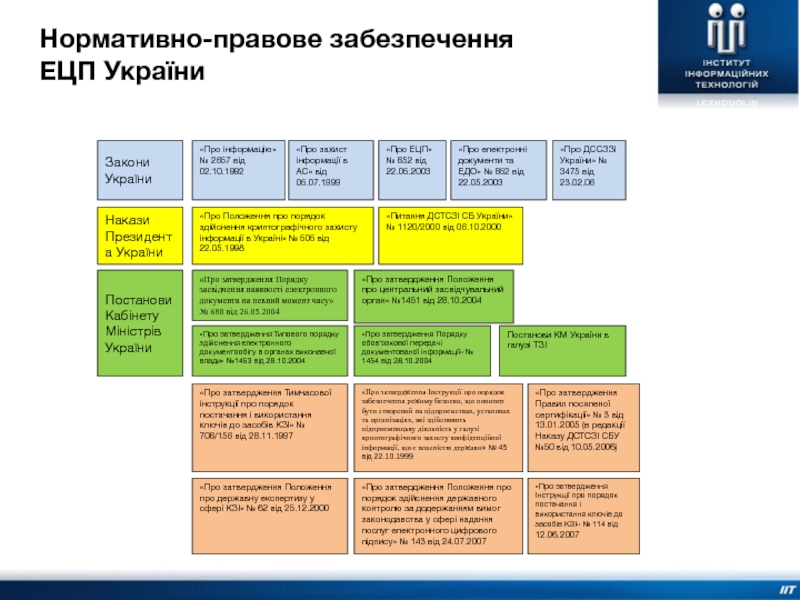

Слайд 14Нормативно-правове забезпечення

ЕЦП України

Закони України

«Про інформацію» № 2657 від 02.10.1992

«Про

захист інформації в АС» від 05.07.1999

«Про ЕЦП» № 852 від

22.05.2003«Про електронні документи та ЕДО» № 852 від 22.05.2003

«Про ДССЗЗІ України» № 3475 від 23.02.06

«Питання ДСТСЗІ СБ України» № 1120/2000 від 06.10.2000

«Про затвердження Порядку засвідчення наявності електронного документа на певний момент часу» № 680 від 26.05.2004

«Про затвердження Положення про центральний засвідчувальний орган» №1451 від 28.10.2004

Постанови Кабінету Міністрів України

Накази Президента України

«Про затвердження Типового порядку здійснення електронного документообігу в органах виконавчої влади» №1453 від 28.10.2004

«Про затвердження Порядку обов'язкової передачі документованої інформації» № 1454 від 28.10.2004

Постанови КМ України в галузі ТЗІ

«Про затвердження Тимчасової інструкції про порядок постачання і використання ключів до засобів КЗІ» № 708/156 від 28.11.1997

«Про затвердження Інструкції про порядок забезпечення режиму безпеки, що повинен бути створений на підприємствах, установах та організаціях, які здійснюють підприємницьку діяльність у галузі криптографічного захисту конфіденційної інформації, що є власністю держави» № 45 від 22.10.1999

«Про затвердження Правил посиленої сертифікації» № 3 від 13.01.2005 (в редакції Наказу ДСТСЗІ СБУ №50 від 10.05.2006)

«Про затвердження Положення про державну експертизу у сфері КЗІ» № 62 від 25.12.2000

«Про затвердження Положення про порядок здійснення державного контролю за додержанням вимог законодавства у сфері надання послуг електронного цифрового підпису» № 143 від 24.07.2007

«Про затвердження Інструкції про порядок постачання і використання ключів до засобів КЗІ» № 114 від 12.06.2007

«Про Положення про порядок здійснення криптографічного захисту інформації в Україні» № 505 від 22.05.1998

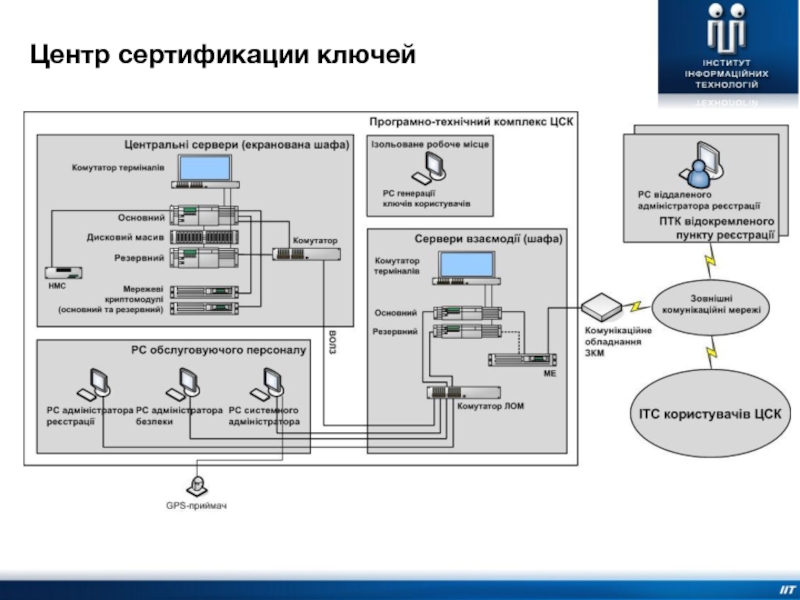

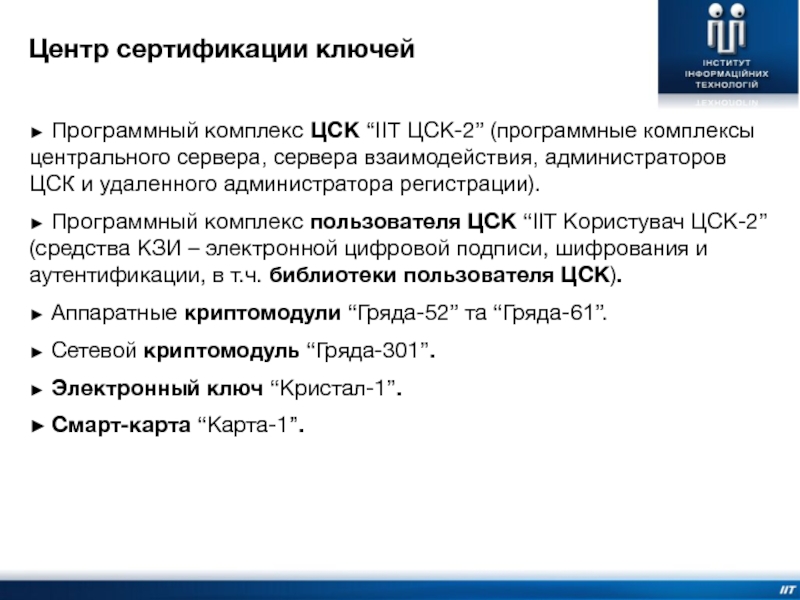

Слайд 15► Программный комплекс ЦСК “ІІТ ЦСК-2” (программные комплексы центрального сервера,

сервера взаимодействия, администраторов ЦСК и удаленного администратора регистрации).

► Программный комплекс

пользователя ЦСК “ІІТ Користувач ЦСК-2” (средства КЗИ – электронной цифровой подписи, шифрования и аутентификации, в т.ч. библиотеки пользователя ЦСК).► Аппаратные криптомодули “Гряда-52” та “Гряда-61”.

► Сетевой криптомодуль “Гряда-301”.

► Электронный ключ “Кристал-1”.

► Смарт-карта “Карта-1”.

Центр сертификации ключей

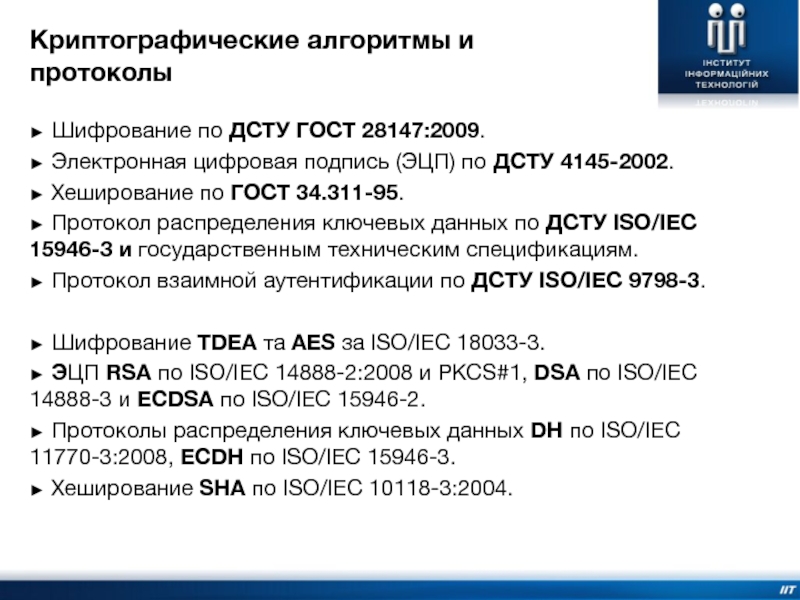

Слайд 16Криптографические алгоритмы и

протоколы

► Шифрование по ДСТУ ГОСТ 28147:2009.

► Электронная

цифровая подпись (ЭЦП) по ДСТУ 4145-2002.

► Хеширование по ГОСТ 34.311-95.

►

Протокол распределения ключевых данных по ДСТУ ISO/IEC 15946-3 и государственным техническим спецификациям.► Протокол взаимной аутентификации по ДСТУ ISO/IEC 9798-3.

► Шифрование TDEA та AES за ISO/IEC 18033-3.

► ЭЦП RSA по ISO/IEC 14888-2:2008 и PKCS#1, DSA по ISO/IEC 14888-3 и ECDSA по ISO/IEC 15946-2.

► Протоколы распределения ключевых данных DH по ISO/IEC 11770-3:2008, ECDH по ISO/IEC 15946-3.

► Хеширование SHA по ISO/IEC 10118-3:2004.

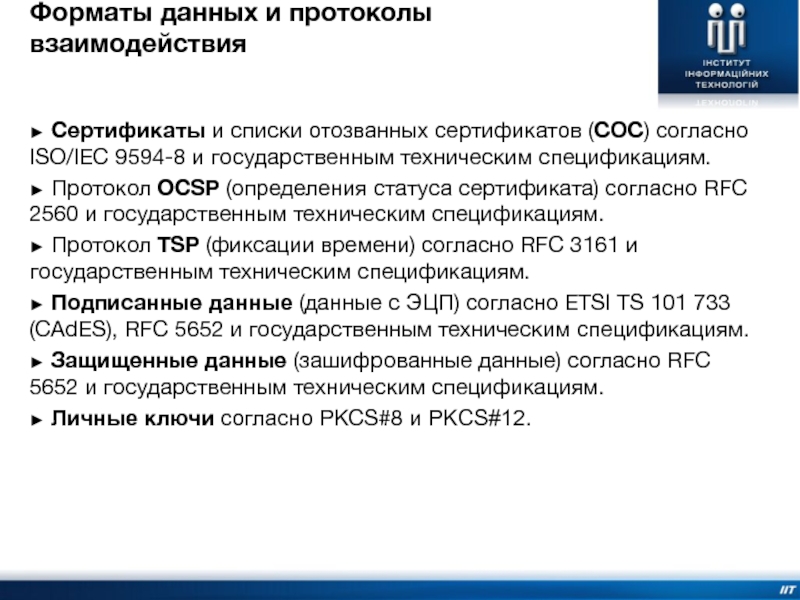

Слайд 17Форматы данных и протоколы взаимодействия

► Сертификаты и списки отозванных сертификатов

(СОС) согласно ISO/IEC 9594-8 и государственным техническим спецификациям.

► Протокол OCSP

(определения статуса сертификата) согласно RFC 2560 и государственным техническим спецификациям.► Протокол TSP (фиксации времени) согласно RFC 3161 и государственным техническим спецификациям.

► Подписанные данные (данные с ЭЦП) согласно ETSI TS 101 733 (CAdES), RFC 5652 и государственным техническим спецификациям.

► Защищенные данные (зашифрованные данные) согласно RFC 5652 и государственным техническим спецификациям.

► Личные ключи согласно PKCS#8 и PKCS#12.

Слайд 18Носители ключевой информации и криптомодули

► Электронные диски (flash-диски).

► Оптические компакт-диски

(CD/DVD).

► Файловая система (постоянные или съемные диски).

► Электронные ключи “Кристал-1”,

Технотрейд uaToken, Aladdin eToken, Автор SecureToken та СІС Almaz.► Смарт-карты “Карта-1”, Aladdin, Автор и Криптомаш.

► Криптомодули “Гряда-52” и “Гряда-61” и сетевой криптомодуль “Гряда-301”.

► Другие носители и криптомодули с библиотеками поддержки.

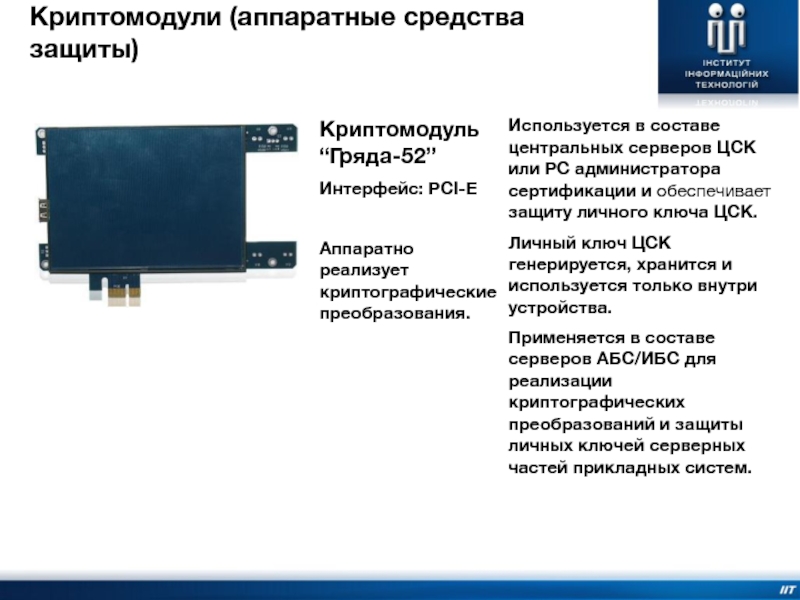

Слайд 19Криптомодули (аппаратные средства защиты)

Используется в составе центральных серверов ЦСК или

РС администратора сертификации и обеспечивает защиту личного ключа ЦСК.

Личный ключ

ЦСК генерируется, хранится и используется только внутри устройства.Применяется в составе серверов АБС/ИБС для реализации криптографических преобразований и защиты личных ключей серверных частей прикладных систем.

Криптомодуль “Гряда-52”

Интерфейс: PCI-E

Аппаратно реализует криптографические преобразования.

Слайд 20Применяется в составе РС администратора сертификации и обеспечивает защиту личного

ключа ЦСК.

Личный ключ ЦСК генерируется, хранится и применяется только внутри

устройства.Применяется в составе серверов и РС пользователей АБС/ИБС для реализации криптографических преобразований и защиты личных ключей составных частей прикладных систем.

Криптомодуль “Гряда-61”

Интерфейс: USB

Аппаратно реализует криптографические преобразования.

Криптомодули (аппаратные средства защиты)

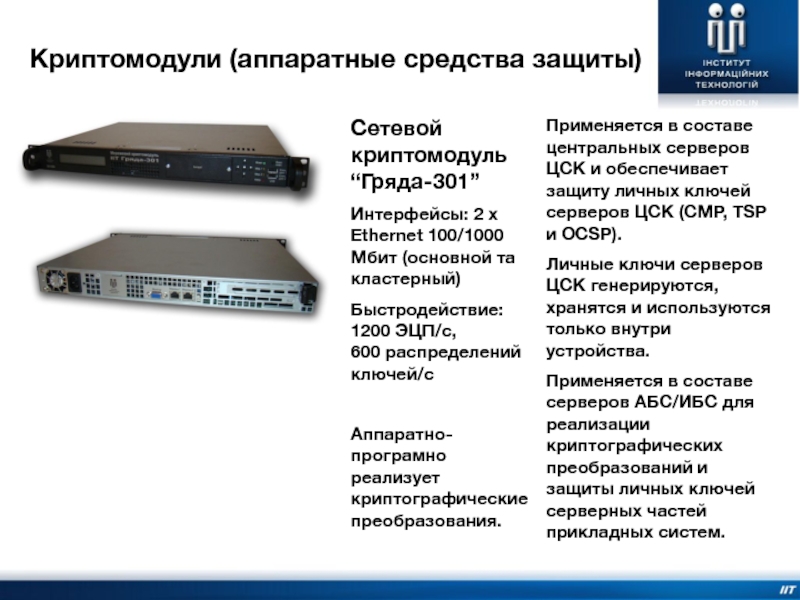

Слайд 21Применяется в составе центральных серверов ЦСК и обеспечивает защиту личных

ключей серверов ЦСК (CMP, TSP и OCSP).

Личные ключи серверов ЦСК

генерируются, хранятся и используются только внутри устройства.Применяется в составе серверов АБС/ИБС для реализации криптографических преобразований и защиты личных ключей серверных частей прикладных систем.

Сетевой криптомодуль “Гряда-301”

Интерфейсы: 2 x Ethernet 100/1000 Мбит (основной та кластерный)

Быстродействие: 1200 ЭЦП/с,

600 распределений ключей/c

Аппаратно-програмно реализует криптографические преобразования.

Криптомодули (аппаратные средства защиты)

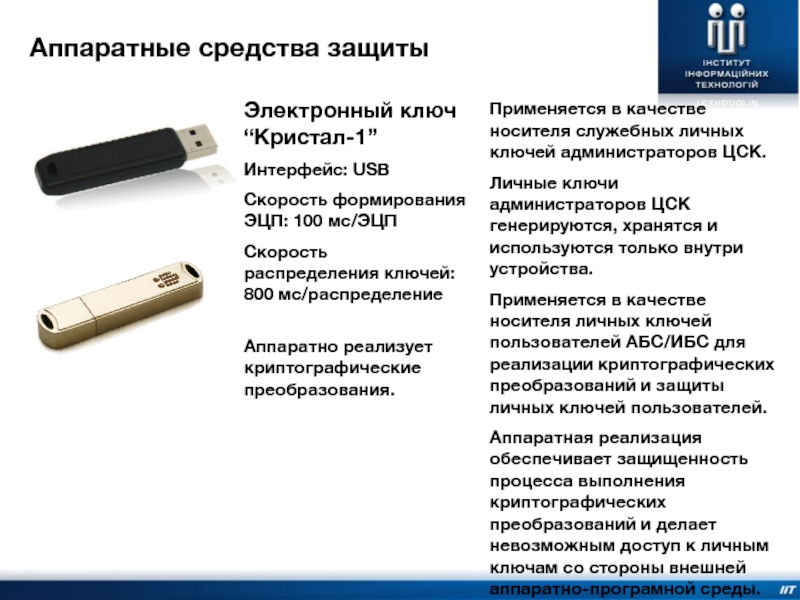

Слайд 22Аппаратные средства защиты

Электронный ключ “Кристал-1”

Интерфейс: USB

Скорость формирования ЭЦП: 100 мс/ЭЦП

Скорость

распределения ключей: 800 мс/распределение

Аппаратно реализует криптографические преобразования.

Применяется в качестве носителя

служебных личных ключей администраторов ЦСК.Личные ключи администраторов ЦСК генерируются, хранятся и используются только внутри устройства.

Применяется в качестве носителя личных ключей пользователей АБС/ИБС для реализации криптографических преобразований и защиты личных ключей пользователей.

Аппаратная реализация обеспечивает защищенность процесса выполнения криптографических преобразований и делает невозможным доступ к личным ключам со стороны внешней аппаратно-програмной среды.

Слайд 23Аппаратные средства защиты

Смарт-карта “Карта-1”

Интерфейс: контактный

Скорость формирования ЭЦП: 200 мс/ЭЦП

Аппаратно реализует

криптографические преобразования.

Применяется в качестве носителя личных ключей пользователей АБС/ИБС для

реализации криптографических преобразований и защиты личных ключей пользователей.Аппаратная реализация обеспечивает защищенность процесса выполнения криптографических преобразований и делает невозможным доступ к личным ключам со стороны внешней аппаратно-програмной среды.

Слайд 24Комплекс захисту інформації у ІР-мережах

Забезпечує шифрування та контроль цілісності потоку

IP-пакетів між ЛОМ або між клієнтами та ЛОМ.

Захист ЛОМ реалізують

IP-шифратори.Слайд 25IP-шифратори

Забезпечують шифрування та контроль цілісності потоку IP-пакетів, що передаються через

нього.

Функції:

■ шифрування та контроль цілісності ІР-пакетів;

■ інкапсуляцію ІР-пакетів та їх

маршрутизацію між мережевими інтерфейсами;■ приймання та передачу технологічної (управляючої) інформації;

■ прийом та введення в дію ключових даних;

■ встановлення захищених з’єднань з іншими ІР-шифраторами.

ІР-шифратор “Канал-201”

Інтерфейси: 2 x Ethernet 100/1000 Мбіт (RJ-45)

Швидікість: до 100 Мбіт/с

ІР-шифратор “Канал-301”

Інтерфейси: 2 x Ethernet 100/1000 Мбіт (RJ-45)

Швидікість: до 250 Мбіт/с

ІР-шифратор “Канал-401”

Інтерфейси: 2 x Ethernet 100/1000 Мбіт (2 RJ-45 та 2 LC)

Швидікість: до 350 Мбіт/с

Слайд 26Комплекс захисту електронної пошти

Забезпечує:

підпис повідомлень з використанням електронного цифрового підпису;

шифрування повідомлень користувача у поштовому клієнті при передачі та зберіганні.

Інтегровано

у поштові клієнти Microsoft Outlook, IBM Lotus Notes, Авіаінтур Захід, ФОСС FOSS-Mail.Слайд 27Комплекс захисту TCP-з’єднань

Забезпечує:

■ автентифікацію клієнтів та встановлення захищеного з’єднання;

■ шифрування

даних з’єднання.

Слайд 28Шлюз захисту

Шлюз захисту

“Бар’єр-301”

Інтерфейси: 2 x Ethernet 1000 Мбіт

(RJ-45)

Швидікість: до 250 Мбіт/с

Забезпечує до 100 автентифікацій/с

Забезпечує:

■ автентифікацію клієнтів та

встановлення захищеного з’єднання;■ шифрування даних з’єднання;

■ приймання та передачу технологічної (управляючої) інформації;

■ прийом та введення в дію ключових даних.

Слайд 29ИОК паспортной системы

Непосредственно ИОК Украины создается, как составная часть

системы изготовления

и применения биометрических паспортов в

соответствии с техническими требованиями ICAO.

Ее

основой является программно - технический комплекс. Комплекс и его составные части должны соответствовать

техническим требованиям ICAO и правилам усиленной

сертификации. Он также должен обеспечить реализацию

регламентных процедур и механизмов функционирования ИОК

относительно обслуживания сертификатов открытых ключей;

предоставление средств КЗИ для использования в составных частях

инфраструктуры при изготовлении и проверки биометрических

паспортов.

Слайд 30Компонента CSCA (ПТК CS-центра сертификации ключей – ЦСК подписи МЗПД);

Компонента

DS (DS-сервер, программные средства для станций изготовления МЗПД);

Компонента CIL (рабочая

станция оператора PKD);Компонента DV (ПТК DV-центра сертификации ключей);

Компонента CVCA (ПТК CV-центра сертификации ключей);

Компонента Сервер-концентратор EAC (EAC-сервер);

Компонента Модуль обслуживания IS (Средства для инспекционных станций).

Состав ИОК для паспортной системы

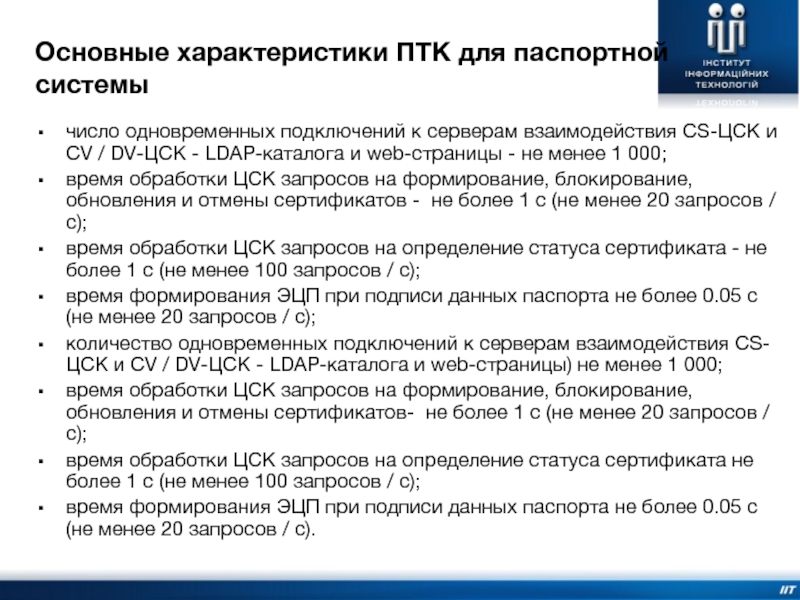

Слайд 32Основные характеристики ПТК для паспортной системы

число одновременных подключений к серверам

взаимодействия CS-ЦСК и CV / DV-ЦСК - LDAP-каталога и web-страницы

- не менее 1 000;время обработки ЦСК запросов на формирование, блокирование, обновления и отмены сертификатов - не более 1 с (не менее 20 запросов / c);

время обработки ЦСК запросов на определение статуса сертификата - не более 1 с (не менее 100 запросов / c);

время формирования ЭЦП при подписи данных паспорта не более 0.05 с (не менее 20 запросов / c);

количество одновременных подключений к серверам взаимодействия CS-ЦСК и CV / DV-ЦСК - LDAP-каталога и web-страницы) не менее 1 000;

время обработки ЦСК запросов на формирование, блокирование, обновления и отмены сертификатов- не более 1 с (не менее 20 запросов / c);

время обработки ЦСК запросов на определение статуса сертификата не более 1 с (не менее 100 запросов / c);

время формирования ЭЦП при подписи данных паспорта не более 0.05 с (не менее 20 запросов / c).

Слайд 33Основные характеристики ПТК для паспортной системы

Для определения степени выполнения и

функциональных требований

были использованы, в соответствии со стандартом ISO / IEC

15408 (Common Criteria for Information Technology Security Evaluation),

критерии оценки электронных проездных документов.

Применение стандарта ISO / IEC 15408 позволяет обеспечить

условия, в которых процесс описания, разработки и проверки

продукта будет произведен с выполнением необходимых требований.

Слайд 34Автоматизированные и интегрированные банковские системы (АБС/ИБС)

Центр сертификации ключей

Обеспечивает обслуживание сертификатов

и фиксирование времени

Средства криптографической защиты информации (КЗИ)

Обеспечивают целостность и неопровержимость

авторства электронных данных и документов с использованием механизмов электронной цифровой подписи (ЭЦП), а также аутентификацию и конфиденциальность и целостность данных путем шифрования и вычисления криптографических контрольных суммСущность и применение ИОК в АБС

Слайд 35Центр сертификации ключей

АБС/ІБС

Сервери ЦСК

Робочі місця адміністраторів ЦСК

Центральні сервери (кластер)

НМС

Дисковий масив

Мережні

криптомодулі (кластер)

РС адміністратора безпеки

РС адміністратора сертифікації

РС адміністратора реєстрації

Криптомодулі

Комутатор

Сервери взаємодії (кластер)

Міжмережний

екран/IPSСервери та користувачі прикладних систем із засобами КЗІ

Віддалені адміністратори реєстрації

Web-сервер, LDAP-сервер, поштовий сервер, шлюз захисту

БД, CMP-, TSP- та OCSP-сервери

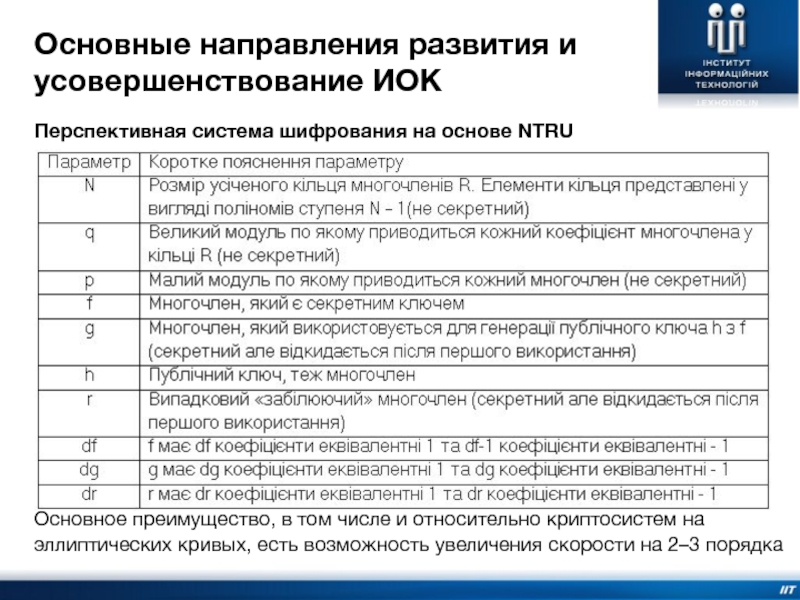

Слайд 36Перспективная система шифрования на основе NTRU

Основное преимущество, в том

числе и относительно криптосистем на

эллиптических кривых, есть возможность увеличения скорости

на 2–3 порядка Основные направления развития и

усовершенствование ИОК

Слайд 37NTRU – Nth Degree Truncated Polynomial Ring Units. Все операции

производятся в кольце усеченных многочленов (R=Z[X]/(X^N-1));

NTRU — первая криптосистема с

открытым ключом, основанная не на задачах факторизации или дискретного логарифмирования;Криптографическая стойкость NTRU основана на сложности задачи нахождения короткого вектора в заданной решётке.

Включен в IEEE 1363.1 «Lattice-based public-key cryptography» (2008);

Модифицированная версия является основой стандарта ANSI X9.98-2010 «Lattice-Based Polynomial Public Key Establishment Algorithm for the Financial Services Industry».

Основные направления развития и

усовершенствование ИОК

NTRU

Слайд 38

Все алгоритмы были реализованы на языке C, тестовый стенд имел

частоту

процессора 2 ГГц.

NTRU

1. При сопоставимых уровнях стойкости примерно в 300/100

раз быстрее ECDH (зашифр./расшифр. соответственно); 2. Выполняет операцию расшифрования в 125 раз быстрее, чем RSA.

3. Осуществляет генерацию ключей более, чем в 300 раз быстрее по сравнению с RSA.

Слайд 39Распараллеленная с помощью технологии CUDA реализация NTRU до 20 раз

быстрее, чем реализация ECC-NIST-224.

Выигрыш от распараллеливания RSA фактически отсутствует: его

реализация на CUDA в 230 раз медленнее аналогичной реализации NTRU.NTRU. Результаты исследования способности

ассиметричных алгоритмов к распараллеливанию

![ПК ЛК №19 (підс) 2001.ppt NTRU – Nth Degree Truncated Polynomial Ring Units. Все операции производятся NTRU – Nth Degree Truncated Polynomial Ring Units. Все операции производятся в кольце усеченных многочленов (R=Z[X]/(X^N-1));NTRU —](/img/thumbs/523fd8e9cce4419d554267de36446b36-800x.jpg)