Слайд 1САНКТ-ПЕТЕРБУРГСКИЙ

ГОСУДАРСТВЕННЫЙ

УНИВЕРСИТЕТ

ТЕЛЕКОММУНИКАЦИЙ

САНКТ- ПЕТЕРБУРГ

Слайд 2ЗАЩИТА АВТОМАТИЗИРОВАННЫХ СИСТЕМ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ

1

Слайд 3АВТОМАТИЗИРОВАННАЯ СИСТЕМА - система, реализующая технологию автоматизированной обработки информации с

применением средств вычислительной техники и связи, программного обеспечения и персонала

на конкретном объекте информатизации.

ПРАВИЛА РАЗГРАНИЧЕНИЯ ДОСТУПА - совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП - доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств, предоставляемых СВТ или АС.

ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ

Слайд 4Особенности построения современных АС

1. АС имеют, как правило, распределенный характер (то

есть, не ограничены одним помещением).

2. Каждый узел АС может быть либо

оконечным: коэффициент связности такого узла равен единице (самый типичный пример – абонентский пункт), либо через этот узел проходит транзитный информационный обмен (условно такой узел можно назвать коммутационным).

3. Внутри одного сегмента АС используется высокоскоростная среда передачи данных, например, на основе протокола Ethernet и/или Fast Ethernet.

4. Информационный обмен между сегментами АС происходит, в основном, в высокоскоростной среде передачи данных, однако, могут иметь место и низкоскоростные (например, модемные) подключения.

5. Общее число информационных ресурсов АС определяется, в основном, количеством оконечных узлов, число которых может составлять от десятков до сотен.

6. АС могут иметь один или несколько «выходов» в открытые сети связи, либо являться их сегментами.

5

Слайд 5Источниками угроз, реализуемых за счет несанкционированного доступа к информации с

использованием штатного или специально разработанного программного обеспечения, являются субъекты, действия

которых нарушают регламентируемые в АС правила разграничения доступа к информации. Этими субъектами могут быть:

нарушитель

носитель вредоносной программы

аппаратная закладка

Источники угрозы безопасности информации

Слайд 6средства информатизации (помещения, средства вычислительной техники, автоматизированные системы (подсистемы), сети,

средства и системы связи и передачи данных)

конфиденциальная информация, циркулирующая в

системах электронного документооборота в процессе информационного взаимодействия

общесистемные и прикладные программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение)

средства защиты информации

средства контроля эффективности защиты информации

Объекты воздействия в АС

Слайд 7нарушение конфиденциальности информации путем перехвата техническими средствами разведки, хищения или

копирования данных

блокирование информации (нарушение доступности информации)

уничтожение информации

модификация (искажение) информации

нарушение адресности

при передаче информации по каналам связи

отрицание подлинности информации

навязывание ложной информации

Результаты деструктивных действий в АС

Слайд 8ухудшение качества функционирования АС в органах власти и организациях

экономический, финансовый,

моральный ущерб владельцам и пользователям АС

сбои в работе АС обеспечения

жизнедеятельности

нарушения конституционных прав граждан

снижение авторитета, деловой репутации и, соответственно, степени доверия к данной организации, ущерб для престижа власти

Возможные последствия в случае реализации угроз безопасности информации

Слайд 9Типовая модель угроз безопасности информации, обрабатываемой в АРМ, не имеющих

подключения к сетям связи общего пользования

Угрозы утечки информации по техническим

каналам

угрозы утечки акустической (речевой) информации;

угрозы утечки видовой информации;

угрозы утечки информации по каналу ПЭМИН;

Угрозы НСД к информации, обрабатываемой на автоматизированном рабочем месте

угрозы, реализуемые в ходе загрузки операционной системы и направленные на перехват паролей или идентификаторов, модификацию базовой системы ввода/ вывода (BIOS), перехват управления загрузкой;

угрозы, реализуемые после загрузки операционной системы и направленные на выполнение несанкционированного доступа с применением стандартных функций (уничтожение, копирование, перемещение, форматирование носителей информации и т.п.) операционной системы или какой-либо прикладной программы (например, системы управления базами данных), с применением специально созданных для выполнения НСД программ (программ просмотра и модификации реестра, поиска текстов в текстовых файлах и т.п.);

угрозы внедрения вредоносных программ.

Слайд 10РУКОВОДЯЩИЕ ДОКУМЕНТЫ ФСТЭК РФ ПО ЗАЩИТЕ ИНФОРМАЦИИ В АС и

СВТ

1.Средства вычислительной техники. Защита от НСД к информации. Показатели защищённости

от НСД к информации.-1992.

2.Автоматизированные системы. Защита от НСД к информации. Классификация автоматизированных систем и требования по защите информации.-1992.

3.Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от НСД в АС и СВТ.-1992.

4.Концепция защиты СВТ и АС от несанкционированного доступа к информации.-1992.

5.Средства вычислительной техники. Межсетевые экраны. Защита от НСД к информации. Показатели защищённости от НСД к информации.-1997.

6. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей.-1999.

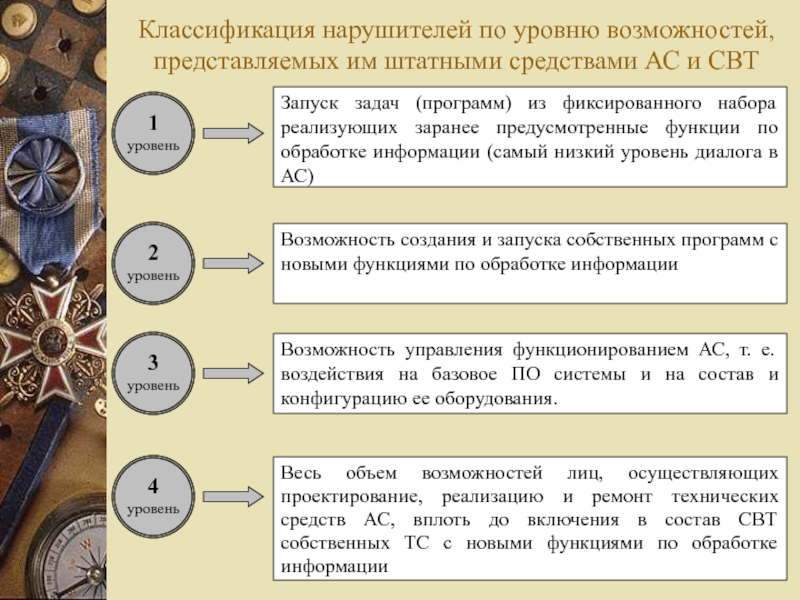

Слайд 11Классификация нарушителей по уровню возможностей, представляемых им штатными средствами АС

и СВТ

1

уровень

Запуск задач (программ) из фиксированного набора реализующих заранее предусмотренные

функции по обработке информации (самый низкий уровень диалога в АС)

2

уровень

Возможность создания и запуска собственных программ с новыми функциями по обработке информации

3

уровень

Возможность управления функционированием АС, т. е. воздействия на базовое ПО системы и на состав и конфигурацию ее оборудования.

4

уровень

Весь объем возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных ТС с новыми функциями по обработке информации

Слайд 12Структура АС

Автономные, не подключенные к иным информационным системам

Комплексы АРМ, объединенных

в единую информационную систему средствами связи без использования технологии удаленного

доступа (локальные системы)

Распределенные АС, комплексы АРМ или локальных АС, объединенных с использованием технологий удаленного доступа

Слайд 13Комплексная защита информации в автоматизированных системах

От

утечки по техническим каналам

От

внедренных специальных электронных устройств

От

специальных программ-“вирусов”

От

несанкциони-рованного доступа

Защита АС обеспечивается

комплексом программно-технических средств и поддерживающих их организационных мер

Слайд 14Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия

с информацией, осуществляемые с нарушением установленных прав и (или) правил

доступа к информации или действий с ней с применением штатных средств информационной системы или средств, аналогичных им по своим функциональному предназначению и техническим характеристикам

Несанкционированный доступ к информации

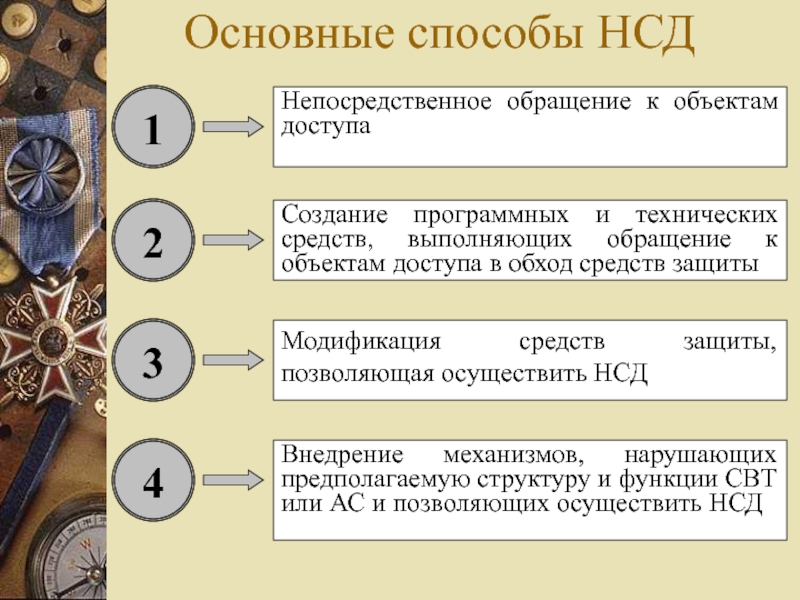

Слайд 15Основные способы НСД

1

Непосредственное обращение к объектам доступа

2

Создание программных и технических

средств, выполняющих обращение к объектам доступа в обход средств защиты

3

Модификация

средств защиты, позволяющая осуществить НСД

4

Внедрение механизмов, нарушающих предполагаемую структуру и функции СВТ или АС и позволяющих осуществить НСД

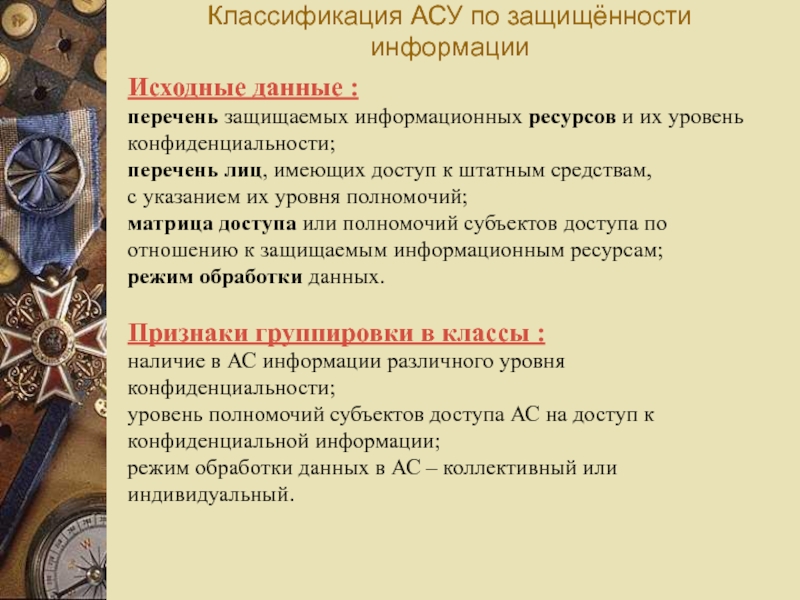

Слайд 16Классификация АСУ по защищённости информации

Исходные данные :

перечень защищаемых информационных ресурсов

и их уровень конфиденциальности;

перечень лиц, имеющих доступ к штатным средствам,

с

указанием их уровня полномочий;

матрица доступа или полномочий субъектов доступа по

отношению к защищаемым информационным ресурсам;

режим обработки данных.

Признаки группировки в классы :

наличие в АС информации различного уровня

конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

режим обработки данных в АС – коллективный или индивидуальный.

Слайд 17Режим обработки информации

Однопользовательский

Многопользовательский

Подразумевается не наличие одновременно

работающих пользователей, а наличие различных учетных записей в системе

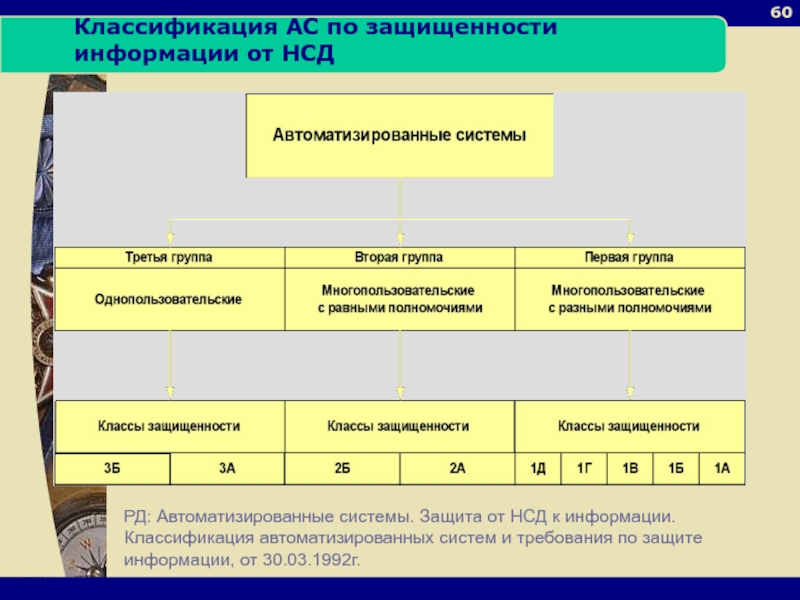

Слайд 1860

Классификация АС по защищенности информации от НСД

РД: Автоматизированные системы. Защита

от НСД к информации. Классификация автоматизированных систем и требования по

защите информации, от 30.03.1992г.

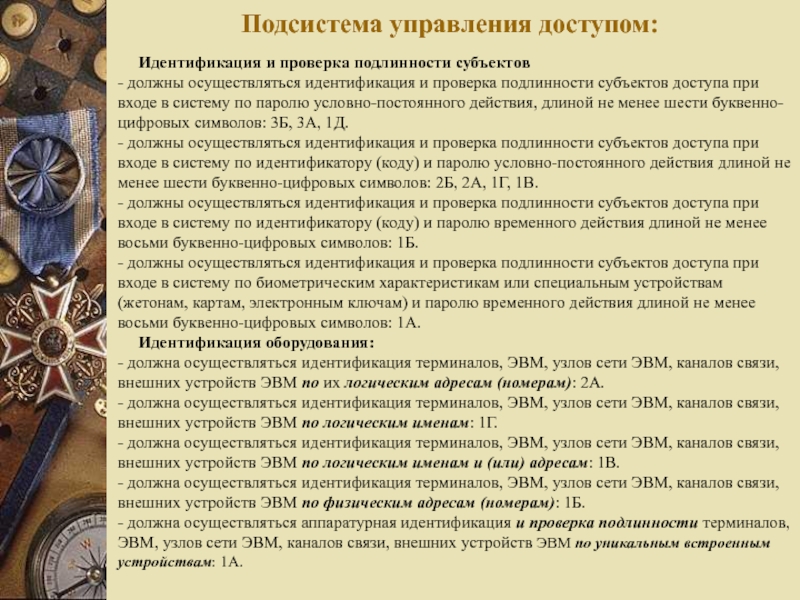

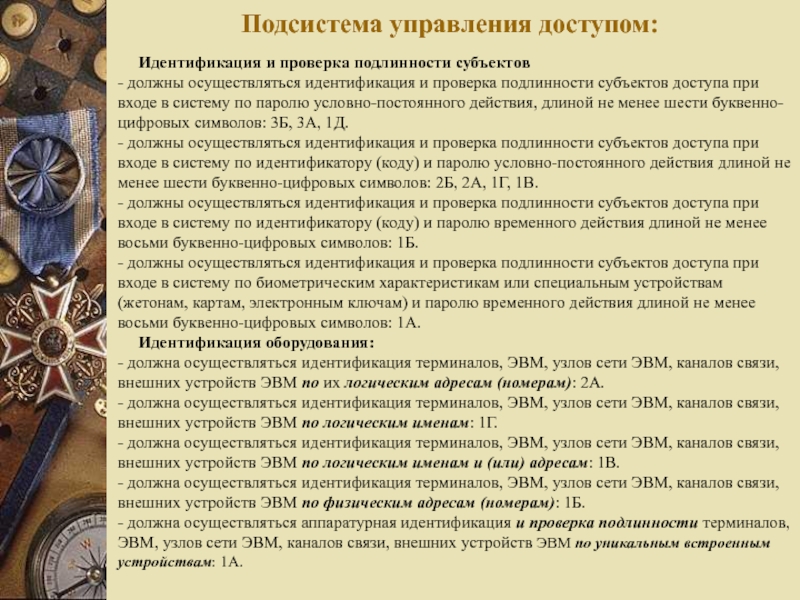

Слайд 20Подсистема управления доступом:

Идентификация и проверка подлинности

субъектов

- должны осуществляться идентификация и проверка подлинности субъектов доступа при

входе в систему по паролю условно-постоянного действия, длиной не менее шести буквенно-цифровых символов: 3Б, 3А, 1Д.

- должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов: 2Б, 2А, 1Г, 1В.

- должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю временного действия длиной не менее восьми буквенно-цифровых символов: 1Б.

- должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по биометрическим характеристикам или специальным устройствам (жетонам, картам, электронным ключам) и паролю временного действия длиной не менее восьми буквенно-цифровых символов: 1А.

Идентификация оборудования:

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по их логическим адресам (номерам): 2А.

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам: 1Г.

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по логическим именам и (или) адресам: 1В.

- должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по физическим адресам (номерам): 1Б.

- должна осуществляться аппаратурная идентификация и проверка подлинности терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по уникальным встроенным устройствам: 1А.

Слайд 21Подсистема управления доступом:

Идентификация

ПО:

- должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей

записей по именам: 2А, 1Г, 1В, 1Б.

должна осуществляться идентификация и проверка подлинности программ, томов, каталогов, файлов, записей, полей записей по именам и контрольным суммам (паролям, ключам): 1А.

Управление потоками:

должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на них информации: 2А, 1В, 1Б, 1А.

Контроль доступа:

- должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа: 1Г, 1В, 1Б, 1А.

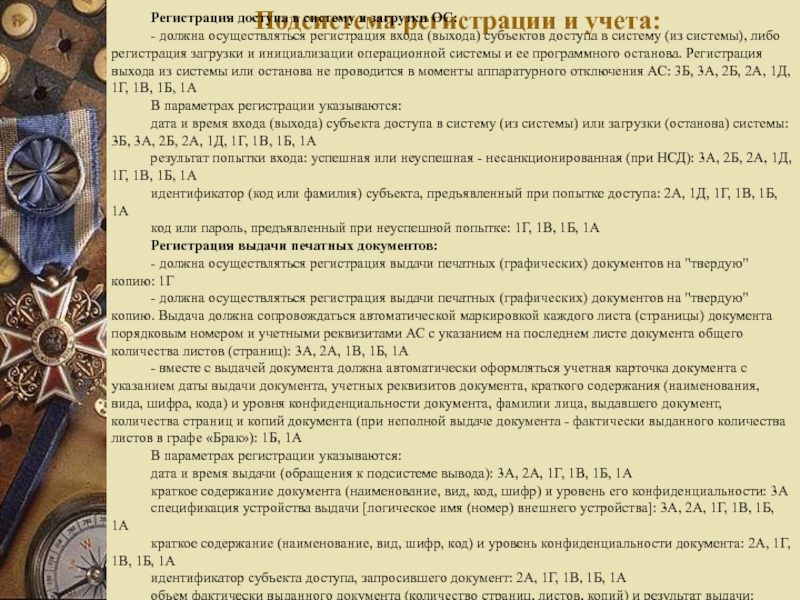

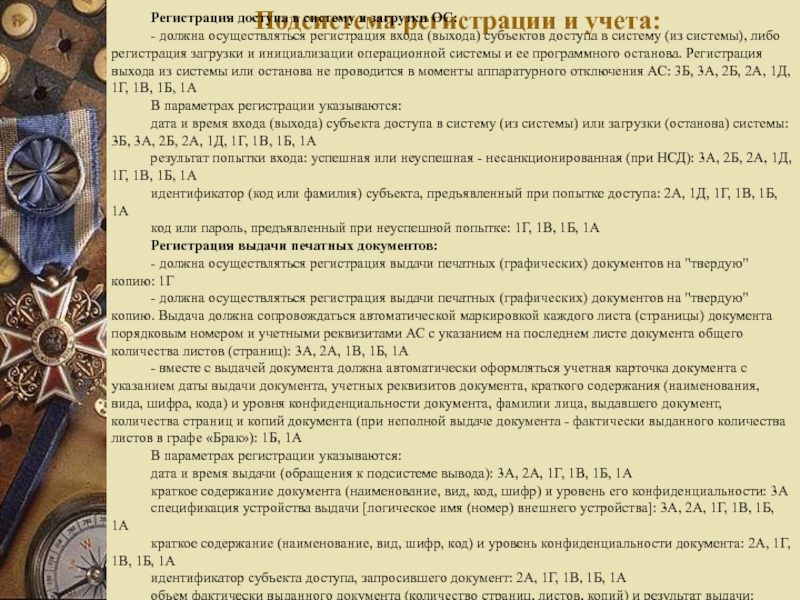

Слайд 22Подсистема регистрации и учета:

Регистрация доступа в

систему и загрузки ОС:

- должна осуществляться регистрация входа (выхода) субъектов

доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС: 3Б, 3А, 2Б, 2А, 1Д, 1Г, 1В, 1Б, 1А

В параметрах регистрации указываются:

дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы: 3Б, 3А, 2Б, 2А, 1Д, 1Г, 1В, 1Б, 1А

результат попытки входа: успешная или неуспешная - несанкционированная (при НСД): 3А, 2Б, 2А, 1Д, 1Г, 1В, 1Б, 1А

идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа: 2А, 1Д, 1Г, 1В, 1Б, 1А

код или пароль, предъявленный при неуспешной попытке: 1Г, 1В, 1Б, 1А

Регистрация выдачи печатных документов:

- должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию: 1Г

- должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. Выдача должна сопровождаться автоматической маркировкой каждого листа (страницы) документа порядковым номером и учетными реквизитами АС с указанием на последнем листе документа общего количества листов (страниц): 3А, 2А, 1В, 1Б, 1А

- вместе с выдачей документа должна автоматически оформляться учетная карточка документа с указанием даты выдачи документа, учетных реквизитов документа, краткого содержания (наименования, вида, шифра, кода) и уровня конфиденциальности документа, фамилии лица, выдавшего документ, количества страниц и копий документа (при неполной выдаче документа - фактически выданного количества листов в графе «Брак»): 1Б, 1А

В параметрах регистрации указываются:

дата и время выдачи (обращения к подсистеме вывода): 3А, 2А, 1Г, 1В, 1Б, 1А

краткое содержание документа (наименование, вид, код, шифр) и уровень его конфиденциальности: 3А

спецификация устройства выдачи [логическое имя (номер) внешнего устройства]: 3А, 2А, 1Г, 1В, 1Б, 1А

краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа: 2А, 1Г, 1В, 1Б, 1А

идентификатор субъекта доступа, запросившего документ: 2А, 1Г, 1В, 1Б, 1А

объем фактически выданного документа (количество страниц, листов, копий) и результат выдачи: успешный (весь объем), неуспешный: 1В, 1Б, 1А

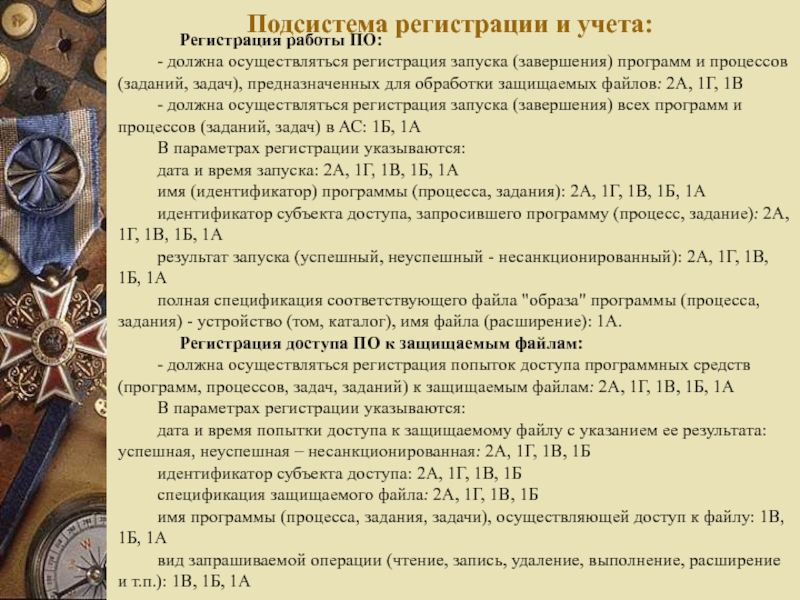

Слайд 23Подсистема регистрации и учета:

Регистрация работы ПО:

- должна осуществляться регистрация запуска (завершения) программ и

процессов (заданий, задач), предназначенных для обработки защищаемых файлов: 2А, 1Г, 1В

- должна осуществляться регистрация запуска (завершения) всех программ и процессов (заданий, задач) в АС: 1Б, 1А

В параметрах регистрации указываются:

дата и время запуска: 2А, 1Г, 1В, 1Б, 1А

имя (идентификатор) программы (процесса, задания): 2А, 1Г, 1В, 1Б, 1А

идентификатор субъекта доступа, запросившего программу (процесс, задание): 2А, 1Г, 1В, 1Б, 1А

результат запуска (успешный, неуспешный - несанкционированный): 2А, 1Г, 1В, 1Б, 1А

полная спецификация соответствующего файла "образа" программы (процесса, задания) - устройство (том, каталог), имя файла (расширение): 1А.

Регистрация доступа ПО к защищаемым файлам:

- должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам: 2А, 1Г, 1В, 1Б, 1А

В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная – несанкционированная: 2А, 1Г, 1В, 1Б

идентификатор субъекта доступа: 2А, 1Г, 1В, 1Б

спецификация защищаемого файла: 2А, 1Г, 1В, 1Б

имя программы (процесса, задания, задачи), осуществляющей доступ к файлу: 1В, 1Б, 1А

вид запрашиваемой операции (чтение, запись, удаление, выполнение, расширение и т.п.): 1В, 1Б, 1А

Слайд 24Подсистема регистрации и учета:

Регистрация доступа ПО к оборудованию и программным продуктам:

- должна осуществляться

регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей: 2А, 1Г, 1В, 1Б, 1А

В параметрах регистрации указываются:

дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная – несанкционированная: 2А, 1Г, 1В, 1Б, 1А

идентификатор субъекта доступа: 2А, 1Г, 1В, 1Б, 1А

спецификация защищаемого объекта [логическое имя (номер)]: 2А, 1Г, 1В, 1Б, 1А

имя программы (процесса, задания, задачи), осуществляющей доступ к защищаемому объекту: 1В, 1Б, 1А

вид запрашиваемой операции (чтение, запись, монтирование, захват и т.п.): 1В, 1Б, 1А

Регистрация изменений полномочий субъектов доступа и статуса объектов доступа:

- должна осуществляться регистрация изменений полномочий субъектов доступа и статуса объектов доступа: 1В, 1Б, 1А

В параметрах регистрации указываются:

дата и время изменения полномочий и статуса: 1В, 1Б, 1А

идентификатор субъекта доступа (администратора), осуществившего изменения: 1В, 1Б, 1А

идентификатор субъекта, у которого проведено изменение полномочий и вид изменения (пароль, код, профиль и т.п.): 1Б, 1А

спецификация объекта, у которого проведено изменение статуса защиты и вид изменения (код защиты, уровень конфиденциальности): 1Б, 1А

Слайд 25Подсистема регистрации и учета:

Учет создаваемых файлов:

- должен осуществляться автоматический учет создаваемых защищаемых файлов

с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта: 2А, 1В, 1Б, 1А

Учет используемого ПО и оборудования:

- должен осуществляться автоматический учет инициируемых защищаемых томов, каталогов, областей оперативной памяти ЭВМ, выделяемых для обработки защищаемых файлов, внешних устройств ЭВМ, каналов связи, ЭВМ, узлов сети ЭВМ, фрагментов сети с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта: 1Б, 1А

Очистка памяти:

- должна осуществляться очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей: 3А, 2А, 1Г, 1В, 1Б, 1А

Очистка осуществляется двукратной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов): 3А, 2А, 1В, 1Б, 1А

Очистка осуществляется однократной произвольной записью в освобождаемую область памяти, ранее использованную для хранения защищаемых данных (файлов): 1Г

Учет носителей информации:

- должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку): 3Б, 3А, 2Б, 2А, 1Д, 1Г, 1В, 1Б, 1А

- должно проводиться несколько видов учета (дублирующих) защищаемых носителей информации с регистрацией выдачи (приема) носителей информации: 3А, 2А, 1В, 1Б, 1А

- учет защищаемых носителей должен проводиться в журнале (картотеке) с регистрацией их выдачи (приема): 2А, 1Д, 1Г, 1В, 1Б, 1А

Сигнализация попыток нарушения защиты:

- должна осуществляться сигнализация попыток нарушения защиты: 1В

- должна осуществляться сигнализация попыток нарушения защиты на терминал администратора и нарушителя: 1Б, 1А

Слайд 26Криптографическая подсистема:

- должно осуществляться шифрование всей

конфиденциальной информации, записываемой на совместно используемые различными субъектами доступа (разделяемые)

носители данных, в каналах связи, а также на съемные носители данных (дискеты, микрокассеты и т.п.) долговременной внешней памяти для хранения за пределами сеансов работы санкционированных субъектов доступа: 2А, 1Б, 1А

При этом должны выполняться автоматическое освобождение и принудительная очистка областей внешней памяти, содержавших ранее незашифрованную информацию: 2А, 1Б, 1А

- должны использоваться разные криптографические ключи для шифрования информации, принадлежащей различным субъектам доступа (группам субъектов): 1А

- доступ субъектов к операциям шифрования и криптографическим ключам должен дополнительно контролироваться подсистемой управления доступом: 2А, 1Б, 1А

- должны использоваться сертифицированные средства криптографической защиты. Их сертификацию проводят специальные сертификационные центры или специализированные предприятия, имеющие лицензию на проведение сертификации криптографических средств защиты: 2А, 1Б, 1А

Слайд 27Подсистема обеспечения целостности:

Должна

быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а

также неизменность программной среды: 3Б, 3А, 2Б, 2А, 1Д, 1Г, 1В, 1Б, 1А

Целостность СЗИ НСД:

целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ: 3Б, 3А, 2Б, 2А

целостность СЗИ НСД проверяется при загрузке системы по контрольным суммам компонент СЗИ: 1Д, 1Г, 1В

целостность СЗИ НСД проверяется по контрольным суммам всех компонент СЗИ как в процессе загрузки, так и динамически в процессе работы АС: 1Б

целостность СЗИ НСД проверяется по имитовставкам алгоритма ГОСТ 28147-89 или по контрольным суммам другого аттестованного алгоритма всех компонент СЗИ как в процессе загрузки, так и динамически в процессе функционирования АС: 1А

Целостность программной среды:

целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ: 3Б, 3А, 2Б, 2А

целостность программной среды обеспечивается использованием трансляторов с языков высокого уровня и отсутствием средств модификации объектного кода программ в процессе обработки и (или) хранения защищаемой информации: 1Д, 1Г, 1В

целостность программной среды обеспечивается качеством приемки программных средств в АС, предназначенных для обработки защищенных файлов: 1Б

целостность программной среды обеспечивается качеством приемки любых программных средств в АС: 1А

Слайд 28Подсистема обеспечения целостности:

Тестирование СЗИ

НСД:

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении

программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД: 3Б, 3А, 2Б, 2А, 1Д, 1Г

- должно проводиться периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в год: 1В

- должно проводиться периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в квартал: 1Б, 1А

Средства восстановления СЗИ НСД:

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности: 3Б, 3А, 2Б, 2А, 1Д, 1Г, 1В

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности, а также оперативное восстановление функций СЗИ НСД при сбоях: 1Б

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности, а также автоматическое оперативное восстановление функций СЗИ НСД при сбоях: 1А

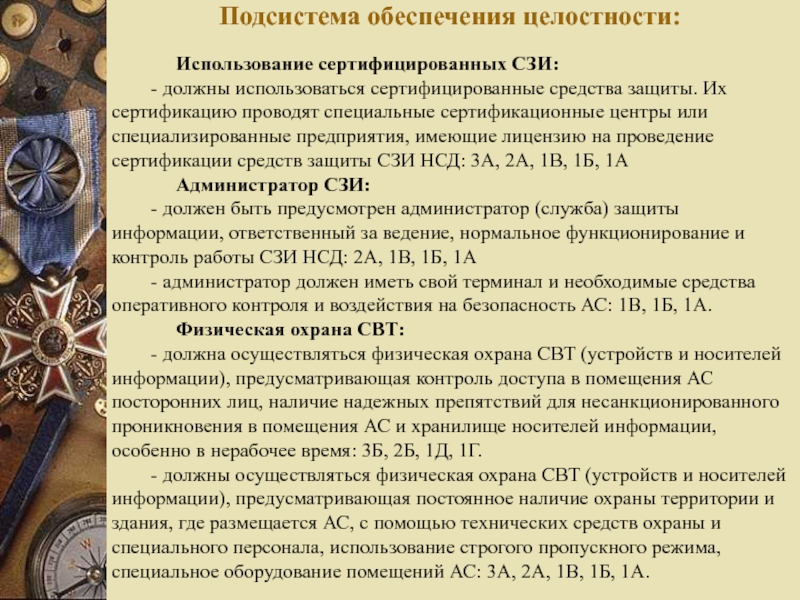

Слайд 29Подсистема обеспечения целостности:

Использование сертифицированных

СЗИ:

- должны использоваться сертифицированные средства защиты. Их сертификацию проводят специальные

сертификационные центры или специализированные предприятия, имеющие лицензию на проведение сертификации средств защиты СЗИ НСД: 3А, 2А, 1В, 1Б, 1А

Администратор СЗИ:

- должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД: 2А, 1В, 1Б, 1А

- администратор должен иметь свой терминал и необходимые средства оперативного контроля и воздействия на безопасность АС: 1В, 1Б, 1А.

Физическая охрана СВТ:

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время: 3Б, 2Б, 1Д, 1Г.

- должны осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая постоянное наличие охраны территории и здания, где размещается АС, с помощью технических средств охраны и специального персонала, использование строгого пропускного режима, специальное оборудование помещений АС: 3А, 2А, 1В, 1Б, 1А.

Слайд 3058

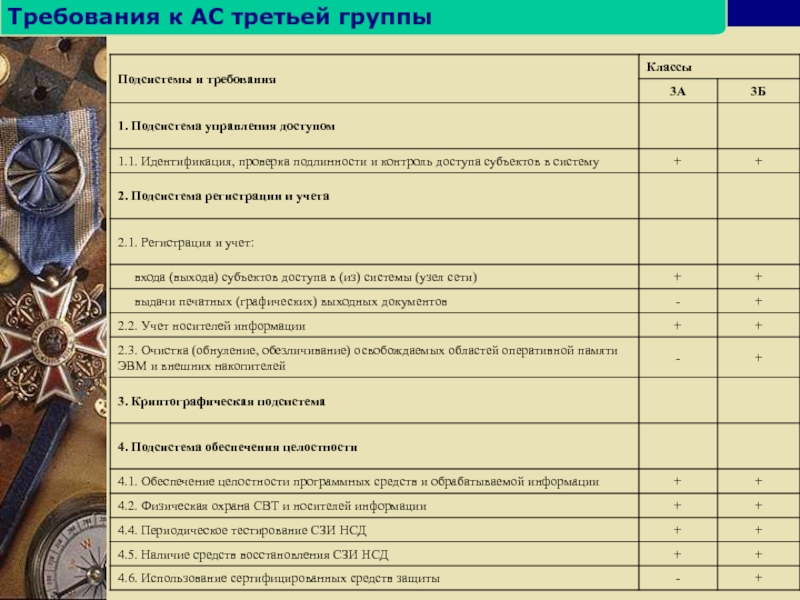

Требования к АС третьей группы

Слайд 3158

62

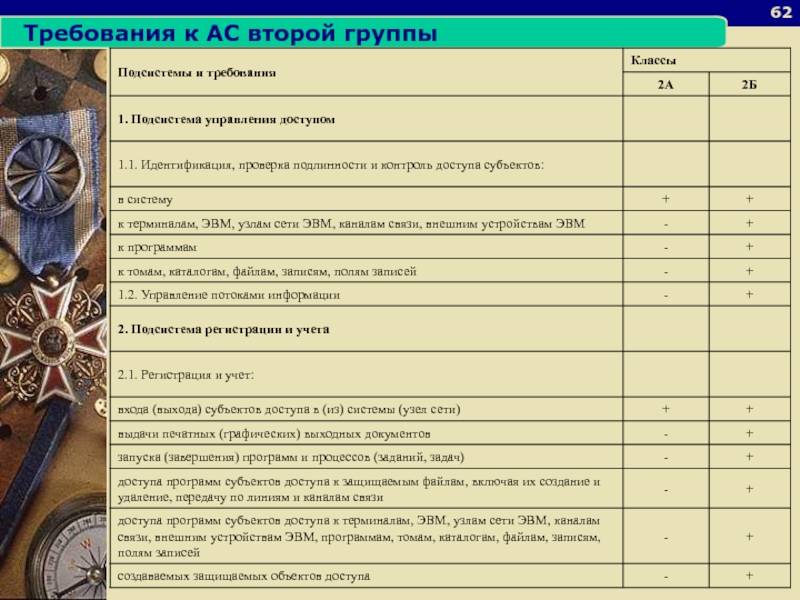

Требования к АС второй группы

Слайд 3258

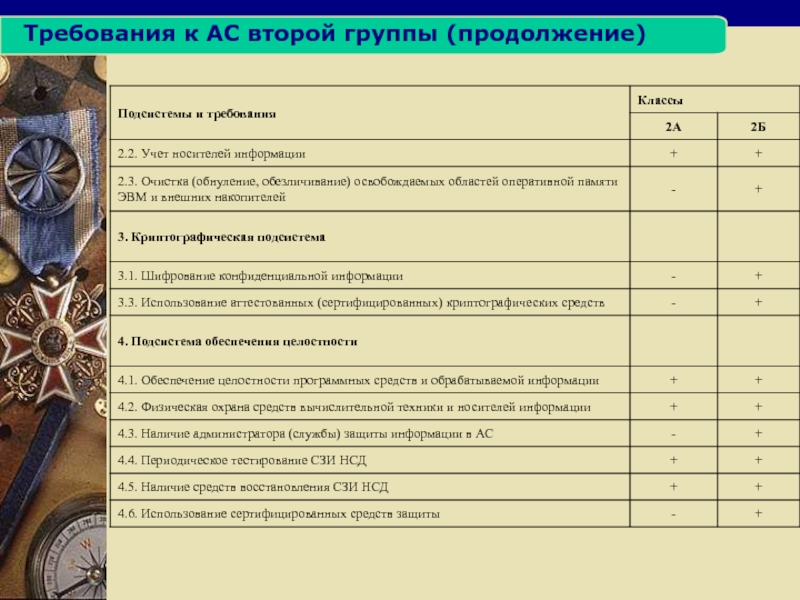

Требования к АС второй группы (продолжение)

Слайд 3358

62

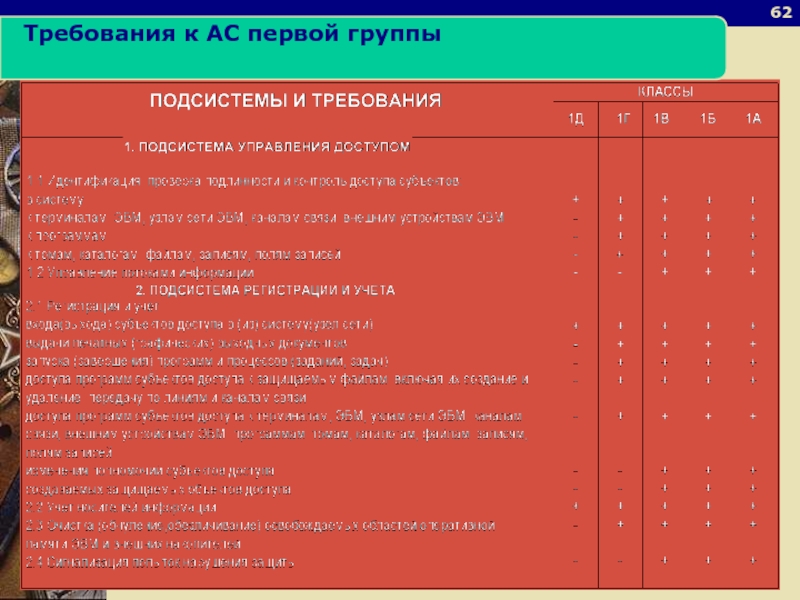

Требования к АС первой группы

Слайд 3463

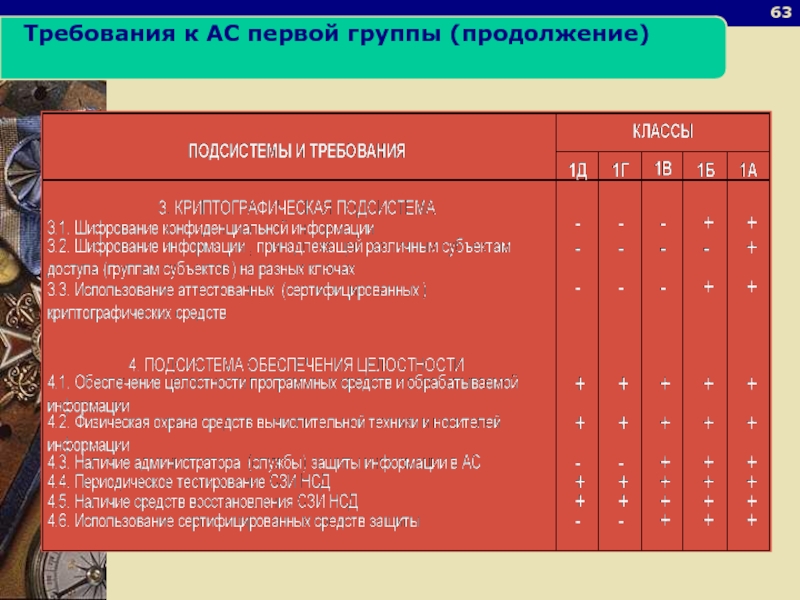

Требования к АС первой группы (продолжение)

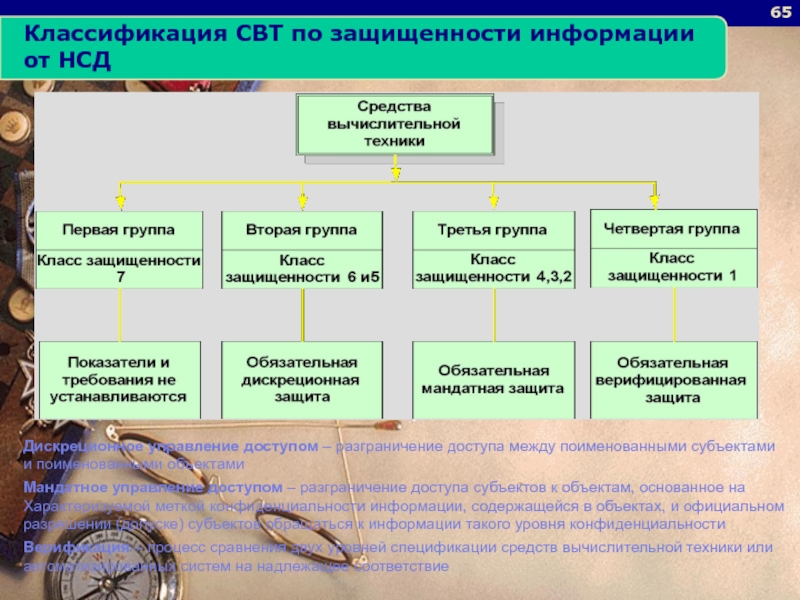

Слайд 35Дискреционное управление доступом – разграничение доступа между поименованными субъектами

и поименованными

объектами

Мандатное управление доступом – разграничение доступа субъектов к объектам,

основанное на

Характеризуемой меткой конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности

Верификация – процесс сравнения двух уровней спецификации средств вычислительной техники или автоматизированных систем на надлежащее соответствие

Классификация СВТ по защищенности информации от НСД

65

Слайд 36Перечень показателей по классам защищенности СВТ

66

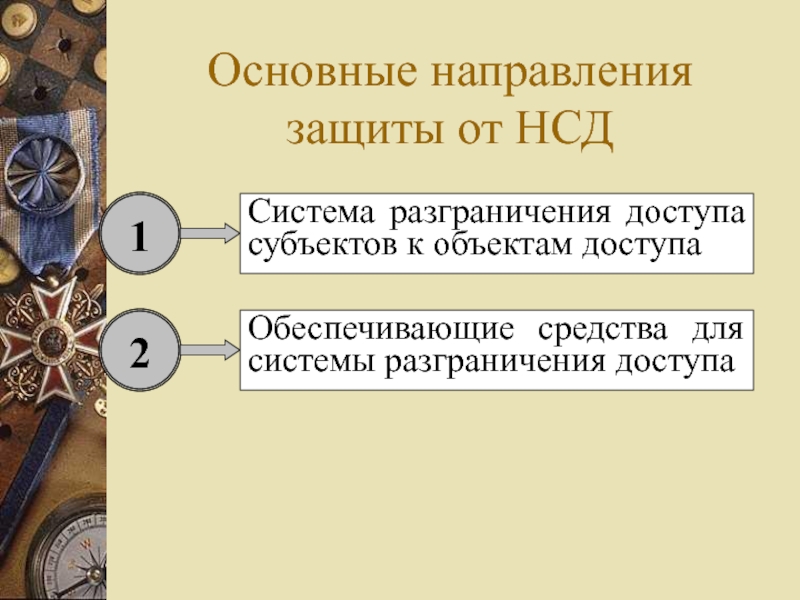

Слайд 38Основные направления защиты от НСД

1

Система разграничения доступа субъектов к объектам

доступа

2

Обеспечивающие средства для системы разграничения доступа

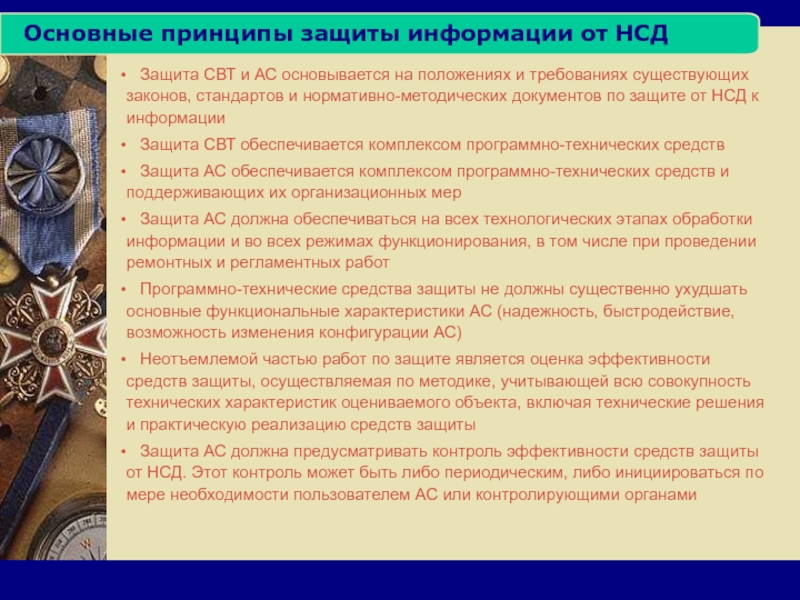

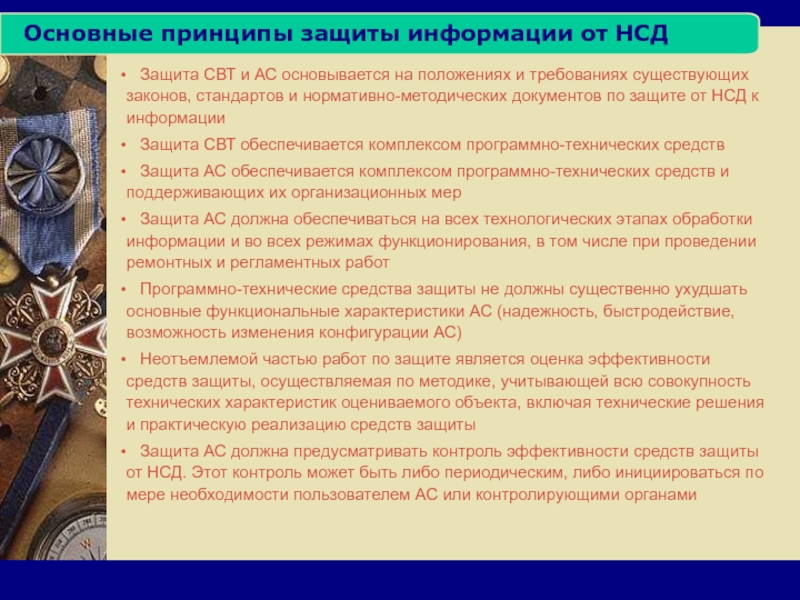

Слайд 39Основные принципы защиты информации от НСД

Защита СВТ и

АС основывается на положениях и требованиях существующих законов, стандартов и

нормативно-методических документов по защите от НСД к информации

Защита СВТ обеспечивается комплексом программно-технических средств

Защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер

Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ

Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС)

Неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты

Защита АС должна предусматривать контроль эффективности средств защиты от НСД. Этот контроль может быть либо периодическим, либо инициироваться по мере необходимости пользователем АС или контролирующими органами

Слайд 40Подсистема защиты от угроз физического доступа (контроля физического доступа)

Подсистема защиты

от НСД к программной среде

Подсистема контроля доступа на территорию объекта

и в помещения

Подсистема охранной сигнализации и наблюдения

Автоматизированные контрольно -пропускные пункты

Комплекс средств контроля и защиты от физического доступа к аппаратуре

Комплекс средств контроля вскрытия аппаратуры

Комплекс средств блокирования аппаратуры

Средства учета и уничтожения носителей

Комплекс средств физической аутентификации пользователей

Комплекс программных и программно-аппаратных средств разграничения доступа (в том числе криптозащиты, межсетевого экранирования, построения VPN-сетей и др.)

Программные средства блокирования несанкционированных действий, сигнализации и регистрации

Подсистема защиты от программно-математического воздействия

Средства повышения достоверности данных и надежности транзакций

Средства архивирования, резервного копирования

Программные средства обнаружения вторжений и сетевых атак

Подсистема защиты информации от НСД

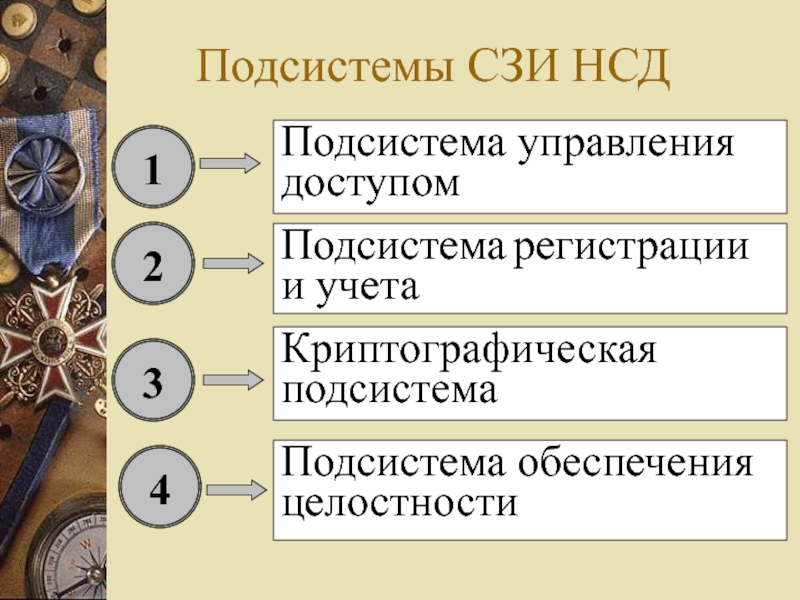

Слайд 41Подсистемы СЗИ НСД

1

Подсистема управления доступом

2

Подсистема регистрации и учета

3

Криптографическая подсистема

4

Подсистема обеспечения

целостности

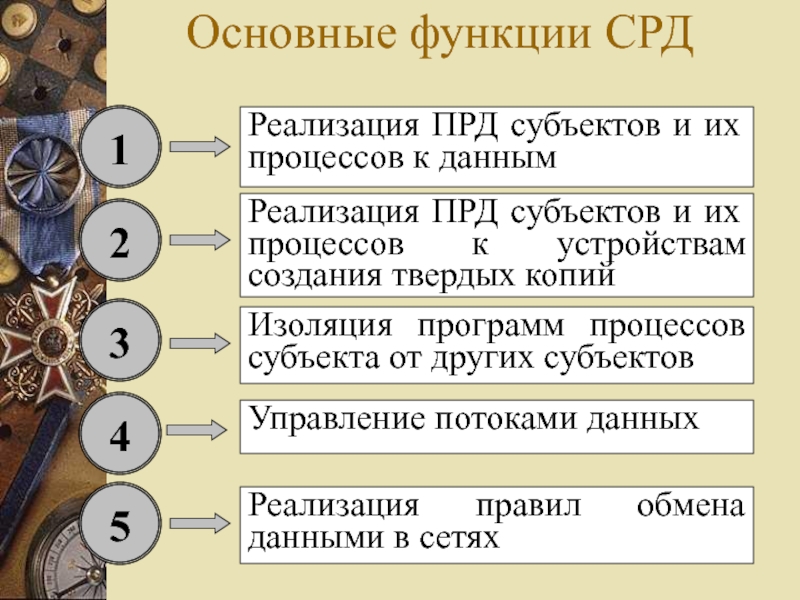

Слайд 42Основные функции СРД

1

Реализация ПРД субъектов и их процессов к данным

2

Реализация

ПРД субъектов и их процессов к устройствам создания твердых копий

3

Изоляция

программ процессов субъекта от других субъектов

4

Управление потоками данных

5

Реализация правил обмена данными в сетях

Слайд 43Функции обеспечивающих средств для СРД

1

Идентификация, аутентификация и поддержание привязки субъекта

к процессу

Регистрация действий субъекта и его процесса

Предоставление возможностей исключения и

включения новых субъектов и объектов доступа, а также изменение полномочий субъектов

2

3

4

Реакция на попытки НСД (сигнализация, блокировка)

Тестирование

5

Очистка памяти

6

Учет твердых копий в АС

7

Контроль целостности СРД и обеспечивающих средств

8

Слайд 44Криптозащита

Криптографическая подсистема (КП) предназначена для реализации функций криптографического преобразования данных

в АС.

Основные задачи КП :

генерация и распределение ключевой информации между

пользователями АС;

управление ключевой информацией;

шифрование/дешифрование информации;

взаимодействие с другими подсистемами СЗИ НСД.

ГОСТ 28147-89

Системы обработки информации

Защита криптографическая

Алгоритм криптографического преобразования

ГОСТ Р 34.11-94

Информационная технология

Криптографическая защита информации

Функция хэширования