Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

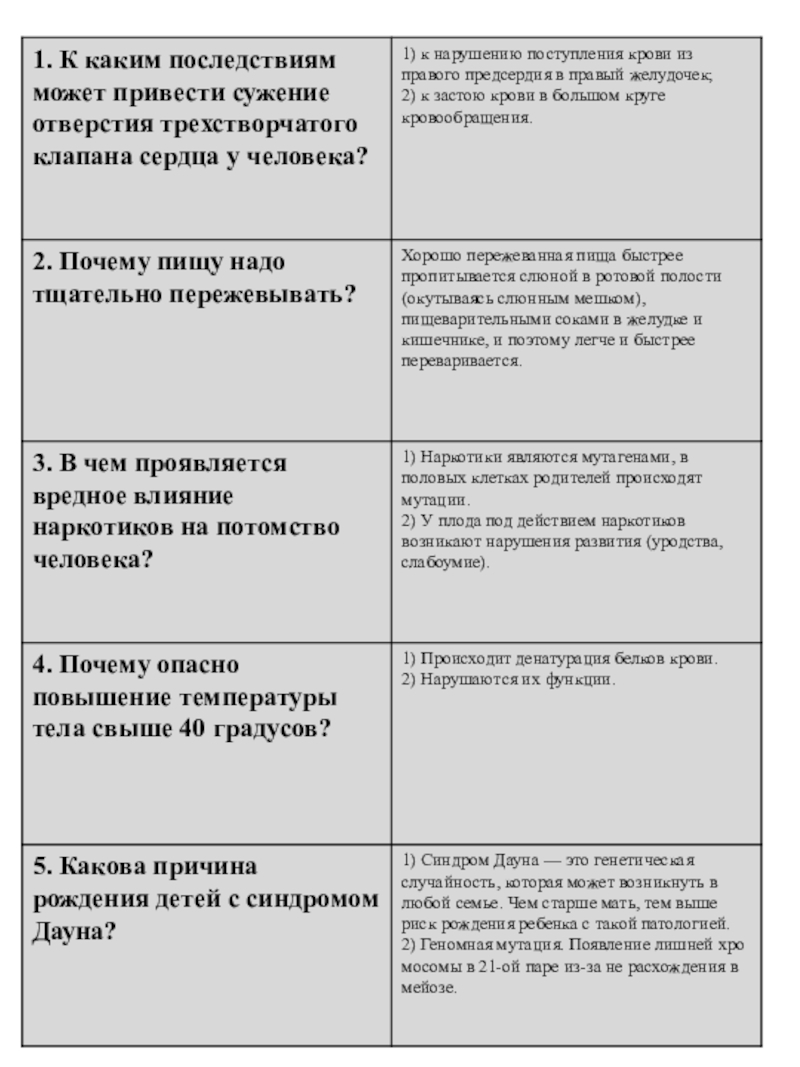

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Стеганография

Содержание

- 1. Стеганография

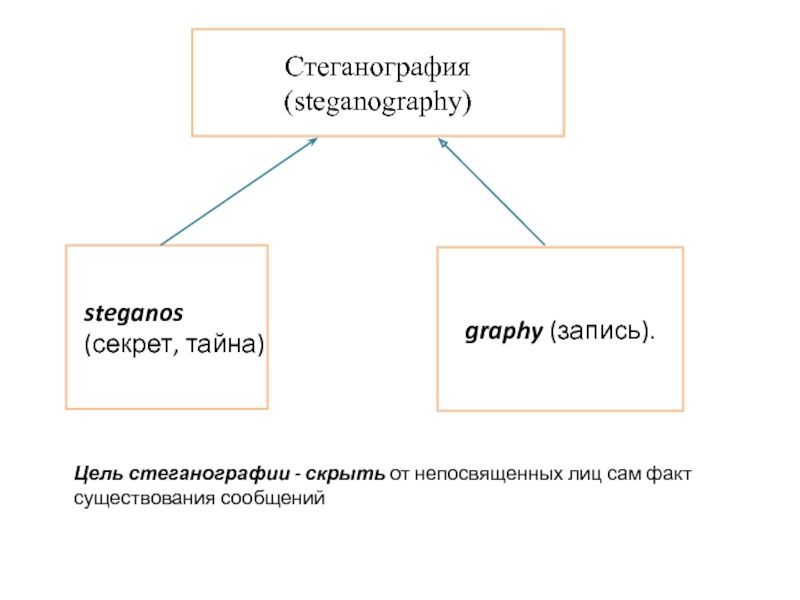

- 2. Стеганография(steganography)steganos (секрет, тайна)graphy (запись).Цель стеганографии - скрыть от непосвященных лиц сам факт существования сообщений

- 3. История развития стеганографии

- 4. История развития стеганографии. Стеганография вчераместом зарождения стеганографии

- 5. История развития стеганографии. Стеганография вчерагреческий историк Геродот

- 6. История развития стеганографии. Стеганография вчерахорошо известны различные

- 7. История развития стеганографии. Стеганография вчерав Китае письма

- 8. История развития стеганографии. Стеганография вчераВ XV веке

- 9. История развития стеганографии. Стеганография вчераСтеганографические методы активно

- 10. История развития стеганографии. Стеганография вчераособое место в

- 11. История развития стеганографии. Стеганография сегоднякомпьютерные технологии придали

- 12. Пример стеганографии"КОМПАНИЯ "ЛЮЦИФЕР" ИСПОЛЬЗУЕТ ЕДКИЙ НАТР, ТЯЖЕЛЫЕ

- 13. Компьютерная стеганография завтраактуальность проблемы информационной безопасности постоянно

- 14. Виды компьютерной стеганографии. Основные стенографические методы

- 15. Принципы стеганографияфайлы, содержащие оцифрованное изображение или звук,

- 16. Принципы стеганографияМетоды скрытия должны обеспечивать аутентичность и

- 17. Направления компьютерной стеганографияИспользование специальных свойств компьютерных форматовИспользование избыточности аудио и визуальной информации

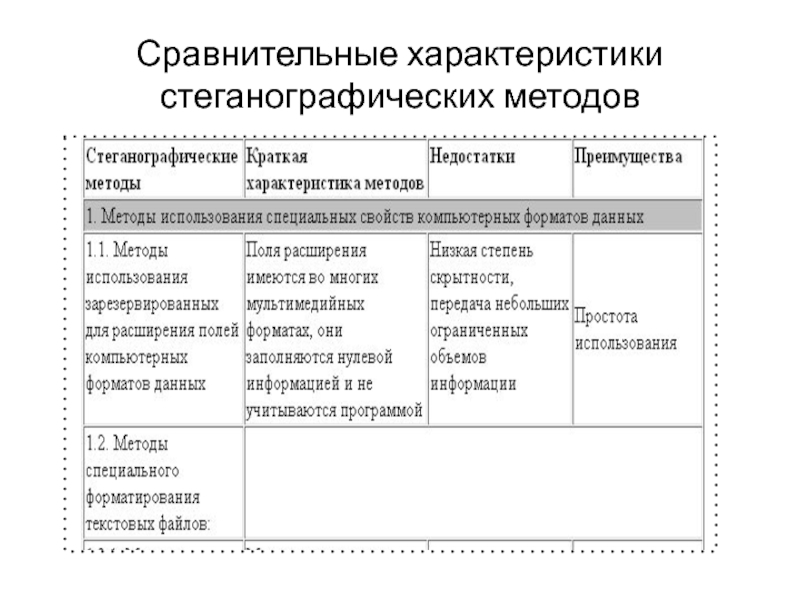

- 18. Сравнительные характеристики стеганографических методов

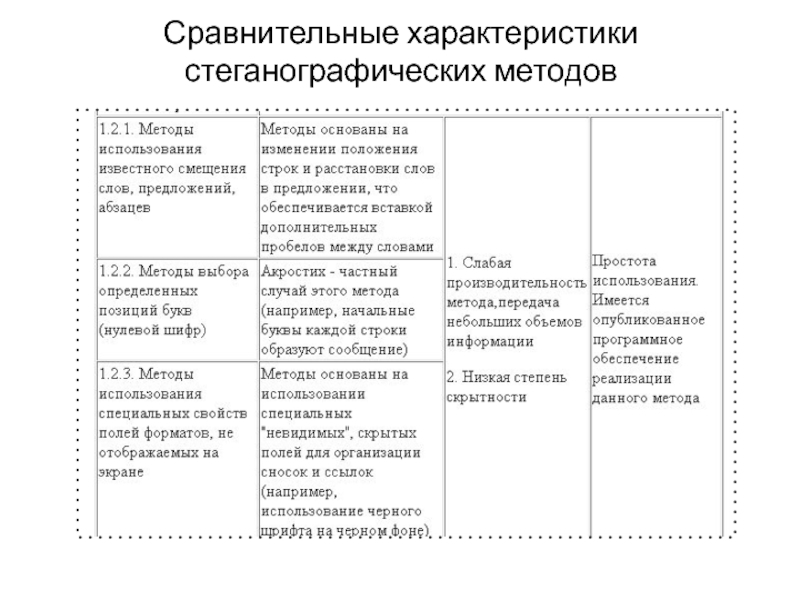

- 19. Сравнительные характеристики стеганографических методов

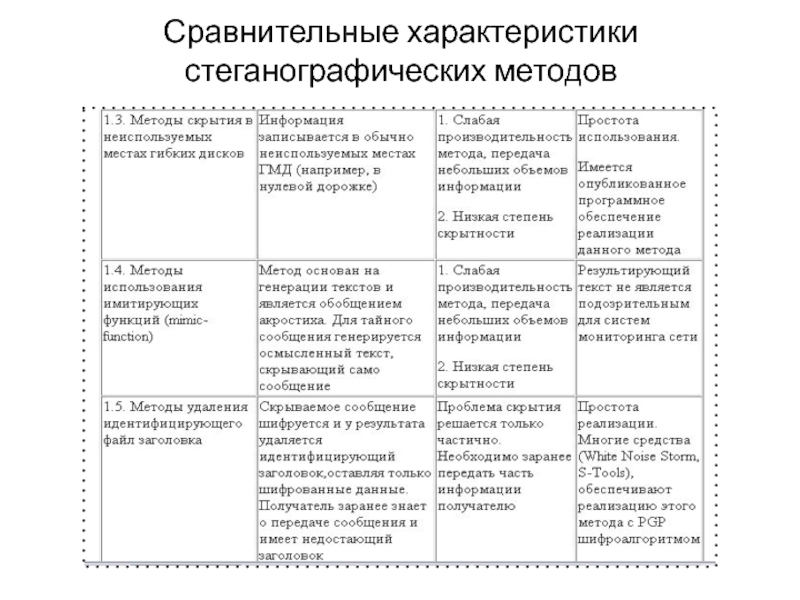

- 20. Сравнительные характеристики стеганографических методов

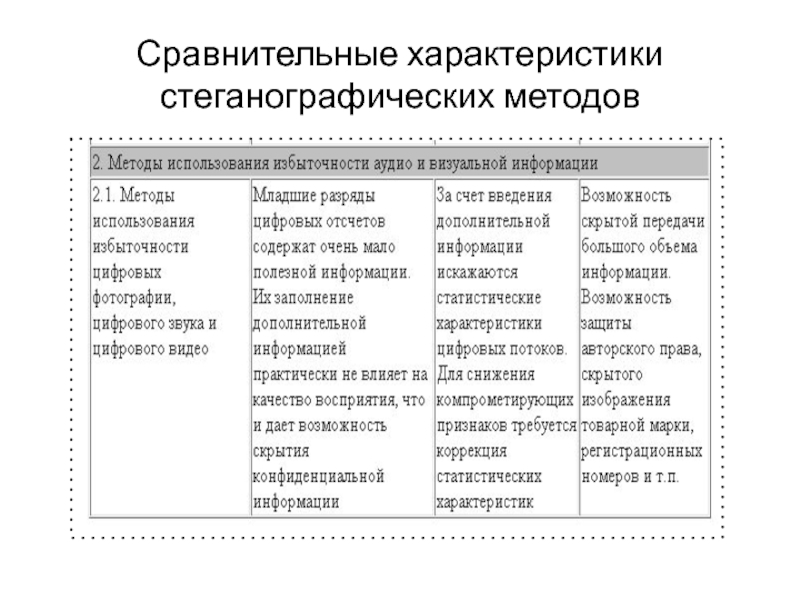

- 21. Сравнительные характеристики стеганографических методов

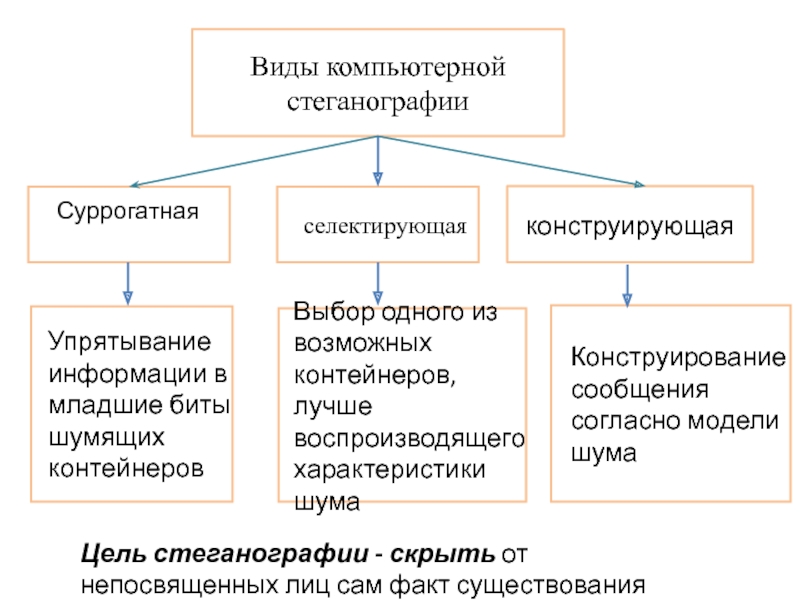

- 22. Виды компьютерной стеганографииСуррогатная конструирующаяЦель стеганографии - скрыть от

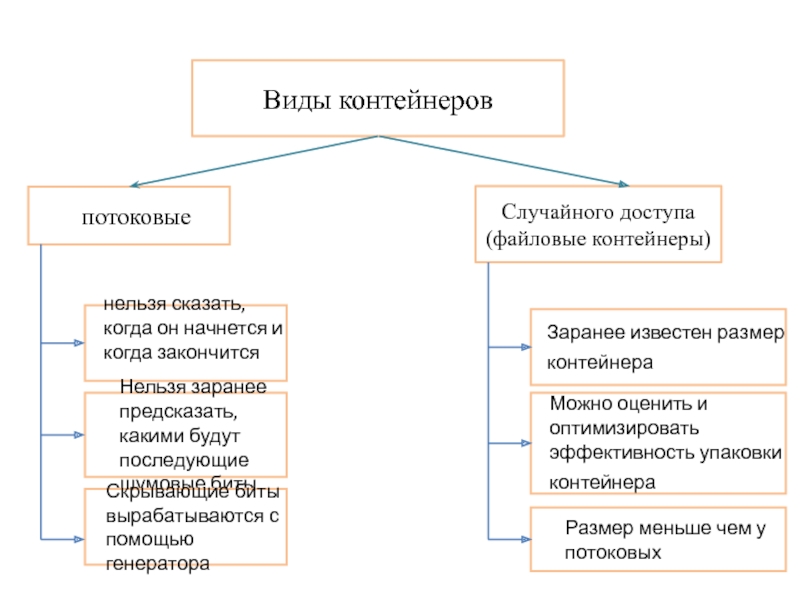

- 23. Виды контейнеровпотоковыеСлучайного доступа(файловые контейнеры)нельзя сказать, когда он

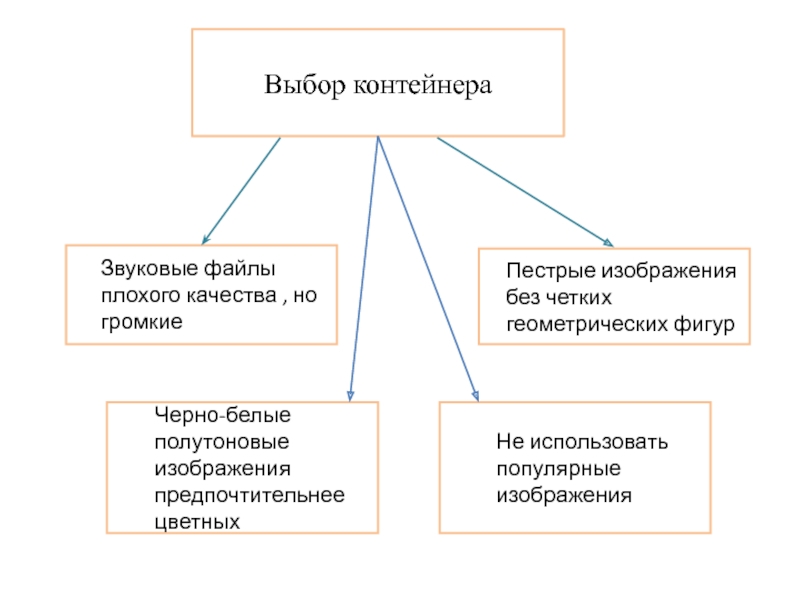

- 24. Выбор контейнераЗвуковые файлы плохого качества , но

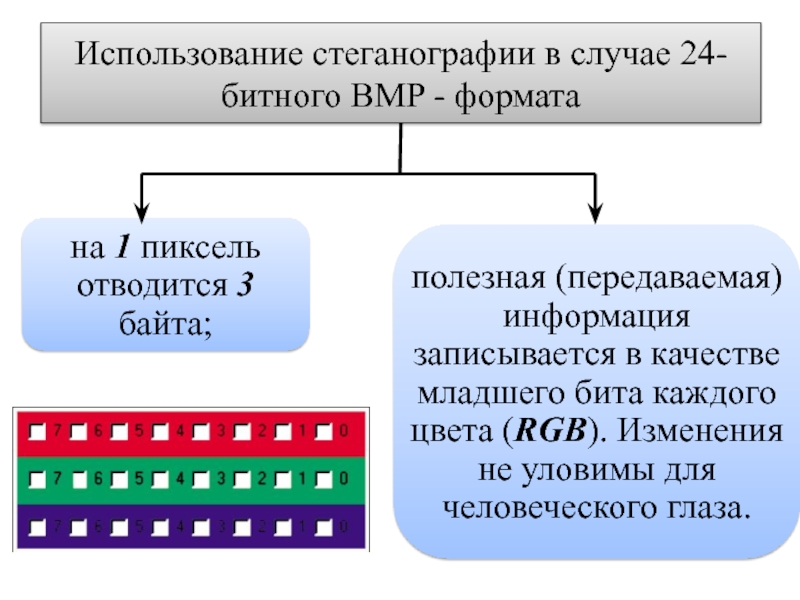

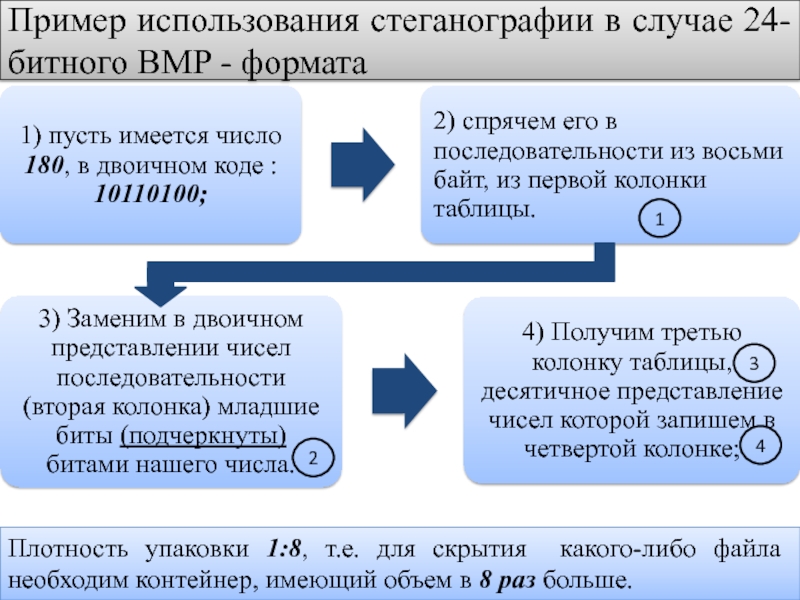

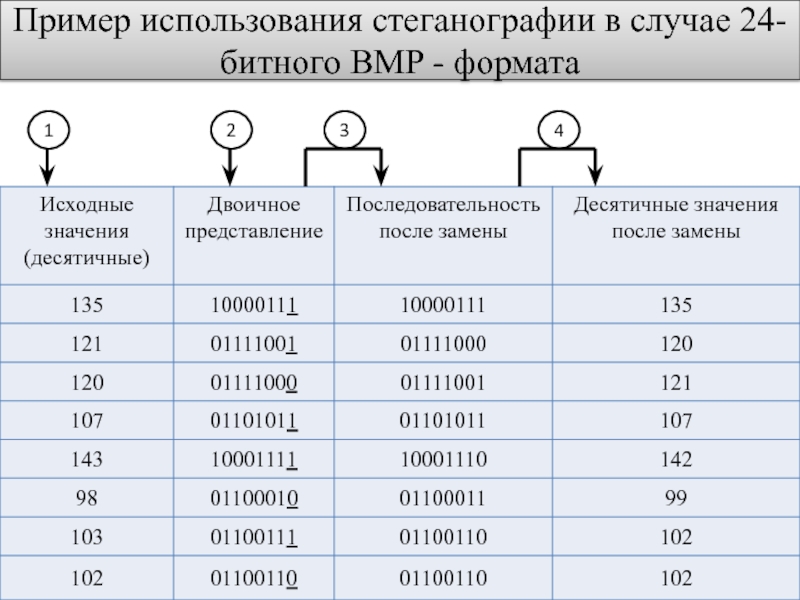

- 25. Использование стеганографии в случае 24-битного BMP - формата

- 26. Пример использования стеганографии в случае 24-битного BMP

- 27. Пример использования стеганографии в случае 24-битного BMP - формата1234

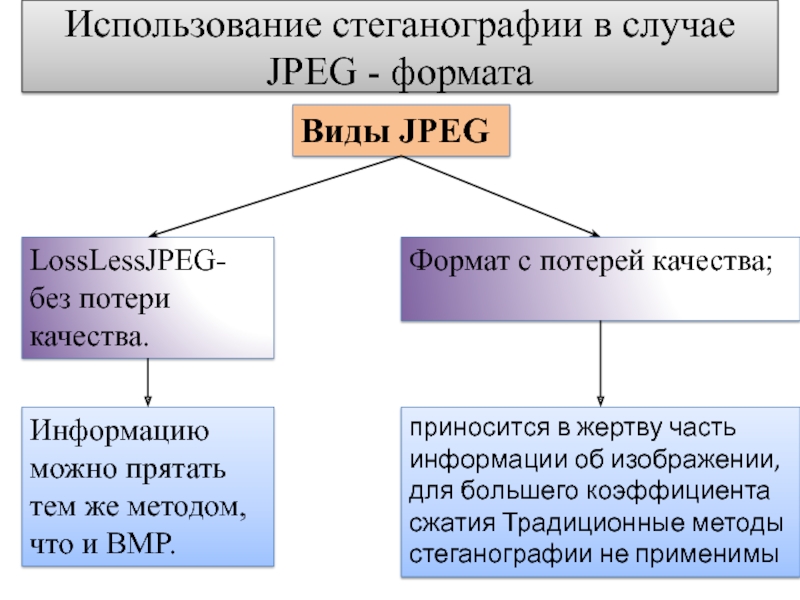

- 28. Использование стеганографии в случае JPEG - форматаВиды

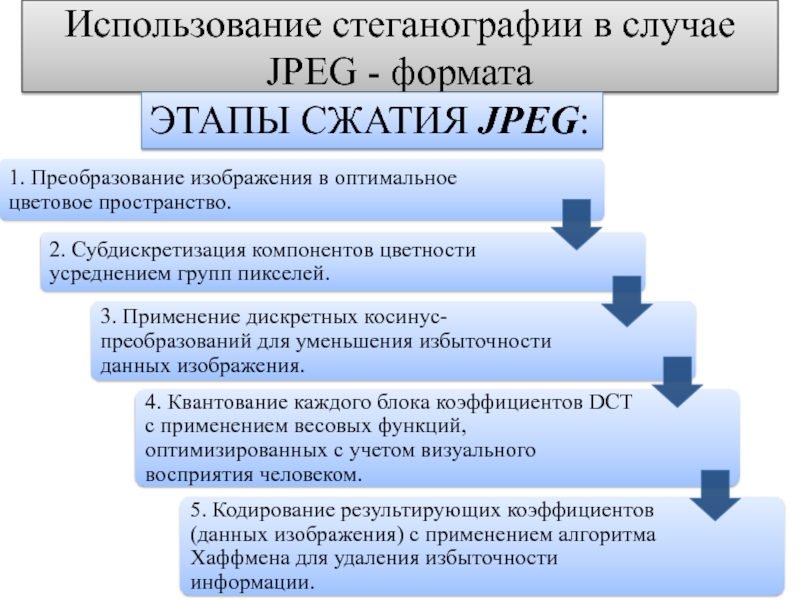

- 29. Использование стеганографии в случае JPEG - форматаЭТАПЫ СЖАТИЯ JPEG:

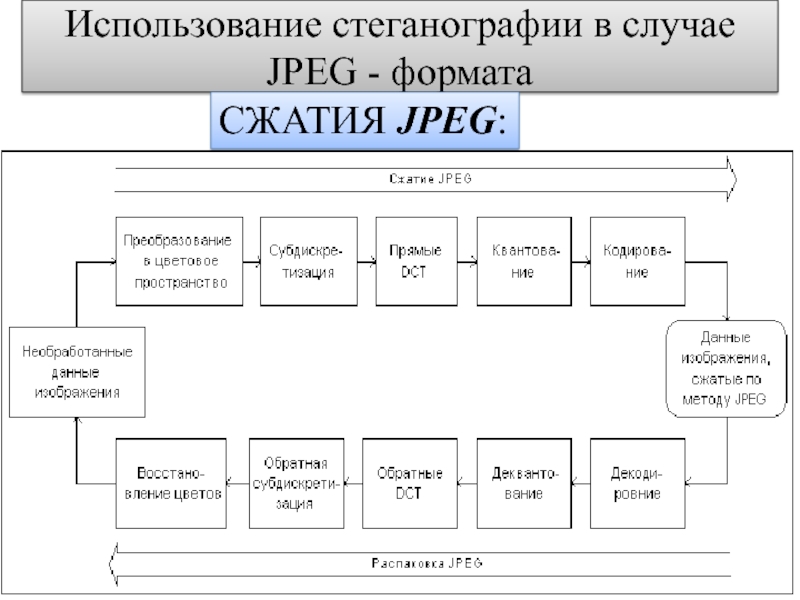

- 30. Использование стеганографии в случае JPEG - форматаСЖАТИЯ JPEG:

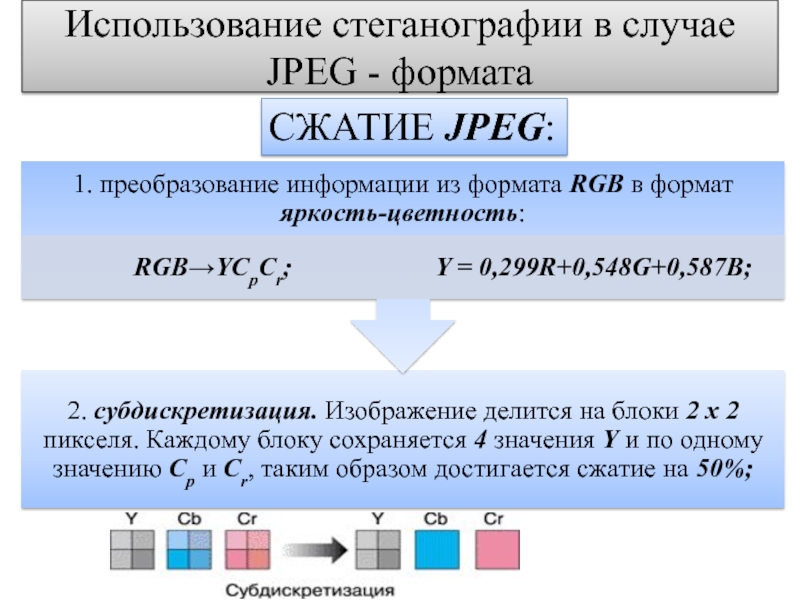

- 31. Использование стеганографии в случае JPEG - форматаСЖАТИЕ JPEG:

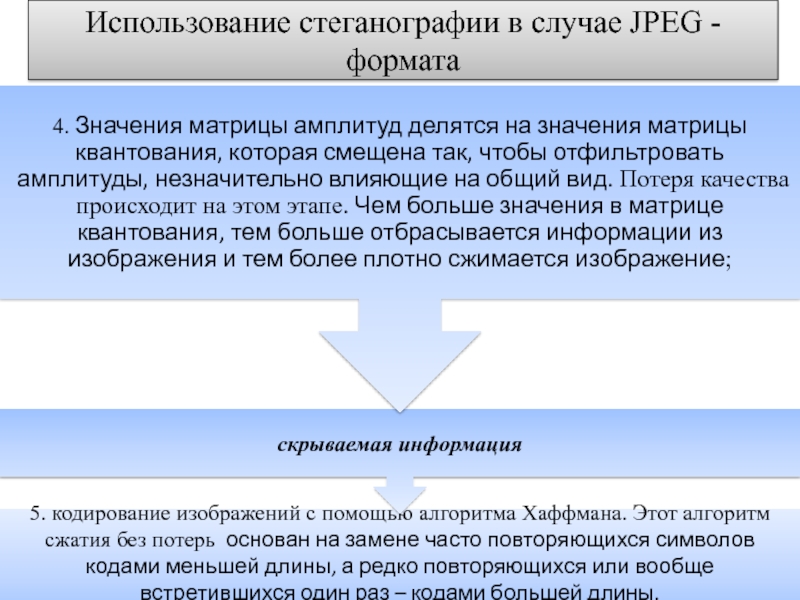

- 32. Использование стеганографии в случае JPEG - формата

- 33. Формула дискретного косинусного преобразования может быть записана

- 34. Использование стеганографии в случае JPEG - формата

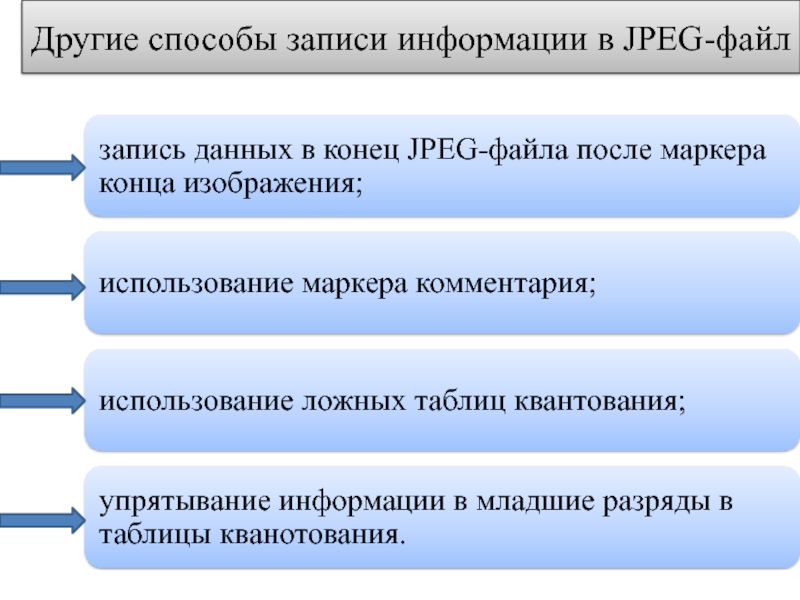

- 35. Другие способы записи информации в JPEG-файл

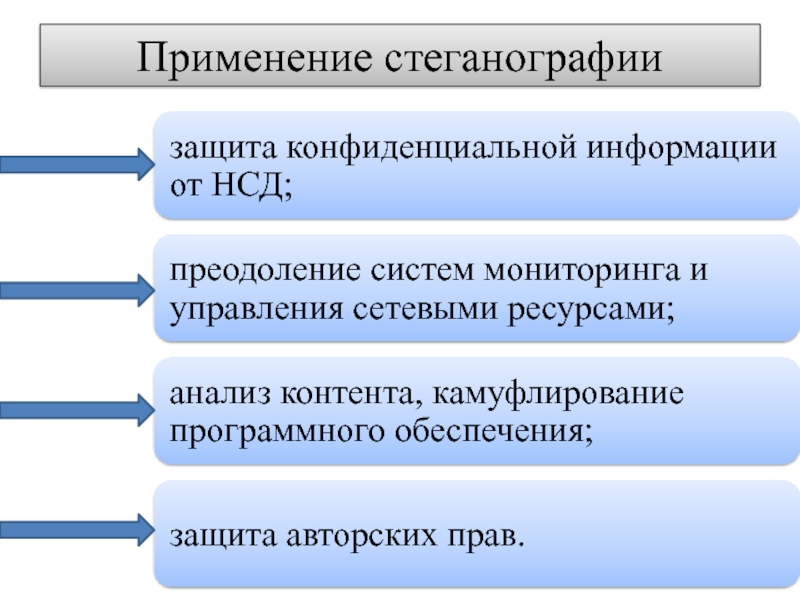

- 36. Применение стеганографии

- 37. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2Стеганография

(steganography)

steganos (секрет, тайна)

graphy (запись).

Цель стеганографии - скрыть от непосвященных лиц

сам факт существования сообщений

Слайд 4История развития стеганографии. Стеганография вчера

местом зарождения стеганографии многие называют Египет,

хотя первыми «стеганографическими сообщениями» можно назвать и наскальные рисунки древних

людей;общеизвестно, что в древней Греции тексты писались на дощечках, покрытых воском. Во избежание попадания сообщения к противнику, использовали следующее: соскабливали воск с дощечек, писали сообщение прямо на поверхности дерева, потом снова покрывали дощечку воском. Таблички выглядели без изменений и потому не вызывали подозрений;

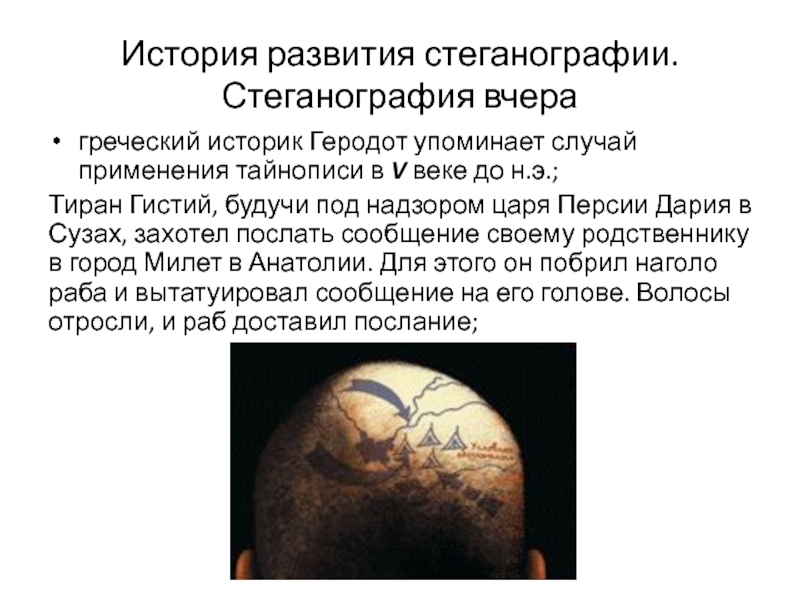

Слайд 5История развития стеганографии. Стеганография вчера

греческий историк Геродот упоминает случай применения

тайнописи в V веке до н.э.;

Тиран Гистий, будучи под надзором

царя Персии Дария в Сузах, захотел послать сообщение своему родственнику в город Милет в Анатолии. Для этого он побрил наголо раба и вытатуировал сообщение на его голове. Волосы отросли, и раб доставил послание;Слайд 6История развития стеганографии. Стеганография вчера

хорошо известны различные способы скрытого письма

между строк обычного не защищаемого письма: от применения молока до

использования сложных химических реакций с последующей обработкой при чтении;другие методы стеганографии включают использование микрофотоснимков, незначительные различия в написании рукописных символов, маленькие проколы определенных напечатанных символов и множество других способов по скрытию истинного смысла тайного сообщения в открытой переписке;

Слайд 7История развития стеганографии. Стеганография вчера

в Китае письма писали на полосках

щелка. Поэтому для сокрытия сообщений, полоски с текстом письма, сворачивались

в шарики, покрывались воском и затем глотались посыльными;усиление слежки во времена средневековой инквизиции привело к развитию как криптографии, так и стеганографии. Именно в средние века впервые было применено совместное использование шифров и стеганографических методов;

Слайд 8История развития стеганографии. Стеганография вчера

В XV веке монах Тритемиус (1462-1516),

занимавшийся криптографией и стеганографией, описал много различных методов скрытой передачи

сообщений. Позднее, в 1499 году, эти записи были объединены в книгу «Steganographia», которую в настоящее время знающие латынь могут прочитать в Интернет;XVII - XVIII века известны как эра «черных кабинетов» - специальных государственных органов по перехвату, перлюстрации и дешифрованию переписки. В штат «черных кабинетов», помимо криптографов и дешифровальщиков, входили и другие специалисты, в том числе и химики. Наличие специалистов-химиков было необходимо из-за активного использования так называемых невидимых чернил;

Слайд 9История развития стеганографии. Стеганография вчера

Стеганографические методы активно использовались и в

годы гражданской войны между южанами и северянами. Так, в 1779

году два агента северян Сэмюэль Вудхулл и Роберт Тоунсенд передавали информацию Джорджу Вашингтону, используя специальные чернила;симпатические чернила использовали русские революционеры в начале XX века, что нашло отражение в советской литературе: Куканов в своей повести «У истоков грядущего» описывает применение молока в качестве чернил для написания тайных сообщений. Впрочем, царская охранка тоже знала об этом методе (в архиве хранится документ, в котором описан способ использования симпатических чернил и приведен текст перехваченного тайного сообщения революционеров);

Слайд 10История развития стеганографии. Стеганография вчера

особое место в истории стеганографии занимают

фотографические микроточки. Те самые микроточки, которые сводили с ума спецслужбы

США во время второй мировой войны. Однако микроточки появились намного раньше, сразу же после изобретения Дагером фотографического процесса, и впервые в военном деле были использованы во времена франко-прусской войны (в 1870 году).Слайд 11История развития стеганографии. Стеганография сегодня

компьютерные технологии придали новый импульс развитию

и совершенствованию стеганографии, появилось новое направление в области защиты информации

- компьютерная стеганография (КС);современный прогресс в области глобальных компьютерных сетей и средств мультимедиа привел к разработке новых методов, предназначенных для обеспечения безопасности передачи данных по каналам телекоммуникаций и использования их в необъявленных целях;

эти методы, учитывая естественные неточности устройств оцифровки и избыточность аналогового видео или аудио сигнала, позволяют скрывать сообщения в компьютерных файлах (контейнерах). Причем, в отличие от криптографии, данные методы скрывают сам факт передачи информации.

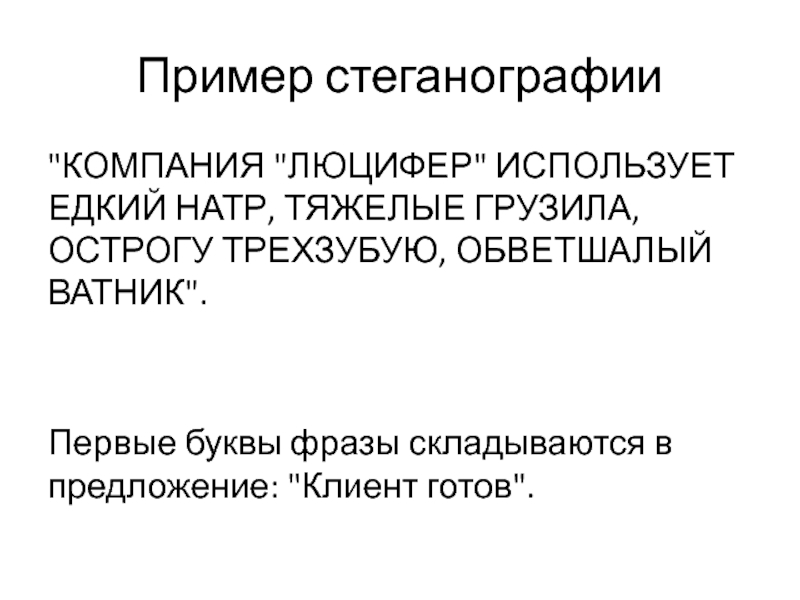

Слайд 12Пример стеганографии

"КОМПАНИЯ "ЛЮЦИФЕР" ИСПОЛЬЗУЕТ ЕДКИЙ НАТР, ТЯЖЕЛЫЕ ГРУЗИЛА, ОСТРОГУ ТРЕХЗУБУЮ,

ОБВЕТШАЛЫЙ ВАТНИК".

Первые буквы фразы складываются в предложение: "Клиент готов".

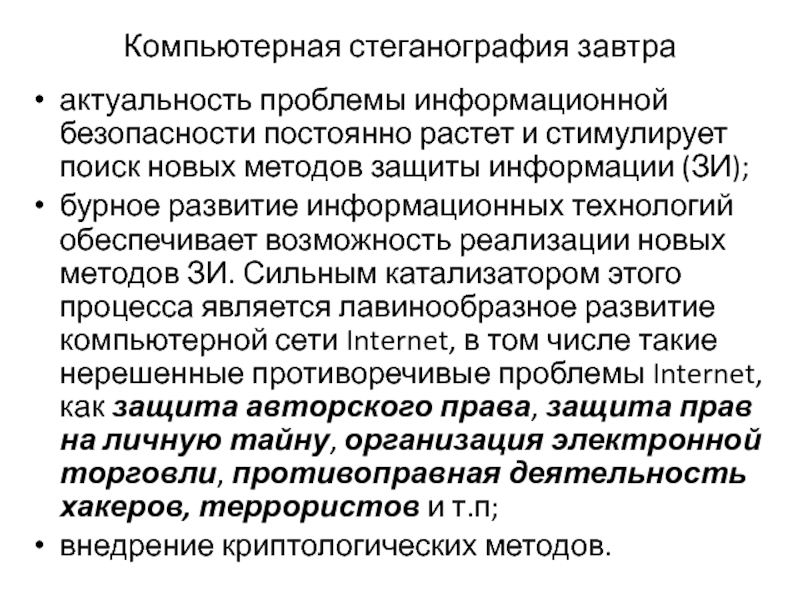

Слайд 13Компьютерная стеганография завтра

актуальность проблемы информационной безопасности постоянно растет и стимулирует

поиск новых методов защиты информации (ЗИ);

бурное развитие информационных технологий обеспечивает

возможность реализации новых методов ЗИ. Сильным катализатором этого процесса является лавинообразное развитие компьютерной сети Internet, в том числе такие нерешенные противоречивые проблемы Internet, как защита авторского права, защита прав на личную тайну, организация электронной торговли, противоправная деятельность хакеров, террористов и т.п;внедрение криптологических методов.

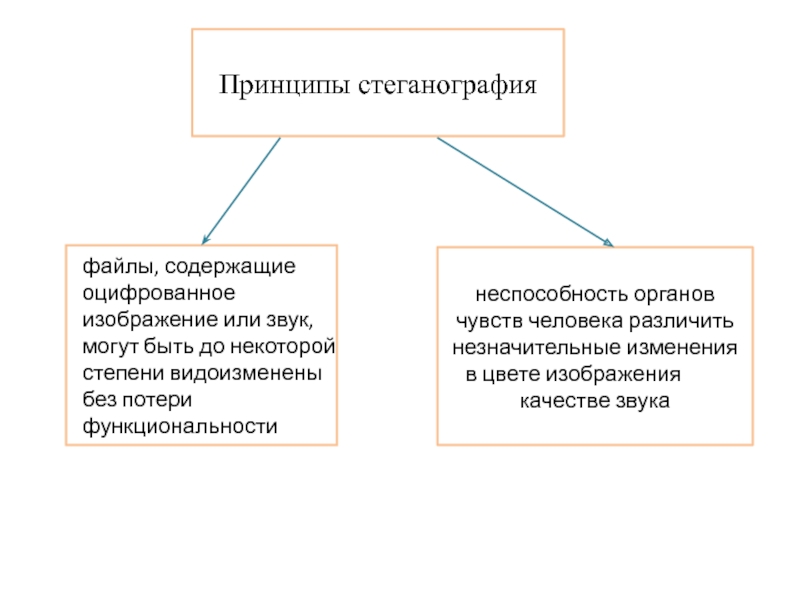

Слайд 15Принципы стеганография

файлы, содержащие оцифрованное изображение или звук, могут быть до

некоторой степени видоизменены без потери функциональности

неспособность органов чувств человека различить

незначительные изменения в цвете изображения или качестве звукаСлайд 16Принципы стеганография

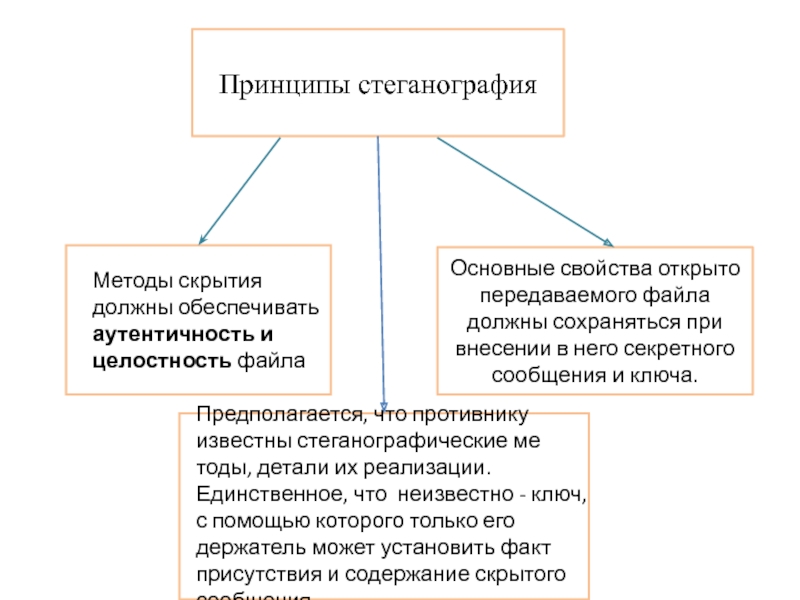

Методы скрытия должны обеспечивать аутентичность и целостность файла

Основные свойства

открыто передаваемого файла должны сохраняться при внесении в него секретного

сообщения и ключа.Предполагается, что противнику известны стеганографические методы, детали их реализации. Единственное, что неизвестно - ключ, с помощью которого только его держатель может установить факт присутствия и содержание скрытого сообщения.

Слайд 17Направления компьютерной стеганография

Использование специальных свойств компьютерных форматов

Использование избыточности аудио и

визуальной информации

Слайд 22Виды компьютерной стеганографии

Суррогатная

конструирующая

Цель стеганографии - скрыть от непосвященных лиц сам

факт существования сообщений

селектирующая

Упрятывание информации в младшие биты шумящих контейнеров

Выбор одного

из возможных контейнеров, лучше воспроизводящего характеристики шумаКонструирование сообщения согласно модели шума

Слайд 23Виды контейнеров

потоковые

Случайного доступа(файловые контейнеры)

нельзя сказать, когда он начнется и когда

закончится

Заранее известен размер контейнера

Нельзя заранее предсказать, какими будут последующие

шумовые битыСкрывающие биты вырабатываются с помощью генератора

Можно оценить и оптимизировать эффективность упаковки контейнера

Размер меньше чем у потоковых

Слайд 24Выбор контейнера

Звуковые файлы плохого качества , но громкие

Пестрые изображения без

четких геометрических фигур

Черно-белые полутоновые изображения предпочтительнее цветных

Не использовать популярные изображения

Слайд 26Пример использования стеганографии в случае 24-битного BMP - формата

1

4

3

2

Плотность упаковки

1:8, т.е. для скрытия какого-либо файла необходим контейнер, имеющий объем

в 8 раз больше.Слайд 28Использование стеганографии в случае JPEG - формата

Виды JPEG

LossLessJPEG- без

потери качества.

Формат с потерей качества;

Информацию можно прятать тем

же методом, что и BMP.приносится в жертву часть информации об изображении, для большего коэффициента сжатия Традиционные методы стеганографии не применимы

Слайд 33Формула дискретного косинусного преобразования может быть записана в следующем виде:

ДКП

= КП * Точки * КПт

Где:

- ДКП - дискретное косинусное

преобразование;- КП - матрица косинусного преобразования размером NxN, элементы которой определяются по формуле

Точки - матрица размером NxN, состоящая из пикселов изображения;

Кпт - транспонированная матрица КП.

Продолжение п.3