Слайд 1ЗАЩИТА ИНФОРМАЦИИ

ОТ

НЕСАНКЦИОНИРОВАННОГО

ДОСТУПА

Слайд 2определение

Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации.

Конфиденциальность:

свойство информационных ресурсов, в том числе информации, связанное с тем,

что они не станут доступными и не будут раскрыты для неуполномоченных лиц.

Целостность: неизменность информации в процессе её передачи или хранения.

Доступность: свойство информационных ресурсов, в том числе информации, определяющее возможность их получения и использования по требованию уполномоченных лиц.

Слайд 3Исторические аспекты возникновения и развития информационной безопасности

Объективно категория «информационная безопасность»

возникла

с появлением средств информационных коммуникаций между людьми

с осознанием человеком

наличия у людей и их сообществ интересов, которым может быть нанесён ущерб путём воздействия на средства информационных коммуникаций.

Слайд 4I этап — до 1816 года

характеризуется использованием естественно возникавших средств

информационных коммуникаций.

В этот период основная задача информационной безопасности заключалась

в защите сведений о событиях, фактах, имуществе, местонахождении и других данных, имеющих для человека лично или сообщества, к которому он принадлежал, жизненное значение.

Слайд 5II этап — начиная с 1816 года

связан с началом использования искусственно

создаваемых технических средств электра- и радиосвязи.

Для обеспечения скрытности и

помехозащищённости радиосвязи необходимо было использовать опыт первого периода информационной безопасности на более высоком технологическом уровне, а именно применение помехоустойчивого кодирования сообщения (сигнала) с последующим декодированием принятого сообщения (сигнала).

Слайд 6III этап — начиная с 1935 года

— связан с появлением радиолокационных

и гидроакустических средств.

Основным способом обеспечения информационной безопасности в этот

период было сочетание организационных и технических мер, направленных на повышение защищённости радиолокационных средств от воздействия на их приёмные устройства активными маскирующими и пассивными имитирующими радиоэлектронными помехами

Слайд 7IV этап — начиная с 1946 года

связан с изобретением и внедрением

в практическую деятельность электронно-вычислительных машин (компьютеров). Задачи информационной безопасности решались,

в основном, методами и способами ограничения физического доступа к оборудованию средств добывания, переработки и передачи информации

Слайд 8V этап — начиная с 1965 года

обусловлен созданием и развитием локальных

информационно-коммуникационных сетей.

Задачи информационной безопасности также решались, в основном, методами

и способами физической защиты средств добывания, переработки и передачи информации, объединённых в локальную сеть путём администрирования и управления доступом к сетевым ресурсам.

Слайд 9VI этап — начиная с 1973 года

связан с использованием сверхмобильных коммуникационных

устройств с широким спектром задач. Угрозы информационной безопасности стали гораздо

серьёзнее.

Образовались сообщества людей — хакеров, ставящих своей целью нанесение ущерба информационной безопасности отдельных пользователей, организаций и целых стран.

Информационный ресурс стал важнейшим ресурсом государства, а обеспечение его безопасности — важнейшей и обязательной составляющей национальной безопасности. Формируется информационное право — новая отрасль международной правовой системы.

Слайд 10VII этап — начиная с 1985 года

связан с созданием и развитием

глобальных информационно-коммуникационных сетей с использованием космических средств обеспечения.

Для решения

задач информационной безопасности на этом этапе необходимо создание макросистемы информационной безопасности человечества под эгидой ведущих международных форумов.

Слайд 11В целом средства обеспечения защиты информации в части предотвращения преднамеренных

действий в зависимости от способа реализации можно разделить на группы:

Слайд 12Технические (аппаратные) средства.

Это различные по типу устройства (механические, электромеханические, электронные

и др.), которые аппаратными средствами решают задачи защиты информации.

препятствуют

физическому проникновению

доступу к информации, в том числе с помощью ее маскировки.

Первую часть задачи решают замки, решетки на окнах, сторожа, защитная сигнализация и др.

Вторую — генераторы шума, сетевые фильтры, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

Преимущества технических средств связаны с их надежностью, независимостью от субъективных факторов, высокой устойчивостью к модификации.

Слабые стороны — недостаточная гибкость, относительно большие объем и масса, высокая стоимость.

Слайд 13Организационные средства защиты информации

складываются из

организационно-технических (подготовка помещений с компьютерами, прокладка

кабельной системы с учетом требований ограничения доступа к ней и

др.)

организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия).

Преимущества организационных средств состоят в том, что они позволяют решать множество разнородных проблем, просты в реализации, быстро реагируют на нежелательные действия в сети, имеют неограниченные возможности модификации и развития.

Недостатки — высокая зависимость от субъективных факторов, в том числе от общей организации работы в конкретном подразделении.

Слайд 14Программные средства защиты информации

включают программы для

идентификации пользователей,

контроля доступа,

шифрования информации,

удаления остаточной (рабочей) информации типа временных файлов.

Преимущества

программных средств — универсальность, гибкость, надежность, простота установки, способность к модификации и развитию.

Недостатки — ограниченная функциональность сети, использование части ресурсов файл-сервера и рабочих станций, высокая чувствительность к случайным или преднамеренным изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

Слайд 15Важно различать два вида ЗИ – защита носителей и защита

непосредственно информации

Первый вид включает несколько методов защиты носителей информации (здесь

мы будем рассматривать только компьютерные носители), их можно подразделить на

программные,

аппаратные и

комбинированные.

Метод же защиты самой информации только один – использование криптографии, то есть, шифровка данных.

Слайд 16некоторые наиболее распространённые методы защиты носителей

Для всех сменных носителей –

физическая их защита, например, запереть в сейф.

Для всех встроенных

в ПК носителей – воспрепятствование включению питания компьютера. Конечно, этот метод действенен для ограниченного числа случаев.

Программное воспрепятствование доступу к конкретному носителю или к компьютеру целиком. Например, пароль на CMOS.

Программно-аппаратный метод с использованием электронных ключей, которые чаще всего вставляются в COM-порт ПК. Не получая нужный ответ от ключа, программа, для которой он предназначен, не будет работать или давать пользователю доступ к своим данным.

Слайд 17Компьютерный вирус

Компьютерный вирус — это специально написанная, небольшая по размерам

программа (т. е. некоторая совокупность выполняемого кода), которая может «приписывать»

себя к другим программам («заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т. д., а также выполнять различные нежелательные действия на компьютере.

Слайд 18Своим названием компьютерные вирусы обязаны определенному сходству с биологическими вирусами

по:

• способности к саморазмножению;

• высокой скорости распространения;

• избирательности

поражаемых систем (каждый вирус поражает только определенные системы или однородные группы систем);

• способности «заражать» еще незараженные системы;

Слайд 19Эксперты считают ,

что на сегодняшний день число существующих вирусов

перевалило за 50 тысяч, причем ежедневно появляется от 6 до

9 новых.

«Диких», то есть реально циркулирующих, вирусов в настоящее время насчитывается около 260.

Слайд 20Классификация вирусов

Один из авторитетнейших «вирусологов» страны Евгений Касперский предлагает условно

классифицировать вирусы по следующим признакам:

• по среде обитания вируса;

• по способу заражения среды обитания;

• по деструктивным возможностям;

• по особенностям алгоритма вируса.

Слайд 21Основными путями проникновения вирусов

в компьютер являются

съемные диски (гибкие и лазерные),

а также

компьютерные сети.

Слайд 22Способы заражения программ

• метод приписывания. Код вируса приписывается к концу

файла заражаемой программы, и тем или иным способом осуществляется переход

вычислительного процесса на команды этого фрагмента;

• метод оттеснения. Код вируса располагается в начале зараженной программы, а тело самой программы приписывается к концу.

• метод вытеснения. Из начала (или середины) файла «изымается» фрагмент, равный по объему коду вируса, и приписывается к концу файла. Сам вирус записывается в освободившееся место.

Слайд 23РАЗЛИЧНЫЕ ТИПЫ ВИРУСОВ

ТРОЯНСКИЕ КОНИ

ПОЛИМОРФНЫЕ ВИРУСЫ

СТЕЛС-ВИРУСЫ

МЕДЛЕННЫЕ ВИРУСЫ

РЕТРО-ВИРУСЫ

СОСТАВНЫЕ ВИРУСЫ

ВООРУЖЕННЫЕ ВИРУСЫ

ВИРУСЫ-КОМПАНЬОНЫ

ВИРУСЫ-ФАГИ

ЧЕРВИ

Слайд 24ТРОЯНСКИЕ КОНИ

Троянскими конями называются вирусы, прячущиеся в файлах данных (например,

сжатых файлах или документах).

Возможно, самое лучшее определение троянских коней дал

Дэн Эдварде - бывший хакер, занимающийся теперь разработкой антивирусного программного обеспечения для NSA (National Security Administration). По словам Дэна, троянским конем называется "небезопасная программа, скрывающаяся под видом безобидного приложения, вроде архиватора, игры или (знаменитый случай 1990 года) программы обнаружения и уничтожения вирусов".

Слайд 25Полиморфные вирусы

Полиморфные вирусы - это вирусы, которые зашифровывают свое тело

и благодаря этому могут избежать обнаружения путем проверки сигнатуры вируса.

Прежде чем приступить к работе, такой вирус расшифровывает себя с помощью специальной процедуры расшифровки.

Слайд 26Стелс-вирусы

Стелс-вирусы - это вирусы, которые прячут изменения, созданные в зараженном

файле. Для этого они отслеживают системные функции чтения файлов или

секторов на носителях информации.

Если происходит вызов такой функции, то вирус старается изменить полученные ею результаты: вместо настоящей информации вирус передает функции данные незараженного файла. Таким образом, антивирусная программа не может обнаружить никаких изменений в файле.

Слайд 27МЕДЛЕННЫЕ ВИРУСЫ

Медленные вирусы очень трудно обнаружить, так как они заражают

только те файлы, которые изменяются или копируются операционной системой.

Другими

словами, медленный вирус заражает любой исполняемый файл, причем делает это в тот момент, когда пользователь выполняет некоторые операции с этим файлом.

Слайд 28РЕТРО-ВИРУСЫ

Ретро-вирус - это вирус, который пытается обойти или помешать действиям

антивирусных программ.

Другими словами, эти вирусы атакуют антивирусное программное обеспечение.

Компьютерные профессионалы называют ретро-вирусы анти-антивирусами.

Слайд 29СОСТАВНЫЕ ВИРУСЫ

Составные вирусы заражают как исполняемые файлы, так и загрузочные

сектора дисков. Кроме того, они могут заражать загрузочные сектора дискет.

Такое название они получили потому, что заражают компьютер различными путями.

Слайд 30ВИРУСЫ-ФАГИ

Вирус-фаг - это программа, которая изменяет другие программы или базы

данных. Компьютерные профессионалы называют эти вирусы фагами потому, что по

своему действию они напоминают живые микроорганизмы.

Обычно фаги замещают текст программы своим собственным кодом. Фаги - это наиболее опасный вид вирусов. Дело в том, что они не только размножаются и заражают другие программы, но и стремятся уничтожить все зараженные программы.

Слайд 31ЧЕРВИ

черви копируют себя на другие компьютеры

Для нормальной работы червям необходимы

операционные системы, обеспечивающие возможность удаленного выполнения и позволяющие приходящим программам

выполняться на компьютере.

Windows NT обладает возможностями удаленного выполнения и поэтому может поддерживать работу вирусов-

червей.

Слайд 32ФАЙЛОВЫЕ ВИРУСЫ

Файловым вирусом может быть троянский конь, вооруженный вирус, стелс-вирус

и некоторые другие.

Файловые вирусы опасны для данных, хранящихся на

сервере, одноранговых сетей и, в какой-то степени, Internet.

Выполнение файлового вируса на рабочей станции может заразить сеть. После своего запуска вирус сможет заразить любое приложение, хранимое на сервере.

Слайд 33МАКРОВИРУСЫ

Макровирусы - это один из наиболее опасных типов компьютерных вирусов.

Макровирусы представляют опасность не только для сетей, но и для

автономных компьютеров, т. к. они не зависят от компьютерной платформы и от конкретной операционной системы.

Обычно макровирусы распространяются путем создания копий в каждом новом документе. Таким образом макровирус может попадать на другие машины вместе с зараженными документами. Наиболее часто макровирусы удаляют файлы так, чтобы впоследствии их нельзя было восстановить. Макровирусы могут выполняться на любом типе компьютеров.

Слайд 34ОСНОВНЫЕ СИМПТОМЫ ЗАРАЖЕНИЯ ВИРУСОМ

Программы стали загружаться медленнее.

Файлы появляются или

исчезают.

Размер! программы или объекта изменяются по непонятным причинам.

На

экране появляется необычный текст или изображения.

Элементы экрана выглядят нечеткими, размытыми.

Сам по себе уменьшается объем свободного места на жестком диске.

Имена файлов изменяются без видимых причин.

Нажатия клавиш сопровождаются странными звуками.

Доступ к жесткому диску запрещен.

Слайд 35защита компьютера от вирусов

Самая лучшая защита компьютера от вирусов, это

им не пользоваться, но зачем тогда компьютер. Вероятность заражения компьютера

вирусам возрастает при использовании каналов связи и обменом информацией вашего компьютера с внешним миром.

Использование глобальной сети Интернет,

электронной почты,

обмен данными по средству носителей информации (CD, DVD, USB-Flesh, карт памяти),

использование ресурсов локальной сети, приводит к увеличению риска заражения вирусами вашего компьютера.

Слайд 36КАК ЗАЩИТИТЬСЯ ОТ ВИРУСОВ

Поставьте антивирусное программное обеспечение прямо в брандмауэре

так, чтобы зараженные файлы не могли проникнуть в сеть.

Как

уже отмечалось, практически все брандмауэры содержат средства проверки на вирусы. Большинство из них содержат готовые антивирусные программы, а также средства проверки целостности данных. С их помощью можно просматривать в реальном времени все изменения в системе. Так вы сможете заметить большинство операций, производимых вирусами. Кроме того, большинство брандмауэров предоставляют средства защиты DOS-сеансов.

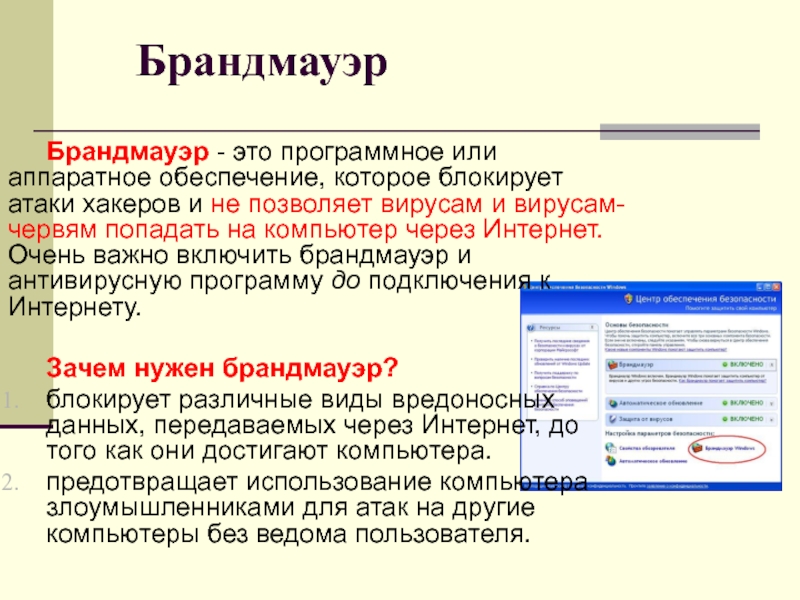

Слайд 37Брандмауэр

Брандмауэр - это программное или аппаратное обеспечение, которое блокирует атаки

хакеров и не позволяет вирусам и вирусам-червям попадать на компьютер

через Интернет. Очень важно включить брандмауэр и антивирусную программу до подключения к Интернету.

Зачем нужен брандмауэр?

блокирует различные виды вредоносных данных, передаваемых через Интернет, до того как они достигают компьютера.

предотвращает использование компьютера злоумышленниками для атак на другие компьютеры без ведома пользователя.

Слайд 38КАК ЗАЩИТИТЬСЯ ОТ ВИРУСОВ

оснастите свой компьютер современными антивирусиыми программами,

например Kaspersky Antivirus, и постоянно обновляйте их вирусные базы;

перед

считыванием с внешних носителей информации, записанной па других компьютерах, всегда проверяйте эти носители на наличие вирусов, запуская антивирусные программы своего компьютера;

при переносе на свой компьютер файлов в архивированном виде проверяйте их сразу же после разархивации на жестком диске, ограничивая область проверки только вновь записанными файлами;

периодически проверяйте на наличие вирусов жесткие диски компьютера, запуская антивирусные программы для тестирования файлов, памяти и системных областей дисков с защищенной от записи дискеты, предварительно загрузив операционную систему с защищенной от записи системной дискеты

обязательно делайте архивные копии на внешних носителях ценной для вас информации;

используйте антивирусные программы для входного контроля всех исполняемых файлов, получаемых из компьютерных сетей;

Слайд 39В Российской Федерации к нормативно-правовым актам в области информационной безопасности

относятся:

Акты федерального законодательства:

Международные договоры РФ;

Конституция РФ;

Законы федерального уровня

(включая федеральные конституционные законы, кодексы);

Указы Президента РФ;

Постановления правительства РФ;

Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

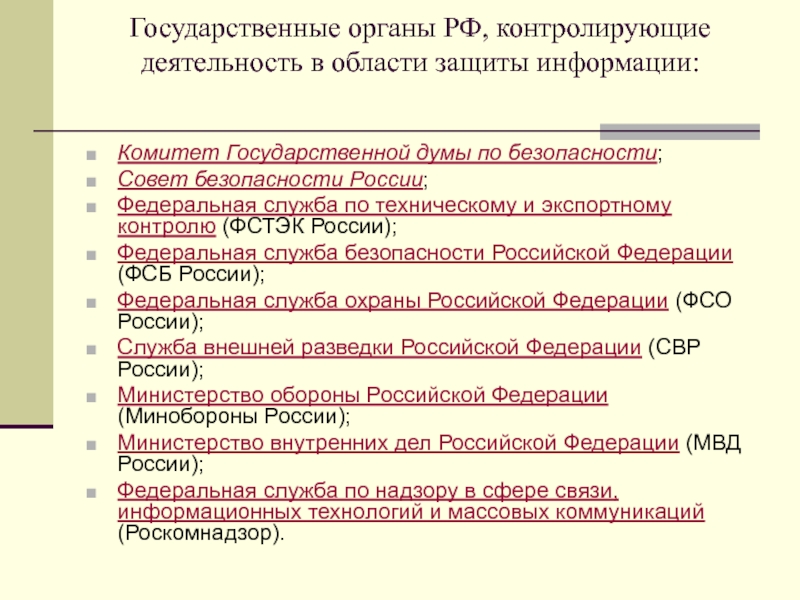

Слайд 40Государственные органы РФ, контролирующие деятельность в области защиты информации:

Комитет Государственной

думы по безопасности;

Совет безопасности России;

Федеральная служба по техническому

и экспортному контролю (ФСТЭК России);

Федеральная служба безопасности Российской Федерации (ФСБ России);

Федеральная служба охраны Российской Федерации (ФСО России);

Служба внешней разведки Российской Федерации (СВР России);

Министерство обороны Российской Федерации (Минобороны России);

Министерство внутренних дел Российской Федерации (МВД России);

Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

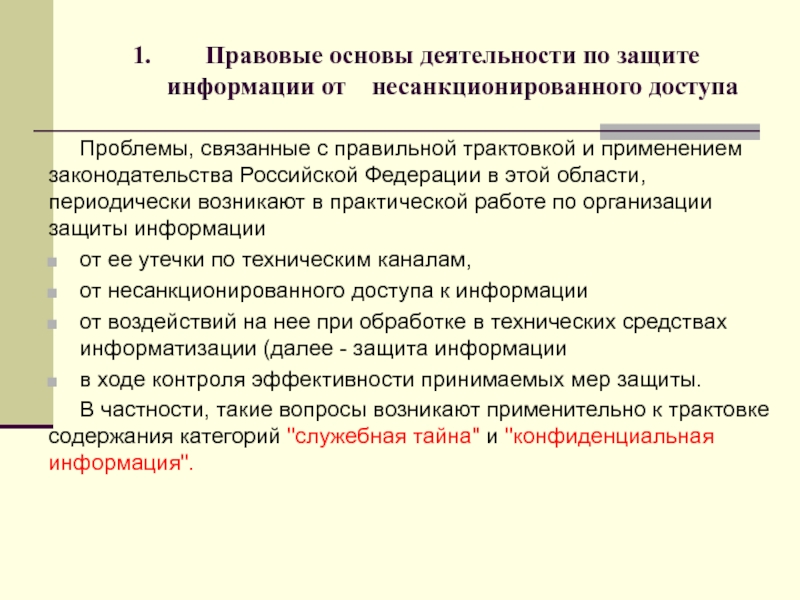

Слайд 41Правовые основы деятельности по защите информации от несанкционированного доступа

Проблемы,

связанные с правильной трактовкой и применением законодательства Российской Федерации в

этой области, периодически возникают в практической работе по организации защиты информации

от ее утечки по техническим каналам,

от несанкционированного доступа к информации

от воздействий на нее при обработке в технических средствах информатизации (далее - защита информации

в ходе контроля эффективности принимаемых мер защиты.

В частности, такие вопросы возникают применительно к трактовке содержания категорий "служебная тайна" и "конфиденциальная информация".