Слайд 1КОМПЬЮТЕРНЫЕ ВИРУСЫ И СОВРЕМЕННЫЕ МЕТОДЫ БОРЬБЫ С НИМИ.

Слайд 2План занятия

1. Компьютерный вирус.

1.1.Понятие компьютерного вируса. Классификация компьютерных вирусов. Основные

типы компьютерных вирусов.

1.2. История развития компьютерных вирусов.

1.3. Признаки появления и

каналы распространения компьютерных вирусов.

2. Антивирусная защита ПК. Методы и способы реализации антивирусной защиты.

3. Классификация компьютерных преступлений. Уголовно-правовой контроль над компьютерной преступностью.

Слайд 31.ЧТО ТАКОЕ ВИРУС?

Исторически компьютерным вирусом называется любая программа, заражающая выполняемые

или объектные файлы.

Программу, воспроизводящую себя без ведома пользователя, также

можно отнести к компьютерным вирусам. Чаще всего вирус помещает свое тело в программном файле так, чтобы он активизировался при каждом запуске программы.

Слайд 4Вирус –главный враг компьютера

Крохотные зловредные программки могут в одночасье испортить

плоды вашего многомесячного труда, уничтожить текстовые файлы и электронные таблицы,

а то и вообще испортить файловую систему на жёстком диске…

Вирус - это программа. Вирус может перевернуть изображение на вашем мониторе, но не может перевернуть сам монитор. Ведут себя компьютерные вирусы точно так же, как вирусы живые: они прячут свой код в теле «здоровой» программы и при каждом её запуске активируются и начинают бурно «размножаться», бесконтрольно распространяясь по всему компьютеру. Это – одна сторона деятельности вируса.

Но, помимо размножения, у вируса есть ещё и другое «хобби» - разрушать и пакостить. Степень «пакостности» вируса может быть разная – одни ограничиваются тем, что выводят на экран навязчивую картинку, мешающую вашей работе, другие, особо не раздумывая, полностью уничтожают данные на жёстком диске.

Сегодня науке известно около 200 тысяч компьютерных вирусов – маленьких вредоносных программок, следующих в своей жизни только трём заповедям – ПЛОДИТЬСЯ, ПРЯТАТЬСЯ и ПОРТИТЬ.

Слайд 5КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 61. По среде обитания:

- сетевые вирусы (они распространяются по

разным компьютерным сетям);

- файловые вирусы (заражают исполняемые файлы программ –

com, exe, bat.);

- загрузочные вирусы (заражают загрузочный сектор диска (boot-sector).

Слайд 72. ПО СПОСОБУ ЗАРАЖЕНИЯ:

- резидентные (такой вирус при инфицировании

ПК оставляет в оперативной памяти свою резидентную часть, которая потом

перехватывает обращение ОС к объектам заражения и поражает их.

- нерезидентные (не заражают оперативную память и могут быть активными ограниченное время)

Слайд 83. ПО РЕЗУЛЬТАТУ ВОЗДЕЙСТВИЯ:

- неопасные (как правило эти вирусы

забивают память компьютера путем своего размножения и могут организовывать мелкие

пакости – проигрывать заложенную в них мелодию или показывать картинку);

- опасные (эти вирусы способны создать некоторые нарушения в функционировании ПК – сбои, перезагрузки, медленная работа компьютера и т.д.);

- очень опасные (опасные вирусы могут уничтожить программы, стереть важные данные, убить загрузочные и системные области жесткого диска, который потом можно выбросить)

Слайд 94. ПО АЛГОРИТМУ РАБОТЫ:

- паразитические (меняют содержимое файлов и

секторов диска. Такие вирусы легко вычисляются и удаляются);

- мутанты (их

очень тяжело обнаружить из-за применения в них алгоритмов шифрования. Каждая следующая копия размножающегося вируса не будет похожа на предыдущую);

Репликаторы - проникают через компьютерные сети, они находят адреса компьютеров в сети и заражают их;

невидимки (это трудно обнаружимые вирусы, которые перехватывают обращения ОС к зараженным файлам и секторам дисков и подставляют вместо своего незараженные участки.

Слайд 24Руткиты – программы-невидимки, которые так хитро маскируются в системе, что

обнаружить их присутствие фактически невозможно. Если подобный зверь окажется в

системе то хозяин этого вирусы может работать на вашем компьютере почти также как своем компьютере.

Фишинг – хитрая хакерская обманка, когда под видом известной, безопасной странички подсовывают другую, внешне напоминающую, но с воровской начинкой. Это может быть страничка, вашего банка, или интернет-магазина, и вся информация станет доступной злоумышленникам

Слайд 25ИСТОРИЯ РАЗВИТИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 26вывод на экран непредусмотренных сообщений или изображений;

подача непредусмотренных звуковых

сигналов;

неожиданное открытие и закрытие лотка CD (DVD) -ROM-устройства;

произвольный,

без участия пользователя, запуск на компьютере каких-либо программ;

при наличии на вашем компьютере межсетевого экрана, появление предупреждений о попытке какой-либо из программ вашего компьютера выйти в Интернет, хотя вы это никак не инициировали.

Кроме того, есть некоторые характерные признаки поражения вирусом через электронную почту:

друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли;

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

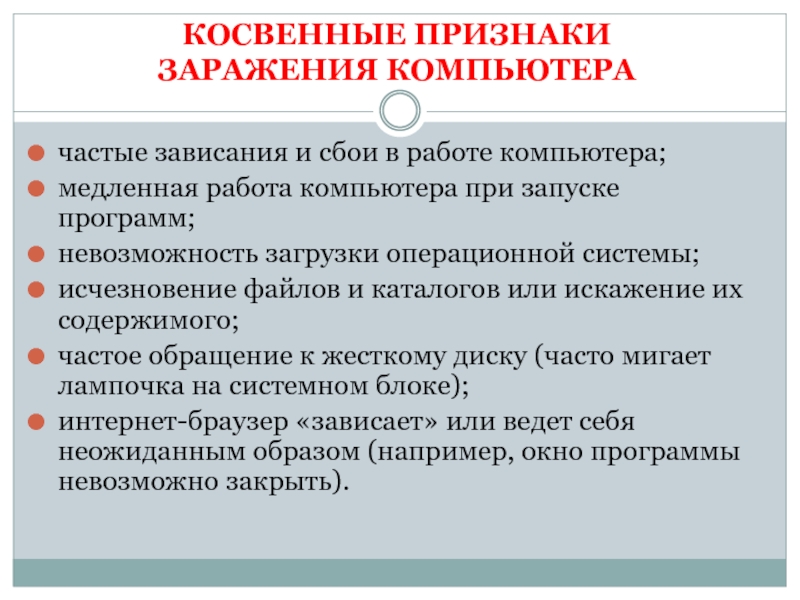

ПРИЗНАКИ ПОЯВЛЕНИЯ ВИРУСОВ

Слайд 27частые зависания и сбои в работе компьютера;

медленная работа компьютера

при запуске программ;

невозможность загрузки операционной системы;

исчезновение файлов и

каталогов или искажение их содержимого;

частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

интернет-браузер «зависает» или ведет себя неожиданным образом (например, окно программы невозможно закрыть).

КОСВЕННЫЕ ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРА

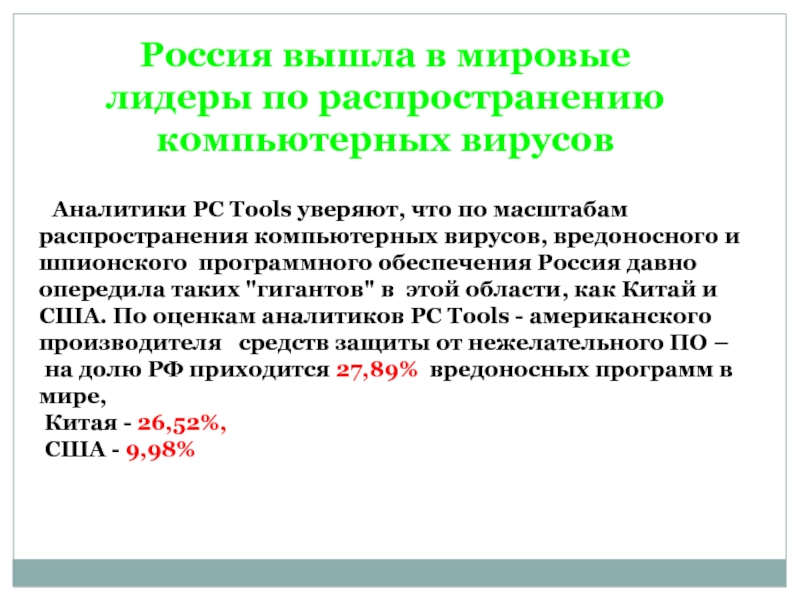

Слайд 28 Аналитики PC Tools уверяют, что по масштабам распространения компьютерных

вирусов, вредоносного и шпионского программного обеспечения Россия давно опередила таких

"гигантов" в этой области, как Китай и США. По оценкам аналитиков PC Tools - американского производителя средств защиты от нежелательного ПО –

на долю РФ приходится 27,89% вредоносных программ в мире,

Китая - 26,52%,

США - 9,98%

Россия вышла в мировые лидеры по распространению компьютерных вирусов

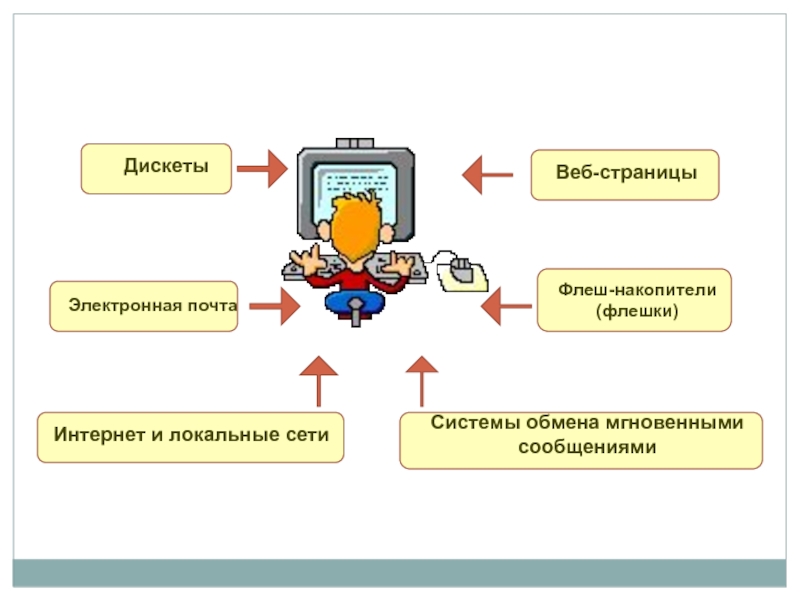

Слайд 29КАНАЛЫ РАСПРОСТРАНЕНИЯ КОМПЬЮТЕРНЫХ ВИРУСОВ

Слайд 30

Электронная почта

Системы обмена мгновенными сообщениями

Веб-страницы

Интернет и локальные

сети

Дискеты

Флеш-накопители (флешки)

Слайд 31Правила защиты от компьютерных вирусов:

Регулярно тестируйте компьютер на наличие вирусов

с помощью антивирусных программ

Перед считыванием информации с внешних носителей проверяйте

их на наличие вирусов

Всегда защищайте свои внешние носители от записи при работе на других компьютерах

Делайте архивные копии ценной для вас информации

Не оставляйте дискету в дисководе

Не используйте программы, поведение которых непонятно

Регулярно обновляйте антивирусные программы

Слайд 32МЕТОДИКА ОПРЕДЕЛЕНИЯ ЛУЧШЕГО АНТИВИРУСА

Слайд 33НАИБОЛЕЕ ВАЖНЫЕ ХАРАКТЕРИСТИКИ АНТИВИРУСНЫХ ПРОГРАММ:

простота использования антивируса;

эффективность защиты от

вирусов, червей и других вредоносных программ;

- регулярность обновления

антивирусной базы;

- возможности и характеристики защитного комплекса;

простота установки антивирусной программы;

уровень технического обслуживания.

Слайд 35 Самая лучшая защита компьютера от вирусов, это им не

пользоваться, но зачем тогда компьютер.

Слайд 36 Для предотвращения заражения компьютера вирусами, существуют антивирусные программы, их

достаточно много на российском рынке, как отечественного производства, так и

зарубежного. Установка антивируса на ваш компьютер, может уберечь вас от множества проблем связанных с заражением компьютера вирусами. Лицензионные антивирусные пакеты можно купить, как в различных интернет-магазинах, так и в различных магазинах на улицах города, специализированных на продаже компьютерных комплектующих и программного обеспечения.

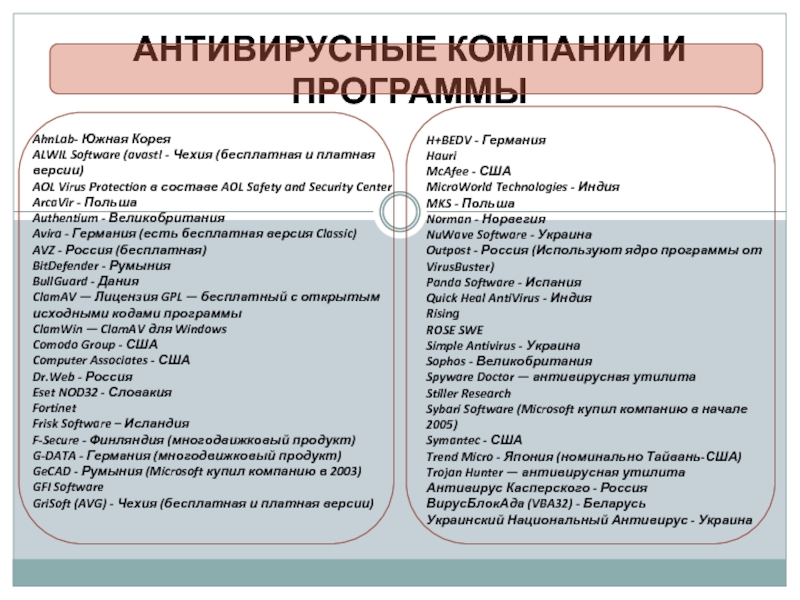

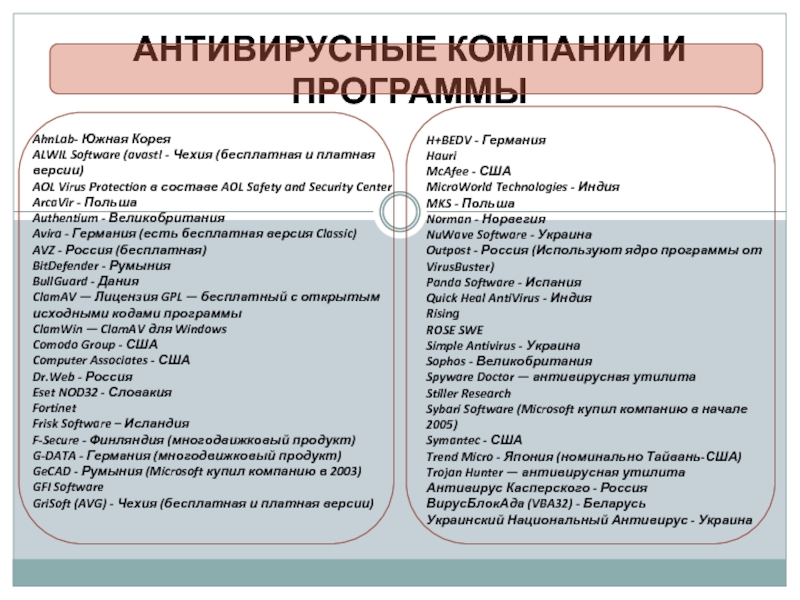

Слайд 37АНТИВИРУСНЫЕ КОМПАНИИ И ПРОГРАММЫ

AhnLab- Южная Корея

ALWIL Software (avast! - Чехия

(бесплатная и платная версии)

AOL Virus Protection в составе AOL Safety

and Security Center

ArcaVir - Польша

Authentium - Великобритания

Avira - Германия (есть бесплатная версия Classic)

AVZ - Россия (бесплатная)

BitDefender - Румыния

BullGuard - Дания

ClamAV — Лицензия GPL — бесплатный с открытым

исходными кодами программы

ClamWin — ClamAV для Windows

Comodo Group - США

Computer Associates - США

Dr.Web - Россия

Eset NOD32 - Словакия

Fortinet

Frisk Software – Исландия

F-Secure - Финляндия (многодвижковый продукт)

G-DATA - Германия (многодвижковый продукт)

GeCAD - Румыния (Microsoft купил компанию в 2003)

GFI Software

GriSoft (AVG) - Чехия (бесплатная и платная версии)

H+BEDV - Германия

Hauri

McAfee - США

MicroWorld Technologies - Индия

MKS - Польша

Norman - Норвегия

NuWave Software - Украина

Outpost - Россия (Используют ядро программы от VirusBuster)

Panda Software - Испания

Quick Heal AntiVirus - Индия

Rising

ROSE SWE

Simple Antivirus - Украина

Sophos - Великобритания

Spyware Doctor — антивирусная утилита

Stiller Research

Sybari Software (Microsoft купил компанию в начале 2005)

Symantec - США

Trend Micro - Япония (номинально Тайвань-США)

Trojan Hunter — антивирусная утилита

Антивирус Касперского - Россия

ВирусБлокАда (VBA32) - Беларусь

Украинский Национальный Антивирус - Украина

Слайд 38 Антивирус Касперского (ранее известный как AntiViral

Toolkit Pro; кратко называется KAV — от англ. Kaspersky Antivirus)

— Антивирусное программное обеспечение разрабатываемое Лабораторией Касперского.

Предоставляет пользователю защиту от вирусов, троянских программ, шпионских программ, руткитов, adware, а также неизвестных угроз с помощью проактивной защиты…

Слайд 39Kaspersky Internet Security 2009 – самый популярный продукт «Лаборатории Касперского»

для защиты компьютера.

Программа включает в себя все необходимое для безопасной

работы в Интернете.

Защита от вирусов, троянских программ и червей

Защита от шпионских и рекламных программ

Проверка файлов в автоматическом режиме и по требованию

Проверка почтовых сообщений (для любых почтовых клиентов)

Проверка интернет-трафика (для любых интернет-браузеров)

Защита интернет-пейджеров (ICQ)

Проактивная защита от новых вредоносных программ

Проверка Java- и Visual Basic-скриптов

Расширенная защита

Персональный сетевой экран

Безопасная работа в сетях Wi-Fi

Защита от сетевых атак

Слайд 40Поиск уязвимостей в ОС и установленном ПО

Анализ и устранение

уязвимостей в браузере Internet Explorer

Блокирование ссылок на зараженные сайты

Распознавание вирусов по способу их упаковки

Глобальный мониторинг угроз (Kaspersky Security Network)

Восстановление системы и данных

Возможность установки программы на зараженный компьютер

Слайд 41ПЛЮСАМИ АНТИВИРУСА КАСПЕРСКОГО ЯВЛЯЮТСЯ:

Один из самых высоких уровней обнаружения вирусов

и других вредоносных программ.

Наличие расширенных баз антивируса для обнаружения

Adware и Riskware.

Удобный интерфейс антивируса, приспособленный как для начинающих пользователей, так и для администраторов.

Оперативная и качественная поддержка пользователей, наличие собственной электронной энциклопедии по вирусам, в которой описано самые распространенные вирусы и вредоносные программы.

Большое количество известных антивирусу упаковщиков и архиваторов.

Удобная система сетевого управления антивирусом.

Слайд 42АНТИВИРУС КАСПЕРСКОГО ИМЕЕТ И РЯД МИНУСОВ:

Монитор антивируса при своей работе

отнимает довольно много вычислительных ресурсов системы.

Обязательно требуется устанавливать все

ключевые модули антивируса Касперского: нет возможности ограничится только антивирусным сканером или, скажем, антивирусным модулем проверки почты.

Сравнительно малая эффективность эвристического анализа вирусов.

Высокая цена на антивирус.

Большой размер дистрибутива антивируса и файлов обновлений антивирусных баз.

Слайд 44NOD32 — антивирусный пакет, выпускаемый словацкой фирмой Eset.

Возник в

конце 1998 года. Название изначально расшифровывалось как Nemocnica na Okraji

Disku.

NOD32 — это комплексное антивирусное решение для защиты в реальном времени. Eset NOD32 обеспечивает защиту от вирусов, а также от других угроз, включая троянские программы, черви, spyware, adware, phishing-атаки. В решении Eset NOD32 используется патентованная технология ThreatSense®, предназначенная для выявления новых возникающих угроз в реальном времени путем анализа выполняемых программ на наличие вредоносного кода, что позволяет предупреждать действия авторов вредоносных программ.

Слайд 45При обновлении баз используется ряд серверов-зеркал, при этом также возможно

создание внутрисетевого зеркала обновлений, что приводит к снижению нагрузки на

интернет-канал. Для получения обновлений с официальных серверов необходимы имя пользователя и пароль, которые можно получить активировав свой номер продукта на странице регистрации регионального сайта.

Наравне с базами вирусов NOD32 использует эвристические методы, что может приводить к лучшему обнаружению неизвестных вирусов, которые обладают схожим с детектированым действием.

Большая часть кода антивируса написана на языке ассемблера, поэтому для него характерно малое использование системных ресурсов и высокая скорость проверки с настройками по умолчанию.

Слайд 46Модуль защиты от вирусов и шпионских программ

Персональный брандмауэр - отслеживает

весь трафик между защищаемым компьютером и другими компьютерами сети.

Модуль защиты

от нежелательной почты - фильтрует нежелательную почту, повышая уровень безопасности системы и удобство использования обмена данными по электронной почте

ESET SysRescue позволяет пользователям создавать загрузочный носитель CD, DVD или USB с программой ESET Smart Security, который может запускаться независимо от операционной системы. Он предназначен главным образом для работы с трудноудаляемыми вирусами

ESET SysInspector - когда для отправки запроса в службу поддержки клиентов используется раздел «Справка и поддержка», можно добавить снимок состояния компьютера в ESET SysInspector

Защита документов - функция защиты документов - сканирует документы Microsoft Office перед их открытием, а также проверяет файлы, автоматически загружаемые браузером Internet Explorer, например элементы Microsoft ActiveX.

Модули и компоненты

NOD32

Слайд 48Dr. Web — антивирусы этого семейства предназначены для защиты от

почтовых и сетевых червей, файловых вирусов, троянских программ, стелс-вирусов, полиморфных

вирусов, макровирусов, вирусов, поражающих документы MS Office, шпионского ПО (spyware), программ-похитителей паролей, клавиатурных шпионов, программ платного дозвона, рекламного ПО (adware), потенциально опасного ПО, хакерских утилит, программ-люков, программ-шуток, вредоносных скриптов и других вредоносных объектов, а также от спама.

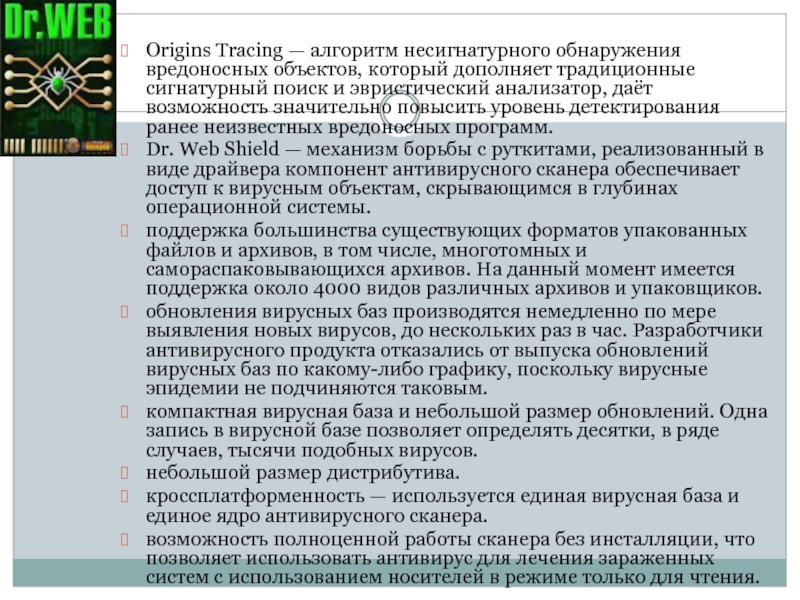

Слайд 49Origins Tracing — алгоритм несигнатурного обнаружения вредоносных объектов, который дополняет

традиционные сигнатурный поиск и эвристический анализатор, даёт возможность значительно повысить

уровень детектирования ранее неизвестных вредоносных программ.

Dr. Web Shield — механизм борьбы с руткитами, реализованный в виде драйвера компонент антивирусного сканера обеспечивает доступ к вирусным объектам, скрывающимся в глубинах операционной системы.

поддержка большинства существующих форматов упакованных файлов и архивов, в том числе, многотомных и самораспаковывающихся архивов. На данный момент имеется поддержка около 4000 видов различных архивов и упаковщиков.

обновления вирусных баз производятся немедленно по мере выявления новых вирусов, до нескольких раз в час. Разработчики антивирусного продукта отказались от выпуска обновлений вирусных баз по какому-либо графику, поскольку вирусные эпидемии не подчиняются таковым.

компактная вирусная база и небольшой размер обновлений. Одна запись в вирусной базе позволяет определять десятки, в ряде случаев, тысячи подобных вирусов.

небольшой размер дистрибутива.

кроссплатформенность — используется единая вирусная база и единое ядро антивирусного сканера.

возможность полноценной работы сканера без инсталляции, что позволяет использовать антивирус для лечения зараженных систем с использованием носителей в режиме только для чтения.

Слайд 51Avira AntiVir Personal 9.0 - Антивирусная программа. Определяет и удаляет

вирусы и трояны, в том числе и еще неизвестные макровирусы,

есть возможность постоянного мониторинга системы.

AntiVir Personal бесплатна для "домашнего", т.е. индивидуального и некоммерческого, использования.

Программа может работать как на 32-, так и на 64-битных системах.

Слайд 52сканирующий механизм вскрывает заблокированные файлы и осуществлять их проверку на

наличие вирусов. Кроме того, продукт более тщательно защищает собственные файлы

от модификации вредоносными приложениями.

AntiVir 9 имеет переработанный механизм эвристического анализа.

Функция «one-click threat removal» исключит необходимость в персональном присутствии пользователя при проверке жестких дисков.

При обнаружении вредоносного или подозрительного файла, система отправит потенциально опасный объект в карантин и даст возможность пользователю по завершении процесса сканирования расправиться со всеми обнаруженными угрозами «одним ударом» или в индивидуальном порядке. Программное обеспечение способно принимать предусмотренные меры в отношении найденных вирусов, не требуя вмешательства пользователя.

недостатки AntiVir 9 - отсутствие в новой версии механизма сканирования электронной почты. Полное удаление AntiVir с жесткого диска по-прежнему представляет собой весьма сложную задачу, справиться с которой смогут лишь технически грамотные пользователи.

Слайд 54

1 - Avast home это абсолютно бесплатный антивирус.

2 - Avast

home минимально загружает систему в режиме постоянной резидентной защиты.

3 -

Avast home обеспечивает комплексную защиту вашего компьютера ( сетевой экран, защита почты, web-экран, антивирус ).

4 - Avast home это постоянные обновления самой программы и антивирусной базы через интернет.

5 - Avast home постоянно участвует в тестах антивирусных программ и получает высокие оценки.

Слайд 55антивирус AVAST HOME имеет генератор восстановительной базы который создаёт в

защищённой папке образ всех файлов что позволяет восстанавливать повреждённые после

вирусной атаки файлы.

Бесплатная версия антивируса AVAST HOME имеет 60 дневной срок в течении которого необходимо бесплатно зарегистрироваться на сайте производителя и получить ключ на свой почтовый ящик, в противном случае антивирус Avast home будет работать но не будет получать обновления через интернет.

Слайд 57Не просто антивирус, а мощный программный пакет, объединяющий в себе

многие виды защиты. Однако исторически этот продукт вырос из популярной

антивирусной программы, поэтому антивирусные функции у «платиновой» «Панды» традиционно сильнее остальных защитных свойств. Основным новшеством в новых версиях программы компании Panda Software является дальнейшее развитие технологии TruPrevent, которая обнаруживает и блокирует неизвестные угрозы, анализируя их поведение с помощью технологии генетической эвристики.

Слайд 58Nехнология TruPrevent обнаруживает и блокирует неизвестные черви и трояны, анализируя

поведение процессов, работающих на компьютере. Когда сенсоры антивируса обнаруживают вредоносную

активность стороннего кода, выполняются следующие действия, полностью незаметные для пользователей:

блокируется процесс, ответственный за эту активность;

ответственная за вредоносную активность программа загружается в память;

уничтожаются все следы заблокированной программы (ключи реестра и так далее);

в Panda Software отправляется образец перехваченного кода на анализ.

Технология TruPrevent содержит продвинутый эвристический движок. Этот движок под названием «генетический эвристический механизм» дополняет технологию TruPrevent: в то время как технология проверяет уже работающие программы, этот эвристический механизм проверяет файлы до их запуска, представляя собой идеальное дополнение к защите.

Основное преимущество «Панды» в антивирусной (и не только) защите лежит в использовании технологии TruPrevent

Слайд 59Для решения этой проблемы Panda Software разработала технологию SmartClean, позволяющую

антивирусам компании применять другие методики лечения. Когда антивирус удаляет файл,

зараженный вирусом, программа восстанавливает оригинальные настройки, отменяющие изменения, сделанные вирусом. Ключи реестра, позволяющие вирусу заразить компьютер снова, после перезагрузки или при запуске файлов с определенными расширениями будут восстановлены до настроек по умолчанию для операционной системы (и ключи реестра, и имена файлов).

Классическая технология лечения от вирусов сталкивается со множеством проблем при борьбе с вирусами последнего поколения.

Слайд 60КЛАССИФИКАЦИЯ КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ.

Слайд 61В ЗАВИСИМОСТИ ОТ СПОСОБА ВОЗДЕЙСТВИЯ НА КОМПЬЮТЕРНУЮ СИСТЕМУ СПЕЦИАЛИСТЫ ВЫДЕЛЯЮТ

ЧЕТЫРЕ ВИДА КОМПЬЮТЕРНЫХ ПРЕСТУПЛЕНИЙ:

Слайд 62Физические злоупотребления, которые включают в себя разрушение оборудования; уничтожение данных

или программ; ввод ложных данных, кражу информации, записанной на различных

носителях.

Слайд 63Операционные злоупотребления, представляющие собой: мошенничество (выдача себя за другое лицо

или использование прав другого лица); несанкционированное использование различных устройств.

Слайд 64

Программные злоупотребления, которые включают в себя: различные способы изменения системы

математического обеспечения ("логическая бомба" - введение в программу команды компьютеру

проделать в определенный момент какое-либо несанкционированное действие; "троянский конь" - включение в обычную программу своего задания).

Слайд 65

Электронные злоупотребления, которые включают в себя схемные и аппаратные изменения,

приводящие к тому же результату, что и изменение программы.

Слайд 66ПРИ СОВЕРШЕНИИ РЯДА ПРЕСТУПЛЕНИЙ МОГУТ ИМЕТЬ МЕСТО ВСЕ СПОСОБЫ ИСПОЛЬЗОВАНИЯ

КОМПЬЮТЕРА.

Слайд 67Компьютер как объект преступления.

Можно выделить две разновидности преступлений, где

компьютер является объектом посягательства:

а) Изъятие средств компьютерной техники. К этой

группе относятся традиционные способы совершения обычных видов преступлений, в которых действия преступника направлены на изъятие чужого имущества.

б) Атака на компьютер с целью несанкционированного доступа в целях получения доступа к хранящейся на нем информации (хищения информации), бесплатного использования данной системы (кража услуг) или ее повреждения.

Слайд 682. Компьютер как орудие преступления.

Компьютеры могут использоваться в качестве

орудия незаконных действий двояким способом:

а) как средство совершения традиционных преступлений

(различного рода мошенничества и т.п.);

б) как средство атаки на другой компьютер.

Слайд 693. Компьютер как запоминающее устройство. В данной своей функции компьютер

играет в преступной деятельности роль пассивного запоминающего устройства. Часто при

этом компьютер является объектом несанкционированного доступа.

После взлома системы создается специальная директория для хранения файлов, содержащих программные средства преступника, пароли для других узлов, списки украденных номеров кредитных карточек. Возможности подобного использования компьютера в преступных целях многократно возрастают при использовании сети Интернет.

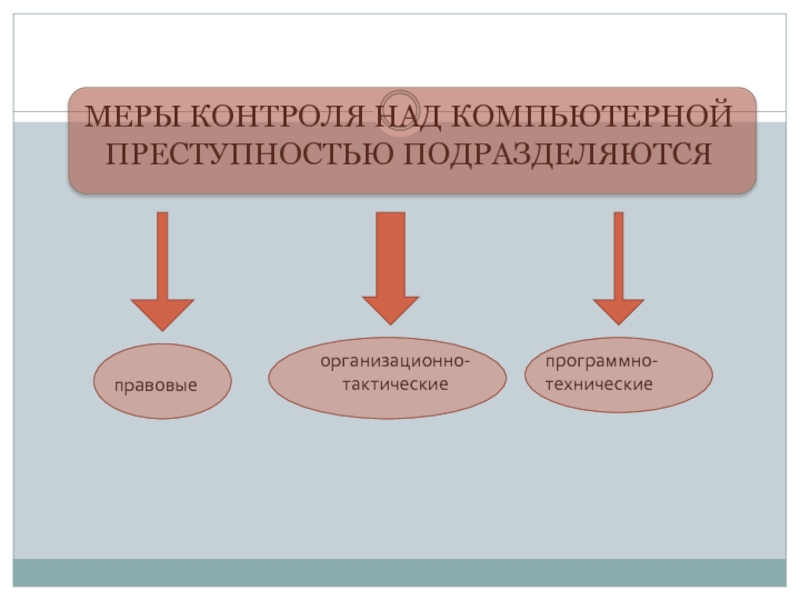

Слайд 70МЕРЫ КОНТРОЛЯ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ ПОДРАЗДЕЛЯЮТСЯ

правовые

организационно-тактические

программно-технические

Слайд 71К правовым мерам относятся разработка норм, устанавливающих ответственность за совершение

компьютерных преступлений, защита авторских прав программистов, а также вопросы контроля

за разработчиками компьютерных систем и применение международных договоров об их ограничениях.

Слайд 72К организационно-тактическим мерам относятся охрана вычислительных центров, тщательность подбора персонала,

исключение случаев ведения особо важных работ только одним человеком и

т п.

Слайд 73К программно-техническим мерам можно отнести защиту от несанкционированного доступа к

системе, профилактику от компьютерных вирусов, резервирование особо важных компьютерных подсистем,

применение конструктивных мер защит от хищений, саботажа диверсий, взрывов, установку резервных систем электропитания, оснащение помещении кодовыми замками, установку сигнализации и другие меры.

Слайд 74УГОЛОВНО-ПРАВОВОЙ КОНТРОЛЬ НАД КОМПЬЮТЕРНОЙ ПРЕСТУПНОСТЬЮ В РОССИИ.

Слайд 75

ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

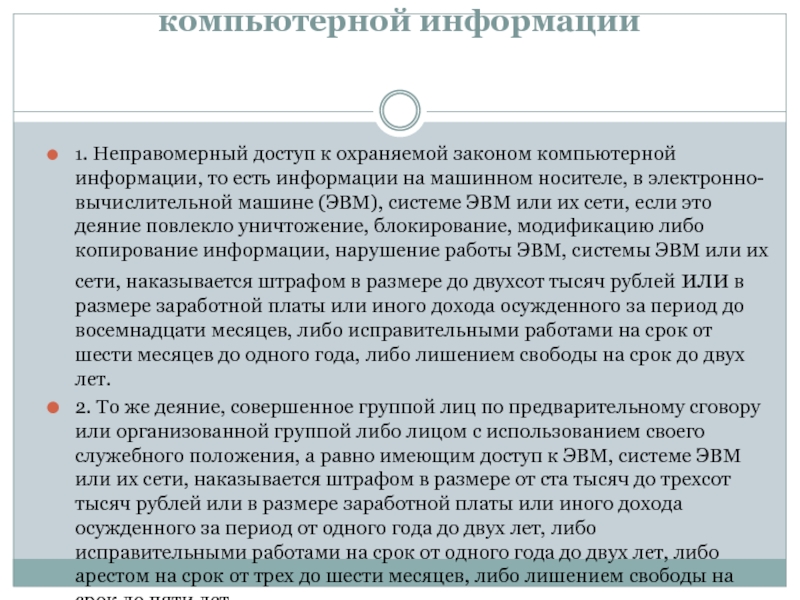

Слайд 76Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к

охраняемой законом компьютерной информации, то есть информации на машинном носителе,

в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, наказывается штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Слайд 77Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Создание программ для ЭВМ или внесение изменений в существующие программы,

заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами наказываются лишением свободы на срок до трех лет со штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

Слайд 78Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их

сети

1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, -наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо ограничением свободы на срок до двух лет.

Слайд 79“Нельзя доверять программам, написанным не вами самими... Никакие исследования не

защитят вас от использования ненадежного кода. По мере того как

уровень языка, на котором написана программа, снижается, находить ошибки становится все труднее и труднее... А хорошо продуманную ошибку в микрокоде найти практически невозможно”.

ПРОРОЧЕСТВО ТОМПСОНА