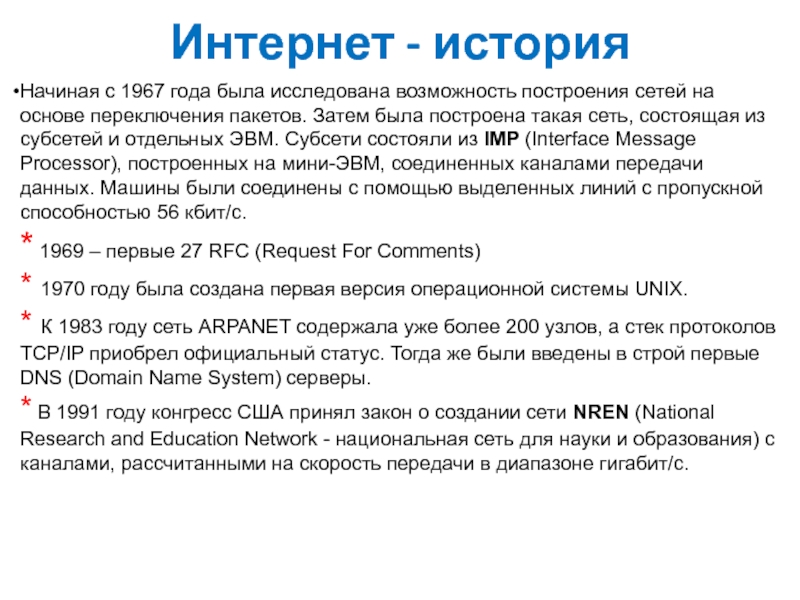

Слайд 1Интернет - история

Начиная с 1967 года была исследована возможность построения

сетей на основе переключения пакетов. Затем была построена такая сеть,

состоящая из субсетей и отдельных ЭВМ. Субсети состояли из IMP (Interface Message Processor), построенных на мини-ЭВМ, соединенных каналами передачи данных. Машины были соединены с помощью выделенных линий с пропускной способностью 56 кбит/с.

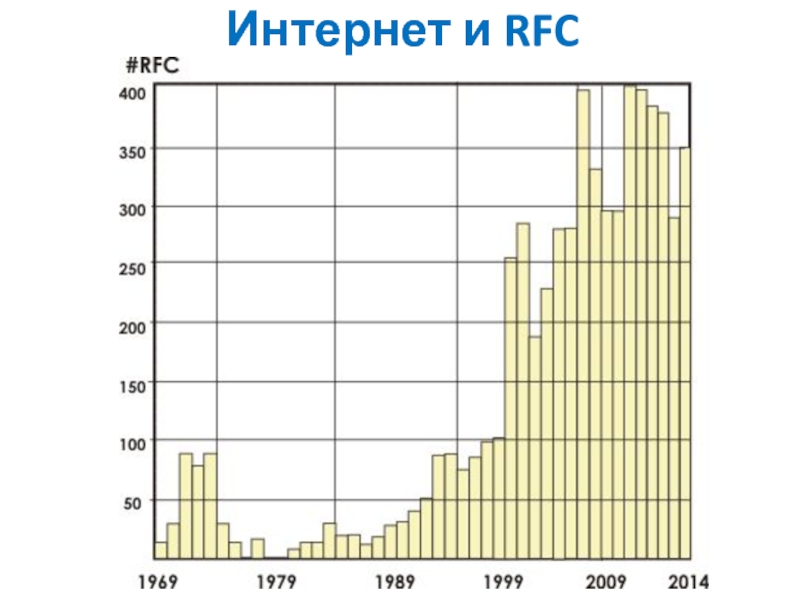

* 1969 – первые 27 RFC (Request For Comments)

* 1970 году была создана первая версия операционной системы UNIX.

* К 1983 году сеть ARPANET содержала уже более 200 узлов, а стек протоколов TCP/IP приобрел официальный статус. Тогда же были введены в строй первые DNS (Domain Name System) серверы.

* В 1991 году конгресс США принял закон о создании сети NREN (National Research and Education Network - национальная сеть для науки и образования) с каналами, рассчитанными на скорость передачи в диапазоне гигабит/с.

Слайд 2Что сделал Интернет?

Сократил примерно в 100 скорость распространения научных знаний

На

многие порядки увеличил люъем информации, генерируемой в единицу времени.

Открыл новые

сервисы: поиск данных; общение между людьми, …..

Слайд 3Принципы, на которых базируется Интернет

Пакетная передача данных

Фрагментация- дефрагментация

Вложение пакетов, относящихся

к разным технологиям

Динамическая маршрутизация

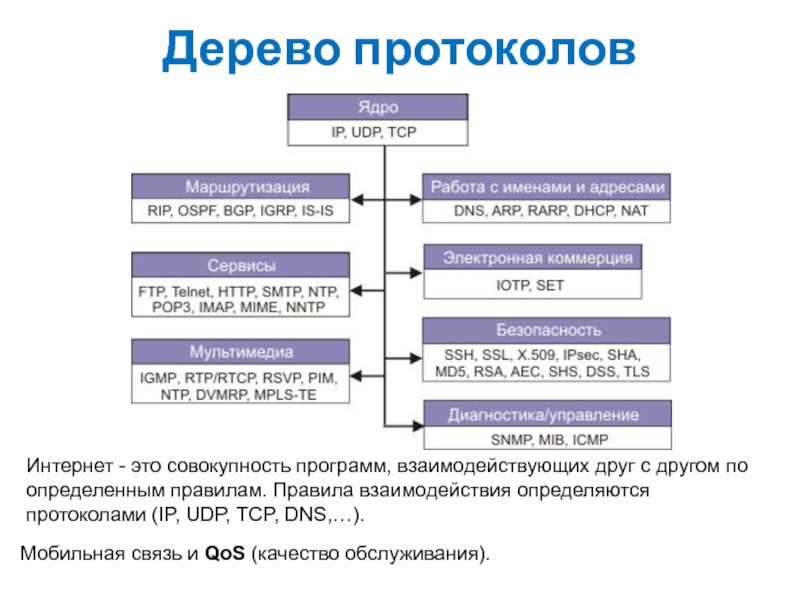

Слайд 5Дерево протоколов

Мобильная связь и QoS (качество обслуживания).

Интернет - это

совокупность программ, взаимодействующих друг с другом по определенным правилам. Правила

взаимодействия определяются протоколами (IP, UDP, TCP, DNS,…).

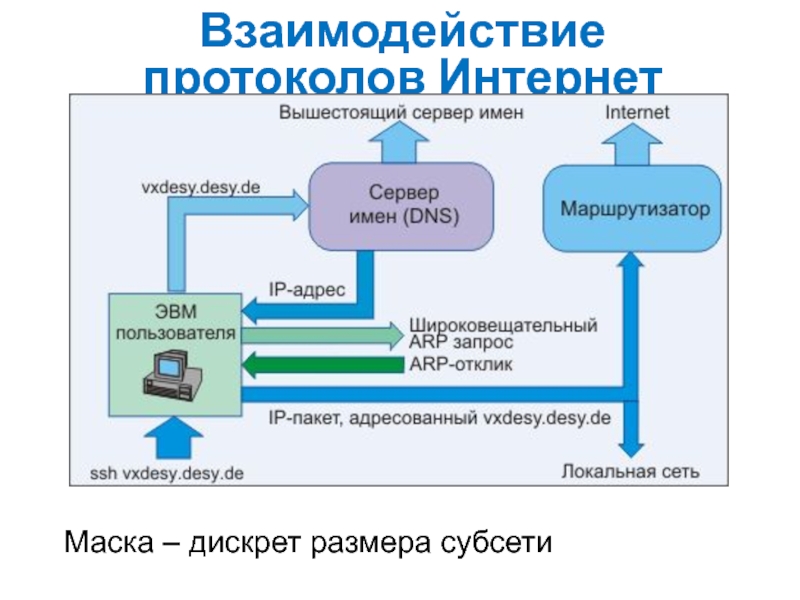

Слайд 6Взаимодействие протоколов Интернет

Маска – дискрет размера субсети

Маска – дискрет размера

субсети

Маска – дискрет размера субсети

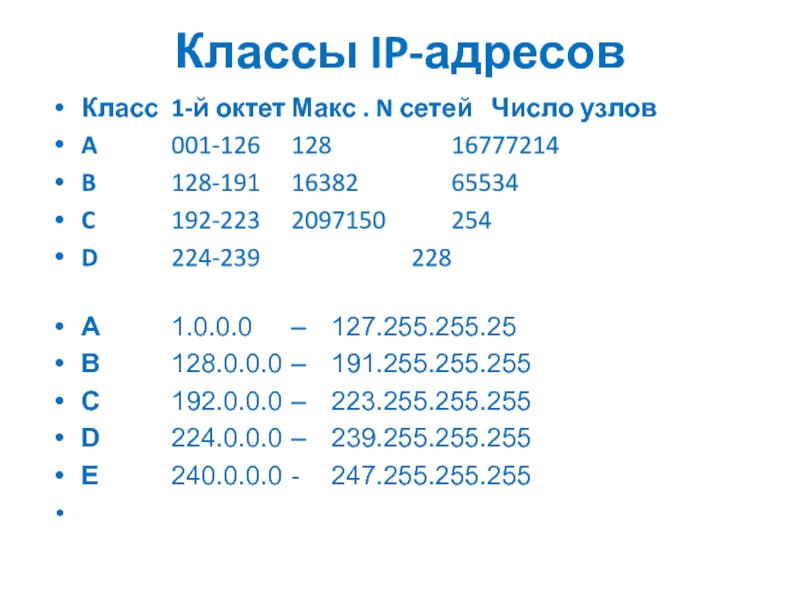

Слайд 8Классы IP-адресов

Класс 1-й октет Макс . N сетей Число узлов

A 001-126 128 16777214

B 128-191 16382 65534

C 192-223 2097150 254

D 224-239 228

A 1.0.0.0 – 127.255.255.25

B 128.0.0.0 – 191.255.255.255

C 192.0.0.0 – 223.255.255.255

D 224.0.0.0 – 239.255.255.255

E 240.0.0.0 -

247.255.255.255

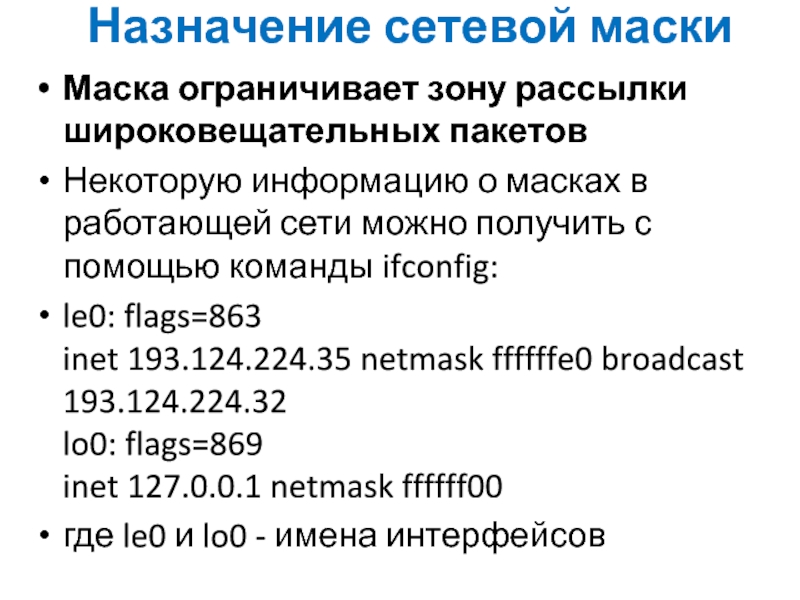

Слайд 9Назначение сетевой маски

Маска ограничивает зону рассылки широковещательных пакетов

Некоторую информацию о

масках в работающей сети можно получить с помощью команды ifconfig:

le0:

flags=863

inet 193.124.224.35 netmask ffffffe0 broadcast 193.124.224.32

lo0: flags=869

inet 127.0.0.1 netmask ffffff00

где le0 и lo0 - имена интерфейсов

Слайд 10Маски VLSM

С разделением на классы для разделения на подсети всегда

используется одна и та же маска

VLSM (Variable Length Subnet Mask)

этого ограничения нет

При использовании VLSM для сети класса С и подсети 255.255.255.252 могут быть доступны диапазоны адресов Х.Х.Х.5 - Х.Х.Х.6; Х.Х.Х.9 - Х.Х.Х.10; Х.Х.Х.13 - Х.Х.Х.14; Х.Х.Х.21 - Х.Х.Х.22; Х.Х.Х.241 - Х.Х.Х.242 и т.д., а для субсети 255.255.255.240 - Х.Х.Х.33 - Х.Х.Х.46; Х.Х.Х.49 - Х.Х.Х.62; Х.Х.Х.225 - Х.Х.Х.238 и т.д.

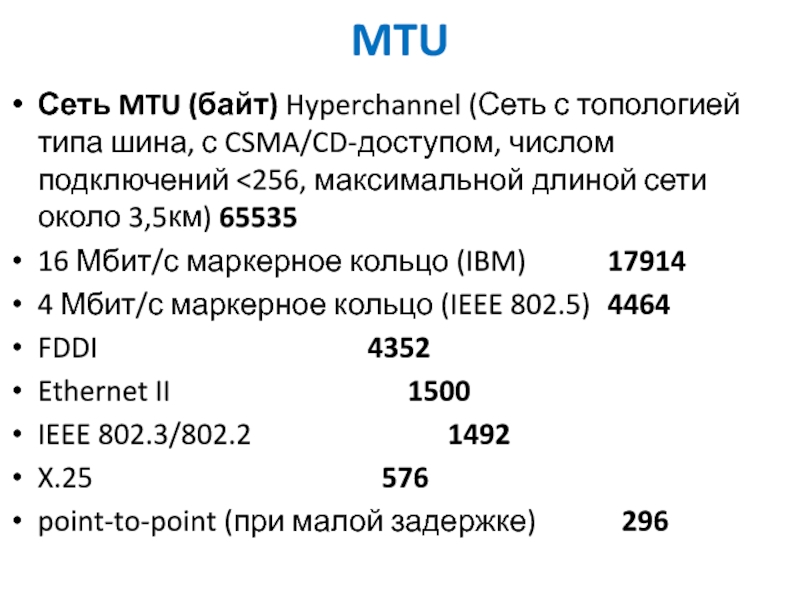

Слайд 11MTU

Сеть MTU (байт) Hyperchannel (Сеть с топологией типа шина, с

CSMA/CD-доступом, числом подключений

16 Мбит/с маркерное кольцо (IBM) 17914

4 Мбит/с маркерное кольцо (IEEE 802.5) 4464

FDDI 4352

Ethernet II 1500

IEEE 802.3/802.2 1492

X.25 576

point-to-point (при малой задержке) 296

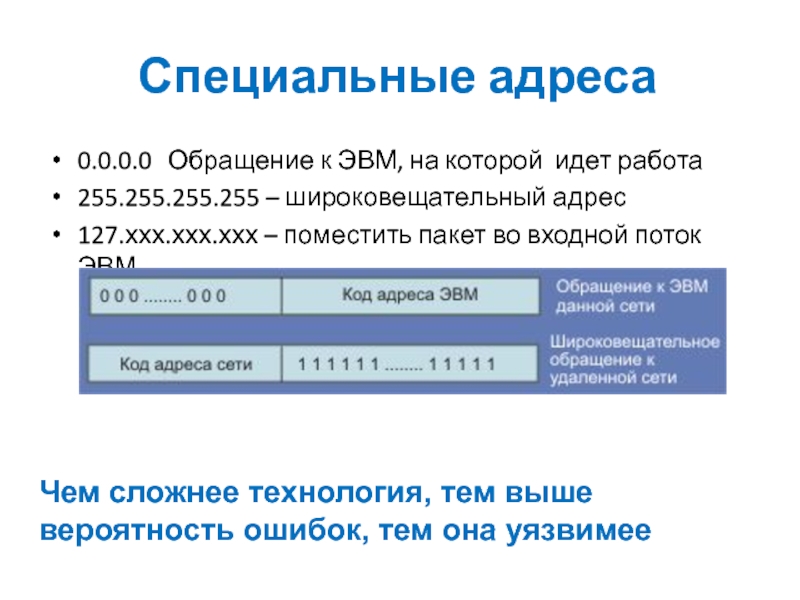

Слайд 12Специальные адреса

0.0.0.0 Обращение к ЭВМ, на которой идет работа

255.255.255.255 – широковещательный

адрес

127.ххх.ххх.ххх – поместить пакет во входной поток ЭВМ

Чем сложнее технология,

тем выше вероятность ошибок, тем она уязвимее

Слайд 16Число WEB-сайтов

В сентябре 2014 число WEB-сайтов в мире достигло 1,022,954,603,

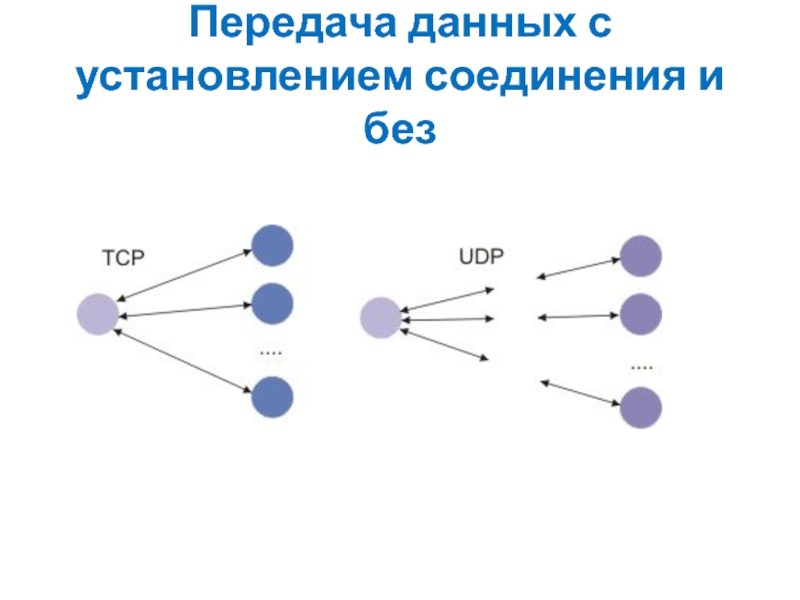

Слайд 17Передача данных с установлением соединения и без

Слайд 18Управление загрузкой каналов

Мультикастинг

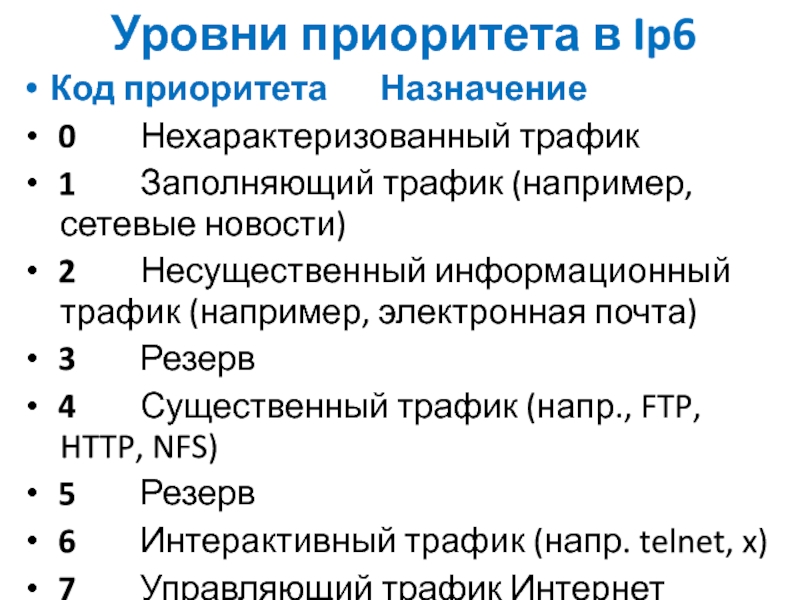

Слайд 21Уровни приоритета в Ip6

Код приоритета Назначение

0 Нехарактеризованный трафик

1

Заполняющий трафик (например, сетевые новости)

2 Несущественный информационный трафик (например,

электронная почта)

3 Резерв

4 Существенный трафик (напр., FTP, HTTP, NFS)

5 Резерв

6 Интерактивный трафик (напр. telnet, x)

7 Управляющий трафик Интернет (напр., маршрутные протоколы, snmp)

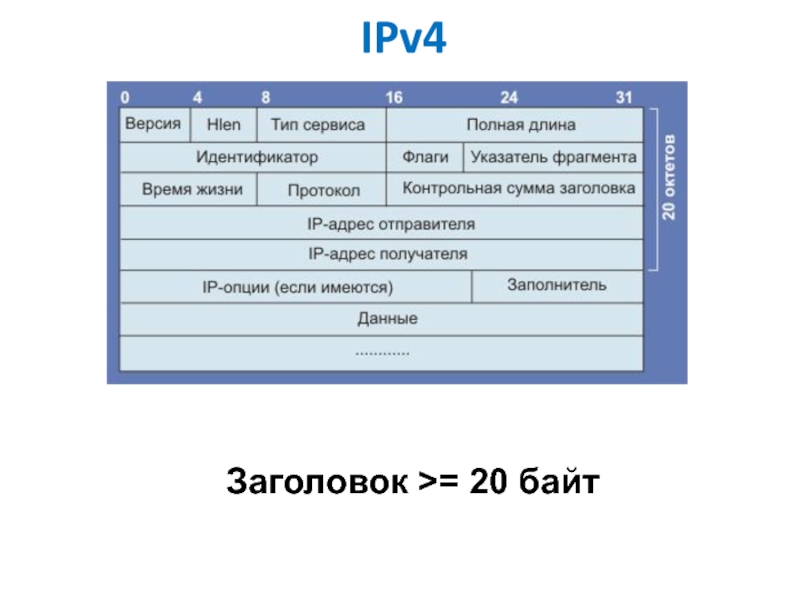

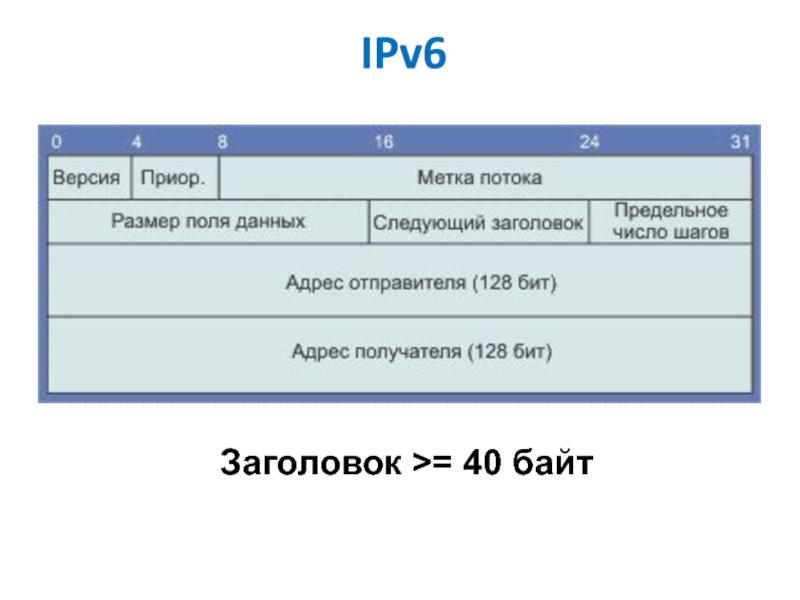

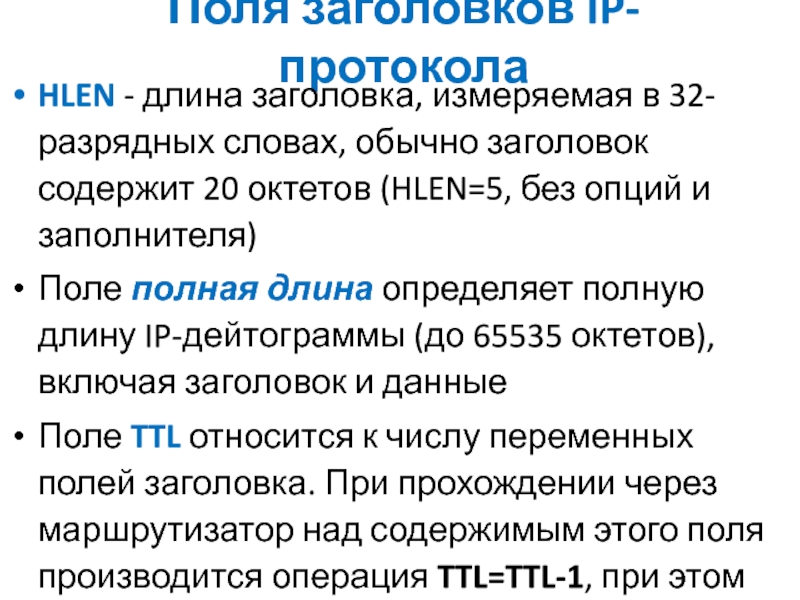

Слайд 22Поля заголовков IP-протокола

HLEN - длина заголовка, измеряемая в 32-разрядных словах,

обычно заголовок содержит 20 октетов (HLEN=5, без опций и заполнителя)

Поле

полная длина определяет полную длину IP-дейтограммы (до 65535 октетов), включая заголовок и данные

Поле TTL относится к числу переменных полей заголовка. При прохождении через маршрутизатор над содержимым этого поля производится операция TTL=TTL-1, при этом должна быть пересчитана контрольная сумма. И, если TTL=0, дейтограммы отбрасывается

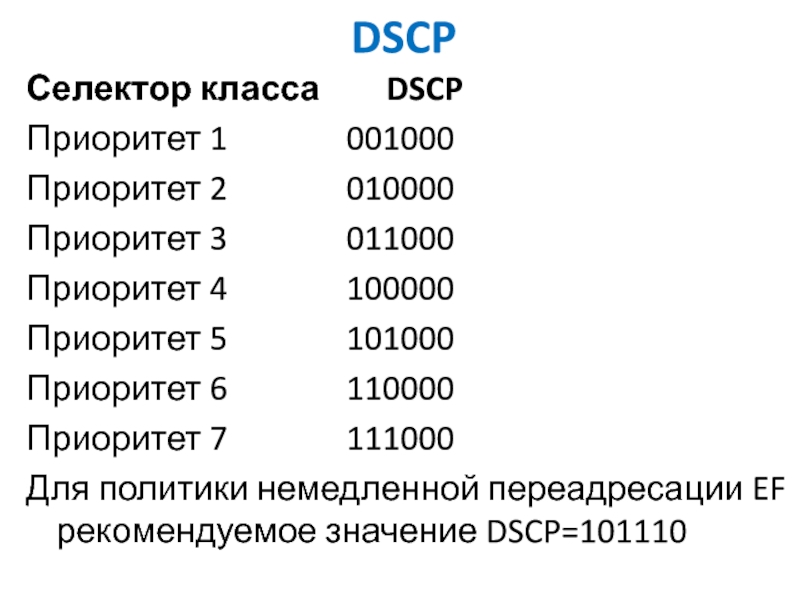

Слайд 23DSCP

Селектор класса DSCP

Приоритет 1 001000

Приоритет 2 010000

Приоритет

3 011000

Приоритет 4 100000

Приоритет 5 101000

Приоритет 6

110000

Приоритет 7 111000

Для политики немедленной переадресации EF рекомендуемое значение DSCP=101110

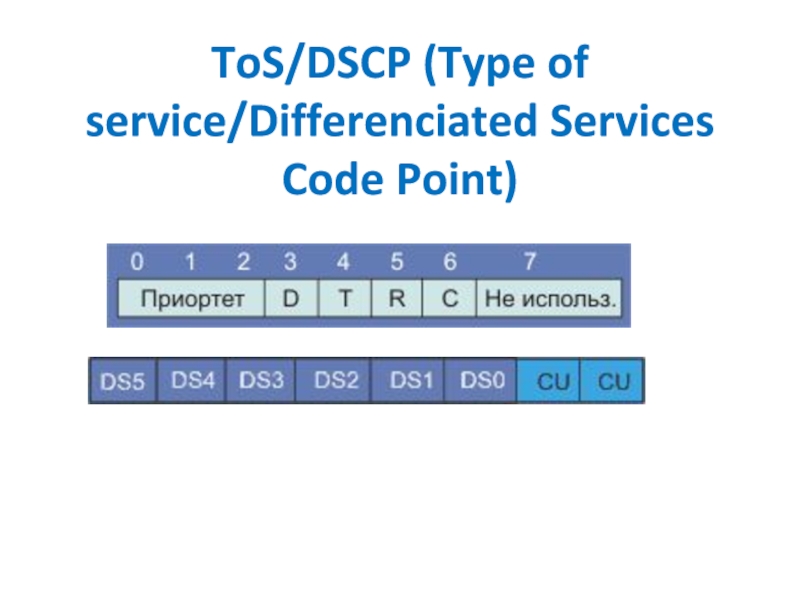

Слайд 24ToS/DSCP (Type of service/Differenciated Services Code Point)

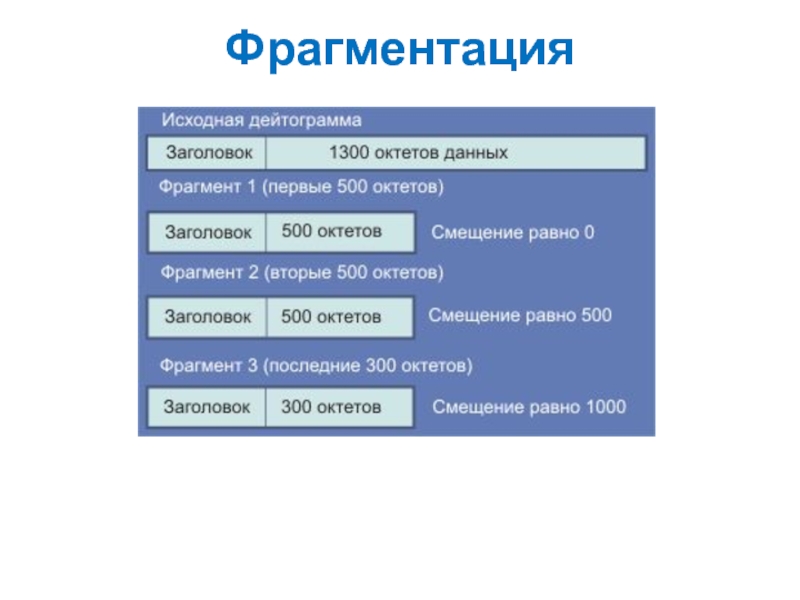

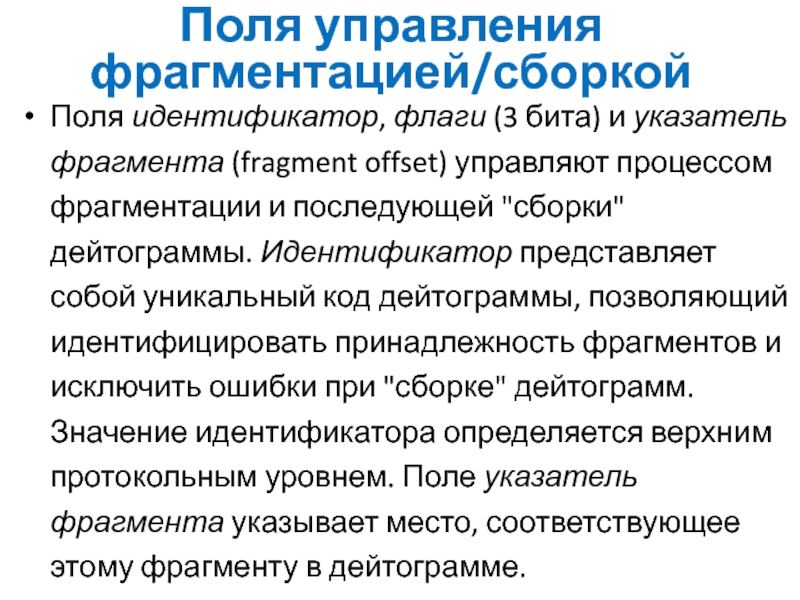

Слайд 25Поля управления фрагментацией/сборкой

Поля идентификатор, флаги (3 бита) и указатель фрагмента

(fragment offset) управляют процессом фрагментации и последующей "сборки" дейтограммы. Идентификатор

представляет собой уникальный код дейтограммы, позволяющий идентифицировать принадлежность фрагментов и исключить ошибки при "сборке" дейтограмм. Значение идентификатора определяется верхним протокольным уровнем. Поле указатель фрагмента указывает место, соответствующее этому фрагменту в дейтограмме.

DF=1 фрагментация запрещена (бит 1 поля флаги)

Бит 2 = 0 - последний фрагмент

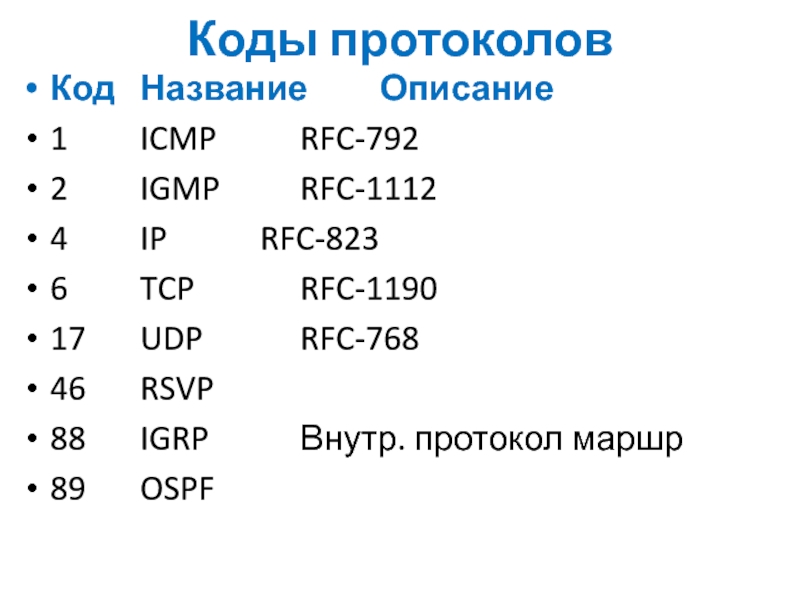

Слайд 26Коды протоколов

Код Название Описание

1 ICMP RFC-792

2 IGMP RFC-1112

4 IP RFC-823

6 TCP RFC-1190

17 UDP RFC-768

46 RSVP

88 IGRP Внутр. протокол маршр

89 OSPF

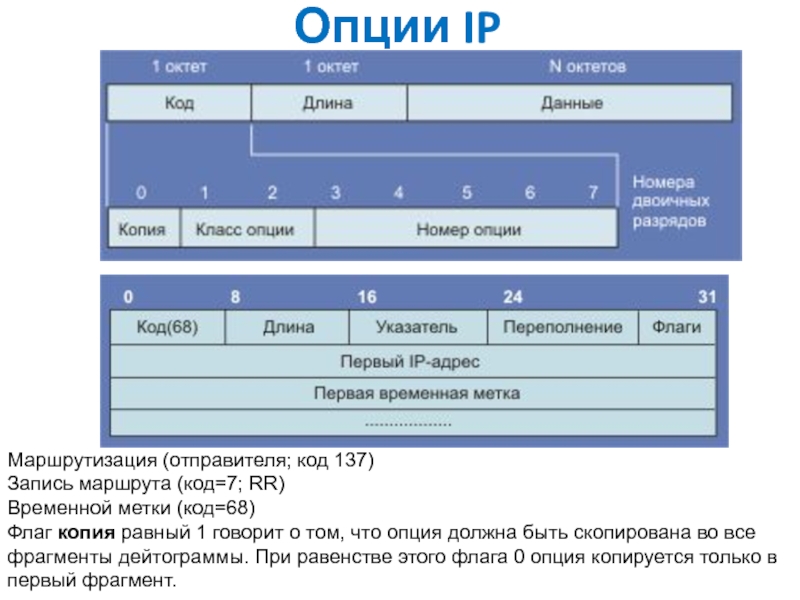

Слайд 27Опции IP

Маршрутизация (отправителя; код 137)

Запись маршрута (код=7; RR)

Временной метки

(код=68)

Флаг копия равный 1 говорит о том, что опция должна

быть скопирована во все фрагменты дейтограммы. При равенстве этого флага 0 опция копируется только в первый фрагмент.

Слайд 30Интернет вещей

Интернет вещей – глобально связанная система приборов, объектов и

предметов, базирующаяся на технологии RFID.

Термин Интернет вещей был предложен Кевином

Эштоном (Kevin Ashton) в 2009 году.

Слайд 31

Рост скорости распространения знаний

Рост потоков информации

Новые возможности общения людей (Skype

и пр.)

Поисковые системы

Cloud сервисы

Географическая адресация

ЭВМ с GPS-привязкой

Сетевые угрозы

Информационная безопасность