БД, обладает набором возможных действий.

Например, для объекта типа таблица возможны

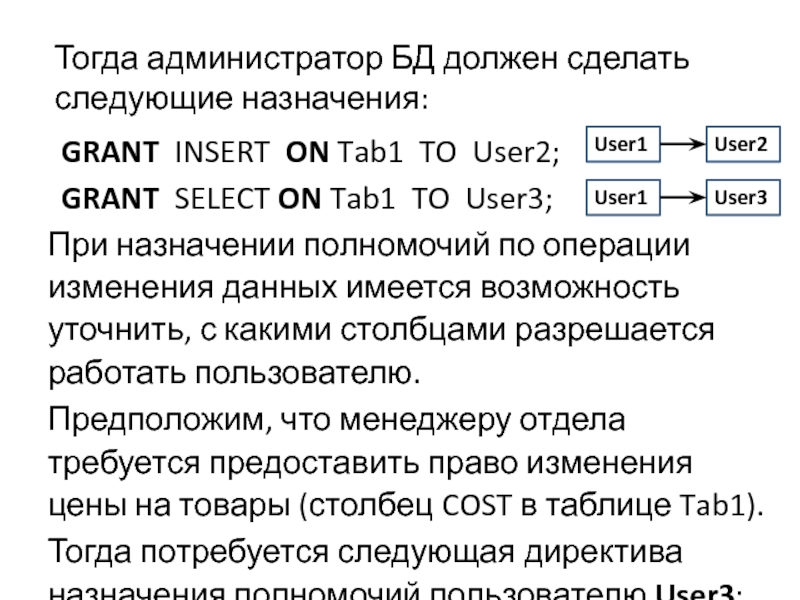

следующие операции: SELECT, INSERT, DELETE и UPDATE.При этом операции INSERT и UPDATE можно ограничить только конкретными столбцами.

Права доступа (привилегии, полномочия) определяются набором действий, которые разрешено выполнять с какими-то объектами.