Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

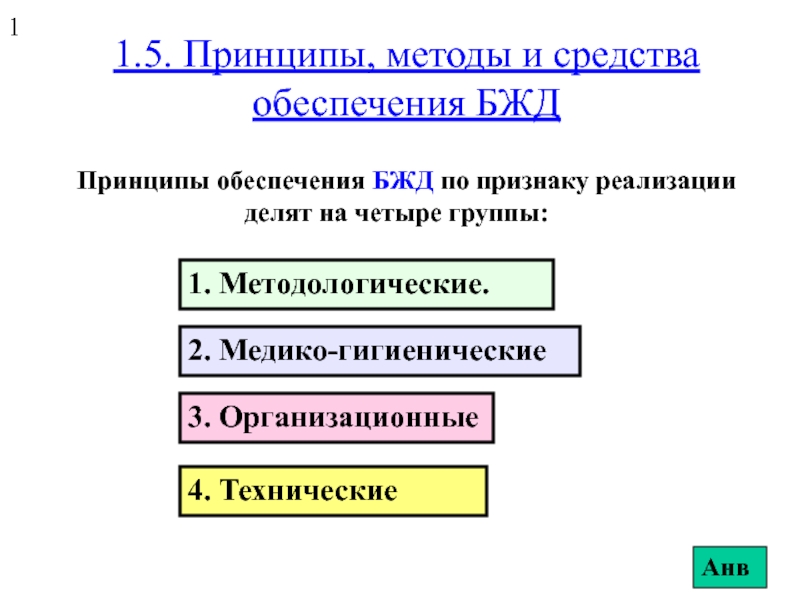

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Компьютерная преступность и компьютерная безопасность

Содержание

- 1. Компьютерная преступность и компьютерная безопасность

- 2. Компьютерная преступность Понятие, характеристика

- 3. Компьютерное преступление – это предусмотренное уголовным законом

- 4. К наиболее типичным целям совершения компьютерных преступлений специалисты относят

- 5. Отличительные особенности данных преступлений:низкая гласность (только 10-15%

- 6. Виды компьютерных преступлений

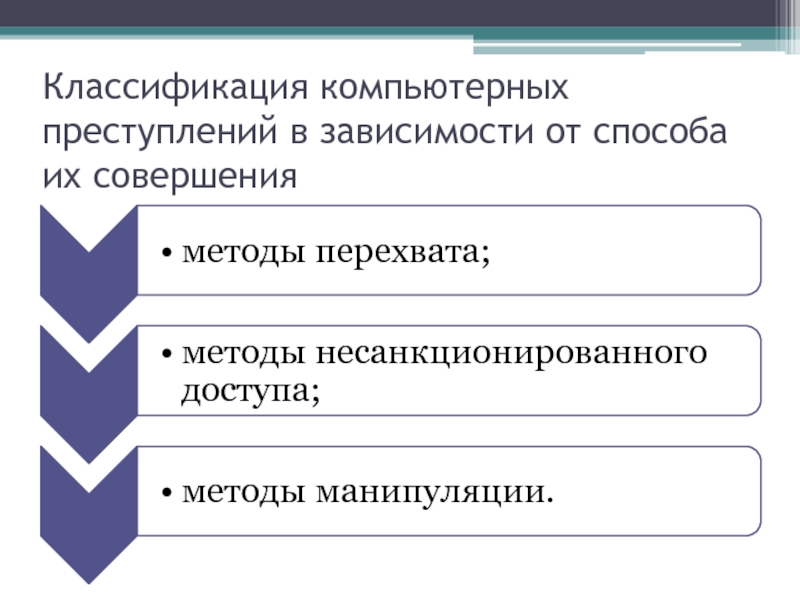

- 7. Классификация компьютерных преступлений в зависимости от способа их совершения

- 8. Методы перехватаЭлектромагнитный перехват. Перехват информации осуществляется за счет

- 9. Непосредственный перехват - осуществляется либо прямо через внешние

- 10. Методы несанкционированного доступа- на метод "Следование за

- 11. - метод "Неспешный выбор" (browsing) - выявление

- 12. - метод "Мистификация" (spoofing) - удержание случайно

- 13. Методы манипуляцииподмена данных - ввод неверной информации;-

- 14. - "Логическая бомба" (logic bomb) - ввод

- 15. Слайд 15

- 16. Компьютер как объект преступленияМожно выделить две разновидности

- 17. б) Атака на компьютер с целью несанкционированного

- 18. "Взлом" изнутри: преступник имеет физический доступ к терминалу,

- 19. В данной категории преступлений выделяют также:а) преступления,

- 20. Хищение информации. Правонарушения, связанные с хищением информации, могут

- 21. Похищаются сведения об новейших научно-технических разработках, планах

- 22. Можно выделить два основных направления действий преступников:электронная

- 23. Хищение услуг. К данной группе правонарушений относится получение

- 24. Повреждение системы. Данная группа объединяет преступления, совершаемых с

- 25. Использование вирусов. Применение данного средства повреждения компьютерных систем

- 26. Компьютер как орудие преступленияКомпьютеры могут использоваться в

- 27. Компьютер как орудие совершения обычных преступлений. Значительная

- 28. Компьютер как средство атаки на другие компьютеры. В

- 29. Компьютер как запоминающее устройствоВ данной своей функции

- 30. Слайд 30

- 31. Компьютерная безопасность

- 32. Среди наиболее эффективных мер, направленных на предупреждение преступлений в сфере компьютерной информации выделяют

- 33. Развитие уголовного законодательства о преступлениях в сфере

- 34. Среди компьютерных преступлений были выделены два основных

- 35. По мнению авторов, статьями УК РФ от

- 36. Ст. 272 УК, предусматривающей ответственность за неправомерный

- 37. Этот состав преступления образовался путем объединения трех

- 38. Скачать презентанцию

Компьютерная преступность Понятие, характеристика

Слайды и текст этой презентации

Слайд 1Компьютерная преступность и компьютерная безопасность

Выполнила: студент гр. Т-109-15

М. В. Логунова

Преподаватель:

Полякова Е. Н.

Слайд 3Компьютерное преступление – это предусмотренное уголовным законом виновное нарушение чужих

прав и интересов в отношении автоматизированных систем обработки данных, совершенное

во вред подлежащим правовой охране правам и интересам физических и юридических лиц, общества и государства.Подразумеваются: «неправомерный доступ к компьютерной информации (статья 272 УК РФ); создание, использование и распространение вредоносных программ для ЭВМ (статья 273 УК РФ); нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети (статья 274 УК РФ); хищение, подделка, уничтожение компьютерной информации и др.»

Слайд 4К наиболее типичным целям совершения компьютерных преступлений специалисты относят следующие:

подделка отчетов и

платежных ведомостей:

приписка сверхурочных часов работы;

фальсификация платежных документов:

хищение из денежных фондов;

добывание

запасных частей и редких материалов;кража машинного времени:

вторичное получение уже произведенных выплат;

фиктивное продвижение по службе;

получение фальшивых документов;

внесение изменений в программы и машинную информацию;

перечисление денег на фиктивные счета;

совершение покупок с фиктивной оплатой и др.

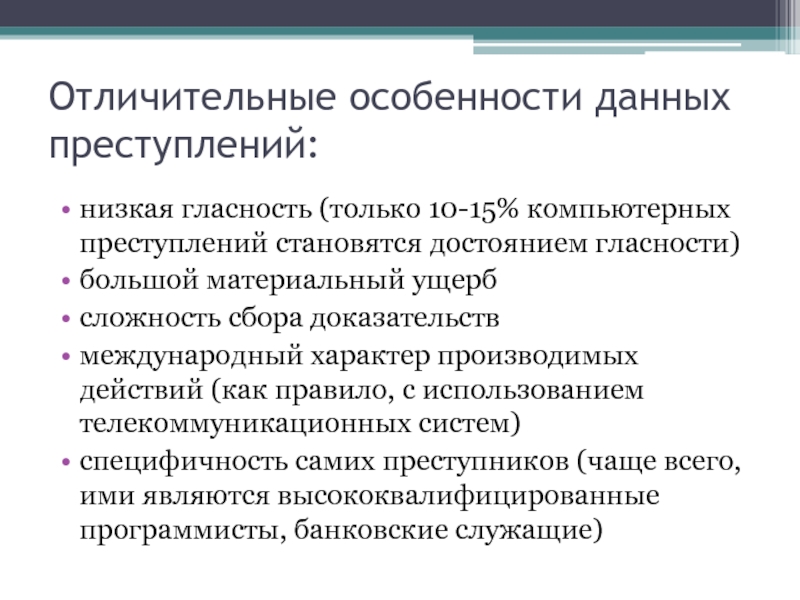

Слайд 5Отличительные особенности данных преступлений:

низкая гласность (только 10-15% компьютерных преступлений становятся

достоянием гласности)

большой материальный ущерб

сложность сбора доказательств

международный характер производимых действий (как

правило, с использованием телекоммуникационных систем)специфичность самих преступников (чаще всего, ими являются высококвалифицированные программисты, банковские служащие)

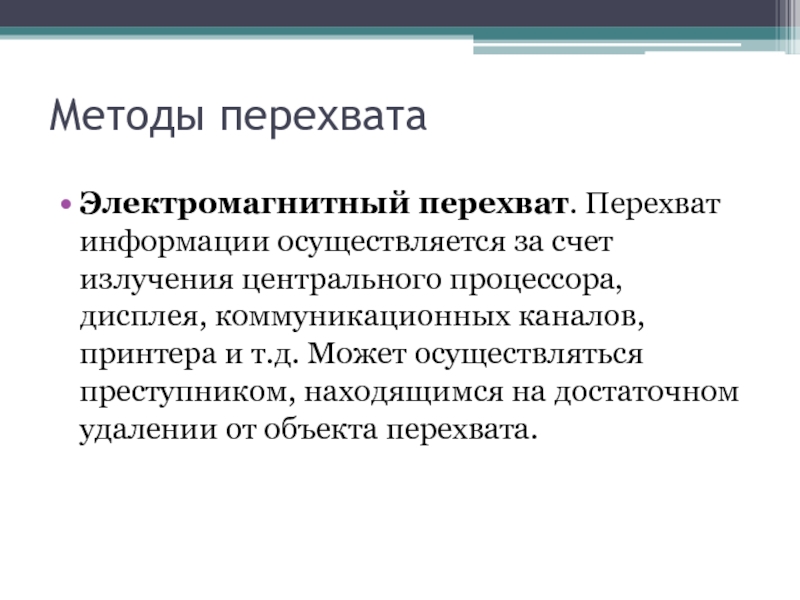

Слайд 8Методы перехвата

Электромагнитный перехват. Перехват информации осуществляется за счет излучения центрального процессора,

дисплея, коммуникационных каналов, принтера и т.д. Может осуществляться преступником, находящимся

на достаточном удалении от объекта перехвата.Слайд 9Непосредственный перехват - осуществляется либо прямо через внешние коммуникационные каналы системы,

либо путем непосредственного подключения к линиям периферийных устройств. При этом

объектами непосредственного подслушивания являются кабельные и проводные системы, наземные микроволновые системы, системы спутниковой связи, а также специальные системы правительственной связи.Слайд 10Методы несанкционированного доступа

- на метод "Следование за дураком" (pigbacking) -

несанкционированное проникновение в закрытые зоны следом за законным пользователем или

вместе с ним;- метод "За хвост" (between the lines entry) - подключение к линии связи законного пользователя и после прекращения им сеанса связи продолжение осуществления доступа к системе от его имени;

- метод "Компьютерный абордаж" (hacking) - подбор регистрационных данных пользователей (как правило, имен и паролей);

Слайд 11- метод "Неспешный выбор" (browsing) - выявление и использование слабых

мест в защите;

- метод "Поиск бреши" (trapdoor entry) - использование

случайных ошибок и неудач разработчиков программного обеспечения после анализа работы программы;- метод "Люк" (trapdoor) - использование специально запланированных разработчиками недокументированных функций системы защиты;

- метод "Маскарад" (masquerading) - использование чужого имени и кода доступа;

Слайд 12- метод "Мистификация" (spoofing) - удержание случайно подключившегося пользователя или

системы и получение (обманным путем или с помощью взлома) от

него полезной информации;- метод "Аварийный" - использование программ защиты системы от сбоев. При работе таких программ защита от взлома несколько ослабляется;

- метод "Склад без стен" - получение доступа в результате системной поломки (случайной или инициированной взломщиком).

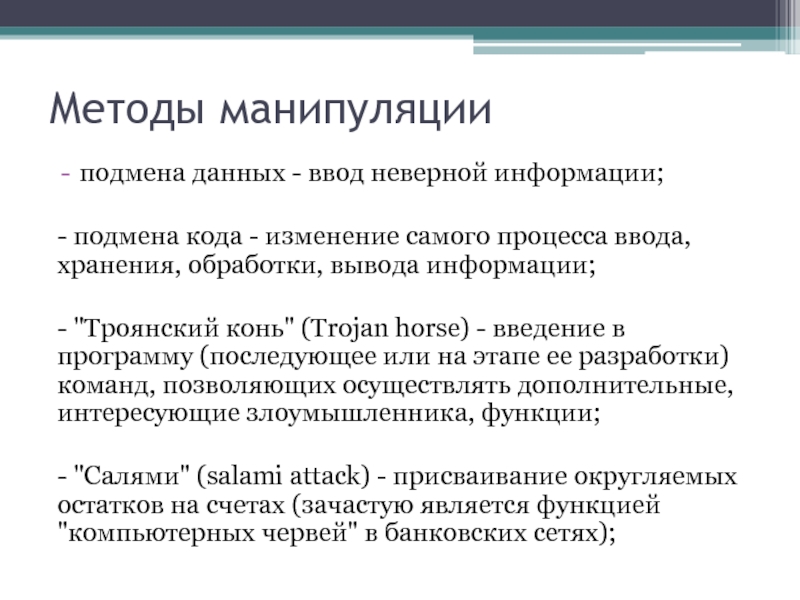

Слайд 13Методы манипуляции

подмена данных - ввод неверной информации;

- подмена кода -

изменение самого процесса ввода, хранения, обработки, вывода информации;

- "Троянский конь"

(Trojan horse) - введение в программу (последующее или на этапе ее разработки) команд, позволяющих осуществлять дополнительные, интересующие злоумышленника, функции;- "Салями" (salami attack) - присваивание округляемых остатков на счетах (зачастую является функцией "компьютерных червей" в банковских сетях);

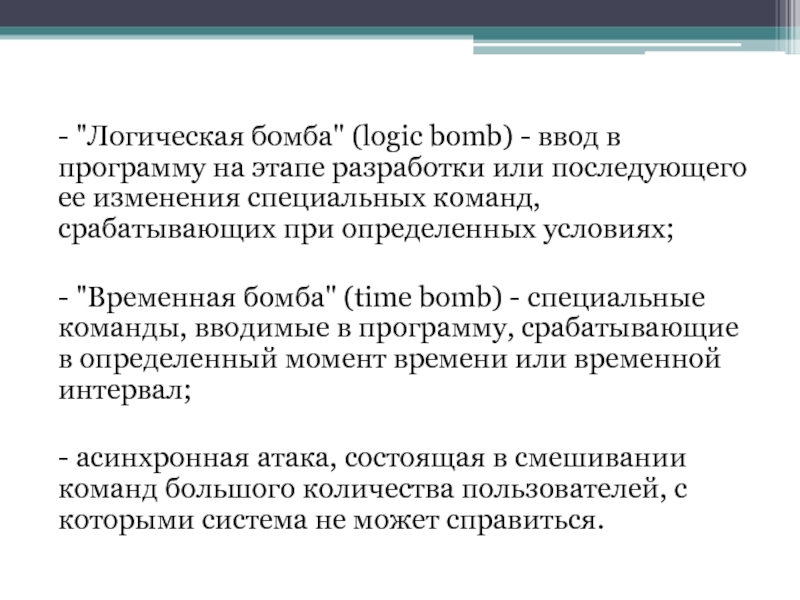

Слайд 14- "Логическая бомба" (logic bomb) - ввод в программу на

этапе разработки или последующего ее изменения специальных команд, срабатывающих при

определенных условиях;- "Временная бомба" (time bomb) - специальные команды, вводимые в программу, срабатывающие в определенный момент времени или временной интервал;

- асинхронная атака, состоящая в смешивании команд большого количества пользователей, с которыми система не может справиться.

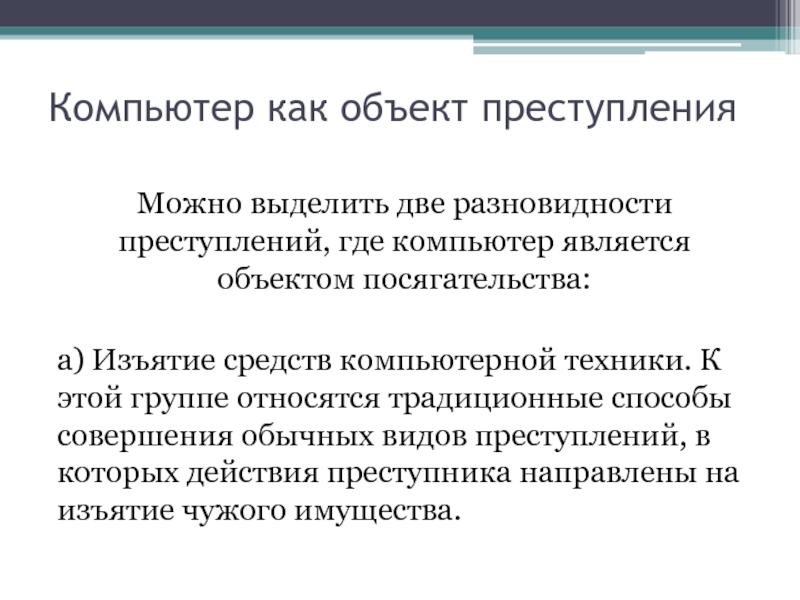

Слайд 16Компьютер как объект преступления

Можно выделить две разновидности преступлений, где компьютер

является объектом посягательства:

а) Изъятие средств компьютерной техники. К этой группе

относятся традиционные способы совершения обычных видов преступлений, в которых действия преступника направлены на изъятие чужого имущества.Слайд 17б) Атака на компьютер с целью несанкционированного доступа в целях

получения доступа к хранящейся на нем информации (хищения информации), бесплатного

использования данной системы (кража услуг) или ее повреждения.Большинство таких нарушений предполагают несанкционированный доступ к системе, т.е. ее "взлом".

Слайд 18"Взлом" изнутри: преступник имеет физический доступ к терминалу, с которого доступна

интересующая его информация и может определенное время работать на нем

без постороннего контроля."Взлом" извне: преступник не имеет непосредственного доступа к компьютерной системе, но имеет возможность каким-либо способом (обычно посредством удаленного доступа через сети) проникнуть в защищенную систему для внедрения специальных программ, произведения манипуляций с обрабатываемой или хранящейся в системе информацией, или осуществления других противозаконных действий.

Слайд 19В данной категории преступлений выделяют также:

а) преступления, совершаемые в отношении

компьютерной информации, находящейся в компьютерных сетях, в том числе сети Интернет;

б)

преступления, совершаемые в отношении компьютерной информации, находящейся в ЭВМ, не являющихся компьютером в классическом понимании этого слова Слайд 20Хищение информации.

Правонарушения, связанные с хищением информации, могут принимать различные формы

в зависимости от характера системы, в отношении которой осуществляется несанкционированный

доступ.Информация, являющаяся объектом преступного посягательства, может быть отнесена к одному из четырех типов:

персональные данные;

корпоративная информация, составляющая коммерческую тайну;

объекты интеллектуальной собственности и материалы, защищенные авторским правом;

глобальная информация, имеющая значение для развития отраслей промышленности, экономики отдельных регионов и государств.

Слайд 21Похищаются сведения об новейших научно-технических разработках, планах компании по маркетингу

своей продукции и заключаемых сделках.

Предметом хищения может быть также другая

экономически важная информация, в частности, реквизиты банковских счетов и номера кредитных карточек.Слайд 22Можно выделить два основных направления действий преступников:

электронная атака на узловые

серверы и браузеры сети WWW в целях перехвата информационных потоков;

поиск в

защитных системах локальных компьютерных сетей уязвимых места и проникновение в базы данных с целью съема находящейся в них информации.Слайд 23Хищение услуг. К данной группе правонарушений относится получение несанкционированного доступа к

какой-то системе, чтобы бесплатно воспользоваться предоставляемыми ею услугами.

Уивинг - одно из

наиболее распространенных преступлений этого вида, связанное с кражей услуг, происходит в процессе "запутывания следов". Слайд 24Повреждение системы. Данная группа объединяет преступления, совершаемых с целью разрушить или

изменить данные, являющиеся важными для владельца или одного или многих

пользователей системы - объекта несанкционированного доступа.Данная деятельность осуществляется по двум основным направлениям:

проводится массированная подача электронных сигналов на серверы WWW и локальных сетей в целях вывода их из строя, для чего используются специально разработанные программы.

в базы данных ЭВМ и корпоративных сетей вводятся вирусы-роботы, которые в заданный момент искажают или уничтожают компьютерные файлы.

манипуляции данными.

Слайд 25Использование вирусов. Применение данного средства повреждения компьютерных систем доступно в настоящее

время не только профессиональным программистам, но и людям, обладающих лишь

поверхностными познаниями в этой сфере. Во многом это обусловлено доступностью самих вредоносных программ и наличием простой технологии их создания.Слайд 26Компьютер как орудие преступления

Компьютеры могут использоваться в качестве орудия незаконных

действий двояким способом:

а) как средство совершения традиционных преступлений (различного рода

мошенничества и т.п.);б) как средство атаки на другой компьютер.

Слайд 27Компьютер как орудие совершения обычных преступлений.

Значительная часть преступлений данной категории

совершается с использованием Интернет. К ним относятся: мошенничество с предоплатой; пирамиды и

письма по цепочке; виртуальные финансовые пирамиды и т.д.Слайд 28Компьютер как средство атаки на другие компьютеры.

В некоторых случаях компьютер

может одновременно являться объектом несанкционированного доступа и средством атаки. Однако

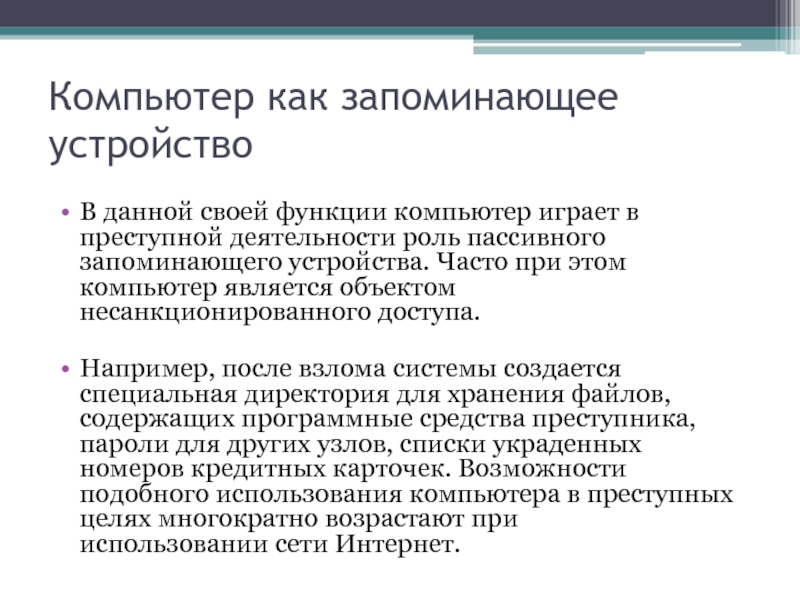

в большинстве случаев атаки на компьютеры совершаются с других компьютеров, находящихся в той же сети. Поскольку такие сети - состоят из сотен или тысяч узлов на многих континентах, соответственно существует больше возможностей для несанкционированного доступа или других нарушений.Слайд 29Компьютер как запоминающее устройство

В данной своей функции компьютер играет в

преступной деятельности роль пассивного запоминающего устройства. Часто при этом компьютер

является объектом несанкционированного доступа.Например, после взлома системы создается специальная директория для хранения файлов, содержащих программные средства преступника, пароли для других узлов, списки украденных номеров кредитных карточек. Возможности подобного использования компьютера в преступных целях многократно возрастают при использовании сети Интернет.

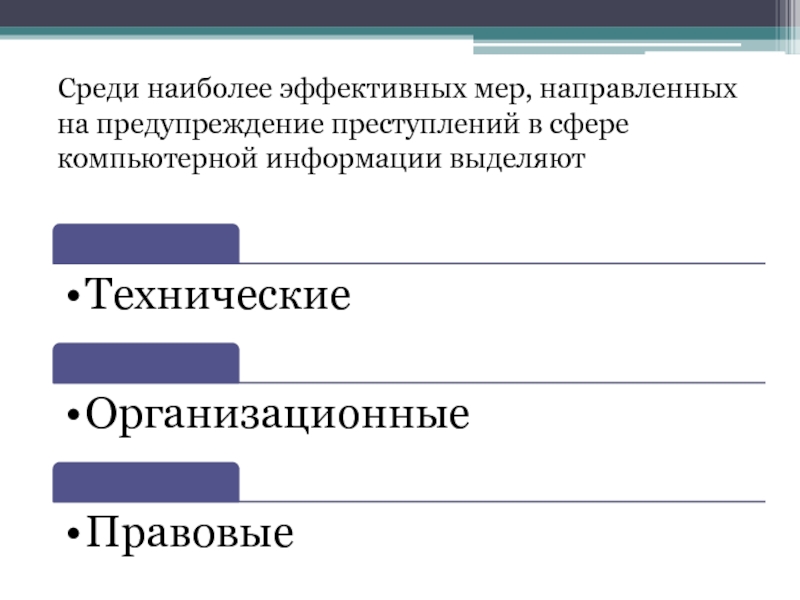

Слайд 32Среди наиболее эффективных мер, направленных на предупреждение преступлений в сфере

компьютерной информации выделяют

Слайд 33Развитие уголовного законодательства о преступлениях в сфере компьютерной информации в

России

1992г. – был принят Закон России о правовой охране программ

для электронно-вычислительных машин и баз данных;1994г. - Гражданский кодекс, который содержит ряд норм, связанных с компьютерной информацией;

1995 г. - Федеральный закон об информации, информатизации и защите информации.

В 1996 г. была разработана группа статей в УК РФ, предусматривающих основания уголовной ответственности за так называемые компьютерные преступления.

Слайд 34Среди компьютерных преступлений были выделены два основных направления:

преступления, связанные с

вмешательством в работу компьютера;

преступления, предполагающие его использование в качестве необходимого

технического средства.Слайд 35По мнению авторов, статьями УК РФ от 1960 г. охватывалась

только часть этих неправомерных деяний, а именно: умышленное и неосторожное

уничтожение или модификация компьютерной информации, небрежность в обращении с компьютерной системой.В связи с этим, было предложено установить специальные основания уголовной ответственности за незаконное проникновение в вычислительные системы; похищение компьютерной информации; заражение компьютерным вирусом.

Слайд 36Ст. 272 УК, предусматривающей ответственность за неправомерный доступ к компьютерной

информации, "... если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети".Термин "повлекло" дает основание полагать, что объективная сторона данного состава преступления складывается из деяния (неправомерного доступа), последствий (уничтожение информации и т. д.) и причинной связи между ними.

Слайд 37Этот состав преступления образовался путем объединения трех названных в проекте

самостоятельных составов:

а) самовольное проникновение в автоматизированную компьютерную систему, если это

повлекло ознакомление ненадлежащих пользователей с конфиденциальной информацией";б) "неправомерное копирование программ для ЭВМ, файлов или баз данных, занесенных в память ЭВМ, если это повлекло причинение существенного вреда";

в) "самовольная модификация, повреждение, уничтожение баз данных или программ для ЭВМ".