другой – секретный.

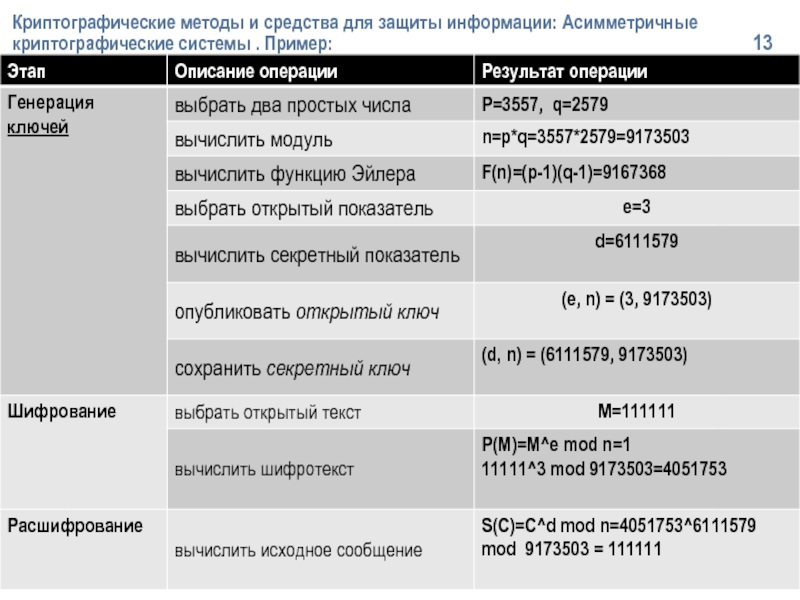

1)Если открытый ключ используется для шифрования, а

секретный ключ – для расшифрования, то такие криптосистемы называются криптосистемами с открытым ключом.C = Eko( P ), P = Dkc( C ) = Dkc(Eko( P ))

2)Если секретный ключ используется для шифрования, а открытый ключ – для расшифрования, то имеет место система электронной подписи (ЭП). Владелец секретного ключа может зашифровать (подписать) текст, а проверить правильность подписи (расшифровать) может любой пользователь, имеющий в своем распоряжении открытый ключ.

C = Ekc( P ), P = Dko( C ) = Dko(Ekc( P ))

Криптографические методы и средства для защиты информации: Асимметричные криптографические системы 1