канал

связи между абонентами.

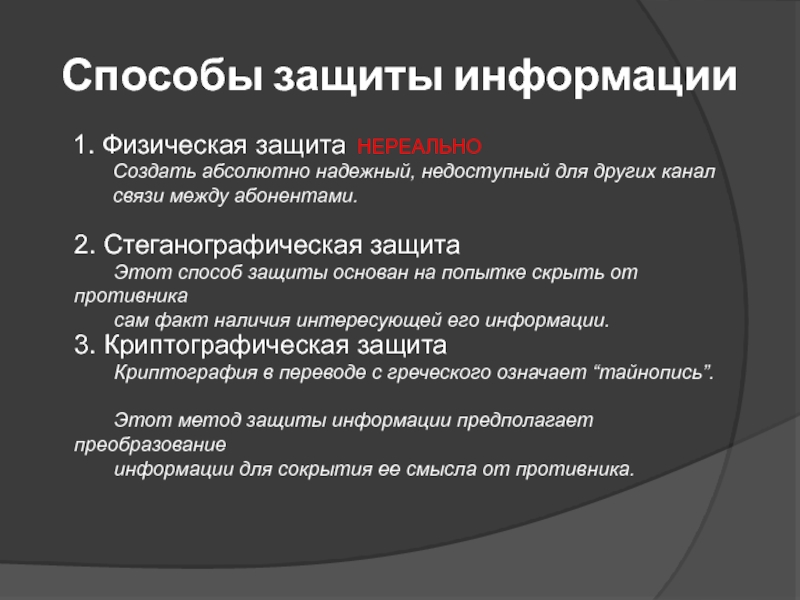

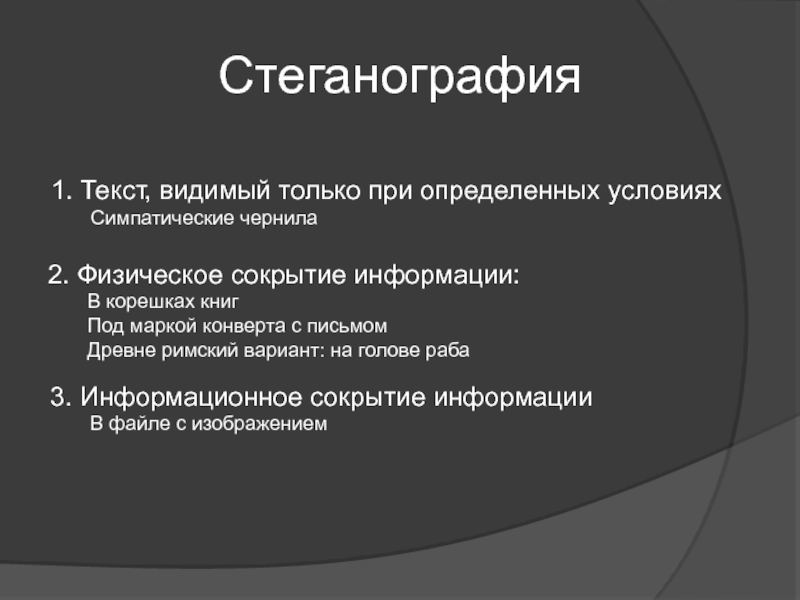

2. Стеганографическая защита

Этот способ защиты основан на

попытке скрыть от противникасам факт наличия интересующей его информации.

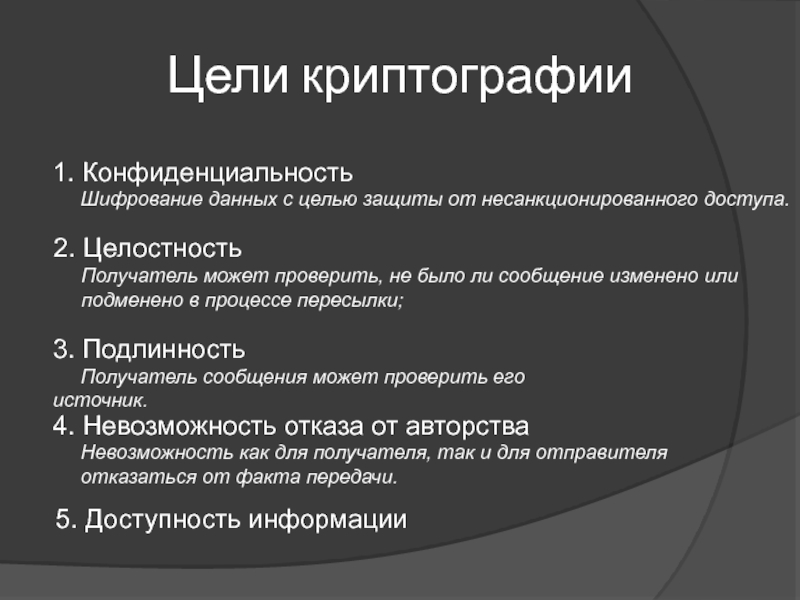

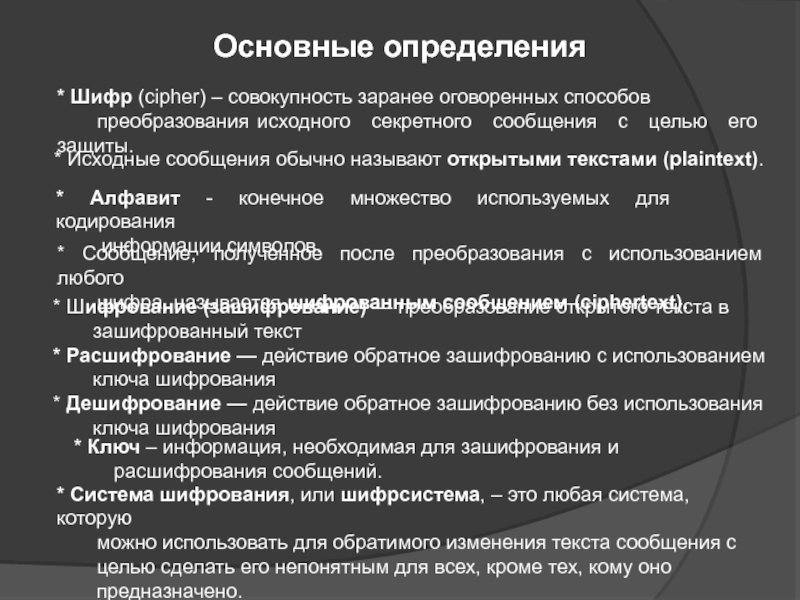

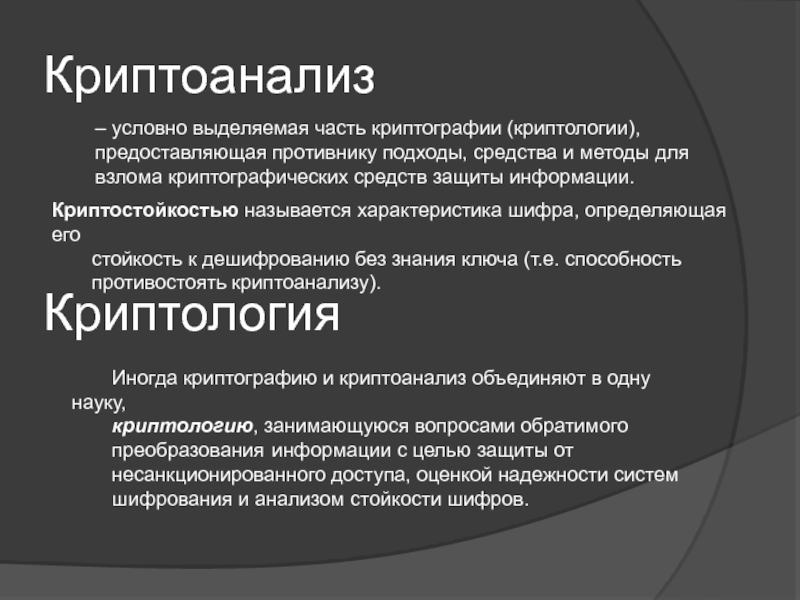

3. Криптографическая защита

Криптография в переводе с греческого означает “тайнопись”.

Этот метод защиты информации предполагает преобразование

информации для сокрытия ее смысла от противника.

НЕРЕАЛЬНО

![Криптография 2018

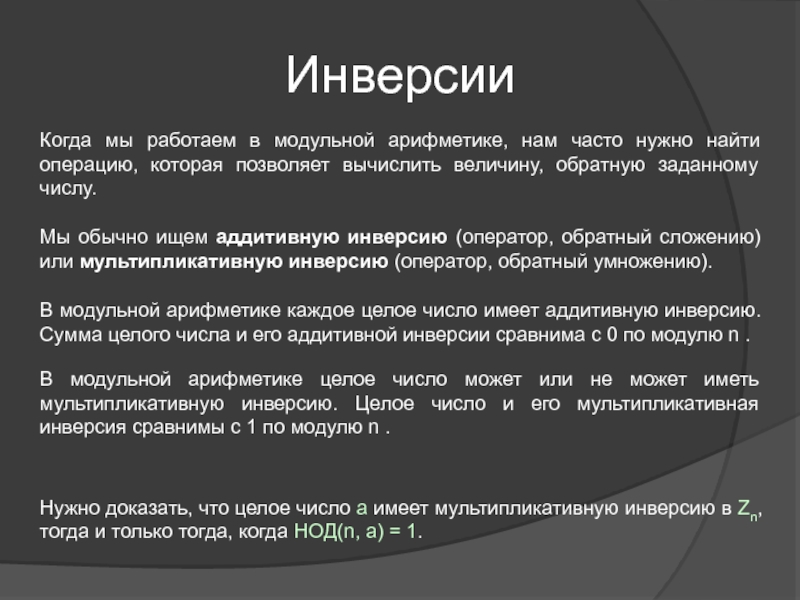

Лекция 1 Свойства оператора modПервое свойство: (a + b) mod n = [(a Свойства оператора modПервое свойство: (a + b) mod n = [(a mod n) + (b mod n)]](/img/thumbs/b8e7369c44450ca44caf59803beae846-800x.jpg)