Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция № 3

Содержание

- 1. Лекция № 3

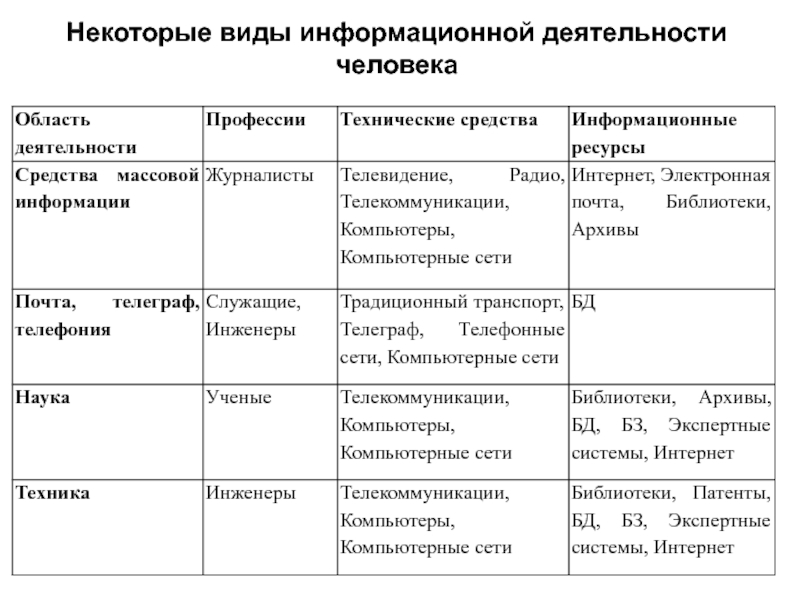

- 2. Некоторые виды информационной деятельности человека

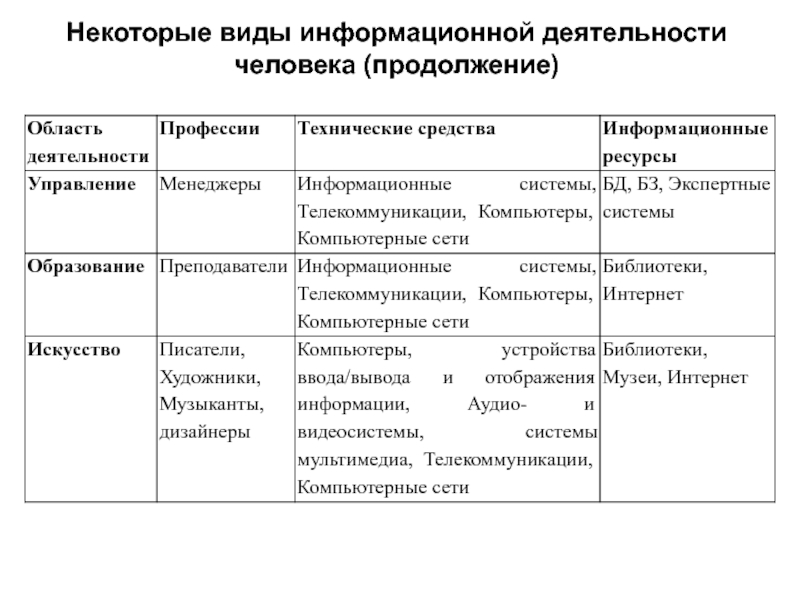

- 3. Некоторые виды информационной деятельности человека (продолжение)

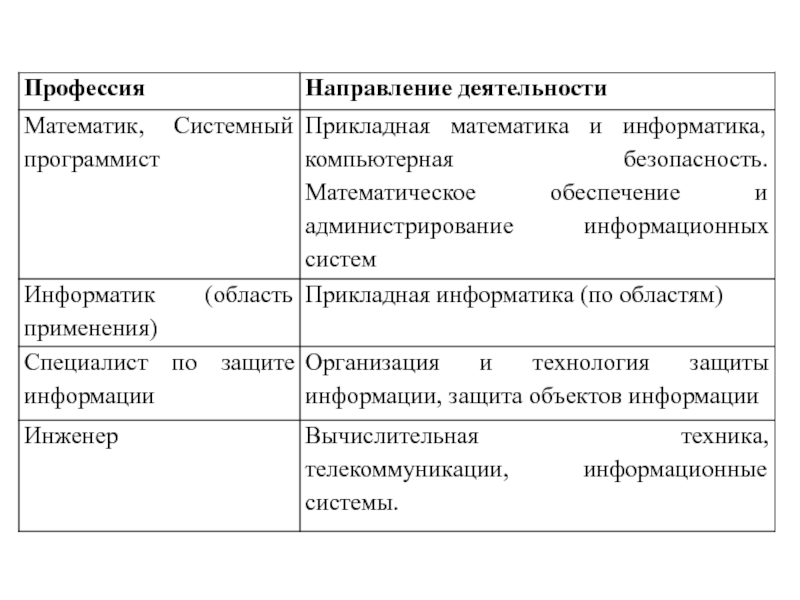

- 4. Слайд 4

- 5. Правовое регулирование в информационной сфереВ Российской Федерации

- 6. В Уголовном кодексе РФ имеется раздел «Преступления

- 7. Информационная безопасность-совокупность мер по защите информационной среды

- 8. К традиционным методам защиты от преднамеренных информационных

- 9. Ограничение доступа к информации осуществляется на двух

- 10. Шифрование (криптография) информации заключается в преобразовании (кодировании)

- 11. Контроль доступа к аппаратуре означает, что вся

- 12. Законодательные меры заключаются в исполнении существующих в

- 13. ВопросыДайте определение информационной деятельности человека.Какие виды информационной

- 14. Скачать презентанцию

Некоторые виды информационной деятельности человека

Слайды и текст этой презентации

Слайд 1Лекция № 3

ВИДЫ ПРОФЕССИОНАЛЬНОЙ ИНФОРМАЦИОННОЙ ДЕЯТЕЛЬНОСТИ ЧЕЛОВЕКА С ИСПОЛЬЗОВАНИЕМ

ТЕХНИЧЕСКИХ СРЕДСТВ И ИНФОРМАЦИОННЫХ РЕСУРСОВ

Слайд 5Правовое регулирование в информационной сфере

В Российской Федерации существует ряд законов

в этой области.

Закон «О правовой охране программ для ЭВМ и

баз данных» регламентирует юридические вопросы, связанные с авторскими правами на программные продукты и базы данных.Закон «Об информации, информатизации и защите информации» позволяет защищать информационные ресурсы (личные и общественные) от искажения, порчи, уничтожения. (статья 11)

Слайд 6В Уголовном кодексе РФ имеется раздел «Преступления в сфере компьютерной

информации». Он предусматривает наказания за:

неправомерный доступ к компьютерной информации;

создание, использование

и распространение вредоносных программ для ЭВМ;умышленное нарушение правил эксплуатации ЭВМ и их сетей.

Слайд 7Информационная безопасность-совокупность мер по защите информационной среды общества и человека.

Информационные

угрозы безопасности информации можно разделить на:

преднамеренные (хищение информации, компьютерные вирусы,

физическое воздействие на аппаратуру) случайные (ошибки пользователя, ошибки профессионалов, отказы и сбои аппаратуры, форс-мажорные обстоятельства).

Слайд 8К традиционным методам защиты от преднамеренных информационных угроз относятся:

ограничение доступа

к информации,

шифрование (криптография) информации,

контроль доступа к аппаратуре,

законодательные меры.

Политика безопасности —

это совокупность технических, программных и организационных мер, направленных на защиту информации в компьютерной сети.Слайд 9Ограничение доступа к информации осуществляется на двух уровнях:

на уровне среды

обитания человека (путем создания искусственной преграды вокруг объекта защиты: выдачи

допущенным лицам специальных пропусков, установки охранной сигнализации или систем видеонаблюдения)на уровне защиты компьютерных систем (например, с помощью разделения информации, циркулирующей в компьютерной системе, на части и организации доступа к ней лиц в соответствии с их функциональными обязанностями (пароль).

Слайд 10Шифрование (криптография) информации заключается в преобразовании (кодировании) слов, букв, слогов,

цифр с помощью специальных алгоритмов.

Для ознакомления с шифрованной информацией нужен

обратный процесс — декодирование.Слайд 11Контроль доступа к аппаратуре означает, что вся аппаратура закрыта и

в местах доступа к ней установлены датчики, которые срабатывают при

вскрытии аппаратуры.Подобные меры позволяют избежать, например, подключения посторонних устройств, изменения режимов работы компьютерной системы, загрузки посторонних программ и т. п.

Слайд 12Законодательные меры заключаются в исполнении существующих в стране законов, постановлений,

инструкций, регулирующих юридическую ответственность должностных лиц – пользователей и обслуживающего

персонала за утечку, потерю или модификацию доверенной им информации.Слайд 13Вопросы

Дайте определение информационной деятельности человека.

Какие виды информационной деятельности вы знаете?

Какие

виды профессиональной информационной деятельности вы можете назвать?

Что такое информационная безопасность?

Перечислите

традиционные методы защиты информации.На каких уровнях осуществляется ограничение доступа к информации?

В чем заключается шифрование информации?

Что обозначает контроль доступа к аппаратуре?

В чем заключаются законодательные меры?

Что такое политика безопасности?