Слайд 1Лекция №10

Электронная подпись

Слайд 2 В апреле 2011 года был подписан Федеральный закон № 63-ФЗ,

который описывает особенности использования электронных идентификаторов.

Электронные подписи бывают двух типов —

простые и усиленные.

ЭП второго типа подразделяются еще на неквалифицированные и квалифицированные электронные подписи. Каждый из этих вариантов имеет собственное предназначение и может применяться в строго определенных законодательством случаях.

Слайд 3 Простой электронной подписью является электронная подпись, которая посредством использования кодов,

паролей или иных средств подтверждает факт формирования электронной подписи определенным

лицом.

К этой категории относятся всевозможные коды, связки логина и пароля, другие средства, которые могут подтвердить, что отправленный документ подписан определенным лицом или данная операция производится с его согласия. Примеры представленных идентификаторов:

коды в СМС для подтверждения банковских транзакций;

логины и пароли на различных интернет-ресурсах.

Нередко для применения идентификаторов данного вида необходимо предварительное подтверждение личности.

.

Слайд 4Усиленные электронные подписи

Именно для их формирования применяются алгоритмы криптографического шифрования,

подразумевающие создание открытого и закрытого элементов идентификатора. Такая система генерации

идентификаторов позволяет не только устанавливать факт подписания документа конкретным человеком, но и отслеживать, изменился ли файл после добавления в него подписи.

Получить усиленную электронную подпись можно только при личном обращении в любой Удостоверяющий центр (УЦ)

Отличия усиленных идентификаторов:

Не все УЦ могут выдать нужную подпись. Чтобы получить усиленную квалифицированную электронную подпись (КЭП), нужно обращаться только в центры, которые аккредитованы Минкомсвязи РФ.

Неквалифицированные электронные подписи (НЭП) выдают и неаккредитованные центры.

Слайд 5 При использовании неквалифицированной электронной подписи сертификат ключа проверки электронной подписи

может не создаваться, если соответствие электронной подписи признакам неквалифицированной электронной

подписи может быть обеспечено без использования сертификата ключа проверки электронной подписи.

У квалифицированной электронной подписи ключ проверки электронной подписи указан в квалифицированном сертификате.

Слайд 6 Можно создать облачную неквалифицированную электронную подпись. Данная ЭП действительна только

в рамках взаимодействия с организацией, которая предоставляет эту услугу.

Существует два

варианта хранения электронной подписи:

Ключ электронной подписи хранится в защищенной системе организации.

ЭП можно использовать при работе на любых мобильных устройствах.

Электронная подпись хранится на рабочей станции пользователя

Устанавливается на компьютер.

Не поддерживается работа на мобильных устройствах.

Необходимо обеспечить защиту ключа электронной подписи на компьютере от посторонних лиц.

После установки сертификата можно перенести его на другой компьютер.

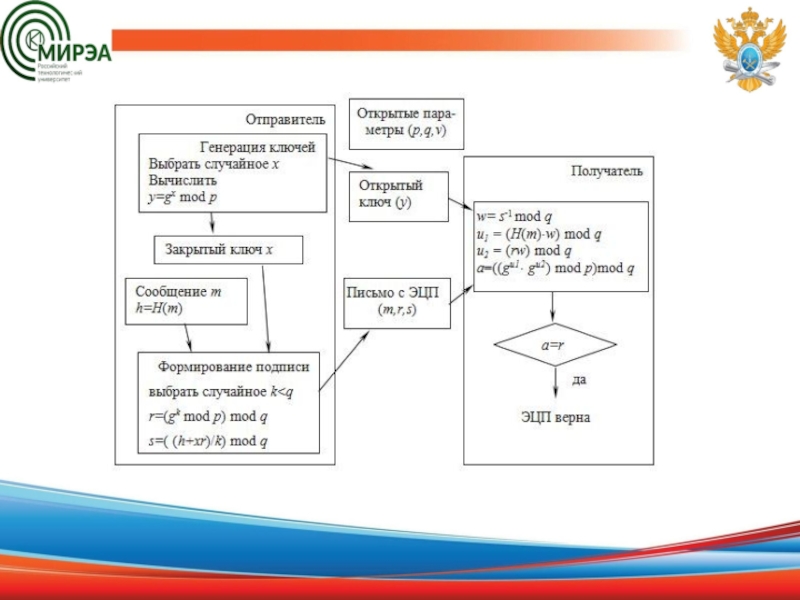

Слайд 7Алгоритм электронной подписи DSA

Алгоритм цифровой подписи DSA (Digital Signature

Authorization)

предложен в 1991 году в США и является развитием

алгоритма цифровой

подписи Эль-Гамаля. DSA является частью DSS (Digital Signature Standard — стандарт цифровой подписи), впервые опубликованного 15 декабря 1998.

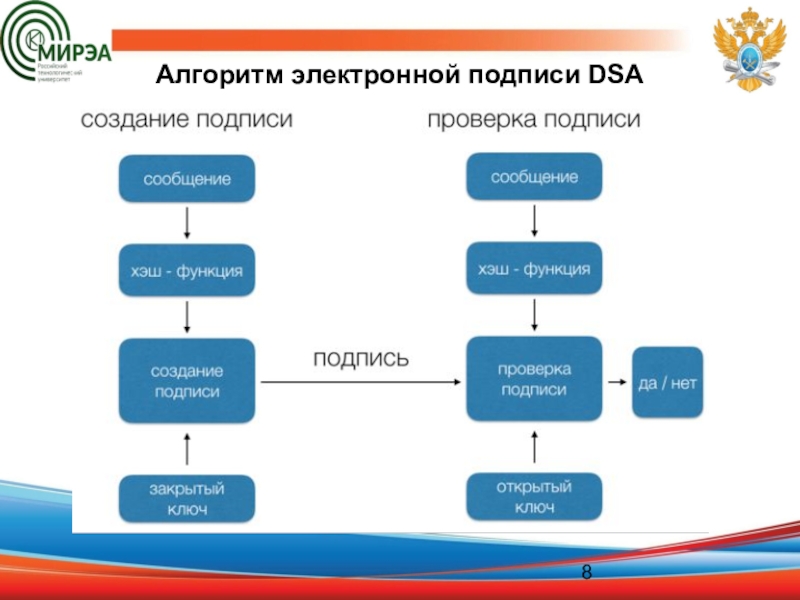

DSA включает в себя два алгоритма (S, V): для создания подписи сообщения (S) и для ее проверки (V).

Оба алгоритма вначале вычисляют хеш сообщения, используя криптографическую хеш-функцию. Алгоритм S использует хеш и секретный ключ для создания подписи, алгоритм V использует хеш сообщения, подпись и открытый ключ для проверки подписи.

Слайд 8Алгоритм электронной подписи DSA

Слайд 9Алгоритм электронной подписи DSA

Отправитель и получатель электронного документа используют при

вычислении большие целые числа:

G, P – простые числа

по L-бит каждое (L = 512 .. 1024 бит);

q – простое число длиной 160 бит делитель числа (P – 1).

G, P, q являются открытыми и могут быть общими для всех

пользователей сети.

p – простое число p, где 2L-1 < p < 2L, 512 =< L =< 1024 и L кратно 64

q – простой делитель p-1, причем 2159 < q < 2160

g = h(p-1)/q mod p, где h любое целое число 1 < h < p - 1 такое, что h(p-1)/q mod p > 1

Слайд 10Описание алгоритма

1. Отправитель выбирает случайное целое число Х, 0< X

q. Число Х является секретным ключем отправителя для формирования электронной

подписи.

2. Отправитель вычисляет значение

Y = GX mod P.

Число Y является открытым ключом для проверки подписи отправителя и предается всем получателям документа.

3. Для того чтобы подписать документ М, отправитель хэширует его в целое хэш-значение m:

m = h(M), 0Затем генерирует случайное целое число К, 0r = (GK mod P) mod q.

Слайд 114. При помощи секретного ключа Х отправитель вычисляет число s:

s = ((m + r * X)/ K) mod q.

Пара чисел r , s образуют цифровую подпись S = (r , s ) под документом М.

5. Доставленное получателю сообщение вместе с подписью представляет собой тройку чисел [M, r, s]. Прежде всего получатель проверяет выполнение соотношений:

0

6. Далее получатель вычисляет значения:

w = 1/s mod q;

m = h(M) – хэш-значение;

u1 = (m * w) mod q;

u2 = (r * w ) mod q.

Слайд 12Затем при помощи открытого ключа Y вычисляется значение

v =

(( Gu1 * Yu2 ) mod P) mod q,

и

проверяется выполнение равенства v = r. Если оно выполняется, то подпись признается подлинной, так как можно строго математически доказать, что последнее равенство будет выполняться тогда и только тогда, когда подпись S = (r ,s) под документом M получена при помощи именно того секретного ключа X, из которого был получен открытый ключ Y.