Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция по дисциплине Программно-аппаратная защита информации

Содержание

- 1. Лекция по дисциплине Программно-аппаратная защита информации

- 2. Вопросы: Задачи решаемые VPN и IPsec Туннелирование в

- 3. Задачи решаемые VPN и IPsec Защищенные компьютерные

- 4. VPN — это технология, объединяющая дове-ренные сети,

- 5. VPN призвана решать следующие задачи: обеспечивать защиту

- 6. Отдельно стоящей задачей, решаемой VPN, является экономия

- 7. Требования, которые предъявляются к программно-аппаратным комплексам, реализующим

- 8. Туннелирование в VPN Задача, решаемая VPN, — скрыть

- 9. Слайд 9

- 10. Классификация VPN по архитектуре технического решения По архитектуре

- 11. Внутрикорпоративные сети VPN предназначены для обеспечения

- 12. Классификация VPN по способу технической реализации. Различают

- 13. VPN на основе маршрутизаторов. Пример оборудования

- 14. Уровни защищенных каналов Данные какого уровня модели OSI

- 15. На прикладном уровне можно скрыть данные,

- 16. Чем ниже уровень, тем легче сделать систему,

- 17. Протокол SKIP Протокол SKIP (Simple Key management for

- 18. Протокол SKIP содержит механизмы защиты от

- 19. Подмена/маскарад. Механизм: все пакеты и их адресная

- 20. Защита от ряда атак протоколом не реализуется:

- 21. Протокол IPSec Протокол IPSec позволяет осуществлять две

- 22. Аутентифицирующий заголовок (AH) выполняет защиту от атак,

- 23. Вопросы?

- 24. Скачать презентанцию

Вопросы: Задачи решаемые VPN и IPsec Туннелирование в VPN Классификация VPN Уровни защищенности каналов Протокол SKIP Протокол IPsec

Слайды и текст этой презентации

Слайд 1Лекция

по дисциплине «Программно-аппаратная защита информации»

на тему: «Основы реализации VPN

и IpSec»

Слайд 2Вопросы:

Задачи решаемые VPN и IPsec

Туннелирование в VPN

Классификация VPN

Уровни защищенности

каналов

Протокол SKIP

Протокол IPsec

Слайд 3 Задачи решаемые VPN и IPsec

Защищенные компьютерные сети на сегодняшний

день применяют технологию защиты информации, включающую в себя как элементы

межсетевого экранирования, так и механизмы криптографической защиты сетевого трафика.Такая технология получила название VPN — Virtual Private Network (виртуальная частная сеть).

Слайд 4 VPN — это технология, объединяющая дове-ренные сети, узлы и пользователей

через открытые сети, к которым нет доверия.

Слайд 5 VPN призвана решать следующие задачи:

обеспечивать защиту (конфиденциальность, целостность,

доступность) передаваемой по сетям информации. Данная задача решается применением криптографического

метода защиты передаваемой информации;выполнять защиту внутренних сегментов сети от НСД извне. Решение задачи возможно благодаря встроенным в VPN-системы функциям межсетевого экранирования, а также криптографическим механизмам, запрещающим незашифрованный сетевой трафик;

обеспечивать идентификацию и аутентификацию пользователей. Данная задача возникает вследствие того, что, как сказано в определении VPN, в сети должны взаимодействовать лишь доверенные узлы, доверие к которым возможно после прохождения процедур идентификации и аутентификации.

Слайд 6

Отдельно стоящей задачей, решаемой VPN, является экономия финансовых ресурсов организации,

когда для обеспечения защищенной связи с филиалами применяются не защищенные

выделенные каналы связи, а Интернет.Слайд 7 Требования, которые предъявляются к программно-аппаратным комплексам, реализующим VPN:

масштабируемость, т.

е. возможность со временем подключать новые локальные сети без изменения

структуры имеющейся VPN;интегрируемость, т. е. возможность внедрения VPN-системы в имеющуюся технологию обмена информацией;

легальность и стойкость используемых крипоалгоритмов, т. е. система должна иметь соответствующий сертификат,;

пропускная способность сети, т. е. система не должна существен-но увеличивать объем передаваемого трафика, а также уменьшать скорость его передачи;

унифицируемость, т. е. возможность устанавливать защищенные соединения;

общая совокупная стоимость.

Слайд 8Туннелирование в VPN

Задача, решаемая VPN, — скрыть передаваемый трафик.

При этом

необходимо скрыть как передаваемые данные, так и адреса реальных отправителя

и получателя пакетов.При отправке пакетов применяется туннелирова-ние, т. е. в пакетах, которые идут в открытой сети, в качестве адресов фигурируют только адреса «черных ящиков».

Слайд 10Классификация VPN по архитектуре технического решения

По архитектуре технического решения принято

выделять три основных вида виртуальных частных сетей:

внутрикорпоративные VPN (Intranet VPN);

VPN

с удаленным доступом (Remote Access VPN);межкорпоративные VPN (Extranet VPN).

Слайд 11 Внутрикорпоративные сети VPN предназначены для обеспечения защищенного взаимодействия между

подразделениями внутри предприятия или между группой предприятий, объединенных корпоративными сетями

связи, включая выделенные линии.VPN с удаленным доступом предназначены для обеспечения защищенного удаленного доступа к корпоративным информационным ресурсам мобильным и/или удаленным (home-office) сотрудникам компании.

Межкорпоративные сети VPN предназначены для обеспечения защищенного обмена информацией с пользователями, Extranet VPN обеспечивает прямой доступ из сети одной компании к сети другой компании.

Слайд 12 Классификация VPN по способу технической реализации.

Различают VPN на основе:

маршрутизаторов;

межсетевых

экранов;

программных решений;

специализированных аппаратных средств со встроенными шифропроцессорами.

Слайд 13 VPN на основе маршрутизаторов. Пример оборудования для VPN на

маршрутизаторах –устройства компании Cisco Systems.

VPN на основе межсетевых экранов.

Fire Wall компании Check Point Software Technologies. Недостатками этого метода являются высокая стоимость решения в пере-счете на одно рабочее место и зависимость производитель-ности от аппаратного обеспечения, на котором работает МЭ.VPN на основе программного обеспечения. Достоинством программных продуктов является гибкость и удобство в применении, а также относительно невысокая стоимость.

VPN на основе специализированных аппаратных средств. Главное преимущество таких VPN — высокая производительность, поскольку быстродействие обуслов-лено тем, что шифрование в них осуществляется специали-зированными микросхемами. Специализирован-ные VPN-устройства обеспечивают высокий уровень безопасности, однако они дороги.

Слайд 14Уровни защищенных каналов

Данные какого уровня модели OSI подлежат шифрованию в

процессе организации VPN?

Рассмотрим упрощенную модель OSI, реали-зованную в стеке протоколов

TCP/IP. Эта модель предполагает наличие четырех уровней: -прикладного, транспортного,

сетевого,

канального.

Слайд 15 На прикладном уровне можно скрыть данные, например, электронного письма

или получаемой web-страницы. Однако факт передачи письма, т. е. диалог

по протоколу SMTP скрыть невозможно.На транспортном уровне может быть вместе с данными скрыт и тип передаваемой информации, однако IP-адреса получателя и приемника остаются открытыми.

На сетевом уровне уже появляется возможность скрыть и IP-адреса. Эта же возможность имеется и на канальном уровне.

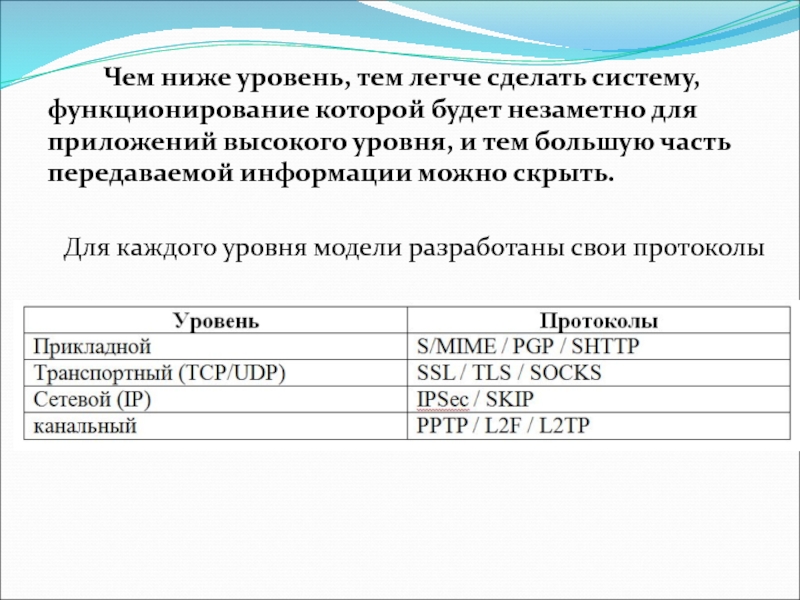

Слайд 16 Чем ниже уровень, тем легче сделать систему, функционирование которой будет

незаметно для приложений высокого уровня, и тем большую часть передаваемой

информации можно скрыть.Для каждого уровня модели разработаны свои протоколы

Слайд 17Протокол SKIP

Протокол SKIP (Simple Key management for Internet Protocol –

простое управление ключами для IP-протокола) разработан компанией Sun Microsystems в

1994 году.Основными его свойствами являются: аппаратная независимость, прозрачность для приложений и независимость от системы шифрования.

ГОСТ 28147-89. Широко известная реализация — линейка программных продуктов «Застава» российской компании «ЭЛВИС+».

Слайд 18 Протокол SKIP содержит механизмы защиты от следующих видов атак:

Атаки из сети на сервисы ОС и на прикладные программы,

подключение неавторизованных узлов к сети. Механизм: в защищаемую сеть или компьютер пропускаются пакеты только от владельца разделяемого секрета. Прослушивание трафика. Механизм: передаваемые пакеты могут быть прочитаны только владельцем разделяемого секрета.

Повторение пакетов. Механизм: в аутентифици-рующую часть заголовка SKIP-пакета перед вычислением криптосуммы пакета подставляется, в частности, текущее время.

Слайд 19Подмена/маскарад. Механизм: все пакеты и их адресная информация аутентифицируются и

защищаются от подделки криптосуммой по пакету, разделяемому секрету и текущему

времени.Перехват сессий. Механизм: в сеть может войти только владелец разделяемого секрета.

Атака Man-in-the-middle. Механизм: подписанные ЦС сертификаты.

Анализ топологии сети. Механизм: топология сети полностью скрывается туннелированием всех исходящих из сети пакетов.

Криптоанализ. Механизм: большая длина пакетных ключей (до 256 бит); частая смена пакетных ключей – через каждые 5-10 IP- пакетов; отсутствие данных для криптоанализа разделяемого секрета — он не используется непосредственно для криптообработки.

Атака: отказ в обслуживании. Механизм: нейтрализуется для всех DoS атак, ведущихся на уровне выше чем IP. В сеть пропускаются пакеты только от владельца разделяемого секрета.

Слайд 20 Защита от ряда атак протоколом не реализуется:

осуществляется защита лишь

части трафика, например направленного в удаленный филиал. Остальной трафик (например,

к web-серверам) проходит через VPN-устройство без обработки;нет защиты от действий пользователей, имеющих санкционированный доступ в корпоративную сеть.

Слайд 21Протокол IPSec

Протокол IPSec позволяет осуществлять две важнейшие функции сетевой защиты

— осуществлять криптографическую защиту трафика и выполнять фильтрацию входящих/исходящих пакетов.

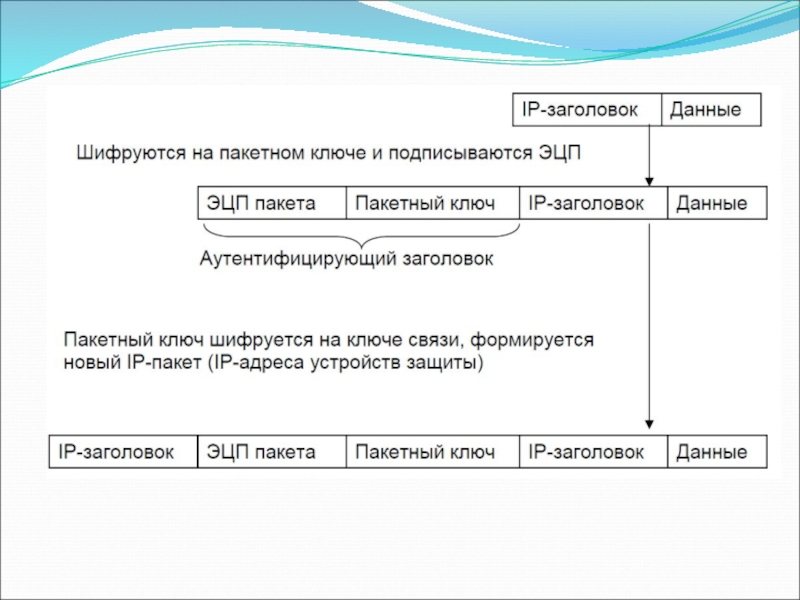

Протокол

реализован в ОС Windows 2000/XP. Протокол обеспечивает аутентификацию участников сетевого обмена (протокол IKE — Internet Key Exchange), защиту целостности (заголовок аутентификации AH — Authentication Header) и шифрование (ESP — Encapsulating Security Payload)Слайд 22 Аутентифицирующий заголовок (AH) выполняет защиту от атак, связанных с несанкционированным

изменением содержимого пакета. Для этого особым образом применяется алгоритм MD5:

вычисляется хэш-функция от объединения самого пакета и некоторого предварительно согласованного ключа, затем от объединения полученного результата и преобразованного ключа.Заголовок ESP служит для обеспечения конфиденциаль-ности данных, предполагает возможность использования любого симметричного алгоритма шифрования.

Протокол обмена ключами IKE отвечает за первоначальный этап установки соединения, способ инициализации защищенного канала, процедуры обмена секретными ключами, выбор метода шифрования. Предполагает три различных способа аутентификации: технологию «вызов-ответ» с использованием хэш-функции с общим секретным ключом, применение сертификатов открытых ключей и использование протокола Керберос.