Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

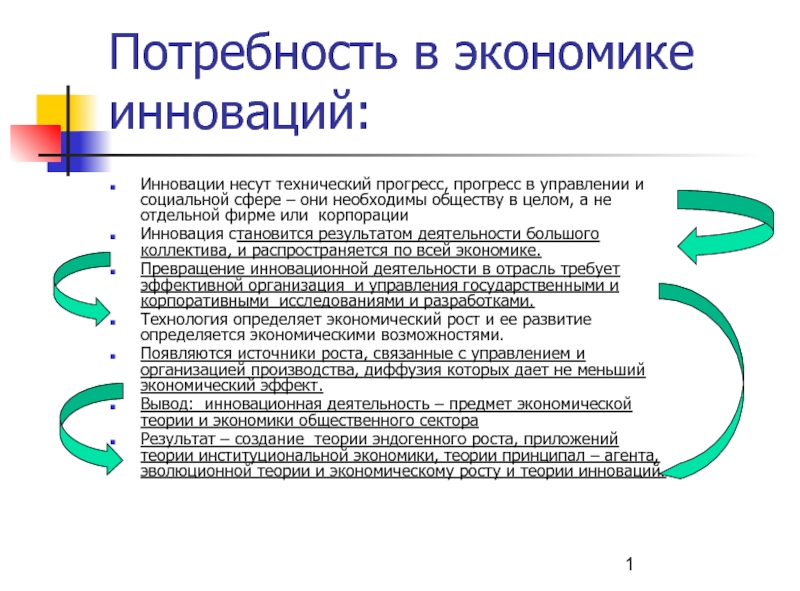

- Экономика

- Юриспруденция

Методы РЕВЕРС-ИНЖИНИРИНГА ОБФУСЦИРОВАННОГО и ВИРТУАЛИЗИРОВАННОГО ПРИЛОЖЕНИЯ

Содержание

- 1. Методы РЕВЕРС-ИНЖИНИРИНГА ОБФУСЦИРОВАННОГО и ВИРТУАЛИЗИРОВАННОГО ПРИЛОЖЕНИЯ

- 2. СПОСОБЫ Защиты приложенийУпаковка / шифрование всего файлаОбфускация отдельных строк / машинного кодаВиртуализация кодаОбнаружение отладчиков/эмуляторов/песочниц/виртуалок

- 3. DroPPER – STAGE 1

- 4. DroPPER – STAGE 1https://upx.github.io/ upx –d packed.exe_ –o unpacked.exe_

- 5. Dropper – stage 2

- 6. DROPPER – STAGE2OllyDbg + Cmdbar / x64dbg / Immunity Debuggerbp VirtualAllocbp VirtualProtectbp VirtualFreebp WriteProcessMemory

- 7. DROPPER – STAGE2

- 8. DROPPER – STAGE3

- 9. DROPPER – STAGE3

- 10. DROPPER – STAGE3

- 11. dropper – stage3

- 12. Dropper – stage3data_0x00410e24 - relocs ?data_0x004718b4 - some strings + archivedata_0x00471c33 - hashed import table

- 13. DROPPER – STAGE3 - ARCHIVE

- 14. UNPACKING ARCHIVE6 files !!!BIOS IMAGE16-bit shellcode (3x)Driver x32Driver x64

- 15. DrivERSearch for hash1 and exe_search_16bytes_by_hash functions

- 16. DRIVER – VIRTUAL CODE

- 17. STRINGS ENCRYPTED WITH 4-BYTE keysFor some encrypted

- 18. INTERPRETER CODE OBFUSCATED aND SPLITED INTO MABY CHUNKS

- 19. VIRTUAL INSTRUCTIONS4-byte arguments xored with 0x69B00B7A2-byte arguments xored with 0x13F11-byte arguments xored with 0x57

- 20. SEARCHING FOR XREFS IN VIRTUAL CODEPrepare disassembler

- 21. DGA algorithmSEEMS DGA ALROTITHM ALSO EXISTSNO XREFS

- 22. Thanks!QUESTIONS ?

- 23. Скачать презентанцию

СПОСОБЫ Защиты приложенийУпаковка / шифрование всего файлаОбфускация отдельных строк / машинного кодаВиртуализация кодаОбнаружение отладчиков/эмуляторов/песочниц/виртуалок

Слайды и текст этой презентации

Слайд 2СПОСОБЫ Защиты приложений

Упаковка / шифрование всего файла

Обфускация отдельных строк /

машинного кода

Слайд 6DROPPER – STAGE2

OllyDbg + Cmdbar / x64dbg / Immunity Debugger

bp

VirtualAlloc

bp VirtualProtect

bp VirtualFree

bp WriteProcessMemory

Слайд 12Dropper – stage3

data_0x00410e24 - relocs ?

data_0x004718b4 - some strings +

archive

data_0x00471c33 - hashed import table

Слайд 17STRINGS ENCRYPTED WITH 4-BYTE keys

For some encrypted strings could not

find XREFs and decryption keys!

MAYBE they are decrypted from virtual

code?Слайд 19VIRTUAL INSTRUCTIONS

4-byte arguments xored with 0x69B00B7A

2-byte arguments xored with 0x13F1

1-byte

arguments xored with 0x57

Слайд 20SEARCHING FOR XREFS IN VIRTUAL CODE

Prepare disassembler module for IDA

– too long and complex

XOR string address with 0x69B00B7A, search

this in virtual code, and try nearby XORED 4-bytes blocks as decryption keys => easy profitFINALLY DECRYPTED CC-server address and PORT