Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Министерство образования и науки РФ ФГБОУ ВПО Тольяттинский государственный

Содержание

- 1. Министерство образования и науки РФ ФГБОУ ВПО Тольяттинский государственный

- 2. Содержание работы 1. Конфиденциальная информация 1.1

- 3. Согласно законодательству, конфиденциальная информация - документированная

- 4. 1.1 Источники конфиденциальной информации

- 5. 1.2 Способы обмена информацией

- 6. 1.2.1 Защищенный документооборотПод защищенным документооборотом (документопотоком) понимается контролируемое

- 7. 1.2.2 Защита информации при проведении совещаний Носители

- 8. 1.2.3 Авторское право как форма защиты информацииАвторское

- 9. 2. Утечка информацииКаналом утечки информации называется бесконтрольный выход

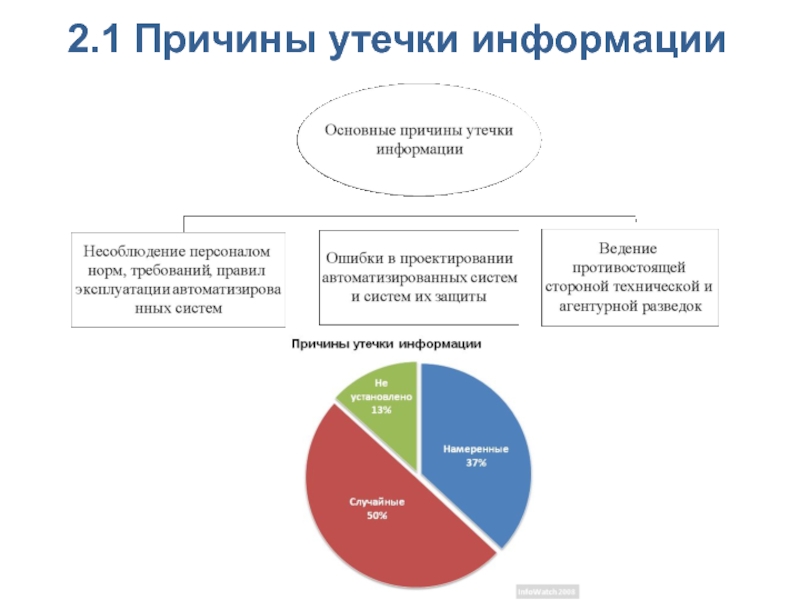

- 10. 2.1 Причины утечки информации

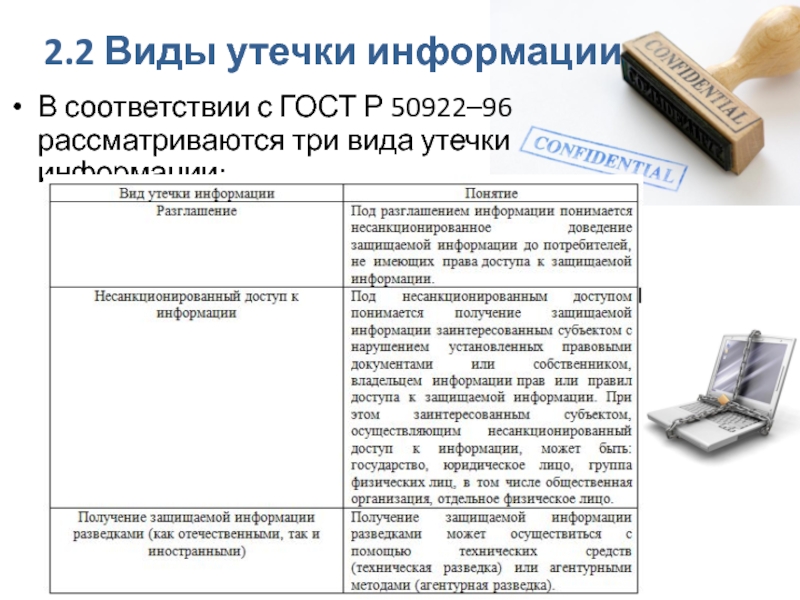

- 11. 2.2 Виды утечки информацииВ соответствии с ГОСТ Р 50922–96 рассматриваются три вида утечки информации:

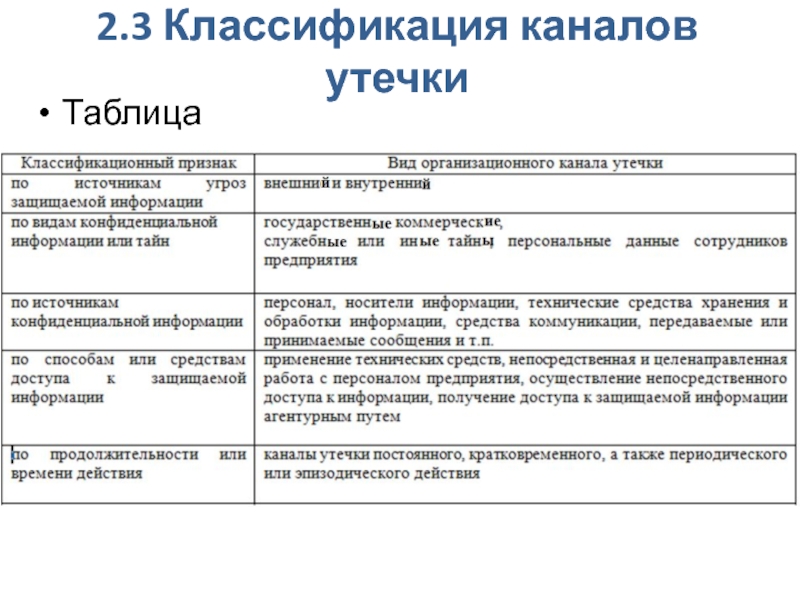

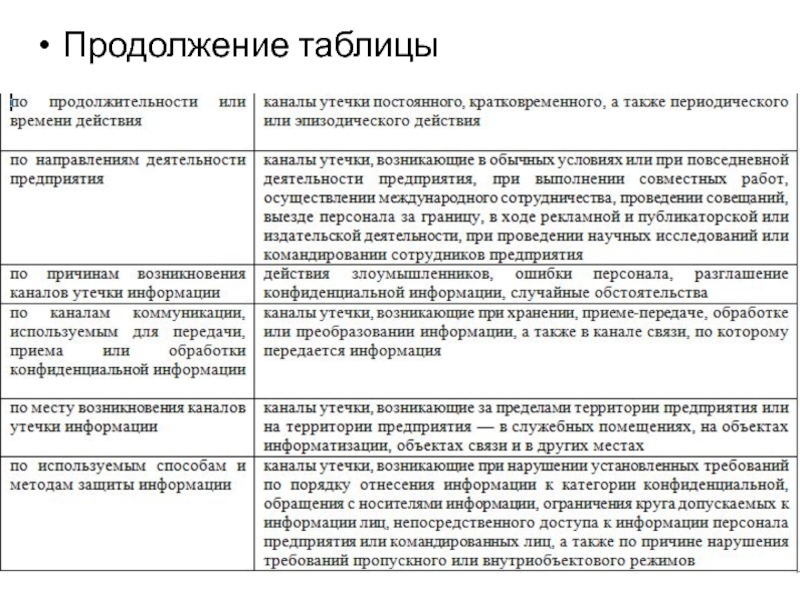

- 12. 2.3 Классификация каналов утечкиТаблица

- 13. Продолжение таблицы

- 14. 3. Угрозы утечки конфиденциальной информацииУгроза - совокупность

- 15. 4. Способы и методы предотвращения утечки информацииКорпоративная

- 16. Задачи, которые должны быть решены при построении

- 17. В своем составе ПО «Корпоративная VPN «Панцирь»

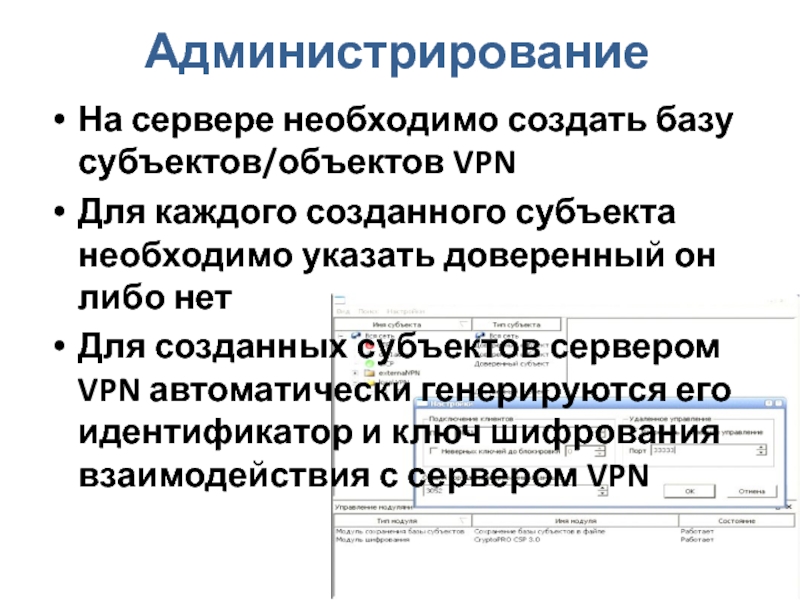

- 18. АдминистрированиеНа сервере необходимо создать базу субъектов/объектов VPNДля

- 19. Настройка сервера VPN

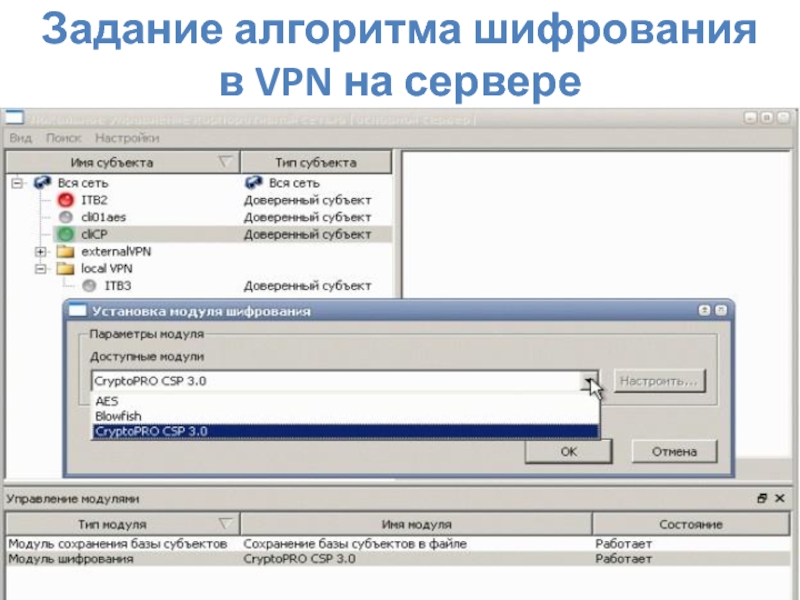

- 20. Задание алгоритма шифрования в VPN на сервере

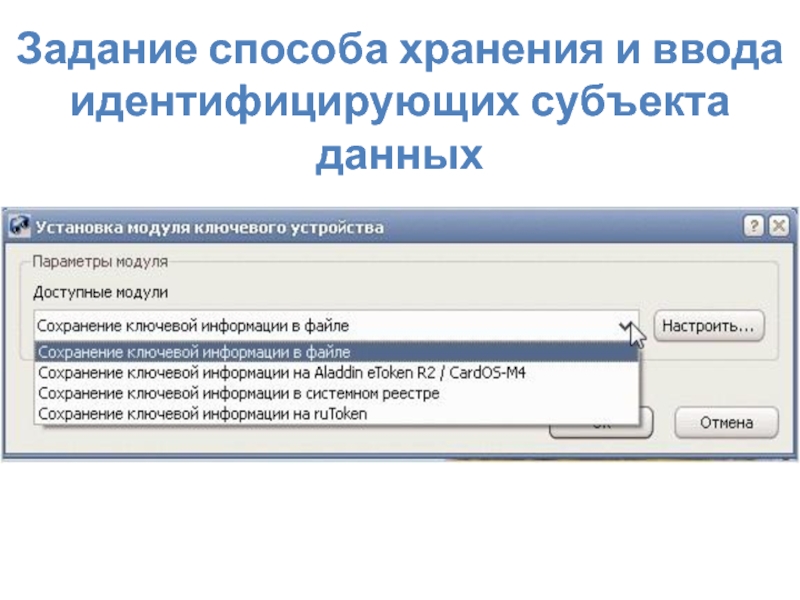

- 21. Задание способа хранения и ввода идентифицирующих субъекта данных

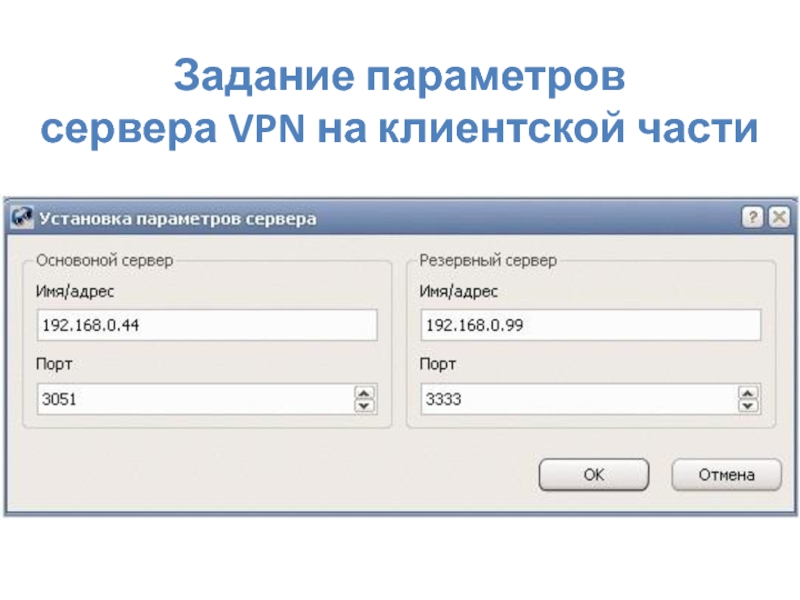

- 22. Задание параметров сервера VPN на клиентской части

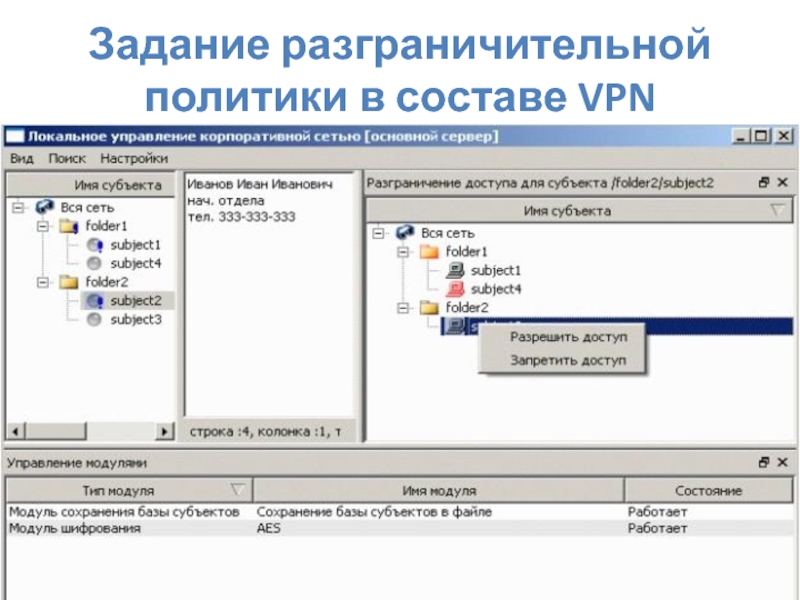

- 23. Задание разграничительной политики в составе VPN

- 24. Спасибо за внимание!

- 25. Скачать презентанцию

Содержание работы 1. Конфиденциальная информация 1.1 Основные источники 1.2 Способы обмена информацией 1.2.1. Защищенный документооборот

Слайды и текст этой презентации

Слайд 1Министерство образования и науки РФ ФГБОУ ВПО Тольяттинский государственный университет Институт энергетики

Слайд 2Содержание работы

1. Конфиденциальная информация

1.1 Основные источники

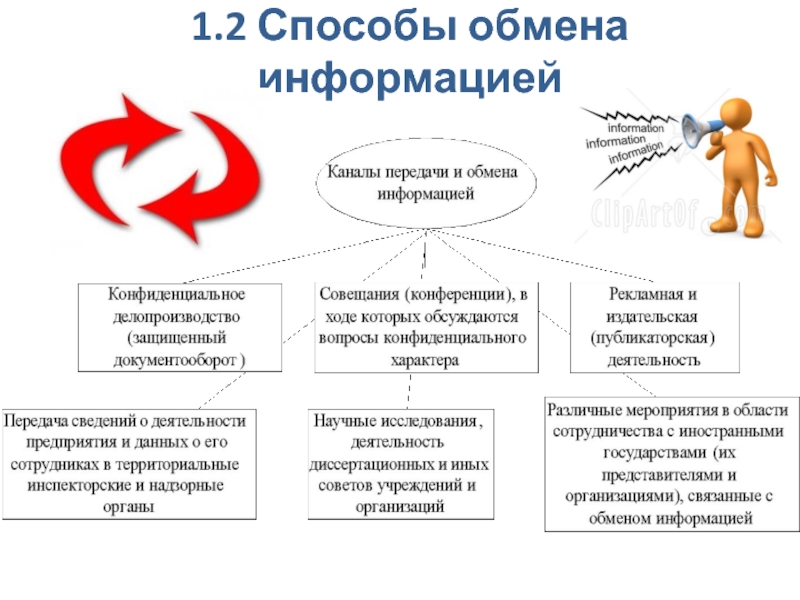

1.2 Способы обмена информацией

1.2.1. Защищенный документооборот 1.2.2 Защита информации при проведении совещании

1.2.3 Авторское право как форма защиты информации

2. Утечка информации

2.1Причины утечки информации

2.2 Виды утечки информации

2.3 Классификация каналов утечки

3. Угрозы утечки конфиденциальной информации

4. Способы и методы предотвращения утечки информации

Слайд 3 Согласно законодательству,

конфиденциальная информация - документированная информация, включающая в

себя

-информацию, составляющую коммерческую тайну,

-банковскую тайну,

-адвокатскую тайну,

-нотариальную тайну,

-сведения, связанные с аудитом организации,

доступ к которой ограничивается в

соответствии с законодательством РФ. Конфиденциальной информацией считается такая информация, разглашение которой может нанести ущерб интересам организации.

Слайд 61.2.1 Защищенный документооборот

Под защищенным документооборотом (документопотоком) понимается контролируемое движение конфиденциальной документированной

информации по регламентированным пунктам приема, обработки, рассмотрения, исполнения, использования и

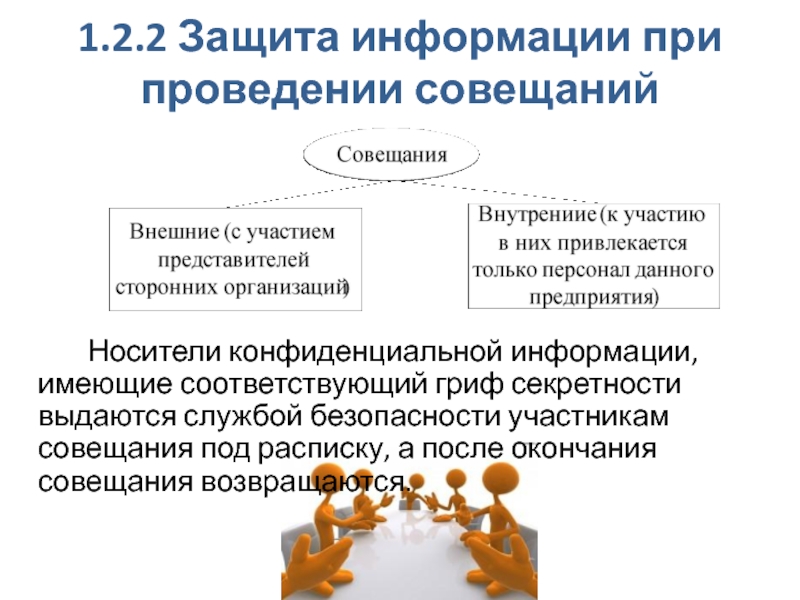

хранения в условиях организационного и технологического обеспечения безопасности, как носителя информации, так и самой информации.Слайд 71.2.2 Защита информации при проведении совещаний

Носители конфиденциальной информации, имеющие соответствующий

гриф секретности выдаются службой безопасности участникам совещания под расписку, а

после окончания совещания возвращаются.Слайд 81.2.3 Авторское право как форма защиты информации

Авторское право представляет собой одну

из форм защиты интеллектуальной собственности, совокупность правовых норм, регулируемых отношений

по поводу создания и использования произведений науки, культуры и искусства.Слайд 92. Утечка информации

Каналом утечки информации называется бесконтрольный выход конфиденциальной информации за

пределы информационной системы или круга лиц, которым она была доверена

по службе или стала известна в процессе работы.Слайд 11 2.2 Виды утечки информации

В соответствии с ГОСТ Р 50922–96 рассматриваются

три вида утечки информации:

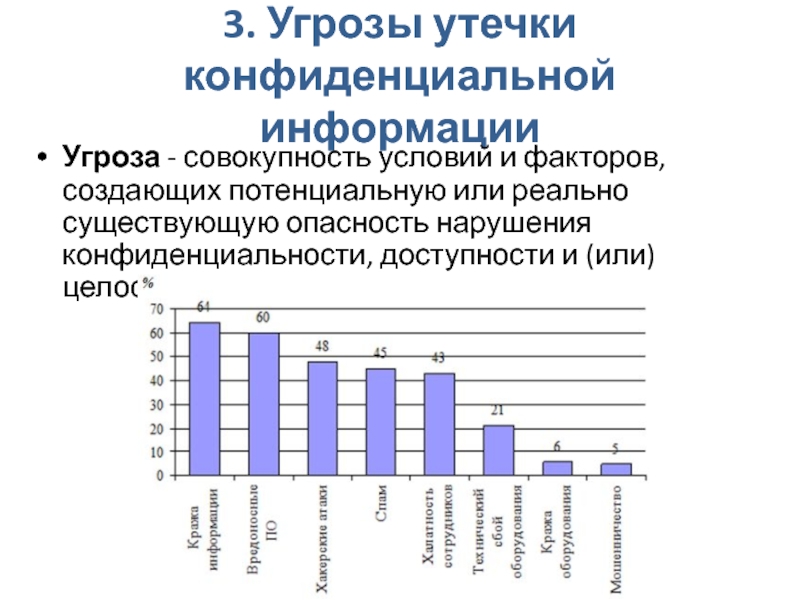

Слайд 143. Угрозы утечки конфиденциальной информации

Угроза - совокупность условий и факторов,

создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и

(или) целостности информации.Слайд 154. Способы и методы предотвращения утечки информации

Корпоративная сеть, реализованная в

ПО «Корпоративная VPN «Панцирь» для ОС Windows 2000/XP/2003»

Слайд 16Задачи, которые должны быть решены при построении корпоративной VPN:

Реализация разграничительной

политики доступа к корпоративным ресурсам.

Реализация криптографической защиты виртуальных каналов связи

корпоративной сети.Слайд 17В своем составе ПО «Корпоративная VPN «Панцирь» для ОС Windows

2000/XP/2003» содержит:

клиентские части, устанавливаемые на компьютеры, включаемые в состав VPN,

серверные части (основная и резервная), устанавливаемые на выделенные компьютеры,

АРМ администратора безопасности, может устанавливаться как на отдельном компьютере, так и на сервере VPN.