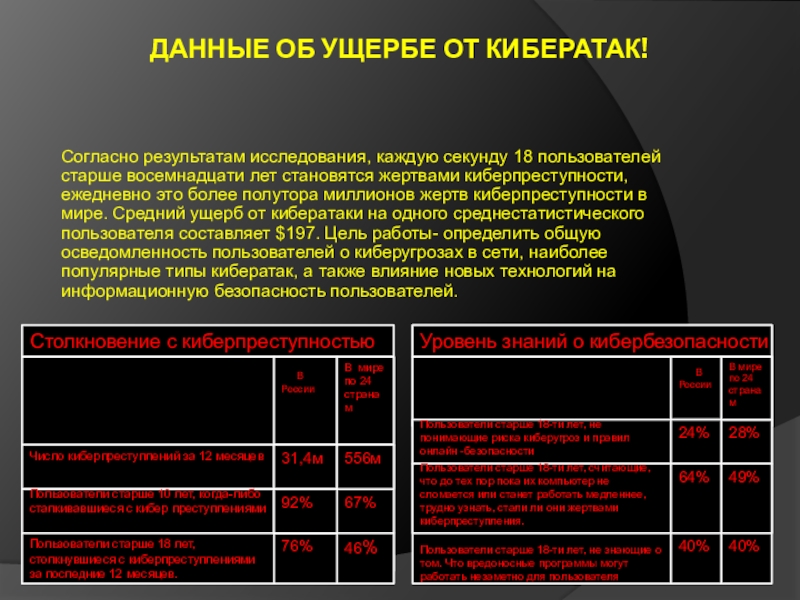

пользователей старше восемнадцати лет становятся жертвами киберпреступности, ежедневно это более

полутора миллионов жертв киберпреступности в мире. Средний ущерб от кибератаки на одного среднестатистического пользователя составляет $197. Цель работы- определить общую осведомленность пользователей о киберугрозах в сети, наиболее популярные типы кибератак, а также влияние новых технологий на информационную безопасность пользователей.

Столкновение с киберпреступностью

Число киберпреступлений за 12 месяцев

Пользователи старше 10 лет, когда-либо сталкивавшиеся с кибер преступлениями

Пользователи старше 18 лет, столкнувшиеся с киберпреступлениями за последние 12 месяцев.

В России

В мире по 24 странам

31,4м

556м

92%

67%

76%

46%

Уровень знаний о кибербезопасности

Пользователи старше 18-ти лет, не понимающие риска киберугроз и правил онлайн -безопасности

Пользователи старше 18-ти лет, считающие, что до тех пор пока их компьютер не сломается или станет работать медленнее, трудно узнать, стали ли они жертвами киберпреступления.

Пользователи старше 18-ти лет, не знающие о том. Что вредоносные программы могут работать незаметно для пользователя

В России

В мире по 24 странам

24%

28%

64%

49%

40%

40%