Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Содержание

- 1. ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 2. Учебные вопросы1. Понятие информационной безопасности2. Угрозы информационной

- 3. 1. Понятие информационной безопасностиПод информационной безопасностью понимается

- 4. Информационная безопасность является одним из важнейших аспектов

- 5. По данным отчета «Компьютерная преступность и безопасность

- 6. Проблемы информационной безопасностиКаждое компьютерное преступление наносит ущерб

- 7. Однако, увеличение числа атак и распространение вирусов

- 8. При анализе проблематики, связанной с информационной безопасностью

- 9. Проблемы информационной безопасностиГлобальное исследование по информационной безопасности

- 10. Угроза информационной безопасности (ИБ) – потенциально возможное

- 11. Свойства информацииВне зависимости от конкретных видов угроз

- 12. Примеры реализации угрозы нарушения конфиденциальностиЧасть информации, хранящейся

- 13. Примеры реализации угрозы нарушения целостности данныхОдними из

- 14. Вредоносное программное обеспечениеОдним из способов проведения атаки

- 15. Вредоносное программное обеспечениеВ ГОСТ Р 51272-99 «Защита

- 16. Примеры реализации угрозы отказа в доступеОтказ служб

- 17. Понятие атаки на информационную системуАтака – любое

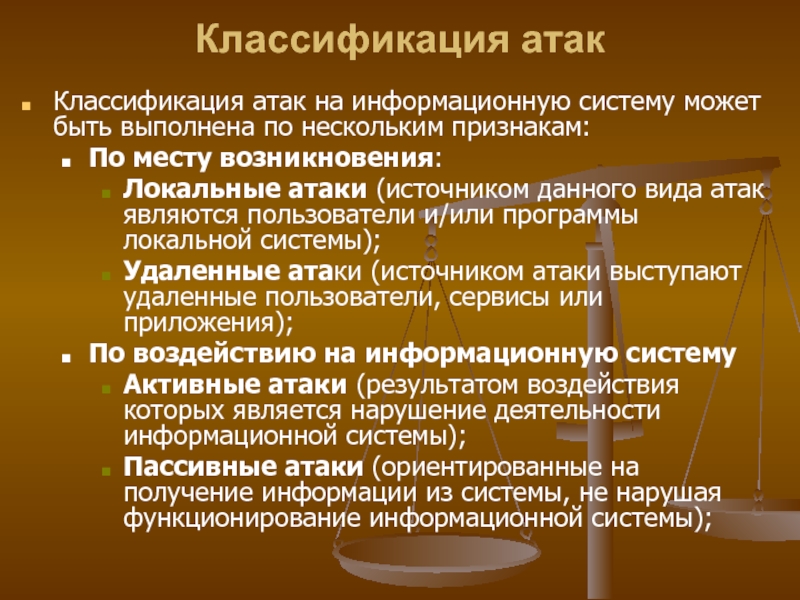

- 18. Классификация атакКлассификация атак на информационную систему может

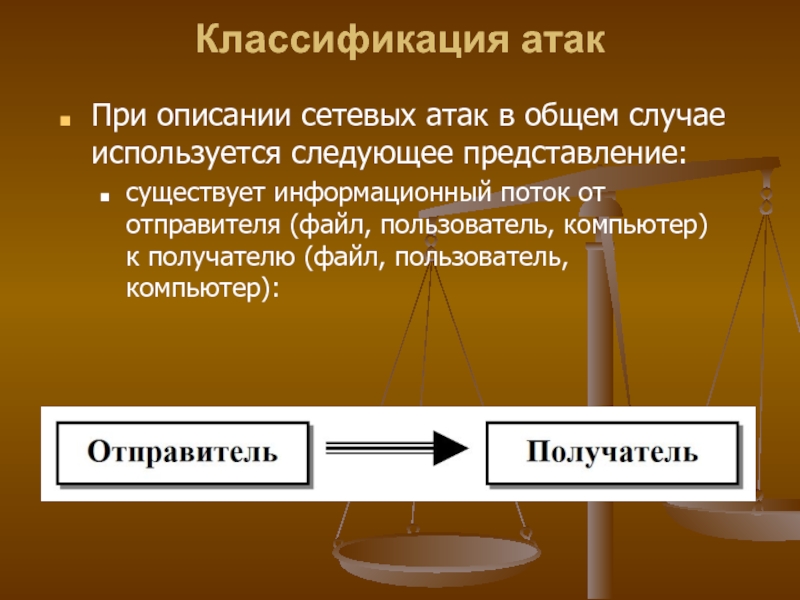

- 19. Классификация атакПри описании сетевых атак в общем

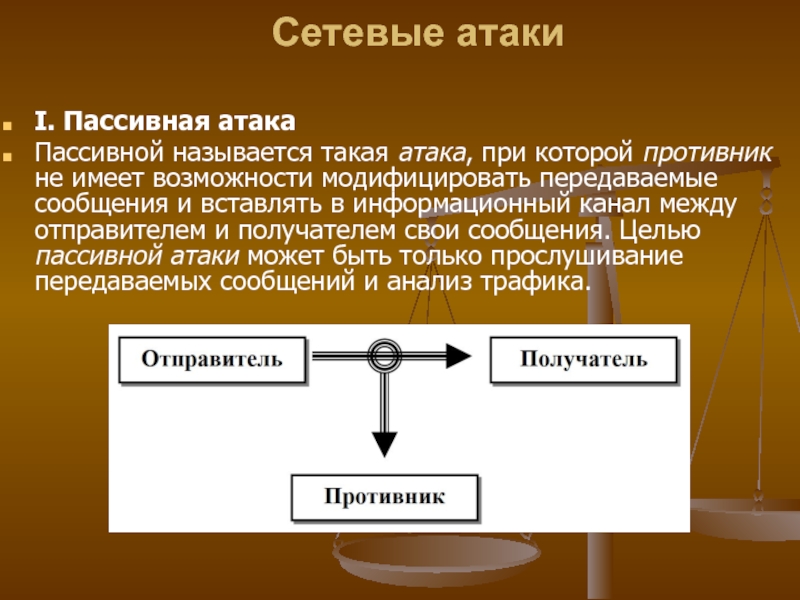

- 20. Сетевые атакиI. Пассивная атакаПассивной называется такая атака,

- 21. Сетевые атаки2. Активная атакаАктивной называется такая атака,

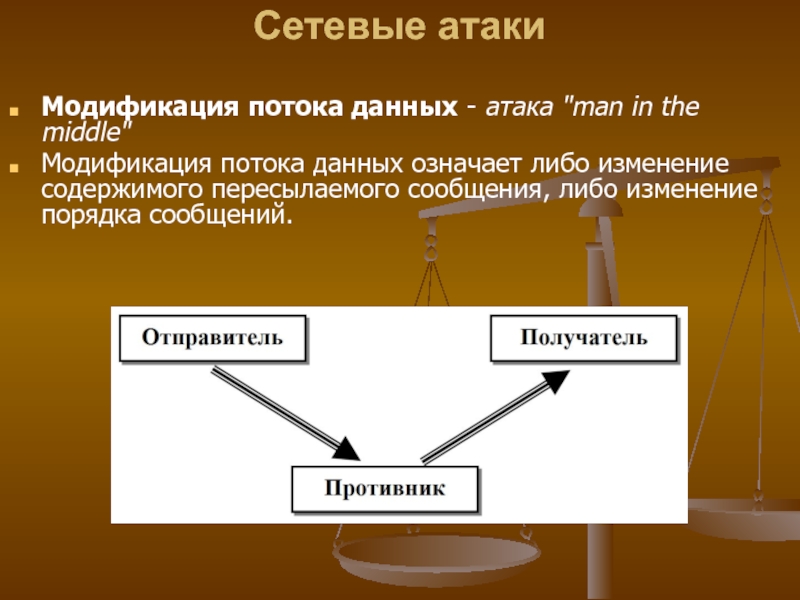

- 22. Сетевые атакиМодификация потока данных - атака "man

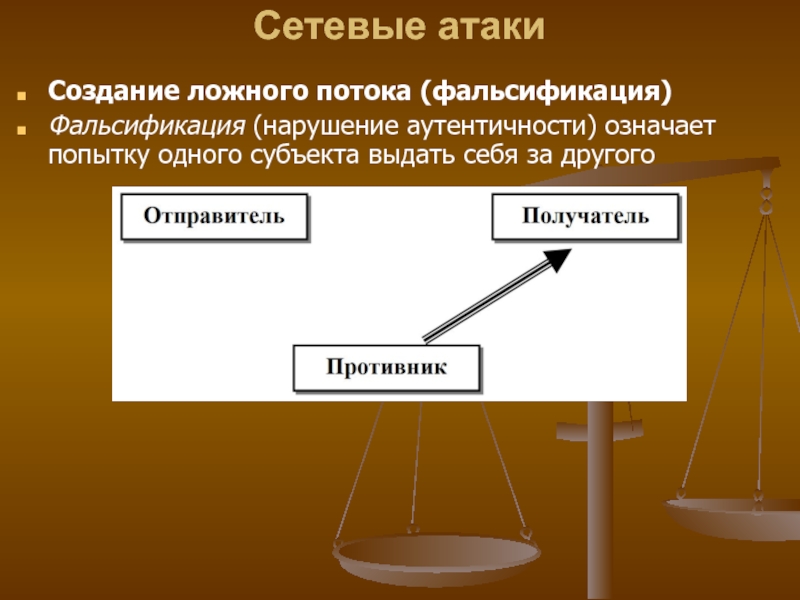

- 23. Сетевые атакиСоздание ложного потока (фальсификация) Фальсификация (нарушение аутентичности) означает попытку одного субъекта выдать себя за другого

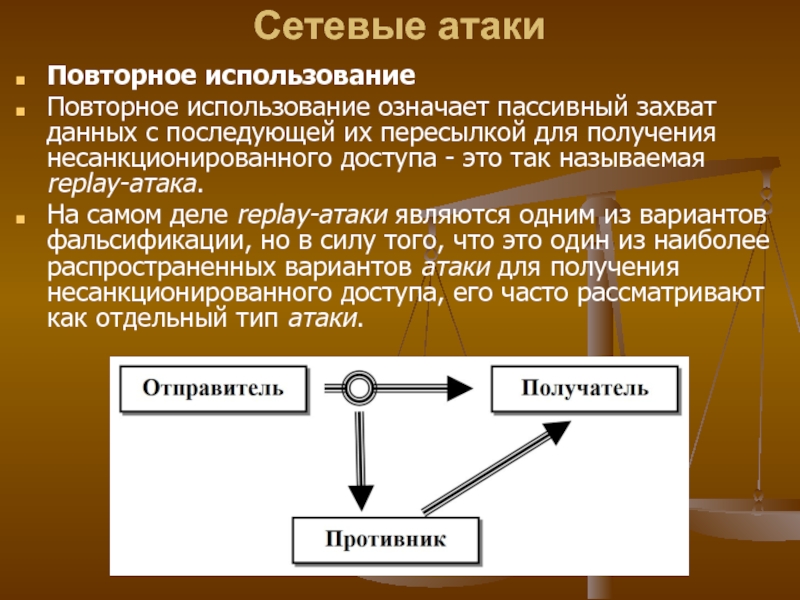

- 24. Сетевые атакиПовторное использование Повторное использование означает пассивный

- 25. 3. Подходы к обеспечению информационной безопасностиДля защиты

- 26. Подходы к обеспечению информационной безопасностиПрограммно-технические средства защиты

- 27. Принципы обеспечения информационной безопасностиСистемность;Комплексность;Непрерывность защиты;Разумная достаточность;Гибкость управления

- 28. Системность средств защиты информацииСистемность при выработке и

- 29. Комплексность систем защитыПри решение вопросов обеспечения информационной

- 30. Непрерывность защитыНепрерывность защиты предполагает, что комплекс мероприятий

- 31. Разумная достаточностьПостроение и обслуживание систем информационной безопасности

- 32. Гибкость управления и примененияУгрозы информационной безопасности многогранны

- 33. Открытость алгоритмов и механизмов защитыСредства информационной безопасности

- 34. Методы обеспечения ИБРассмотрим пример классификации методов, используемых

- 35. Меры законодательного уровня ИБМеры законодательного уровня обеспечивают

- 36. Правовые акты общего назначенияОсновной закон Российской Федерации

- 37. Правовые акты общего назначенияВ Гражданском кодексе определяются

- 38. В Уголовном кодексе введен раздел, посвященный преступлениям

- 39. Закон «Об информации, информационных технологиях и о

- 40. В законе определены задачи защиты информации такие

- 41. Закон «О лицензировании отдельных видов деятельности»Закон №

- 42. Закон «О лицензировании отдельных видов деятельности»В соответствии

- 43. Закон №63-ФЗ «Об электронной подписи»Федеральный закон от

- 44. Закон №63-ФЗ «Об электронной подписи»2. Простой ЭП

- 45. Закон №63-ФЗ «Об электронной подписи»Закон «Об электронной

- 46. Основные понятия закона об ЭПэлектронный документ -

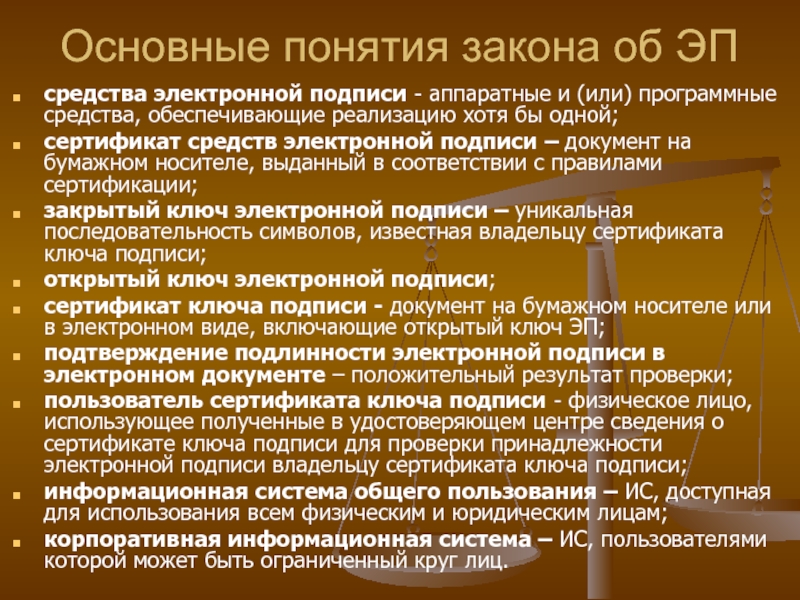

- 47. средства электронной подписи - аппаратные и (или)

- 48. Сертификат ключа электронной подписи По закону сертификат

- 49. Условия использования электронной подписиВ законе определены условия

- 50. 5. Стандарты информационной безопасности, нормативные документы, регулирующие информационную деятельность в РФ и мире.

- 51. Оценочные стандарты в области информационной безопасностиОценочные стандарты

- 52. Положения «Оранжевой книги»В «Оранжевой книге» определены три

- 53. Классы защищенности компьютерных систем по «Оранжевой книге»«Оранжевая

- 54. Структура требований «Оранжевой книги»В Оранжевой книге вводятся

- 55. Структура требований «Оранжевой книги»Политика безопасностиТребование 1. Политика

- 56. Структура требований «Оранжевой книги»ПодотчетностьТребование 3. Идентификация и

- 57. Структура требований «Оранжевой книги»Гарантии (корректность)Требование 5. Контроль

- 58. Механизмы безопасности «Оранжевой книги»Политика безопасности должна включать

- 59. Классы безопасности «Оранжевой книги»Различие между классами безопасности

- 60. Гарантированность безопасности«Оранжевая книга» рассматривает два вида гарантированности

- 61. Гарантированность безопасностиТехнологическая гарантированность относится к методам построения

- 62. Руководящие документы Гостехкомиссии РФПоказатели защищенности средств вычислительной

- 63. Руководящие документы Гостехкомиссии РФКлассы защищенности автоматизированных систем:Установлено

- 64. Стандарт ISO/IEC 15408 «Критерии оценки безопасности информационных

- 65. Виды требований информационной безопасностиВ данном стандарте введены

- 66. Угрозы информационной безопасностиОбщие критерии рассматривают объект оценки

- 67. Профиль защитыОдним из основных нормативных документов, определяемых

- 68. Функциональные требованияФункциональные требования сгруппированы в Общих критериях

- 69. Требования доверия безопасностиУстановление доверия безопасности основывается на

- 70. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2Учебные вопросы

1. Понятие информационной безопасности

2. Угрозы информационной безопасности

3. Подходы к

обеспечению информационной безопасности

Стандарты информационной безопасности, нормативные документы, регулирующие информационную деятельность в РФ и мире.Слайд 31. Понятие информационной безопасности

Под информационной безопасностью понимается защищенность информации и

поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.Защита информации – комплекс мероприятий, направленных на обеспечение информационной безопасности.

Слайд 4Информационная безопасность является одним из важнейших аспектов интегральной безопасности.

Иллюстрациями являются

следующие факты:

В Доктрине информационной безопасности РФ защита от НСД к

информационным ресурсам, обеспечение безопасности информационных и телекоммуникационных систем выделены в качестве важных составляющих национальных интересов;В период 1994-1996 гг. были предприняты почти 500 попыток проникновения в компьютерную сеть ЦБ РФ. В 1995 году было похищено 250 миллиардов рублей.

По сведениям ФБР ущерб от компьютерных преступлений в США в 2012 г. составил 900 миллионов долларов.

Проблемы информационной безопасности

Слайд 5По данным отчета «Компьютерная преступность и безопасность – 2012: проблемы

и тенденции»

39% респондентов – обращались в правоохранительные органы по

поводу компьютерных преступлений 28% респондентов – сообщили, что их ИС были взломаны внешними злоумышленниками;

77% - подверглись атакам через Интернет;

59% - отметили случаи нарушений ИБ со стороны собственных сотрудников;

31 % - не смогли ответить не вопрос «были ли взломаны Ваши веб-серверы и системы электронной коммерции?».

Проблемы информационной безопасности

Слайд 6Проблемы информационной безопасности

Каждое компьютерное преступление наносит ущерб примерно в 200-300

тысяч долларов. Потери крупнейших компаний, вызванные компьютерными вторжениями, продолжают увеличиваться,

несмотря на рост затрат на средства обеспечения безопасности ("Internet Week", 2013 г.).Наибольший ущерб, по исследованиям Gartner Group, нанесло манипулирование доступом во внутреннее информационное пространство: кражи данных и информации из корпоративных сетей и баз данных, подмена информации, подлоги документов в электронном виде, промышленный шпионаж. Наряду с возрастанием числа внешних атак в последние годы отмечается резкий рост распространения вирусов через Интернет.

Слайд 7Однако, увеличение числа атак и распространение вирусов еще не самая

большая неприятность — постоянно обнаруживаются новые уязвимые места в программном

обеспечении. В информационных письмах Национального центра защиты инфраструктуры США сообщается, что за период с 2000 по 2012 годы выявлено несколько десятков существенных проблем с программным обеспечением, риск использования которых оценивается как средний или высокий. Среди "пострадавших" операционных платформ — почти все разновидности ОС Unix, Windows, Mac OS, .NET. В таких условиях специалисты и системы информационной безопасности должны уметь противостоять внешним и внутренним угрозам, выявлять проблемы в системах защиты программного обеспечения и на основе соответствующей политики вырабатывать адекватные меры по компенсации угроз и уменьшению рисков.Проблемы информационной безопасности

Слайд 8При анализе проблематики, связанной с информационной безопасностью (ИБ), необходимо учитывать

специфику данного аспекта безопасности, состоящую в том, что информационная безопасность

есть составная часть разработки, внедрения и эксплуатации информационных систем и технологий — области, развивающейся беспрецедентно высокими темпами.К сожалению, современная технология программирования не позволяет создавать полностью безошибочные и безопасные программы. Поэтому следует исходить из того, что необходимо создавать надежные системы ИБ с привлечением не стопроцентно надежных программных компонентов (программ)

Проблемы информационной безопасности

Слайд 9Проблемы информационной безопасности

Глобальное исследование по информационной безопасности 2011 г., проведенное

консалтинговой фирмой Ernst&Young выявило следующие основные аспекты:

Лишь 20% опрошенных убеждены

в том, что их организации рассматривают вопросы информационной безопасности на уровне высшего руководства;По мнению респондентов «недостаточная осведомленность в вопросах ИБ» является главным препятствием для создания эффективной системы ИБ. Лишь 28% отметили в качестве приоритетных задач «повышение уровня обучения сотрудников в области ИБ»;

«Неправомерные действия сотрудников при работе с ИС» были поставлены на второе место по распространенности угроз ИБ, после вирусов, «троянов» и Интернет-червей.

Менее 50% респондентов проводят обучения сотрудников в области ИБ;

Лишь 24% опрошенных считают, что их отделы ИБ заслуживают наивысшей оценки за удовлетворение бизнес потребностей своих организаций своих организаций;

Лишь 11% респондентов считают, что принятые государственными органами нормативные акты в области безопасности позволили существенно улучшить состояние их информационной безопасности.

Слайд 10Угроза информационной безопасности (ИБ) – потенциально возможное событие, действие, процесс

или явление, которое может привести к нанесению ущерба чьим-либо интересам.

Попытка

реализации угрозы называется атакой.Классификация угроз ИБ можно выполнить по нескольким критериям:

по аспекту ИБ (доступность, целостность, конфиденциальность);

по компонентам ИС, на которые угрозы нацелены (данные, программа, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные или преднамеренные действия природного или техногенного характера);

по расположению источника угроз (внутри или вне рассматриваемой ИС).

2. Угрозы информационной безопасности

Слайд 11Свойства информации

Вне зависимости от конкретных видов угроз информационная система должна

обеспечивать базовые свойства информации и систем ее обработки:

доступность – возможность

получения информации или информационной услуги за приемлемое время;целостность – свойство актуальности и непротиворечивости информации, ее защищенность от разрушения и несанкционированного изменения;

конфиденциальность – защита от несанкционированного доступа к информации.

Слайд 12Примеры реализации угрозы нарушения конфиденциальности

Часть информации, хранящейся и обрабатываемой в

ИС, должна быть сокрыта от посторонних. Передача данной информации может

нанести ущерб как организации, так и самой информационной системе.Конфиденциальная информация может быть разделена на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, однако ее раскрытие может привести к несанкционированному доступу ко всей информации.

Предметная информация содержит информацию, раскрытие которой может привести к ущербу (экономическому, моральному) организации или лица.

Средствами атаки могут служить различные технические средства (подслушивание разговоров, сети), другие способы (несанкционированная передача паролей доступа и т.п.).

Важный аспект – непрерывность защиты данных на всем жизненном цикле ее хранения и обработки. Пример нарушения – доступное хранение резервных копий данных.

Слайд 13Примеры реализации угрозы нарушения целостности данных

Одними из наиболее часто реализуемых

угроз ИБ являются кражи и подлоги. В информационных системах несанкционированное

изменение информации может привести к потерям.Целостность информации может быть разделена на статическую и динамическую.

Примерами нарушения статической целостности являются:

ввод неверных данных;

несанкционированное изменение данных;

изменение программного модуля вирусом;

Примеры нарушения динамической целостности:

нарушение атомарности транзакций;

дублирование данных;

внесение дополнительных пакетов в сетевой трафик.

Слайд 14Вредоносное программное обеспечение

Одним из способов проведения атаки является внедрение в

системы вредоносного ПО. Данный вид программного обеспечения используется злоумышленниками для:

внедрения

иного вредоносного ПО;получения контроля над атакуемой системой;

агрессивного потребления ресурсов;

изменение или разрушение программ и/или данных.

По механизму распространения различают:

вирусы – код, обладающий способностью к распространению путем внедрения в другие программы;

черви – код, способный самостоятельно вызывать распространение своих копий по ИС и их выполнение.

Слайд 15Вредоносное программное обеспечение

В ГОСТ Р 51272-99 «Защита информации. Объект информатизации.

Факторы воздействующие на информацию. Общие положение» вводится следующее понятие вируса:

Программный

вирус – это исполняемый или интерпретируемый программный код, обладающий свойством несанкционированного распространения и самовоспроизведения в автоматизированных системах или телекоммуникационных сетях с целью изменить или уничтожить программное обеспечение и/или данные, хранящиеся в автоматизированных системах.Слайд 16Примеры реализации угрозы отказа в доступе

Отказ служб (отказа в доступе

к ИС) относится к одним из наиболее часто реализуемых угроз

ИБ. Относительно компонент ИС данный класс угроз может быть разбит на следующие типы:отказ пользователей (нежелание, неумение работать с ИС);

внутренний отказ информационной системы (ошибки при переконфигурировании системы, отказы программного и аппаратного обеспечения, разрушение данных);

отказ поддерживающей инфраструктуры (нарушение работы систем связи, электропитания, разрушение и повреждение помещений).

Слайд 17Понятие атаки на информационную систему

Атака – любое действие или последовательность

действий, использующих уязвимости информационной системы и приводящих к нарушению политики

безопасности.Механизм безопасности – программное и/или аппаратное средство, которое определяет и/или предотвращает атаку.

Сервис безопасности - сервис, который обеспечивает задаваемую политикой безопасность систем и/или передаваемых данных, либо определяет осуществление атаки. Сервис использует один или более механизмов безопасности.

Слайд 18Классификация атак

Классификация атак на информационную систему может быть выполнена по

нескольким признакам:

По месту возникновения:

Локальные атаки (источником данного вида атак являются

пользователи и/или программы локальной системы);Удаленные атаки (источником атаки выступают удаленные пользователи, сервисы или приложения);

По воздействию на информационную систему

Активные атаки (результатом воздействия которых является нарушение деятельности информационной системы);

Пассивные атаки (ориентированные на получение информации из системы, не нарушая функционирование информационной системы);

Слайд 19Классификация атак

При описании сетевых атак в общем случае используется следующее

представление:

существует информационный поток от отправителя (файл, пользователь, компьютер) к получателю

(файл, пользователь, компьютер): Слайд 20Сетевые атаки

I. Пассивная атака

Пассивной называется такая атака, при которой противник

не имеет возможности модифицировать передаваемые сообщения и вставлять в информационный

канал между отправителем и получателем свои сообщения. Целью пассивной атаки может быть только прослушивание передаваемых сообщений и анализ трафика.Слайд 21Сетевые атаки

2. Активная атака

Активной называется такая атака, при которой противник

имеет возможность модифицировать передаваемые сообщения и вставлять свои сообщения. Различают

следующие типы активных атак:Отказ в обслуживании - DoS-атака (Denial of Service)

Отказ в обслуживании нарушает нормальное функционирование сетевых сервисов. Противник может перехватывать все сообщения, направляемые определенному адресату. Другим примером подобной атаки является создание значительного трафика, в результате чего сетевой сервис не сможет обрабатывать запросы законных клиентов.

Классическим примером такой атаки в сетях TCP/IP является SYN-атака, при которой нарушитель посылает пакеты, инициирующие установление ТСР-соединения, но не посылает пакеты, завершающие установление этого соединения.

В результате может произойти переполнение памяти на сервере, и серверу не удастся установить соединение с законными пользователями.

Слайд 22Сетевые атаки

Модификация потока данных - атака "man in the middle"

Модификация потока данных означает либо изменение содержимого пересылаемого сообщения, либо

изменение порядка сообщений.Слайд 23Сетевые атаки

Создание ложного потока (фальсификация)

Фальсификация (нарушение аутентичности) означает попытку

одного субъекта выдать себя за другого

Слайд 24Сетевые атаки

Повторное использование

Повторное использование означает пассивный захват данных с

последующей их пересылкой для получения несанкционированного доступа - это так

называемая replay-атака.На самом деле replay-атаки являются одним из вариантов фальсификации, но в силу того, что это один из наиболее распространенных вариантов атаки для получения несанкционированного доступа, его часто рассматривают как отдельный тип атаки.

Слайд 253. Подходы к обеспечению информационной безопасности

Для защиты АИС могут быть

сформулированы следующие положения:

Информационная безопасность основывается на положениях и требованиях существующих

законов, стандартов и нормативно-методических документов;Информационная безопасность АИС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мероприятий;

Информационная безопасность АИС должна обеспечиваться на всех этапах технологической обработки данных и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ;

Слайд 26Подходы к обеспечению информационной безопасности

Программно-технические средства защиты не должны существенно

ухудшать основные функциональные характеристики АИС;

Неотъемлемой частью работ по информационной безопасности

является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию;Защита АИС должна предусматривать контроль эффективности средств защиты. Этот контроль может быть периодическим или инициируемым по мере необходимости пользователем АИС.

Слайд 27Принципы обеспечения информационной безопасности

Системность;

Комплексность;

Непрерывность защиты;

Разумная достаточность;

Гибкость управления и применения;

Открытость алгоритмов

и механизмом защиты;

Простота применения защитных мер и средств.

Слайд 28Системность средств защиты информации

Системность при выработке и реализации систем защиты

информации предполагает определение возможных угроз информационной безопасности и выбор методов

и средств, направленных на противодействие данного комплексу угроз.Решения должны иметь системный характер, то есть включать набор мероприятий противодействующий всему комплексу угроз.

Слайд 29Комплексность систем защиты

При решение вопросов обеспечения информационной безопасности необходимо ориентироваться

на весь набор средств защиты данных – программные, технические, правовые,

организационные и т.д.Слайд 30Непрерывность защиты

Непрерывность защиты предполагает, что комплекс мероприятий по обеспечению информационной

безопасности должен быть непрерывен во времени и пространстве.

Защита информационных объектов

должна обеспечиваться и при выполнении регламентных и ремонтных работ, во время настройки и конфигурирования информационных систем и сервисов.Слайд 31Разумная достаточность

Построение и обслуживание систем информационной безопасности требует определенных, подчас

значительных, средств. Вместе с тем невозможно создание все объемлемой системы

защиты.При выборе системы защиты необходимо найти компромисс между затратами на защиту информационных объектов и возможными потерями при реализации информационных угроз.

Слайд 32Гибкость управления и применения

Угрозы информационной безопасности многогранны и заранее не

определены. Для успешного противодействия необходимо наличие возможности изменения применяемых средств,

оперативного включения или исключения используемых средств защиты данных, добавления новых механизмов защиты.Слайд 33Открытость алгоритмов и механизмов защиты

Средства информационной безопасности сами могут представлять

собой угрозу информационной системе или объекту. Для предотвращения такого класса

угроз требуют, чтобы алгоритмы и механизмы защиты допускали независимую проверку на безопасность и следование стандартов, а также на возможность их применение в совокупности с другими средствами защиты данных.Слайд 34Методы обеспечения ИБ

Рассмотрим пример классификации методов, используемых для обеспечения информационной

безопасности:

препятствие – метод физического преграждения пути злоумышленнику к информации;

управление доступом

– метод защиты с помощью регулирования использования информационных ресурсов системы;маскировка – метод защиты информации путем ее криптографического преобразования;

регламентация – метод защиты информации, создающий условия автоматизированной обработки, при которых возможности несанкционированного доступа сводится к минимуму;

принуждение – метод защиты, при котором персонал вынужден соблюдать правила обработки, передачи и использования информации;

побуждение – метод защиты, при котором пользователь побуждается не нарушать режимы обработки, передачи и использования информации за счет соблюдения этических и моральных норм.

Слайд 35Меры законодательного уровня ИБ

Меры законодательного уровня обеспечивают правовую поддержку мероприятий

информационной безопасности. Выделяют две группы мер:

Меры, направленные на создание и

поддержание в обществе негативного отношения к нарушениям и нарушителям информационной безопасности;Направляющие и координирующие меры, способствующие повышению уровня знаний в области информационной безопасности, помогающие в разработке и распространении средств обеспечения безопасности;

4. Анализ статей конституции, других нормативных актов.

Слайд 36Правовые акты общего назначения

Основной закон Российской Федерации – Конституция. Статьи

Конституции закрепляют ряд прав граждан на защиту и получение информации:

Ст.

23 – гарантирует право на личную и семейную тайну.Ст. 24 – устанавливает право граждан на ознакомление с документами и нормативными актами, затрагивающими права и свободы;

Ст. 29 – право искать, получать, производить и распространять информацию любым законным способом.

Ст. 41 – гарантирует право на знание фактов и обстоятельств, создающих угрозу для жизни и здоровья граждан.

Ст. 42 – право на получение информации о состоянии окружающей среды.

Слайд 37Правовые акты общего назначения

В Гражданском кодексе определяются понятия как банковская,

коммерческая и служебная тайна:

Ст. 139 определяет, что для защиты информации,

имеющей коммерческую ценность, ее обладатель имеет законные права по охране ее конфиденциальности.Слайд 38В Уголовном кодексе введен раздел, посвященный преступлениям в компьютерной сфере:

Ст.

272 – неправомерный доступ.

Ст. 273 – создание, использование и

распространение вредоносных программ для ЭВМ.Ст. 274 – нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сетей.

Статья 138 УК РФ предусматривает наказание за нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений.

Статья 183 УК РФ направлена на обеспечение защиты коммерческой и банковской тайны.

Правовые акты общего назначения

Слайд 39Закон «Об информации, информационных технологиях и о защите информации»

Закон N

149-ФЗ (принят 27.07.2006) является одним из основополагающих законов в области

информационной безопасности.В законе юридически определены важные понятия, такие как информация, информационные технологии, информационная система, документированная информация, конфиденциальная информация, пользователь информации и т.д.

В законе выделены следующие цели защиты информации:

Предотвращение утечки, хищения, утраты, искажения информации.

Предотвращения угроз безопасности личности, общества, государства.

Предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима документированной информации.

Защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных.

Сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством.

Обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем.

Слайд 40В законе определены задачи защиты информации такие как:

обеспечение защиты информации

от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а

также от иных неправомерных действий в отношении такой информации;соблюдение конфиденциальности информации ограниченного доступа;

реализацию права на доступ к информации.

Обладатель информации, оператор информационной системы в случаях, установленных законом, обязан обеспечить:

предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

своевременное обнаружение фактов несанкционированного доступа к информации;

предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

постоянный контроль за обеспечением уровня защищенности информации;

Федеральными законами могут быть установлены ограничения использования определенных средств защиты информации и осуществления отдельных видов деятельности в области защиты информации.

Закон «Об информации, информационных технологиях и о защите информации»

Слайд 41Закон «О лицензировании отдельных видов деятельности»

Закон № 99-ФЗ от 4.05.2011

устанавливает требование к обязательному лицензированию некоторых видов деятельности, в том

числе, относящихся к информационной безопасности:Распространение шифровальных (криптографических) средств;

Техническое обслуживание шифровальных средств;

Предоставление услуг в области шифрования информации;

Разработка и производство шифровальных средств, защищенных с их помощью информационных систем и телекоммуникационных систем

Выдача сертификатов ключей ЭЦП, регистрация владельцев ЭЦП

Выявление электронных устройств, предназначенных для негласного получения информации

Разработка и производство средств защиты конфиденциальной информации

Техническая защита конфиденциальной информации

Слайд 42Закон «О лицензировании отдельных видов деятельности»

В соответствии со статьей 1,

действие данного закона не распространяется на следующие виды деятельности:

Деятельность, связанная

с защитой государственной тайны;Основными лицензирующими органами в области защиты информации являются ФАПСИ (сейчас функции переданы ФСБ) и Гостехкомиссия РФ.

Криптография и связанные с ней мероприятия лицензируются ФАПСИ.

Гостехкомиссия лицензирует деятельность по защите конфиденциальной информации.

Ввоз и вывоз средств криптографической защиты и нормативно-технической документации к ней осуществляется исключительно на основании лицензии МЭРТ, выданной на основании решения ФАПСИ.

Слайд 43Закон №63-ФЗ «Об электронной подписи»

Федеральный закон от 10 января 2002

года N 1-ФЗ "Об электронной цифровой подписи" утратил силу, и

с 1 июля 2013 года действует Федеральный закон "Об электронной подписи" N 63-ФЗ, принятый 6 апреля 2011 года.Статья 1. Цель и сфера применения настоящего Федерального закона

регулирование отношений в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий, в том числе в случаях, установленных другими федеральными законами.

Статья 5. Видами электронных подписей являются простая электронная подпись и усиленная электронная подпись.

Различаются усиленная неквалифицированная электронная подпись (неквалифицированная электронная подпись) и усиленная квалифицированная электронная подпись (квалифицированная электронная подпись).

Слайд 44Закон №63-ФЗ «Об электронной подписи»

2. Простой ЭП является ЭП, которая

посредством использования кодов, паролей или иных средств подтверждает факт формирования

ЭП определенным лицом.3. Неквалифицированной ЭП является ЭП, которая:

а) получена в результате криптографического преобразования информации с использованием ключа ЭП;

б) позволяет определить лицо, подписавшее электронный документ;

в) позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

г) создается с использованием средств ЭП.

4. Квалифицированной ЭП является ЭП, которая соответствует всем признакам неквалифицированной ЭП и следующим дополнительным признакам:

а) ключ проверки ЭП указан в квалифицированном сертификате;

б) для создания и проверки ЭП используются средства ЭП, получившие подтверждение соответствия требованиям, установленным в соответствии с настоящим ФЗ.

5. При использовании неквалифицированной ЭП сертификат ключа проверки ЭП может не создаваться, если соответствие ЭП признакам неквалифицированной ЭП, установленным настоящим ФЗ, может быть обеспечено без использования сертификата ключа проверки ЭП.

Статья 6. Условия признания электронных документов, подписанных электронной подписью, равнозначными документам на бумажном носителе, подписанным собственноручной подписью.

Слайд 45Закон №63-ФЗ «Об электронной подписи»

Закон «Об электронной подписи» обеспечивает правовые

условия использования электронной цифровой подписи в электронных документах. Действие данного

закона распространяется на отношения, возникающие при совершении гражданско-правовых сделок.ЭП равнозначна собственноручной подписи при соблюдении следующих условий:

Сертификат подписи, относящийся к ЭП, не утратил силы на момент подписания документа;

Подтверждена подлинность ЭП в электронном документе;

ЭП используется в соответствии со сведениями, указанными в сертификате ключа подписи.

Слайд 46Основные понятия закона об ЭП

электронный документ - документ, в котором

информация представлена в электронно - цифровой форме;

электронная подпись - реквизит

электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа электронной подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе;владелец сертификата ключа подписи - физическое лицо, на имя которого удостоверяющим центром выдан сертификат ключа подписи и которое владеет соответствующим закрытым ключом электронной подписи, позволяющим с помощью средств электронной подписи создавать свою электронную подпись в электронных документах (подписывать электронные документы);

Слайд 47средства электронной подписи - аппаратные и (или) программные средства, обеспечивающие

реализацию хотя бы одной;

сертификат средств электронной подписи – документ на

бумажном носителе, выданный в соответствии с правилами сертификации;закрытый ключ электронной подписи – уникальная последовательность символов, известная владельцу сертификата ключа подписи;

открытый ключ электронной подписи;

сертификат ключа подписи - документ на бумажном носителе или в электронном виде, включающие открытый ключ ЭП;

подтверждение подлинности электронной подписи в электронном документе – положительный результат проверки;

пользователь сертификата ключа подписи - физическое лицо, использующее полученные в удостоверяющем центре сведения о сертификате ключа подписи для проверки принадлежности электронной подписи владельцу сертификата ключа подписи;

информационная система общего пользования – ИС, доступная для использования всем физическим и юридическим лицам;

корпоративная информационная система – ИС, пользователями которой может быть ограниченный круг лиц.

Основные понятия закона об ЭП

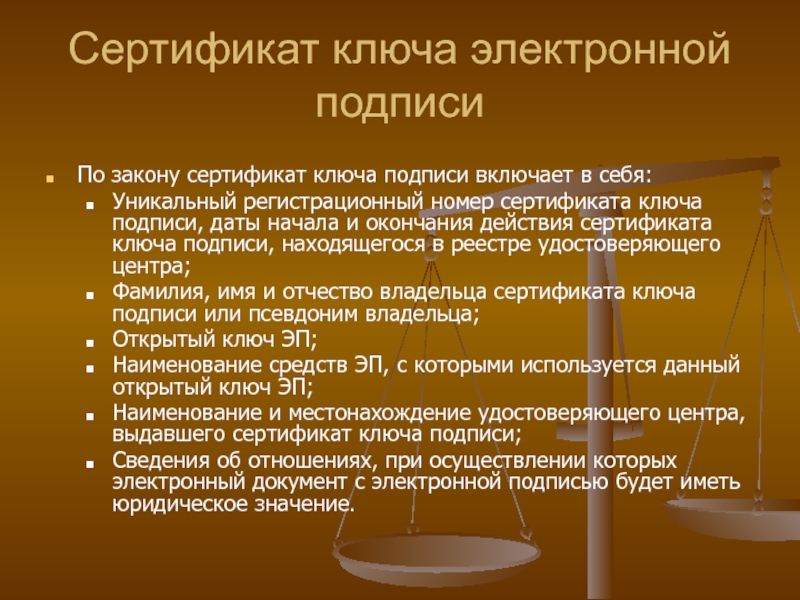

Слайд 48Сертификат ключа электронной подписи

По закону сертификат ключа подписи включает

в себя:

Уникальный регистрационный номер сертификата ключа подписи, даты начала и

окончания действия сертификата ключа подписи, находящегося в реестре удостоверяющего центра;Фамилия, имя и отчество владельца сертификата ключа подписи или псевдоним владельца;

Открытый ключ ЭП;

Наименование средств ЭП, с которыми используется данный открытый ключ ЭП;

Наименование и местонахождение удостоверяющего центра, выдавшего сертификат ключа подписи;

Сведения об отношениях, при осуществлении которых электронный документ с электронной подписью будет иметь юридическое значение.

Слайд 49Условия использования электронной подписи

В законе определены условия равнозначности ЭП в

электронных документах собственноручной подписи на бумажном носителе, содержание сертификата ЭП,

сроки и порядок хранения сертификатов.Закон определяет задачи и функции удостоверяющих центров, требования к их функционированию.

В законе определены особенности использования ЭП в сфере государственного управления, в корпоративных информационных системах.

Слайд 505. Стандарты информационной безопасности, нормативные документы, регулирующие информационную деятельность в

РФ и мире.

Слайд 51Оценочные стандарты в области информационной безопасности

Оценочные стандарты направлены на классификацию

информационных систем и средств защиты по требованиям безопасности.

Первым оценочным стандартом,

получившим широкое распространение, стал стандарт Министерство обороны США «Критерии оценки доверенных компьютерных систем» («Оранжевая книга») – 1983 г.В данном стандарте рассматриваются вопросы управления доступа к данным (т.е. обеспечение конфиденциальности и целостности информации).

Степень доверия оценивается по двум критериям:

Политика безопасности – набор правил, определяющих как обрабатывается, защищается и распространяется информация

Уровень гарантированности – меры доверия, которая может быть оказана архитектуре и реализации ИС.

Слайд 52Положения «Оранжевой книги»

В «Оранжевой книге» определены три категории требований безопасности:

Политика

безопасности:

Система должна поддерживать точно определенную политику безопасности. Возможность доступа субъектов

к объектам должна определяться на основании их идентификации и набора правил управления доступа;С объектами должны быть ассоциированы метки безопасности, используемые в качестве исходной информации для процедур контроля.

Подотчетность:

Все субъекты должны иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основании результатов идентификации субъекта и объекта доступа, подтверждения подлинности их идентификации (аутентификация) и правил разграничения доступа.

Для определения степени ответственности пользователей за действия в системе, все происходящие события должны отслеживаться и регистрироваться в защищенном протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять те события, которые оказывают влияние на безопасность.

Гарантии:

Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивающие работоспособность функций защиты. Основной принцип контроля корректности состоит в том, что средства контроля должны быть полностью независимы от средств защиты.

Все средства защиты должны быть защищены от несанкционированного вмешательства и отключения, причем эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты.

Слайд 53Классы защищенности компьютерных систем по «Оранжевой книге»

«Оранжевая книга» предусматривает 4

группы критериев, соответствующие различной степени защищенности: от минимальной (группа D)

до формально доказанной (группа A). Каждая группа содержит по одному или несколько классов. Уровень защищенности возрастает от группы D к группе A, а внутри группы с увеличением класса:Группа D. Минимальная защита.

Группа C. Дискреционная защита.

Группа B. Мандатное управление доступом.

Группа A. Верифицированная защита.

Слайд 54Структура требований «Оранжевой книги»

В Оранжевой книге вводятся три категории требований

безопасности:

Политика безопасности

Аудит

Корректность

В рамках этих категорий введены шесть требований: четыре из

них направлены на обеспечение безопасности непосредственно, две – на оценку качества средств защиты.Слайд 55Структура требований «Оранжевой книги»

Политика безопасности

Требование 1. Политика безопасности. Система должна

поддерживать точно определенную политику безопасности. Возможность доступа субъектов к объектам

определяется на основе их идентификаторов и набора правил управления доступом.Требование 2. Метки. С объектами должны быть ассоциированы метки безопасности, используемые в качестве исходной информации для процедур контроля доступа. Система должна обеспечивать возможность присвоения каждому объекту метку, определяющую степень конфиденциальности и режимы доступа к объекту.

Слайд 56Структура требований «Оранжевой книги»

Подотчетность

Требование 3. Идентификация и аутентификация. Все объекты

должны иметь универсальные идентификаторы. Контроль доступа осуществляется на основе идентификации

субъектов и объектов и правил разграничения. Средства идентификации и аутентификации должны быть защищены от НСД.Требование 4. Регистрация и учет. Для определения ответственности пользователей, все происходящие в системе события, имеющие значение для безопасности, должны отслеживаться и регистрироваться в защищенном протоколе.

Слайд 57Структура требований «Оранжевой книги»

Гарантии (корректность)

Требование 5. Контроль корректности функционирования средств

защиты. Средства защиты должны содержать независимые аппаратные или программные компоненты,

обеспечивающие работоспособность функций защиты. Основной принцип контроля корректности состоит в том, что средства контроля независимы от средств защиты.Требование 6. Непрерывность защиты. Все средства должны быть защищены от несанкционированного вмешательства или отключения. Данное свойство должно соблюдаться в любом режиме функционирования системы защиты и компьютерной системы в целом.

Слайд 58Механизмы безопасности «Оранжевой книги»

Политика безопасности должна включать следующие элементы:

Произвольное управление

доступом – метод разграничения доступа к объектам, основанный на учете

личности субъекта;Безопасность повторного использования объектов – средство управления доступом, предохраняющее от случайного или преднамеренного извлечения информации из областей оперативной или дисковой памяти;

Метки безопасности – специальные идентификаторы определяющие уровни секретности объектов и субъектов;

Принудительное управление доступом – управление доступом к объектам основанное на сопоставлении меток безопасности субъектов и объектов.

Слайд 59Классы безопасности «Оранжевой книги»

Различие между классами безопасности вычислительных систем в

«Оранжевой книги» коротко может быть сформулировано в терминах управления доступом:

Уровень

C – произвольное управление доступом;Уровень B – принудительное управление доступом;

Уровень A – верификационное управление доступом.

Слайд 60Гарантированность безопасности

«Оранжевая книга» рассматривает два вида гарантированности – операционная и

технологическая.

Операционная гарантированность относится к архитектурным решениям и включает проверку следующих

элементов:Архитектура системы;

Целостность системы;

Проверка скрытых каналов передачи информации;

Доверенное администрирование;

Доверенное восстановление после сбоев.

Слайд 61Гарантированность безопасности

Технологическая гарантированность относится к методам построения и сопровождения системы.

Она должна охватывать весь жизненный цикл системы, то есть периоды

проектирования, реализации, тестирования, продажи и сопровождения.Все перечисленные действия должны выполняться в соответствии с жесткими стандартами, чтобы исключить утечку информации и «закладки» в системе.

Слайд 62Руководящие документы Гостехкомиссии РФ

Показатели защищенности средств вычислительной техники (СВТ) от

несанкционированного доступа (НСД):

В руководящих документах ГТК устанавливается классификация СВТ по

уровню защищенности от НСД. Показатели защищенности содержат требования защищенности СВТ от НСД к информации. Конкретные перечни показателей определяют классы защищенности и описываются совокупностью требований.Установлено семь классов защищенности СВТ от НСД. Самый низкий класс – седьмой, самый высокий – первый.

Слайд 63Руководящие документы Гостехкомиссии РФ

Классы защищенности автоматизированных систем:

Установлено девять классов защищенности

АС от НСД, распределенных по трем группам. Каждый класс отвечает

совокупностью требований к средствам защиты. В пределах группы соблюдается иерархия классов защищенности АС.Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС. В группе два класса – 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые полномочия доступа ко всей информации, обрабатываемой и хранимой в АС на носителях разного уровня конфиденциальности. В группе два класса – 2Б и 2А.

Первая группа включает многопользовательские АС, где одновременно обрабатывается и хранится информация разных уровней конфиденциальности. Различные пользователи имеют различные права. В группе пять классов – 1Д, 1Г, 1В, 1Б, 1А.

При выполнении классификации рассматриваются подсистемы защиты и требования к ним:

Подсистема управления доступом

Подсистема регистрации и учета

Криптографическая подсистема

Подсистема обеспечения целостности

Слайд 64Стандарт ISO/IEC 15408 «Критерии оценки безопасности информационных технологий»

Стандарт ISO/IEC 15408

является международным оценочным стандартом в области информационной безопасности. Выпущен в

1999 г. Часто для его обозначения используется именование «Общие критерии».«Общие критерии» являются метастандартом, определяющим инструменты для оценки безопасности информационных систем и порядок их использования.

В отличие от «Оранжевой книги» и других подобных стандартов, Общие критерии не содержат предопределенных классов безопасности. Данные классы могут быть построены для конкретной организации или информационной системы.

Слайд 65Виды требований информационной безопасности

В данном стандарте введены два основных вида

требований безопасности:

Функциональные требования, соответствующие активному аспекту защиты и предъявляемые к

функциям безопасности и реализующим их механизмам.Требования доверия, соответствующие пассивному аспекту защиты, предъявляемые к технологии и процессу разработки и эксплуатации ИС.

Требования безопасности предъявляются для определенного программно-аппаратного продукта, а их выполнение проверяется с целью оценки уровня информационной безопасности.

Слайд 66Угрозы информационной безопасности

Общие критерии рассматривают объект оценки в контексте некоторой

среды безопасности, характеризующейся определенными условиями и угрозами.

Для характеристики угрозы информационной

безопасности используются следующие параметры:Источник угрозы;

Метод воздействия на объект оценки;

Уязвимости, которые могут быть использованы;

Ресурсы, которые могут пострадать от реализации.

Слайд 67Профиль защиты

Одним из основных нормативных документов, определяемых в Общих критериях

является профиль защиты.

Профиль защиты – документ, включающий в себя типовой

набор требований, которым должны удовлетворять системы определенного класса.Задание по безопасности (проект защиты) – содержит совокупность требований к конкретной разработке, выполнение которых обеспечивает достижение поставленных целей.

Слайд 68Функциональные требования

Функциональные требования сгруппированы в Общих критериях на основе выполнения

определенной роли.

Всего в Общих критериях определено 11 функциональных классов, 66

семейств и 135 компонентов.Классы функциональных требований:

Идентификация и аутентификация

Защита данных пользователя

Защита функций безопасности (относится к целостности и контролю сервисов и механизмов безопасности)

Управление безопасностью (требования к управлению атрибутами и параметрами безопасности)

Аудит безопасности

Доступ к объекту оценки

Приватность (защита пользователя от раскрытия и использования его идентификационных данных)

Использование ресурсов (требование доступности информации)

Криптографическая поддержка

Связь (аутентификация сторон при обмене данными)

Доверенный маршрут/канал (для связи с сервисами безопасности)

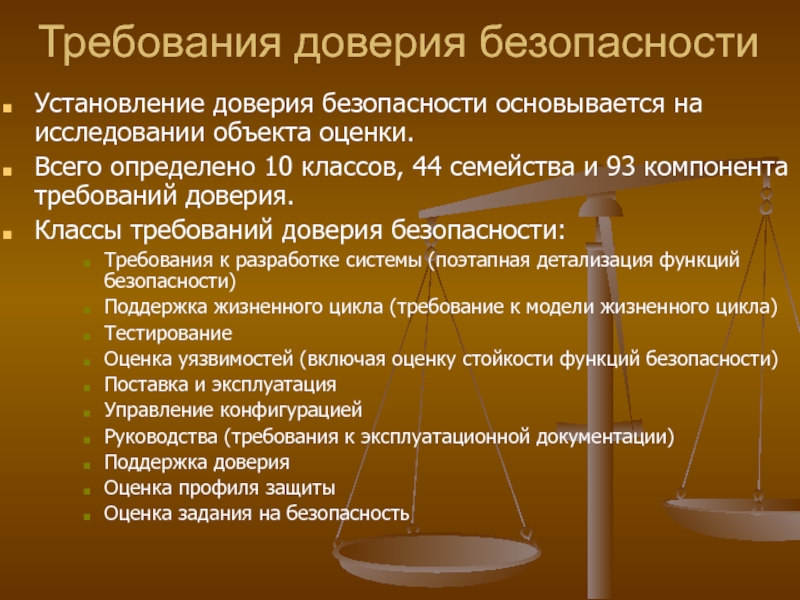

Слайд 69Требования доверия безопасности

Установление доверия безопасности основывается на исследовании объекта оценки.

Всего

определено 10 классов, 44 семейства и 93 компонента требований доверия.

Классы

требований доверия безопасности:Требования к разработке системы (поэтапная детализация функций безопасности)

Поддержка жизненного цикла (требование к модели жизненного цикла)

Тестирование

Оценка уязвимостей (включая оценку стойкости функций безопасности)

Поставка и эксплуатация

Управление конфигурацией

Руководства (требования к эксплуатационной документации)

Поддержка доверия

Оценка профиля защиты

Оценка задания на безопасность