Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

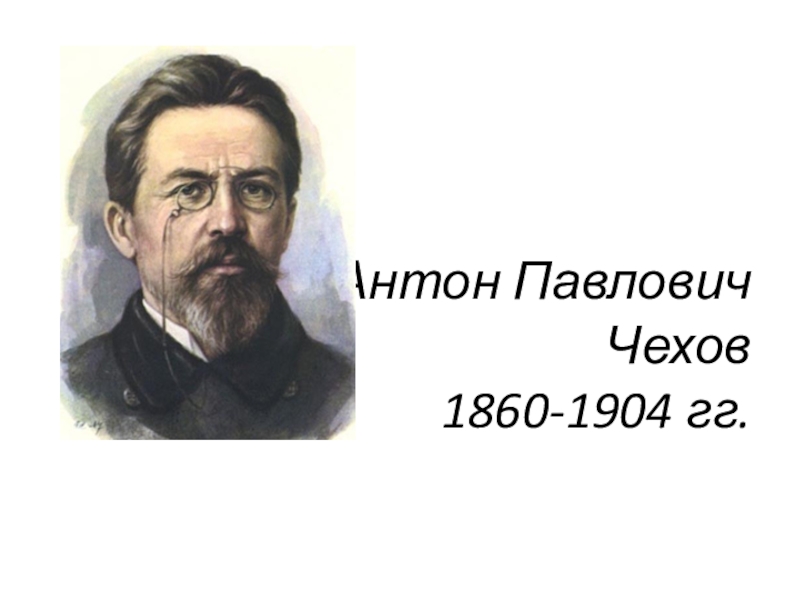

- Литература

- Математика

- Медицина

- Менеджмент

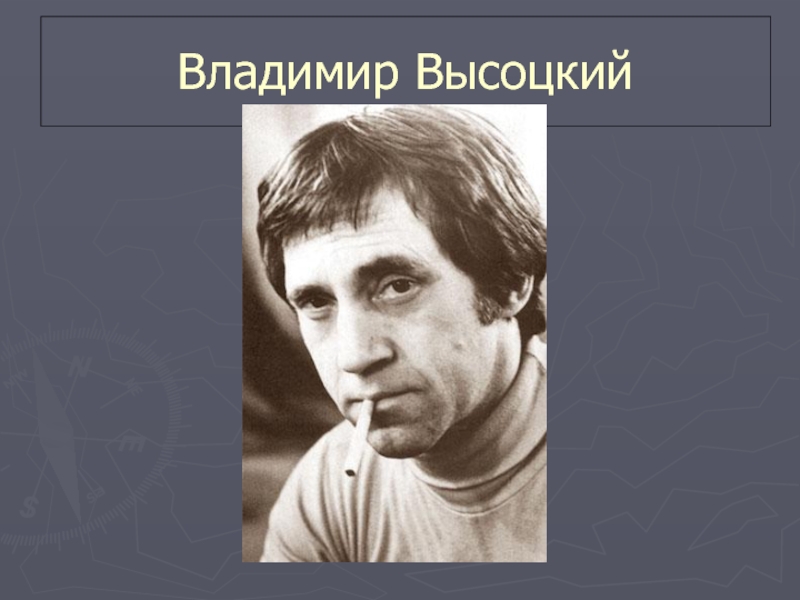

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Основы информационной безопасности в таможенных органах РФ

Содержание

- 1. Основы информационной безопасности в таможенных органах РФ

- 2. Ответить на вопрос (к лекции №10). Брандмауэр

- 3. Вводная частьЛекция № 10. Обеспечение информационной безопасности

- 4. Литература:А) ОсновнаяБашлы, П.Н. Основы информационной безопасности в

- 5. 1Система антивирусной защиты в таможенных органах РФ

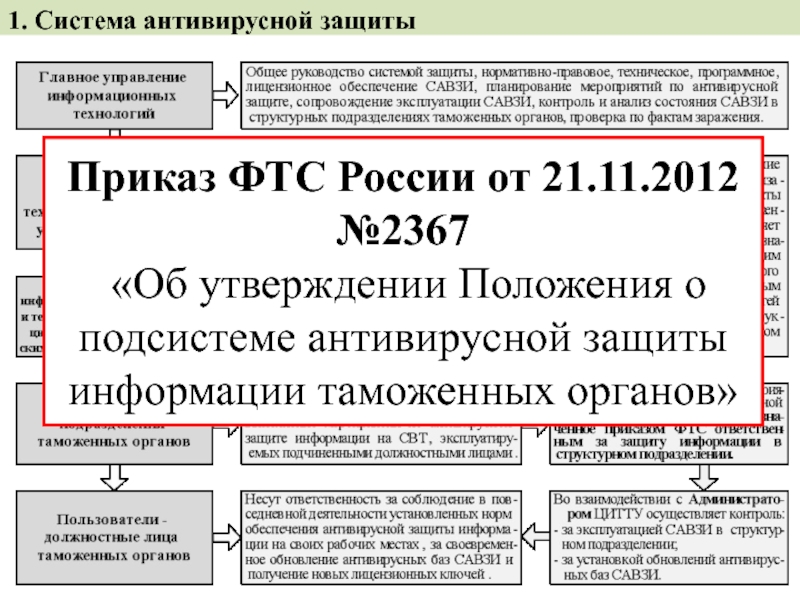

- 6. 1. Система антивирусной защитыПриказ ФТС России от

- 7. 2Аутентификация, авторизация и администрирование действий пользователей

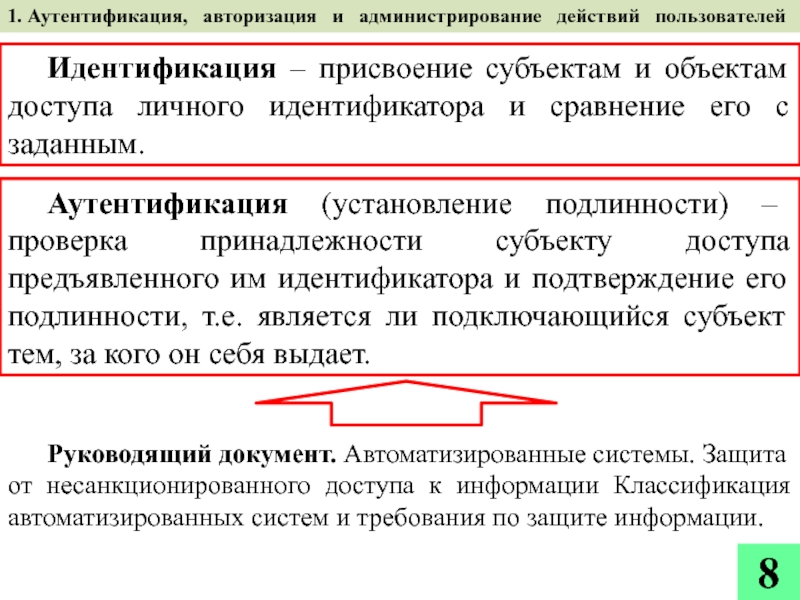

- 8. Идентификация – присвоение субъектам и объектам доступа

- 9. Идентификатор – уникальная метка, присвоенная субъекту для

- 10. Идентификация и аутентификация при защите от НСД1.

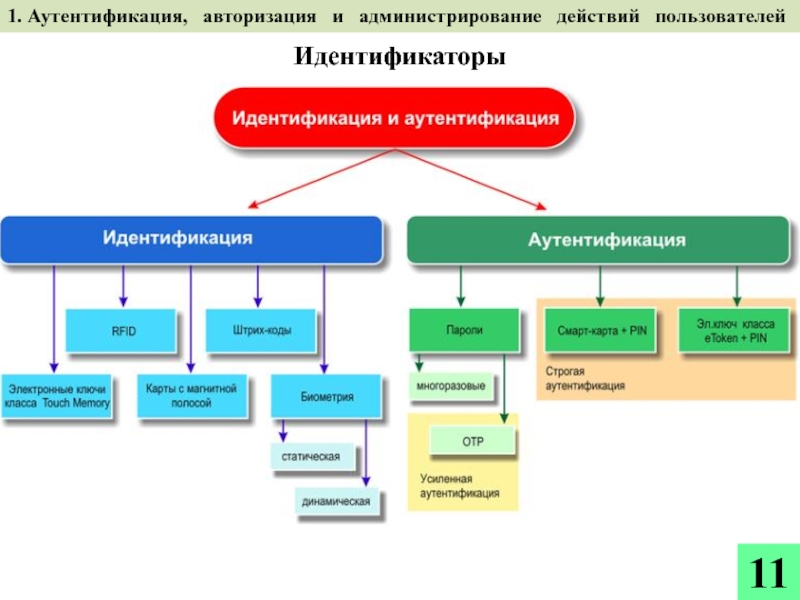

- 11. 1. Аутентификация, авторизация и администрирование действий пользователейИдентификаторы11

- 12. Администрирование действий пользователей1. Аутентификация,

- 13. Администрирование действий пользователей1. Аутентификация,

- 14. Администрирование действий пользователей1. Аутентификация,

- 15. Администрирование действий пользователей1. Аутентификация,

- 16. 3Метод строгой аутентификации(изучить самостоятельно)

- 17. 3. Метод строгой аутентификацииПротокол Kerberos основан на

- 18. Аутентификация в Kerberos3. Метод строгой аутентификации18

- 19. KDC создает два объекта:a. ключ сессии, посредством

- 20. 3. Метод строгой аутентификацииАутентификация в Kerberos20

- 21. 3. Метод строгой аутентификацииАутентификация в Kerberos21

- 22. 3. Клиент, и сервер обладают ключом K_cs.4.

- 23. Ответить на вопрос (к лекции №11). Каковы

- 24. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Основы информационной безопасности в таможенных органах РФ

Лекция 10. Обеспечение информационной

безопас-ности в таможенных органах РФ

Слайд 2Ответить на вопрос (к лекции №10). Брандмауэр и firewall:что общего

в понятиях, чем отличаются; история происхождения терминов?

Задание на СР

Слайд 3Вводная часть

Лекция № 10. Обеспечение информационной безопасности в тамо-женных органах

РФ.

Тема № 2.2. Обеспечение информационной безопасности в тамо-женных органах РФ.

Модуль

№2. Особенности информационной безопасности в таможенных органах РФ.Цель занятия: Рассмотреть методы обеспечения информационной безопасности таможенных органов РФ.

3

Система антивирусной защиты в таможенных органах РФ.

Аутентификация, авторизация и администрирование действий пользователей.

Метод строгой аутентификации.

Слайд 4Литература:

А) Основная

Башлы, П.Н. Основы информационной безопасности в таможенных органах РФ:

учебник/ П.Н. Башлы.– Ростов н/Д: Российская таможенная академия, Ростовский филиал,

2014.Б) Дополнительная

Галатенко, В.А. Стандарты информационной безопасности: учебное пособие. - 2-е изд./ Галатенко В.А., Бетелин В.Б. – М.: Интуит.ру, 2012.

4

Вводная часть

Слайд 61. Система антивирусной защиты

Приказ ФТС России от 21.11.2012 №2367

«Об

утверждении Положения о подсистеме антивирусной защиты информации таможенных органов»

Слайд 8Идентификация – присвоение субъектам и объектам доступа личного идентификатора и

сравнение его с заданным.

Руководящий документ. Автоматизированные системы. Защита от несанкционированного

доступа к информации Классификация автоматизированных систем и требования по защите информации.1. Аутентификация, авторизация и администрирование действий пользователей

Аутентификация (установление подлинности) – проверка принадлежности субъекту доступа предъявленного им идентификатора и подтверждение его подлинности, т.е. является ли подключающийся субъект тем, за кого он себя выдает.

8

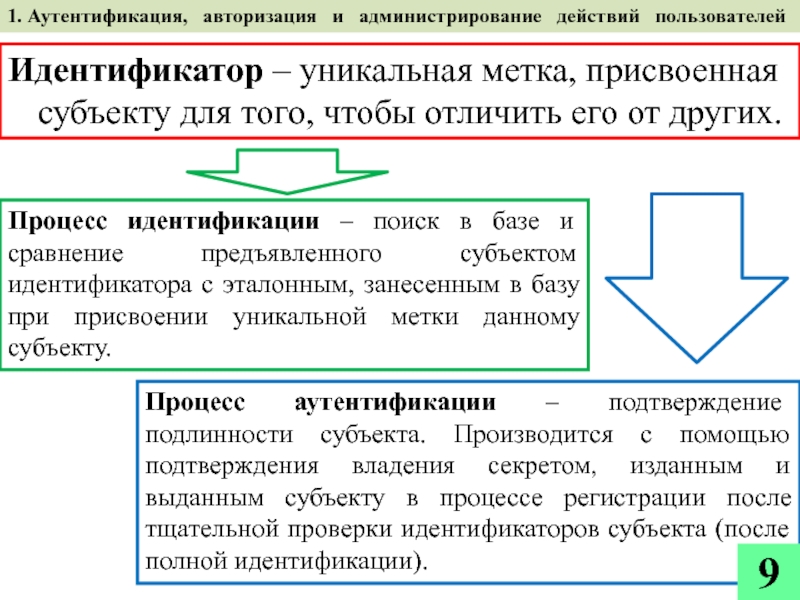

Слайд 9Идентификатор – уникальная метка, присвоенная субъекту для того, чтобы отличить

его от других.

Процесс идентификации – поиск в базе и сравнение

предъявленного субъектом идентификатора с эталонным, занесенным в базу при присвоении уникальной метки данному субъекту.Процесс аутентификации – подтверждение подлинности субъекта. Производится с помощью подтверждения владения секретом, изданным и выданным субъекту в процессе регистрации после тщательной проверки идентификаторов субъекта (после полной идентификации).

1. Аутентификация, авторизация и администрирование действий пользователей

9

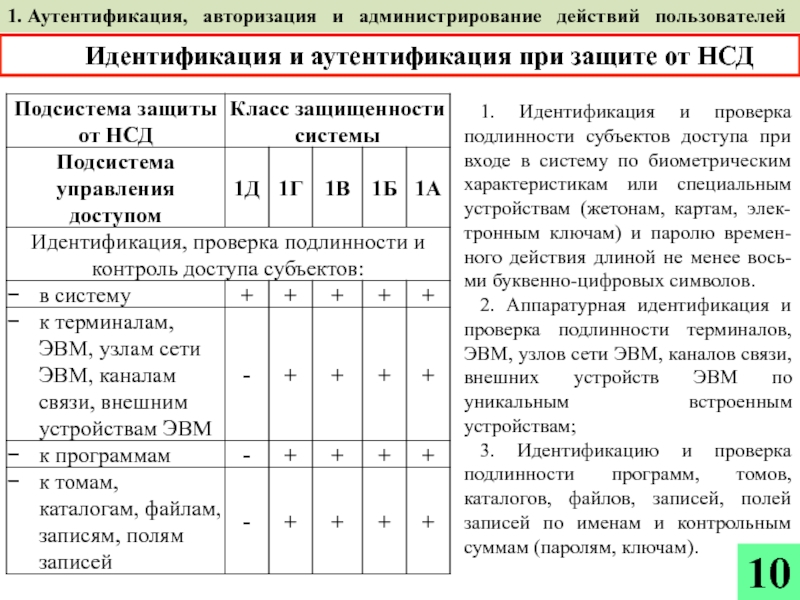

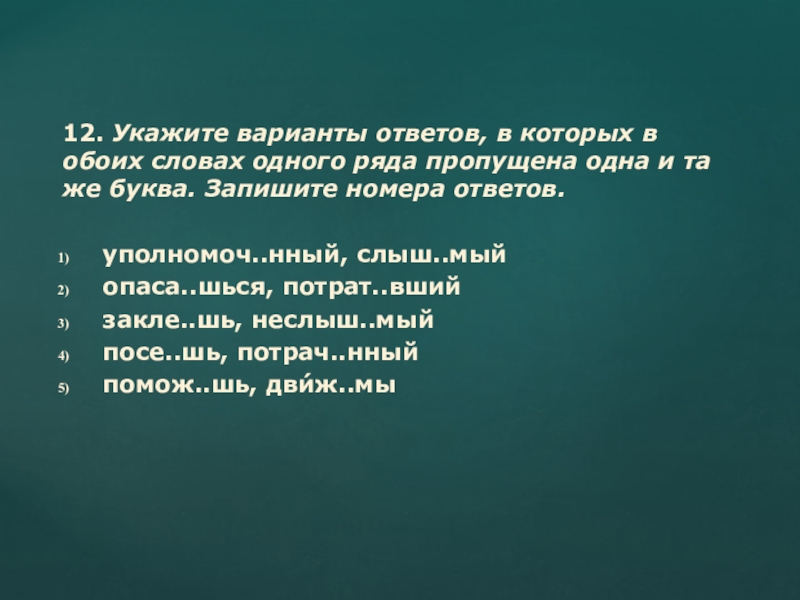

Слайд 10Идентификация и аутентификация при защите от НСД

1. Идентификация и проверка

подлинности субъектов доступа при входе в систему по биометрическим характеристикам

или специальным устройствам (жетонам, картам, элек-тронным ключам) и паролю времен-ного действия длиной не менее вось-ми буквенно-цифровых символов.2. Аппаратурная идентификация и проверка подлинности терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по уникальным встроенным устройствам;

3. Идентификацию и проверка подлинности программ, томов, каталогов, файлов, записей, полей записей по именам и контрольным суммам (паролям, ключам).

1. Аутентификация, авторизация и администрирование действий пользователей

10

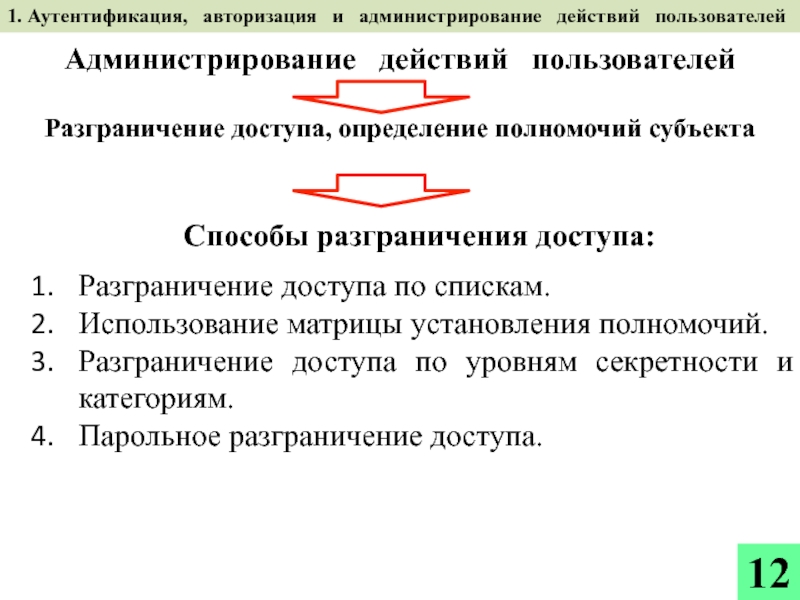

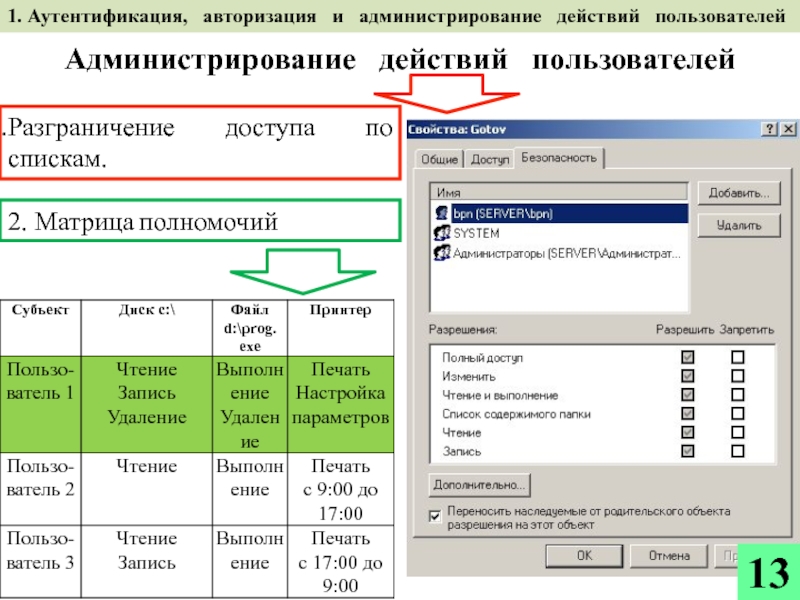

Слайд 12Администрирование действий пользователей

1. Аутентификация, авторизация и

администрирование действий пользователей

Разграничение доступа, определение полномочий субъекта

Способы

разграничения доступа:Разграничение доступа по спискам.

Использование матрицы установления полномочий.

Разграничение доступа по уровням секретности и категориям.

Парольное разграничение доступа.

12

Слайд 13Администрирование действий пользователей

1. Аутентификация, авторизация и

администрирование действий пользователей

Разграничение доступа по спискам.

2. Матрица

полномочий13

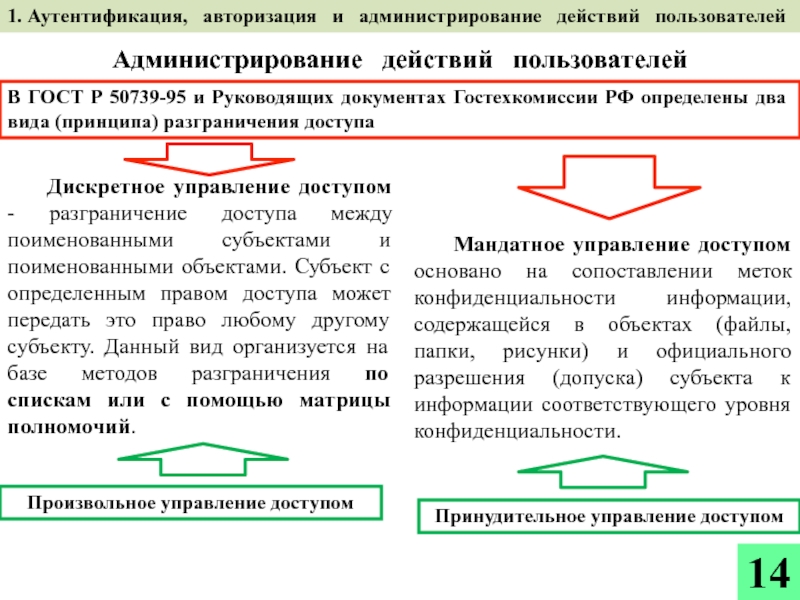

Слайд 14Администрирование действий пользователей

1. Аутентификация, авторизация и

администрирование действий пользователей

В ГОСТ Р 50739-95 и

Руководящих документах Гостехкомиссии РФ определены два вида (принципа) разграничения доступаМандатное управление доступом основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности.

Дискретное управление доступом - разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право любому другому субъекту. Данный вид организуется на базе методов разграничения по спискам или с помощью матрицы полномочий.

Произвольное управление доступом

Принудительное управление доступом

14

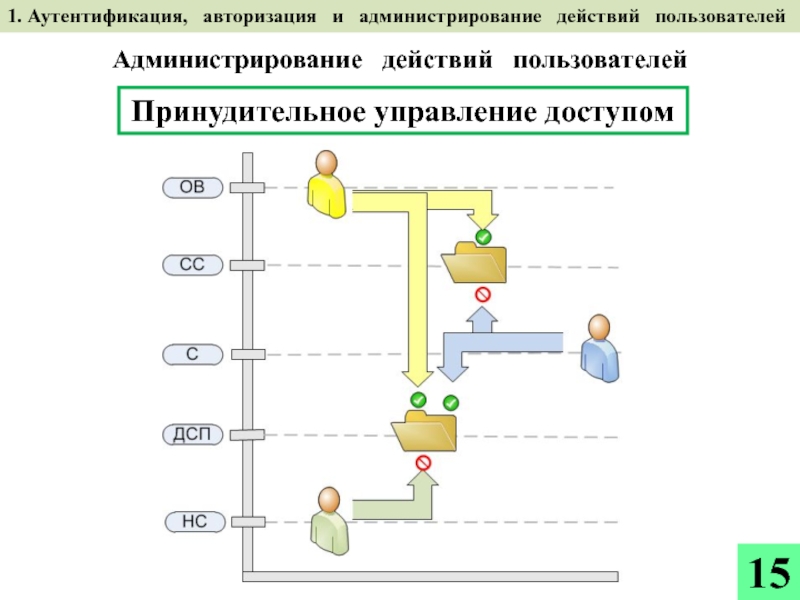

Слайд 15Администрирование действий пользователей

1. Аутентификация, авторизация и

администрирование действий пользователей

Принудительное управление доступом

15

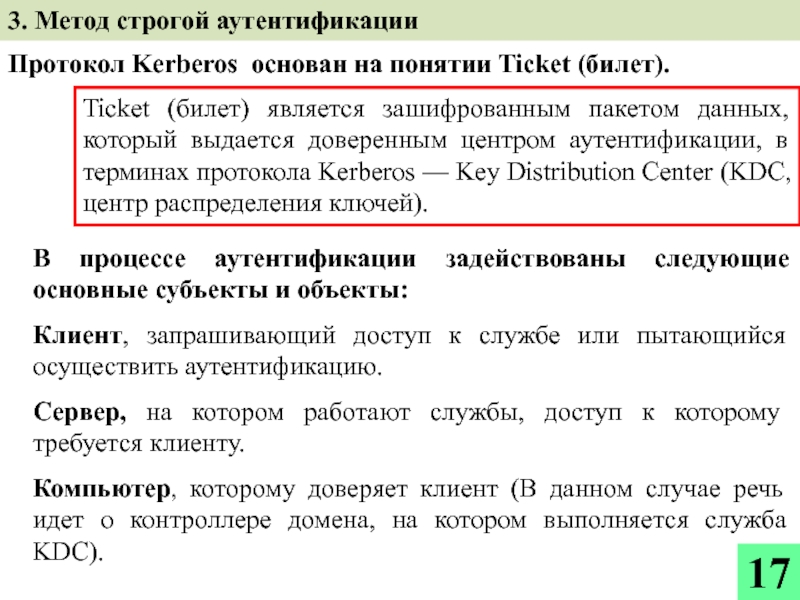

Слайд 173. Метод строгой аутентификации

Протокол Kerberos основан на понятии Ticket (билет).

Ticket

(билет) является зашифрованным пакетом данных, который выдается доверенным центром аутентификации,

в терминах протокола Kerberos — Key Distribution Center (KDC, центр распределения ключей).В процессе аутентификации задействованы следующие основные субъекты и объекты:

Клиент, запрашивающий доступ к службе или пытающийся осуществить аутентификацию.

Сервер, на котором работают службы, доступ к которому требуется клиенту.

Компьютер, которому доверяет клиент (В данном случае речь идет о контроллере домена, на котором выполняется служба KDC).

17

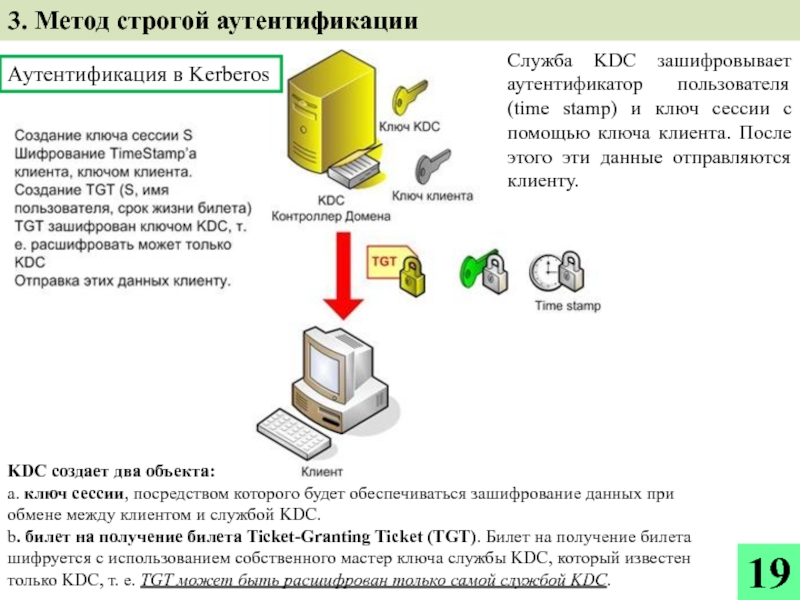

Слайд 19KDC создает два объекта:

a. ключ сессии, посредством которого будет обеспечиваться

зашифрование данных при обмене между клиентом и службой KDC.

b. билет

на получение билета Ticket-Granting Ticket (TGT). Билет на получение билета шифруется с использованием собственного мастер ключа службы KDC, который известен только KDC, т. е. TGT может быть расшифрован только самой службой KDC.Служба KDC зашифровывает аутентификатор пользователя (time stamp) и ключ сессии с помощью ключа клиента. После этого эти данные отправляются клиенту.

3. Метод строгой аутентификации

Аутентификация в Kerberos

19

Слайд 223. Клиент, и сервер обладают ключом K_cs.

4. Сервер может быть

уверен в том, что клиент правильно идентифицирован.

5. Клиент будет знать,

что сервер правильно идентифицирован, поскольку сервер должен использовать ключ K_cs .На первом этапе сервер расшифровывает свой билет, используя свой долговременный ключ.

Сервер получает доступ к K_cs, с помощью которого будет на втором этапе расшифрован маркер времени, полученный от клиента.

3. Метод строгой аутентификации

Аутентификация в Kerberos

22

Слайд 23Ответить на вопрос (к лекции №11). Каковы защитные функции трансляции

сетевых адресов (NAT) и туннелирования, реализуемых в межсетевых экранах?

Изучить метод

строгой аутентификации в Kerberos (слайды 17-22). Задание на СР

23