Слайд 1Программное

обеспечение

Правовая охрана

программ и данных

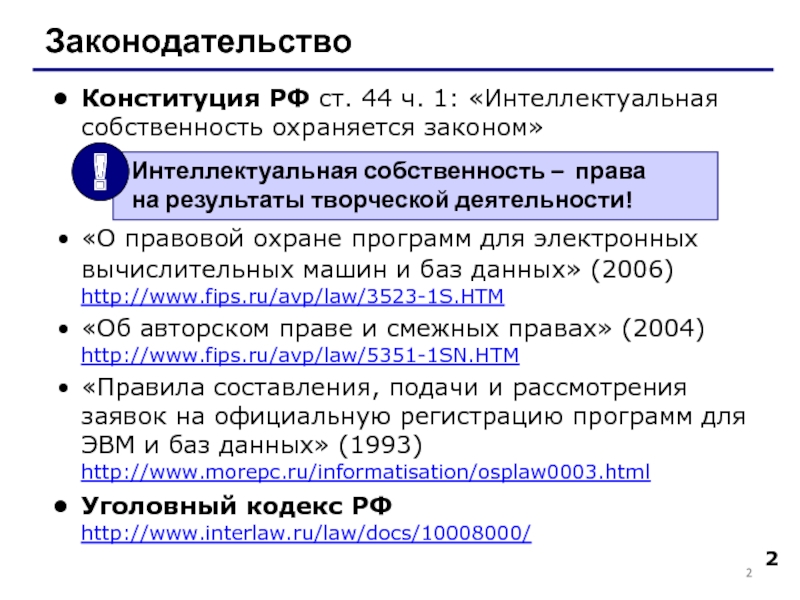

Слайд 2Законодательство

Конституция РФ ст. 44 ч. 1: «Интеллектуальная собственность охраняется законом»

«О

правовой охране программ для электронных вычислительных машин и баз данных»

(2006)

http://www.fips.ru/avp/law/3523-1S.HTM

«Об авторском праве и смежных правах» (2004)

http://www.fips.ru/avp/law/5351-1SN.HTM

«Правила составления, подачи и рассмотрения заявок на официальную регистрацию программ для ЭВМ и баз данных» (1993)

http://www.morepc.ru/informatisation/osplaw0003.html

Уголовный кодекс РФ http://www.interlaw.ru/law/docs/10008000/

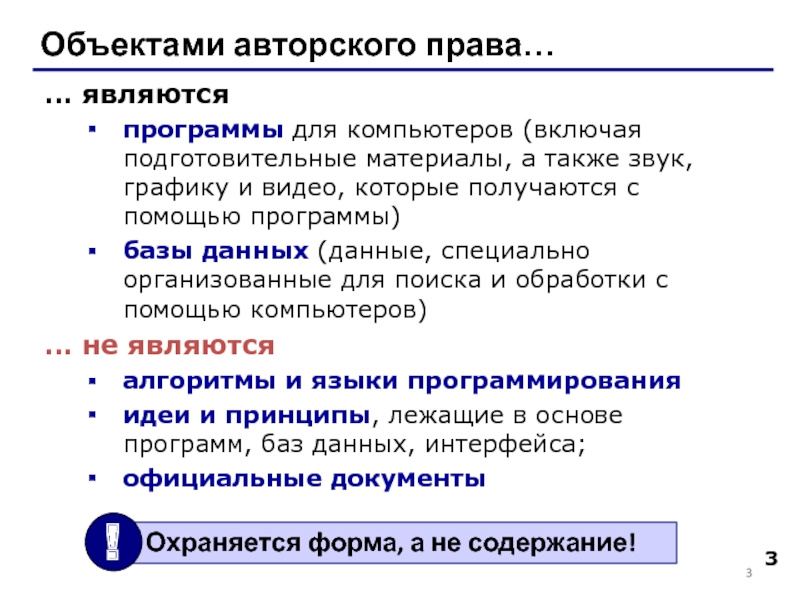

Слайд 3Объектами авторского права…

… являются

программы для компьютеров (включая подготовительные материалы, а

также звук, графику и видео, которые получаются с помощью программы)

базы

данных (данные, специально организованные для поиска и обработки с помощью компьютеров)

… не являются

алгоритмы и языки программирования

идеи и принципы, лежащие в основе программ, баз данных, интерфейса;

официальные документы

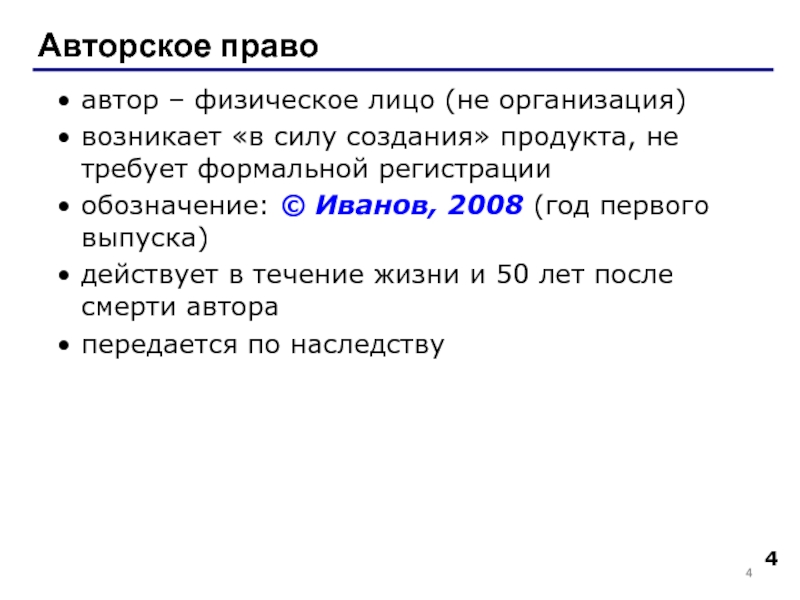

Слайд 4Авторское право

автор – физическое лицо (не организация)

возникает «в силу создания»

продукта, не требует формальной регистрации

обозначение: © Иванов, 2008 (год первого

выпуска)

действует в течение жизни и 50 лет после смерти автора

передается по наследству

Слайд 5Права автора

Личные:

право авторства (право считаться автором)

право на имя (свое имя,

псевдоним, анонимно)

право на неприкосновенность (защита программы и ее названия от

искажений)

Имущественные: осуществлять или разрешать

выпуск программы в свет

копирование в любой форме

распространение

изменение (в т.ч. перевод на другой язык)

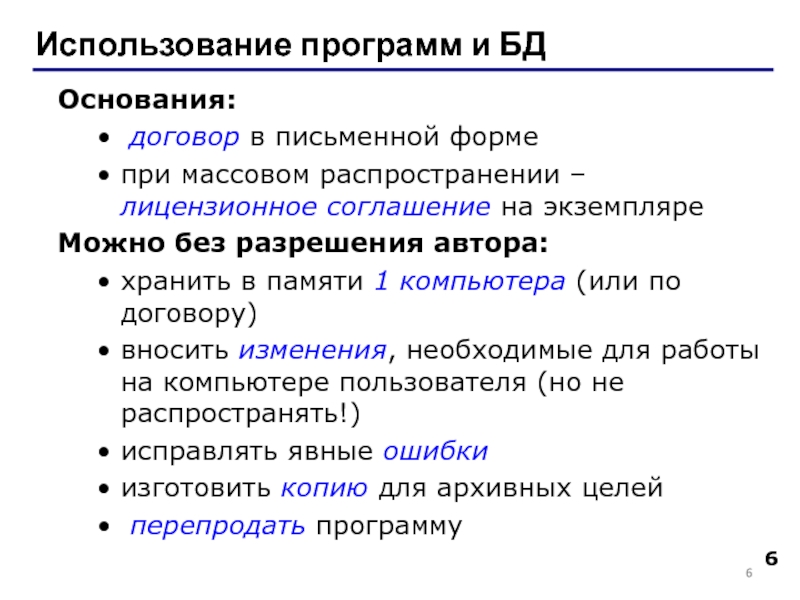

Слайд 6Использование программ и БД

Основания:

договор в письменной форме

при массовом распространении

– лицензионное соглашение на экземпляре

Можно без разрешения автора:

хранить в памяти

1 компьютера (или по договору)

вносить изменения, необходимые для работы на компьютере пользователя (но не распространять!)

исправлять явные ошибки

изготовить копию для архивных целей

перепродать программу

Слайд 7Защита от копирования

инсталляция программ (нельзя просто скопировать)

регистрационный код (привязка к

оборудованию, серийным номерам) –

защита CD, DVD (теряется при копировании)

не работает

без диска

аппаратный ключ

сканирование сети (обнаружение копий)

сервер в Интернете проверяет серийные номера

техподдержка – косвенная защита (!)

для параллельного

порта

для порта USB

Слайд 8Компьютерные преступления

Экономические

обогащение путем взлома информационных систем

компьютерный шпионаж

кража программ («пиратство»)

Против личных

прав

ложная информация

незаконный сбор информации

разглашение банковской и врачебной тайны

Против общественных и

государственных интересов

разглашение государственной тайны

утечка информации

искажение информации (подсчет голосов)

вывод из строя информационных систем (диверсии)

Слайд 9Уголовный кодекс РФ

Статья 146. Нарушение авторских и смежных прав.

только при

крупном ущербе (50000 р.)

присвоение авторства (плагиат) –

до 6

месяцев лишения свободы

незаконное использование, а также приобретение, хранение, перевозка в целях сбыта – до 2 лет

группой лиц, в особо крупном размере (250000 р.) или с использованием служебного положения – до 5 лет

Слайд 10Уголовный кодекс РФ

Признаки преступления:

уничтожение, блокирование, модификация или копирование информации

нарушение

работы компьютера или сети

Статья 272. Неправомерный доступ к компьютерной информации.

до

2 лет лишения свободы

группой лиц – до 5 лет

Статья 273. Создание, использование и распространение вредоносных программ.

до 3 лет лишения свободы

с тяжкими последствиями – до 7 лет

Статья 274. Нарушение правил эксплуатации компьютеров и сети.

до 2 лет лишения свободы

с тяжкими последствиями – до 4 лет

Слайд 11Авторские права в Интернете

При нелегальном использовании:

всегда есть косвенная выгода (достижение

своих целей);

ущерб авторам, снижение дохода;

снижение посещаемости и цитируемости сайтов

снижение дохода.

Правила:

при использовании материалов в учебных работах ссылаться на источник;

для публикации в Интернете текста или фотографии получить разрешение автора или издателя.

Слайд 12Что можно без спроса…

скопировать себе картинку (текст)

послать картинку (текст) другу

отсканировать

книгу

Разместить на сайте

картинку с другого сайта

Указ Президента РФ

цитату из статьи

с указанием автора

статью с другого сайта (или из книги) с указанием автора

описание алгоритма

отсканированную книгу

повесть А.С. Пушкина

Слайд 13Какие бывают программы?

Свободное ПО с открытым исходным кодом (Open Source):

можно бесплатно

запускать и использовать в любых целях

изучать и адаптировать

распространять (бесплатно

или за плату)

изменять код (развитие и усовершенствование)

Бесплатное ПО (Freeware): можно бесплатно использовать; исходного кода нет; есть ограничения на:

коммерческое использование

изменение кода

извлечение данных

Linux

Gimp

Avast

Google

Earth

Firefox

Слайд 14Какие бывают программы?

Условно-бесплатное ПО (Shareware): бесплатное ПО с ограничениями:

отключены некоторые

функции

ограничен срок действия (30 дней)

ограничено количество запусков

раздражающие сообщения

принудительная реклама

Платная регистрация

снимает ограничения.

Коммерческое ПО:

плата за каждую копию

бесплатная техническая поддержка (!)

запрет на изменение кода и извлечение данных

быстрое внесение изменений (сервис-паки, новые версии)

Nero Burning

Rom

TheBat

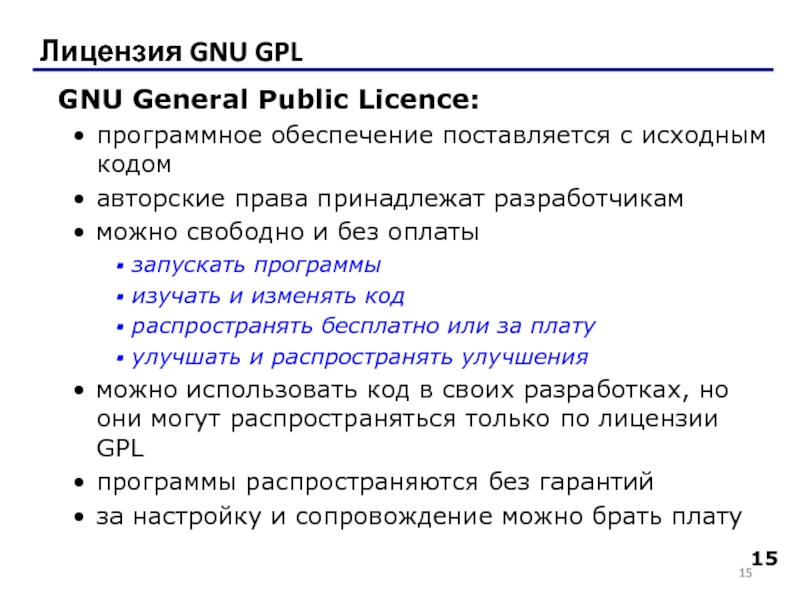

Слайд 15Лицензия GNU GPL

GNU General Public Licence:

программное обеспечение поставляется с исходным

кодом

авторские права принадлежат разработчикам

можно свободно и без оплаты

запускать программы

изучать и

изменять код

распространять бесплатно или за плату

улучшать и распространять улучшения

можно использовать код в своих разработках, но они могут распространяться только по лицензии GPL

программы распространяются без гарантий

за настройку и сопровождение можно брать плату

Слайд 17Защита информации

Информационная безопасность – это защищенность информации от случайных и

намеренных действий, способных нанести недопустимый ущерб. Включает

доступность информации за приемлемое

время (управление производством, продажа билетов, банковские расчеты)

целостность – непротиворечивость, актуальность (рецепт, описание процесса)

конфиденциальность – защита от несанкционированного доступа (сведения о зарплате, пароли)

Защита информации – мероприятия, направленные на обеспечение информационной безопасности.

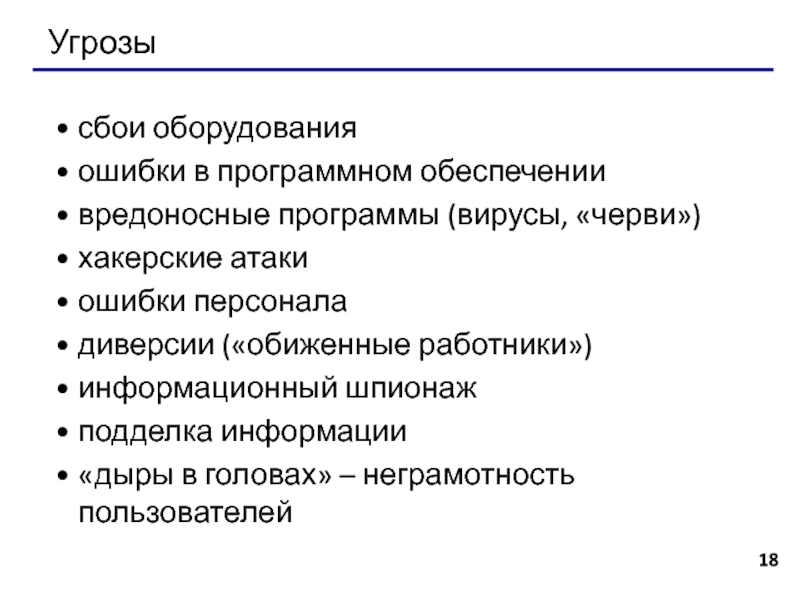

Слайд 18Угрозы

сбои оборудования

ошибки в программном обеспечении

вредоносные программы (вирусы, «черви»)

хакерские атаки

ошибки персонала

диверсии

(«обиженные работники»)

информационный шпионаж

подделка информации

«дыры в головах» – неграмотность пользователей

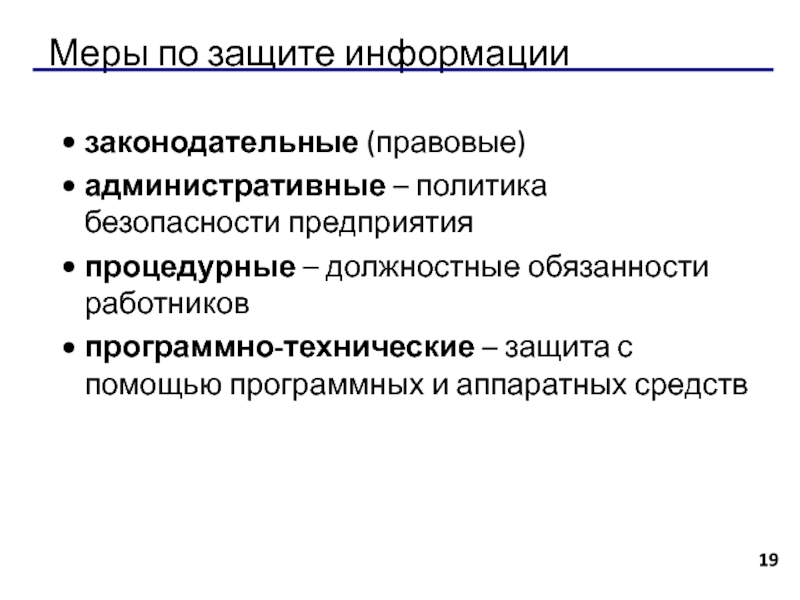

Слайд 19Меры по защите информации

законодательные (правовые)

административные – политика безопасности предприятия

процедурные –

должностные обязанности работников

программно-технические – защита с помощью программных и аппаратных

средств

Слайд 20Доктрина инф. безопасности РФ

принята Советом Безопасности РФ в 2000 г.

http://www.nationalsecurity.ru/library/00004/

Национальные

интересы РФ:

соблюдение прав и свобод человека в области получения и

использования информации

информационное обеспечение политики РФ

развитие информационных технологий

защита информации от несанкционированного доступа

Принципы политики РФ:

соблюдение законов (РФ и международных)

информирование общества о работе госорганов

равенство всех перед законом

приоритет – российским разработкам

Слайд 21Законодательные меры

Конституция РФ

ст. 23 – право на личную и семейную

тайну, тайну переписки

ст. 24 – право на ознакомление с документами,

затрагивающими права и свободы человека

ст. 29 – право свободно искать и распространять информацию

ст. 41 – право на знание фактов, угрожающих жизни и здоровью

ст. 42 – право на знание информации об окружающей среде

Слайд 22Законодательные меры

Уголовный кодекс РФ

http://www.interlaw.ru/law/docs/10008000/

ст. 272 – неправомерный доступ к

компьютерной информации (включая копирование)

ст. 273 – создание, использование и распространение

вредоносных программ

ст. 274 – нарушение правил эксплуатации компьютеров и компьютерных сетей

Слайд 23Законодательные меры

Закон «Об информации, информационных технологиях и защите информации» (2006)

http://www.rg.ru/2006/07/29/informacia-dok.html

защиту государственной тайны и персональных данных берет на себя государство

сертификация

информационных систем, баз и банков данных (проверка надежности)

лицензии на право работы в области защиты информации

Слайд 24Политика безопасности

что нужно защищать в первую очередь?

какие угрозы наиболее опасны?

как

организуется защита информации?

кто имеет право доступа к информации (чтение, изменение)?

кто

отвечает за информационную безопасность?

что запрещено и как наказывают за эти нарушения?

Слайд 25Процедурные меры

управление персоналом (разделение обязанностей, минимум привилегий)

ограничение доступа (охрана)

защита системы

электропитания

пожарная сигнализация

защита от перехвата данных

защита ноутбуков и сменных носителей

запрет устанавливать

постороннее программное обеспечение

резервное копирование данных

резервирование (дисковые RAID-массивы)

Слайд 26Программно-технические меры

вход в систему по паролю (смарт-карте, отпечаткам пальцев и

т.п.)

ограничение прав

протоколы работы (вход в систему, обращение к файлам, изменение

настроек, выход и т.д.)

шифрование данных (алгоритмы RSA, DES)

контроль целостности данных

межсетевые экраны (брандмауэры)

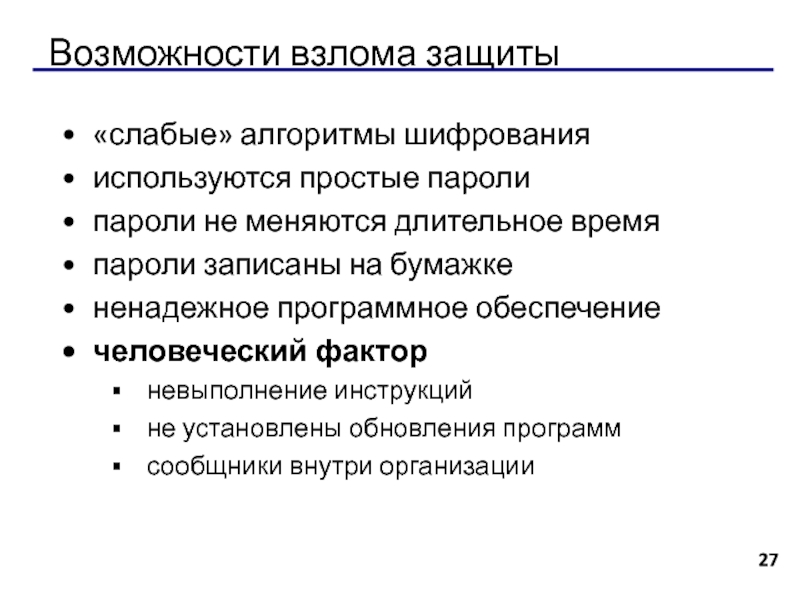

Слайд 27Возможности взлома защиты

«слабые» алгоритмы шифрования

используются простые пароли

пароли не меняются длительное

время

пароли записаны на бумажке

ненадежное программное обеспечение

человеческий фактор

невыполнение инструкций

не установлены обновления

программ

сообщники внутри организации

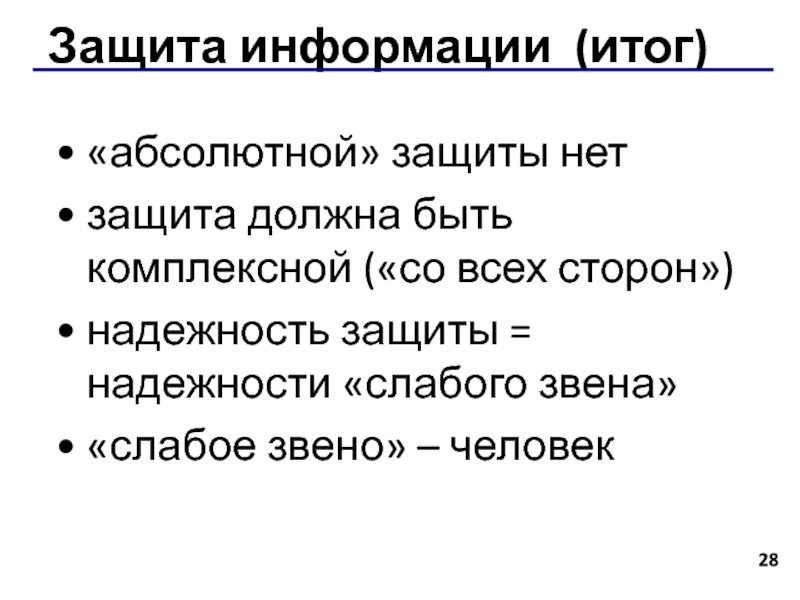

Слайд 28Защита информации (итог)

«абсолютной» защиты нет

защита должна быть комплексной («со всех

сторон»)

надежность защиты = надежности «слабого звена»

«слабое звено» – человек