Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Распространенные атаки на персональный компьютер

Содержание

- 1. Распространенные атаки на персональный компьютер

- 2. Классификация сетевых атак

- 3. Снифферы пакетовСниффер пакетов представляет собой прикладную программу,

- 4. IP-спуфингIP-спуфинг происходит, когда хакер, находящийся внутри корпорации

- 5. Отказ в обслуживании (Denial of Service -

- 6. Краткий обзор известных атак на втором уровне OSIjam distributionmarker slowing arp poisoningoverflow (flood)

- 7. jam distributionDoS атака в CSMA/CD сети (например

- 8. marker slowingDoS атака на сети, построенные на

- 9. arp poisoningизменение таблицы соответствия MAC и IP-адресов

- 10. overflow (flood)использование потока блоков данных административно-информативных протоколов

- 11. Наиболее известные разновидностиTCP SYN Flood Ping of

- 12. TCP SYN FloodЗаключается в отправке большого количества

- 13. Ping of DeathКомпьютер-жертва получает особым образом подделанный

- 14. Tribe Flood Network (TFN) и Tribe FloodЯвляется

- 15. Локальные атакиОбход пароля!

- 16. Восстановление пароля root (RHEL)При загрузке нажать пробел,

- 17. Восстановление пароля root (RHEL)Предыдущие пункты 1 и

- 18. Изменения пароля в WindowsБез специальных иснтрументов!

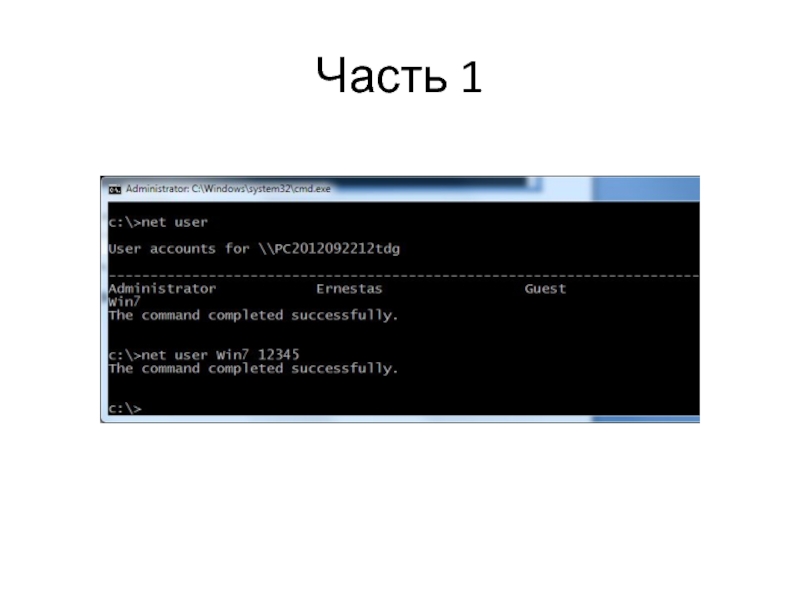

- 19. Часть1

- 20. Часть 1

- 21. Часть 2

- 22. Часть 2

- 23. Часть 2При пятикратном нажатии клавиши ”Shift” запускается

- 24. Часть 3

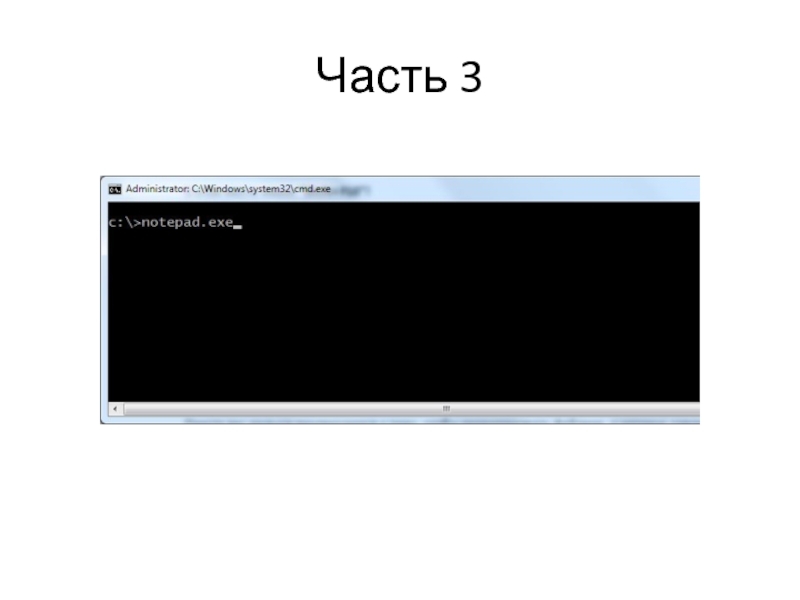

- 25. Часть 3В этом месте жмем “Shift+ F10”!

- 26. Часть 3

- 27. Часть 3

- 28. Часть 4

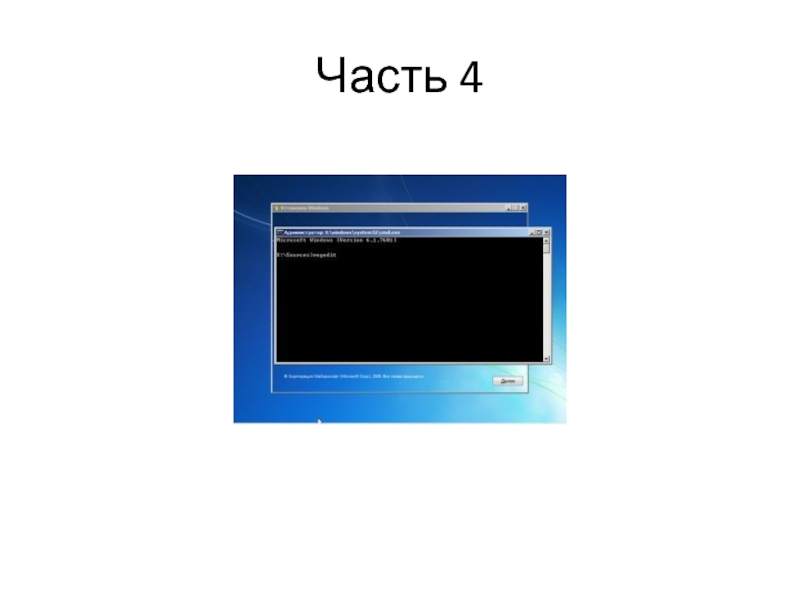

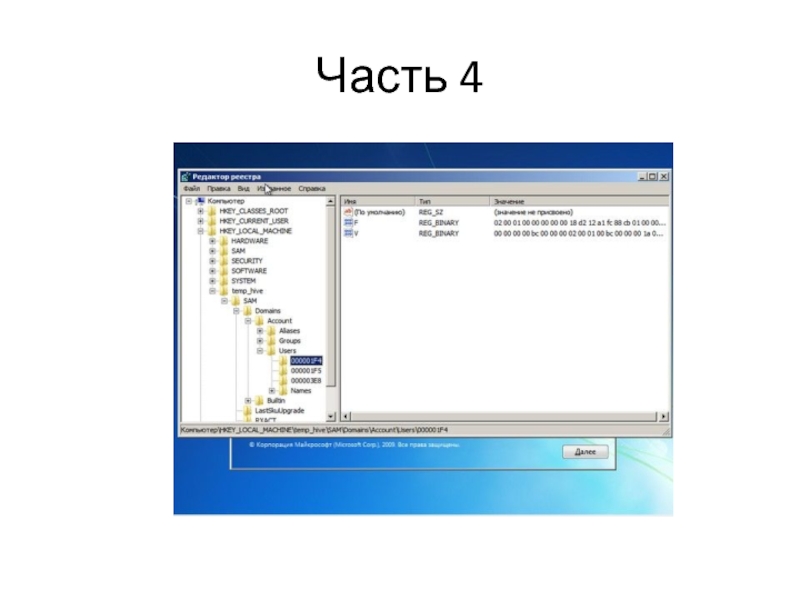

- 29. Часть 4Выделяем раздел HKEY_LOCAL_MACHINE, а в меню

- 30. Часть 4

- 31. Часть 4Теперь надо выбрать раздел HKEY_LOCAL_MACHINE\имя_куста\SAM\Domains\Account\Users\000001F4 и

- 32. Часть 4

- 33. Часть 4Теперь надо выделить наш куст HKEY_LOCAL_MACHINE\имя_куста\

- 34. Часть 4

- 35. Источникиhttp://bugtraq.ru/library/books/stp/chapter11/http://lagman-join.narod.ru/spy/CNEWS/cisco_attacks.htmlhttp://ru.wikipedia.org/wiki/SYN-флудhttp://ru.wikipedia.org/wiki/Ping_of_deathhttp://bezopasnieseti.ru/protokol-icmp/ataka-tribe-flood-network.htmlhttp://www.xakep.ru/post/61403/http://kpnemo.ws/appz/2013/04/19/ruchnoy-vzlom-parolya-windows-7/http://www.3dnews.ru/623507

- 36. Скачать презентанцию

Классификация сетевых атак

Слайды и текст этой презентации

Слайд 1Распространенные атаки на персональный компьютер

Защита информационных ресурсов компьютерных систем и

сетей

Слайд 3Снифферы пакетов

Сниффер пакетов представляет собой прикладную программу, которая использует сетевую

карту, работающую в режиме promiscuous mode (в этом режиме все

пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер перехватывает все сетевые пакеты, которые передаются через определенный домен. В настоящее время снифферы работают в сетях на вполне законном основании. Они используются для диагностики неисправностей и анализа трафика.Слайд 4IP-спуфинг

IP-спуфинг происходит, когда хакер, находящийся внутри корпорации или вне ее

выдает себя за санкционированного пользователя. Это можно сделать двумя способами.

Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IP-спуфинга часто являются отправной точкой для прочих атак. Классический пример - атака DoS, которая начинается с чужого адреса, скрывающего истинную личность хакера.Слайд 5Отказ в обслуживании (Denial of Service - DoS)

DoS, без всякого

сомнения, является наиболее известной формой хакерских атак. Кроме того, против

атак такого типа труднее всего создать стопроцентную защитуСлайд 6 Краткий обзор известных атак на втором уровне OSI

jam distribution

marker

slowing

arp poisoning

overflow (flood)

Слайд 7jam distribution

DoS атака в CSMA/CD сети (например ethernet). В случае,

если сеть не имеет коммутаторов, результатом является выход из строя

на время атаки всей сети, если же есть коммутаторы - отказ работы одного сегмента сети, в котором стоит атакующая станция (в пределах коллизионного домена). Кстати, важно понимать, что несмотря на то, что VLAN'ы призваны разделять броадкастные и коллизионные домены, к MAC-based VLAN'ам это не относится, поскольку они организуются поверх имеющихся коллизионных доменов.Слайд 8marker slowing

DoS атака на сети, построенные на принципах логического кольца

с передачей маркера. Результатом является, как минимум, снижение пропускной способности

сети, за счет задержек передачи маркера в рамках определенных стандартами таймаутов. Возможно есть шанс добиться DoS.Слайд 9arp poisoning

изменение таблицы соответствия MAC и IP-адресов на удаленном хосте

путем посылки ему пакетов arp-reply с ложными данными о MAC-адресе,

соответствующем интересующему IP-адресу. Эта атака очень близка к 2-му уровню OSI, однако ее скорее стоит позиционировать как находящуюся на стыке между 2-м и 3-м уровнями OSI.Слайд 10overflow (flood)

использование потока блоков данных административно-информативных протоколов на максимально допускаемых

носителем скоростях. К таким атакам относится в том числе cdp-flooding.

Практическое обнаружение подобных атак затруднено необходимостью проводить массу тестирований на работу оборудования при нарушении спецификации, заданной стандартом. Например, как поведет себя коммутатор, если будет получать TCN/C-BPDU в количестве во много раз превышающем предусмотренную стандартом нагрузку?Слайд 11Наиболее известные разновидности

TCP SYN Flood

Ping of Death

Tribe Flood

Network (TFN) и Tribe Flood Network 2000 (TFN2K)

Trinco

Stacheldracht

Trinity

Слайд 12TCP SYN Flood

Заключается в отправке большого количества SYN-запросов (запросов на

подключение по протоколу TCP) в достаточно короткий срок.

Согласно процессу «трёхкратного

рукопожатия» TCP, клиент посылает пакет с установленным флагом SYN (synchronize). В ответ на него сервер должен ответить комбинацией флагов SYN+ACK (acknowledges). После этого клиент должен ответить пакетом с флагом ACK, после чего соединение считается установленным.Принцип атаки заключается в том, что злоумышленник, посылая SYN-запросы, переполняет на сервере (цели атаки) очередь на подключения. При этом он игнорирует SYN+ACK пакеты цели, не высылая ответные пакеты, либо подделывает заголовок пакета таким образом, что ответный SYN+ACK отправляется на несуществующий адрес. В очереди подключений появляются так называемые полуоткрытые соединения (англ. half-open connection), ожидающие подтверждения от клиента. По истечении определенного тайм-аута эти подключения отбрасываются. Задача злоумышленника заключается в том, чтобы поддерживать очередь заполненной таким образом, чтобы не допустить новых подключений. Из-за этого легитимные клиенты не могут установить связь, либо устанавливают её с существенными задержками.

Слайд 13Ping of Death

Компьютер-жертва получает особым образом подделанный эхо-запрос (ping), после

которого он перестает отвечать на запросы вообще (DoS).

Обычный эхо-запрос имеет

длину 64 байта (плюс 20 байт IP-заголовка). По стандарту RFC 791 IPv4 суммарный объем пакета не может превышать 65 535 байт (). Отправка же ICMP-пакета такого или большего размера может привести к переполнению сетевого стека компьютера и вызвать отказ от обслуживания. Такой пакет не может быть передан по сети целиком, однако для передачи его можно фрагментировать на несколько частей, число которых зависит от MTU физического канала.При фрагментации каждая часть получает смещение фрагментации, которое представляет собой положение начала содержимого части относительно исходного пакета и занимает в заголовке IP-пакета 13 бит. Это позволяет получить максимальное смещение, равное 65 528 байт (), что означает, что фрагмент с максимальным смещением не должен превышать 7 бит (), иначе он превысит разрешённый размер IP-пакета, что может вызвать переполнение буфера жертвы, размер которого рассчитан на стандартный пакет, и аварийную остановку компьютера.

Данная уязвимость применима к любому транспортному протоколу, который поддерживает фрагментацию (TCP, UDP, IGMP, ICMP и др.).

Слайд 14Tribe Flood Network (TFN) и Tribe Flood

Является еще одной атакой

отказа в обслуживании, в которой используются ICMP-сообщения, использует несколько компьютеров.

Слайд 16Восстановление пароля root (RHEL)

При загрузке нажать пробел, потом «E».

Выделить строчку

kernel и, снова нажав «E», добавить в конец строки слово

single.Загрузиться и сменить пароль.

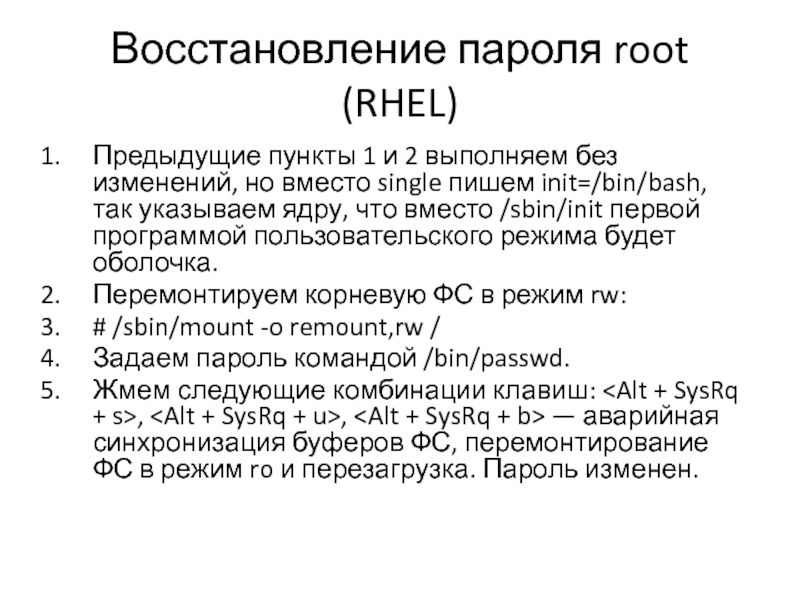

Слайд 17Восстановление пароля root (RHEL)

Предыдущие пункты 1 и 2 выполняем без

изменений, но вместо single пишем init=/bin/bash, так указываем ядру, что

вместо /sbin/init первой программой пользовательского режима будет оболочка.Перемонтируем корневую ФС в режим rw:

# /sbin/mount -o remount,rw /

Задаем пароль командой /bin/passwd.

Жмем следующие комбинации клавиш: