Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Расследование инцидентов в ОС Windows

Содержание

- 1. Расследование инцидентов в ОС Windows

- 2. Компьютерная модель расследованияСогласно Warren G. Kruse II

- 3. Четыре стадии расследованияОценить ситуацию. Накопить данные. Анализ данных. Подготовка отчета о проведенном расследовании.

- 4. Инициирование процесса расследованияНужны ли юристы?Привлечь правоохранительные органы.В первую очередь необходимо предотвратить дальнейшее нанесение ущерба злоумышленниками.

- 5. Оценка ситуации

- 6. Уведомление руководства организации и получение разрешения на

- 7. Обзор политик и процедурОбратите внимание:Имеете ли вы

- 8. Обзор политик и процедурПроконсультируйтесь с вашими юристами

- 9. Обзор политик и процедурВ дальнейшем гарантируйте конфиденциальность

- 10. Создание группы проведения расследованийДля успешного проведения внутреннего

- 11. Создание группы проведения расследованийОпределите человека (людей) которые

- 12. Создание группы проведения расследованийДля обеспечения защиты информации

- 13. Полная оценка ситуацииКритически важна полная оценка ситуации.

- 14. Полная оценка ситуацииИдентифицируйте возможные воздействия на вашу

- 15. Полная оценка ситуацииВ течение расследования проанализируйте воздействие

- 16. Проведение идентификации, анализа и документирования сетевой инфраструктуры

- 17. Проведение идентификации, анализа и документирования сетевой инфраструктуры

- 18. Проведение идентификации, анализа и документирования сетевой инфраструктуры

- 19. Получение завершенного понимания ситуации Сформируйте временной график.

- 20. Сбор доказательствНа стадии сбора доказательств вы должны

- 21. Сбор доказательствТакой документ должен содержать :Начальная оценка

- 22. Сбор доказательствТакой документ должен содержать следующую информацию:Результаты

- 23. Сбор доказательствВажно! Создание непротиворечивой, точной и детальной

- 24. Сбор данныхНекоторые данные, получаемые в ходе расследования, энергозависимы и могут быть легко повреждены.

- 25. Формируйте компьютерный инструментарий для проведения расследованияДля грамотного

- 26. Сбор доказательствСбор цифровых доказательств выполняется локально или

- 27. Рекомендуемый процесс сбора данныхКлючом к успешному расследованию

- 28. Рекомендуемый процесс сбора данныхОпределить необходимые методы проведения

- 29. Рекомендуемый процесс сбора данныхИдентифицировать и задокументировать потенциальные

- 30. Рекомендуемый процесс сбора данныхПри фиксировании энергозависимых данных

- 31. Рекомендуемый процесс сбора данныхИспользуйте следующие методы сбора

- 32. Рекомендуемый процесс сбора данныхПроверьте собранные вами данные.

- 33. Хранение и архивЛучшими способами хранения и архивации

- 34. Хранение и архивЛучшими способами хранения и архивации

- 35. Анализ данныхВажно! Часто необходим интерактивный анализ данных,

- 36. Анализируйте сетевые данныеПри проведении многих расследований необходимо

- 37. Анализируйте данные рабочих станцийДанные рабочих станций включают

- 38. Анализируйте данные рабочих станцийИспользуйте следующую процедуру, чтобы

- 39. Анализируйте данные рабочих станцийИспользуйте следующую процедуру, чтобы

- 40. Анализируйте носители данныхНосители данных, собранные вами в

- 41. Процедура анализа носителей данныхДля того чтобы извлечь

- 42. Процедура анализа носителей данныхДля того чтобы извлечь

- 43. Процедура анализа носителей данныхДля того чтобы извлечь

- 44. Процедура анализа носителей данныхДля того чтобы извлечь

- 45. Подготовка отчета о расследовании

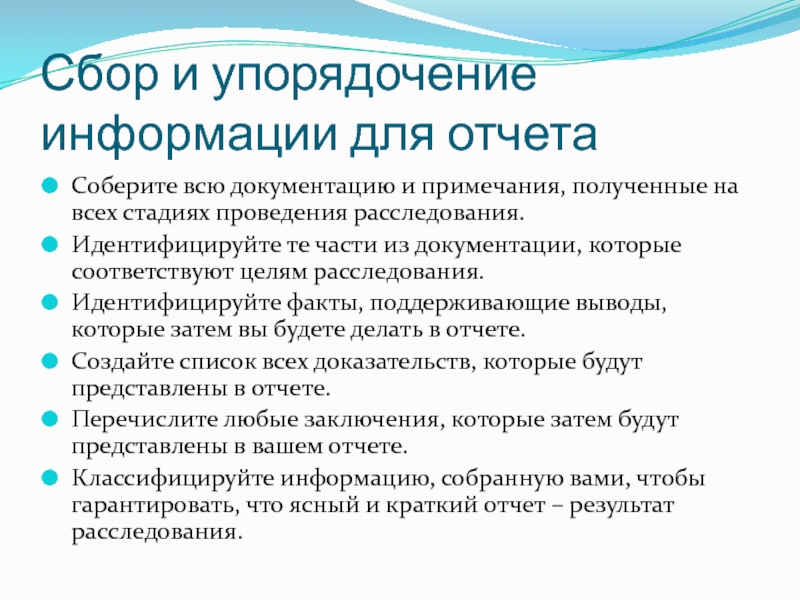

- 46. Сбор и упорядочение информации для отчетаСоберите всю

- 47. Разделы отчетаЦель отчета. Ясно объясните цель отчета,

- 48. Разделы отчетаДоказательства. Обеспечьте описания доказательств, которые были

- 49. Разделы отчетаЗаключение. Суммируйте результат расследования. Процитируйте определенные

- 50. Спасибо за внимание. Вопросы?Безмалый В.Ф.MVP Consumer SecurityMicrosoft Security Trusted Advisorvladb@windowslive.comhttp://vladbez.spaces.live.com

- 51. Скачать презентанцию

Компьютерная модель расследованияСогласно Warren G. Kruse II и Jay G. Heiser, авторов книги «Computer Forensics: Incident Response Essentials», компьютерные расследования это – "сохранение, идентификация, извлечение, документация и интерпретация компьютерных носителей для

Слайды и текст этой презентации

Слайд 1Расследование инцидентов в ОС Windows

Безмалый В.Ф.

MVP Consumer Security

Microsoft Security Trusted

Advisor

Слайд 2Компьютерная модель расследования

Согласно Warren G. Kruse II и Jay G.

Heiser, авторов книги «Computer Forensics: Incident Response Essentials», компьютерные расследования

это – "сохранение, идентификация, извлечение, документация и интерпретация компьютерных носителей для анализа первопричины".Слайд 3Четыре стадии расследования

Оценить ситуацию.

Накопить данные.

Анализ данных.

Подготовка отчета

о проведенном расследовании.

Слайд 4Инициирование процесса расследования

Нужны ли юристы?

Привлечь правоохранительные органы.

В первую очередь необходимо

предотвратить дальнейшее нанесение ущерба злоумышленниками.

Слайд 6Уведомление руководства организации и получение разрешения на проведение внутреннего расследования

Что

делать, если у вас нет написанной политики по реагированию на

инциденты?Документирование

Главной задачей является защитить организацию от нанесения дальнейшего ущерба.

Ваши решения и доказательства могут быть оспорены в суде.

Слайд 7Обзор политик и процедур

Обратите внимание:

Имеете ли вы законные полномочия для

проведения расследования?

Существуют ли принятые в вашей организации политики и процедуры,

в которых описаны правила обращения с конфиденциальной информацией? Описаны ли в этих политиках и процедурах правила проведения внутреннего расследования в случае инцидента?

Если вы не уверены в ваших полномочиях, проконсультируйтесь с вашим руководством и юристами.

Слайд 8Обзор политик и процедур

Проконсультируйтесь с вашими юристами во избежание потенциальных

проблем неправильной обработки результатов проведенного расследования. В число таких проблем

могут входить:Персональные данные скомпрометированных клиентов;

Нарушение любых государственных законов;

Несение уголовной или административной ответственности за перехват электронных сообщений;

Просмотр чувствительной или привилегированной информации.

Слайд 9Обзор политик и процедур

В дальнейшем гарантируйте конфиденциальность клиентских данных:

Все данные

должны надежно храниться, при этом контроль за доступом к ним

должен быть ужесточен;По окончании расследования все данные, включая документацию, в течение периода времени, согласованного с юристами или в соответствии с законодательством, должны находиться под пристальным вниманием.

В случае если вы не обеспечите безопасное хранение доказательств, вы не обеспечите доверие собранным в ходе расследования доказательствам. Сохранность доказательств достигается при наличии документации, поддающейся проверке.

Слайд 10Создание группы проведения расследований

Для успешного проведения внутреннего компьютерного расследования чрезвычайно

важно определить группу реагирования на инциденты.

Чрезвычайно важно, чтобы члены

группы имели навыки проведения подобных расследованийСлайд 11Создание группы проведения расследований

Определите человека (людей) которые понимают, как нужно

проводить расследование.

Назначьте членов группы расследования и определите их обязанности.

Назначьте

одного из членов группы как технического руководителя. Слайд 12Создание группы проведения расследований

Для обеспечения защиты информации и личной безопасности

группы расследования ее состав должен оставаться в тайне.

В случае отсутствия

в организации должным образом подготовленного персонала, к расследованию может привлекаться доверенная внешняя группа, обладающая необходимыми знаниями.В случае проведения расследования вам необходимы гарантии, что каждый член группы обладает необходимыми полномочиями для решения поставленной задачи. Данный пункт особенно важен в случае привлечения внешней группы по проведению расследований.

Важно! Так как некоторые цифровые доказательства являются энергозависимыми, то критическим фактором проведения расследования становится время.

Слайд 13Полная оценка ситуации

Критически важна полная оценка ситуации.

Данная оценка определяет

текущее и потенциальное воздействие инцидента на бизнес организации, позволяет идентифицировать

затронутую инфраструктуру и как можно полнее оценить ситуацию.Эта информация позволит вам быстрее определить соответствующее направление работы.

Слайд 14Полная оценка ситуации

Идентифицируйте возможные воздействия на вашу организацию.

Оцените, затрагивает

ли инцидент данные ваших клиентов, финансовые данные или конфиденциальные данные

компании.Не забудьте оценить потенциальное влияние инцидента на связи с общественностью.

Слайд 15Полная оценка ситуации

В течение расследования проанализируйте воздействие инцидента на бизнес

организации.

Проанализируйте возможные нематериальные потери - воздействие на репутацию организации,

мораль служащих и т.д. Не стоит раздувать серьезность инцидента.

Слайд 16Проведение идентификации, анализа и документирования сетевой инфраструктуры и компьютеров, затронутых

инцидентом

Идентифицируйте сеть (сети), вовлеченную в инцидент, количество, типы и роли

затронутых инцидентом компьютеров.Изучите топологию сети, включая детальную информацию о серверах, сетевых аппаратных средствах, системах сетевой защиты, подключениях к Интернет.

Идентифицируйте внешние запоминающие устройства.

Слайд 17Проведение идентификации, анализа и документирования сетевой инфраструктуры и компьютеров, затронутых

инцидентом

Идентифицируйте любые удаленные компьютеры, подключаемые к вашей компьютерной сети.

В случае

необходимости (если вам требуется оперативный анализ), фиксируйте сетевой трафик. Важно! Network sniffing (фиксация сетевого трафика) может нарушить режим секретности. Это зависит от собранного контента. Поэтому стоит быть чрезвычайно осторожным при разворачивании подобных средств сбора данных.

Слайд 18Проведение идентификации, анализа и документирования сетевой инфраструктуры и компьютеров, затронутых

инцидентом

Для исследования состояния приложений и операционных систем на компьютерах, которые

затрагивает ваше расследование, используйте инструментальные средства.Важно! Часть информации, которая будет собрана в результате этой оценки, будет зафиксирована вашими инструментами в реальном времени. Вы должны гарантировать надежную сохранность любых записей или сгенерированных файлов регистрации, чтобы предотвратить потерю этих энергозависимых данных.

Слайд 19Получение завершенного понимания ситуации

Сформируйте временной график.

Идентифицируйте всех вовлеченных

в инцидент лиц и возьмите у них интервью.

Документируйте все

результаты интервью. Восстановите и сохраните:

информацию (файлы журналов) внешних и внутренних устройств сети, таких как систем сетевой защиты и маршрутизаторов, которые могли бы находиться на возможном пути атаки.

общедоступную информацию, типа IP-адреса и имени домена, для возможной

идентификации атакующего можно получить с помощью Windows Sysinternals Whois.

Слайд 20Сбор доказательств

На стадии сбора доказательств вы должны гарантировать, что правильно

определили результат стадии оценки ситуации.

В результате данной стадии вы

должны получить детальный документ, содержащий информацию, которую вы посчитаете необходимой и обеспечивающий отправную точку для следующей стадии. Слайд 21Сбор доказательств

Такой документ должен содержать :

Начальная оценка воздействия инцидента на

бизнес организации.

Детальная топология сети с подробными указаниями о том, какие

компьютерные системы и каким образом скомпрометированы. Слайд 22Сбор доказательств

Такой документ должен содержать следующую информацию:

Результаты беседы с пользователями

и администраторами скомпрометированных систем.

Результаты любых юридических и сторонних взаимодействий.

Сообщения и

файлы журналов, сгенерированные инструментальными средствами, используемыми на стадии оценки.Предложенное направление и план действий

Слайд 23Сбор доказательств

Важно! Создание непротиворечивой, точной и детальной документации в ходе

компьютерного расследования поможет в дальнейшем ходе расследования.

Создаваемая вами документация

является доказательством, которое может использоваться в последующих юридических процедурах.Слайд 24Сбор данных

Некоторые данные, получаемые в ходе расследования, энергозависимы и могут

быть легко повреждены.

Слайд 25Формируйте компьютерный инструментарий для проведения расследования

Для грамотного и своевременного проведения

расследования вашей организации потребуется коллекция аппаратных и программных средств для

сбора данных в ходе расследования.Такой инструментарий должен содержать ноутбук с набором соответствующих программных средств, операционных систем с соответствующими обновлениями, мобильными носителями, сетевым оборудованием и набором соответствующих кабелей.

Слайд 26Сбор доказательств

Сбор цифровых доказательств выполняется локально или по сети.

Важно!

При использовании инструментальных средств для сбора данных важно определить вначале,

был ли установлен rootkit.Rootkits — программные компоненты, которые управляют компьютером и скрывают свое существование от стандартных диагностических инструментальных средств.

В случае сбора данных по сети, вы должны учитывать тип собираемых данных и те усилия, которые для этого потребуются.

Слайд 27Рекомендуемый процесс сбора данных

Ключом к успешному расследованию является надлежащая документация,

включая следующую информацию:

Кто выполнил действие и почему?

Что этим пытались достигнуть?

Как

конкретно выполнено действие?Какие при этом использованы инструменты и процедуры?

Когда (дата и время) выполнено действие?

Какие результаты достигнуты?

Слайд 28Рекомендуемый процесс сбора данных

Определить необходимые методы проведения расследования. Как правило,

используется комбинация автономных и интерактивных методов проведения расследования.

При проведении автономных

расследований дополнительный анализ выполняется на поразрядной копии оригинального доказательства. При проведении интерактивного расследования анализ выполняется на оригинальном оперативном доказательстве. Лица, участвующие в проведении расследования, должны быть особенно осторожны ввиду риска модификации доказательств.Слайд 29Рекомендуемый процесс сбора данных

Идентифицировать и задокументировать потенциальные источники данных, включая:

Серверы.

Информация включает роль сервера, файлы логов, файлы данных, приложения.

Лог-файлы внутренних

и внешних сетевых устройств.Внутренние аппаратные компоненты (например сетевые адаптеры).

Внешние порты – Firewire, USB и PCMCIA.

Запоминающие устройства, включая жесткие диски, сетевые запоминающие устройства, сменные носители.

Переносные мобильные устройства – PocketPC, Smartphone и MP3-плееры.

Слайд 30Рекомендуемый процесс сбора данных

При фиксировании энергозависимых данных тщательно рассматривайте порядок

сбора данных.

Учтите, что энергозависимое доказательство может быть легко разрушено

при выключении питания.Слайд 31Рекомендуемый процесс сбора данных

Используйте следующие методы сбора данных:

Если вам необходимо

извлечь любые устройства внутренней памяти, то необходимо проверить, чтобы все

энергозависимые данные были зафиксированы, а затем выключить компьютер.Решите, удалить ли запоминающее устройство или использовать вашу собственную систему для фиксирования данных.

Создайте поразрядную копию доказательства на резервном носителе, гарантируя что оригинальное доказательство защищено от записи.

Документируя запоминающие устройства, гарантируйте включение информации об их конфигурации

Слайд 32Рекомендуемый процесс сбора данных

Проверьте собранные вами данные.

Если есть возможность,

создайте контрольные суммы и цифровые подписи, чтобы гарантировать, что скопированные

данные идентичны оригиналу.Учтите, что в некоторых случаях (например, наличие сбойных секторов на носителе данных) вы не сможете создать абсолютную копию.

Слайд 33Хранение и архив

Лучшими способами хранения и архивации данных являются:

Хранение данных

в физически безопасном месте.

Документирование физического и сетевого доступа к этой

информации.Гарантия того, что неуполномоченный персонал по сети или иным способом не имеет доступа к доказательствам.

Защита комнат и оборудования, в которых хранятся носители, содержащие доказательства, от воздействия электромагнитных полей и статического электричества.

Слайд 34Хранение и архив

Лучшими способами хранения и архивации данных являются:

Изготовление не

менее двух копий доказательств, собранных вами в ходе расследования. При

этом одна из копий должна храниться в безопасном месте вне основного здания.Необходимо гарантировать, что доказательство защищено как физически (например, помещая его в сейф) так и в цифровой форме (например, назначая пароль на носители данных).

Необходимо ясно и понятно документировать весь процесс хранения информации доказательства.

Создайте журнал контроля, который включает следующую информацию: о имя человека, исследующего доказательство; о точная дата и время начала работы с доказательством; о точная дата и время его возврата в хранилище.

Слайд 35Анализ данных

Важно! Часто необходим интерактивный анализ данных, в ходе которого

исследуется сам компьютер.

При проведении данного типа анализа необходимо быть

крайне осторожным, чтобы не испортить доказательства.Слайд 36Анализируйте сетевые данные

При проведении многих расследований необходимо анализировать сетевые данные.

При этом используется следующая процедура:

Исследуйте сетевые лог-файлы на наличие любых

событий, которые могут представлять для вас интерес. Как правило, лог-файлы содержат огромные объемы данных, так что Вы должны сосредоточиться на определенных критериях для событий, представляющих интерес. Например, имя пользователя, дата и время, или ресурс, к которому обращались во время инцидента.Исследуйте систему сетевой защиты, прокси-сервер, систему обнаружения вторжения и лог-файлы служб удаленного доступа.

Рассмотрите лог-файлы сетевого монитора для определения событий, произошедших в сети.

С помощью любого сниффера рассмотрите сетевые пакеты.

Определите, зашифрованы ли сетевые подключения, которые вы исследуете.

Слайд 37Анализируйте данные рабочих станций

Данные рабочих станций включают информацию о таких

компонентах, как операционная система и установленные приложения. Используйте следующую процедуру:

Идентифицируйте

собранные вами материалы. Стоит учесть, что собранных с рабочих станций данных будет намного больше, чем необходимо для анализа инцидента.Вы заранее должны выработать критерии поиска событий, представляющих интерес для расследования.

Слайд 38Анализируйте данные рабочих станций

Используйте следующую процедуру, чтобы анализировать копию данных,

полученных вами на стадии сбора данных.

Исследуйте данные операционной системы и

любые данные, загруженные в память компьютера, для того, чтобы определить, выполняются ли (подготовлены к запуску) любые злонамеренные приложения или процессы. Слайд 39Анализируйте данные рабочих станций

Используйте следующую процедуру, чтобы анализировать копию данных,

полученных вами на стадии сбора данных.

Исследуйте выполняющиеся прикладные программы, процессы,

сетевые подключения. Слайд 40Анализируйте носители данных

Носители данных, собранные вами в ходе стадии сбора

данных, будут содержать много файлов. Однако вам придется проанализировать эти

файлы, чтобы определить их причастность (или непричастность) к инциденту.Ввиду огромного количества файлов, эта процедура может быть чрезвычайно сложной.

Слайд 41Процедура анализа носителей данных

Для того чтобы извлечь и проанализировать данные,

расположенные на собранных носителях данных, можно использовать следующую процедуру:

Проведите автономный

анализ поразрядной копии оригинального доказательства.Определите, использовалось ли шифрование данных (Encrypting File System (EFS) в Windows Microsoft). Для установления факта применения EFS вам потребуется исследование определенных ключей реестра.

Если вы подозреваете, что шифрование данных все же использовалось, то вам придется определить, сможете ли вы фактически прочитать зашифрованные данные.

Слайд 42Процедура анализа носителей данных

Для того чтобы извлечь и проанализировать данные,

расположенные на собранных носителях данных, можно использовать следующую процедуру:

В случае

необходимости распакуйте любые сжатые файлы.Создайте дерево каталогов.

Слайд 43Процедура анализа носителей данных

Для того чтобы извлечь и проанализировать данные,

расположенные на собранных носителях данных, можно использовать следующую процедуру:

Идентифицируйте файлы,

представляющие интерес. Исследуйте реестр для получения информации о процессе загрузки компьютера, установленных приложениях (включая загружаемые в процессе запуска) и т.д.

Слайд 44Процедура анализа носителей данных

Для того чтобы извлечь и проанализировать данные,

расположенные на собранных носителях данных, можно использовать следующую процедуру:

Исследовать содержание

всех собранных файлов, чтобы идентифицировать те из них, которые могли бы представлять интерес.Изучить файлы метаданных, представляющие интерес,

Следует учесть, что атрибуты файла (метка времени) могут показать время создания, последнего обращения и последнего изменения, которые могут быть полезны при исследовании инцидента.

Для просмотра идентифицированных файлов используйте специальные средства просмотра этих файлов, что позволит просматривать файлы без использования создавшего эти файлы оригинального приложения.

После того, как вы проанализируете всю доступную информацию, вы сможете подготовить заключение.

Слайд 46Сбор и упорядочение информации для отчета

Соберите всю документацию и примечания,

полученные на всех стадиях проведения расследования.

Идентифицируйте те части из документации,

которые соответствуют целям расследования.Идентифицируйте факты, поддерживающие выводы, которые затем вы будете делать в отчете.

Создайте список всех доказательств, которые будут представлены в отчете.

Перечислите любые заключения, которые затем будут представлены в вашем отчете.

Классифицируйте информацию, собранную вами, чтобы гарантировать, что ясный и краткий отчет – результат расследования.

Слайд 47Разделы отчета

Цель отчета. Ясно объясните цель отчета, аудиторию, на которую

он рассчитан, и причины создания данного отчета.

Авторы отчета. Перечислите всех

авторов и соавторов отчета, включая их позиции, обязанности в течение расследования.Краткое описание инцидента. Опишите инцидент, объясните его воздействие. Описание должно быть составлено таким языком, чтобы нетехнический человек мог понять, что и каким образом произошло.

Слайд 48Разделы отчета

Доказательства. Обеспечьте описания доказательств, которые были получены в ходе

расследования. При описании доказательств укажите, как оно было получено, когда,

кем и каким образом.Подробности. Обеспечьте детальное описание того, как были проанализированы доказательства, какие методы анализа при этом использовались. Объясните результаты анализа. Перечислите процедуры, которыми сопровождалось расследование и использованные методы анализа. Включите в отчет доказательства ваших результатов.

Слайд 49Разделы отчета

Заключение. Суммируйте результат расследования. Процитируйте определенные доказательства, чтобы доказать

заключение, однако не указывайте чрезмерно подробно как было получено это

доказательство. Заключение должно быть максимально ясно и однозначно.Приложения. Включите любую основную информацию, упомянутую в отчете, типа сетевых диаграмм, документов, описывающие используемые компьютерные процедуры расследования и краткие обзоры технологий, используемые при проведении расследования.