Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Режим замкнутой программной среды

Содержание

- 1. Режим замкнутой программной среды

- 2. Слайд 2

- 3. Слайд 3

- 4. Настройка параметров механизмов защиты и средств управления

- 5. Функции администратора безопасностиФункциональные возможности Secret Net позволяют

- 6. контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать

- 7. Основными функциями администратора безопасности являются:настройка механизмов защиты,

- 8. К основным угрозам НСД можно отнести следующее:угрозы

- 9. Кроме этого, возможны комбинированные угрозы, представляющие собой

- 10. Источником угрозы НСД может быть нарушитель, носитель

- 11. Выделяют две категории нарушителей по отношению к

- 12. Внешний нарушитель может осуществлять НСД следующими способами:через

- 13. По уровню знаний нарушителей можно классифицировать следующим

- 14. По уровню возможностей (используемым методам и средствам):применяющий

- 15. Могут учитываться следующие ограничения и предположения о

- 16. Сценарии воздействия нарушителей определяют классифицированные типы совершаемых

- 17. решение для защиты от НСД.Деление компьютеров на

- 18. Разграничение доступа к ресурсам: Механизм дискреционного разграничения

- 19. Разграничение доступа к устройствам: Пользователи могут подключать

- 20. Контроль целостности: Контроль целостности ключевых компонентов средства

- 21. Удаление остаточной информации: Уничтожение содержимого файлов при

- 22. Теневое копирование файлов: Теневое копирование выводимой информации.

- 23. Персональный межсетевой экран: Запрет непредусмотренных маршрутов движения

- 24. Антивирусная защита: Надежная защита от любого типа

- 25. После внедрения решения, получаем следующий результат:Минимизация финансовых

- 26. Сотрудники получают доступ только к своим рабочим

- 27. Значительную часть работ по защите информации составляют

- 28. Модель угроз информационной безопасности традиционно включает целый

- 29. Такой подход сводит работу администраторов к непрерывной

- 30. СЗИ Secret Net Studio — это комплексное

- 31. Защита от внутренних угроз:защита информации от несанкционированного

- 32. В автономном варианте исполнения защитные механизмы устанавливаются

- 33. В сетевом варианте исполнения защитные механизмы устанавливаются

- 34. Слайд 34

- 35. В Secret Net Studio обеспечивается защита информации

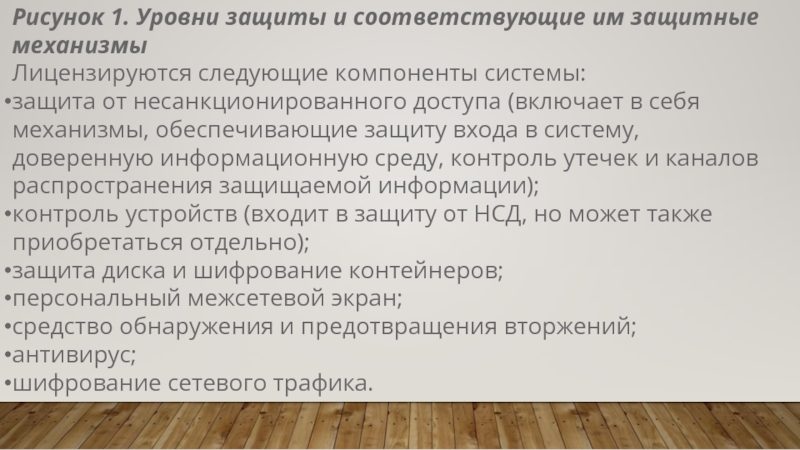

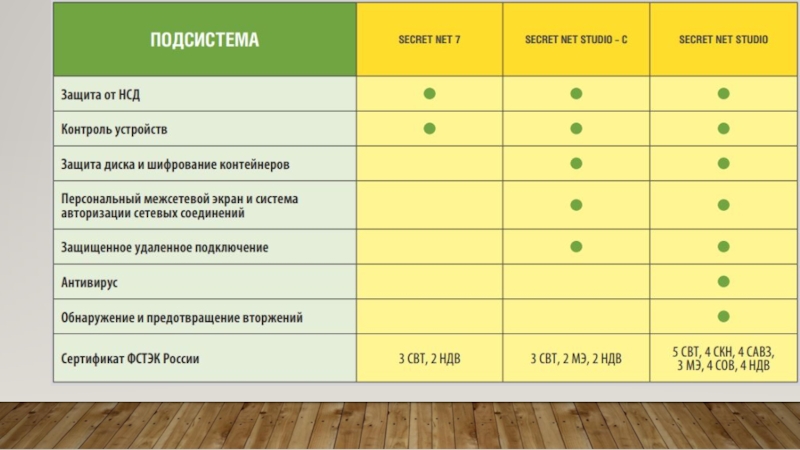

- 36. Рисунок 1. Уровни защиты и соответствующие им

- 37. Слайд 37

- 38. Скачать презентанцию

Настройка параметров механизмов защиты и средств управления Secret Net 7В системе Secret Net информационная безопасность компьютеров обеспечивается механизмами защиты. Механизм защиты — совокупность настраиваемых программных средств, разграничивающих доступ к информационным ресурсам,

Слайды и текст этой презентации

Слайд 5Функции администратора безопасности

Функциональные возможности Secret Net позволяют администратору безопасности решать

следующие задачи:

усилить защиту от несанкционированного входа в систему;

разграничить доступ пользователей

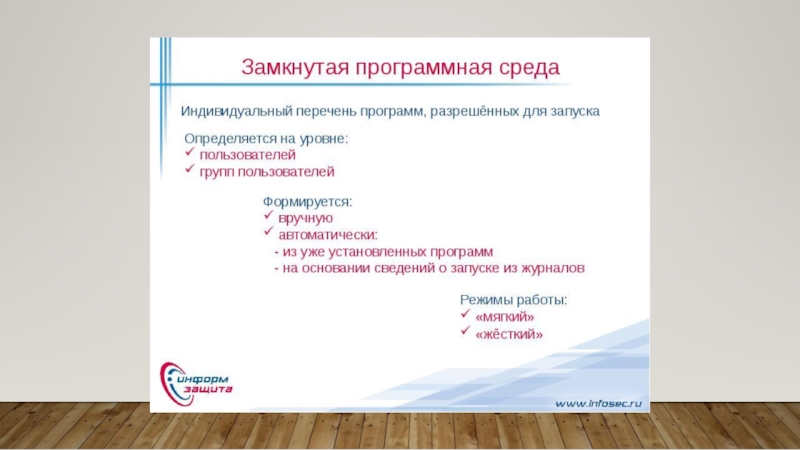

к информационным ресурсам на основе принципов избирательного и полномочного управления доступом и замкнутой программной среды;контролировать и предотвращать несанкционированное изменение целостности ресурсов;

контролировать вывод документов на печать;

Слайд 6контролировать аппаратную конфигурацию защищаемых компьютеров и предотвращать попытки ее несанкционированного

изменения;

загружать системные журналы для просмотра сведений о событиях, произошедших на

защищаемых компьютерах;не допускать восстановление информации, содержавшейся в удаленных файлах;

управлять доступом пользователей к сетевым интерфейсам компьютеров.

Слайд 7Основными функциями администратора безопасности являются:

настройка механизмов защиты, гарантирующая требуемый уровень

безопасности ресурсов компьютеров;

контроль выполняемых пользователями действий с целью предотвращения нарушений

информационной безопасности.Параметры механизмов защиты и средства управления

Параметры механизмов защиты Secret Net в зависимости от места их хранения в системе и способа доступа к ним можно разделить на следующие группы:

параметры объектов групповой политики;

параметры пользователей;

атрибуты ресурсов;

параметры механизмов контроля целостности (КЦ) и замкнутой программной среды (ЗПС).

Слайд 8 К основным угрозам НСД можно отнести следующее:

угрозы проникновения в операционную среду

компьютера с использованием штатного программного обеспечения (средств операционной системы или

прикладных программ общего применения);угрозы создания нештатных режимов работы программных (программно-аппаратных) средств за счет преднамеренных изменений служебных данных, игнорирования, предусмотренных в штатных условиях ограничений на состав и характеристики обрабатываемой информации, искажения (модификации) самих данных и т.п.;

угрозы внедрения вредоносных программ (программно-математического воздействия).

Слайд 9Кроме этого, возможны комбинированные угрозы, представляющие собой сочетание указанных угроз.

Например, за счет внедрения вредоносных программ могут создаваться условия для НСД

в операционную среду компьютера.В общем случае, комплекс программно-технических средств и организационных мер по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем:

управления доступом;

регистрации и учета;

криптографической;

обеспечения целостности.

Слайд 10Источником угрозы НСД может быть нарушитель, носитель с вредоносной программой

или аппаратная закладка. Модель нарушителя – абстрактное (формализованное или неформализованное)

описание нарушителя.При разработке модели нарушителя определяются следующие предположения:

категория лиц, к которой относится нарушитель;

мотивы нарушителя;

цели нарушителя;

квалификация и техническая оснащенность нарушителя;

возможные действия нарушителя;

время действия (постоянно, в определенные интервалы).

Слайд 11Выделяют две категории нарушителей по отношению к АС – внутренние

и внешние. Внешними нарушителями могут быть:

разведывательные службы государств;

криминальные структуры;

конкуренты;

недобросовестные партнеры;

внешние

субъекты (физические лица).Злоумышленник – это нарушитель, намеренно идущий на нарушение.

Слайд 12Внешний нарушитель может осуществлять НСД следующими способами:

через автоматизированные рабочие места,

подключенные к сетям общего пользования или сетям международного обмена (например,

Интернет);с помощью программного воздействия на защищаемую информацию (программные закладки, вирусы и др.);

через элементы автоматизированной системы, которые побывали за пределами контролируемой зоны (например, съемные носители информации);

Внутренними нарушителями могут быть следующие категории лиц:

пользователи АС;

персонал АС;

сотрудники службы безопасности;

руководители различных уровней.

Слайд 13По уровню знаний нарушителей можно классифицировать следующим образом:

знает функциональные особенности

АС, основные закономерности формирования в ней массивов данных и потоков

запросов к ним, умеет пользоваться штатными средствами;обладает высоким уровнем знаний и опытом работы с техническими средствами системы и их обслуживания;

обладает высоким уровнем знаний в области программирования и вычислительной техники, проектирования и эксплуатации автоматизированных информационных систем;

знает структуру, функции и механизм действия средств защиты, их сильные и слабые стороны.

Слайд 14По уровню возможностей (используемым методам и средствам):

применяющий только агентурные методы

получения сведений;

применяющий пассивные средства (технические средства перехвата без модификации компонентов

системы);использующий только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные магнитные носители информации, которые могут быть скрытно пронесены через посты охраны;

применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

Слайд 15Могут учитываться следующие ограничения и предположения о характере действий возможных

нарушителей:

работа по подбору кадров и специальные мероприятия затрудняют возможность создания

коалиций нарушителей, т.е. объединения (сговора) и целенаправленных действий по преодолению подсистемы защиты двух и более нарушителей;нарушитель, планируя попытки НСД, скрывает свои несанкционированные действия от других сотрудников.

Модель нарушителей может иметь разную степень детализации.

Содержательная модель нарушителей отражает систему принятых руководством объекта защиты взглядов на контингент потенциальных нарушителей, причины и мотивацию их действий, преследуемые цели и общий характер действий в процессе подготовки и совершения акций воздействия.

Слайд 16Сценарии воздействия нарушителей определяют классифицированные типы совершаемых нарушителями акций с

конкретизацией алгоритмов и этапов, а также способов действия на каждом

этапе.Математическая модель воздействия нарушителей представляет собой формализованное описание сценариев в виде логико-алгоритмической последовательности действий нарушителей, количественных значений, параметрически характеризующих результаты действий, и функциональных (аналитических, численных или алгоритмических) зависимостей, описывающих протекающие процессы взаимодействия нарушителей с элементами объекта и системы охраны. Именно этот вид модели используется для количественных оценок уязвимости объекта и эффективности охраны.

Слайд 17решение для защиты от НСД.

Деление компьютеров на сегменты:

Групповые политики безопасности

назначаются на сегменты компьютерного парка (бухгалтерия, отдел продаж, разработчики и

др.).Приоритизация компьютеров в сети: Категорирование уровня важности отдельных защищаемых компьютеров и приоритизация инцидентов в системе.

Защита входа в систему: Парольная аутентификация пользователей или усиленная идентификация с использованием аппаратных идентификаторов. Блокировка компьютера при изъятии идентификатора для исключения доступа в момент отсутствия сотрудника на рабочем месте.

Слайд 18Разграничение доступа к ресурсам: Механизм дискреционного разграничения доступа к ресурсам позволяет

контролировать и управлять правами доступа пользователей и групп пользователей к

объектам файловой системы (для ОС Windows и Linux). Мандатный контроль доступа для открытия файлов и папок в соответствии с уровнем конфиденциальности сессии пользователя. Позволяет обеспечить более гранулированное управление доступом к данным (для ОС Windows).Слайд 19Разграничение доступа к устройствам: Пользователи могут подключать и работать только с

зарегистрированными в системе устройствами и выполнять функции в соответствии с

заданными к данному устройству правами доступа.Контроль печати: Выделение только разрешенных принтеров для печати конфиденциальной информации и устранение возможных каналов утечки информации.

Слайд 20Контроль целостности: Контроль целостности ключевых компонентов средства защиты информации и объектов

файловой системы. Настройка режимов реакции на нарушение целостности объектов. Контроль неизменности

файлов и физических секторов жесткого диска до загрузки операционной системы. При нарушении целостности файла вход пользователя в систему блокируется. Механизм контроля целостности системного реестра Windows защищает рабочие станции от несанкционированных действий внутри операционной системы.Слайд 21Удаление остаточной информации: Уничтожение содержимого файлов при их удалении пользователем. Очистка

освобождаемых областей оперативной памяти компьютера и запоминающих устройств.

Шифрование конфиденциальных данных:

Хранение

конфиденциальных документов в зашифрованном по криптоалгоритму ГОСТ 28147-89 контейнере.Слайд 22Теневое копирование файлов: Теневое копирование выводимой информации. Расследование инцидентов, связанных с

утечками.

Доверенная информационная среда:

Возможность ограничения запускаемых приложений. Защита от недоверенных и

вредоносных программ.Контроль действия приложений: Защита от внедрения вредоносного кода в разрешенные приложения.

Слайд 23Персональный межсетевой экран:

Запрет непредусмотренных маршрутов движения сетевого трафика.

Авторизация сетевых соединений:

Защита

от подмены серверов и настройка правил межсетевого экрана для конкретных

пользователей, блокировка сети при несанкционированном доступе к компьютеру.Обнаружение и предотвращение сетевых вторжений: Защита от атак с недоверенных компьютеров и внешних источников.

Слайд 24Антивирусная защита: Надежная защита от любого типа вредоносных программ, включая вирусы,

которые не осуществляют запуск и выполняются в обход замкнутой программной

среды.Аудит действий пользователей: Аудит действий субъектов с защищаемыми объектами файловой системы и сетевых соединений, аудит отчуждения информации. Возможность автоматического построения отчетов по результатам аудита.

Слайд 25После внедрения решения, получаем следующий результат:

Минимизация финансовых и репутационных рисков,

связанных с утечкой конфиденциальной информации.

Настроены политики безопасности для сотрудников различных

служб при работе с конфиденциальной информацией:с финансовыми документами;

с базой данных клиентов;

с интеллектуальной собственностью организации;

с банковской тайной;

с персональными данными.

Слайд 26Сотрудники получают доступ только к своим рабочим данным, нивелирован риск

финансовых и репутационных потерь из-за заражения компьютеров вредоносными программами или

утечек конфиденциальной информации.Сокращены расходы на администрирование и поддержку СЗИ за счет использования единой системы обеспечения безопасности на всех рабочих станциях организации.

Слайд 27Значительную часть работ по защите информации составляют задачи обеспечения безопасности

рабочих станций и серверов. Для их решения применяются продукты ,

которые компенсируют внутренние и внешние угрозы с помощью различных подсистем безопасности (антивирус, СЗИ от НСД, персональный межсетевой экран и др.).Отражение классических угроз безопасности компьютеров можно найти и в нормативных документах. ФСТЭК России включает требования к защите рабочих станций в обязательные для исполнения приказы: №21 о защите персональных данных, №17 о защите государственных информационных систем (ГИС), руководящие документы по защите автоматизированных систем

Слайд 28Модель угроз информационной безопасности традиционно включает целый перечень актуальных для

рабочих станций и серверов угроз. До сегодняшнего дня их не

получалось нейтрализовать одним-двумя средствами защиты информации (далее — СЗИ), поэтому администраторы устанавливали 3-5 различных продуктов, каждый из которых выполнял определенный набор задач: защиту от несанкционированного доступа, вирусов, фильтрацию сетевого трафика, криптографическую защиту информации и т. д.Слайд 29Такой подход сводит работу администраторов к непрерывной поддержке СЗИ из

различных консолей управления и мониторинга. Кроме того, продукты разных вендоров

плохо совместимы, что приводит к нарушению функционирования и замедлению защищаемой системы, а в некоторых случаях — и вовсе ко сбою в работе.Сегодня на рынке появляются комплексные решения, которые объединяют несколько защитных механизмов. Такие СЗИ упрощают администрирование и выбор мер по обеспечению безопасности: у них единая консоль управления, отсутствуют конфликты в работе подсистем безопасности, продукты легко масштабируются и могут применяться в распределенных инфраструктурах.

Слайд 30СЗИ Secret Net Studio — это комплексное решение для защиты

рабочих станций и серверов на уровне данных, приложений, сети, операционной

системы и периферийного оборудования. Продукт объединяет в себе функционал нескольких средств защиты (СЗИ от НСД Secret Net, межсетевой экран TrustAccess, СЗИ Trusted Boot Loader, СКЗИ «Континент-АП»), а также включает ряд новых защитных механизмов. В рамках данного продукта решаются следующие задачи: Защита от внешних угроз:защита рабочих станций и серверов от вирусов и вредоносных программ;

защита от сетевых атак;

защита от подделки и перехвата сетевого трафика внутри локальной сети;

защищенный обмен данными с удаленными рабочими станциями.

Слайд 31Защита от внутренних угроз:

защита информации от несанкционированного доступа*;

контроль утечек и

каналов распространения защищаемой информации;

защита от действий инсайдеров;

защита от кражи информации

при утере носителей. Архитектура решенияSecret Net Studio предоставляется в двух вариантах исполнения:

автономный вариант — предусматривает только локальное управление защитными механизмами;

сетевой вариант — предусматривает централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров.

Слайд 32В автономном варианте исполнения защитные механизмы устанавливаются и управляются локально

(без привязки к серверу безопасности). При таком исполнении в состав

продукта входят следующие компоненты:Клиент — устанавливается на серверах и рабочих станциях и предназначен для реализации их защиты.

Центр управления (локальный режим) — программа управления в локальном режиме осуществляет прямую работу с защитными компонентами на компьютере.

Сервер обновления антивируса — предназначен для обеспечения централизованной раздачи в локальной сети обновлений баз данных признаков компьютерных вирусов для антивируса по технологии ESET.

Слайд 33В сетевом варианте исполнения защитные механизмы устанавливаются на все сервера

и рабочие станции, при этом осуществляется централизованное управление этими защитными

механизмами. В дополнение к автономному варианту в сетевой вариант исполнения входят:Сервер безопасности — является основным элементом, обеспечивает взаимодействие объектов управления, реализует функции контроля и управления, а также осуществляет обработку, хранение и передачу информации.

Программа управления — устанавливается на рабочих местах администраторов и используется для централизованного управления защищаемыми компьютерами.

Сервер аутентификации — обеспечивает работу механизмов персонального межсетевого экрана и авторизации сетевых соединений (входит в состав ПО сервера безопасности).

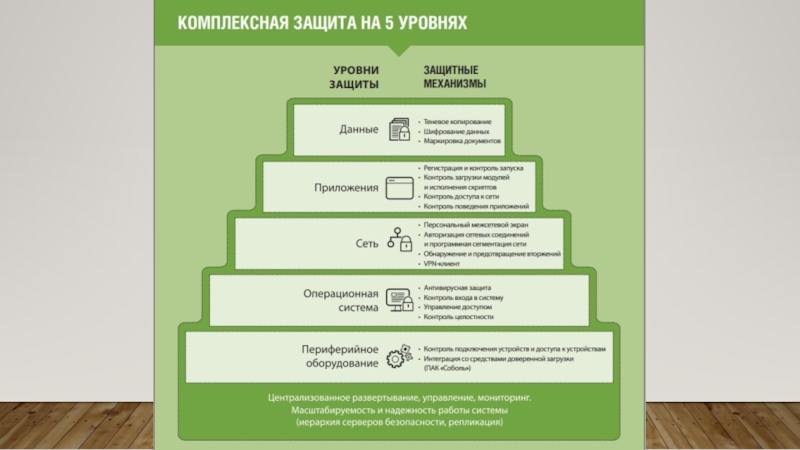

Слайд 35В Secret Net Studio обеспечивается защита информации на 5 уровнях,

для каждого из которых представлены определенные защитные механизмы (продукт объединяет

более 20 взаимно интегрированных защитных механизмов). Информация об уровнях защиты и соответствующих им механизмах представлена на рисунке нижеСлайд 36Рисунок 1. Уровни защиты и соответствующие им защитные механизмы

Лицензируются следующие

компоненты системы:

защита от несанкционированного доступа (включает в себя механизмы, обеспечивающие

защиту входа в систему, доверенную информационную среду, контроль утечек и каналов распространения защищаемой информации);контроль устройств (входит в защиту от НСД, но может также приобретаться отдельно);

защита диска и шифрование контейнеров;

персональный межсетевой экран;

средство обнаружения и предотвращения вторжений;

антивирус;

шифрование сетевого трафика.