Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Санкт-Петербург – 2013 Т Е М А БАЗОВЫЕ ПОДСИСТЕМЫ СЗИ И ТРЕБОВАНИЯ К НИМ

Содержание

- 1. Санкт-Петербург – 2013 Т Е М А БАЗОВЫЕ ПОДСИСТЕМЫ СЗИ И ТРЕБОВАНИЯ К НИМ

- 2. Базовые этапы построения системы ИКБ

- 3. Классификация программно-аппаратных средств защиты информации

- 4. Средства защиты компьютерных ресурсов на уровне отдельных

- 5. Пример

- 6. Электронный замок "Соболь" и "Соболь-PCI"Назначение:Для защиты компьютера

- 7. Слайд 7

- 8. Семейство систем защиты информации от НСД

- 9. Средства защиты отдельных ПК и ЛВС

- 10. Пример реализации уровней

- 11. Средства защиты на уровне сети Интернет

- 12. Пример

- 13. Схема использования пакета

- 14. Состав системы защиты информации от НСД 3

- 15. Требования к подсистеме управления доступом 3а 1.

- 16. Требования к подсистеме регистрации и учета

- 17. Слайд 17

- 18. Базовые функции подсистемы управления

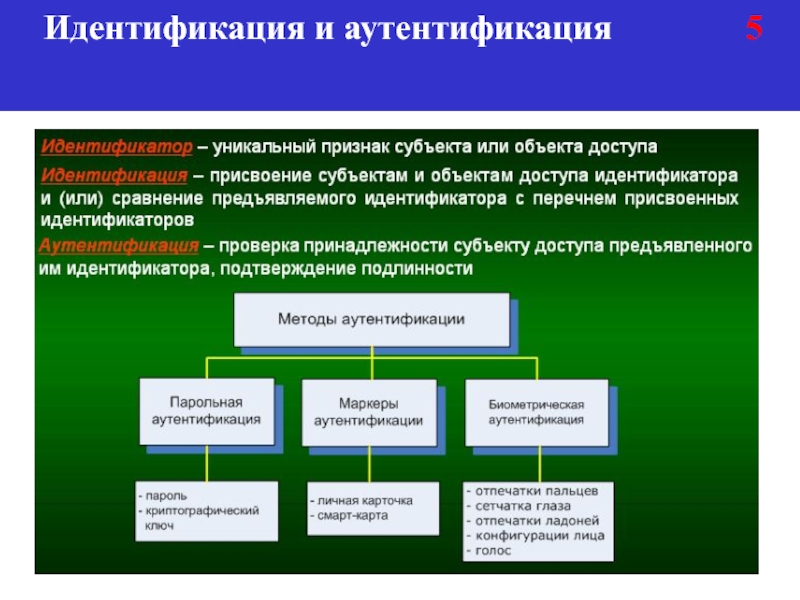

- 19. Идентификация и аутентификация 5

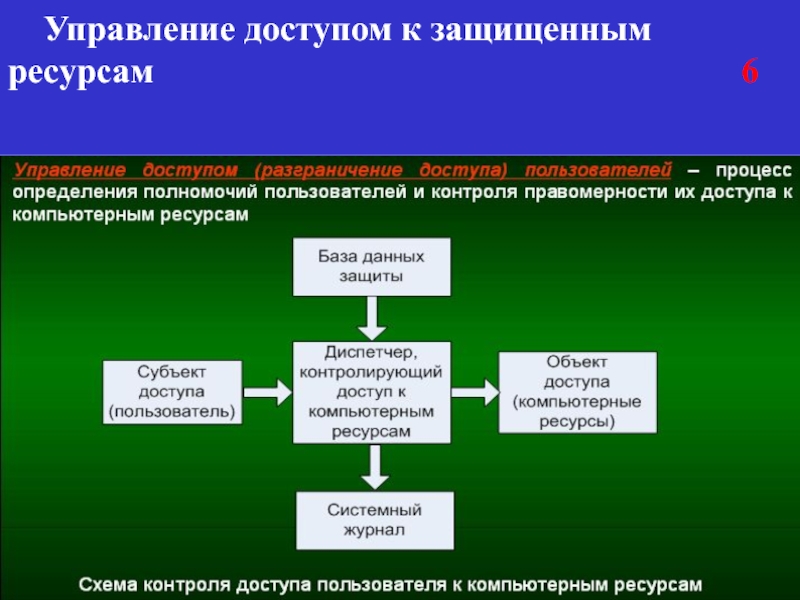

- 20. Управление доступом к защищенным ресурсам

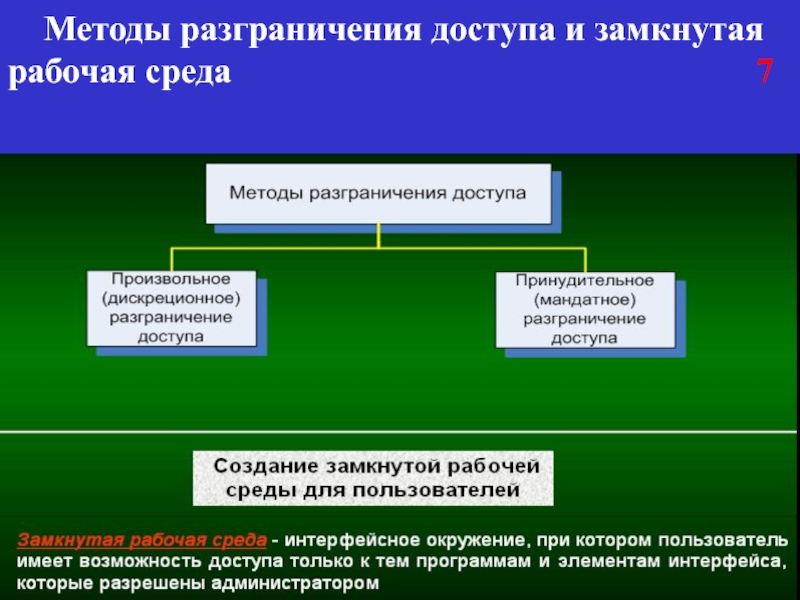

- 21. Методы разграничения доступа и замкнутая

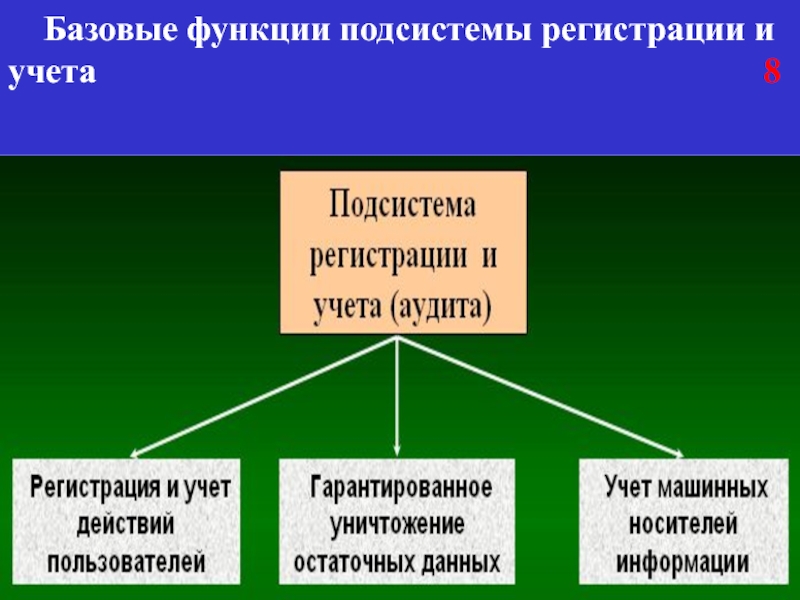

- 22. Базовые функции подсистемы регистрации и

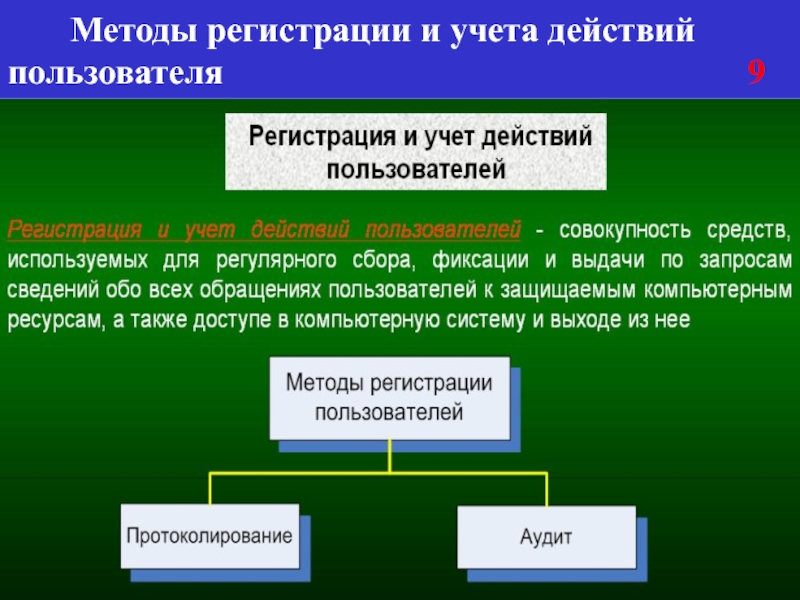

- 23. Методы регистрации и

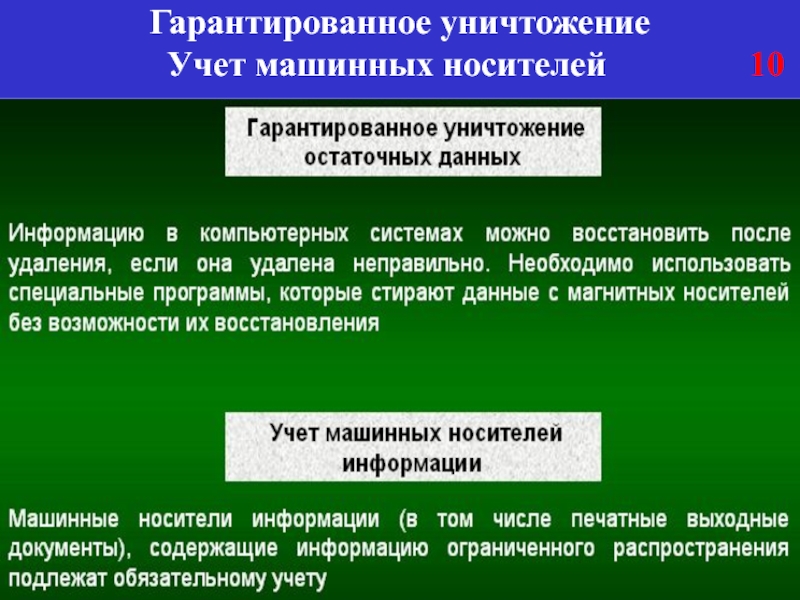

- 24. Гарантированное уничтожение

- 25. Базовые функции

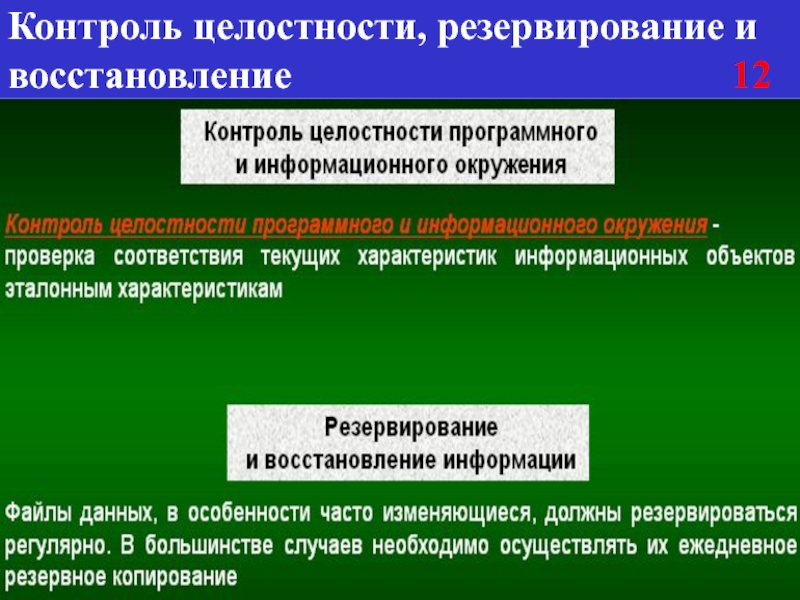

- 26. Контроль целостности, резервирование и восстановление

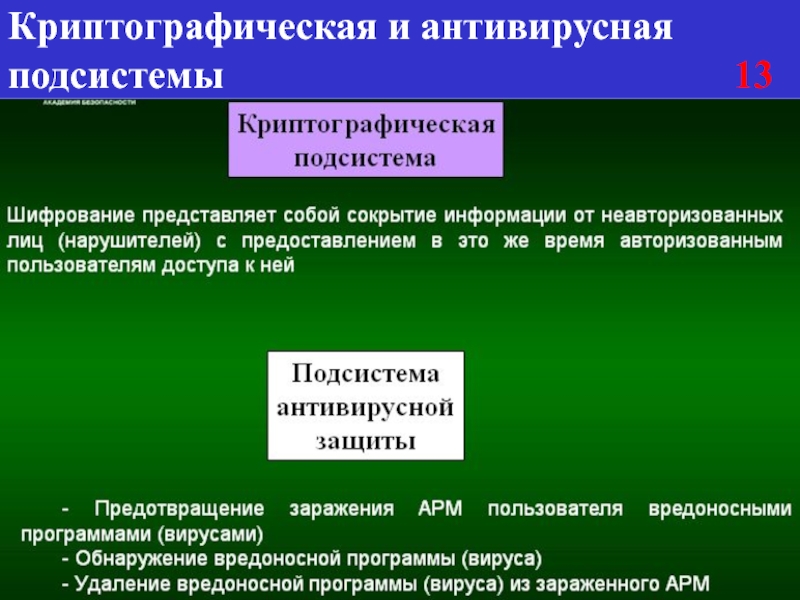

- 27. Криптографическая и антивирусная подсистемы

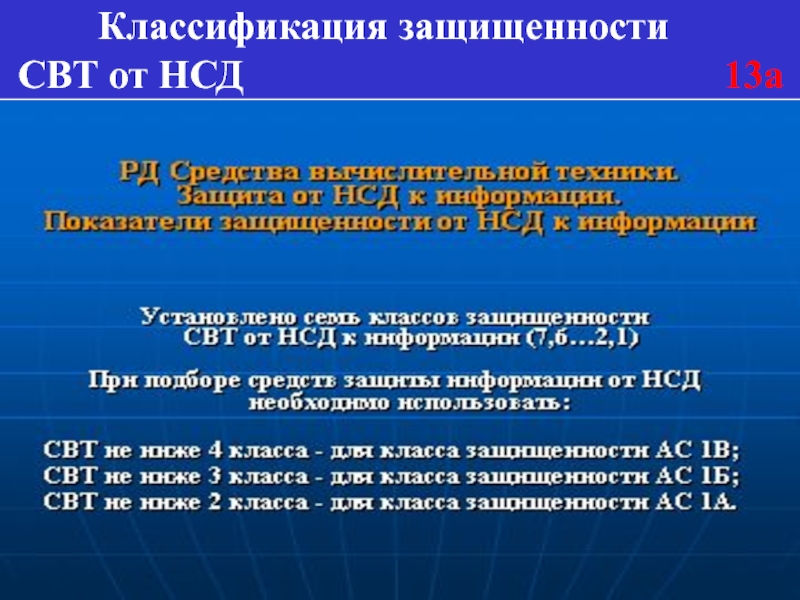

- 28. Классификация защищенности

- 29. Требования к показателям защищенности СВТ

- 30. Комплексная СЗИ «Панцирь –К» 14

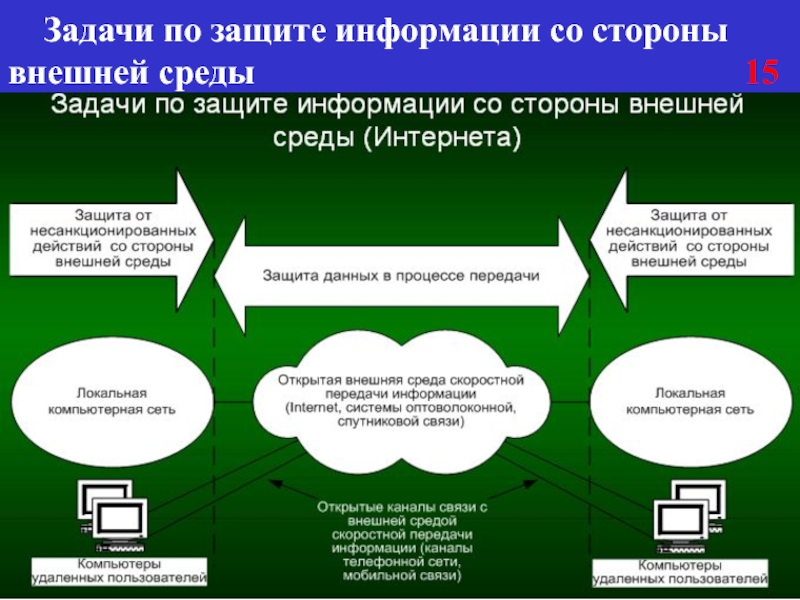

- 31. Задачи по защите информации со

- 32. Угрозы НСД к информации

- 33. Место МСЭ по защите

- 34. Слайд 34

- 35. Слайд 35

- 36. Слайд 36

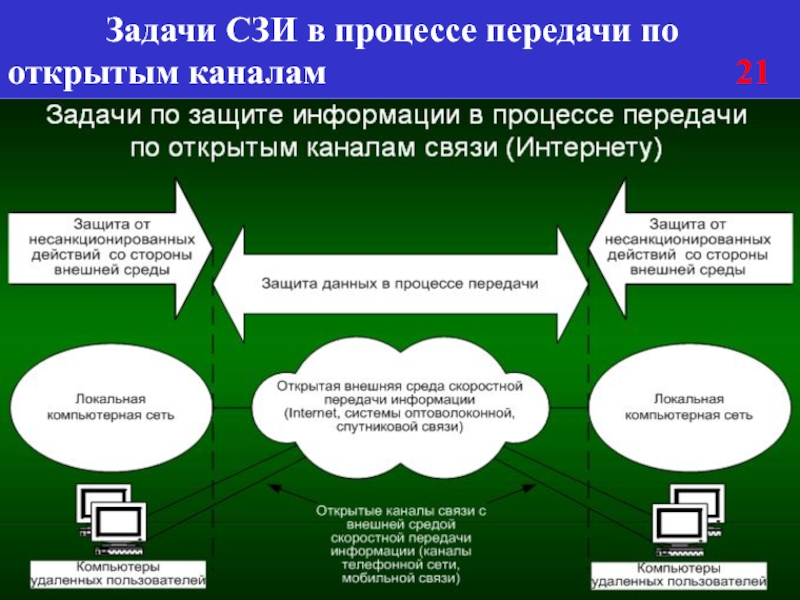

- 37. Задачи

- 38. Функции СЗИ на уровне Интернет 22

- 39. Цели

- 40. Построение

- 41. Построение виртуальной частной сети 25

- 42. Классификация вредоносных программ 26

- 43. Определение компьютерного вируса 27

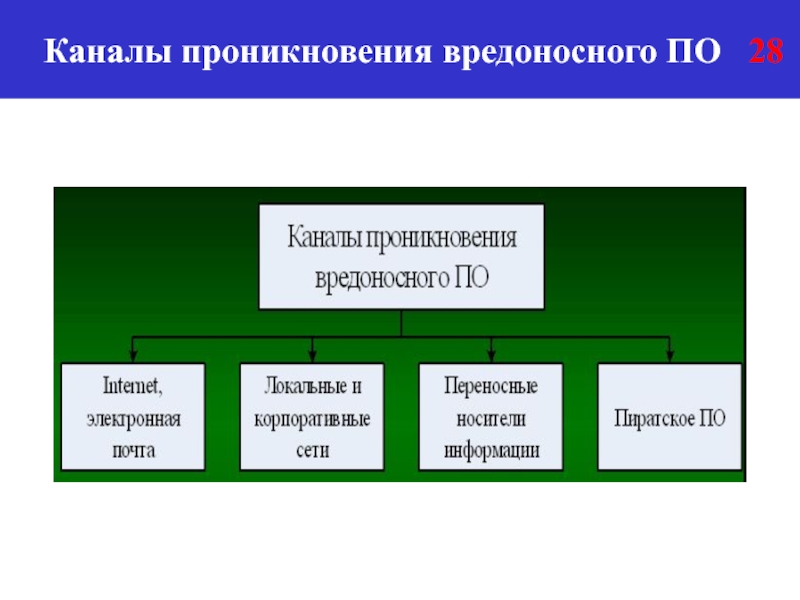

- 44. Каналы проникновения вредоносного ПО 28

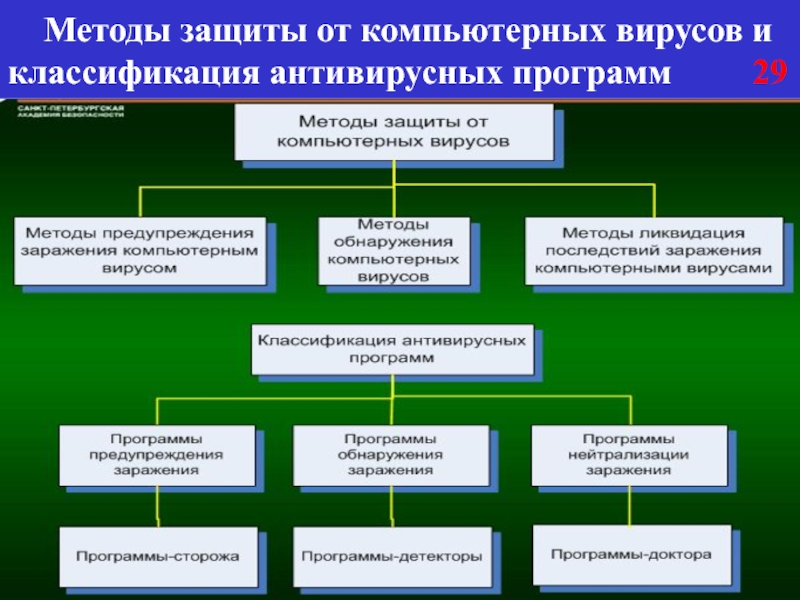

- 45. Методы защиты от компьютерных вирусов и классификация антивирусных программ 29

- 46. Скачать презентанцию

Слайды и текст этой презентации

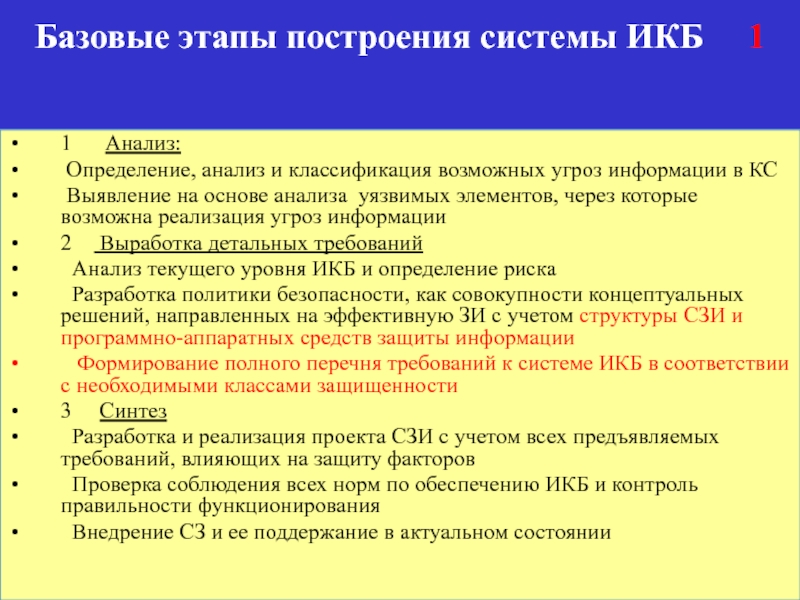

Слайд 2Базовые этапы построения системы ИКБ 1

1

Анализ:

Определение, анализ и классификация возможных угроз информации в

КСВыявление на основе анализа уязвимых элементов, через которые возможна реализация угроз информации

2 Выработка детальных требований

Анализ текущего уровня ИКБ и определение риска

Разработка политики безопасности, как совокупности концептуальных решений, направленных на эффективную ЗИ с учетом структуры СЗИ и программно-аппаратных средств защиты информации

Формирование полного перечня требований к системе ИКБ в соответствии с необходимыми классами защищенности

3 Синтез

Разработка и реализация проекта СЗИ с учетом всех предъявляемых требований, влияющих на защиту факторов

Проверка соблюдения всех норм по обеспечению ИКБ и контроль правильности функционирования

Внедрение СЗ и ее поддержание в актуальном состоянии

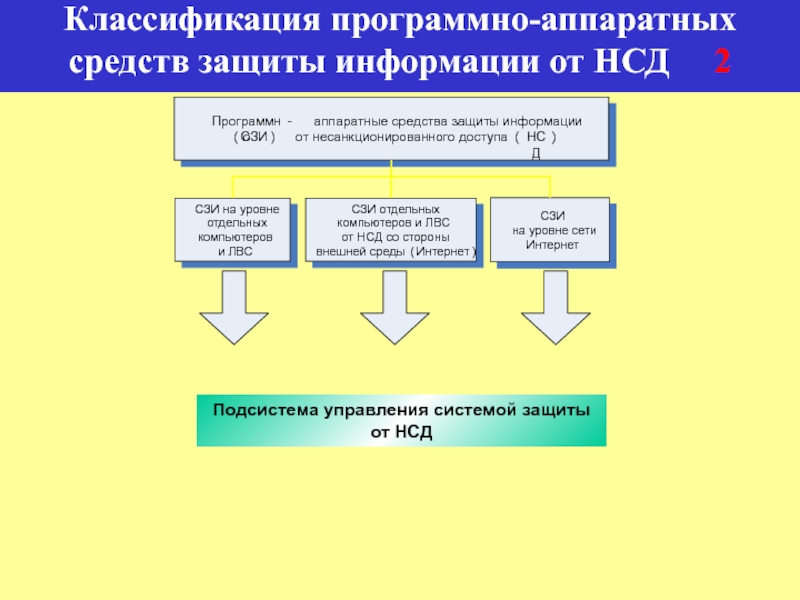

Слайд 3

Классификация программно-аппаратных

средств защиты информации от НСД 2

Подсистема

управления системой защиты от НСД

Слайд 4Средства защиты компьютерных ресурсов на уровне отдельных ПК и ЛВС

2а

Средства разграничения доступа к компьютерным ресурсам внутри корпоративной сети

Средства усиленной аутентификации пользователей

Средства криптографической защиты хранящейся информации

Антивирусные средства для рабочих станций и серверов.

Слайд 5 Пример реализации уровней защиты компьютерных

ресурсов отдельных ПК и ЛВС 2б

Защита на уровне аппаратных

средств рабочих станций и серверов, активизируемая на каждом компьютере до загрузки операционной системы (применение электронных замков "Соболь").Создание замкнутого интерфейсного и программного окружения, а также разграничение доступа к компьютерным ресурсам внутри корпоративной сети с помощью программно-аппаратного комплекса защиты от НСД к информации в ЛВС Secret Net.

Криптографическая защита хранящейся информации (формирование и применение виртуальных криптодисков средствами SecretDisk/StrongDisk).

Антивирусная защита рабочих станций и серверов с помощью распределенных комплексов защиты от компьютерных вирусов «Антивирус Касперского» для рабочих станций и файловых серверов.

Слайд 6Электронный замок "Соболь" и "Соболь-PCI"

Назначение:

Для защиты компьютера от несанкционированного доступа.

Поставляются две модификации этого устройства: электронный замок "Соболь" для шины

стандарта ISA и "Соболь-PCI" для шины стандарта PCI.Возможности СЗИ:

идентификация пользователей по электронным идентификаторам Touch Memory;

регистрация попыток доступа к ПЭВМ;

запрет загрузки ОС с внешних носителей (FDD, CD-ROM, ZIP, LPT, SCSI-порты) на аппаратном уровне;

контроль целостности программной среды до загрузки операционной системы.

Слайд 8Семейство систем защиты информации

от НСД «SECRET NET»

Программно-аппаратные комплексы "Secret

Net" версии 4.0. предназначены для защиты информации, хранимой и обрабатываемой

на автономных персональных компьютерах и рабочих станциях и серверах ЛВС, работающих под управлением операционных систем (ОС) Windows 95/98 и Windows NT/ 2000.Особенности сетевого варианта:

усиленная идентификация и аутентификация;

криптографическая защита данных;

централизованный мониторинг состояния безопасности информационной системы и управление защитными механизмами.

Слайд 9 Средства защиты отдельных ПК и ЛВС от НСД со стороны

внешней среды (Интернет) 2г

Средства защиты от несанкционированного

доступа со стороны сетевого окруженияАнтивирусные шлюзы

Фильтры содержимого электронной почты

Средства контроля доступа в Интернет

Слайд 10 Пример реализации уровней защиты отдельных ПК и

ЛВС со стороны внешней среды (Интернет) 2д

Защита от

несанкционированного доступа со стороны сетевого окружения распределенными системами экранирования Firewall-1, Firewall-1 SecureServer, Symantec Client Security.Использование антивирусных шлюзов InterScan VirusWall for HTTP/SMTP/FTP для предотвращения доступа вредоносного кода со стороны Internet.

Применение фильтров содержимого электронной почты SC MAILsweeper for SMTP для предотвращения несанкционированной передачи конфиденциальной информации по e-mail.

Контроль доступа в Internet с помощью средства фильтрации Web-трафика SC MIMEsweeper.

Слайд 11Средства защиты на уровне сети Интернет 2е

Средства

построения защищенных виртуальных сетей

Защищенная электронная почта

Защищенный Web-сервис

Средства автоматизации конфиденциального документооборота

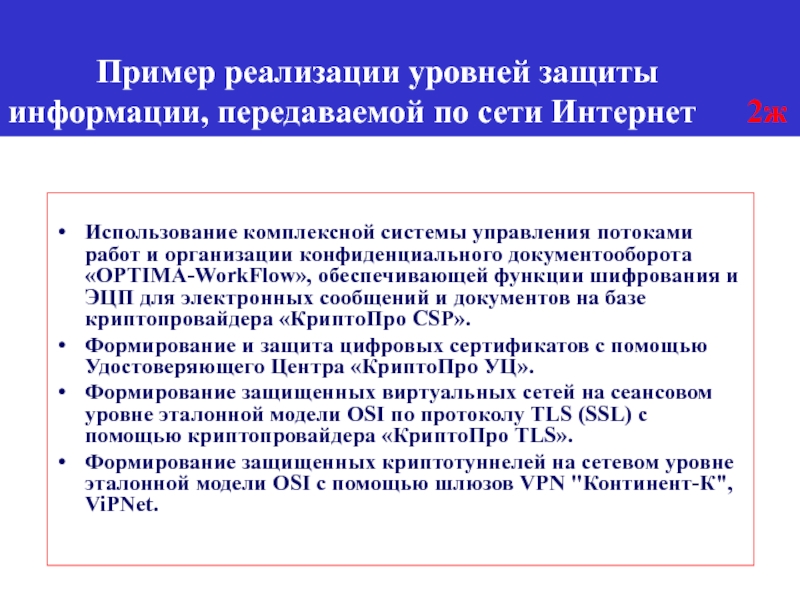

Слайд 12 Пример реализации уровней защиты информации,

передаваемой по сети Интернет 2ж

Использование комплексной системы управления

потоками работ и организации конфиденциального документооборота «OPTIMA-WorkFlow», обеспечивающей функции шифрования и ЭЦП для электронных сообщений и документов на базе криптопровайдера «КриптоПро CSP». Формирование и защита цифровых сертификатов с помощью Удостоверяющего Центра «КриптоПро УЦ».

Формирование защищенных виртуальных сетей на сеансовом уровне эталонной модели OSI по протоколу TLS (SSL) с помощью криптопровайдера «КриптоПро TLS».

Формирование защищенных криптотуннелей на сетевом уровне эталонной модели OSI с помощью шлюзов VPN "Континент-К", ViPNet.

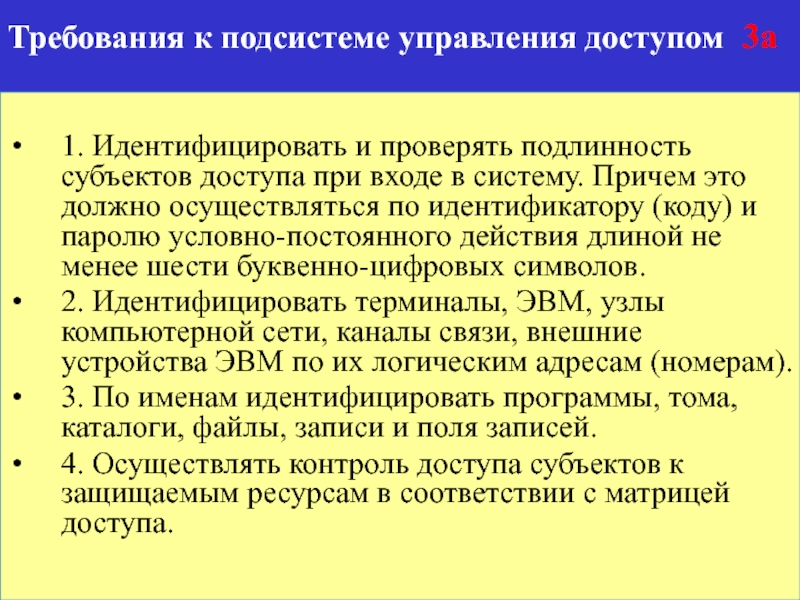

Слайд 15Требования к подсистеме управления доступом 3а

1. Идентифицировать и проверять подлинность

субъектов доступа при входе в систему. Причем это должно осуществляться

по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.2. Идентифицировать терминалы, ЭВМ, узлы компьютерной сети, каналы связи, внешние устройства ЭВМ по их логическим адресам (номерам).

3. По именам идентифицировать программы, тома, каталоги, файлы, записи и поля записей.

4. Осуществлять контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа.

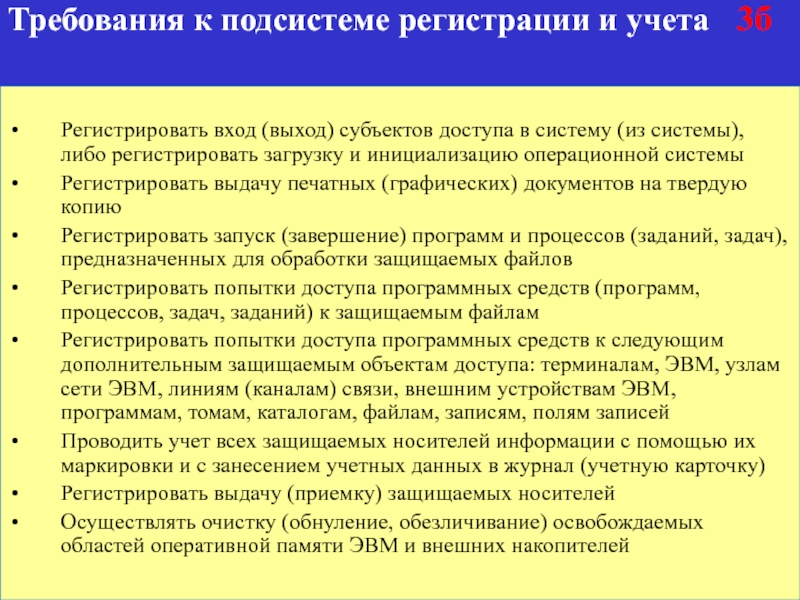

Слайд 16Требования к подсистеме регистрации и учета 3б

Регистрировать вход (выход)

субъектов доступа в систему (из системы), либо регистрировать загрузку и

инициализацию операционной системыРегистрировать выдачу печатных (графических) документов на твердую копию

Регистрировать запуск (завершение) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов

Регистрировать попытки доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам

Регистрировать попытки доступа программных средств к следующим дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей

Проводить учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку)

Регистрировать выдачу (приемку) защищаемых носителей

Осуществлять очистку (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей

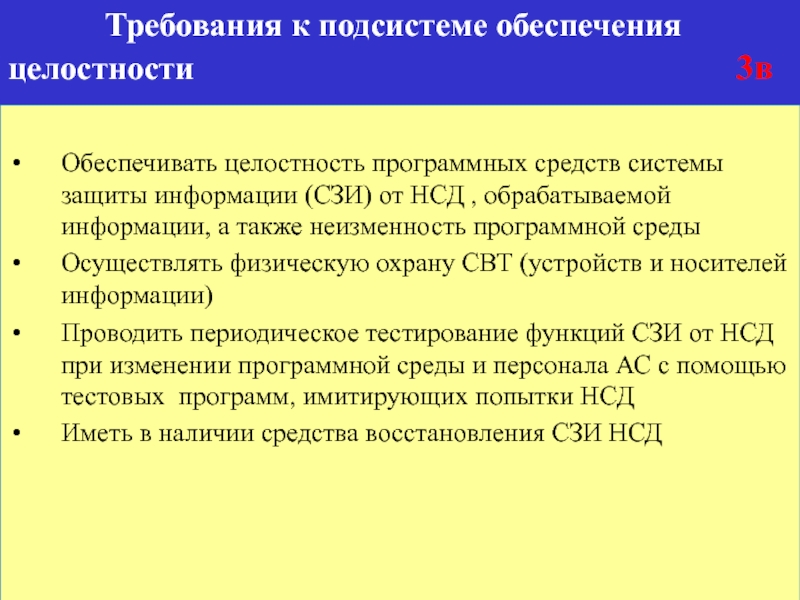

Слайд 17 Требования к подсистеме обеспечения

целостности

3в

Обеспечивать целостность программных средств системы защиты информации (СЗИ) от НСД , обрабатываемой информации, а также неизменность программной среды

Осуществлять физическую охрану СВТ (устройств и носителей информации)

Проводить периодическое тестирование функций СЗИ от НСД при изменении программной среды и персонала АС с помощью тестовых программ, имитирующих попытки НСД

Иметь в наличии средства восстановления СЗИ НСД