Слайд 1

СД.Ф.01.02 «Информационная безопасность и защита мультимедийной информации»

Кафедра «Информационная безопасность,

телекоммуникационные системы и информатика ИБТКСиИ»

Лектор: доцент кафедры ИБТКСиИ,

К.Т.Н., доцент Апанасов Е.В.

Слайд 2ВОПРОСЫ

Меры по обеспечению информационной

безопасности.

2. Аппаратно-программные средства

защиты информации.

3. Стандарты

по обеспечению

информационной безопасности.

Лекция №2

Обеспечение информационной безопасности

Слайд 3 Меры по формированию режима информационной безопасности

законодательные

(законы, нормативные акты, стандарты и т.п.);

морально-этические (всевозможные нормы поведения,

несоблюдение которых ведет к падению престижа конкретного человека или целой организации);

административные (действия общего характера, предпринимаемые руководством организации);

физические (механические, электро- и электронно-механические препятствия на возможных путях проникновения потенциальных нарушителей);

аппаратно-программные (электронные устройства и специальные программы защиты информации).

Слайд 4Надежная система защиты должна соответствовать следующим принципам:

Стоимость средств защиты

должна быть меньше, чем размеры возможного ущерба.

Каждый пользователь должен

иметь минимальный набор привилегий, необходимый для работы.

Защита тем более эффективна, чем проще пользователю с ней работать.

Возможность отключения в экстренных случаях.

Специалисты, имеющие отношение к системе защиты должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать.

Под защитой должна находиться вся система обработки информации.

Разработчики системы защиты, не должны быть в числе тех, кого эта система будет контролировать.

Слайд 5Система защиты должна предоставлять доказательства корректности своей работы.

Лица, занимающиеся

обеспечением информационной безопасности, должны нести личную ответственность.

Объекты защиты целесообразно

разделять на группы так, чтобы нарушение защиты в одной из групп не влияло на безопасность других.

Надежная система защиты должна быть полностью протестирована и согласована.

Защита становится более эффективной и гибкой, если она допускает изменение своих параметров со стороны администратора.

Система защиты должна разрабатываться, исходя из предположения, что пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие намерения.

Наиболее важные и критические решения должны приниматься человеком.

Существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых находится под контролем.

Слайд 13Уголовный кодекс РФ

ст. 272 – неправомерный доступ к компьютерной информации

(включая копирование)

ст. 273 – создание, использование и распространение вредоносных программ

ст.

274 – нарушение правил эксплуатации компьютеров и компьютерных сетей

Слайд 142. Аппаратно-программные средства защиты информации.

Слайд 15

В рамках современных информационных систем известны следующие меры или сервисы

безопасности:

идентификация и аутентификация;

управление доступом;

шифрование;

системы аутентификации электронных данных

средства управления криптографическими

ключами;

Слайд 16Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности. Идентификация

и аутентификация — это первая линия обороны, «проходная» информационного пространства

организации.

Идентификация позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова «аутентификация» иногда используют словосочетание «проверка подлинности».

Слайд 17секретная информация, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор

и т.п.); пользователь должен запомнить эту информацию или же для

нее могут быть применены специальные средства хранения;

физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки глаза и т.п.) или особенности поведения (особенности работы на клавиатуре и т.п.).

Типы идентификации и аутентификации:

Слайд 18Управление доступом на основе ролей

R

Управление доступом на основе ролей —

развитие политики избирательного управления доступом, при этом права доступа субъектов

системы на объекты группируются с учетом специфики их применения, образуя роли.

Формирование ролей призвано определить четкие и понятные для пользователей компьютерной системы правила разграничения доступа. Ролевое разграничение доступа позволяет реализовать гибкие, изменяющиеся динамически в процессе функционирования компьютерной системы правила разграничения доступа.

Роль: читатель

Слайд 19Мандатное управление доступом

ДСП

Не секретно

ДСП

Секретно

Особо секретно

Мандатное управление доступом — разграничение доступа

субъектов к объектам, основанное на назначении метки конфиденциальности для информации,

содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Слайд 20 Системы шифрования дисковых данных

Чтобы сделать информацию бесполезной

для противника, используется совокупность методов преобразования данных, называемая криптографией [от

греч. kryptos - скрытый и grapho - пишу].

Системы шифрования могут осуществлять криптографические преобразования данных на уровне файлов или на уровне дисков. К программам первого типа можно отнести архиваторы типа ARJ и RAR, которые позволяют использовать криптографические методы для защиты архивных файлов. Примером систем второго типа может служить программа шифрования Diskreet, входящая в состав популярного программного пакета Norton Utilities, Best Crypt.

Слайд 21

Системы шифрования данных,

передаваемых по сетям

Различают два основных способа шифрования:

канальное шифрование и оконечное (абонентское) шифрование.

В случае канального шифрования

защищается вся информация, передаваемая по каналу связи, включая служебную.

Оконечное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя абонентами. В этом случае защищается только содержание сообщений, вся служебная информация остается открытой.

Слайд 22Шифрование

Зашифровывание

Открытый канал

Шифрование — способ преобразования открытой информации в закрытую, и

обратно. Применяется для хранения важной информации в ненадёжных источниках или

передачи её по незащищённым каналам связи. Шифрование включает процессы зашифровывания и расшифровывания.

В зависимости от алгоритма преобразования данных, методы шифрования подразделяются на гарантированной или временной криптостойкости.

В зависимости от структуры используемых ключей методы шифрования подразделяются на

* симметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, но неизвестна небольшая порция секретной информации — ключа, одинакового для отправителя и получателя сообщения;

* асимметричное шифрование: посторонним лицам может быть известен алгоритм шифрования, и, возможно, открытый ключ, но неизвестен закрытый ключ, известный только получателю.

Расшифровывание

Слайд 23Симметричное шифрование

.

Зашифровывание

Открытый канал

Симметричные криптосистемы (также симметричное шифрование, симметричные шифры) —

способ шифрования, в котором для шифрования и расшифровывания применяется один

и тот же криптографический ключ. Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена сообщениями.

Симметричные шифры делятся на блочные и поточные.

Блочные шифры обрабатывают информацию блоками определённой длины (обычно 64, 128 бит), применяя к блоку ключ в установленном порядке, как правило, несколькими циклами перемешивания и подстановки, называемыми раундами. Результатом повторения раундов является лавинный эффект — нарастающая потеря соответствия битов между блоками открытых и зашифрованных данных.

Поточные шифры, в которых шифрование проводится над каждым битом либо байтом исходного (открытого) текста с использованием гаммирования.

Примеры алгоритмов: AES, ГОСТ 28147-89, DES, 3DES, RC6.

Расшифровывание

Закрытый канал

Слайд 24Ассимметричное шифрование

Зашифровывание

Открытый канал

Криптографическая система с открытым ключом (асимметричное шифрование, асимметричный

шифр) — система шифрования при которой открытый ключ передаётся по

открытому (то есть незащищённому, доступному для наблюдения) каналу и используется для шифрования сообщения. Для расшифровки сообщения используется секретный ключ. Криптографические системы с открытым ключом в настоящее время широко применяются в различных сетевых протоколах, в частности, в протоколах TLS и его предшественнике SSL (лежащих в основе HTTPS), в SSH.

Примеры алгоритмов: RSA, DSA, Diffie-Hellman, ECDSA, ГОСТ Р 34.10-2001.

Расшифровывание

Слайд 25 Имитовставка вырабатывается из открытых данных посредством специального преобразования

шифрования с использованием секретного ключа и передается по каналу связи

в конце зашифрованных данных. Имитовставка проверяется получателем, владеющим секретным ключом, путем повторения процедуры, выполненной ранее отправителем, над полученными открытыми данными.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом. Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Системы аутентификации электронных данных

Слайд 26 Средства управления криптографическими ключами;

Различают следующие виды

функций управления ключами: генерация, хранение, и распределение ключей.

Способы генерации

ключей для симметричных и асимметричных криптосистем различны. Для генерации ключей симметричных криптосистем используются аппаратные и программные средства генерации случайных чисел. Для асимметричных криптосистем более сложна, так как ключи должны обладать определенными математическими свойствами.

Функция хранения предполагает организацию безопасного хранения, учета и удаления ключевой информации.

Распределение - самый ответственный процесс в управлении ключами. Этот процесс должен гарантировать скрытность распределяемых ключей, а также быть оперативным и точным. Между пользователями сети ключи распределяют двумя способами:

с помощью прямого обмена сеансовыми ключами;

используя один или несколько центров распределения ключей.

Слайд 273. Стандарты по обеспечению информационной безопасности

Слайд 28 Стандартом принято называть документ, в котором устанавливаются

требуемые характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации,

хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт может задавать и другие требования — например, к символике или терминологии.

Цель: 1)обеспечение необходимого уровня качества продуктов, товаров и услуг;

2)обеспечения единых характеристик товаров и услуг.

Причиной необходимости использования стандартов является то, что необходимость соблюдения некоторых из них закреплена законодательно. Реальные причины гораздо глубже — обычно стандарт является обобщением опыта лучших специалистов в той или иной области, и потому представляет собой надёжный источник оптимальных и проверенных решений.

Слайд 29 «Оранжевая книга» как оценочный стандарт.

Стандарт «Критерии оценки

доверенных компьютерных систем», более известный как «Оранжевая книга», был разработан

Министерством обороны США в 1983 г. и стал первым в истории общедоступным оценочным стандартом в области информационной безопасности.

Слайд 30

Структура требований в «Оранжевой книге»

1. Политика безопасности (совокупность управленческих решений

по защите информации и ресурсов).

1.1. Система должна поддерживать точно

определённую политику безопасности. Возможность доступа субъектов к объектам должна определяться на основании их идентификации и набора правил управления доступом. По мере необходимости должна использоваться политика мандатного управления доступом.

1.2. С объектами должны быть ассоциированы метки безопасности, используемые в качестве исходной информации для процедур контроля доступа. Для реализации мандатного управления доступом система должна обеспечивать каждому объекту набор атрибутов, определяющих степень конфиденциальности объекта и режимы доступа к этому объекту.

Слайд 31Структура требований в «Оранжевой книге»

2. Подотчётность

2.1. Все субъекты должны имеет

уникальные идентификаторы. Контроль доступа должен осуществляться на основе идентификации субъекта и объекта доступа, аутентификации и правил разграничения доступа. Данные, используемые для идентификации и аутентификации, должны быть защищены от несанкционированного доступа, модификации и уничтожения и должны быть ассоциированы со всеми активными компонентами компьютерной системы, функционирование которых критично сточки зрения безопасности.

2.2. Для определения степени ответственности пользователя за действия в системе, все происходящие в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищённом протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние на безопасность. Протокол событий должен быть надёжно защищен от несанкционированного доступа, модификации и уничтожения.

Слайд 32Структура требований в «Оранжевой книге»

3. Гарантии

3.1. Средства защиты

должны содержать независимые аппаратные или программные компоненты, обеспечивающие работоспособность функций

защиты. Это означает, что все средства защиты, обеспечивающие политику безопасности, управление атрибутами и метками безопасности, регистрацию и учёт, должны находиться под контролем средств, проверяющих корректность их функционирования. Средства контроля должны быть полностью независимы от средств защиты.

3.2. Все средства защиты должны быть защищены от несанкционированного вмешательства и отключения, причём эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты и информационной системы в целом. Данное требование распространяется на весь жизненный цикл информационной системы.

Слайд 33«Оранжевая книга» является оценочным стандартом — а значит, предназначена в

первую очередь для проведения

анализа защищенности информационных систем.

По результатам

такого анализа ИС должна быть отнесена к одному из определённых в документе классов защищённости.

А — содержит единственный класс А1.

В — содержит классы В1, В2 и В3.

С — содержит классы С1 и С2.

D — содержит единственный класс D1

Слайд 341. Группа D — минимальная защита.

К данной категории

относятся те системы, которые были представлены для сертификации по требованиям

одного из более высоких классов защищенности, но не прошли испытания.

Слайд 352. Группа С - дискреционная защита

данная группа характеризуется наличием дискреционного

управления доступом и регистрации действий субъектов.

- Класс С1 — дискреционная

защита.

Система включает в себя средства контроля и управления доступом, позволяющие задавать ограничения для отдельных пользователей. Класс С1 рассчитан на однопользовательские системы, в которых осуществляется совместная обработка данных одного уровня конфиденциальности.

- Класс С2 — управление доступом

Система обеспечивает более избирательное управление доступом путём применения средств индивидуального контроля за действиями пользователей, регистрации, учёта событий и выделения ресурсов.

Группа В — мандатная защита

Система обеспечивает мандатное управление доступом с

использованием меток безопасности, поддержку модели и политики безопасности. Предполагается наличие спецификаций на функции ядра безопасности. Реализуется концепция монитора безопасности обращений, контролирующего все события в системе.

- Класс В1 — защита с применением меток безопасности

Помимо выполнения всех требований к классу С2, система должна поддерживать маркировку данных и мандатное управление доступом. При экспорте из системы информация должна подвергаться маркировке.

Слайд 37- Класс В2 — структурированная защита

Ядро безопасности должно поддерживать формально

определенную и чётко документированную модель безопасности, предусматривающую дискреционное и мандатное

управление доступом, которое распространяется на все субъекты. Должен осуществляться контроль скрытых каналов передачи информации. В структуре ядра безопасности должны быть выделены элементы, критичные с точки зрения безопасности. Интерфейс ядра безопасности должен быть чётко определён, а его архитектура и реализация должны быть выполнены с учётом возможности проведения тестовых испытаний. Управление безопасностью должно осуществляться администратором безопасности.

- Класс В3 — домены безопасности

Ядро безопасности должно поддерживать монитор безопасности обращений, который контролирует все типы доступа субъектов к объектам и который невозможно обойти Средства аудита должны включать механизмы оповещения администратора о событиях, имеющих значение для безопасности системы. Необходимо наличие средств восстановления работоспособности системы.

Слайд 384. Группа А — верифицированная защита

Группа характеризуется применением формальных

методов верификации корректности функционирования механизмов управления доступом. Требуется дополнительная документация,

демонстрирующая, что архитектура и реализация ядра безопасности отвечает требованиям безопасности. Функциональные требования совпадают с классом В3, однако на всех этапах разработки ИС требуется применение формальных методов верификации систем защиты.

Слайд 39 Международный Стандарт ISО/IЕС 15408

Стандарт ISО/IЕС 15408 был

разработан совместными усилиями специалистов Канады, США, Великобритании, Германии, Нидерландов и

Франции в период с 1990 по 1999 год, развитие стандарта непрерывно продолжается. Исторически за стандартом закрепилось разговорное название «Общие критерии».

Слайд 40В России перевод «Общих критериев» версии 2.0 принят в качестве

ГОСТа в 2002 году и введён в действие с 1

января 2004 г.

«Общие критерии» предназначены служить основой при оценке характеристик безопасности продуктов и систем ИТ. Заложенные в стандарте наборы требований позволяют сравнивать результаты независимых оценок безопасности. На основании этих результатов потребитель может принимать решение о том, достаточно ли безопасны ИТ-продукты или системы для их применения с заданным уровнем риска.

Слайд 413

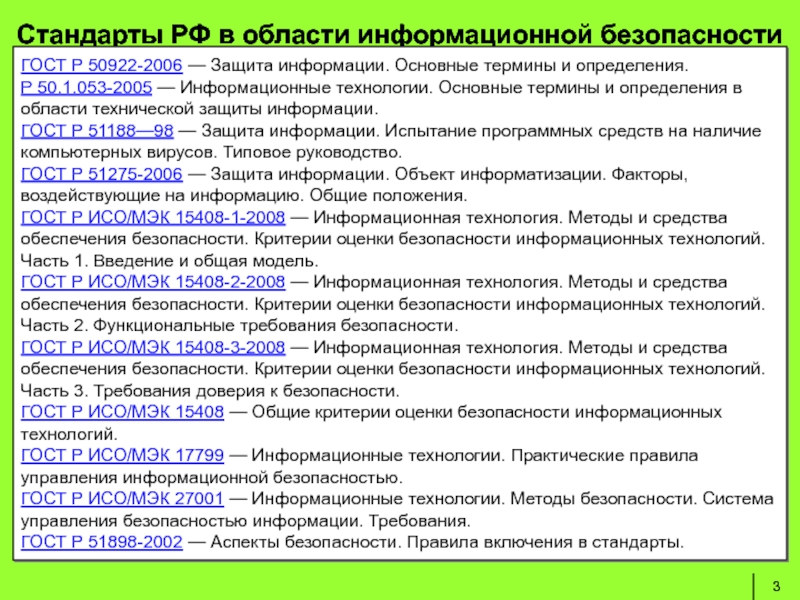

Стандарты РФ в области информационной безопасности

ГОСТ Р 50922-2006 — Защита

информации. Основные термины и определения.

Р 50.1.053-2005 — Информационные технологии.

Основные термины и определения в области технической защиты информации.

ГОСТ Р 51188—98 — Защита информации. Испытание программных средств на наличие компьютерных вирусов. Типовое руководство.

ГОСТ Р 51275-2006 — Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения.

ГОСТ Р ИСО/МЭК 15408-1-2008 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель.

ГОСТ Р ИСО/МЭК 15408-2-2008 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности.

ГОСТ Р ИСО/МЭК 15408-3-2008 — Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности.

ГОСТ Р ИСО/МЭК 15408 — Общие критерии оценки безопасности информационных технологий.

ГОСТ Р ИСО/МЭК 17799 — Информационные технологии. Практические правила управления информационной безопасностью.

ГОСТ Р ИСО/МЭК 27001 — Информационные технологии. Методы безопасности. Система управления безопасностью информации. Требования.

ГОСТ Р 51898-2002 — Аспекты безопасности. Правила включения в стандарты.