Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Система безопасности сервера баз данных

Содержание

- 1. Система безопасности сервера баз данных

- 2. Слайд 2

- 3. Система безопасности сервера баз данныхНеобходимость в системе безопасности:Кража информацииЗлонамеренное повреждение информацииСлучайное повреждение информации

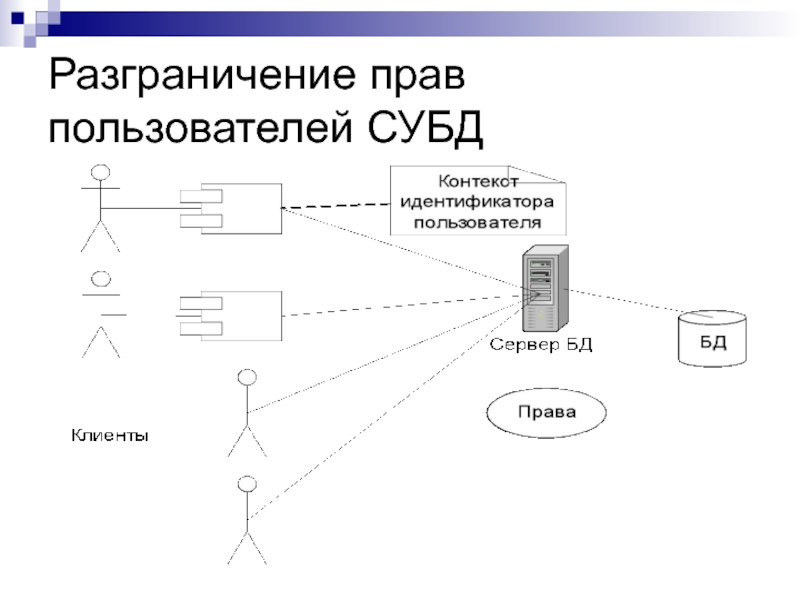

- 4. Разграничение прав пользователей СУБД

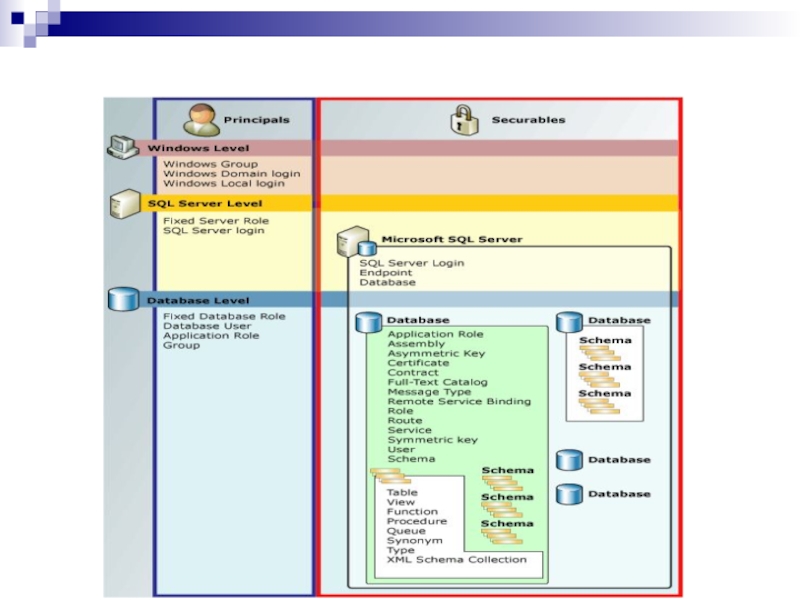

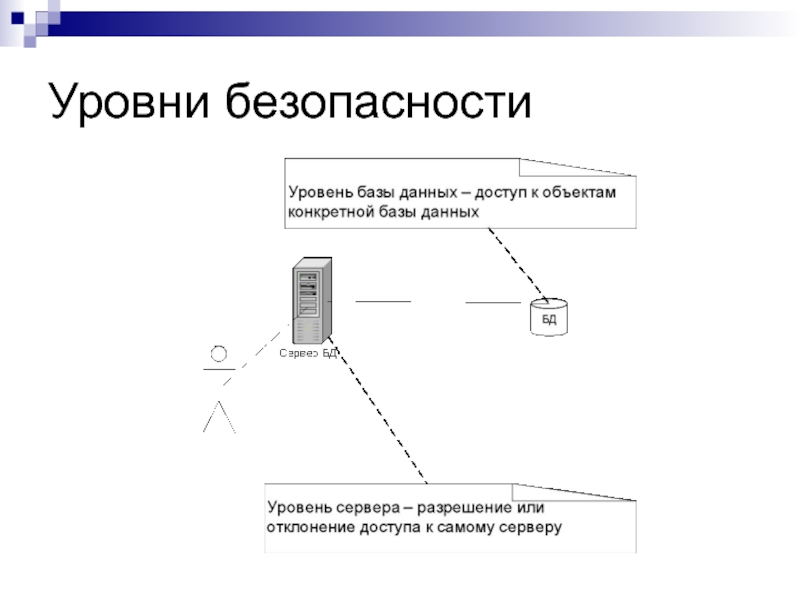

- 5. Уровни безопасности

- 6. Уровень сервераАутентификация – проверка подлинности пользователяИмя пользователя

- 7. Учетная запись:ИмяПарольЧленство в группахКаталог по умолчаниюУникальный идентификатор

- 8. Средства аутентификации WindowsПреимущества:Более развитая система безопасностиНе надо повторно проходить аутентификацию

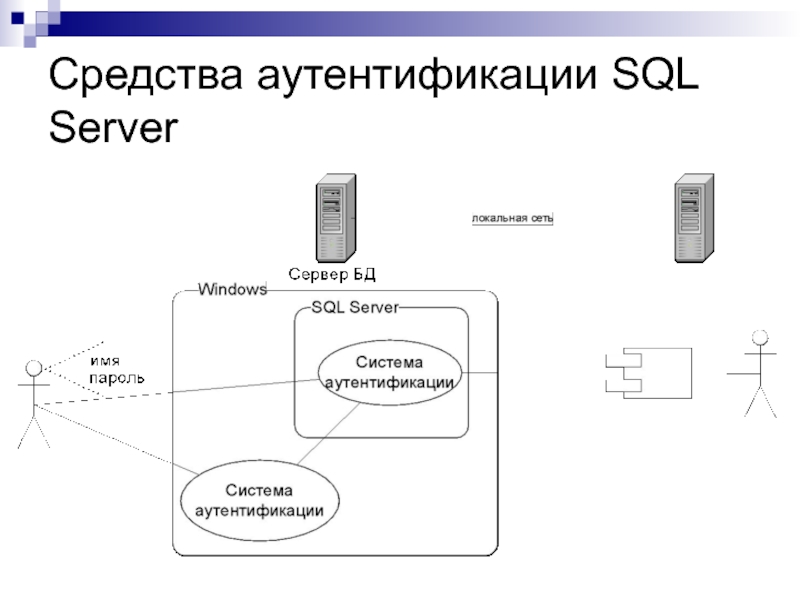

- 9. Средства аутентификации SQL Server

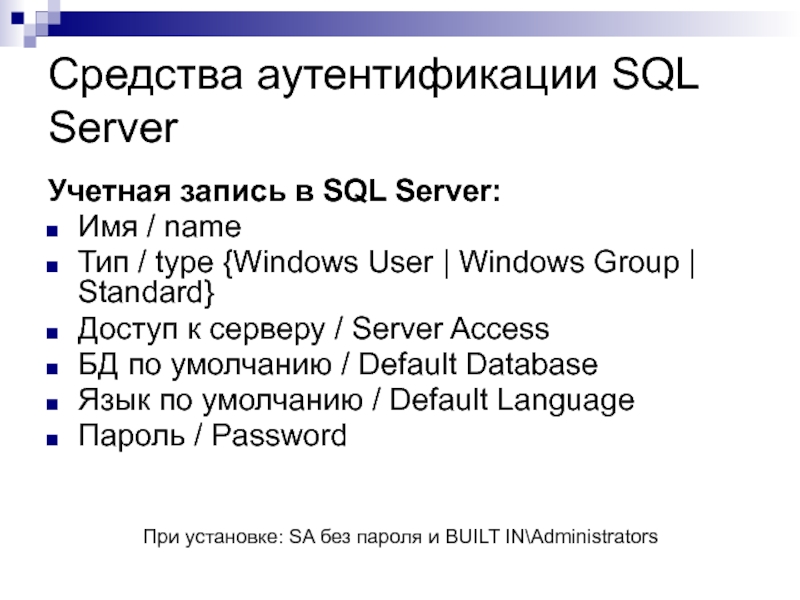

- 10. Средства аутентификации SQL ServerУчетная запись в SQL

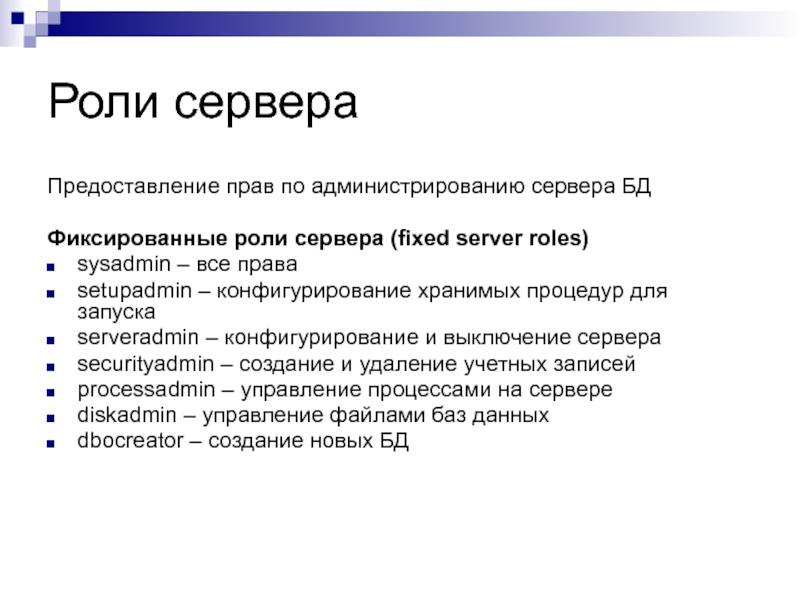

- 11. Роли сервераПредоставление прав по администрированию сервера БДФиксированные

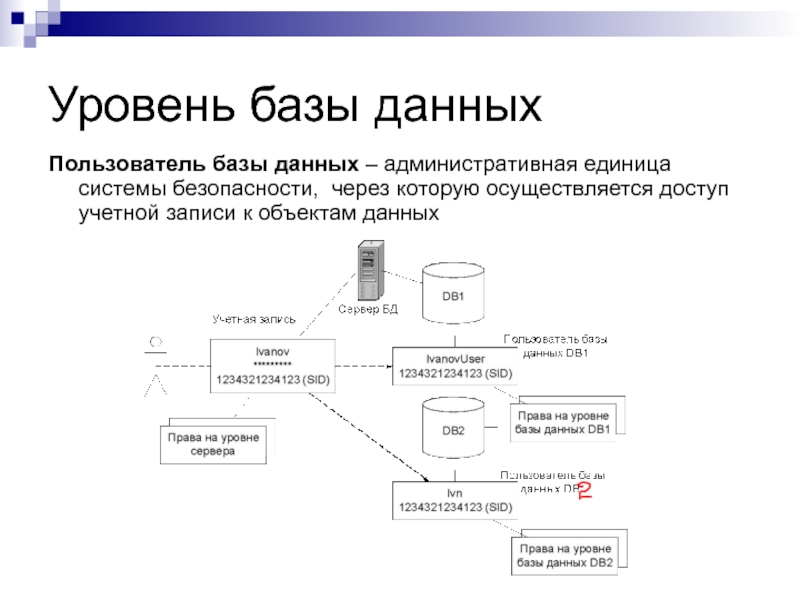

- 12. Уровень базы данныхПользователь базы данных – административная

- 13. Уровень базы данныхПользователь БД:Имя / nameИмя учетной

- 14. Уровень базы данныхТипы ролей на уровне базы

- 15. Фиксированные роли БДDb_securityadmin – управление правами доступа

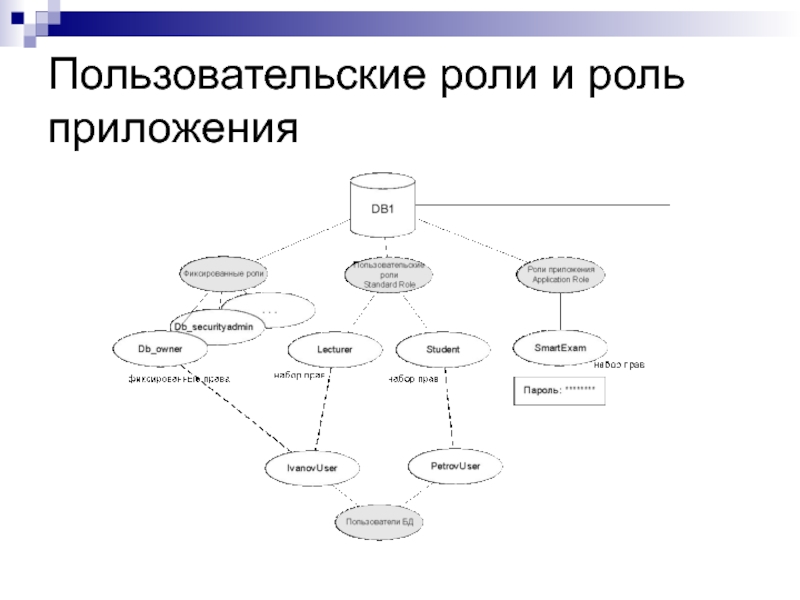

- 16. Пользовательские роли и роль приложения

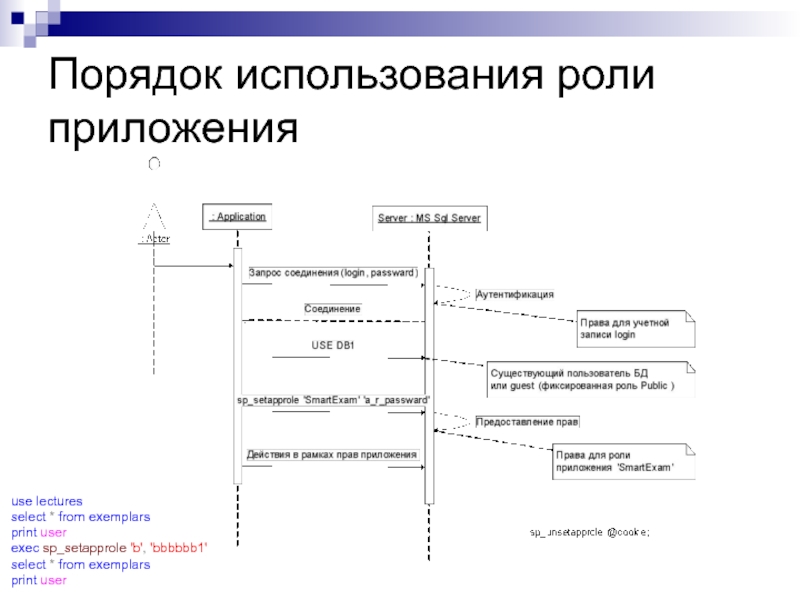

- 17. Порядок использования роли приложенияuse lecturesselect * from exemplarsprint userexec sp_setapprole 'b', 'bbbbbb1'select * from exemplarsprint user

- 18. ПраваРазрешение (предоставление) прав – команда GRANTЗапрещение прав

- 19. Предоставление правКатегории прав:Права доступа к объектам базы данныхПрава на выполнение команд Transact-SQL

- 20. Права доступа к объектам базы данныхGRANT

- 21. Права доступа к объектам базы данныхПрава (permission)ALL

- 22. Права доступа к объектам базы данныхsecurity_account –

- 23. Права на исполнение команд Transact-SQLGRANT { ALL

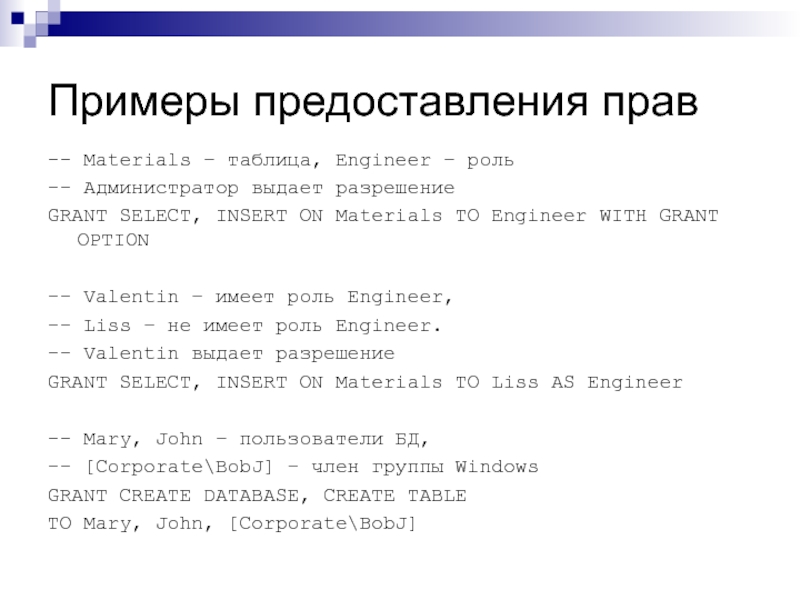

- 24. Примеры предоставления прав-- Materials – таблица, Engineer

- 25. Неявные праваНеявные права не требуют явного разрешения:Права фиксированных ролейПрава, переданные от других пользователей БД

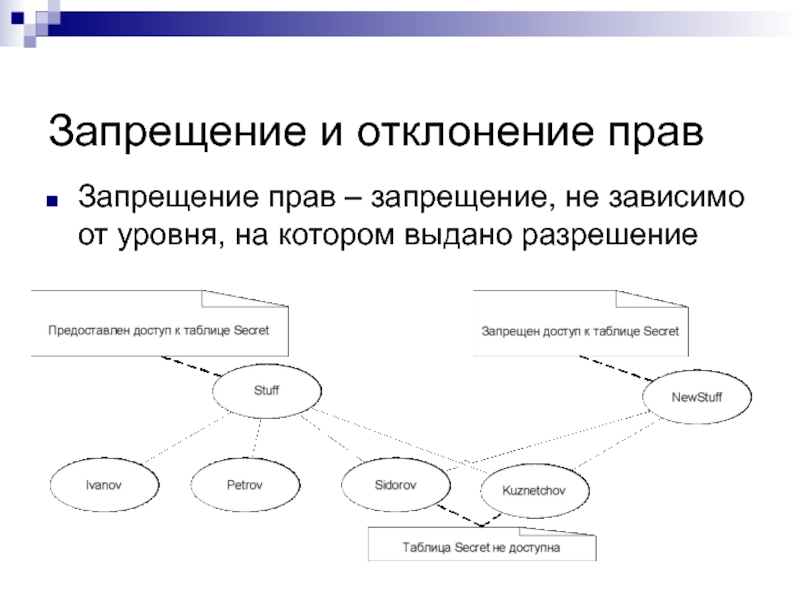

- 26. Запрещение и отклонение правЗапрещение прав – запрещение, не зависимо от уровня, на котором выдано разрешение

- 27. Запрещение правЗапрещение доступа к объектам базы данныхDENY

- 28. Пример запрещенияGRANT CREATE TABLE TO PetrovWITH GRANT

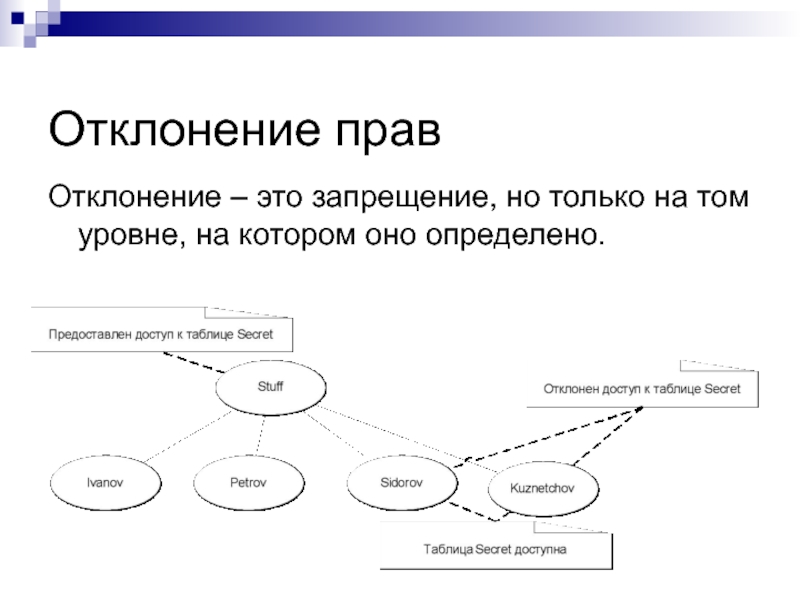

- 29. Отклонение правОтклонение – это запрещение, но только на том уровне, на котором оно определено.

- 30. Отклонение правОтклонение доступа к объектам базы данныхREVOKE

- 31. Отклонение правGRANT OPTION FOR и CASCADE используются

- 32. Примеры отклонения правREVOKE CREATE TABLE FROM Joe,

- 33. Конфликты доступаПредоставление доступа имеет самый низкий приоритет, а запрещение – самый высокий

- 34. Скачать презентанцию

Система безопасности сервера баз данныхНеобходимость в системе безопасности:Кража информацииЗлонамеренное повреждение информацииСлучайное повреждение информации

Слайды и текст этой презентации

Слайд 3Система безопасности сервера баз данных

Необходимость в системе безопасности:

Кража информации

Злонамеренное повреждение

информации

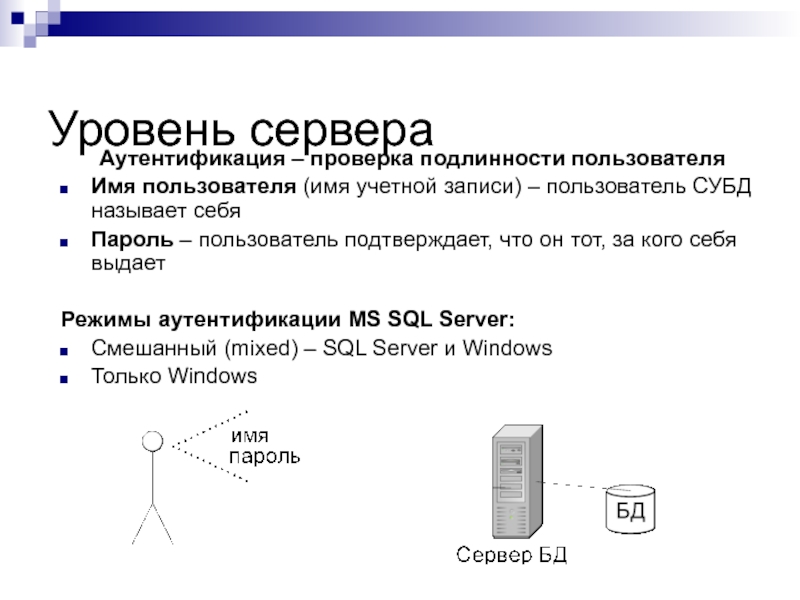

Слайд 6Уровень сервера

Аутентификация – проверка подлинности пользователя

Имя пользователя (имя учетной записи)

– пользователь СУБД называет себя

Пароль – пользователь подтверждает, что он

тот, за кого себя выдаетРежимы аутентификации MS SQL Server:

Смешанный (mixed) – SQL Server и Windows

Только Windows

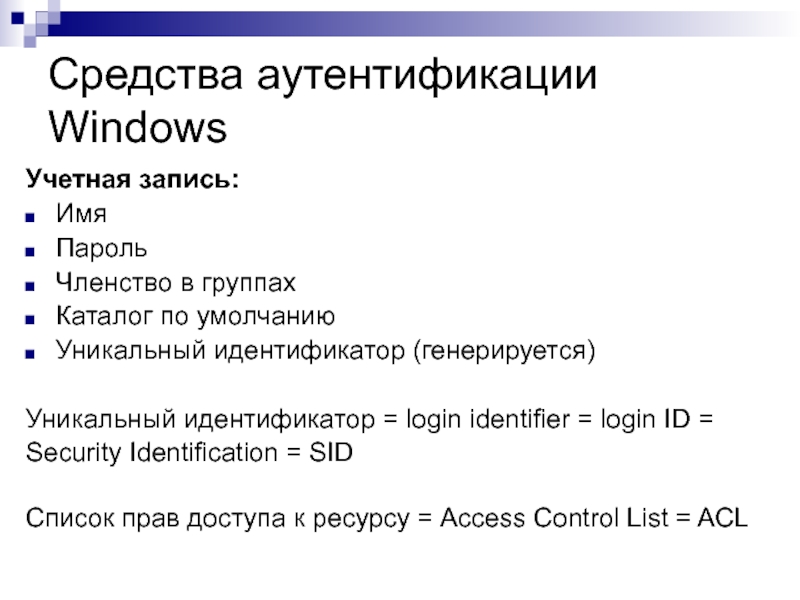

Слайд 7Учетная запись:

Имя

Пароль

Членство в группах

Каталог по умолчанию

Уникальный идентификатор (генерируется)

Уникальный идентификатор =

login identifier = login ID =

Security Identification = SID

Список прав

доступа к ресурсу = Access Control List = ACLСредства аутентификации Windows

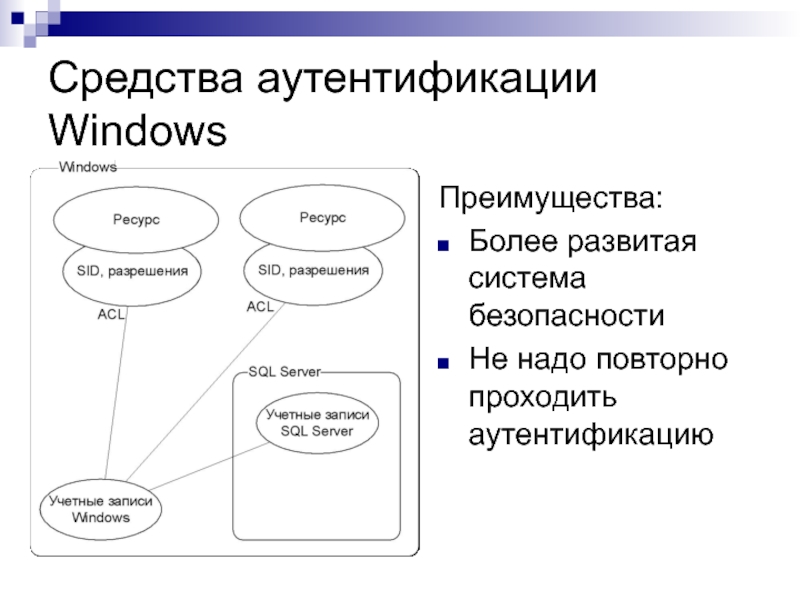

Слайд 8Средства аутентификации Windows

Преимущества:

Более развитая система безопасности

Не надо повторно проходить аутентификацию

Слайд 10Средства аутентификации SQL Server

Учетная запись в SQL Server:

Имя / name

Тип

/ type {Windows User | Windows Group | Standard}

Доступ к

серверу / Server AccessБД по умолчанию / Default Database

Язык по умолчанию / Default Language

Пароль / Password

При установке: SA без пароля и BUILT IN\Administrators

Слайд 11Роли сервера

Предоставление прав по администрированию сервера БД

Фиксированные роли сервера (fixed

server roles)

sysadmin – все права

setupadmin – конфигурирование хранимых процедур для

запускаserveradmin – конфигурирование и выключение сервера

securityadmin – создание и удаление учетных записей

processadmin – управление процессами на сервере

diskadmin – управление файлами баз данных

dbocreator – создание новых БД

Слайд 12Уровень базы данных

Пользователь базы данных – административная единица системы безопасности,

через которую осуществляется доступ учетной записи к объектам данных

Слайд 13Уровень базы данных

Пользователь БД:

Имя / name

Имя учетной записи / login

name

Роль в БД / role

По умолчанию создаются пользователи БД:

Dbo –

соответствует учетная запись под которой создавалась БД. Удалить невозможноGuest – любая учетная запись отображается в этого пользователя, если нет доступа к БД

Слайд 14Уровень базы данных

Типы ролей на уровне базы данных:

Фиксированные роли БД

/ fixed database roles

Пользовательские роли / user database roles

Роль приложения

/ application roleСлайд 15Фиксированные роли БД

Db_securityadmin – управление правами доступа к БД

Db_owner –

любые права, т.к. имеются права владельца

Db_denydatawriter – запрещение изменения данных

Db_denydatareader

– запрещение чтения данных Db_ddladmin – создавать и управлять объектами

Db_datawrite – может изменять данные

Db_datareader – не может изменять данные

Db_backupoperator – выполнение резервного копирования

Db_accessadmin – управление пользователями БД

Роль Public – автоматически присваивается вновь созданным пользователям

Слайд 17Порядок использования роли приложения

use lectures

select * from exemplars

print user

exec sp_setapprole

'b', 'bbbbbb1'

select * from exemplars

print user

Слайд 18Права

Разрешение (предоставление) прав – команда GRANT

Запрещение прав – команда DENY

Отклонение

прав – команда REVOKE

Минимальные права у пользователя БД после создания

– Public.Права выдаются администратором БД, владельцем БД или владельцем объектов БД. Набор прав определяется ролями (фиксированными или пользовательскими).

Слайд 19Предоставление прав

Категории прав:

Права доступа к объектам базы данных

Права на выполнение

команд Transact-SQL

Слайд 20Права доступа к объектам базы данных

GRANT

{ ALL | permission

[ ,...n ] } { [ ( column [ ,...n

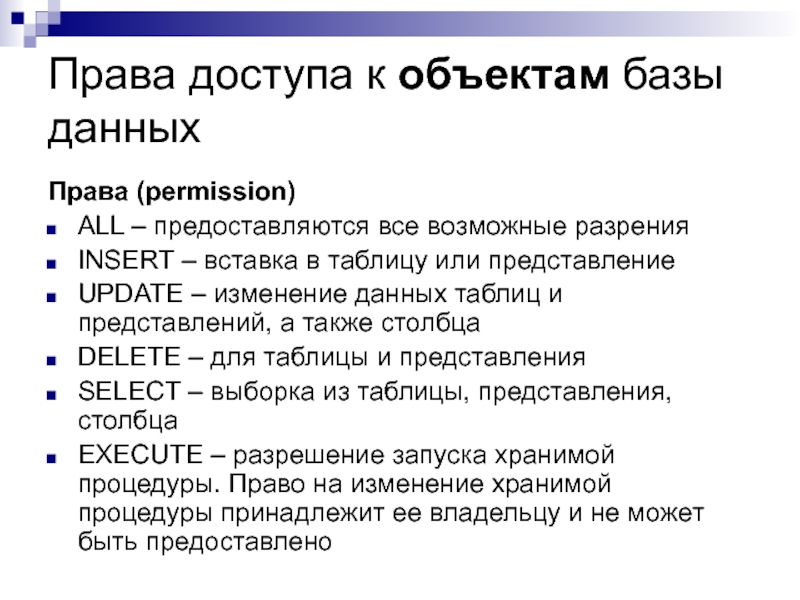

] ) ] ON { table | view } | ON { table | view } [ ( column [ ,...n ] ) ] | ON { stored_procedure | extended_procedure } | ON { user_defined_function } } TO security_account [ ,...n ] [ WITH GRANT OPTION ] [ AS { group | role } ]Слайд 21Права доступа к объектам базы данных

Права (permission)

ALL – предоставляются все

возможные разрения

INSERT – вставка в таблицу или представление

UPDATE – изменение

данных таблиц и представлений, а также столбцаDELETE – для таблицы и представления

SELECT – выборка из таблицы, представления, столбца

EXECUTE – разрешение запуска хранимой процедуры. Право на изменение хранимой процедуры принадлежит ее владельцу и не может быть предоставлено

Слайд 22Права доступа к объектам базы данных

security_account – пользователь БД, пользовательская

роль, пользователь Windows, группа Windows

WITH GRANT OPTION – пользователь, которому

выдаются права, тоже может предоставлять праваAS { group | role } – группа Windows или роль БД, которой выдано разрешение предоставлять разрешения и которой принадлежит пользователь, выдающий разрешение

Слайд 23Права на исполнение команд Transact-SQL

GRANT { ALL | statement [

,...n ] }

TO security_account [ ,...n ]

Значения statement

:ALL – все права

CREATE DATABASE

CREATE DEFAULT

CREATE FUNCTION

CREATE PROCEDURE

CREATE RULE

CREATE TABLE

CREATE VIEW

BACKUP DATABASE – резервное копирование БД

BACKUP LOG – резервное копирование журнала транзакций

Слайд 24Примеры предоставления прав

-- Materials – таблица, Engineer – роль

-- Администратор

выдает разрешение

GRANT SELECT, INSERT ON Materials TO Engineer WITH GRANT

OPTION-- Valentin – имеет роль Engineer,

-- Liss – не имеет роль Engineer.

-- Valentin выдает разрешение

GRANT SELECT, INSERT ON Materials TO Liss AS Engineer

-- Mary, John – пользователи БД,

-- [Corporate\BobJ] – член группы Windows

GRANT CREATE DATABASE, CREATE TABLE

TO Mary, John, [Corporate\BobJ]

Слайд 25Неявные права

Неявные права не требуют явного разрешения:

Права фиксированных ролей

Права, переданные

от других пользователей БД

Слайд 26Запрещение и отклонение прав

Запрещение прав – запрещение, не зависимо от

уровня, на котором выдано разрешение

Слайд 27Запрещение прав

Запрещение доступа к объектам базы данных

DENY

{ ALL [

PRIVILEGES ] | permission [ ,...n ] } { [

( column [ ,...n ] ) ] ON { table | view } | ON { table | view } [ ( column [ ,...n ] ) ] | ON { stored_procedure | extended_procedure } | ON { user_defined_function } } TO security_account [ ,...n ] [ CASCADE ]Запрещение права выполнения команд Transact-SQL

DENY { ALL | statement [ ,...n ] } TO security_account [ ,...n ]

CASCADE – права отнимаются еще и у других пользователей,

которым данный дал права

Слайд 28Пример запрещения

GRANT CREATE TABLE TO Petrov

WITH GRANT OPTION

-- Отнять разрешение

у пользователя и тех пользователей,

-- которым он выдал разрешение

DENY CREATE

TABLE TO PetrovCASCADE

Слайд 29Отклонение прав

Отклонение – это запрещение, но только на том уровне,

на котором оно определено.

Слайд 30Отклонение прав

Отклонение доступа к объектам базы данных

REVOKE [ GRANT OPTION

FOR ] { ALL [ PRIVILEGES ] | permission [

,...n ] } { [ ( column [ ,...n ] ) ] ON { table | view } | ON { table | view } [ ( column [ ,...n ] ) ] | ON { stored_procedure | extended_procedure } | ON { user_defined_function } } { TO | FROM } security_account [ ,...n ] [ CASCADE ] [ AS { group | role } ]Отклонение права выполнения команд Transact-SQL

REVOKE { ALL | statement [ ,...n ] } FROM security_account [ ,...n ]

Слайд 31Отклонение прав

GRANT OPTION FOR и CASCADE используются для того, чтобы

отклонить права, выданные при помощи WITH GRANT OPTION в команде

DENYFROM – при отклонении разрешения, TO – при отклонении запрещения

Слайд 32Примеры отклонения прав

REVOKE CREATE TABLE FROM Joe, [Corporate\BobJ]

REVOKE CREATE

TABLE, CREATE DEFAULT FROM Mary, John

-- Отклонение запрещения (здесь

TO, а не FROM)REVOKE SELECT ON Budget_Data TO Mary

![Система безопасности сервера баз данных Права доступа к объектам базы данныхGRANT { ALL | permission [ Права доступа к объектам базы данныхGRANT { ALL | permission [ ,...n ] } {](/img/thumbs/b0e50e0694d01b6b5bba0dd70ba0de5f-800x.jpg)

![Система безопасности сервера баз данных Права на исполнение команд Transact-SQLGRANT { ALL | statement [ ,...n Права на исполнение команд Transact-SQLGRANT { ALL | statement [ ,...n ] } TO security_account [](/img/thumbs/620f00dc9bf62c4f9cef56da090aaff8-800x.jpg)

![Система безопасности сервера баз данных Запрещение правЗапрещение доступа к объектам базы данныхDENY { ALL [ PRIVILEGES Запрещение правЗапрещение доступа к объектам базы данныхDENY { ALL [ PRIVILEGES ] | permission [ ,...n](/img/thumbs/446ed20698a99eef60ed89ebc7cc1a9d-800x.jpg)

![Система безопасности сервера баз данных Отклонение правОтклонение доступа к объектам базы данныхREVOKE [ GRANT OPTION FOR Отклонение правОтклонение доступа к объектам базы данныхREVOKE [ GRANT OPTION FOR ] { ALL [ PRIVILEGES](/img/thumbs/bcfdd356958ecf7aa49a9a754073eb09-800x.jpg)

![Система безопасности сервера баз данных Примеры отклонения правREVOKE CREATE TABLE FROM Joe, [Corporate\BobJ] REVOKE CREATE TABLE, Примеры отклонения правREVOKE CREATE TABLE FROM Joe, [Corporate\BobJ] REVOKE CREATE TABLE, CREATE DEFAULT FROM Mary, John --](/img/thumbs/0e04d9084cd0d4670a8a7d0ce74f0a6d-800x.jpg)