Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

СИСТЕМЫ ШИФРОВАНИЯ С ОТКРЫТЫМ И СЕКРЕТНЫМ КЛЮЧАМИ

Содержание

- 1. СИСТЕМЫ ШИФРОВАНИЯ С ОТКРЫТЫМ И СЕКРЕТНЫМ КЛЮЧАМИ

- 2. Термины

- 3. системы защиты информации должны обеспечить решение триединой задачи: конфиденциальность информациицелостность информацииготовность информации

- 4. Процесс криптографического закрытия данных может осуществляться Программно

- 5. Различается шифрование трех типов: Симметричное ОдноключевоеС секретным ключом;Асимметричное Двуключевоес открытым ключом.

- 6. Симметричное шифрование

- 7. Симметричное шифрованиеШифрование текста «m» с использованием ключа

- 8. Обмен ключамиВ системе с 2 абонентами необходим

- 9. Проблемы симметричных криптосистемВ системе с большим числом

- 10. преимущества симметричных криптосистемСкорость (на 3 порядка выше);Простота

- 11. симметричные криптосистемыDES, TRIPLE DESAESTwofishГОСТ 28147-89ГОСТ Р 34.12─ 2015ГОСТ 34.12-2018

- 12. Симметричные алгоритмы шифрования подразделяются на: Потоковый; Блочный.

- 13. Поточные шифрыПоточный шифр — это симметричный шифр, в

- 14. Синхронные поточные шифрыСинхронные поточные шифры (СПШ) — шифры,

- 15. Самосинхронизирующиеся поточные шифрыСамосинхронизирующиеся поточные шифры (асинхронные поточные

- 16. Блочные шифрыБлочный шифр — разновидность симметричного шифра. Особенностью

- 17. Основные отличия поточных шифров от блочныхважнейшим достоинством

- 18. Асимметричные криптосистемыВ отличии от системы с секретным

- 19. Асимметричные криптосистемы

- 20. Асимметричные криптосистемы

- 21. Асимметричные криптосистемыСекретный ключ известен только получателю сообщения;

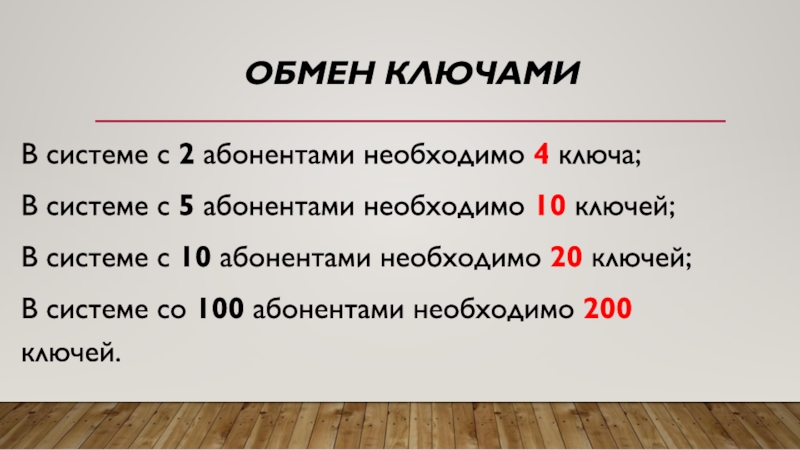

- 22. Обмен ключамиВ системе с 2 абонентами необходимо

- 23. Алгоритмы криптосистемы с открытым ключом можно использовать

- 24. преимущества асимметричных криптосистемНет необходимости предварительно передавать секретный

- 25. Проблемы асимметричных криптосистемСкорость;Гибкость системы;Более длинные ключи;Требуются существенно бо́льшие вычислительные ресурсы.

- 26. Асимметричные алгоритмыRivest—Shamir—Adleman (RSA) Elliptic curve cryptosystem (ECC)Diffie—Hellman (DH)El GamalPGP

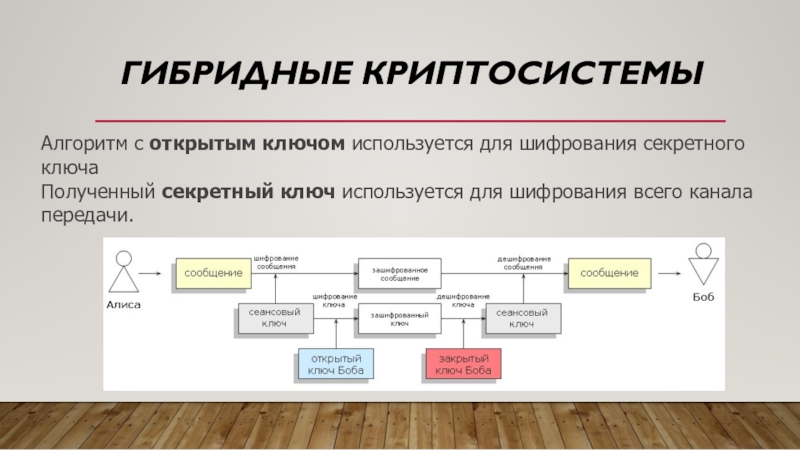

- 27. гибридные криптосистемыАлгоритм с открытым ключом используется для

- 28. Протокол гибридной криптосистемыАлиса и Боб договариваются об

- 29. Скачать презентанцию

Термины

Слайды и текст этой презентации

Слайд 3системы защиты информации должны обеспечить решение триединой задачи:

конфиденциальность информации

целостность информации

готовность

информации

Слайд 4Процесс криптографического закрытия данных может осуществляться

Программно (ниже стоимость, выше

практичность, допускает гибкость в использовании);

Аппаратно (большая стоимость, высокая производительность, простота,

защищенность).Слайд 5Различается шифрование трех типов:

Симметричное

Одноключевое

С секретным ключом;

Асимметричное

Двуключевое

с открытым ключом.

Слайд 7Симметричное шифрование

Шифрование текста «m» с использованием ключа шифрования К и

функции шифрования(encrypt) - E

с := Е(К,m)

Расшифрование зашифрованного текста «с» с

использованием ключа шифрования К и функции шифрования(decrypt) - D m:=D(K,c)

Безопасность симметричного алгоритма определяется ключом!

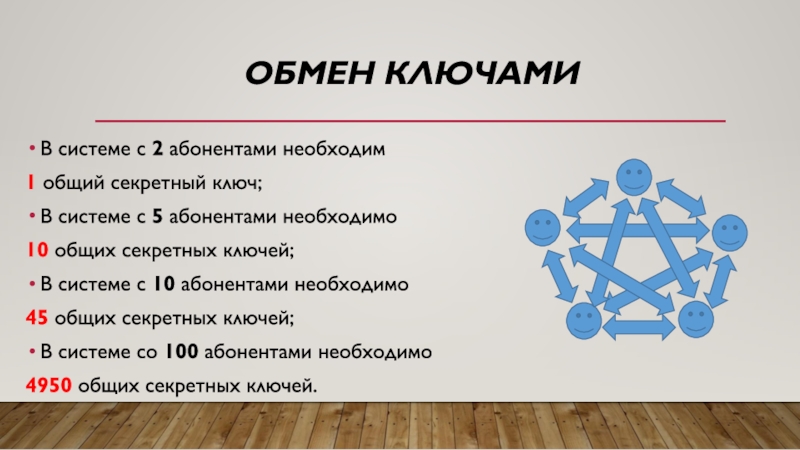

Слайд 8Обмен ключами

В системе с 2 абонентами необходим

1 общий секретный

ключ;

В системе с 5 абонентами необходимо

10 общих секретных ключей;

В

системе с 10 абонентами необходимо 45 общих секретных ключей;

В системе со 100 абонентами необходимо

4950 общих секретных ключей.

Слайд 9Проблемы симметричных криптосистем

В системе с большим числом абонентов необходимо снабдить

ключом каждую пару;

Добавление в сеть связи нового абонента требует выработки

новых ключей для всех абонентов;Большой запас ключей уязвим при хранение;

Сложность «надежного» обмена ключами.

Слайд 10преимущества симметричных криптосистем

Скорость (на 3 порядка выше);

Простота реализации (за счёт

более простых операций);

Меньшая требуемая длина ключа для сопоставимой стойкости.

Слайд 11симметричные криптосистемы

DES, TRIPLE DES

AES

Twofish

ГОСТ 28147-89

ГОСТ Р 34.12─ 2015

ГОСТ 34.12-2018

Слайд 13Поточные шифры

Поточный шифр — это симметричный шифр, в котором каждый символ

открытого текста преобразуется в символ шифрованного текста в зависимости не

только от используемого ключа, но и от его расположения в потоке открытого текста.Слайд 14Синхронные поточные шифры

Синхронные поточные шифры (СПШ) — шифры, в которых поток

ключей генерируется независимо от открытого текста и шифротекста.

Обычно синхронизация производится

вставкой в передаваемое сообщение специальных маркеров. Плюсы СПШ:

отсутствие эффекта распространения ошибок (только искажённый бит будет расшифрован неверно);

предохраняют от любых вставок и удалений шифротекста, так как они приведут к потере синхронизации и будут обнаружены.

Минусы СПШ:

уязвимы к изменению отдельных бит шифрованного текста. Если злоумышленнику известен открытый текст, он может изменить эти биты так, чтобы они расшифровывались, как ему надо.

Слайд 15Самосинхронизирующиеся поточные шифры

Самосинхронизирующиеся поточные шифры (асинхронные поточные шифры (АПШ)) – шифры,

в которых поток ключей создаётся функцией ключа и фиксированного числа

знаков шифротекста.Внутреннее состояние генератора потока ключей является функцией предыдущих N битов.

Плюсы АПШ:

Размешивание статистики открытого текста. Так как каждый знак открытого текста влияет на следующий шифротекст, статистические свойства открытого текста распространяются на весь шифротекст. Следовательно, АПШ может быть более устойчивым к атакам на основе избыточности открытого текста, чем СПШ.

Минусы АПШ:

распространение ошибки (каждому неправильному биту шифротекста соответствуют N ошибок в открытом тексте);

чувствительны к вскрытию повторной передачей.

Слайд 16Блочные шифры

Блочный шифр — разновидность симметричного шифра. Особенностью блочного шифра является

обработка блока нескольких байт за одну итерацию (как правило 8

или 16). Блочные криптосистемы разбивают текст сообщения на отдельные блоки и затем осуществляют преобразование этих блоков с использованием ключа.Преобразование должно использовать следующие принципы:

Рассеивание (diffusion) — то есть изменение любого знака открытого текста или ключа влияет на большое число знаков шифротекста, что скрывает статистические свойства открытого текста;

Перемешивание (confusion) — использование преобразований, затрудняющих получение статистических зависимостей между шифротектстом и открытым текстом.

Слайд 17Основные отличия поточных шифров от блочных

важнейшим достоинством поточных шифров перед

блочными является высокая скорость шифрования, соизмеримая со скоростью поступления входной

информации;в синхронных поточных шифрах (в отличие от блочных) отсутствует эффект размножения ошибок;

структура поточного ключа может иметь уязвимые места, которые дают возможность криптоаналитику получить дополнительную информацию о ключе (например, при малом периоде ключа криптоаналитик может использовать найденные части поточного ключа для дешифрования последующего закрытого текста);

ПШ в отличие от БШ часто могут быть атакованы при помощи линейной алгебры.

Слайд 18Асимметричные криптосистемы

В отличии от системы с секретным ключом, пользователи А

и В используют разные ключи.

Пользователь А с генерирует пару ключей

(Sа,Pа);Пользователь В с генерирует пару ключей (Sb,Pb);

Шифрование текста «m» пользователем А для пользователя В

с=E(Pb, m);

Расшифрование зашифрованного текста «m» пользователем В

D(Sb,E(Pb, m))=m.

Слайд 21Асимметричные криптосистемы

Секретный ключ известен только получателю сообщения;

Криптографии с открытым

ключом основана на использовании односторонних функций;

На основе открытого ключа нельзя вычислить

секретный ключ!Слайд 22Обмен ключами

В системе с 2 абонентами необходимо 4 ключа;

В системе

с 5 абонентами необходимо 10 ключей;

В системе с 10 абонентами

необходимо 20 ключей;В системе со 100 абонентами необходимо 200 ключей.

Слайд 23Алгоритмы криптосистемы с открытым ключом можно использовать

как самостоятельное средство для

защиты передаваемой и хранимой информации,

как средство распределения ключей (обычно с

помощью алгоритмов криптосистем с открытым ключом распределяют ключи, малые по объёму, а саму передачу больших информационных потоков осуществляют с помощью других алгоритмов),как средство аутентификации пользователей.

Слайд 24преимущества асимметричных криптосистем

Нет необходимости предварительно передавать секретный ключ по надёжному

каналу;

Только одной стороне известен ключ шифрования, который нужно держать в

секрете;Пару ключей (Sа,Pа) можно не менять значительное время (при симметричном шифровании необходимо обновлять ключ после каждого факта передачи);

В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной.

Слайд 25Проблемы асимметричных криптосистем

Скорость;

Гибкость системы;

Более длинные ключи;

Требуются существенно бо́льшие вычислительные ресурсы.

Слайд 26Асимметричные алгоритмы

Rivest—Shamir—Adleman (RSA)

Elliptic curve cryptosystem (ECC)

Diffie—Hellman (DH)

El Gamal

PGP

Слайд 27гибридные криптосистемы

Алгоритм с открытым ключом используется для шифрования секретного ключа

Полученный

секретный ключ используется для шифрования всего канала передачи.

Слайд 28Протокол гибридной криптосистемы

Алиса и Боб договариваются об использовании гибридной криптосистемы

2.

Боб посылает Алисе открытый ключ

3. Алиса генерирует случайный сессионный ключ,

шифрует открытым ключом Боба и посылает ему.4. Боб расшифровывает сессионный ключ своим закрытым ключом

5. Они обмениваются сообщениями, зашифрованными сессионным ключом.